Что такое ids ips

Что такое IDS/IPS-системы?

В настоящее время кибератаки являются одной из основных проблем бизнеса. Только антивирусная программа и брандмауэр уже не способны обеспечить необходимый уровень защиты сети. Вредоносное ПО может «маскироваться» и отправлять пакеты, которые выглядят безопасными для межсетевого экрана. Так вторжение в сеть компании обнаруживается постфактум. Таким образом, чтобы не стать жертвой кибератаки, работа в области безопасности информации строится по принципу предупреждения возможных угроз.

Системы обнаружения и предотвращения вторжений или IDS/IPS системы — это инструменты защиты корпоративных сетей. Они выявляют неавторизированный доступ в сеть и принимают меры по противодействию: информируют специалистов об атаках и перенастраивают сетевой экран для блокировки доступа к данным. Эти системы обеспечивают дополнительный уровень защиты к межсетевому экрану.

Что такое IPS?

Система IPS (Intrusion Prevention System) предназначена для предотвращения атак. Она является подклассом IDS-систем. Такая система следит за трафиком и блокирует подозрительные потоки данных. Ее цель — обнаружить и предотвратить несанкционированные действия в сети. Система использует набор правил, чтобы заблокировать трафик. Таким образом, она блокирует пробелы в безопасности. IPS применяется на границе сети или в отдельных хостах. Она может использовать дублирование трафика (SPAN) и не иметь IP-адреса, оставаясь невидимой для взломщика.

IPS можно разделить на два класса. Первый класс (IPS) анализирует трафик и сравнивает с известными характеристиками угроз. Второй (HIPS) — анализирует протоколы и ищет запрещенный трафик в базе найденных раньше уязвимостей. Именно этот класс обеспечивает защиту от неизвестных атак.

Что такое IDS?

Система IDS (Intrusion Detection System) используется для обнаружения нетипичных действий в сети и предупреждения о них специалиста по ИБ. Уведомление выводится на панель управления или отправляется на почту, телефон и т.п. Цель системы — мониторинг трафика и нахождение сетевых атак, а также обнаружение нарушений пользователями политики безопасности. Системы обнаружения вторжений IDS помогают отслеживать положение дел со стороны безопасности.

Отличия IPS и IDS систем

IPS — Intrusion Prevention System, а IDS — Intrusion Detection System. Это означает, что системы IPS отвечают за предупреждение и устранение атак, а IDS — за их обнаружение.

IDS не меняет сетевые пакеты и не предпринимает самостоятельных действий. А IPS наоборот предотвращает доставку пакета с подозрительным содержимым. Эта система запрещает сетевой трафик при обнаружении угроз. В IDS системе человек или другая система анализирует результаты мониторинга и определяет дальнейшие действия. Также, IPS имеет возможность менять содержание атаки и удалять инфицированный компонент. IPS, в каком-то смысле, расширение технологии IDS и обладает дополнительными возможностями для предотвращения атак при их выявлении. Каждая IPS содержит модуль IDS.

Таким образом, главное отличие IPS от IDS системы в том, что IPS — это система управления, а IDS — система мониторинга.

Что выбрать?

Выбор системы с точки зрения компании зависит от:

Первое, на что стоит обратить внимание — масштаб систем: работает только с конкретным хостом или трафиком всей сети. Второй момент — позиционирование продукта. IPS и IDS могут быть как отдельными системами, так и частью программного обеспечения или аппаратного устройства.

Стоит отметить, что IPS систему необходимо регулярно настраивать под организацию и сеть, чтобы избежать сбоев и ложных срабатываний. Иначе, можно пропустить атаки и повредить сервисы компании. В случае с IDS системой, важным фактором будет удобство интерфейса для специалиста, который будет использовать систему. При использовании IDS нужно учитывать, что они с трудом работают в сетях с большим трафиком. 50 тысяч пакетов в секунду в 100 Мбит сети — это предел данной системы.

Наиболее эффективным способом защиты корпоративных сетей будет совместное применение IPS и IDS систем. Это UTM-системы (Unified Threat Management). Они являются комбинацией технологий IPS и IDS и предоставляют полный набор функций в одном устройстве. Таким образом, сокращая расходы на ресурсы. Важно обратить внимание на надежность системы от отказов.

Traffic Inspector Next Generation объединила в себе IDS/IPS технологии.

5. Континент 4 Getting Started. Обнаружение и предотвращение вторжений (IDS/IPS)

Приветствую читателей в пятой статье цикла Континент Getting Started. Сегодня речь пойдет о таком механизме как обнаружение и предотвращение вторжений. Важно! Все следующие статьи будут опубликованы на нашем учебном портале и в Telegram канале.

В Континент 4.1 есть возможность проверять трафик, проходящий через узел безопасности, на наличие вторжений и нарушений безопасности сети. Для этого на УБ включается компонент «Детектор атак».

Детектор атак возможен в двух вариантах применения:

В этом режиме трафик зеркалируется на компонент СОВ со SPAN-порта маршрутизатора/УБ. При обнаружении атаки детектор атак зафиксирует ее и отправит сведения на ЦУС. В данном режиме использует только обнаружение вторжений.

В этом режиме компонент СОВ устанавливается «в разрыв» сетевого соединения между внешним маршрутизатором и защищаемой сетью. В случае обнаружения атаки СОВ фиксирует атаку и, если прописано в политике СОВ, блокирует вредоносный трафик. В данном режиме может использоваться предотвращение или обнаружение вторжений.

В Континент 4 «Детектор атак» применяется в двух режимах работы:

Детектор атак в составе UTM. Трафик сначала проверяется межсетевым экраном и, если он разрешен передается в СОВ. Анализ трафика осуществляется сигнатурным методом.

Узел безопасности в режиме «Детектор атак». Весь трафик сразу передается в СОВ. Анализ трафика осуществляется сигнатурным методом + поддерживается эвристический анализатор для контроля трафика приложений.

Сигнатурный анализ отслеживает определенные шаблоны в трафике. Для этого необходимо поддерживать сигнатуры в актуальном состоянии, обновляя базы как минимум раз в неделю.

Настройка компонента «Детектор атак»

Для начала потребуется загрузить базы решающих правил (БРП). Это можно сделать двумя способами: локально и дистанционно с сервера обновлений. Типовое имя файла с БРП «ids_update.json.gz». Загрузим файл локально.

Переходим «Система обнаружения вторжений» – «База решающих правил» – «Импортировать» и загружаем файл с БРП. После успешной загрузки правила отобразятся в разделе БРП.

Вендорские сигнатуры делятся на следующие классы:

Рекламное ПО – Рекламное программное обеспечение (баннеры, перенаправление пользователя на рекламные сайты, загрузка/установка рекламного контента).

Повышение привилегий – Попытка получения привилегий пользователя/администратора.

Бэкдоры – Вредоносное программное обеспечение позволяющее получить скрытый несанкционированный доступ в систему.

Уязвимые приложения – Различное программное обеспечение, имеющее уязвимости.

Потенциально опасные ssl-сертификаты – Черный список SSL сертификатов, используемых управляющими серверами ботнетов.

Вредоносные командные центры – Активность известных управляющих серверов ботнетами.

Криптолокеры – Вредоносное программное обеспечение, предназначенное для вымогательства.

Криптомайнеры – Вредоносное программное обеспечение для скрытой генерации криптовалюты.

DoS-атаки – Атаки на систему способом перегрузки большим количеством запросов с целью ее отказа/недоступности/медленной работы.

Эксплойты – Вредоносное программное обеспечение, использующее данные или исполняемый код для эксплуатации уязвимости на удаленной системе.

Ложные антивирусы – Вредоносное программное обеспечение, которое маскируется под легальное антивирусное ПО.

Утечка информации – Возможная утечка данных.

Программы-загрузчики вредоносных файлов – Вредоносное программное обеспечение, скрытно загружающее дополнительные вредоносные компоненты на систему.

Вредоносное ПО для мобильных приложений – Различное вредоносное программное обеспечение для мобильных платформ под управление ОС Android/IOS.

Сетевые сканеры – Активность различного программного обеспечения для сканирования сети.

Сетевые черви – Вредоносное программное обеспечение, обладающее способностью саморазмножения в сети.

Фишинг – Различная фишинговая сетевая активность.

Нарушение политики безопасности – Нарушение политики безопасности.

Шелл-коды – Исполняемый код позволяющий получить доступ к командному интерпретатору.

Шпионское ПО – Вредоносное программное обеспечение, которое скрытно собирает данные о системе/пользователе.

Веб-атаки – Сетевая активность различных веб-атак(SQL-инъекции, XSS и т.п.)

Потенциально опасный трафик – Потенциально опасный трафик.

Имеется возможность создания и редактирования пользовательских решающих правил и их групп. В качестве основы пользовательского правила может выступить любое вендорское правило.

Для загрузки собственных сигнатур необходимо во вкладке «Пользовательские сигнатуры» импортировать сигнатуры в формате txt. Одновременно можно загрузить не более 50000 сигнатур. Импортированные сигнатуры отобразятся в списке. Если сигнатура прошла проверку, ей присвоен статус «Верно». В противном случае сигнатуре присвоен статус «Ошибка».

Активируем компонент «Детектор атак» и настроим его параметры:

HOME_NET – заменим фрагмент 172.16.0.0/12 на 172.16.20.0/24.

Сохраним настройки и установим политику.

Переходим «Система обнаружения вторжений» – «Профили СОВ». Профиль СОВ определяет работу детектора атак. По дефолту уже есть три профиля: оптимальный, полный и рекомендованный. Создадим новый профиль. Данный профиль будем использовать для защиты DMZ.

При использовании всех сигнатур возрастет нагрузка на устройство. Нужно ограничиться лишь необходимыми сигнатурами в состоянии «блокировать». Классы сигнатур, которые маловероятны в инфраструктуре можно отключить.

Если требуется, чтобы профиль блокировал сигнатуры, связанные с определенным сервисом, то необходимо воспользоваться строкой поиска и заблокировать данные сигнатуры.

Для проведения тестирования IPS переведем все сигнатуры в состояние «Блокировать» (за исключением маловероятных).

После создания профилей необходимо сформировать политику, т.е. правило, определяющее, какой профиль какому детектору атак будет назначен. На каждый УБ можно применить только одну политику СОВ.

Политику СОВ можно применять к определенным правилам на межсетевом экране. СОВ будет применяться, после того как трафик будет обработан межсетевым экраном. Если трафик отбрасывается на МЭ, то на СОВ он уже не переходит.

Тестирование IPS будет происходить с помощью атакующей машины Kali Linux. Атакованной машиной будет выступать сервер DMZ.

Создадим правило, открывающее доступ к DMZ из внешней сети по протоколам icmp, tcp, udp.

С ВМ Kali просканируем DMZ и проверим логи.

По детальной информации можно определить класс сигнатуры и ее идентификатор. Данный идентификатор поможет найти сигнатуру в БРП.

Теперь проведем атаку SYN-flood. Без активированного СОВ DMZ успешно атакуется и существенно возрастает нагрузка на процессор.

При активированном СОВ данная атака блокируется, и нагрузка на сервере не повышается.

Теперь попробуем загрузить на наш сервер вредоносный файл EICAR. IPS обнаружил данную угрозу и заблокировал загрузку файла.

Модуль поведенчиского анализа

Помимо детектора атак, который обнаруживает/предотвращает угрозы, в Континент 4 есть компонент «Модуль поведенчиского анализа» – самообучаемый модуль, для обнаружения сетевых атак сканирования и угроз типа «отказ в обслуживании» (DoS).

Модуль поведенчиского анализа (МПА) поддерживает следующие типы атак:

SYN-сканирование, FIN/RST-сканирование, ICMP-сканирование, UDP-сканирование, ICMP-пакеты, состоящие только из заголовка (Null Payload ICMP packet), Превышение размера DNS запроса/ответ (DNS max length), Корректность пакетов (Packet Sanity), Снижение размера пакета (Small Packet MTU), DNS-spoofing, Несовпадающие ответы DNS (DNS-mismatch), Неверные ответы DNS (DNS-reply mismatch), SYN-flood, SMURF-атака, FIN/RST-flood, FRAGGLE-атака, LAND-атака.

Модуль обрабатывает трафик, создает правила фильтрации и запоминает среднюю нагрузку узлов сети и в случае обнаружения атаки передает команду на МЭ о блокировки трафика.

Активируем и протестируем данный компонент. Организуем DoS-атаку на сервер DMZ.

МПА обнаружил ICMP scan и заблокировал данный трафик

Отметим, что данные атаки могут быть обнаружены/заблокированы детектором атак, но МПА опирается на статистику и блокирует только протокольные атаки, которые не влияют на пропускную способность устройства.

Заключение

В данной статье разобрали принцип работы системы обнаружения/ предотвращения вторжений и модуль поведенческого анализа. Настроили политику на предотвращение атак на DMZ. В следующей статье рассмотрим компонент VPN. Как было сказано выше, все следующие статьи будут опубликованы на нашем учебном портале и в Telegram канале.

Подробную информацию о продукте можно найти на странице Код Безопасности.

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет. Запросить версию Континент 4.1 можете обратившись на почту dl@tssolution.ru

Защитите сеть с помощью систем IDS / IPS и найдите лучшие

Наличие различных инструментов для защиты сетей больше не является проблемой для крупных организаций. Сфера кибербезопасности и информационной безопасности всегда находится на переднем крае. Однако есть конкретные решения, которые могут быть не очень доступны для определенных предприятий. Это руководство познакомит вас с системами IDS / IPS, а также мы порекомендуем некоторые из лучших бесплатных и доступных решений, которые вы можете найти.

Что такое IDS / IPS?

Некоторые из этих инструментов объединяют возможность обнаружения кибератак в дополнение к выполнению действий, которые могут свести на нет их последствия. Теперь последний специально нацелен на системы предотвращения вторжений. Настоятельно рекомендуется выбирать эти системы, особенно если мы хотим гарантировать, что угрозы компьютерных атак материализуются или что они создают минимально возможный уровень воздействия.

Бесплатные и доступные рекомендации IDS / IPS

С другой стороны, есть ли бесплатные решения? Или, может быть, один из доступных по цене или, в любом случае, с открытым исходным кодом для дальнейшей настройки? В этом руководстве есть несколько рекомендаций.

OSSEC

Это хост- основанный Система IDS, разработанная группой людей, которые являются частью проекта с открытым исходным кодом. Этот проект работает много лет, и OSSEC имеет высокий уровень признания. У него есть большая команда разработчиков, посвященная этой системе, в дополнение к активному сообществу, которое ориентировано на помощь пользователям, создание переводов, поддержку документации и многое другое. OSSEC уже проходит 500,000 XNUMX загрузок в год, и, что самое главное, он кроссплатформенный: он доступен на Windows, macOS. Вы используете Unix или Linux основанная система? Нет проблем, у этой системы IDS есть совместимый хост.

Схема работы: OSSEC отслеживает журналы различных компонентов вашей системы в реальном времени. Он способен обнаруживать все виды изменений в отдельных файлах, включая самые важные реестры Windows. Это решение представляет собой систему IDS, но у него также есть некоторые возможности IPS, эти возможности IPS состоят в реагировании на атаки с помощью собственных возможностей и интеграции со сторонними инструментами.

фырканье

Это проект с открытым исходным кодом, который начался как анализатор пакетов введите решение в начале. Прошло время, и она превратилась в полноценную систему IDS, от которой любая сеть может получить большую выгоду. Правила приложения настраиваются с помощью различных параметров, так что пакеты, проходящие через вашу сеть, могут быть проанализированы точно и эффективно. Он может обнаруживать различные типы атак, используя алгоритмы обнаружения на основе сигнатур, а также обнаружение аномалий (необычной активности).

Чтобы начать использовать эту систему, вы можете использовать это ссылке в качестве руководства, которое проведет вас через следующие шаги:

Лук безопасности

Они могут получить доступ к своим официальный репозиторий на GitHub, где вы получите файл изображения (в формате ISO), в дополнение ко всем инструкциям, необходимым, чтобы использовать его как можно скорее.

WinPatrol

Скорее всего, это самое легкое функциональное решение IDS / IPS, которое мы можем найти. Не занято даже 2 МБ, поэтому для установки не требуется более 4.5 МБ. После установки вы можете запустить его очень быстро. Вы скажете такой вид:

Делая быстрый обзор, мы можем сказать, что WinPatrol это больше всего на свете, программа, которая помогает вам лучше управлять процессами, программами и другими аспектами вашей операционной системы. Однако у него есть функции, направленные на предотвращение и обнаружение вторжений, которые могут быть очень полезны отдельным пользователям. Он имеет функции, которые позволяют отслеживать изменения в ассоциациях типов файлов и создавать различные запланированные задачи. Кроме того, вы будете видеть важные изменения, такие как ветерows файлы реестра, скрытые файлы и многое другое.

Он совместим с Windows, в том числе Окна 10 Вы можете скачать Бесплатная версия здесь и, если вам это нужно, вы можете получить доступ к платной версии.

Можно ли заменить использование брандмауэра на IDS / IPS?

Мы уверены, что вы задали себе этот вопрос. Что есть у IDS / IPS, у которого нет брандмауэр? Или наоборот? Первое, что нужно иметь в виду, это то, что выгоды могут быть похожими с точки зрения основной цели, но они не действуют одинаково. А брандмауэр использует правила, которые предотвращают вход или выход определенного сетевого трафика с учетом таких аспектов, как протокол, адрес источника и назначения, номера портов и другие аспекты. Это защита от небезопасных протоколов и любой другой подозрительной активности, которая может повлиять на сеть.

Однако, к сожалению, бывают атаки, которые затрагивают сети, которые все еще соответствуют правилам, установленным межсетевым экраном. Пример, который мы могли бы привести, это атака грубой силой через SSH. Последний является одним из наиболее широко используемых безопасных протоколов для удаленного администрирования через CLI, который у нас есть в настоящее время, однако таким образом можно выполнять атаки. В подобных ситуациях системы IDS / IPS очень полезны для обнаружения того, что проводится атака методом грубой силы.

Мы не должны забывать, что они способны обнаруживать любой тип вредоносной активности, даже если они «соблюдают» правила, настроенные в брандмауэре. Что происходит, так это то, что брандмауэры и IDS / IPS работают вместе, IDS обнаруживает сбой и «сообщает» брандмауэру блокировать соединения.

Межсетевые экраны и системы IDS / IPS становятся все более важными как часть пакета безопасности любой сети. Воспользуйтесь этой возможностью, чтобы получить доступные инструменты и высокий уровень поддержки после внедрения.

IDS/IPS — обнаружение и предотвращение сетевых вторжений

IDS и IPS системы

Системы обнаружения и предотвращения вторжений (IPS/IDS) — это комплекс программных или аппаратных средств, которые выявляют факты и предотвращают попытки несанкционированного доступа в корпоративную систему.

Основное различие между ними в том, что IDS — это система мониторинга, а IPS – система управления. IDS никоим образом не изменяет сетевые пакеты, тогда как IPS предотвращает доставку пакета в зависимости от содержимого пакета, подобно тому, как межсетевой экран предотвращает трафик по IP-адресу.

Система обнаружения вторжений (IDS) представляет собой пассивную систему, которая сканирует трафик и сообщает об угрозах.

Система предотвращения вторжений (IPS) является технологией предотвращения сетевых угроз. Система исследует сетевой трафик, потоки для обнаружения и предотвращения эксплойтов. То есть злонамеренные входные данные для целевого приложения или службы, которые злоумышленники используют для прерывания и получения контроля над приложением или машиной. После успешного эксплойта злоумышленник может отключить целевое приложение (что приведет к состоянию отказа в обслуживании) или получить доступ ко всем правам и разрешениям, доступным для скомпрометированного приложения.

Системы обнаружения и предотвращения вторжений (IPS/IDS):

NTA, IDS, UTM, NGFW — в чем разница?

Дмитрий Ким, руководитель отдела продвижения и развития продуктов, Positive Technologies Виктор Рыжков, менеджер по продуктовому маркетингу, Positive Technologies

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

IDS/IPS: что, кому и зачем

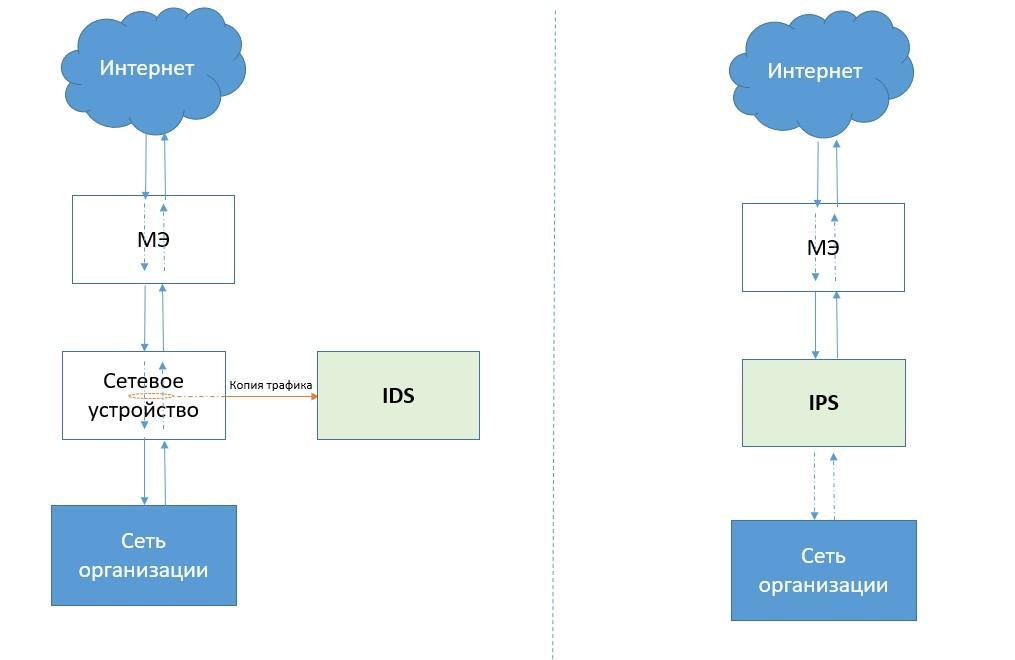

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

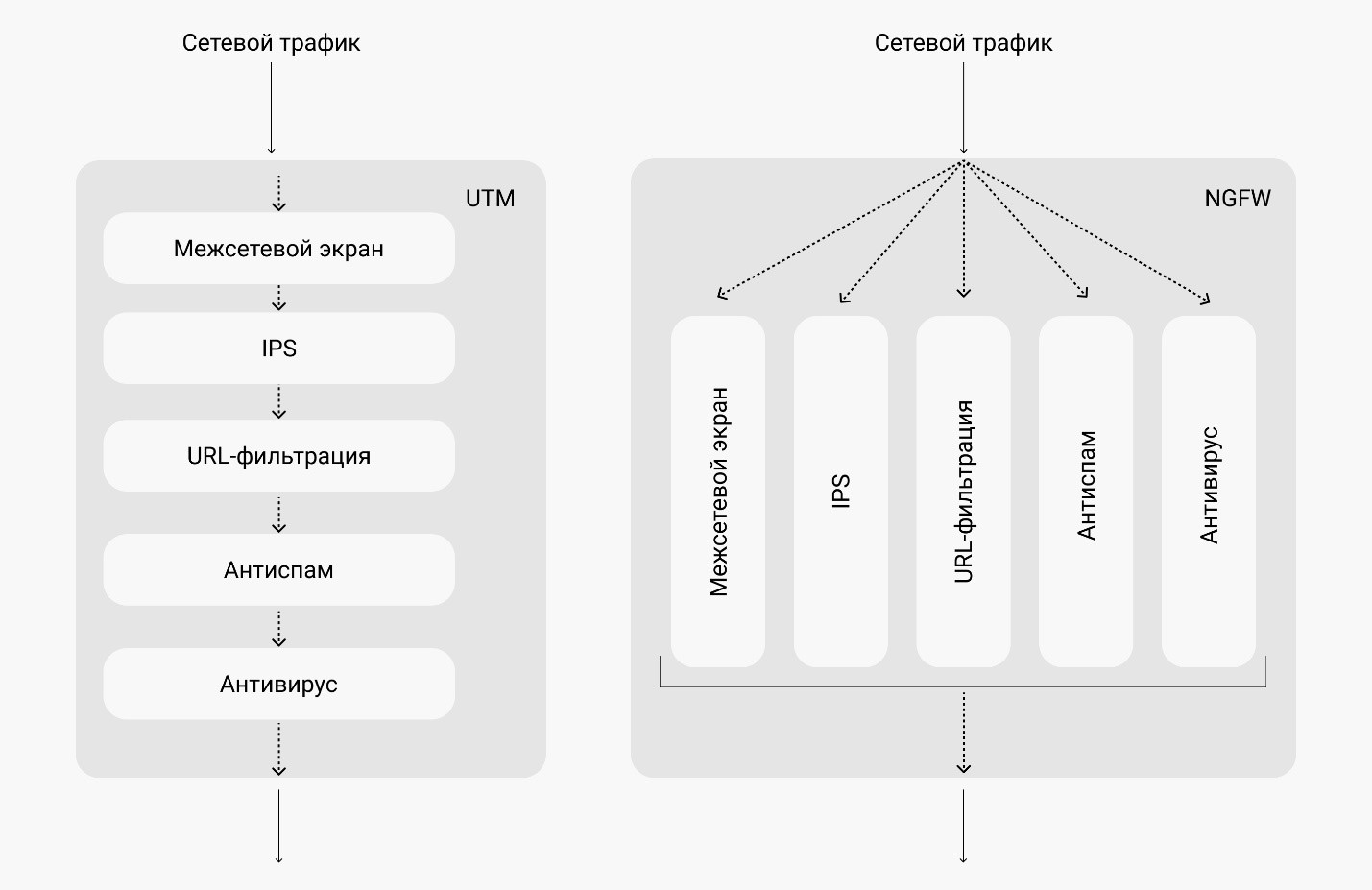

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Несмотря на очевидное преимущество NGFW, решения класса UTM на рынке по-прежнему представлены. Зачастую причина приобретения UTM, а не NGFW, скорее, экономическая: UTM дешевле, и для небольших организаций это решение может справиться с подаваемой на него нагрузкой и обеспечить необходимую функциональность.

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

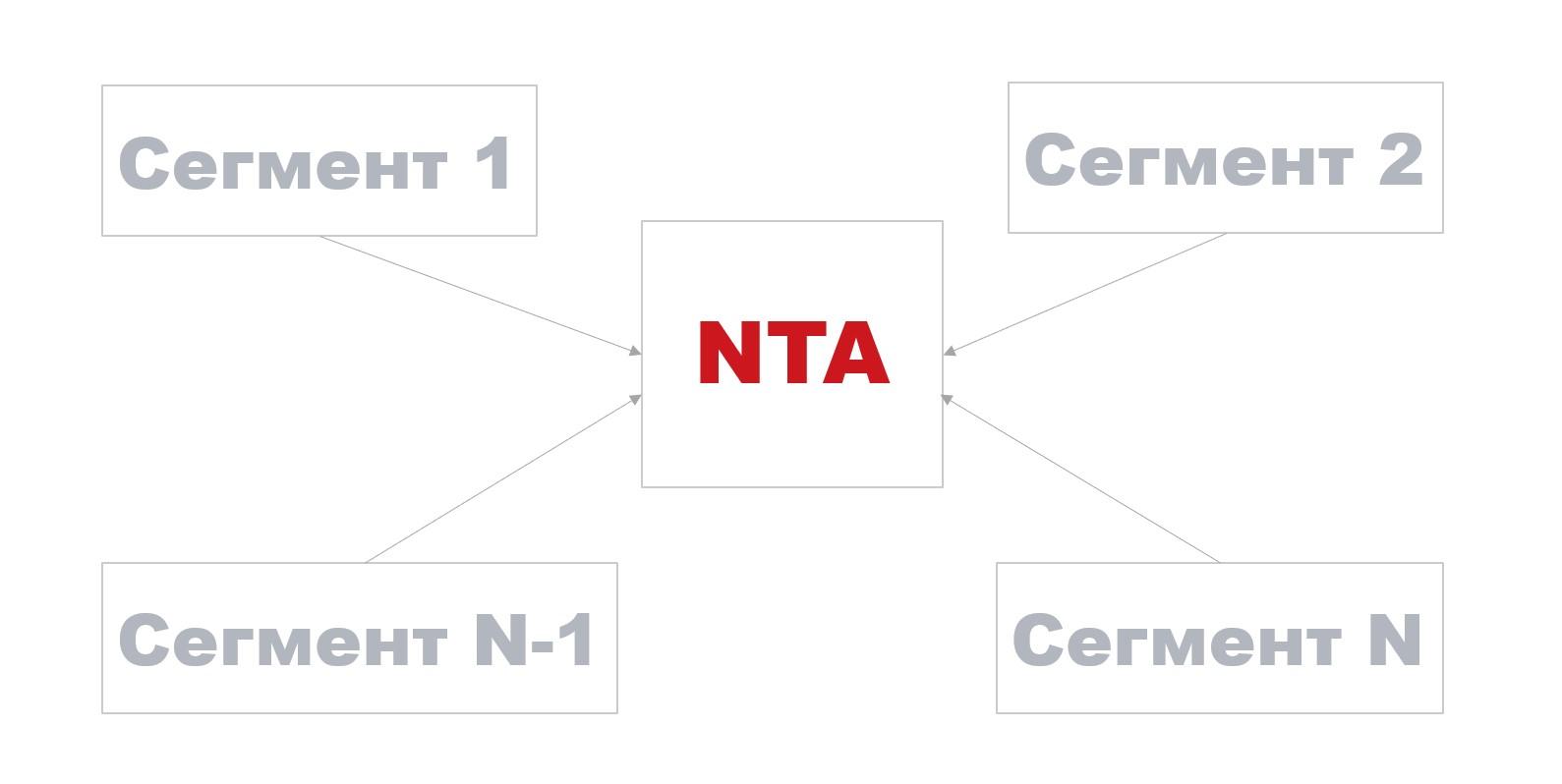

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.