Что такое tgs формат

Расширение файла TGS

GSTree Phylogenetic Tree Information

Что такое файл TGS?

Полное имя формата файлов, которые используют расширение TGS: GSTree Phylogenetic Tree Information. Формат файла TGS совместим с программным обеспечением, которое может быть установлено на системной платформе Windows. TGS файл относится к категории Другие файлы так же, как #NUMEXTENSIONS # других расширений файлов, перечисленных в нашей базе данных. Самым популярным программным обеспечением, поддерживающим TGS файлы, является GeneStudio. Программное обеспечение с именем GeneStudio было создано GeneStudio, Inc.. Чтобы найти более подробную информацию о программном обеспечении и TGS файлах, посетите официальный сайт разработчика.

Программы, которые поддерживают TGS расширение файла

Программы, которые могут обрабатывать TGS файлы, следующие. TGS файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Программы, обслуживающие файл TGS

Как открыть файл TGS?

Отсутствие возможности открывать файлы с расширением TGS может иметь различное происхождение. К счастью, наиболее распространенные проблемы с файлами TGS могут быть решены без глубоких знаний в области ИТ, а главное, за считанные минуты. Мы подготовили список, который поможет вам решить ваши проблемы с файлами TGS.

Шаг 1. Получить GeneStudio

Шаг 2. Убедитесь, что у вас установлена последняя версия GeneStudio

Шаг 3. Настройте приложение по умолчанию для открытия TGS файлов на GeneStudio

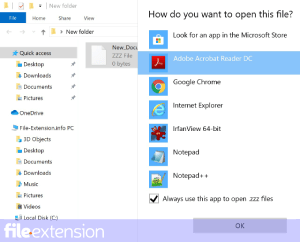

Если проблема не была решена на предыдущем шаге, вам следует связать TGS файлы с последней версией GeneStudio, установленной на вашем устройстве. Метод довольно прост и мало меняется в разных операционных системах.

Изменить приложение по умолчанию в Windows

Изменить приложение по умолчанию в Mac OS

Шаг 4. Проверьте TGS на наличие ошибок

Вы внимательно следили за шагами, перечисленными в пунктах 1-3, но проблема все еще присутствует? Вы должны проверить, является ли файл правильным TGS файлом. Проблемы с открытием файла могут возникнуть по разным причинам.

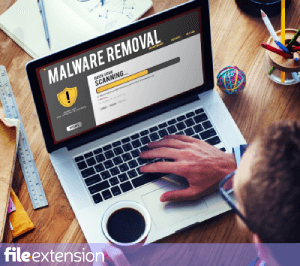

1. Проверьте TGS файл на наличие вирусов или вредоносных программ.

Если TGS действительно заражен, возможно, вредоносное ПО блокирует его открытие. Рекомендуется как можно скорее сканировать систему на наличие вирусов и вредоносных программ или использовать онлайн-антивирусный сканер. Если сканер обнаружил, что файл TGS небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Убедитесь, что файл с расширением TGS завершен и не содержит ошибок

Если вы получили проблемный файл TGS от третьего лица, попросите его предоставить вам еще одну копию. Возможно, что файл не был должным образом скопирован в хранилище данных и является неполным и поэтому не может быть открыт. Если файл TGS был загружен из Интернета только частично, попробуйте загрузить его заново.

3. Убедитесь, что у вас есть соответствующие права доступа

Некоторые файлы требуют повышенных прав доступа для их открытия. Войдите в систему, используя учетную запись администратора, и посмотрите, решит ли это проблему.

4. Убедитесь, что в системе достаточно ресурсов для запуска GeneStudio

Если система перегружена, она может не справиться с программой, которую вы используете для открытия файлов с расширением TGS. В этом случае закройте другие приложения.

5. Убедитесь, что у вас установлены последние версии драйверов, системных обновлений и исправлений

Регулярно обновляемая система, драйверы и программы обеспечивают безопасность вашего компьютера. Это также может предотвратить проблемы с файлами GSTree Phylogenetic Tree Information. Устаревшие драйверы или программное обеспечение могли привести к невозможности использования периферийного устройства, необходимого для обработки файлов TGS.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла TGS мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле TGS.

Чем открыть tgs telegram файл

Что такое TGS-файл?

Расширение файла TGS поддерживается Windows. Данные типы файлов можно найти в основном на настольных компьютерах и некоторых мобильных устройствах. Рейтинг популярности расширения файла TGS составляет «Низкий», что означает, что эти файлы, как правило, не встречаются в большинстве файловых хранилищ пользователя.

Однако следует учитывать, что существует намного больше информации, которую следует знать о файлах TGS; далее представлены лишь савые важные детали в отношении этих типов файлов. Если у вас возникли проблемы с открытием этих файлов, или вы хотите получить более подробную информацию, ознакомьтесь с подробной информацией, представленной ниже.

Расширение файла TGS

Полное имя формата файлов, которые используют расширение TGS: GSTree Phylogenetic Tree Information. Формат файла TGS совместим с программным обеспечением, которое может быть установлено на системной платформе Windows. TGS файл относится к категории Другие файлы так же, как #NUMEXTENSIONS # других расширений файлов, перечисленных в нашей базе данных. Самым популярным программным обеспечением, поддерживающим TGS файлы, является GeneStudio. Программное обеспечение с именем GeneStudio было создано GeneStudio, Inc.. Чтобы найти более подробную информацию о программном обеспечении и TGS файлах, посетите официальный сайт разработчика.

Программы, которые поддерживают TGS расширение файла

Программы, которые могут обрабатывать TGS файлы, следующие. TGS файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Программы, обслуживающие файл TGS

Как открыть файл TGS?

Отсутствие возможности открывать файлы с расширением TGS может иметь различное происхождение. К счастью, наиболее распространенные проблемы с файлами TGS могут быть решены без глубоких знаний в области ИТ, а главное, за считанные минуты. Мы подготовили список, который поможет вам решить ваши проблемы с файлами TGS.

Шаг 1. Получить GeneStudio

Шаг 2. Убедитесь, что у вас установлена последняя версия GeneStudio

Шаг 3. Настройте приложение по умолчанию для открытия TGS файлов на GeneStudio

Если проблема не была решена на предыдущем шаге, вам следует связать TGS файлы с последней версией GeneStudio, установленной на вашем устройстве. Метод довольно прост и мало меняется в разных операционных системах.

Изменить приложение по умолчанию в Windows

Изменить приложение по умолчанию в Mac OS

Шаг 4. Проверьте TGS на наличие ошибок

Вы внимательно следили за шагами, перечисленными в пунктах 1-3, но проблема все еще присутствует? Вы должны проверить, является ли файл правильным TGS файлом. Проблемы с открытием файла могут возникнуть по разным причинам.

1. Проверьте TGS файл на наличие вирусов или вредоносных программ.

Если TGS действительно заражен, возможно, вредоносное ПО блокирует его открытие. Рекомендуется как можно скорее сканировать систему на наличие вирусов и вредоносных программ или использовать онлайн-антивирусный сканер. Если сканер обнаружил, что файл TGS небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Убедитесь, что файл с расширением TGS завершен и не содержит ошибок

Если вы получили проблемный файл TGS от третьего лица, попросите его предоставить вам еще одну копию. Возможно, что файл не был должным образом скопирован в хранилище данных и является неполным и поэтому не может быть открыт. Если файл TGS был загружен из Интернета только частично, попробуйте загрузить его заново.

3. Убедитесь, что у вас есть соответствующие права доступа

Некоторые файлы требуют повышенных прав доступа для их открытия. Войдите в систему, используя учетную запись администратора, и посмотрите, решит ли это проблему.

4. Убедитесь, что в системе достаточно ресурсов для запуска GeneStudio

Если система перегружена, она может не справиться с программой, которую вы используете для открытия файлов с расширением TGS. В этом случае закройте другие приложения.

5. Убедитесь, что у вас установлены последние версии драйверов, системных обновлений и исправлений

Регулярно обновляемая система, драйверы и программы обеспечивают безопасность вашего компьютера. Это также может предотвратить проблемы с файлами GSTree Phylogenetic Tree Information. Устаревшие драйверы или программное обеспечение могли привести к невозможности использования периферийного устройства, необходимого для обработки файлов TGS.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла TGS мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле TGS.

3 шага, чтобы открыть файл с расширением TGS

Обычно решить проблему с файлом TGS просто — просто установите соответствующее программное обеспечение и откройте файл. Прочтите руководство и откройте файл TGS прямо сейчас!

TGS расширение файла

Как открыть файл TGS?

Может быть несколько причин, по которым система не поддерживает данный файл. В случае расширения TGS вероятно, что ни одна из установленных программ не поддерживает данный тип файла. Поэтому пользователь должен предпринять следующие шаги

Шаг 1: Установите программу, которая поддерживает TGS файлы

Если приложение, поддерживающее файлы TGS, установлено в системе пользователя, но не используется для открытия таких файлов по умолчанию, щелкните правой кнопкой мыши значок файла и выберите в меню пункт «Открыть с помощью». Затем выберите подходящее приложение и установите флажок «Всегда использовать выбранное приложение для открытия файлов такого типа». Система будет хранить эту информацию в своем реестре и использовать выбранную программу для открытия файлов с расширением TGS по умолчанию.

Подсказка для пользователей Mac OS

Для пользователей Mac OS процедура аналогична — откройте меню файла, щелкнув правой кнопкой мыши по файлу TGS, выберите опцию «Информация» и выберите опцию «Открыть с помощью программы». В подменю выберите приложение и нажмите кнопку «Изменить все».

Шаг 2: Найти и скачать подходящее программное обеспечение

Невозможность открыть файлы TGS также может быть связана с отсутствием какого-либо приложения, поддерживающего данный файл, устанавливаемого в системе. В этом случае пользователь должен загрузить и установить одно из следующих приложений. После установки система автоматически свяжет вновь установленное приложение с файлами TGS. Если этот шаг не пройден, см. Шаг 1.

Расширение файла TGS

Оглавление

Мы надеемся, что вы найдете на этой странице полезный и ценный ресурс!

1 расширений и 0 псевдонимы, найденных в базе данных

✅ GSTree Tree Data

Другие типы файлов могут также использовать расширение файла .tgs.

По данным Поиск на нашем сайте эти опечатки были наиболее распространенными в прошлом году:

Это возможно, что расширение имени файла указано неправильно?

Мы нашли следующие аналогичные расширений файлов в нашей базе данных:

Если дважды щелкнуть файл, чтобы открыть его, Windows проверяет расширение имени файла. Если Windows распознает расширение имени файла, файл открывается в программе, которая связана с этим расширением имени файла. Когда Windows не распознает расширение имени файла, появляется следующее сообщение:

Windows не удается открыть этот файл:

Чтобы открыть этот файл, Windows необходимо знать, какую программу вы хотите использовать для его открытия.

Если вы не знаете как настроить сопоставления файлов .tgs, проверьте FAQ.

🔴 Можно ли изменить расширение файлов?

Изменение имени файла расширение файла не является хорошей идеей. Когда вы меняете расширение файла, вы изменить способ программы на вашем компьютере чтения файла. Проблема заключается в том, что изменение расширения файла не изменяет формат файла.

Если у вас есть полезная информация о расширение файла .tgs, напишите нам!

Атаки на домен

При проведении тестирований на проникновение мы довольно часто выявляем ошибки в конфигурации домена. Хотя многим это не кажется критичным, в реальности же такие неточности могут стать причиной компрометации всего домена.

К примеру, по итогам пентеста в одной компании мы пришли к выводу, что все доступные машины в домене были не ниже Windows10/Windows Server2016, и на них стояли все самые свежие патчи. Сеть регулярно сканировалась, машины хардились. Все пользователи сидели через токены и не знали свои «20-символьные пароли». Вроде все хорошо, но протокол IPv6 не был отключен. Схема захвата домена выглядела так:

К сожалению, такие популярные сертификации, как OSCP, GPEN или CEH, не учат проведению тестирования на проникновение Active Directory.

В этой статье мы рассмотрим несколько видов атак на Active Directory, которые мы проводили в рамках пентестов, а также используемые инструменты. Это ни в коем случае нельзя считать полным пособием по всем видам атак и инструментам, их действительно очень много, и это тяжело уместить в рамках одной статьи.

Итак, для демонстрации используем ноутбук на Kali Linux 2019 и поднятые на нем виртуальные хосты на VMware. Представим, что главная цель пентеста — получить права администратора домена, а в качестве вводных данных у нас есть доступ в корпоративную сеть компании по ethernet. Чтобы начать тестировать домен, нам понадобится учетная запись.

Получение учетной записи

Рассмотрим два самых распространенных, по моему мнению, метода, позволяющих получить логин и пароль доменной учетной записи: LLMNR/NBNS-спуфинг и атаку на протокол IPv6.

LLMNR/NBNS-спуфинг

Про эту атаку было сказано довольно много. Суть в том, что клиент рассылает мультикастные LLMNR- и широковещательные NBT-NS-запросы для разрешения имен хостов, если сделать это по DNS не удалось. На такие запросы может ответить любой пользователь сети.

Инструменты, которые позволяют провести атаку:

Полученный хеш мы можем сбрутить или выполнить NTLM-релей.

Атака на протокол IPv6

Если в корпоративной сети используется IPv6, мы можем ответить на запросы DHCPv6 и установить в качестве DNS-сервера на атакуемой машине свой IP-адрес. Так как IPv6 имеет приоритет над IPv4, DNS-запросы клиента будут отправлены на наш адрес. Подробнее об атаке можно прочитать тут.

После выполнения атаки на атакуемой рабочей станции появится новый DNS-сервер с нашим IPv6-адресом.

Атакуемые машины будут пытаться аутентифицироваться на нашей машине. Подняв SMB-сервер с помощью утилиты smbserver.py, мы сможем получить хеши паролей пользователей.

Действия с захваченными хешами

Следующим шагом мы можем либо выполнить криптографическую атаку на хеши паролей и получить пароль в открытом виде, либо выполнить NTLM relay.

Перебор пароля

Тут все просто: берем хеш пароля, hashcat

и брутим. Пароль либо удастся получить, либо нет 🙂

Пароль пользователя Harvey был восстановлен — Pbvf2019

NTLM Relay

Также мы можем выполнить NTLM-релей. Предварительно убедившись, что не используется SMB Signing, применяем утилиту ntlmrelayx.py и проводим атаку. Здесь опять же, в зависимости от цели, выбираем нужный нам вектор. Рассмотрим некоторые из них.

Доступ к атакуемой машине по протоколу SMB

Выполним атаку с ключом i.

При удачной атаке мы сможем подключиться к удаленной машине с помощью netcat.

Cбор информации о домене

В данном случае выполняем релей на контроллер домена.

При успешном проведении атаки получим подробную информацию о домене:

Добавление нового компьютера в домен

Каждый пользователь по умолчанию имеет возможность создать до 10 компьютеров в домене. Чтобы создать компьютер, нужно выполнить релей на контроллер домена по протоколу ldaps. Создание пользователей и компьютеров по незашифрованному соединению ldap запрещено. Также не удастся создать учетную запись, если будет перехвачено соединение по SMB.

Как видно на рисунке, нам удалось создать компьютер RORYOTGS$.

При создании более 10 компьютеров получим ошибку следующего вида:

Используя учетные данные компьютера RORYOTGS$, мы можем выполнять легитимные запросы к контроллеру домена.

Сбор информации о домене

Итак, у нас есть учетная запись доменного пользователя либо компьютера. Для продолжения тестирования нам нужно собрать доступную информацию для дальнейшего планирования атак. Рассмотрим некоторые инструменты, которые помогут нам определиться с поиском наиболее критичных систем, спланировать и выполнить атаку.

BloodHound

Один из самых важных инструментов, который используется практически во всех внутренних тестированиях на проникновение. Проект активно развивается и дополняется новыми фичами.

В качестве базы данных используется Neo4j, имеющая свой синтаксис, что позволяет выполнять кастомные запросы. Подробнее ознакомиться с синтаксисом можно тут.

Также разработчики предоставляют скрипт DBCreator.py, который позволяет сгенерировать случайную базу для проведения тестов.

Neo4j имеет REST API. Существуют различные утилиты, которые могут подключаться к базе и использовать полученные данные:

CypherDog

CypherDog — оболочка BloodHound, написанная на powershell. Включает в себя 27 командлетов.

| Cmdlet | Synopsis |

| Get-BloodHoundCmdlet | BloodHound RTFM — Get Cmdlet |

| Send-BloodHoundPost | BloodHound POST — Cypher to REST API |

| Get-BloodHoundNode | BloodHound Node — Get Node |

| Search-BloodHoundNode | BloodHound Node — Search Node |

| New-BloodHoundNode | BloodHound Node — Create Node |

| Set-BloodHoundNode | BloodHound Node — Update Node |

| Remove-BloodHoundNode | BloodHound Node — Delete Node |

| Get-BloodHoundNodeList | BloodHound Node — Get List |

| Get-BloodHoundNodeHighValue | BloodHound Node — Get HighValue |

| Get-BloodHoundNodeOwned | BloodHound Node — Get Owned |

| Get-BloodHoundNodeNote | BloodHound Node — Get Note |

| Set-BloodHoundNodeNote | BloodHound Node — Set Notes |

| Get-BloodHoundBlacklist | BloodHound Node — Get Blacklist |

| Set-BloodHoundBlacklist | BloodHound Node — Set Blacklist |

| Remove-BloodHoundBlacklist | BloodHound Node — Remove Blacklist |

| Get-BloodHoundEdge | BloodHound Edge — Get Target |

| Get-BloodHoundEdgeReverse | BloodHound Edge — Get Source |

| Get-BloodHoundEdgeCrossDomain | BloodHound Edge — Get CrossDomain |

| Get-BloodHoundEdgeCount | BloodHound Edge — Get Count |

| Get-BloodHoundEdgeInfo | BloodHound Edge — Get Info |

| New-BloodHoundEdge | BloodHound Edge — Create Edge |

| Remove-BloodHoundEdge | BloodHound Edge — Delete Edge |

| Get-BloodHoundPathShort | BloodHound Path — Get Shortest |

| Get-BloodHoundPathAny | BloodHound Path — Get Any |

| Get-BloodHoundPathCost | BloodHound Path — Get Cost |

| Get-BloodHoundPathCheap | BloodHound Path — Get Cheapest |

| Get-BloodHoundWald0IO | BloodHound Path — Get Wald0 Index |

По умолчанию для доступа к базе neo4j требуется аутентификация. Отключить аутентификацию можно, отредактировав файл neo4j.conf. В нем необходимо раскомментировать строку dbms.security.auth_enabled=false. Но так делать не рекомендуется, поскольку любой пользователь сможет подключиться к базе по адресу 127.0.0.1:7474 (конфигурация по умолчанию). Более подробно об аутентификации и авторизации в neo4j можно прочитать тут.

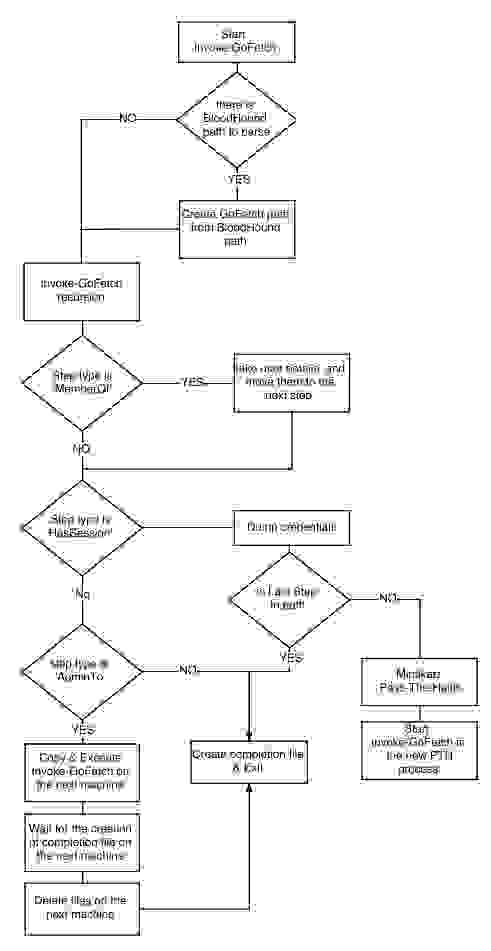

GoFetch

GoFetch использует граф, созданный в bloodhound для планирования и выполнения атаки.

gt-generator

gt-generator, используя данные BloodHound, упрощает создание golden-тикетов. Для получения golden-тикета необходимы только имя пользователя и хеш пароля пользователя KRBTGT.

PowerView

PowerView — Powershell-фреймворк, входящий в состав PowerSploit. Ниже приведен список некоторых командлетов, которые помогут при сборе информации о домене.

Adidnsdump

При использовании интегрированного DNS в Active Directory любой пользователь домена может запросить все DNS-записи, установленные по умолчанию.

Атаки на домен

Теперь, имея информацию о домене, мы переходим к следующей фазе тестирования на проникновение — непосредственно к атаке. Рассмотрим 4 потенциальных вектора:

Roasting

Этот вид атаки нацелен на протокол Kerberos. Можно выделить 2 вида атаки типа Roasting:

Kerberoast

Впервые атака была продемонстрирована пользователем timmedin на DerbyCon в 2014 году (video). При успешном проведении атаки мы сможем перебрать пароль сервисной УЗ в офлайн-режиме, не боясь блокировки пользователя. Довольно часто у сервисных учетных записей бывают избыточные права и бессрочный пароль, что может позволить нам получить права администратора домена.

Чтобы понять суть атаки, рассмотрим, как работает Kerberos.

1. Пароль преобразуется в NTLM-хеш, временная метка шифруется хешем и отправляется на KDC в качестве аутентификатора в запросе TGT-тикета (AS-REQ). Контроллер домена (KDC) проверяет информацию пользователя и создает TGT-тикет.

2. TGT-тикет шифруется, подписывается и отправляется пользователю (AS-REP). Только служба Kerberos (KRBTGT) может открыть и прочитать данные из TGT-тикета.

3. Пользователь представляет TGT-тикет контроллеру домена при запросе TGS-тикета (TGS-REQ). Контроллер домена открывает TGT-тикет и проверяет контрольную сумму PAC.

4. TGS-тикет шифруется NTLM-хешем пароля сервисной учетной записи и отправляется пользователю (TGS-REP).

5. Пользователь предоставляет TGS-тикет компьютеру, на котором запущена служба (AP-REQ). Служба открывает TGS-тикет с помощью своего NTLM-хеша.

6. Доступ к сервису предоставлен (AS-REP).

Получив TGS-тикет (TGS-REP), мы можем подобрать пароль сервисной учетной записи в офлайн-режиме. Например, с помощью hashcat.

Согласно RFC396, для протокола Kerberos зарезервировано 20 типов шифрования. Типы шифрования, которые используются сейчас, в порядке приоритета:

Отключать RC4_HMAC_MD5 необходимо на уровне домена.

Атака Kerberoasting имеет 2 подхода.

2. Новый метод. machosec заметил, что класс KerberosRequestorSecurityToken имеет метод GetRequest, который извлекает зашифрованную часть с паролем из TGS-тикета.

Инструменты для проведения атаки:

1) Поиск SPN-записей

Пример автоматизированного выполнения всех 3-ех пунктов:

Asreproast

Уязвимость заключается в отключенной настройке предварительной аутентификации Kerberos. В этом случае мы можем отправить AS-REQ-запросы для пользователя, у которого отключена предварительная аутентификация Kerberos, и получить зашифрованную часть с паролем.

Уязвимость встречается редко, так как отключение предварительной аутентификации — это не настройка по умолчанию.

Поиск пользователей с отключенной предаутентификацией Kerberos:

Получение зашифрованной части:

Атака через ACL

ACL в контексте домена — набор правил, которые определяют права доступа объектов в AD. ACL может быть настроен как для отдельного объекта (например, учетная запись пользователя), так и для организационной единицы, например OU. При настройке ACL на OU все объекты внутри OU будут наследовать ACL. В списках ACL содержатся записи управления доступом (ACE), которые определяют способ взаимодействия SID с объектом Aсtive Directory.

К примеру, у нас есть три группы: А, Б, С, — где группа С является членом группы Б, а группа Б является членом группы А. При добавлении пользователя guest в группу С пользователь guest будет не только членом группы С, но и косвенным членом групп Б и А. При добавлении доступа к объекту домена группе А пользователь guest тоже будет иметь доступ к этому объекту. В ситуации, когда пользователь является прямым членом только одной группы, а эта группа является косвенным членом других 50 групп, легко потерять связь унаследованных разрешений.

Получить ACL, связанные с объектом, можно, выполнив следующую команду

Для эксплуатации ошибок в конфигурировании ACL можно использовать инструмент

Invoke-ACLPwn. Powershell-скрипт собирает информацию обо всех ACL в домене с помощью сборщика BloodHound — SharpHound и выстраивает цепочку для получения разрешения writeDACL. После того, как цепочка построена, скрипт выполняет эксплуатацию каждого шага из цепочки. Порядок действия скрипта:

Запуск с машины, которая не находится в домене

Делегирование Kerberos

Делегирование полномочий Kerberos позволяет повторно использовать учетные данные конечного пользователя для доступа к ресурсам, размещенным на другом сервере.

Делегирование Kerberos бывает трех видов:

Неограниченное делегирование

В оснастке Active Directory включенная функция неограниченного делегирования выглядит следующим образом:

Для наглядности рассмотрим, как происходит неограниченное делегирование на схеме.

Поиск машин в домене с неограниченным делегированием:

Ограниченное делегирование

Режим ограниченного делегирования позволяет получить доступ только к разрешенным сервисам и на определенной машине. В оснастке Active Directory выглядит следующим образом:

При ограниченном делегировании используются 2 расширения протокола Kerberos:

При неограниченном делегировании для идентификации пользователя используется TGT, в этом случае расширение S4U использует структуру PA-FOR-USER в качестве нового типа в поле данных «padata»/pre-authentication. Процесс S4U2self разрешается, только если запрашивающий пользователь имеет поле TRUSTED_TO_AUTH_FOR_DELEGATION, установленное в его userAccountControl.

S4U2Proxy позволяет учетной записи службы использовать перенаправляемый тикет, полученный в процессе S4U2proxy, для запроса TGS-тикета для доступа к разрешенным сервисам (msds-allowtodelegateto). KDC проверяет, указан ли запрашиваемый сервис в поле msds-allowtodelegateto запрашивающего пользователя, и выдает билет, если проверка прошла успешно. Таким образом, делегирование «ограничено» конкретными целевыми сервисами.

Поиск компьютеров и пользователей в домене с ограниченным делегированием можно выполнить с помощью PowerView.

Поиск компьютеров с неограниченным делегированием

Поиск пользователей с ограниченным делегированием

Для проведения атаки нам необходим пароль в открытом виде, NTLM-хеш пароля либо TGT-тикет.

Ограниченное делегирование на основе ресурсов

Как и в обычном делегировании, используются расширения S4U. Так как делегирование на основе ресурсов — это в первую очередь ограниченное делегирование, то и здесь доступны атаки, актуальные для обычного ограниченного делегирования. Отличие только в том, что в простом ограниченном делегировании сервис А должен иметь атрибут msDS-AllowedToDelegateTo=ServiceB, а тут сервис B должен иметь атрибут msDS-AllowedToActOnBehalfOfOtherIdentity=Service A.

Это свойство позволяет провести еще одну атаку, опубликованную пользователем harmj0y. Для проведения атаки необходимы права на изменение параметра PrincipalsAllowedToDelegateToAccount, который задает атрибут msds-AllowedToActOnBehalfOfOtherIdentity, содержащий список управления доступом (ACL). В отличие от просто ограниченного делегирования, нам не нужны права администратора домена, чтобы изменить атрибут msds-AllowedToActOnBehalfOfOtherIdentity. Узнать, кто имеет права на редактирование атрибута, можно следующим образом:

Итак, чтобы провести атаку, выполняем mitm6

В результате атаки создается компьютер ZGXTPVYX$ с правами на делегирование компьютера Windows7.

Хороший доклад про делегирование был представлен на PHDays Егором Подмоковым.

Abusing GPO Permissions

Group Policy Objects — инструмент, позволяющий администраторам эффективно управлять доменом. Но бывает так, что пользователям назначаются излишние права, в том числе и на изменение политик GPO.

Для демонстрации примера добавим пользователю Ragnar права на редактирование политики «Default Domain Controllers Policy» (в реальной жизни права для этой политики выдаются только администраторам домена, но суть атаки не меняется; в случае другой политики меняются лишь подконтрольные хосты).

Выполним перечисление прав на всех GPOs в домене, используя PowerView.

Пользователь Ragnar имеет права на изменение GPO, имеющее GUID — 6AC1786C-016F-11D2-945F-00C04FB984F9. Чтобы определить, к каким хостам в домене применяется данная политика, выполним следующую команду

Получили хост dc1.jet.lab.

Зная конкретную политику, которую может редактировать пользователь Ragnar, и хосты, к которым применяется эта политика, мы можем выполнить различные действия на хосте dc1.jet.lab.

| Computer Configuration\Preferences\Control Panel Settings\Folder Options | Create/alter file type associations, register DDE actions with those associations |

| Computer Configuration\Preferences\Control Panel Settings\Local Users and Groups | Add new local admin account |

| Computer Configuration\Preferences\Control Panel Settings\Scheduled Tasks | Deploy a new evil scheduled task (ie: PowerShell download cradle) |

| Computer Configuration\Preferences\Control Panel Settings\Services | Create and configure new evil services |

| Computer Configuration\Preferences\Windows Settings\Files | Affected computers will download a file from the domain controller |

| Computer Configuration\Preferences\Windows Settings\INI Files | Update existing INI files |

| Computer Configuration\Preferences\Windows Settings\Registry | Update specific registry keys. Very useful for disabling security mechanisms, or triggering code execution in any number of ways |

| Computer Configuration\Preferences\Windows Settings\Shortcuts | Deploy a new evil shortcut |

| Computer Configuration\Policies\Software Settings\Software installation | Deploy an evil MSI. The MSI must be available to the GP client via a network share |

| Computer Configuration\Policies\Windows Settings\Scripts (startup/shutdown) | Configure and deploy evil startup scripts. Can run scripts out of GPO directory, can also run PowerShell commands with arguments |

| Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy | Modify local audit settings. Useful for evading detection |

| Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment\ | Grant a user the right to logon via RDP, grant a user SeDebugPrivilege, grant a user the right to load device drivers, grant a user seTakeOwnershipPrivilege. Basically, take over the remote computer without ever being an administrator on it |

| Computer Configuration\Policies\Windows Settings\Security Settings\Registry | Alter DACLs on registry keys, grant yourself an extremely hard to find backdoor on the system |

| Computer Configuration\Policies\Windows Settings\Security Settings\Windows Firewall | Manage the Windows firewall. Open up ports if they’re blocked |

| Computer Configuration\Preferences\Windows Settings\Environment | Add UNC path for DLL side loading |

| Computer Configuration\Preferences\Windows Settings\Files | Copy a file from a remote UNC path |

После выполнения появляется запланированная задача test

И появляется Meterpreter-сессия

Чтобы удалить запланированную задачу, нужно выполнить следующую команду:

Выводы

В статье мы рассмотрели лишь некоторые векторы атак. Такие виды, как Enumerate Accounts и Password spray, MS14-068, связка Printer Bug и Unconstrained Delegation, атаки на Exchange (Ruler, PrivExchange, ExchangeRelayX) могут значительно расширить область проведения атаки.

Техники атак и методы закрепления (Golden ticket, Silver ticket, Pass-The-Hash, Over pass the hash, SID History, DC Shadow и др.) постоянно меняются, а команде защиты нужно всегда быть готовой к новым видам атак.