Что такое iptables для брандмауэра по сути

Основы Iptables: общие правила и команды брандмауэра

Iptables – это брандмауэр, который включен в большинство дистрибутивов Linux по умолчанию. Данное руководство представляет собой шпаргалку по Iptables. Здесь вы найдёте основные правила брандмауэра, которые используются в большинстве сценариев: открытие и блокирование сервисов и портов, сетевых интерфейсов и IP-адресов.

Как пользоваться этим руководством

Для начала нужно установить iptables на свой сервер.

Большинство описанных в руководстве правил сбрасывают входящий трафик согласно политике по умолчанию (DROP). Вы можете выборочно разблокировать входящий трафик самостоятельно.

Вам необязательно выполнять всё руководство по порядку. Найдите раздел, который содержит необходимые вам инструкции, и используйте предложенные в нём правила. В основном, разделы руководства никак не связаны друг с другом.

При необходимости вы можете просто скопировать и вставить предложенные здесь примеры правил, предварительно откорректировав их.

Запомните: порядок правил в файле имеет огромное значение! Каждая команда iptables использует флаг –A, чтобы вставить правило в конец цепочки. Если вы хотите выбрать место, которое будет занимать правило в цепочке, используйте флаг –I. Чтобы поместить правило в начало цепочки, просто не указывайте в команде его номер.

Примечание: При работе с брандмауэром можно случайно заблокировать себе доступ к собственному серверу – запретить SSH-трафик, порт 22. Если это произошло, попробуйте подключиться к серверу с помощью консоли и исправьте настройки брандмауэра, разрешите трафик на порт 22. Если же вы не сохранили новый набор правил, который блокирует SSH, а старые правила открывают порт 22, просто перезапустите сервер. Несохраненные правила будут сброшены, и вы снова сможете подключиться к серверу.

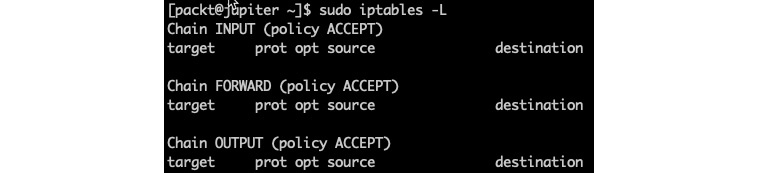

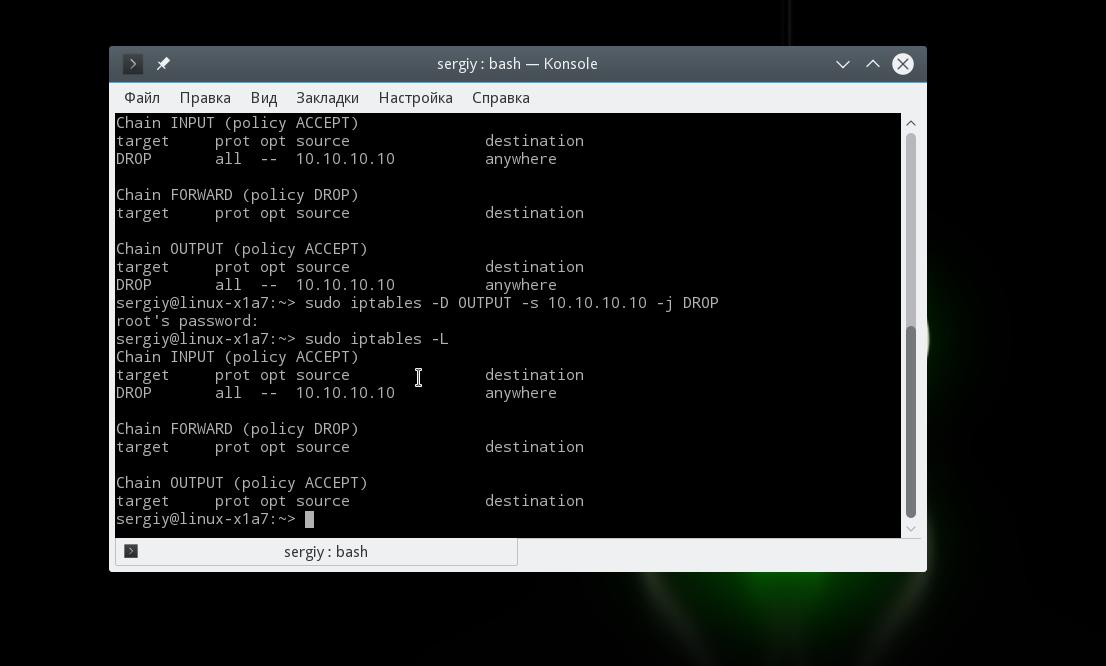

Чтобы проверить текущий набор правил iptables, используйте команды:

Сохранение правил

Правила Iptables сбрасываются после перезагрузки сервера. Чтобы они использовались на постоянной основе, их нужно сохранить вручную.

Сохранение правил в Ubuntu

В Ubuntu правила сохраняются с помощью пакета iptables-persistent. Установите этот пакет:

sudo apt-get install iptables-persistent

Во время установки будет предложено сохранить текущий набор правил.

Если вы обновили правила и хотите сохранить их, введите команду: э

sudo invoke-rc.d iptables-persistent save

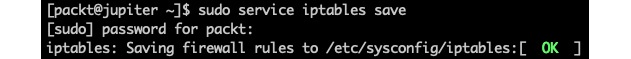

Сохранение правил в CentOS 6 и более старых версиях

Примечание: CentOS 7 по умолчанию использует FirewallD.

В CentOS 6 и более старых версиях можно использовать скрипт инициализации iptables, чтобы сохранить файл:

sudo service iptables save

Текущий набор правил iptables будет сохранён в /etc/sysconfig/iptables.

Просмотр и удаление правил

Эта тема подробно рассмотрена в руководстве Вывод и удаление правил IPTables.

Общие правила IPTables

В данном разделе вы найдёте самые распространённые правила и команды IPTables.

Поддержка интерфейса обратной петли

Интерфейс обратной петли (также называется lo)- это интерфейс, который компьютер использует для сетевых подключений к самому себе.

Интерфейс обратной петли также используется для настройки взаимодействия сервера приложений с сервером баз данных на локальном адресе. Чтобы установить такое соединение, нужно настроить брандмауэр для его поддержки.

Чтобы разрешить трафик на интерфейс обратной петли, выполните следующие команды:

Разрешение существующих и связанных с ними входящих подключений

Сетевой трафик в целом должен быть двухсторонним (входящим и исходящим). Нужно добавить правило брандмауэра, которое разрешает существующие соединения и связанный с ними входящий трафик, чтобы сервер поддерживал обратный трафик исходящих соединений, инициированных самим сервером.

Разрешение существующих исходящих соединений

Чтобы разрешить серверу поддерживать исходящий трафик существующих соединений, используйте команду:

Внешняя и внутренняя сеть

Учитывая, что eth0 – внешняя сеть, а eth1 – внутренняя сеть, следующее правило настроит их взаимодействие:

Сброс недействительных пакетов

Иногда пакеты сетевого трафика помечаются как недействительные. В некоторых ситуациях такие пакеты нужно зарегистрировать в логе, но обычно их лучше сбросить. Это делается с помощью следующей команды:

Блокировка IP-адреса

Чтобы заблокировать все сетевые соединения, исходящие от конкретного IP-адреса (например, 15.15.15.51), запустите:

Примечание: Указать IP источника можно в любом правиле брандмауэра, включая allow.

Чтобы отклонить соединения, поступающие от этого адреса (при этом он получит ошибку Connection refused), замените DROP на REJECT:

Ограничение соединений по интерфейсу

Брандмауэр может заблокировать соединения, поступающие от IP (к примеру, 15.15.15.51) на определённый интерфейс (например, eth0).

Сервис SSH

Чтобы работать с облачным сервером, нужно разрешить входящие соединения SSH (порт 22).

Разрешение всего входящего трафика

Для этого используйте команды:

Вторая команда, которая разрешает исходящий трафик существующих SSH-соединений, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Белый список IP-адресов

Вы можете разрешить входящие соединения SSH от заведомо безопасных адресов или подсети. К примеру, чтобы разрешить соединение от подсети 15.15.15.0/24, выполните следующие команды:

Вторая команда, которая разрешает исходящий трафик существующих SSH-соединений, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение исходящего трафика

Если политика OUTPUT – не ACCEPT, но вам нужно разрешить исходящие SSH-соединения, используйте:

Входящие соединения rsync

Rsync использует порт 873 и позволяет передавать файлы с одного компьютера на другой.

Чтобы разрешить входящие соединения rsync, поступающие от определённых IP-адресов или подсети, укажите исходный IP и целевой порт. К примеру, чтобы разрешить соединения от подсети 15.15.15.0/24, нужно использовать:

Вторая команда, которая разрешает исходящий трафик существующих соединений rsync, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Веб-серверы

Веб-серверы (например Apache и Nginx) обычно прослушивают HTTP и HTTPS соединения на портах 80 и 443 соответственно. Если политика брандмауэра по умолчанию блокирует или отклоняет соединения, вам нужно создать правила-исключения из этой политики, чтобы веб-серверы могли обслуживать запросы.

Разрешение входящего трафика HTTP

Чтобы разрешить весь входящий HTTP-трафик (порт 80), используйте:

Вторая команда, которая разрешает исходящий трафик существующих HTTP-соединений, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение входящего трафика HTTPS

Чтобы разрешить весь входящий HTTPS –трафик (порт 443), введите:

Вторая команда, которая разрешает исходящий трафик существующих HTTPS-соединений, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение входящего трафика HTTP и HTTPS

Чтобы разрешить трафик HTTP и HTTPS, используйте модуль multiport. Создайте правило, которое открывает оба порта для входящего трафика:

Вторая команда, которая разрешает исходящий трафик существующих HTTP и HTTPS-соединений, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Система управления базами данных MySQL

MySQL прослушивает клиентские соединения на порте 3306. Если сервер базы данных MySQL используется клиентом на удаленном сервере, вы должны обязательно разрешить этот трафик.

Белый список IP-адресов для MySQL

Чтобы разрешить доступ к MySQL для определённых IP-адресов или подсетей, используйте такие команды:

Вторая команда, которая разрешает исходящий трафик существующих соединений MySQL, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Сетевые интерфейсы MySQL

Чтобы разрешить доступ к MySQL с помощью определённого сетевого интерфейса (например, eth1), используйте следующие команды:

Вторая команда, которая разрешает исходящий трафик существующих соединений MySQL, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Система управления базами данных PostgreSQL

PostgreSQL прослушивает клиентские соединения на порте 5432. Если сервер PostgreSQL используется клиентом на удаленном сервере, вы должны обязательно разрешить этот трафик.

Белый список IP-адресов для PostgreSQL

Чтобы разрешить доступ к PostgreSQL для определённых IP-адресов или подсетей, используйте такие команды:

где 15.15.15.0/24 – подсеть, которая сможет получить доступ к PostgreSQL.

Вторая команда, которая разрешает исходящий трафик существующих соединений PostgreSQL, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Сетевые интерфейсы PostgreSQL

Чтобы разрешить доступ к PostgreSQL с помощью определённого сетевого интерфейса (например, eth1), используйте следующие команды:

Вторая команда, которая разрешает исходящий трафик существующих соединений PostgreSQL, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Почтовые сервисы

Почтовые серверы (Sendmail или Postfix) прослушивают множество портов в зависимости от используемого протокола, с помощью которого обрабатывается электронная почта. Если вы используете почтовый сервер, определите, какие протоколы он использует, и откройте соответствующие порты. Также рекомендуется заблокировать исходящую SMTP почту.

Блокирование исходящей почты SMTP

Если сервер не должен отправлять исходящую почту, вы можете заблокировать этот вид трафика. SMTP использует порт 25. Чтобы заблокировать исходящий трафик, выполните следующую команду:

Теперь iptables будет отклонять весь исходящий трафик на порт 25. Чтобы сбросить трафик другого порта, просто укажите в команде его номер.

Разрешение трафика SMTP

Чтобы открыть весь SMTP-трафик на порт 25, запустите:

Вторая команда, которая разрешает исходящий трафик существующих соединений SMTP, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Примечание: Обычно SMTP-серверы используют порт 587 для исходящей почты.

Разрешение входящего трафика IMAP

Чтобы сервер мог отвечать на IMAP-соединения на порте 143, запустите:

Вторая команда, которая разрешает исходящий трафик существующих соединений IMAP, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение входящего трафика IMAPS

Вторая команда, которая разрешает исходящий трафик существующих соединений IMAPS, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение входящего трафика POP3

Чтобы сервер мог отвечать на POP3-соединения на порте 110, введите такие команды:

Вторая команда, которая разрешает исходящий трафик существующих соединений POP3, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Разрешение входящего трафика POP3S

Вторая команда, которая разрешает исходящий трафик существующих соединений POP3S, нужна только в том случае, если политика OUTPUT – не ACCEPT.

Заключение

Данное руководство охватывает большинство самых распространённых команд и правил брандмауэра iptables. Конечно, iptables очень гибкий инструмент; чтобы подобрать наиболее оптимальные правила, поэкспериментируйте с настройками брандмауэра самостоятельно.

Руководство по Iptables: как это работает (понятное объяснение с примерами)

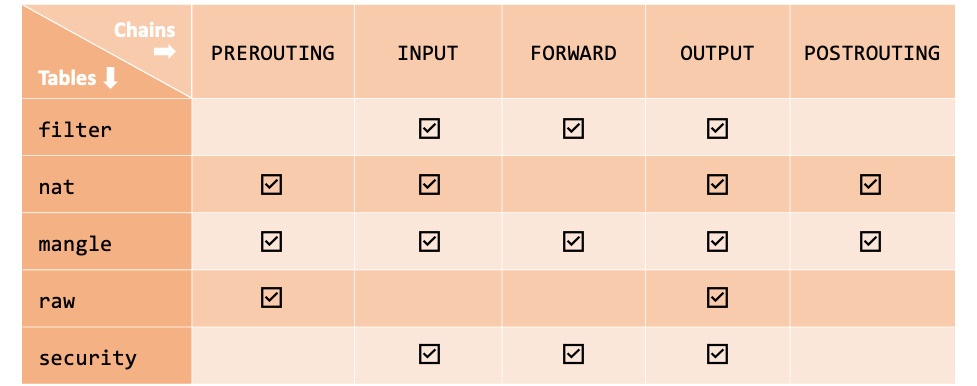

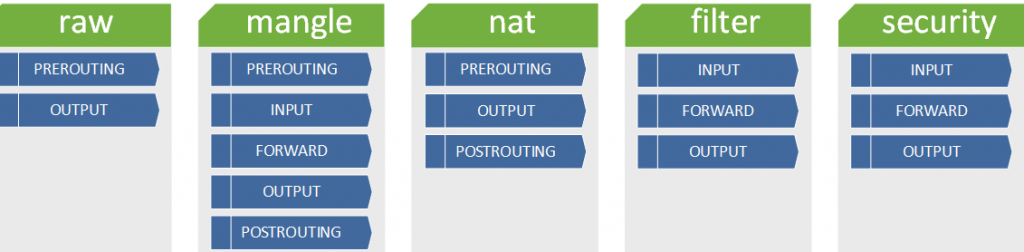

На следующей диаграмме приведены таблицы с соответствующими цепочками, поддерживаемыми в iptables :

Порядок прохождения цепочки пакетов в сетевом стеке ядра следующий:

Затем установите пакет iptables-services (в CentOS):

(В Ubuntu вы должны установить iptables с помощью sudo apt-get install iptables ).

Настройка iptables

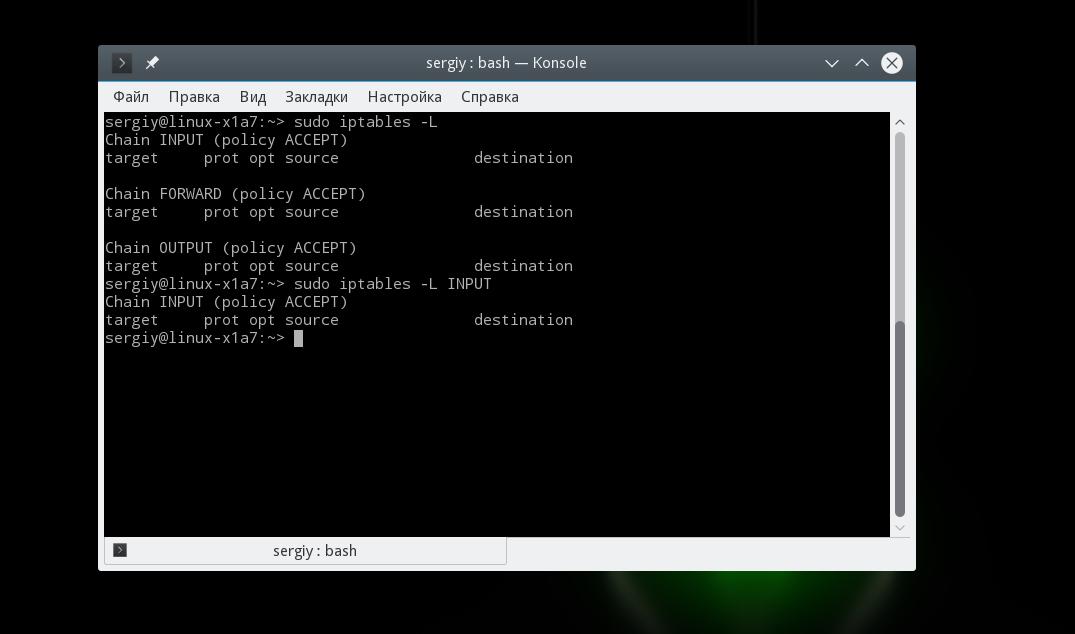

В системе с конфигурацией брандмауэра по умолчанию вывод будет следующим:

Мы можем быть более конкретными, например, перечислив все правила INPUT для таблицы nat с помощью следующей команды:

Если только -t ( —table не указан) параметр опции Iptables принимает фильтр таблицу по умолчанию.

Когда вы разрабатываете правила брандмауэра с чистого листа, обычно рекомендуются следующие шаги:

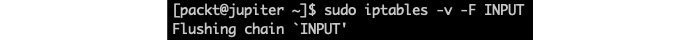

Предыдущие команды не выводят никаких результатов, если нет ошибки или вы не вызываете команду iptables с параметром -v ( —verbose ); Например:

Результат выглядит следующим образом:

Далее мы настроим политику брандмауэра по умолчанию.

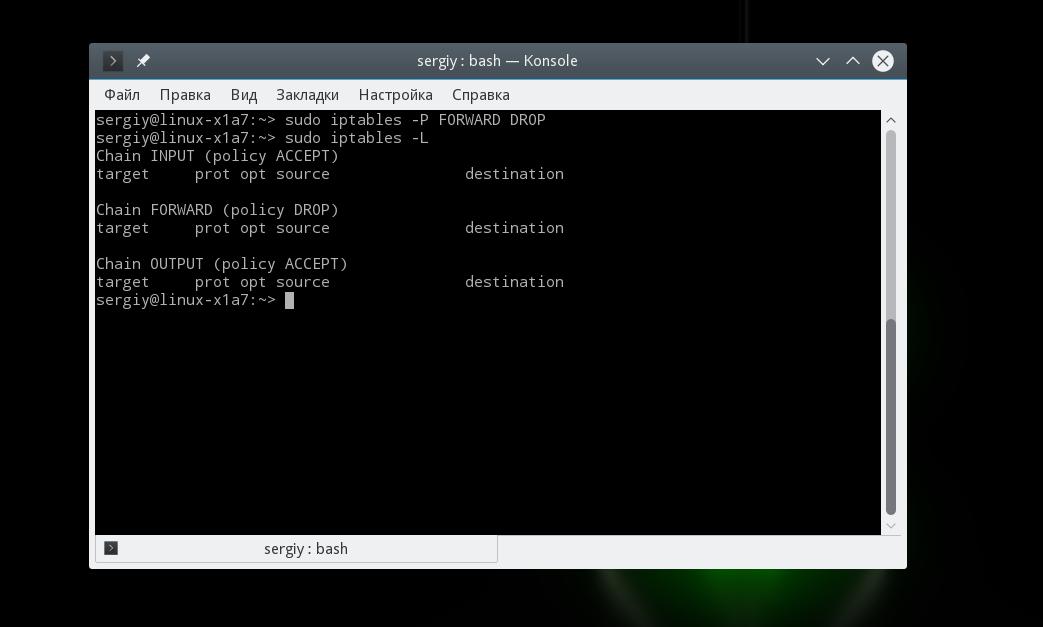

По умолчанию iptables позволяет всем пакетам проходить через сетевую цепочку (брандмауэр). Конфигурация безопасного брандмауэра должна использовать DROP в качестве цели по умолчанию для соответствующих цепочек:

Параметр опции -P ( —policy ) устанавливает политику для конкретной цепочки (такой как INPUT ) для данной цели (например, DROP ). Цель DROP заставляет систему корректно игнорировать все пакеты.

На этом этапе, если мы сохраним конфигурацию брандмауэра, система не будет принимать ни входящие, ни исходящие пакеты. Итак, мы должны быть осторожны, чтобы случайно не потерять доступ к системе, если мы использовали SSH или не имеем прямого доступа к консоли.

Далее мы настроим правила брандмауэра.

Давайте создадим несколько примеров правил брандмауэра, таких как прием соединений SSH, DNS и HTTPS.

Следующие команды разрешают доступ по SSH из локальной сети ( 192.168.0.0/24 ):

Поясним параметры, которые использовались в предыдущем блоке кода:

Точно так же следующие команды включают HTTPS-трафик:

Чтобы включить DNS-трафик, нам нужно использовать следующие команды:

Результат выглядит следующим образом:

Мы также можем выгрузить текущую конфигурацию в файл (например, iptables.config ) для дальнейшего использования с помощью следующей команды:

Настройка iptables для чайников

Каждый компьютер, подключенный к сети, находится в потенциальной опасности. В сети очень много угроз начиная от программ, которые будут пытаться любым способом проникнуть в систему и заканчивая хакерами, которые хотят получить доступ к нужному им компьютеру. А программное обеспечение, установленное на компьютере, может содержать еще не известные и неисправленные уязвимости, которые и могут стать дырой в безопасности.

Если для домашних компьютеров это не очень актуально, так как они подключены к сети через роутеры и NAT, которые скрывают их от внешней сети, то для серверов это актуально как никогда. В операционной системе Linux в ядро встроен очень гибкий и надежный фаервол iptables.

Именно с помощью этой программы выполняется защита системы от внешних вторжений, перенаправление портов, а также еще очень много действий с трафиком. Но ее минус в том, что она немного сложна в настройке. В этой статье будет рассмотрена настройка iptables для чайников. Я надеюсь, что после нее вы сможете уверенно пользоваться базовыми возможностями iptables.

Что такое Iptables?

Подсистема iptables и Netfilter уже достаточно давно встроена в ядро Linux. Все сетевые пакеты, которые проходят через компьютер, отправляются компьютером или предназначены компьютеру, ядро направляет через фильтр iptables. Там эти пакеты поддаются проверкам и затем для каждой проверки, если она пройдена выполняется указанное в ней действие. Например, пакет передается дальше ядру для отправки целевой программе, или отбрасывается.

Виды пакетов

Соответственно в фильтре iptables все пакеты делятся на три аналогичные цепочки:

Но если вы думаете что можно просто полностью закрыть цепочку Input для увеличения безопасности, то вы очень сильно ошибаетесь. При работе сети используются обе цепочки input и output. Например, вы пытаетесь выполнить ping, данные отправляются через output, но ответ приходит через input. То же самое происходит при просмотре сайтов и других действиях. А вот цепочка forward может вообще не использоваться если ваш компьютер не является маршрутизатором. Так что настройка iptables должна выполняться очень аккуратно.

Правила и действия

Перед тем как перейти к созданию списка правил iptables нужно рассмотреть как они работают и какие бывают. Для каждого типа пакетов можно установить набор правил, которые по очереди будут проверяться на соответствие с пакетом и если пакет соответствует, то применять к нему указанное в правиле действие. Правила образуют цепочку, поэтому input, output и forward называют цепочками, цепочками правил. Действий может быть несколько:

Правила могут проверять любые соответствия, например, по ip, по порту получателя или отправителя, заголовкам пакета и многому другому. Если пакет не подходит ни одному из правил, то к нему применяется действие по умолчанию, обычно ACCEPT.

Когда мы разобрались с правилами, можно вернутся обратно к цепочкам. Кроме перечисленных выше, есть еще две дополнительные цепочки правил:

Но это еще не все. У нас еще есть таблицы iptables, с которыми тоже желательно разобраться.

Таблицы ipatables

Над цепочками правил в iptables есть еще один уровень абстракции, и это таблицы. В системе есть несколько таблиц, и все они имеют стандартный набор цепочек input, forward и output. Таблицы предназначены для выполнения разных действий над пакетами, например для модификации или фильтрации. Сейчас это для вас не так важно и будет достаточно знать что фильтрация пакетов iptables осуществляется в таблице filter. Но мы рассмотрим их все:

С теорией почти все, теперь давайте рассмотрим утилиту командной строки iptables, с помощью которой и выполняется управление системой iptables.

Утилита Iptables

Подсистема iptables и netfilter встроены в ядро, но вот набор утилит для управления всем этим не всегда поставляется вместе с системой. Для установки утилиты в Ubuntu наберите:

sudo apt install iptables

А в дистрибутивах, основанных на Fedora, установка iptables выполняется немного по-другому:

sudo yum install iptables

Когда установка iptables будет завершена, можно переходить к настройке, но давайте сначала рассмотрим синтаксис утилиты. Обычно команда имеет такой общий вид:

Осталось рассмотреть основные действия, которые позволяет выполнить iptables:

Дополнительные опции для правил:

Теперь вы можем перейти рассмотрению примеров того как выполняется настройка iptables.

Примеры настройки Iptables

Мы рассмотрим несколько основных примеров, чтобы вы смогли закрепить все прочитанное выше.

Список правил

Также вы можете указать нужную цепочку, чтобы вывести правила только для нее:

Очистка правил

Вы не можете просто так отключить iptables остановив сервис обновления правил iptables через systemd или даже удалив набор утилит для настройки. Подсистема работает на уровне ядра и не зависит от того, что там у вас установлено. Поэтому если сделаете что-то не так, то нужно будет очистить правила. Для этого выполните:

Или только для определенной цепочки:

Правила по умолчанию

В этом примере мы разрешаем цепочки INPUT и OUTPUT, но запрещаем FORWARD.

Блокировка пакетов

Для блокировки пакетов мы можем использовать действие DROP, фильтровать пакеты, которые нужно заблокировать мы можем по множеству критериев, например, протоколу, ip адресу, маске сети, порту и многому другому.

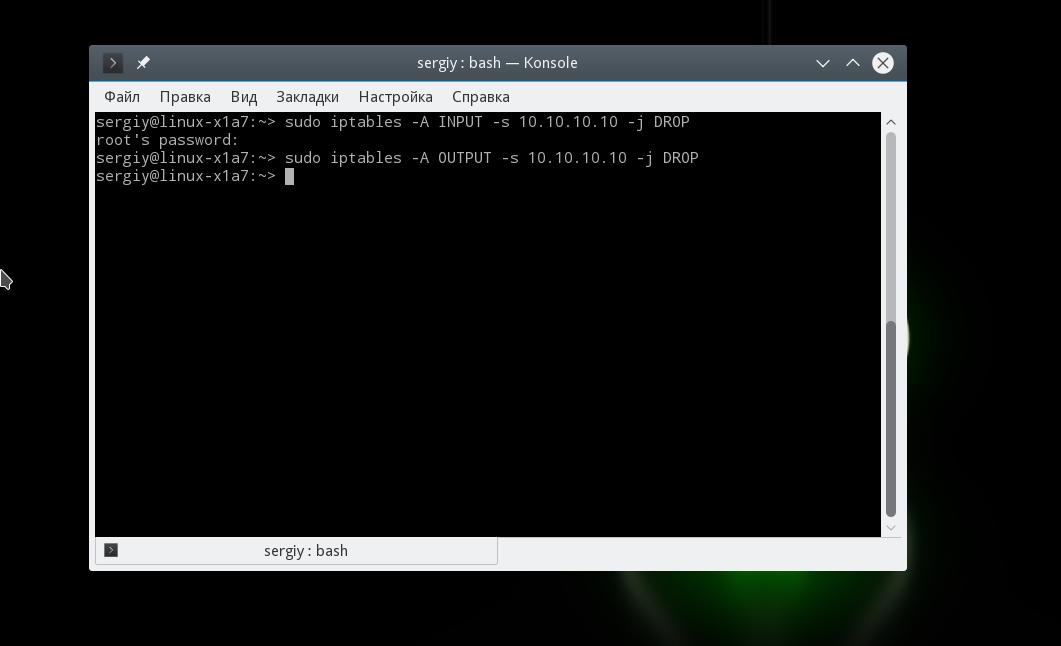

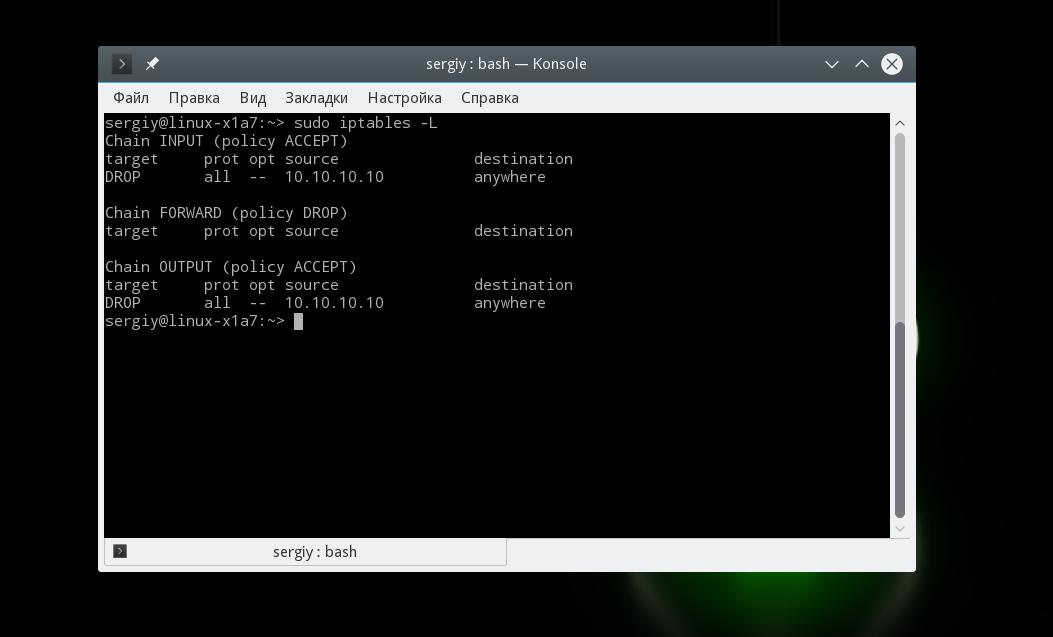

Вот так будет выглядеть команда, которая позволяет добавить правило iptables для блокировки всех входящих пакетов от 10.10.10.10:

А теперь исходящие пакеты на этот же адрес:

Блокировка диапазона ip выполняется подобным образом. Для этого нужно использовать маску сети 10.10.10.0/24. Это будут все адреса начиная от 10.10.10.0 до 10.10.10.255:

Или расширенный вариант маски:

Также вы можете заблокировать все входящие соединения ssh:

Как видите, добавить правило iptables очень просто.

Удаление правил

Удаление правил iptables выполняется точно так же, как и создание новых, только вместо опции A нужно использовать опцию D. Сначала смотрим список правил:

Например, вот так можно удалить правило iptables, которое было создано вторым:

Сохранить правила Iptables

Все настройки iptables, которые вы указали с помощью этих команд сохранятся только до перезагрузки. После перезагрузки компьютера все изменения будут стерты. Поэтому чтобы сохранить правила iptables, нужно выполнить специальную команду. Только в разных дистрибутивах она отличается. В Ubuntu выполните:

А в Red Hat или CentOS:

sudo /sbin/service iptables save

Выводы

Вот и все. Наша статья о том, как выполняется настройка iptables для чайников подошла к концу. Эта система действительно сложна, на первый взгляд, но если разобраться, то с помощью нее возможно делать очень интересные вещи. В этой статье была рассмотрены основы использования iptables, в следующих статьях мы более подробно остановимся на практическом применении.

На завершение видео о том, как увеличить безопасность вашего сервера:

Межсетевой экран iptables. Основные принципы и понятия.

478 просмотров 0 2021-08-13

Введение

В данной статье мы расскажем, как функционирует межсетевой экран iptables, разберем его основные понятия и определения. Изучим базовые принципы фильтрации сетевого трафика, что поможет в дальнейшем легко применять данный инструмент на практике.

Итак, приступим.

Ни для кого не секрет, что использование средств межсетевой защиты в современных операционных системах уже не просто рекомендация, а жизненная необходимость. Хакерские атаки совершенствуются и количество скомпрометированных серверов возрастает. Поэтому позаботиться заранее о безопасности своего сервера очень важно. Если вы используете операционную систему на основе Linux, то первым на помощь приходит базовый инструмент iptables.

Что такое iptables

iptables – это стандартная утилита, управляющая встроенным в ядро брандмауэром netfilter. Более современным инструментом является утилита nftables (включена в ядро Linux с версии 3.13 и призвана заменить iptables, о ней будет отдельная статья). Тем не менее базовая настройка безопасности на многих боевых серверах по-прежнему производится при помощи iptables. Основной принцип его работы (как и остальных файрволов) заключается в применении определенных действий к пакету, проходящему через сетевой интерфейс, в соответствии с определенными правилами.

Как работает iptables

Общая схема работы такова: пакет приходит на сетевой интерфейс и передается на цепочки, где фильтруется, согласно заданным правилам. Если пакет не отбрасывается в ходе проверки, он передается на исходящий интерфейс (причем в ходе прохождения через iptables он может модифицироваться) или доставляется локальному процессу.

Основные сущности iptables

Рассмотрим основные сущности iptables:

Правило (rules)

Правило (rules) это символьная строка, состоящая из критерия, действия и счетчика.

Пример:

Это правило разрешает подключение к порту 80 (Apache), если адрес находится в диапазоне от 192.168.15.10 – 192.168.15.50. Как читать правила более подробно мы разбираем в следующей статье.

Критерий

Действие (target)

Действие определяет, что будет сделано с пакетом, если он попал под критерий.

Перечислим наиболее распространенные действия:

В примере выше действие ACCEPT разрешает прохождение пакета.

Счетчик

Счетчиком называется компонент, который показывает сколько пакетов в байтах попало под критерий правила. Посмотреть счетчик можно при помощи специального ключа, об этом будет практическая статья.

Цепочка

Цепочка это набор правил в определенной последовательности. Пакет последовательно проверяется в цепочке до первого соответствия критерию, после “срабатывания” остальные правила в цепочке не проверяются. Цепочки бывают стандартными и пользовательскими.

Стандартные цепочки:

Для всех стандартных цепочек в отличии от пользовательских есть возможность применения default policy (действия по умолчанию) к пакету, если он не попал ни под одно правило цепочки.

Пользовательские цепочки создаются самим пользователем. Рекомендуем называть эти цепочки именами в нижнем регистре, чтобы избежать путаницы в дальнейшем.

Таблица

Таблицей является множество цепочек, объединенных по одному функционалу. В iptables имеется 5 стандартных таблиц: raw, mangle, nat, filter, security.

Состояние

Также в iptables пакет, проходящий через цепочки, имеет определенное состояние (conntrack). Перечислим их:

Вывод

В данной статье мы рассмотрели основные понятия и сущности межсетевого экрана iptables. Разобрав их, можно смело приступать к практической работе с данным инструментом. В следующей статье мы расскажем как произвести базовую настройку iptables в операционной системе Ubuntu и напишем свои первые правила под базовые задачи.