Что такое fido и ifaa подтверждение платежей

Защитный ключ Fido на телефоне андроид: что это такое

06.06.2020 9,444 Просмотры

Мы живем в такое время, когда необходимо всегда заботиться о персональной безопасности. Но, а так как мы живем во время цифровых технологий, то прежде всего нужно позаботиться о безопасности наших данных в сети, на нашем смартфоне, онлайн-банкинге, электронной почте и так далее. И в сегодняшней статье речь пойдёт о защитном ключе Fido, а также двухфакторной аутентификации, как более безопасный способ защиты ваших данных.

Что же такое FIDO, двухфакторная аутентификация, как это работает на устройствах

Учитывая тот факт, насколько технологии прошли вперёд, что теперь практически у каждого есть возможность носить у себя в кармане смартфон, который сопоставим с мощными компьютерами и носителями важной информации. Сейчас можно любой смартфон сделать своим ключом для двухфакторной аутентификации. И если вы хотите максимально защититься, тогда используете её абсолютно для всех своих личных аккаунтов в сети.

Самыми популярными, а также самыми уязвимыми мишенями становятся сервисы Google, которые неоднократно подвергаются хакерским атакам. Но, чтобы защитить своих клиентов, разработчики сделали специальные способы защиты в виде ключей в несколько шагов. И если пользователь захочет войти в свои аккаунты, тогда он обязательно должны пройти все эти шаги.

Для кого доступны эти возможности

Как правило, все эти мери безопасности были придуманы для более уязвимых людей, а именно для:

Но, сейчас все эти функции доступны для каждого, поэтому никогда не будет лишним сделать свой аккаунт неприступной крепостью.

Как настроить

Если вы решились проделать все эти действия, тогда вам следует перейти в настройки своего телефона, к безопасности, аккаунт Google, а потом к двухфакторной аутентификации. Затем просто добавьте электронный ключ и дело в шляпе.

Палец вместо пароля: будущее мобильных платежей с биометрией

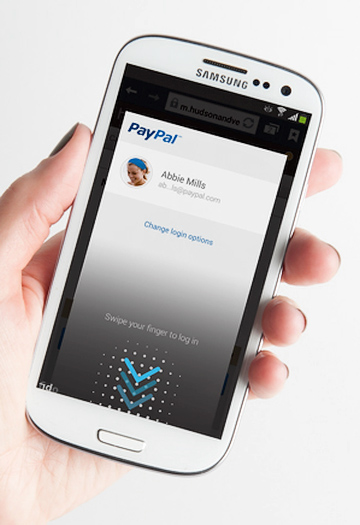

Биометрия всё шире применяется в повседневной жизни. В ноутбуках используется распознавание лиц, а владельцы iPhone 5 уже сейчас могут оплатить со своего аккаунта приложения или музыку на iTunes, разблокировав его отпечатком пальца. Однако это всё косвенное применение. Маленькая революция свершится этой весной, когда обладатели смартфона Samsung Galaxy S5 смогут осуществлять универсальные платежи с биометрической аутентификацией.

С 11 апреля для обладателей смартфона Galaxy S5 станет доступна покупка товаров и услуг в интернете с подтверждением по отпечатку пальца на всех сайтах, принимающих платежи через систему PayPal. Для этого будет использоваться дактилоскопический сканер, размещённый на кнопке Home, а биометрическая аутентификация пользователя станет выполняться через соответствующие мобильное приложение компании PayPal. На территории США таким образом можно будет оплачивать даже покупки в некоторых традиционных (офлайновых) магазинах.

В ближайшие месяцы на этой платёжной системе пройдёт широкомасштабное тестирование нового протокола с биометрическим подтверждением платежей. Его продвигает альянс FIDO (Fast IDentity Online) — группа компаний во главе с PayPal и Lenovo, стремящихся заменить парольную авторизацию на что-то более надёжное и удобное.

Старший директор по глобальным решениям PayPal Джоэл Ярбро (Joel Yarbrough) так комментирует необходимость этой инициативы: «Сегодня люди вынуждены набирать как минимум девятизначные пароли везде, в том числе одной рукой в метро. Использование биометрических процедур значительно упростит процесс и повысит безопасность».

Судя по методике использования, под кнопкой «Домой» будет располагаться протяжный сканер, но вот о его конкретном типе достоверных сведений пока нет. Вопрос этот не праздный, так как радиочастотные модели и термосканеры имеют улучшенную защиту от муляжей, в отличие от ёмкостных и оптических вариантов.

Так или иначе, делать какие-то выводы о безопасности перспективной платёжной системы ещё рано. Часто проблемы возникают вовсе не там, где их ожидают. Оценивать практическую степень защищённости можно будет только тогда, когда технология станет массовой.

Сам процесс использования отпечатков для разблокировки смартфона или выполнения платежей выглядит максимально просто: пользователь проводит пальцем по кнопке Home при появлении соответствующего запроса на экране. Однако так легко может получаться не сразу, поскольку программе требуется предварительная настройка, а пользователю — привычка.

Алгоритмы биометрической аутентификации всегда балансируют между числом ложноотрицательных и ложноположительных результатов распознавания. Иногда пользователь проводит по сканеру неуверенно или слишком быстро убирает палец. Часть папиллярного рисунка может выступать за край кнопки, быть загрязнённой или повреждённой.

Всё это приведёт к ложноотрицательному результату — ситуации, в которой легитимный владелец смартфона не может пройти авторизацию. На этот случай предусмотрен альтернативный способ — подтверждение с помощью пароля.

Обратная ситуация заключается в том, что биометрической системой принимается использование муляжа на основе снятого отпечатка пальца. Для обмана примитивных систем хватает прозрачной плёнки, а более сложные трудно ввести в заблуждение даже при создании довольно точной «анатомической» имитации пальца.

Технология получила название Touch ID, а сторонним разработчикам даже не будет предоставляться API для работы с ней. На мой взгляд, возможный недочёт здесь скрывается в самом типе используемого сканера отпечатков. По косвенным признакам, он полупроводниковый, ёмкостного типа. Если это так, то вся технология Touch ID имеет относительно высокий процент ложноположительных срабатываний.

В протоколе, продвигаемом альянсом FIDO, биометрическая аутентификация тоже выполняется нетривиальным способом. Отпечатки пальцев вообще нигде не хранятся. Вместо этого папиллярный узор используется для генерирования криптографического ключа непосредственно в момент сканирования.

Далее они объединяются с другим ключом, уникальным для каждого устройства. На основе этих сочетаний формируется новый ключ, участвующий в платёжной транзакции. Более подробная схема будет представлена партнёрам Samsung и PayPal позднее.

Старший советник по безопасности компании PayPal и вице-президент альянса FIDO Бретт Макдауэлл (Brett McDowell) отмечает, что Samsung далеко не единственная компания, заинтересованная в расширенном использовании сканеров отпечатков на своих устройствах. «Многие производители вкладываются сейчас в такие технологии, а их широкое внедрение — основная миссия нашего альянса», — сообщил он в интервью изданию Ars Technica. В Сети можно найти упоминания о том, что сканеры отпечатков встраивают в свои смартфоны HTC, Pantech, Konka и другие производители.

Предпосылки для создания FIDO возникли ещё в 2007 году, когда PayPal стала исследовать новые механизмы защиты платёжных транзакций. Фактически альянс появился летом 2012-го, когда отдельные договорённости с заинтересованными участниками рынка привели к появлению новой организации. Публичную деятельность FIDO стал вести лишь с февраля 2013 года, но за это время его членами стали более ста крупнейших компаний, включая Microsoft, Google, Lenovo, Infineon, LG и Mastercard. В Apple намерены продвигать альтернативную технологию Touch ID своими силами.

Подтверждение платежей FIDO или IFAA: что это значит, что выбрать?

Сегодня мы живем в такое время, когда очень важно заботиться о персональной безопасности. В первую очередь, о безопасности данных пользователя в сети, например, на смартфоне, в онлайн-банкинге, e-mail и пр.

Одним из примеров является подтверждение платежей посредством FIDO или IFAA, как вариантов двухфакторной идентификации.

Что это такое

С учетом того, что сегодня технологии с каждым годом становятся все более и более продвинутыми и того, что у каждого человека имеется мобильный телефон, сопоставимый с компьютерами и носителями важной информации, надо быть начеку.

Современные условия обеспечивают возможность использовать смартфон в качестве ключа для двухфакторной аутентификации. И если человеку важно максимально защититься, то такую аутентификацию можно использовать для всех аккаунтов в сети.

Наиболее уязвимы сегодня сервисы Google и проведение платежей через них. Обусловлено это частыми атаками со стороны хакеров.

Чтобы обеспечить своим клиентам защиту, разработчики создали специальные способы защиты в качестве ключей FIDO и IFAA. Когда пользователь захочет войти в один или несколько своих профилей, тогда ему обязательно придется пройти все эти этапы.

В качестве ключа сможет выступать смартфон. Иными словами, телефон будет выполнять функции верификатора всех попыток входа на устройства и тогда будет возможность подтверждать подобные попытки, либо отклонять их.

Наиболее часто используется ключ безопасности FIDO, на втором месте пот популярности – IFAA. Речь идет о стандарте аутентификации U2F Open.

Кому доступна данная возможность?

Обычно подобная мера безопасности нужна уязвимым личностям, к примеру:

Однако, фактически, воспользоваться данными функциями сможет абсолютно любой человек. Это поможет предотвратить атаку на личные данные.

Важно! Чтобы использовать ключи FIDO или IFAA, требуется, чтобы на смартфоне стояла современная версия ОС IOS или Андроид. В идеале должна быть установлена последняя версия ОС.

Чтобы начать использовать указанные ключи, потребуется зайти в меню настроек устройства, перейти к безопасности, далее к аккаунтам Apple или Google, а затем уже – к двухфакторной аутентификации.

После этого останется просто добавить электронный ключ и начать им пользоваться. Никаких рисков применение данной технологии не подразумевает.

Блокировка и защита смартфона Xiaomi

Все настройки безопасности расположены здесь: Настройки > Блокировка и защита.

Биометрия

Если в вашем телефоне установлен сканер отпечатков пальцев или используется распознавание лиц, обязательно используйте эту защиту.

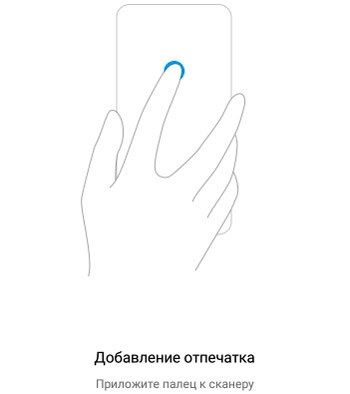

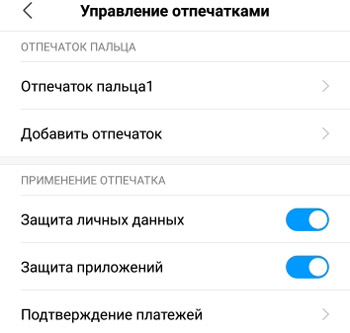

Управление отпечатками. Добавьте свой отпечаток пальца для разблокировки телефона. Для этого приложите палец к сканеру несколько раз (почувствуете вибрацию). Затем немного сместите палец для записи краев вашего отпечатка. Можно добавить несколько отпечатков, например для нескольких членов семьи (родители и ребенок). Ненужные отпечатки в дальнейшем можно удалить.

Установите, в каких случаях будет запрашиваться отпечаток пальца, для подтверждения каких действий:

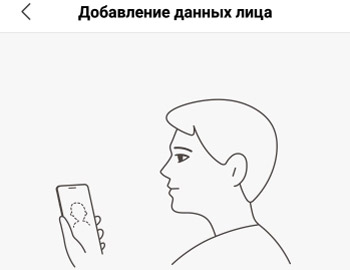

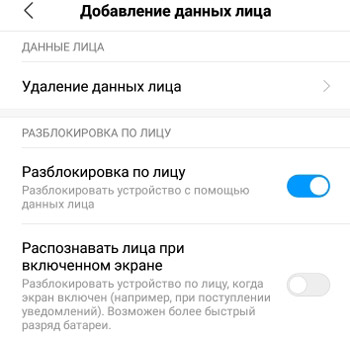

Добавить данные лица. Разблокировка по лицу. Это менее безопасный способ, чем использование кода или графического ключа. Телефон можно разблокировать с помощью вашей фотографии, а также людьми с похожей внешностью.

Перед съемкой убедитесь, что ваше лицо ничем не закрыто, а вокруг хорошее освещение. Снимок лица и последующая разблокировка будет происходить с использованием передней камеры.

После добавления лица доступны 2 опции:

Защита устройства

Убедитесь, что защита телефона включена. Если вы отключите защиту, то сохраненные отпечатки пальцев будут удалены. Т.е. дальше вы не сможете использовать сканер отпечатков для разблокировки телефона.

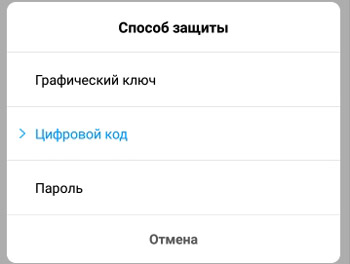

Выберите способ защиты для настроек безопасности: графический ключ, цифровой код или пароль (цифры + буквы). Т.е. для изменения настроек безопасности постоянно нужно будет вводить пароль. Это защита от удаления биометрии.

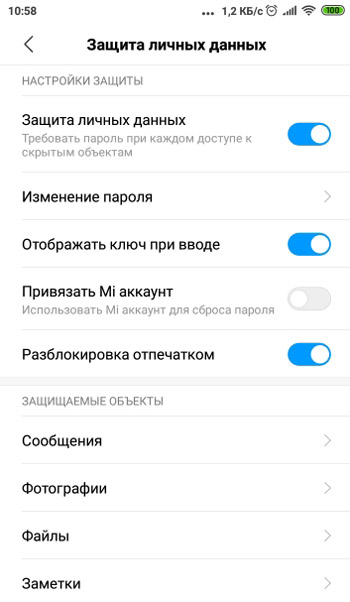

Включите защиту личных данных. Пароль защитит ваши фотографии, сообщения, заметки и файлы на телефоне. Для защиты личных данных используйте графический ключ. ОБЯЗАТЕЛЬНО привяжите Mi аккаунт, чтобы иметь возможность сбросить пароль, если вы его забыли. иначе не сможете отключить защиту.

Настройте защищаемые объекты: смс, фото, файлы, заметки. Они будут храниться в скрытом режиме, никто посторонний не сможет их прочитать/просмотреть.

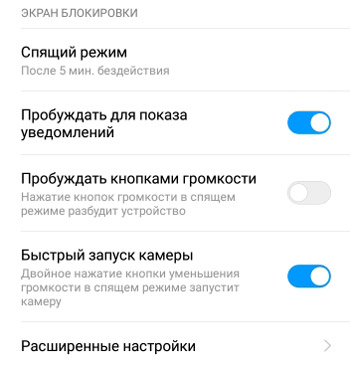

Экран блокировки

Экран блокировки – самая распространенная защита на всех смартфонах. В случае бездействия экран телефона выключается и блокируется. Чтобы затем его включить и разблокировать, нужен пароль или отпечаток пальца.

И в конце в разделе “Прочие настройки” можно прочитать положение о конфиденциальности на офиц. сайте MIUI.

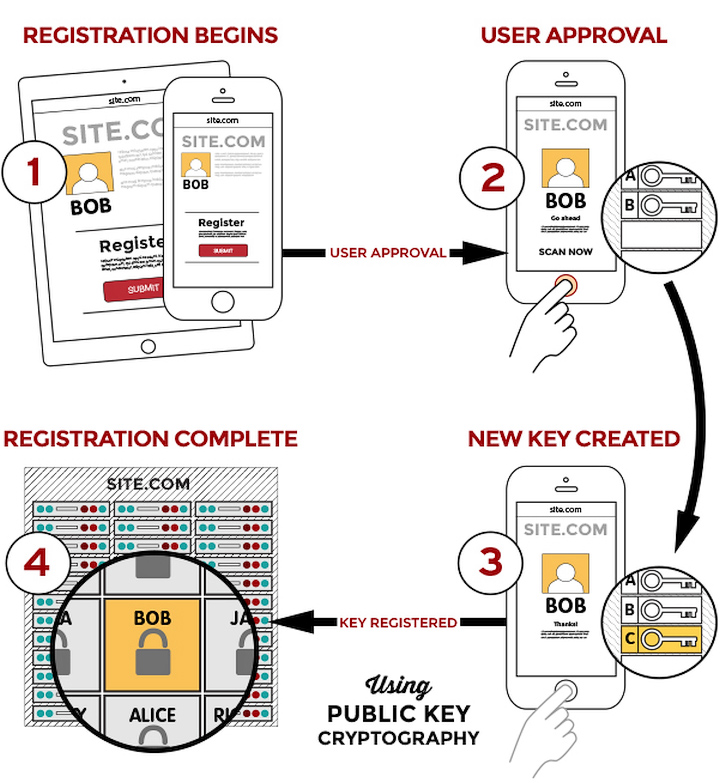

Как работает FIDO

FIDO (Fast IDentity Online) Альянс был создан в июле 2012 года для решения проблемы поддержки устройств строгой аутентификации в сети Интернет, а также с целью упростить жизнь пользователям, вынужденным создавать и запоминать имена пользователей и пароли. FIDO Альянс планирует изменить текущую ситуацию с аутентификацией путем разработки спецификаций, определяющих набор механизмов, которые вытеснят зависимость от паролей и обеспечат безопасную аутентификацию пользователей интернет-услуг. Новый стандарт по безопасности устройств и плагинов для браузеров позволит любому веб-сайту или облачному приложению взаимодействовать с широким спектром существующих и перспективных устройств для обеспечения безопасной аутентификации пользователей.

Для обеспечения безопасной работы пользователей проект FIDO объединяет аппаратные средства, программное обеспечение и интернет-сервисы.

Если кто не знаком с FIDO, перевод раздела сайта «Как работает FIDO» ниже. А сейчас небольшие комментарии.

Нашей командой разрабатывалось решение по аппаратной аутентификации на web-ресурсах. Решение получилось вполне удачным, оно используется в системах документооборота и в механизмах лицензирования SaaS. Техническая часть проекта FIDO достаточно схожа с нашими разработками и выглядит вполне выполнимой. Однако, из описания на сайте FIDO становится ясно, что четкого понимания что и как делать у них пока нет. Да и сама концепция вызывает ряд вопросов.

FIDO альянсом предполагается следующий механизм распространения устройств аутентификации. На этапе производства устройства получают идентификационный номер и секрет. Эта информация помещается производителем в FIDO Repository. При регистрации нового пользователя сервис запрашивает идентификационный номер устройства и по этому номеру получает из FIDO Repository данные, необходимые для проверки пользователя при аутентификации. Эти данные кэшируются интернет-сервисом в Validation Cache для снижения нагрузки на FIDO Repository.

К сожалению, о используемых криптоалгоритмах и протоколах пока ничего не сказано. Однако по косвенным признакам (в тексте встречается термин OTP, а также по схеме с Репозиторием) можно предположить, что планируется использовать симметричные алгоритмы. Для меня такое решение выглядит несколько устаревшим. Безопасное распространение симметричных ключей, чем по видимому должен заниматься Репозиторий, выглядит сомнительным. По логике вещей каждое устройство при регистрации на новом интернет сервисе должно бы генерировать новый ключ самостоятельно. То есть, для каждого сервиса свой ключ и никаких глобальных идентификационных номеров. Кроме того, что бы не хранить на сервере какие-либо секретные ключи, думается, разумно использовать ассиметричные алгоритмы.

FIDO предполагает использование двух основных типов устройств для аутентификации. В их терминологии это Identification tokens и Authentication tokens. Первый вариант не требует аутентификации владельца. То есть пока устройство подключено, аутентификация происходит прозрачно для пользователя. Несомненно удобно. Однако, этим механизмом может воспользоваться кто угодно, имеющий доступ к устройству, например жена сможет читать переписку мужа. Думаю, отказываться от второго фактора все-таки нельзя.

Как ни печально, но использование глобального идентификатора еще и позволяет построить связь между разными учетными записями по номеру устройства, а это не всем понравится. В настоящее время и так есть серьезные проблемы с приватностью в сети интернет, а такой подход еще и усугубляет эту проблему. Думается, никаких глобальных идентификаторов быть не должно, никакой необходимости в них в общем нет.

В концепции ничего не сказано о механизмах взаимодействия в случае утраты аппаратного устройства. Удобное и безопасное решение этого вопроса весьма важно, так как может вызвать серьезное увеличение нагрузки на техподдержку.

Решение будет очевидно востребовано некоторой частью пользователей, ведущих какую-либо коммерческую деятельность в Интернет. Однако, для широкого, повсеместного применения строгой аутентификации нужно не только обеспечить безопасность, но и предложить решение которое будет удобными и модными. Популяризация разрабатываемого решения может стать одной из самых затратных частей этого проекта. В этом плане весьма обнадеживающе выглядит участие в этом альянсе не только разработчиков, но сервисов, таких как PayPal и Google.

Как работает FIDO

Пользователи будут иметь FIDO Аутентификатор или токен (любое аппаратное устройство аутентификации, поддерживающее механизмы FIDO — прим. переводчика), который они выбрали, или который им был выдан для пользования каким-либо сервисом. Например, такие устройства как биометрический сканер или USB носители с доступом по паролю. Пользователи могут выбрать такой тип FIDO Аутентификатора, который наилучшим образом отвечает их требованиям.

FIDO Аутентификаторы будет выпускаться в двух основных вариантах.

Identification tokens будут иметь уникальные ID, идентификаторы будут привязываться к аккаунту Интернет пользователя. После привязки к аккаунту, они будут доступны серверу в качестве идентификатора без необходимости каких-либо действий со стороны пользователя. Таким образом, будет обеспечиваться только один фактор аутентификации.

Authentication tokens может потребовать от пользователя выполнить какое-либо действий, чтобы доказать, что он законный владелец токена. Эти действия могут включать в себя ввод пароля, ввод PIN-кода или предоставление биометрических данных. Эти аутентификаторы обеспечат двухфакторную аутентификацию пользователя, используя принцип » что у вас есть» и «что вы знаете” или биометрический фактор „кто вы есть“.

Когда пользователь подключает свой FIDO Authenticator к аккаунту веб-ресурса, устанавливается связь между Аутентификатором, проверяющей стороной и Validation Cache. После создания связи, для проверки абонента используются одноразовые пароли (OTP). Так как пароль OTP используется только один раз, он не может быть использован для атак воспроизведения, если кто-то захватывает сеанс связи с вторжением в систему или слушает интернет-трафик.

Каждый аутентификатор будет иметь встроенный ID и начальное значение, которые позволят однозначно идентифицировать и проверить его подлинность. Криптографические операции будут происходить на борту Аутентификатора. Таким образом, даже если машина заражена вредоносным ПО, FIDO Аутентификатору еще можно доверять.

Браузеры пользователя будут иметь FIDO плагин. Плагин сможет распознавать доступные FIDO Аутентификаторы, которые подключены к системе пользователя. Включая в себя встроенные аутентификаторы и подключаемые по USB.

При подключении пользователя к веб-сайту браузер будет сообщать серверу о доступных FIDO Аутентификаторах в составе информации о браузере. Сайты, поддерживающие технологию FIDO смогут распознать наличие аутентификатора и отвечать соответствующим образом. На основании полученной информации проверяющая сторона (веб-сайт) инициирует механизм аутентификации.

FIDO плагин может распространяться через различные каналы, в том числе:

Browser Add-On — разработчики браузеров могут иметь плагин в качестве дополнения, которое пользователи могут скачать и подключить в свой браузер.

FIDO аутентификаторы — Если пользователь покупает FIDO аутентификатор, имеющий встроенный USB диск, плагин может располагаться на нем.

Вендоры– Вендоры могут распространять плагин с новыми машинами, а также включать плагин в состав обновлений программного обеспечения для существующих машин. Эти обновления позволят использовать FIDO аутентификацию на существующих машинах с подходящими аппаратными возможностями.

Device Specific Module

Специальный модуль устройства (DSM) будет взаимодействовать с плагином для браузера с одной стороны, и с аппаратным FIDO Токеном с другой. DSM преобразует команды плагина в команды, которые являются специфическими для каждого типа токена. Разделения программного обеспечения FIDO на плагин и DSM позволяет создать универсальный плагин для браузера, поддерживающий широкий спектр аппаратных устройств. Кроме того, это позволит поставщикам аппаратных решений сосредоточиться только на разработки той части ПО, которая необходимой для поддержки своих устройств, и не потребует реализовывать весь стек программного обеспечения.

Проверяющая сторона / Website

Как следует из названия, проверяющая сторона использует проверку токена для аутентификации.

Веб-сайт распознает наличия FIDO Токена, определяет привязан ли он к аккаунту и если нет, представляет пользователю возможность привязать новый токен к своему аккаунту.

Например, определив что токен привязан к аккаунту, web-сайт добавит на страницу входа сообщение „Войти с FIDO“. Если токен был определен как сканер отпечатков пальцев, сообщение может быть „проведите пальцем для входа с FIDO“.

В зависимости от политики сервера, предпочтений пользователя и истории аккаунта Identification tokens могут значительно упростить вход в систему. Веб-сайт может просто определить существующего пользователя и показать » Welcome back Debbie!» вместо окна входа, основываясь только на информации от FIDO токена. Конечно, пользователь сможет изменить параметры входа, определив для себя, насколько опасно это может быть для его учетной записи.

Validation Cache будет проверять зашифрованную информацию и одноразовые пароли получаемые от токенов, что бы быть уверенным в подлинности токена. Проверяющая сторона будет использовать Validation Cache, для проверки информации получаемой от каждого токена.

Стоит отметить, что наличие Validation Cache на сайте проверяющей стороны позволит получать ответ быстрее, избежать задержек с ответом или атак. Validation Cache будет регулярно получать обновления из FIDO Repository о новых устройствах произведенных поставщиками токенов.

FIDO Repository это центр обмена информацией о токенах. Производители токенов будут сообщать данные о каждом произведенном FIDO токене в Repository. Хранимая в Repository информация используется для проверки OTP генерируемого токеном. Repository будет регулярно обновлять Validation Cache на каждом сайте, который использует FIDO. Repository будут поддерживать большое количество сайтов и иметь механизмы репликации для обеспечения бесперебойного обслуживания. Веб-сайт сможет использовать более одного Repository.

FIDO Repository будет взаимодействовать с разработчиками, чтобы гарантировать актуальность и доступность базы токенов. Использование FIDO Repository позволит web-сайтам не иметь контактов с каждым поставщиком токенов. При подключении к FIDO Repository информация о всех существующих токенах будет доступна web-сервису.

Когда пользователь с новым токеном впервые переходит на сайт, который поддерживает технологию FIDO, сайт предположит пользователю привязать FIDO токен к своему аккаунту для повышения уровня безопасности в будущем. Информация о браузере пользователя сообщит сайту, что пользователь имеет FIDO токен, а также сообщит сайту тип токена. Если сайт поддерживает FIDO, он в фоновом режиме опросит плагин о токене. В зависимости от политики, сайт будет предлагать пользователю подключить FIDO токен к своему аккаунту.

Порядок действий может отличаться в зависимости от типа Аутентификатора пользователя, но все типы будут поддерживаться через один и тот же плагин.

Сканер отпечатков: пользователь проводит пальцем по датчику. Аутентификатор выполняет криптооперации, данные поступают в DSM, а затем в плагин браузера.

Защищенные паролем токены: пользователь вводит правильный пароль для токена.

Уникальный идентификатор устройства: Так как это не Authentication tokens, от пользователя требуется только нажать кнопку ОК для подключения идентификатора.

Когда пользователь соглашается подключить токен и аутентифицируется на нем (при необходимости), глобальный ID токена и ID пользователя шифруются и отправляются обратно на сайт. Сайт использует Validation Cache для проверки токена. После проверки токена, сайт привязывает уникальный ID токена к аккаунту пользователя для дальнейшего использования.

После того как пользователь привязал свой Токен к аккаунту он может использовать его вместо логина и пароля учетной записи. Ниже приведены три примера, но в перспективе FIDO будет поддерживать более широкий спектр FIDO токенов.

Считыватель отпечатков пальцев

Пользователь переходит на веб-сайте, его аккаунт привязан к токену со считывателем отпечатков пальцев.

Браузер сообщает сайту, что пользователь имеет FIDO токен со считывателем отпечатков для аутентификации, веб-сайт представляет пользователю вариант страницы аутентификации, поддерживающий FIDO. Веб-сайт может показать сообщение «Сканируйте палец для входа FIDO» Пользователь сканирует свои отпечатки. FIDO токен распознает пользователя. Биометрические данные пользователя никогда не покидает считыватель. Глобальный ID и аутентификационные данные шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора и идентификатора пользователя. Таким образом, обеспечивается двухфакторная аутентификацию, так как наличие токена со считывателем у пользователя является первым фактором и прохождение биометрической аутентификации является вторым фактором.

Если пользователь использовал токен со считывателем отпечатков, более чем с одной учетной записью, сайт будет запрашивать у пользователя имя аккаунта, к которому он хочет получить доступ.

Защищенные паролем токены

Пользователь переходит на веб-сайт, его аккаунт связан с защищенным паролем токеном. Это может быть USB токен или установленный на материнской плате модуль(TPM). Браузер сообщает сайту, что пользователь имеет FIDO токен с паролем, веб-сайт настраивает страницу аутентификации по технологии FIDO. Веб-сайт может представить пользователю сообщение «Нажмите здесь для безопасного входа с FIDO».

Когда пользователь нажимает на кнопку «FIDO Логин», плагин отображает локальное окно (не окно браузера) для ввода пароля токена. Этот пароль для локальной аутентификации в FIDO токене. Этот пароль не доступен через веб-браузер и должен быть передан только в токен.

FIDO токен аутентифицирует пользователя. Глобальный ID и аутентификационные данные шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора и идентификатор пользователя. Таким образом, обеспечивается двухфакторная аутентификация, так как наличие токена у пользователя является первым фактором, а знание пароля от токена является вторым фактором. Если пользователь использовал токен, более чем с одной учетной записью, сайт будет запрашивать у пользователя имя аккаунта, к которому он хочет получить доступ.

Пользователь переходит на веб-сайт, его аккаунт связан с Identification token. Это может быть встроенное аппаратное средство, дополнительные программные или аппаратные решения, которые не требуют знания PIN кода или пароля, так как они обеспечивают только идентификацию. Браузер сообщает сайту, что пользователь имеет Identification token, доступный для проверки подлинности. Веб-сайт будет запрашивать у плагина идентификационные данные. Обмен данными с сервером происходит в фоновом режиме, без взаимодействия с пользователем. Глобальный ID Identification token шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора. Если есть только одна учетная запись, связанная с идентификатором, то пользователь входит в свою учетную запись без пароля. Данный тип аутентификации является однофакторным, так как для аутентификации достаточно только владеть идентификатором.

Если политика сайта требует двухфакторную аутентификация, то от пользователя может потребоваться ввести свой пароль. В качестве второго фактора, без дополнительного взаимодействия с пользователем, проверяется наличие Identification token.

Новые типы Аутентификаторов

Одной из целей FIDO является расширение спектра устройств. Намерение состоит в том, чтобы все устройства безопасности, которые соответствуют интерфейсу FIDO плагина, должны быть доступны для всех веб-сайтов без изменения кода. Это позволит легко подключать к системе новые типы токенов.

Чтобы добавить новый тип аутентификации разработчик должен создать устройство, DSM и протестировать его с плагином. Затем разработчик должен передать в FIDO Repository данные, необходимые для проверки новых устройств. Repository будет гарантировать, что данные будут доступны всем Validation Cache проверяющих сторон.

Когда новый аутентификатор появляется на сайте в первый раз, сайт будет проверять аутентификатор с помощью Validation Cache. Веб-сайт может попросить пользователя выполнить какие-либо дополнительные действия для аутентификации пользователя, не зная подробностей этих действий, так как взаимодействие происходит через плагин и DSM. Когда пользователь выполнит необходимые действия, идентификационные данные будут подключены к учетной записи пользователя.