Что такое encapsulation dot1q

Базовые сведения о работе с коммутаторами Cisco

Базовые сведения о работе с коммутаторами Cisco

Данная статья когда-то разрабатывалась, как пособие по основам работы с коммутаторами для «самых начинающих» инженеров. Постараемся в нём рассмотреть практические аспекты работы, не закапываясь особенно в теорию коммутации. В качестве подопытной зверушки у нас будут выступать коммутатор L3 серии Cisco Catalyst 3560 – достаточно универсальная железка, позиционируемая производителем как коммутатор корпоративного класса с фиксированной конфигурацией. Может применяться, как на уровне доступа, так и на уровне распределения.

При написании статьи предполагается, что читающий уже знаком с основами работы в Cisco IOS, или способен разобраться с встроенной системой помощи, благо, что она достаточно информативна и дружелюбна. Также предполагается само собой разумеющимся хотя бы базовое знание технологий TCP/IP и модели OSI.

Базовая конфигурация режимов работы портов.

Поскольку в построении сети практически невозможно обойтись без использования VLAN, то первое, на что мы обратим внимание – это два основных режима работы портов для передачи тегированного и нетегированного трафика, или, в терминологии Cisco – trunk & access соответственно.

К access порту подключаются, как правило, оконечные устройства, не умеющие работать с тегированным трафиком, а к trunk – каналы для передачи данных по различным VLAN в сети.

Конфигурация access-порта предельно проста, и выглядит примерно так:

interface FastEthernet0/4

description –simple access port—

switchport access vlan 100

switchport mode access

Настраивается, соответственно, так:

sw1(config-if)# switchport mode access

Переключаем порт в режим access.

Базовая конфигурация транковых портов тоже элементарна:

interface FastEthernet0/21

description –simple trunk port—

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 952, 953

switchport mode trunk

Как мы видим – добавляется только список разрешенных к прохождению VLAN (не обязательно, но в целях безопасности лучше применить) и применяемый стандарт энкапсуляции – dot1q, пропиетарный Cisco ISL, или автосогласование.

Транковый порт сам по себе не умеет работать с нетегированным трафиком, поэтому такой трафик будет просто отброшен. Для его обработки можно настроить на портах native vlan. Любой пакет, не принадлежащий к определенному VLAN будет помечаться меткой native vlan, а трафик из данного vlan будет передаваться в транковый порт нетегированным.

Стоит заметить, что конфигурация порта при переключении его из одного режима в другой не изменяется, в отличие от режима его работы. Поэтому порт, сконфигурированный, как показано ниже, будет работать в trunk. Стоит ориентироваться только на switchport mode или, на вывод информации, как будет изложено далее.

interface FastEthernet0/21

description — port — switchport access vlan 2

switchport trunk encapsulation dot1q

switchport mode trunk

Конфигурация скорости и дуплекса.

Несмотря на повсеместное распространение автосогласования работы портов, зачастую встречаются проблемы, связанные с некорректной работой автосогласования, в результате чего порт может постоянно «прыгать» из рабочего состояние в нерабочее и генерировать ошибки. Поэтому самым надежным путем решения данной проблемы является ручной перевод портов на обои концах линка в одинаковый режим работы.

Конфигурируется элементарно, следующими командами:

sw1(config-if)#speed?

10 Force 10 Mbps operation

100 Force 100 Mbps operation

auto Enable AUTO speed configuration

sw1(config-if)#duplex?

auto Enable AUTO duplex configuration

full Force full duplex operation

half Force half-duplex operation

О диагностике проблем, связанных с автосогласованием будет сказано далее.

Сами VLAN создаются так:

ors-sw-ortpc(config)#vlan 777

ors-sw-ortpc(config-vlan)#name test_vlan

ors-sw-ortpc(config-vlan)#exit

Просмотр информации о созданных VLAN – show vlan

Catalyst 3560 поддерживает до 1005 созданных VLAN. Возникает вопрос – что делать, если число созданных VLAN подходит к концу, а нужно подключить скажем, новый сегмент сети? Или же, до новой БС присоединяющий оператор выделил 1 VLAN, а нам нужно пробрасывать свой VLAN. В таком случае можно использовать dot1q tunneling, или Q-in-Q – двойное тегирование VLAN. В таком случае на входе транспорта внуть одного VLAN упаковываются остальные VLAN, и распаковываются на выходе. Сражу стоит отметить что 29хх серия Catalyst, в отличие от 35xx, 37xx такой режим работы не поддерживает.

Настраивается тоже достаточно элементарно:

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#interface fa0/17

sw1(config-if)#description – QinQ double encapsulation — sw1(config-if)#switchport mode dot1q-tunnel

sw1(config-if)#switchport access vlan 77

interface FastEthernet0/17

switchport access vlan 77

switchport mode dot1q-tunnel

end

Таким образом настроенный порт все приходящие пакеты будет энкапсулировать в VLAN 77, который и будет виден для всех устройств, находящихся далее. Достаточно передать данный VLAN до того узла, на котором необходимо развернуть обратно, и там распаковать, используя аналогичные настройки порта.

При этом, возможно, нужно будет увеличить MTU по данному пути на 4 байта, для обеспечения дополнительной метки vlan tag.

Адресация и маршрутизация.

Catalyst 3560 может работать как на третьем уровне сетевой модели, так и на втором. В любом случае для доступа к нему необходимо присвоить ему IP адрес в требуемом VLAN (как правило, для управления устройствами выделяется отдельный VLAN) и настроить маршрутизацию.

interface Vlan100

ip address 192.168.10.254 255.255.255.0

ip default-gateway 192.168.10.1

Тем самым мы назначили коммутатору IP-адрес 192.168.10.254/24 в 100м VLAN и установили шлюзом по умолчанию 192.168.10.1. При такой схеме коммутатор используется как L2. Включить L3 маршрутизацию можно командой ip routing. При этом становится возможным задавать множество маршрутов, и просматривать, соответственно, таблицу маршрутизации (show ip route). Естественно, перед переключение необходимо сначала указать маршруты, чтобы не потерять управление коммутатором из другой сети.

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

Получение и обработка информации.

Думаю, тут стоит рассмотреть практические примеры с пояснениями:

show interfaces status – выводит общую информацию по всем портам.

sw1#show interfaces status

Port Name Status Vlan Duplex Speed Type

Fa0/1 Sector-1 connected trunk a-full a-100 10/100BaseTX

Fa0/2 Sector-2 connected trunk a-full a-100 10/100BaseTX

Fa0/3 Sector-3 connected trunk a-full a-100 10/100BaseTX

Fa0/4 notconnect 1 auto auto 10/100BaseTX

Fa0/5 port connected 100 a-full a-100 10/100BaseTX

Fa0/6 connected trunk full 100 10/100BaseTX

Fa0/7 disabled 100 auto auto 10/100BaseTX

Здесь мы можем видеть:

Собственно, сам порт, его имя (задаваемое description).

Status – порта – подключен и поднят (connected)/не подключен физически (notconnect) либо административно отключен (disabled).

Vlan – режим работы порта – trunk, или соответствующий access vlan.

Дуплекс и скорость порта – авто, или же жестко заданные установки (Fa0/6 – принудительно в режиме 100 Mb, full duplex.), Обратите внимание что на нерабочих интерфейсах прописано auto.

sh interfaces – просмотр подробной информации об указанном интерфейсе.

sw1#sh interfaces fa0/21

FastEthernet0/21 is up, line protocol is up (connected)

Hardware is Fast Ethernet, address is 001f.0001.0001 (bia 001f.0001.0001)

Description: — some port — MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 2/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, media type is 10/100BaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:00, output 00:00:06, output hang never

Last clearing of «show interface» counters 17w4d

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 1056000 bits/sec, 203 packets/sec

5 minute output rate 551000 bits/sec, 269 packets/sec

1015031190 packets input, 556493190204 bytes, 0 no buffer

Received 8800603 broadcasts (0 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 5337282 multicast, 0 pause input

0 input packets with dribble condition detected

1761812043 packets output, 340685749958 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 PAUSE output

0 output buffer failures, 0 output buffers swapped out

Is up, line protocol is up (connected) — Первое «up» относится к состоянию физического уровня передачи данных интерфейса. Сообщение «line protocol up» показывает состояние уровня канала передачи данных для данного интерфейса и означает, что интерфейс может отправлять и принимать запросы keepalive.

Для сравнения

FastEthernet0/4 is down, line protocol is down (notconnect) – порт отключен.

FastEthernet0/7 is administratively down, line protocol is down (disabled) – отключен административно (shutdown).

Full-duplex, 100Mb/s (полнодуплексный, 100 Мбит/с) — текущая скорость и режим дуплексирования для данного интерфейса. Заметьте, что сейчас невозможно узнать – было ли включено автосогласование для порта.

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

– очередь входа для пакетов. На коммутаторах данной серии не используется, но служит для отброса пакетов с низким приоритетом в случае перегрузки CPU. Общее число сбросов. Стоит заметить, что типичной причиной сброса пакетов может быть прием трафика в канал с меньшей пропускной способностью из более широкого канала.

5 minute input rate 1056000 bits/sec, 203 packets/sec

5 minute output rate 551000 bits/sec, 269 packets/sec

Скорость ввода/вывода трафика за 5 минут – в битах и пакетах. Возможно подсчитывать трафик за иные промежутки времени – для этого используется команда load-interval. Однако, это ведет к увеличению загрузки CPU.

sw1(config)#int fa0/1

sw1(config-if)#load-interval?

Load interval delay in seconds

1015031190 packets input, 556493190204 bytes, 0 no buffer

Received 8800603 broadcasts (0 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 5337282 multicast, 0 pause input

0 input packets with dribble condition detected

1761812043 packets output, 340685749958 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 PAUSE output

0 output buffer failures, 0 output buffers swapped out

Далее показаны текущие счетчики ошибок, являющиеся важнейшим инструментом в диагностике возникающих проблем.

Счетчики ошибок на самом деле разбросаны по разным местам IOS, но для примера можно рассмотреть следующее:

sw1#sh interfaces fa0/1 counters errors

Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize

Fa0/1 0 0 0 3 1.46E+08

Port Single-Col Multi-Col Late-Col Excess-Col Carri-Sen Runts Giants

Fa0/1 0 0 0 0 0 3 64

Счетчик и некоторые рекомендации:

Align-Err

Количество ошибок выравнивания.

Как правило, увеличение данного счетчика свидетельствует о проблемах согласования дуплексных режимов, либо о наличии проблемы на физическом уровне.

collisions

Число коллизий произошедших до окончания передачи пакета. Нормальное явление для полудуплексного интерфейса. Быстрый рост счетчика может быть вызван высокой загрузкой интерфейса, либо несоответствием режимов дуплекса.

CRC

Несовпадение контрольной суммы кадра.

Обычно является результатом конфликтов, но может указывать и на физическую неполадку. В некоторых случаях возможны наводки на физику ЛВС, либо помехи.

pause input

Подключенное устройство запрашивает приостановку передачи трафика при переполнении его буфера.

Excess-ColПодобно коллизиям не должно наблюдаться на полнодуплексном интерфейсе.

FCS-Err

Ошибки в контрольной последовательности кадров.

Как правило, увеличение данного счетчика свидетельствует о проблемах согласования дуплексных режимов, либо о наличии проблемы на физическом уровне.

ignored

Может быть признаком широковещательного шторма в сети.

Late-Col

Коллизии на последних этапах передачи кадра. Не должны наблюдаться на полнодуплексном порту.

lost carrier

Потеря несущей. Проблемы на физическом уровне.

Underruns

Скорость передатчика превышает возможности коммутатора.

Undersize

Полученные кадры с размером меньше минимума. Необходимо проверить устройство, посылающее такие кадры.

Для получения подробной информации по обработанным пакетам можно использовать команду

sh controllers ethernet-controller

Пример вывода:

sw1 #sh controllers ethernet-controller fa0/21

Transmit FastEthernet0/1 Receive

665578020 Bytes 662563391 Bytes

3057832162 Unicast frames 2887447872 Unicast frames

2443399319 Multicast frames 100518228 Multicast frames

132541948 Broadcast frames 90307083 Broadcast frames

0 Too old frames 533536518 Unicast bytes

0 Deferred frames 3228404572 Multicast bytes

0 MTU exceeded frames 1010212552 Broadcast bytes

0 1 collision frames 0 Alignment errors

0 2 collision frames 0 FCS errors

0 3 collision frames 0 Oversize frames

0 4 collision frames 145990113 Undersize frames

0 5 collision frames 0 Collision fragments

0 6 collision frames

0 7 collision frames 735750877 Minimum size frames

0 8 collision frames 1557036200 65 to 127 byte frames

0 9 collision frames 305275380 128 to 255 byte frames

0 10 collision frames 95908725 256 to 511 byte frames

0 11 collision frames 126755638 512 to 1023 byte frames

0 12 collision frames 257546363 1024 to 1518 byte frames

0 13 collision frames 0 Overrun frames

0 14 collision frames 0 Pause frames

0 15 collision frames

0 Excessive collisions 0 Symbol error frames

0 Late collisions 0 Invalid frames, too large

0 VLAN discard frames 64 Valid frames, too large

0 Excess defer frames 0 Invalid frames, too small

521536351 64 byte frames 145990113 Valid frames, too small

3679829207 127 byte frames

317941784 255 byte frames 0 Too old frames

197523329 511 byte frames 64 Valid oversize frames

114203781 1023 byte frames 0 System FCS error frames

802738977 1518 byte frames 0 RxPortFifoFull drop frame

0 Too large frames

0 Good (1 coll) frames

0 Good (>1 coll) frames

На этом позвольте закончить, все дополнительное уже мало укладывается в рамки данной статьи.

Выполняю установку, настройку, сопровождение серверов. Для уточнения деталей используйте форму обратной связи

Что такое инкапсуляция? Это «заворачивание» одного фрейма в другой. Инкапсуляция используется тогда, когда нужно передавать несколько vlan’ов через один порт. Происходит это так: на одном конце вланы инкапсулируются, а на другом — «разинкапсулируются» обратно.

В свичах cisco существуют 2 типа инкапсулации: dot1q (укороченная версия IEEE 802.1q) и isl (например, в сериях 19ХХ это единственный доступный тип инкапсуляции) В разных моделях свичей по дефолту используются разные методы инкапсуляции, которые между собой не совместимы. Для примера, в свчиах моделей Cisco Catalyst 2900XL по дефолту стоит isl, а в Cisco Catalyst 2950/60 — dot1q (потому что там нет isl и будет проблематично связать его, например, с 19ХХ). Поэтому, если вы всё настроили, но пакеты не бегают, то проверьте тип инкапсуляции на обеих сторонах.

Что бы посмотреть, какой тип инкапсуляции используется нужно выполнить такую команду:

cisco>show interface switchport

Пример (выполнялось на 290XL):

root-sw>sh int fa0/5 switchport

Name: Fa0/5

Switchport: Enabled

Administrative mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: isl

Operational Trunking Encapsulation: isl

Negotiation of Trunking: Disabled

Access Mode VLAN: 55 (VLAN0055)

Trunking Native Mode VLAN: 1 (default)

Trunking VLANs Enabled: NONE

Pruning VLANs Enabled: NONE

Priority for untagged frames: 0

Override vlan tag priority: FALSE

Voice VLAN: none

Appliance trust: none

Self Loopback: No

Как видим, тип инкапсуляции установлен в isl. Выполним ту же команду на 2950:

delta-sw#sh interface FastEthernet0/2 switchport

Name: Fa0/2

Switchport: Enabled

Administrative Mode: dynamic desirable

Operational Mode: static access

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

Negotiation of Trunking: On

Access Mode VLAN: 101 (VLAN0101)

Trunking Native Mode VLAN: 1 (default)

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk private VLANs: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Protected: false

Appliance trust: none

А теперь, что представляют собой эти инкапсуляции.

ISL — этот тип используется только тогда, когда требуется соединение точка-точка (в настоящее время более не поддерживается, был разработан до принятия стандарта 802.1q), не обрабатывает VLAN’ы, но способно коммутировать фреймы, сформированные по этому стандарту

DOT1Q — используется для multiple соединений. Это укороченная версия от IEEE 802.1q. Так как802.1Q не изменяет заголовки кадра, то сетевые устройства, которые не поддерживают этот стандарт, могут передавать трафик без учёта его принадлежности к VLAN. 802.1Q помещает внутрь фрейма тег, который передает информацию о принадлежности трафика к VLAN’у. В стандарте 802.1Q существует понятие Native VLAN. По умолчанию это VLAN 1. Трафик, передающийся в этомVLAN, не тегируется.

Учитывая, что между собой эти инкапсуляции не совместимы, будем иметь следующее. Для того, что бы связать транком, например 2900XL и 2950 нужно на 2950 принудительно изменить инкапсуляцию на dot1q.

Пример(все настройки выполняем на 2900XL):

root-sw#conf t

Enter configuration commands, one per line. End with CNTL/Z.

root-sw(config)#int fa0/3

root-sw(config-if)#switchport mode trunk

root-sw(config-if)#switchport trunk encapsulation dot1q

root-sw(config-if)#switchport trunk allowed vlan 51,103

Только после этого начнётся нормальный обмен пакетами.

Очень хорошо про инкапсуляции описано здесь.

Дополнение от пользователя Pilferst.

Есть ещё такое понятие как native vlan («родной влан»). По дефолту он vlan1. Для чего он нужен? Суть его следующая: если на порт попадает нетегированый пакет, то ему назначается native vlan.

Native vlan назначается соответствующему порту на коммутаторе:

root-sw#conf t

Enter configuration commands, one per line. End with CNTL/Z.

root-sw(config)#int fa0/7

root-sw(config-if)#switchport trunk native vlan 51

root-sw#sh interfaces fa0/7 switchport

Name: Fa0/7

Switchport: Enabled

Administrative mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: isl

Operational Trunking Encapsulation: isl

Negotiation of Trunking: Disabled

Access Mode VLAN: 55 (VLAN0055)

Trunking Native Mode VLAN: 51 (VLAN0051)

Trunking VLANs Enabled: NONE

Pruning VLANs Enabled: NONE

Priority for untagged frames: 0

Override vlan tag priority: FALSE

Voice VLAN: none

Appliance trust: none

Self Loopback: No

Вот так вот.

Транки и инкапсуляция : 2 комментария

Спасибо за статью, всегда рад почитать вас!

Молодцы. Просто и доступным языком. Если чесно понравилось как про native описано. Англицкий вариант не понял, на вики смутно описано, а тут просто. Сенкс.

Интерфейсы и подчиненные интерфейсы в маршрутизаторе: что они и для чего они нужны?

Одним из важнейших компонентов любой сети является маршрутизатор. Несмотря на то, что многие люди воспринимают это как устройство, излучающее сигнал Wi-Fi, это гораздо больше. Одной из важных функций маршрутизатора является обеспечение связи между различными VLAN, то есть различными виртуальными локальными сетями, которые создаются для правильной сегментации трафика. Помните, что все VLAN создаются в коммутаторе и применяются для каждого порта к подключенному оборудованию. Это руководство объяснит все, что вам нужно знать о субинтерфейсах маршрутизатора и о том, что отличает его от интерфейсов.

Субинтерфейсы чрезвычайно важны при настройке связи между двумя или более VLAN. Особенно, если вы работаете с оборудованием от производителя Cisco. Однако важно усилить несколько важных концепций, прежде чем переходить к рассматриваемым субинтерфейсам. Эти подчиненные интерфейсы также существуют в любом Linuxна основе маршрутизатора, хотя они и называются не субинтерфейсами, а виртуальными интерфейсами, но на самом деле это одно и то же, и служит той же цели: для взаимодействия имеющихся у нас VLAN.

Маршрутизатор имеет несколько портов, каждый из которых, в свою очередь, является сетевым интерфейсом. Когда мы говорим о сетевом интерфейсе, мы имеем в виду аппаратный компонент, который позволяет устройству подключаться к любой сети. Следовательно, маршрутизатор имеет несколько сетевых интерфейсов, то есть несколько сетевых карт, упакованных в одно устройство.

В некоторой степени он похож на компьютер. Хотя все компьютеры имеют один проводной сетевой интерфейс, в соответствии с нашими потребностями вы можете добавить одну или несколько сетевых карт, чтобы у вашего компьютера было несколько интерфейсов. То же самое относится к беспроводным сетевым интерфейсам, то есть на одном компьютере может быть несколько беспроводных сетевых интерфейсов. Последнее особенно полезно, если вас интересуют действия, связанные со взломом сетей Wi-Fi.

С другой стороны, какова именно роль маршрутизатора? Это устройство может подключаться к одной или нескольким сетям. В свою очередь, он может подключаться к другим маршрутизаторам для обмена информацией о маршрутизации. Сама маршрутизация стала возможной благодаря таблицам маршрутизации. У каждого маршрутизатора есть таблица маршрутизации, в которой указаны возможные места назначения, по которым следует перенаправить путь, по которому следует каждый пакет данных. Маршрутизатор имеет все необходимые функции, чтобы иметь возможность принимать решения о том, какой из них является наилучшим, чтобы ни один пакет данных не был отброшен или заблокирован в какой-то момент его прохождения по сети.

Маршрутизатор на палочке

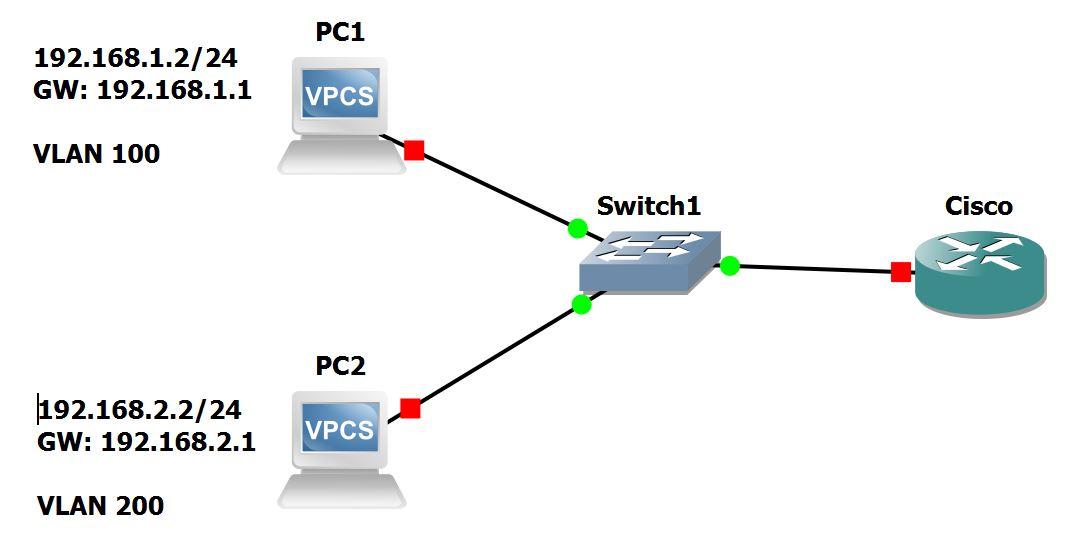

Если у вас «нормальный» коммутатор L2, вам потребуются услуги маршрутизатора для взаимодействия сетей VLAN, декапсуляции и инкапсуляции сетей VLAN для правильной связи. Что означает Router-on-a-Stick? Давайте посмотрим на этот пример сети:

Представлены два компьютера, каждый из которых подключен к VLAN. Один к VLAN 10, а другой к VLAN 20. Эти компьютеры подключены к коммутатору через соответствующие интерфейсы. То есть у коммутатора два порта заняты обоими компьютерами. На другой стороне коммутатора есть соединение между ним и маршрутизатором. Если говорить строго на физическом уровне, если у вас две сети VLAN, вы можете выбрать один порт маршрутизатора для каждого порта, чтобы он подключался к коммутатору. Поэтому и в этом случае коммутатор должен иметь два магистральных порта.

Если мы масштабируем случай до четырех, пяти, шести или более VLAN, это будет практически невозможно. Очень легко и маршрутизатор, и порты коммутатора будут заняты, что вызывает различные трудности при управлении обоими устройствами. Вот почему концепция Router-on-a-Stick позволяет создавать суб-интерфейсы в маршрутизаторе, то есть в том же физическом интерфейсе маршрутизатора мы можем создавать виртуальные интерфейсы или суб-интерфейсы, и каждый из них Он будет связан с одной из VLAN, которые есть в нашей сети.

Что касается коммутатора, если мы применим Router-on-a-Stick, нам понадобится только магистральный порт.

Как настроить суб-интерфейсы

Вначале мы отметили, что субинтерфейсы в значительной степени применяются в устройствах производителя Cisco. По этой причине мы собираемся продемонстрировать его работу через конфигурацию через CLI (интерфейс командной строки) самого маршрутизатора Cisco. Первое, что мы должны гарантировать, это то, что коммутатор или коммутаторы в нашей сети правильно настроены для портов доступа и назначения VLAN.

Switch1#configure terminal

Switch1 (config)# interface gigabitEthernet 0/1

Switch1 (config-if)# switchport mode access

Switch1 (config-if)# switchport access vlan 100

Switch1 (config-if)# interface gigabitEthernet 0/2

Switch1 (config-if)# switchport mode access

Switch1 (config-if)# switchport access vlan 200

Мы также должны гарантировать правильную конфигурацию нашего магистрального порта, которая позволит трафику различных VLAN перемещаться к маршрутизатору и наоборот.

Switch1 (config)# interface gigabitEthernet 0/24

Switch1 (config-if)# switchport trunk encapsulation dot1q

Switch1 (config-if)# switchport mode trunk

Одна из введенных нами команд такова:

switchport trunk encapsulation dot1q

Теперь мы настраиваем роутер. Всегда перед настройкой субинтерфейсов мы должны убедиться, что интерфейсы действительно работают. Поэтому мы всегда должны начинать с команды «без выключения», чтобы активировать их. Затем вы можете начать с подчиненных интерфейсов.

(config)# interface gigabitEthernet 0/0

(config-if)# no shutdown

(config-if)# exit

(config-if)# interface gigabitEthernet 0/0.100

(config-subif)# encapsulation dot1Q 100

(config-subif)# ip address 192.168.1.1 255.255.255.0

(config-subif)# exit

(config)# interface gigabitEthernet 0/0.200

(config-subif)# encapsulation dot1Q 200

(config-subif)# ip address 192.168.2.1 255.255.255.0

(config-subif)# exit

С другой стороны, мы снова видим команду «encapsulation dot1Q», и на этот раз она сопровождается идентификатором соответствующей ей VLAN. Это позволит каждому подинтерфейсу интерпретировать все тегированные кадры 802.1Q, поступающие из магистрального порта коммутатора. Если это не настроено, маршрутизатор не будет интерпретировать кадры и не будет знать, куда направить каждый из них.