Что такое encapsulation dot1q что

Router & dot1Q

Во многих корпоративных сетях имеется больше одной подсети. Это делается из соображений безопасности, т.к. таким образом легче контролировать трафик между несколькими подразделениями, предоставляя только тот доступ, который нужен подразделению. Как можно заметить, роутеры не могут порадовать изобилием свободных портов (в отличие от коммутаторов), поэтому приходится как-то выкручиваться.

Secondary IP

На интерфейс роутера можно назначить больше одного ip адреса, но это является не практичным и не безопасным решением, когда надо разделить ресурсы компании на разные подсети.

Router & dot1Q

dot1Q – это модифицированное название стандарта IEEE 802.1Q (dot в переводе на русский – точка). Этот стандарт определяет работу Virtual LAN (VLAN), в том числе и тегированные фреймы (которые “ходят” через trunk порты).

Router on a stick (Роутер на палочке) – это название топологии сети, где роутер физически подключен к сети только одним линком (проводом), при этом обслуживает несколько подсетей. Топология реализуется благодаря тому, что единственный имеющийся линк является trunk-ом и может различать фреймы из разных vlan, таким образом для каждого vlan создается свой подинтерфейс.

Общая информация

Packet Tracer version: 6.2.0

Рабочий файл: скачать

Тип: Теория и практика

Версия файла: 2.0

Уже получили: 74 пользователей

Получить достижение

Код активации можно получить выполнив практическое задание

Уже получили 77 пользователей

Начальные данные

Все “манипуляции” можно осуществлять только при помощи PC0 (либо с других PC в сети).

В данной практической работе сеть уже спланирована, большая часть настроена (рисунок 3.1). На всем сетевом оборудовании настроен telnet-сервер, пароль – cisco123. VLAN уже распределены по всем портам, согласно схеме, там же представлена вся адресация. Например, на PC0 вы можете видеть “.10”, это означает, что он имеет ip адрес 10.13.1.10. Коммутаторы относятся к подсети 10.13.1.0/28.

Выполнение

Познакомиться с функцией secondary ip

К сожалению, Packet Tracer не поддерживает функцию secondary ip, т.е. практического применения здесь не будет.

Реализовать топологию “Роутер на палочке”. Проверить маршрутизацию

Для того что бы реализовать топологию “Роутер на палочке”, между роутером и коммутаторм должен быть trunk. Выполним соответствующую настройку на коммутаторе, который “смотрит” на r1 интерфейсом Fa0/23. Вся настройка выполняется с PC0.

Теперь коммутатор может отправлять тегированные фреймы в сторону r1. Пришло время настраивать r1.

Обратите внимание, что на интерфейсе Fa0/0 не настроена инкапсуляция, но при этом он относится к vlan 1. Тут надо вспомнить как работает trunk. В каждом trunk можно указать лишь один vlan, который будет ходить без тэга, по умолчанию это vlan 1. Таким образом весь не тегированый трафик попадает на Fa0/0, а тегированный трафик попадает на соответствующий vlan-у subinterface.

Subinterface-ы рассматриваются роутером как отдельные, самостоятельные интерфейсы и не смотря на то что они “виртуальные”, настраиваются они аналогично “физическим” интерфейсам. Важное замечание, если физический интерфейс выключен, то и все subinterface-ы, относящиеся к нему, тоже будут выключены.

Теперь удалим лишний интерфейс который мы создали – FastEthernet0/0.133. Делается это при помощи команды no (это очень “мощная команда”, если вы еще не поняли как она работает, просто пользуйтесь ей чаще, редактируйте конфигурацию и тут же ее удаляйте при помощи no).

Самое время проверить маршрутизацию. Для начала проверим доступность некоторых устройств с r1.

С помощью команды tracert изучим путь, от PC1 до CiscoLearning, рисунок 3.2.

Первым “прыжком” (hop), PC1 указывает r1 (10.21.1.1), а вторым CiscoLearning (10.99.1.2). Очень важно представлять какой путь проходят данные.

Иногда нам может потребоваться разделить локальную сеть на несколько отдельных сегментов. Например, в компании несколько отделов: Отдел кадров, Производство, Высшее руководство, Технический отдел. Каждый отдел может иметь серверы, доступ к которым нужно ограничить сотрудникам из других отделов.

С одной стороны теоретически это легко реализовать. Ведь можно создать отдельную сетевую инфраструктуру для каждой сети.

Но с другой стороны проблема в том, что довольно сложно планировать такую сеть. Кроме того, может потребоваться изменить и саму конфигурацию сети.

Поэтому гораздо проще создать общую физическую сеть с последующим логическим сегментированием определенных частей сети.

Данный подход позволяет гораздо гибче планировать и управлять сетью, а также повышает безопасность сети.

Сегментированные сети и называются виртуальными локальными сетями (VLAN- Virtual LAN)

Как можно разделить одну физическую сеть на несколько виртуальных?

Суть технологии заключается в том, что в Ethernet кадр вставляется специальная 4-х байтовая метка. Метка содержит 12-битный идентификатор VLAN, максимальное значение которого 4096. То есть всего может быть 4096 VLAN

Для начала настроим сеть с одним коммутатором:

По умолчанию все порты коммутатора принадлежат VLAN 1, поэтому все компьютеры будут “видеть” друг друга. В этом легко убедиться, запустив утилиту Ping на всех хостах.

switch(config)# vlan 23

switch(config-vlan)# name Management

Затем аналогично создадим и остальные VLAN.

Теперь назначим порты 0/1, 0/2, 0/3, 0/4, 0/5 в VLAN 23:

switch(config)# interface fastethernet 0/1

switch(config-if)# switchport mode access

switch(config-if)# switchport access vlan 23

Если портов слишком много, то будет довольно утомительно вводить одни и те же команды, поэтому гораздо удобнее выделить диапазон портов. Для этого выполни команду

switch(config) interface range fastethernet 0/1-5

Все остальные порты назначим по той же схеме.

Теперь попробуй выполнить команду Ping на каждом компьютере. Компьютеры из другой VLAN уже не доступны.

Помни, что все введенные команды и конфигурация хранятся в оперативной памяти, поэтому при отключении питания все настройки будут удалены.

Как сохранить настройки?

Все настройки записываются в энергонезависимую память NVRAM. Для этого выполни

switch# copy running-config startup-config

При включении питания конфигурация из NVRAM записывается в оперативную память.Чтобы проверить произведенные настройки в оперативной памяти выполним команду

switch# show running-config

Для просмотра настроек, сохраненных в NVRAM выполни

switch# show startup-config

Просмотр сведений о VLAN

Для просмотра информации о VLAN выполни команду

Кстати, конфигурация VLAN сохраняется в отдельном файле, не в NVRAM. Файл с конфигурацией о VLAN хранится во Flash памяти коммутатора. Поэтому командой show running-config мы не увидим никакую информацию о VLAN.

Чтобы уивдеть файл, содержащий данные о VLAN выполни команду

и ты увидишь файл vlan.dat

Теперь подключим к нашему коммутатору еще один коммутатор и выполним те же настройки

Однако компьютеры разных коммутаторов одного VLAN почему-то недоступны друг другу, хотя в рамках одного коммутатора все “видят” друг друга.

Все верно. Дело в том, что в технологии VLAN существуют 2 таких понятия, как порт доступа ( access port ) и магистральный порт ( trunk port ), а также связанные с ними нетегированный ( untagged ) и тегированный ( tagged ) кадры соответственно.

Все конечные устройства, такие как компьютер подключаются к портам доступа. Компьютеры вообще не знают, что принадлежат определенной VLAN, но это знает только коммутатор. Поэтому между коммутатором и компьютерами проходят нетегированные кадры, то есть кадры без метки-идентификатора VLAN.

Однако, если мы соединяем друг с другом коммутаторы, на которых настроен VLAN, то порты, их соединяющие, настраиваются как магистральные.

Во все исходящие кадры коммутатор вставляет соответствующую метку-идентификатор VLAN. Такие кадры называются тегированные.

Режимы работы trunk

Для автоматической настройки магистрального порта коммутаторы Cisco поддерживают специальный протокол DTP (Dynamic Trunk Protocol), который периодически посылает кадры соседним портам. Все коммутаторы поддерживают 4 режима работы магистрального порта

В таблице указано в какое состояние перейдут порты автоматически в зависимости от установленных на них режимах:

Режимы противоположных портов

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Настройка Router-on-a-Stick на Cisco

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Хотя некоторые считают, что термин «маршрутизатор на палочке» звучит немного глупо, это очень популярный термин, который широко используется в сетях, где нет коммутатора 3-го уровня.

Также такую схему иногда называют “леденец” – lollypop. Находите некоторое сходство?

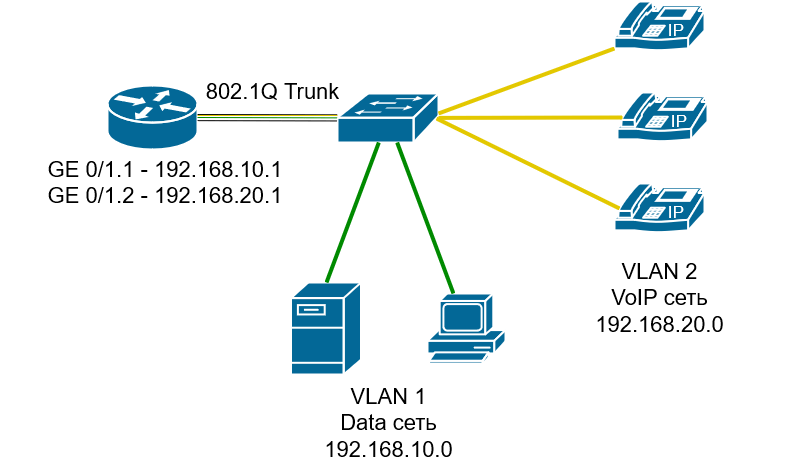

Пример

Наш пример основан на сценарии, с которым вы, скорее всего, столкнетесь при работе с сетями VoIP. Поскольку реализации VoIP требуют разделения сети передачи данных и сети голоса для маршрутизации пакетов между ними, вам необходим либо коммутатор 3-го уровня, либо маршрутизатор. Эта конфигурация обеспечивает доступность и стабильность VoIP, особенно в часы пик трафика в вашей сети.

Пакеты, передающиеся между VLAN маршрутизируются через один роутер, подключенный к коммутатору, используя один физический порт, настроенный как транк на обоих концах (коммутатор и маршрутизатор).

Этот пример покажет вам, как настроить маршрутизатор и коммутатор Cisco для создания между ними 802.1Q транка и маршрутизации пакетов между вашими VLAN.

Шаг 1 – Настройка коммутатора

Первым шагом является создание необходимых двух VLAN на нашем коммутаторе Cisco и настройка их с IP-адресом. Поскольку все коммутаторы Cisco содержат VLAN1 (VLAN по умолчанию), нам нужно только создать VLAN2.

Далее, нам нужно создать транк порт, который будет соединятся с маршрутизатором. Для этой цели мы выберем порт GigabitEthernet 0/1

При помощи данных команд мы определили, что транк будет использовать инкапсуляцию 802.1Q, установили порт в режим транка и включили функцию portfast trunk spanning-tree, чтобы гарантировать, что порт будет пересылать пакеты немедленно при подключении к устройству, например, маршрутизатору. Внимание: команда spanning-tree portfast trunk не должна использоваться на портах, которые подключаются к другому коммутатору, чтобы избежать петель в сети.

Шаг 2 – Настройка маршрутизатора

Мы закончили с коммутатором и можем переходить к настройке конфигурации нашего маршрутизатора, чтобы обеспечить связь с нашим коммутатором и позволить всему трафику VLAN проходить и маршрутизироваться по мере необходимости.

Чтобы сформировать транк с нашим коммутатором, необходимо создать один под-интерфейс для каждого VLAN, сконфигурированного на нашем коммутаторе. После создания под-интерфейса мы назначаем ему IP-адрес и устанавливаем тип инкапсуляции 802.1Q и указываем номер VLAN, к которому принадлежит под-интерфейс.

Например, команда encapsulation dot1q 2 определяет инкапсуляцию 802.1Q и устанавливает под-интерфейс на VLAN 2.

Для проверки можно использовать на роутере команду show vlans, где будут отображены созданные нами под-интерфейсы, а также при помощи команды show ip route в таблице маршрутизации мы должны увидеть наши под-интерфейсы.

Готово! Теперь при помощи роутера мы можем маршрутизировать файлы между разными VLAN.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

VLAN в Cisco

Материал из Xgu.ru

[править] Настройка VLAN на коммутаторах Cisco под управлением IOS

Коммутаторы Cisco ранее поддерживали два протокола 802.1Q и ISL. ISL — проприетарный протокол использующийся в оборудовании Cisco. ISL полностью инкапсулирует фрейм для передачи информации о принадлежности к VLAN’у.

В современных моделях коммутаторов Cisco ISL не поддерживается.

Создание VLAN’а с идентификатором 2 и задание имени для него:

[править] Настройка access портов

Назначение порта коммутатора в VLAN:

Назначение диапазона портов с fa0/4 до fa0/5 в vlan 10:

Просмотр информации о VLAN’ах:

[править] Настройка транка (trunk)

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим транка.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

В схеме, которая используется для демонстрации настроек, на коммутаторах sw1 и sw2, нужные VLAN будут созданы в момент добавления access-портов в соответствующие VLAN:

На коммутаторе sw3 access-портов нет. Поэтому необходимо явно создать все необходимые VLAN:

Для автоматического создания VLAN на коммутаторах, может использоваться протокол VTP.

[править] Настройка статического транка

Создание статического транка:

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

[править] Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

Перевести интерфейс в режим auto:

Перевести интерфейс в режим desirable:

Перевести интерфейс в режим nonegotiate:

Проверить текущий режим DTP:

[править] Разрешённые VLAN’ы

По умолчанию в транке разрешены все VLAN. Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

Добавление ещё одного разрешенного VLAN:

Удаление VLAN из списка разрешенных:

[править] Native VLAN

В стандарте 802.1Q существует понятие native VLAN. Трафик этого VLAN передается нетегированным. По умолчанию это VLAN 1. Однако можно изменить это и указать другой VLAN как native.

Настройка VLAN 5 как native:

Теперь весь трафик принадлежащий VLAN’у 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

[править] Настройка маршрутизации между VLAN

Все настройки по назначению портов в VLAN, сделанные ранее для sw1, sw2 и sw3, сохраняются. Дальнейшие настройки подразумевают использование sw3 как коммутатора 3 уровня.

При такой схеме работы никаких дополнительных настроек на маршрутизаторе не требуется. Коммутатор осуществляет маршрутизацию между сетями разных VLAN, а на маршрутизатор отправляет трафик предназначенный в другие сети.

Настройки на коммутаторе sw3:

| VLAN / интерфейс 3го уровня | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

| Fa 0/10 | 192.168.1.2 /24 |

Включение маршрутизации на коммутаторе:

Задание адреса в VLAN. Этот адрес будет маршрутом по умолчанию для компьютеров в VLAN 2:

Задание адреса в VLAN 10:

[править] Перевод интерфейса в режим 3го уровня

Интерфейс fa0/10 соединен с маршрутизатором. Этот интерфейс можно перевести в режим 3 уровня.

Перевод fa0/10 в режим интерфейса 3 уровня и задание IP-адреса:

R1 используется как шлюз по умолчанию для рассматриваемой сети. Трафик не предназначенный сетям VLAN’ов будет передаваться на R1.

Настройка маршрута по умолчанию:

[править] Просмотр информации

Просмотр информации о транке:

Просмотр информации о настройках интерфейса (о транке):

Просмотр информации о настройках интерфейса (об access-интерфейсе):

Просмотр информации о VLAN’ах:

[править] Диапазоны VLAN

| VLANs | Диапазон | Использование | Передается VTP |

|---|---|---|---|

| 0, 4095 | Reserved | Только для системного использования. | — |

| 1 | Normal | VLAN по умолчанию. Можно использовать, но нельзя удалить. | Да |

| 2-1001 | Normal | Для VLANов Ethernet. Можно создавать, удалять и использовать. | Да |

| 1002-1005 | Normal | Для FDDI и Token Ring. Нельзя удалить. | Да |

| 1006-4094 | Extended | Только для VLANов Ethernet. | Версия 1 и 2 нет, версия 3 да |

[править] Пример настройки

[править] Пример базовой настройки VLAN, без настройки маршрутизации

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы. На коммутаторе sw3 не настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться только в пределах одного VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Однако, они не могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Не все настройки являются обязательными. Например, перечисление разрешенных VLAN в транке не является обязательным для работы транка, однако, рекомендуется настраивать разрешенные VLAN явно.

Настройки транка на sw1 и sw2 немного отличаются от sw3. На sw3 не задается инкапсуляция для транка (команда switchport trunk encapsulation dot1q), так как в используемой модели коммутатора поддерживается только режим 802.1Q.

[править] Пример конфигураций с настройкой маршрутизации между VLAN

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы. На коммутаторе sw3 настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться как в пределах одного VLAN, так и между различными VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Кроме того, они могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Настройки коммутаторов sw1 и sw2 остались точно такими же, как и в предыдущем разделе. Добавились дополнительные настройки только на коммутаторе sw3.

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы [1] на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов [1] необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

Создание логического подынтерфейса для VLAN 2:

Создание логического подынтерфейса для VLAN 10:

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

[править] Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

[править] Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

Настройка vlan на cisco

Узлы и серверы, подключенные к коммутаторам 2-го уровня, считаются частью сетевого сегмента. Такая организация характеризуется двумя серьезными проблемами:

Коммутаторы выполняют лавинную рассылку широковещательных кадров из всех портов, что приводит к неоправданному потреблению полосы пропускания. С увеличением числа устройств, подключенных к коммутатору, генерируется больше широковещательного трафика, который занимает большую полосу пропускания;

все устройства, подключенные к коммутатору, могут пересылать и получать кадры от всех остальных устройств на этом коммутаторе.

При проектировании сети рекомендуется ограничивать широковещательный трафик областью сети, в которой он необходим. Существуют причины организационного характера, по которым одни узлы могут получать доступ друг к другу, а другие нет. Например, в доступе к бухгалтерскому серверу могут нуждаться только сотрудники бухгалтерии. В коммутируемой сети для ограничения широковещательных рассылок и объединения узлов в группы по интересам создаются виртуальные локальные сети (VLAN).

VLAN — это логический домен широковещательной рассылки, который может охватывать несколько физических сегментов LAN. Она позволяет администратору объединять станции по логической функции, проектной группе или приложению независимо от физического положения пользователей.

Разница между физической и виртуальной (логической) сетями продемонстрирована в следующем примере:

Ученики школы разделены на две группы. Каждому ученику первой группы дана красная карточка для идентификации. Каждому ученику второй группы дана синяя карточка. Директор объявляет, что ученики с красными карточками могут говорить только с другими обладателями красных карточек, а ученики с синими карточками — только с другими обладателями синих карточек. Таким образом, ученики логически разделены на две виртуальные группы или VLAN.

Благодаря такому логическому объединению широковещательный кадр рассылается только группе с красными карточками, несмотря на то, что группа с красными карточками и группа с синими карточками физически находятся в одной школе.

Этот пример также демонстрирует другую функцию VLAN. Широковещательные кадры не пересылаются между VLAN, они остаются внутри одной VLAN.

Каждая VLAN функционирует как отдельная локальная сеть. VLAN может охватывать один или несколько коммутаторов, что позволяет узлам работать так, как если бы они находились в одном сегменте.

VLAN выполняют две основные функции:

ограничение широковещательных рассылок;

объединение устройств в группы; устройства, расположенные в одной VLAN, невидимы для устройств, расположенных в другой VLAN.

Для передачи трафика между VLAN необходимо устройство 3-го уровня.

В коммутируемой сети устройство можно назначить во VLAN в соответствии с его положением, MAC-адресом, IP-адресом или приложениями, которые оно использует чаще всего. Администраторы задают принадлежность устройства VLAN статически или динамически.

Для задания статической принадлежности VLAN администратор должен вручную назначить каждый порт коммутатора в определенную VLAN. Например, порт fa0/3 можно назначить во VLAN 20. Любое устройство, подключающееся к порту fa0/3, автоматически становится членом VLAN 20.

Этот тип принадлежности VLAN проще всего настраивать и он самый популярный, но добавление, перемещение и изменение устройств потребует значительного вмешательства администратора. Например, перемещение узла из одной VLAN в другую потребует либо ручного переназначения порта коммутатора в новую VLAN, либо переключения кабеля рабочей станции в другой порт коммутатора, относящегося к новой VLAN.

Принадлежность устройства сети VLAN полностью прозрачна для пользователей. Пользователи, которые работают с устройством, подключенным к порту коммутатора, не знают, что являются членами VLAN.

Динамическая принадлежность VLAN требует наличия сервера управления политикой VLAN (VMPS). VMPS содержит базу данных, которая сопоставляет MAC-адреса с сетями VLAN. Когда

устройство подключается к порту, VMPS ищет его MAC-адрес в своей базе данных и временно назначает порт в соответствующую VLAN.

Динамическая принадлежность VLAN требует более сложной настройки и организации, но формирует более гибкую структуру, чем статическая принадлежность VLAN. Перемещение, добавление и изменение компонентов в динамической VLAN выполняется автоматически и не требует вмешательства администратора.

Примечание. Не все коммутаторы Catalyst поддерживают VMPS.

Максимальное общее число статических и динамических VLAN зависит от типа коммутатора и версии IOS. По умолчанию в качестве VLAN управления применяется VLAN1.

Администраторы используют IP-адрес VLAN управления для удаленной настройки коммутатора. Удаленный доступ к коммутатору позволяет администратору сети настраивать и обслуживать все конфигурации VLAN.

Кроме того, VLAN управления используется для обмена данными, например трафиком протоколов CDP (Cisco Discovery Protocol) и VTP (VLAN Trunking Protocol), с другими сетевыми устройствами.

При создании сети VLAN назначается номер и имя. Номер VLAN — это любое число из диапазона, доступного коммутатору, кроме VLAN1. Некоторые коммутаторы поддерживают примерно 1000 VLAN, другие — более 4000. Именование VLAN считается рекомендуемым методом управления сетью.

Для настройки VLAN используются следующие команды режима глобальной конфигурации:

Switch(config)#vlan vlan_number

Switch(config-vlan)#name vlan_name

Switch(config-vlan)#exit

назначает порты во VLAN. По умолчанию все порты относятся к VLAN1. Порты можно назначать по одному или диапазонами.

Используйте следующие команды для назначения отдельных портов в сети VLAN:

Switch(config)#interface fa#/#

Switch(config-if)#switchport access vlan vlan_number

Switch(config-if)# exit

Для проверки и обслуживания VLAN используются следующие команды: show vlan

выводит подробный список номеров и имен VLAN, активных на коммутаторе, а также портов, назначенных в каждую из них;

выводит статистику протокола STP, если он настроен, для каждой VLAN.

show vlan brief

выводит сводный список, в котором отображаются только активные VLAN и их порты.

show vlan id номер_id

выводит сведения об определенной VLAN по ее идентификатору.

show vlan name имя_vlan

выводит сведения об определенной VLAN по ее имени.

В организации работники часто добавляются, удаляются или перемещаются между отделами и проектами. Это постоянное движение требует обслуживания VLAN, включая их удаление и переназначение портов.

Удаление VLAN и переназначение портов в другие VLAN — это две разные функции. Когда порт удаляется из определенной VLAN, он возвращается во VLAN1.

Удаление VLAN:

Switch(config)#no vlan номер_vlan

Удаление порта из определенной VLAN:

Switch(config)#interface fa#/#

Switch(config-if)#no switchport access vlan номер_vlan

VLAN выполняют три основные функции:

ограничение размера широковещательных рассылок;

улучшение производительности сети;

повышение безопасности.

Чтобы в полной мере воспользоваться преимуществами VLAN, необходимо распространить их на несколько коммутаторов.

Для портов коммутатора можно задать две разные роли. Порт может быть определен как порт доступа или как магистральный порт.

Порт доступа

Порт доступа принадлежит только одной VLAN. Как правило, отдельные устройства, такие как компьютеры и серверы, подключаются к портам такого типа. Если несколько компьютеров подключаются к одному порту доступа через концентратор, все устройства, подключенные к концентратору, будут принадлежать к одной VLAN.

Магистральный порт

Магистральный порт — это канал типа «точка-точка» между коммутатором и другим сетевым устройством. Магистральные подключения служат для передачи трафика нескольких VLAN через один канал и обеспечивают им доступ ко всей сети. Магистральные порты необходимы для передачи трафика нескольких VLAN между устройствами при соединении двух коммутаторов, коммутатора и маршрутизатора или коммутатора и сетевого адаптера узла с поддержкой транкинга 802.1Q.

Без магистральных портов для каждой VLAN требовалось бы отдельное соединение между коммутаторами.

Например, корпорации со 100 VLAN потребуется 100 каналов связи. При такой организации сеть не масштабируется должным образом и очень дорога. Магистральные каналы позволяют решить эту проблему за счет передачи трафика нескольких VLAN через один канал.

IEEE 802.1Q — стандартный и утвержденный метод маркировки кадров. Корпорация Cisco разработала собственный протокол маркировки кадров под названием межкоммутаторный канал (ISL). Коммутаторы более высокого класса, такие как Catalyst 6500, поддерживают оба протокола маркировки, однако большинство коммутаторов LAN, таких как 2960, поддерживают только 802.1Q.

По умолчанию порты коммутатора работают в режиме доступа. Чтобы настроить порт коммутатора в качестве магистрального порта, используйте следующие команды:

Switch(config)#interface fa(controler # / port #)

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation

Коммутаторы, поддерживающие и 802.1Q и ISL, требуют последней инструкции. Коммутатор 2960 не требует этой инструкции, так как поддерживает только 802.1Q.

Параметр согласования используется по умолчанию на многих коммутаторах Cisco. Он позволяет устройству автоматически обнаруживать тип инкапсуляции соседнего коммутатора.

Новые коммутаторы могут обнаруживать тип канала, заданный на противоположной стороне. В зависимости от подключенного устройства канал настраивается в качестве магистрального порта или в качестве порта доступа.

Switch(config-if)#switchport mode dynamic

В требуемый режим порт становится магистральным, если порт на другой стороне находится в режиме desirable или auto.

В автоматический режим порт становится магистральным, если порт на другой стороне находится в режиме trunk или desirable.

Чтобы вернуть магистральный порт в режим доступа, введите одну из следующих команд:

Switch(config)#interface fa (controler # / port #)

Switch(config-if)#no switchport mode trunk

или

Switch(config-if)#switchport mode access

Транкинг позволяет нескольким VLAN пересылать трафик между коммутаторами, используя один порт.

Магистральный канал пропускает трафик с 4-байтным полем метки в кадре, если на обеих сторонах настроен протокол 802.1Q. Метка кадра содержит идентификатор VLAN ID.

Когда коммутатор получает маркированный кадр на магистральном порту, он удаляет метку, прежде чем переслать кадр из порта доступа. Коммутатор пересылает кадр, только если порт доступа относится к той же VLAN, что и маркированный кадр.

Однако некоторые типы трафика должны проходить через канал 802.1Q без идентификатора VLAN. Трафик без идентификатора VLAN называется немаркированным. Примеры немаркированного трафика: CDP (Cisco Discovery Protocol), VTP и определенные типы голосового трафика. Немаркированный трафик сводит к минимуму задержки, связанные с проверкой метки идентификатора VLAN.

Для поддержки немаркированного трафика используется специальная VLAN, которая называется собственной VLAN. Немаркированные кадры, принятые на порте 802.1Q, передаются в собственную VLAN. На коммутаторах Cisco Catalyst в качестве собственной VLAN по умолчанию используется VLAN 1.

Любую VLAN можно настроить в качестве собственной. Убедитесь, что собственная VLAN для магистрального подключения 802.1Q одинакова на обеих сторонах канала. В противном случае в топологии STP могут возникнуть петли.

Введите следующую команду для магистрального подключения 802.1Q, чтобы назначить идентификатор собственной VLAN физическому интерфейсу:

Switch(config-if)#dot1q native vlan vlan-id

Хотя VLAN могут охватывать несколько коммутаторов, только устройства, относящиеся к одной VLAN, могут взаимодействовать друг с другом.

Для соединения между VLAN необходимо устройство 3-го уровня. Такая организация позволяет администратору сети осуществлять строгий контроль над типами трафика, которые передаются из одной VLAN в другую.

Один из методов маршрутизации между VLAN требует отдельного подключения интерфейса к устройству 3-го уровня для каждой VLAN.

Другой метод соединения между VLAN требует функции, которая называется подынтерфейсами. Подынтерфейсы позволяют логически разделить один физический интерфейс на несколько логических путей. Для каждой VLAN настраивается отдельный путь или подынтерфейс.

Взаимодействие между VLAN с использованием подынтерфейсов требует настройки как маршрутизатора, так и коммутатора.

Коммутатор

Настройте интерфейс коммутатора в качестве магистрального канала 802.1Q.

Маршрутизатор

выберите интерфейс маршрутизатора не ниже FastEthernet 100 Мбит/с;

настройте подынтерфейсы с поддержкой инкапсуляции 802.1Q;

для каждой VLAN настраивается один подынтерфейс.

Подынтерфейс позволяет каждой VLAN иметь собственный логический путь и шлюз по умолчанию к маршрутизатору.

Чтобы настроить маршрутизацию между VLAN, выполните следующие действия:

Настройте магистральный порт на коммутаторе.

Switch(config)#interface fa0/2

Switch(config-if)#switchport mode trunk

На маршрутизаторе настройте интерфейс FastEthernet без IP-адреса и маски подсети.

Router(config)#interface fa0/1

Router(config-if)#no ip address Router(config-if)#no shutdown

На маршрутизаторе настройте один подынтерфейс с IP-адресом и маской подсети для каждой VLAN. Каждый подынтерфейс использует инкапсуляцию 802.1Q.

Router(config)#interface fa0/0.10

Router(config-subif)#encapsulation dot1q 10

Router(config-subif)#ip address 192.168.10.1 255.255.255.0

Проверьте конфигурацию и работоспособность маршрутизации между VLAN с помощью следующих команд.

Switch#show trunk

Router#show ip interfaces

Router#show ip interfaces brief

Router#show ip route

С увеличением размера и сложности сети централизованное управление структурой VLAN становится критически важным. Протокол VTP (VLAN Trunking Protocol) — это протокол обмена сообщениями 2-го уровня, который предоставляет метод управления базой данных VLAN с центрального сервера в сетевом сегменте. Маршрутизаторы не пересылают обновления VTP.

Без автоматизированного метода управления корпоративной сетью с сотнями VLAN потребовалась бы ручная настройка каждой VLAN на каждом коммутаторе. Любое изменение структуры VLAN потребовало дополнительной ручной настройки. Один неверно набранный номер может стать причиной неустойчивости соединений по всей сети.

Чтобы решить эту проблему, корпорация Cisco создала протокол VTP, который автоматизирует многие задачи конфигурации VLAN. VTP гарантирует согласованное обслуживание конфигурации VLAN по всей сети и уменьшает необходимость в управлении и мониторинге VLAN.

VTP — это протокол обмена сообщениями с архитектурой «клиент-сервер», который добавляет, удаляет и переименовывает VLAN в одном домене VTP. Все коммутаторы под общим управлением являются частью домена. У каждого домена есть уникальное имя. Коммутаторы VTP обмениваются сообщениями VTP только с другими коммутаторами в домене.

Существует две разные версии VTP: 1 и 2. Версия 1 — версия по умолчанию и она несовместима с версией 2. На всех коммутаторах необходимо настроить одну версию протокола.

VTP использует три режима: серверный, клиентский и прозрачный. По умолчанию все коммутаторы являются серверами. Рекомендуется настроить хотя бы два коммутатора в сети в качестве серверов, чтобы обеспечить резервирование.

При использовании VTP каждый сервер объявляет сообщения через свои магистральные порты. Сообщения включают домен управления, номер версии конфигурации, известные VLAN и параметры каждой VLAN. Кадры объявлений отправляются по адресу многоадресной рассылки, поэтому их получают все соседние узлы.

Каждый коммутатор VTP сохраняет базу данных VLAN, включающую номер версии конфигурации, в энергонезависимой памяти (NVRAM). Если VTP получает обновление с более высоким номером версии, чем номер в базе данных, коммутатор добавляет новые данные в свою базу данных VLAN.

Номер изменения конфигурации VTP начинается с нуля. При внесении изменений номер версии конфигурации увеличивается на единицу.

Номер версии продолжает увеличиваться, пока не достигает 2 147 483 648. При достижении этого значения счетчик сбрасывается в ноль. Кроме того, номер версии сбрасывается при перезагрузке коммутатора.

Проблема, связанная с номером версии, может возникнуть, если кто-то добавит в сеть коммутатор с более высоким номером версии, не перезагрузив его. Поскольку по умолчанию коммутатор находится в серверном режиме, новые, но неверные данные могут перезаписать корректные данные VLAN на всех остальных коммутаторах.

Один из способов обеспечить защиту от этой критической ситуации состоит в задании паролей VTP для проверки коммутаторов. Перед добавлением нового коммутатора в существующую сеть всегда перезагружайте его, чтобы сбросить номер версии. Кроме того, при добавлении коммутатора в сеть, в которой уже есть коммутатор в серверном режиме, убедитесь, что новый коммутатор настроен в прозрачном или клиентском режиме.

Существует три типа сообщений VTP: сводные объявления, сокращенные объявления и запросы объявлений.

Сводные объявления

Коммутаторы Catalyst рассылают сводные объявления каждые 5 минут, а также при изменении базы данных VLAN. Сводные объявления содержат текущее имя домена VTP и номер версии конфигурации.

При добавлении, удалении или изменении VLAN сервер увеличивает номер версии конфигурации и отправляет сводное объявление.

При получении пакета сводного объявления коммутатор сравнивает имя домена VTP со своим именем домена VTP. Если имена домена совпадают, коммутатор сравниваниет номер версии конфигурации со своим номером. Если полученный номер ниже, коммутатор игнорирует пакет. Если номер версии выше, отправляется запрос объявления.

Сокращенные объявления

Сокращенное объявление отправляется после сводного объявления. Сокращенное объявление содержит список данных VLAN.

Сокращенное объявление содержит новые данные VLAN, основанные на сводном объявлении. Если в сети несколько VLAN, потребуется несколько сокращенных объявлений.

Запросы объявлений

VTP-клиенты используют запросы объявлений, чтобы запросить информацию о VLAN. Запросы объявлений необходимы, если коммутатор сброшен или изменено имя домена VTP. Коммутатор получает сводное объявление VTP с более высоким номером версии конфигурации, чем его собственный.

По умолчанию коммутаторы являются серверами. Если коммутатор в серверном режиме отправляет обновление с номером версии, превышающим текущий номер версии, все коммутаторы изменят свои базы данных в соответствии с новым коммутатором.

При добавлении нового коммутатора в существующий домен VTP выполните следующие действия:

Действие 1. Настройте протокол VTP в автономном режиме (версию 1)

Действие 2. Проверьте конфигурацию VTP.

Действие 3. Перезагрузите коммутатор.

Главное назначение VLAN — разделение трафика на логические группы. Трафик из одной VLAN не оказывает влияния на трафик в другой VLAN. Среда VLAN идеальна для трафика, чувствительного к временным задержкам, например голосового.

Голосовой трафик должен получать приоритет над обычным трафиком данных, чтобы избежать перерывов и джиттера при разговоре. Предоставление выделенной VLAN для голосового трафика позволяет голосовому трафику не конкурировать с данными за доступную полосу пропускания.

IP-телефон, как правило, включает два порта — один для голоса, другой для данных. Пакеты, передаваемые между IP-телефоном и компьютером, используют тот же физический канал и тот же порт коммутатора. Для сегментации голосового трафика активируйте голосовую VLAN на коммутаторе.

Беспроводной доступ — другой тип трафика, который использует преимущества VLAN. Беспроводной доступ по своей природе небезопасен и уязвим к хакерским атакам. VLAN, созданные для беспроводного доступа, изолируют некоторые из потенциальных проблем. Угроза целостности беспроводной VLAN не повлияет на другие VLAN в организации.

Большинство беспроводных сред помещают пользователей во VLAN за пределами брандмауэра для повышенной безопасности. Пользователи должны пройти аутентификацию, чтобы получить доступ к внутренней сети из беспроводной сети.

Кроме того, многие организации предоставляют гостевой доступ в свою беспроводную сеть. Гостевые учетные записи предоставляют временные беспроводные услуги, такие как веб-доступ, электронная почта, ftp и SSH, всем. Количество активных учетных записей ограничивается. Гостевые учетные записи включаются в беспроводную VLAN или группируются в собственной

VLAN.

При качественном планировании и проектировании VLAN обеспечивают безопасность, экономят полосу пропускания и локализуют трафик в корпоративной сети. Все эти функции объединяются для улучшения производительности сети.

Некоторые из рекомендуемых методов настройки VLAN в корпоративной сети приводятся ниже.

организация размещения серверов;

отключение неиспользуемых портов;

настройка VLAN управления с номером, отличным от 1;

использование протокола VTP;

настройка доменов VTP;

перезагрузка новых коммутаторов перед их добавлением в существующую сеть.

В то же время VLAN не являются ответом на все проблемы.

Неправильное внедрение VLAN может привести к излишнему усложнению сети, которое станет причиной неустойчивого соединения и снижения производительности сети.

VLAN изолируют определенные типы трафика по соображениям безопасности. Для перемещения трафика между VLAN необходимо устройство 3-го уровня, которое увеличивает стоимость внедрения и повышает уровень запаздывания в сети.

Произведем настройку vlan на сетевом интерфейсе комутатора:

#conf t

Создаем виртуальную сеть

#vlan 2

#name test-vlan

#exit

#switchport mode access

#switchport access vlan 2