Что такое dns over https

DNS-over-HTTPS и риски для персональных данных — обсуждаем мнения экспертов

25 февраля Mozilla сделали DNS-over-HTTPS (DoH) протоколом по умолчанию в своем браузере для всех американских пользователей. В целом ИТ-сообщество встретило это решение положительно, заметив, что шифрование DNS-трафика повысит безопасность в интернете. Но нашлись и те, кто считает иначе, — например, представители интернет-регистратора RIPE.

В сегодняшнем материале разбираем основные мнения.

Небольшой ликбез

Прежде чем переходить к обзору мнений кратко разберем, как работает DoH и почему его реализация вызывает жаркие споры в ИТ-сообществе.

Обмен данными между браузером и DNS-сервером происходит в открытом виде. При желании злоумышленник может подслушать этот трафик и проследить, какие ресурсы посещает пользователь. Чтобы решить проблему, протокол DoH инкапсулирует запрос IP-адреса в трафик HTTPS. Затем он поступает специальному серверу, который обрабатывает его при помощи API и генерирует ответ (стр.8):

Таким образом, DNS-трафик скрыт в трафике HTTPS, и запросы к системе доменных имен остаются анонимными.

Кто поддерживает DoH

В поддержку DoH высказываются западные облачные провайдеры, телекомы и интернет-провайдеры. Многие из них уже предлагают DNS-сервисы на базе нового протокола — полный список есть на GitHub. Например, в British Telecommunications говорят, что сокрытие DNS-запросов в HTTPS увеличит безопасность британских пользователей.

Пара материалов из нашего блога на Хабре:

Год назад DNS-over-HTTPS начали тестировать в Google. Инженеры добавили возможность активировать DoH в Chrome 78. По словам разработчиков, инициатива защитит пользователей от DNS-спуфинга и фарминга, когда хакеры перенаправляют жертву на ложный IP-адрес.

В начале материала мы упомянули другого разработчика браузера — Mozilla. На этой неделе компания подключила DNS-over-HTTPS для всех пользователей из США. Теперь при установке браузера новый протокол активируется по умолчанию. Тех, у кого уже есть Firefox, планируют перевести на DoH в ближайшие недели. Другие страны новая инициатива пока обойдет стороной, но желающие могут включить передачу DNS-запросов по HTTPS самостоятельно.

Аргументы против

Те, кто выступает против внедрения DoH, говорят, что он снизит безопасность сетевых подключений. Например, Пол Викси (Paul Vixie), один из авторов доменной системы имен, утверждает, что системным администраторам станет сложнее блокировать потенциально вредоносные сайты в корпоративных и частных сетях.

Выступили против нового протокола и представители интернет-регистратора RIPE, отвечающего за европейский и ближневосточный регионы. Они обратили внимание на проблемы безопасности персональных данных. DoH позволяет передавать информацию о посещаемых ресурсах в зашифрованном виде, но соответствующие логи все равно остаются на сервере, отвечающем за обработку DNS-запросов с помощью API. Здесь встает вопрос доверия к разработчику браузера.

Сотрудник RIPE Берт Хуберт (Bert Hubert), который участвовал в разработке PowerDNS, говорит, что классический подход DNS-over-UDP предоставляет большую анонимность, так как смешивает все запросы к системе доменных имен из одной сети (домашней или публичной). В этом случае сопоставить отдельные запросы с конкретными компьютерами становится сложнее.

/ Unsplash / chris panas

К недостаткам DoH некоторые эксперты также относят невозможность настроить родительский контроль в браузерах и сложности с оптимизацией трафика в CDN-сетях. В последнем случае может вырасти задержка до начала передачи контента, так как резолвер будет искать адрес хоста, ближайшего к серверу DNS-over-HTTPS. Здесь стоит отметить, что ряд ИТ-компаний уже работает над решением этих сложностей. Например, в той же Mozilla рассказали, что Firefox будет автоматически отключать DoH, если пользователь настроит правила родительского контроля. И компания планирует продолжить работу над более совершенными инструментами в будущем.

О чем мы пишем в корпоративном блоге VAS Experts:

«Любит и не любит»: DNS over HTTPS

Разбираем мнения относительно особенностей работы DNS over HTTPS, которые за последнее время стали «яблоком раздора» среди интернет-провайдеров и разработчиков браузеров.

Суть разногласий

В последнее время крупные СМИ и тематические площадки (в том числе Хабр), часто пишут о протоколе DNS over HTTPS (DoH). Он шифрует запросы к DNS-серверу и ответы на них. Такой подход позволяет скрыть имена хостов, к которым обращается пользователь. Из публикаций можно сделать вывод, что новый протокол (в IETF одобрили его в 2018 году) разделил ИТ-сообщество на два лагеря.

Половина считает, что новый протокол повысит безопасность интернета, и внедряет его в свои приложения и сервисы. Другая половина убеждена, что технология лишь усложняет работу системных администраторов. Далее, разберем аргументы обеих сторон.

Как работает DoH

Прежде чем перейти к разговору о том, почему интернет-провайдеры и другие участники рынка выступают за или против DNS over HTTPS, кратко разберем принципы его работы.

В случае DoH запрос на определение IP-адреса инкапсулируется в HTTPS-трафик. Затем он идет HTTP-серверу, где обрабатывается при помощи API. Вот пример запроса из RFC 8484 (стр.6):

Таким образом, DNS-трафик скрыт в трафике HTTPS. Клиент и сервер общаются по стандартному порту 443. В результате запросы к системе доменных имен остаются анонимными.

Почему его не жалуют

Противники DNS over HTTPS говорят, что новый протокол снизит безопасность подключений. По словам Пола Викси (Paul Vixie), члена команды разработчиков DNS, сисадминам будет сложнее блокировать потенциально вредоносные сайты. Рядовые пользователи при этом потеряют возможность настроить условный родительский контроль в браузерах.

Мнение Пола разделяют интернет-провайдеры Великобритании. Законодательство страны обязывает их блокировать ресурсы с запрещенным контентом. Но поддержка DoH в браузерах усложняет задачу по фильтрации трафика. Среди критиков нового протокола также значатся Центр правительственной связи Англии (GCHQ) и фонд Internet Watch Foundation (IWF), который ведет реестр заблокированных ресурсов.

Эксперты отмечают, что DNS over HTTPS может стать угрозой кибербезопасности. В начале июля ИБ-специалисты из Netlab обнаружили первый вирус, который использовал новый протокол для проведения DDoS-атак — Godlua. Зловред обращался к DoH для получения текстовых записей (TXT) и извлечения URL-адресов управляющих серверов.

Зашифрованные DoH-запросы не распознавались антивирусным программным обеспечением. ИБ-специалисты опасаются, что после Godlua придут другие вредоносы, невидимые для пассивного мониторинга DNS.

Но не все против

В защиту DNS over HTTPS в своем блоге высказался инженер из APNIC Джефф Хьюстон (Geoff Houston). По его словам, новый протокол позволит бороться с атаками DNS hijacking, которые последнее время становятся все более распространенными. Этот факт подтверждает январский отчет ИБ-компании FireEye. Разработку протокола поддержали и крупные ИТ-компании.

Еще в начале прошлого года DoH стали тестировать в Google. И месяц назад компания представила General Availability версию своего DoH-сервиса. В Google надеются, что он повысит безопасность персональных данных в сети и защитит от MITM-атак.

Другой разработчик браузеров — Mozilla — поддерживает DNS over HTTPS с лета прошлого года. При этом компания активно продвигает новую технологию в ИТ-среде. За это ассоциация провайдеров Internet Services Providers Association (ISPA) даже номинировала Mozilla на премию «интернет-злодей года». В ответ представители компании отметили, что разочарованы нежеланием операторов связи совершенствовать устаревшую интернет-инфраструктуру.

/ Unsplash / TETrebbien

В поддержку Mozilla высказались крупные СМИ и некоторые интернет-провайдеры. В частности, в British Telecom считают, что новый протокол не повлияет на фильтрацию контента и повысит безопасность британских пользователей. Под давлением общественности ISPA пришлось отозвать «злодейскую» номинацию.

Также за внедрение DNS over HTTPS выступили облачные провайдеры, например Cloudflare. Они уже предлагают DNS-сервисы на базе нового протокола. Полный список браузеров и клиентов с поддержкой DoH есть на GitHub.

В любом случае говорить об окончании противостояния двух лагерей пока не приходится. ИТ-специалисты прогнозируют, что если DNS over HTTPS все же суждено стать частью массового стека интернет-технологий, на это уйдет не одно десятилетие.

О чем еще мы пишем в нашем корпоративном блоге:

«DNS over HTTPS» оформлен в RFC 8484 — но не все им довольны

В конце октября Инженерный совет интернета (IETF) представил стандарт DNS over HTTPS (DoH) для шифрования DNS-трафика, оформив его в виде RFC 8484. Его одобрили многие крупные компании, но были и те, кто остался недоволен решением IETF. Среди последних был один из создателей системы DNS Пол Викси (Paul Vixie). Сегодня мы расскажем, в чем здесь суть.

Проблема DNS

Протокол DNS не шифрует запросы от пользователя к серверу и ответы на них. Данные транслируются в виде текста. Таким образом, запросы содержат имена хостов, которые посещает пользователь. Отсюда появляется возможность «подслушать» канал связи и перехватить незащищенные персональные данные.

В чем суть DNS over HTTPS

Чтобы исправить ситуацию, был предложен стандарт DNS over HTTPS, или «DNS поверх HTTPS». В IETF начали работать над ним в мае 2017 года. Его авторами выступили инженеры Пол Хоффман (Paul Hoffman) из ICANN — корпорации по управлению доменными именами и IP-адресами — и Патрик Макманус (Patrick McManus) из Mozilla.

Особенность DoH заключается в том, что запросы на определение IP-адреса отправляются не DNS-серверу, а инкапсулируются в трафик HTTPS и передаются HTTP-серверу, на котором специальный резолвер обрабатывает их с помощью API. DNS-трафик маскируется под обычный HTTPS-трафик, а связь клиента и сервера происходит через стандартный для HTTPS порт 443. Содержание запросов и факт использования DoH остаются скрытыми.

В RFC 8484 Инженерный совет приводит примеры DNS-запросов к example.com с DoH. Вот запрос с методом GET:

Аналогичный запрос с использованием POST:

Многие из представителей ИТ-индустрии выступили в поддержку стандарта IETF. Например, ведущий исследователь интернет-регистратора APNIC Джефф Хьюстон (Geoff Houston).

Разработку протокола поддержали крупные интернет-компании. С начала года (когда протокол еще находился на этапе драфта) DoH тестируют Google/Alphabet и Mozilla. Одно из подразделений Alphabet, выпустило приложение Intra для шифрования DNS-трафика пользователей. Браузер Mozilla Firefox поддерживает DNS over HTTPS с июня этого года.

DoH внедрили и DNS-сервисы — Cloudflare и Quad9. В Cloudflare недавно выпустили приложение (об этом была статья на Хабре) для работы с новым протоколом на Android и iOS. Оно выступает в роли VPN к собственному устройству (на адрес 127.0.0.1). DNS-запросы начинают отправляться в Cloudflare с использованием DoH, а трафик идет «обычным» маршрутом.

Список браузеров и клиентов с поддержкой DoH можно найти на GitHub.

Критика стандарта DoH

Не все участники индустрии положительно отозвались о решении IETF. Противники стандарта считают, что DoH — шаг в неправильном направлении и он только снизит уровень безопасности соединения. Наиболее резко о новом протоколе высказался Пол Викси, один из разработчиков системы DNS. У себя в Twitter он назвал DoH «полнейшей чушью с точки зрения информационной безопасности».

По его мнению, новая технология не даст эффективно контролировать работу сетей. Например, системные администраторы не смогут блокировать потенциально вредоносные сайты, а рядовые пользователи будут лишены возможности организации родительского контроля в браузерах.

/ фото TheAndrasBarta PD

Противники DoH предлагают использовать другой подход — протокол DNS over TLS, или DoT. Эта технология принята как стандарт IETF и описана в документах RFC 7858 и RFC 8310. Как и DoH, протокол DoT скрывает содержимое запросов, но отправляет их не по HTTPS, а использует TLS. Для подключения к DNS-серверу при этом используется отдельный порт — 853. Из-за этого отправка DNS-запроса не скрывается, как в случае с DoH.

Технология DoT тоже подвергается критике. В частности, эксперты отмечают: из-за того, что протокол работает с выделенным портом, третья сторона сможет отслеживать использование защищенного канала и при необходимости блокировать его.

Что ждет протоколы дальше

По словам экспертов, пока неясно, какой из способов защиты DNS-запросов станет более распространен.

Сейчас и Cloudflare, и Quad9, и Alphabet поддерживают оба стандарта. Если DoH Alphabet использует в упомянутом выше приложении Intra, то протокол DoT применили для защиты трафика в Android Pie. Также Google включил поддержку DoH и DoT в Google Public DNS — причем внедрение второго стандарта никак не анонсировали.

Издание The Register пишет, что конечный выбор между DoT и DoH будет зависеть от пользователей и провайдеров, и сейчас ни у одного из стандартов нет явного преимущества. В частности, по прогнозам ИТ-специалистов, для широкого распространения протокола DoH на практике потребуется пара десятилетий.

Как идет внедрение DNS-over-HTTPS

Поговорим о разработчиках браузеров, использующих новый протокол. Расскажем, почему против этой инициативы выступают интернет-провайдеры и регуляторы США и Великобритании.

Кто внедряет

Разработчики из Mozilla тестируют DNS-over-HTTPS еще с лета 2018-го. В феврале этого года компания сделала DoH протоколом по умолчанию для всех пользователей из США. Его поддержка автоматически активируется при установке браузера. В будущем эту практику распространят на другие страны. Что интересно, разработчики выбрали довольно агрессивную политику внедрения новинки. Firefox будет автоматически менять DNS-провайдера для пользователя, если текущий оператор не поддерживает шифрование запросов к системе доменных имен.

Внедряет DoH и другой вендор браузеров — Google. Тестировать протокол начали еще в версии Chrome 78. Полноценную поддержку добавили в публичном релизе версии 83, которая вышла месяц назад. В отличие от коллег, Google выбрали более мягкий подход ко внедрению нового протокола. Браузер корпорации включит DoH только в том случае, если провайдер пользователя находится в списке совместимых. Иначе браузер будет работать без шифрования DNS-запросов.

О чем еще мы пишем в нашем блоге на Хабре:

Новый протокол активировали и в Opera — зашифрованный трафик направляют через DNS-сервис одного из западных облачных провайдеров. Планируют внедрять DoH и авторы Brave, но пока не могут назвать точную дату реализации.

Кто выступает против

Против DNS-over-HTTPS выступают некоторые западные интернет-провайдеры. По их словам, новый протокол мешает работе системных администраторов. Поскольку трафик зашифрован, им сложнее блокировать потенциально вредоносные сайты в корпоративных и частных сетях. Протокол также усложняет поиск вирусных атак, которые уже научились инкапсулировать трафик в DoH и использовать его в своих целях. Например, летом прошлого года специалисты из Netlab обнаружили вирус Godlua. Зловред использовал DoH для получения текстовых записей (TXT) доменного имени и извлекал URL-адреса управляющих серверов.

Представители телекоммуникационных компаний также отмечают, что DoH лишает пользователей возможности настраивать функции родительского контроля — так как трафик нельзя различить. Однако разработчики браузеров предлагают варианты решения проблемы. Например, Firefox автоматически отключит DoH, если пользователь активировал функции parental controls.

/ Unsplash / Rishi Deep

Американских телекомов также беспокоит, что такие крупные компании, как Google, могут использовать свое влияние на рынке и убедить пользователей подключиться к DNS-серверам компании. Такая ситуация может привести к централизации трафика. В конце прошлого года интернет-провайдеры даже подготовили презентацию на эту тему, с которой выступили перед членами Конгресса США. Теперь американский регулятор планирует проверить, не повредит ли DNS-over-HTTPS сетевой безопасности и здоровой конкуренции на рынке.

Свои опасения, касающиеся DoH, высказывает и регулятор Великобритании. Там провайдеры используют DNS для реализации фильтров запрещенного контента, настройка которых регламентирована законодательством. Шифрование трафика в DoH может помешать их работе. Однако в Mozilla уже отметили, что не будут активировать DNS-over-HTTPS на территории страны. Несмотря на это в British Telecommunications все равно выступают в поддержку нового протокола — в компании убеждены, что шифрование DNS-запросов повысит безопасность пользователей.

В любом случае вопрос массового распространения DNS-over-HTTPS пока остается открытым, несмотря на инициативы разработчиков браузеров. Но когда протокол начнет пользоваться больше людей, станет понятно, в каком направлении продолжит развиваться регулирование.

Материалы из нашего корпоративного блога:

Что такое DNS-over-HTTPS и как настроить это в браузере?

Технология «DNS поверх HTTPS» (DNS-over-HTTPS, DoH) помогает защитить пользователей от сбора данных на сайтах и последующей их продажи рекламодателям. Конфиденциальность достигается за счёт шифрования запросов посетителя к веб-ресурсу. Разберёмся в нюансах технологии и расскажем, как правильно настроить DoH в браузере.

Введение

Ежедневно мы посещаем различные ресурсы в интернете, связанные с образованием, профессиональной информацией, развлечениями, интересами, товарами и прочим. Запросы в адрес различных ресурсов могут вполне определённо идентифицировать человека, определить сферу и род его деятельности, интересы и желания. Не всем пользователям нравится, что кто-то, будь то государство, провайдер или сторонние организации, может полностью отслеживать их поведение в интернете. Более того, такая информация продаётся сторонним лицам, которые занимаются таргетированной рекламой, отсюда надоедливые баннеры с информацией о ваших запросах на различных сайтах.

Обеспечить анонимность запросов призвана технология «DNS поверх HTTPS» (далее — DoH).

DNS и угрозы безопасности

DNS — это служба помогающая пользователям взаимодействовать с сайтами в интернете. Подробное её описание можно найти здесь.

В контексте DNS-запросов и возможного злоупотребления ими существует две основных угрозы безопасности пользователей: трекинг и спуфинг.

О трекинге было отчасти упомянуто выше: это сбор информации о запросах пользователя и продажа её сторонним лицам. Даже если дома или на работе используются надёжные DNS-серверы, в общественных местах всегда есть вероятность подключиться к беспроводной сети с небезопасным DNS-сервером, который будет отслеживать все ваши запросы и передавать их куда не следует.

Спуфинг — это реализация атаки «Человек посередине» (Man-in-the-Middle, MitM). Злоумышленник, который видит ваши запросы, может подменить ответ от DNS-сервера и направить вас на вредоносный или фишинговый сайт. Если пользователь не будет внимателен в таких случаях, это может закончиться установкой различных вредоносных программ на компьютер и раскрытием данных (аккаунтов, паролей, данных о платёжных картах), что делает эту угрозу особенно опасной. Частично проблема решается технологией DNSSEC, использующей принцип асимметричного шифрования с открытым ключом. Все ответы от DNS-сервера подписаны цифровой подписью, проверить подпись может любой, а для подписания используется секретный ключ.

Что такое «DNS поверх HTTPS»

В октябре 2018 года инженерный совет интернета (IETF) опубликовал документ RFC 8484, в котором была описана технология DoH. В ней DNS-запросы выполняются с использованием технологии HTTPS. Для обмена по этому протоколу должны быть установлены сертификаты открытого и закрытого ключей. Данные шифруются закрытым ключом и расшифровываются с помощью открытого. Клиент и сервер обмениваются ключами, после чего все данные передаются в зашифрованном виде. Таким образом, при использовании этой технологии ваши запросы к DNS-серверу и ответы от него будут передаваться в зашифрованном виде.

Технология DoH используется популярными браузерами Chrome и Firefox, а также публичными DNS-серверами от Google, Cloudflare, OpenDNS и др.

Стоит отметить, что не все DNS-запросы от вас будут передаваться в зашифрованном виде. Вначале DNS-серверу будет передан запрос содержащий имя ресурса — SNI (Server Name Indicator). SNI используется протоколом шифрования TLS для запроса сертификата определённого ресурса, благодаря чему на одном IP-адресе в интернете могут размещаться разные сайты. Соответственно, ваш провайдер и маршрутизаторы на пути следования запроса будут его видеть, но после установки соединения всё будет зашифровано. Таким образом, остаётся проблема раскрытия имени ресурса при первоначальном запросе.

Для её решения была разработана технология Encrypted Server Name Indicator (ESNI). Это расширение протокола TLS, позволяющее шифровать SNI публичным ключом DNS-сервера. Использование этой технологии может затруднить доступ к некоторым сайтам, если провайдер использует систему фильтрации DPI, поскольку она проверяет SNI и отбрасывает запрос, если индикатор скрыт.

Как настроить DoH в вашем браузере

Настройка очень проста, приведём примеры её выполнения в двух популярных браузерах — Mozilla Firefox и Google Chrome.

Mozilla Firefox

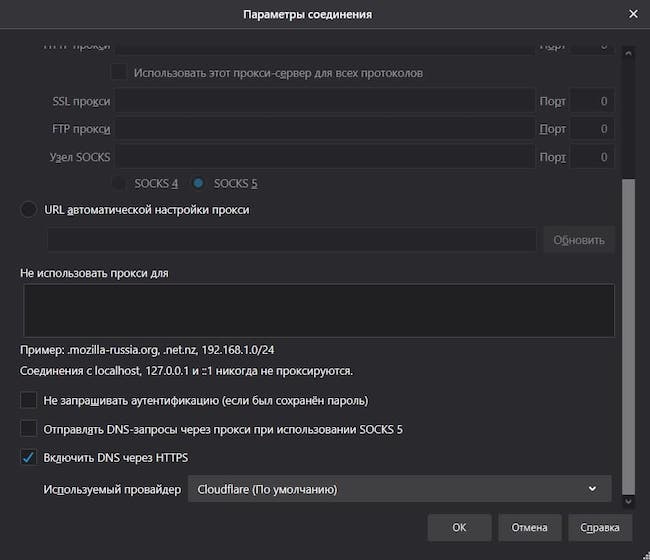

Если вы пользуетесь Mozilla Firefox, перейдите в «Настройки», в разделе «Основные» прокрутите до «Параметры сети» и нажмите кнопку «Настроить», внизу поставьте галочку на «Включить DNS через HTTPS». По умолчанию используется сервер Cloudflare, при необходимости можно заменить его на другой.

Рисунок 1. Настройка DoH в Mozilla Firefox

Google Chrome

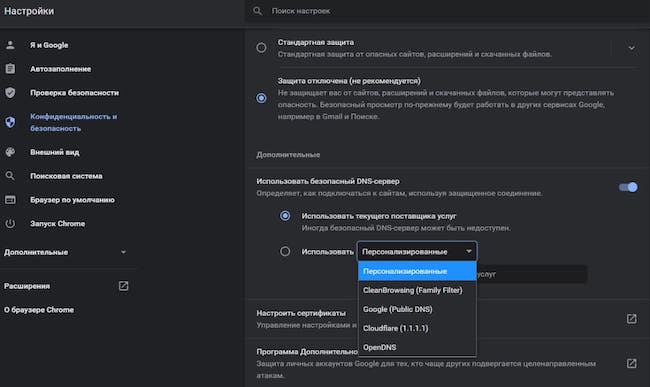

При работе с Chrome откройте «Настройки», далее — вкладка «Безопасность» в разделе «Конфиденциальность и безопасность». В разделе «Дополнительные» включите опцию «Использовать безопасный DNS-сервер». Можно использовать DoH с DNS-сервером имеющегося поставщика услуг, выбрать готовый вариант из списка рекомендуемых или указать другой сервер.

Рисунок 2. Настройка DoH в Chrome

Злоупотребление DoH

Для защиты информационной инфраструктуры компаний и ведомств применяются антивирусы, системы обнаружения и предотвращения вторжений. Эти средства обеспечения безопасности используют сигнатурный анализ вредоносной активности. При обработке сетевого трафика, в частности, проверяется тело пакета данных. Средства защиты сравнивают запросы, команды, пути и другую информацию в сетевом пакете с базой своих сигнатур, и при выявлении совпадений происходит блокировка.

Сейчас появляются вредоносные программы, которые злоупотребляют DoH, используя эту технологию для установки шифрованного соединения между заражённым компьютером и командно-контрольным сервером (C&C). Запросы и ответы будут зашифрованы, поэтому не удастся обнаружить и заблокировать вредоносную активность с помощью описанных средств защиты информации. Поэтому злоупотребление DoH является очень привлекательной возможностью для злоумышленников.

Ограничение использования технологии DoH

Многие организации, занимающиеся информационной безопасностью, собирают события со своих DNS-серверов для мониторинга вредоносной активности. По DNS-запросам можно определить целевые атаки на информационные системы, а также выявить заражение компьютеров вредоносными программами. Также на их основе создаются правила корреляции для SIEM-систем. Поэтому использование DoH сильно затрудняет мониторинг вредоносной активности. Для решения проблемы были придуманы «канареечные» (проверочные) домены. Для отключения DoH нужно добавить запись с таким доменом на локальный DNS-сервер. Например, Firefox проверяет имя «use-application-dns.net», и если DNS-сервер ответит ошибкой на запрос такого имени, браузер будет использовать DoH. В обратном случае информация о таком домене будет получена и DoH использоваться не будет.

Кроме того, в популярных DNS-серверах реализована функция родительского контроля (ограничения ресурсов нежелательных для детей); соответственно, при использовании DoH её работа будет некорректной. Эта проблема также решается с помощью «канареечных» доменов, но имена будут запрашиваться уже у публичных серверов. Информация о том, какие именно имена используются для отключения DoH при использовании конкретного сервиса, не разглашается.

Выводы

Технология DoH полезна и заслуживает повсеместного использования. Вы можете повысить свою анонимность и безопасность, выполнив несложную настройку браузера. DoH поддерживается популярными браузерами и DNS-серверами. Сейчас, когда прошло почти три года с момента создания технологии, пользователь не ощутит никаких трудностей в её использовании. Стоит, впрочем, заметить, что периодически появляются новости о возможном запрещении технологий использующих криптографические алгоритмы для скрытия имён запрашиваемых ресурсов, что не может не беспокоить ИТ-специалистов.