Что такое aaa cisco

Cisco Only Commands (COC)

CCNP [Sec, DA] :: CCIE SP

воскресенье, 3 февраля 2013 г.

Настройка AAA на CISCO

Статья для информации. Честно стырено отсюда

http://www.wellit.ru/reference/20.html

Аутентификация (Authentication) — предоставляет методы идентификации пользователей, включающие диалог «логин-пароль», вызовы и ответы, различные сообщения, зависящие от метода выбранного шифрования.

Авторизация (Authorization) — предоставляет методы для удалённого доступа, включающие одновременную авторизацию или авторизацию для каждого сервиса, пользовательские аккаунты и профили, пользовательские группы, поддержку IP, IPX, ARA и Telnet.

Аккаунтинг (Accounting) — служит для сбора и отправки информации на сервер. Используется для биллинга, аудита и отчётности. Может включать следующую информацию: идентификация пользователей, время остановки и запуска, запуск выполняемых команд (таких как PPP), число пакетов и количество байт.

Обзор конфигурации AAA

2. Если Вы решите использовать расширенные возможности security сервера, то сможете настроить использование параметров security протоколов, таких как RADIUS, TACACS+, или Kerberos.

4. Примените методы списков к отдельным интерфейсам или line, если это потребуется.

Рассмотрим методы аутентификации:

1) Настройка Login аутентификации используя AAA

Выполняйте следующие команды в режиме глобального конфигурирования:

Router(config)# aaa new-model (Включение ААА)

Router(config)# aaa authentication login

Router(config)# line [aux | console | tty | vty] line-number [ending-line-number] (Вносит виды конфигурации line для списков аутентификации)

Router(config-line)# login authentication

Список поддерживаемых методов аутентификации при настройке login

enable Используется пароль enable для аутентификации.

krb5 Используется Kerberos 5 для аутентификации.

krb5-telnet Используется Kerberos 5 Telnet протокол аутентификации, когда используется Telnet для подключения к роутеру. Если выбрана эта аутентификация, то данный метод должен быть первым в списке методов аутентификации.

line Используется пароль line для аутентификации.

local Используется локальная база данных пользователей для аутентификации.

local-case Используется чувствительная к регистру локальная база данных пользователей для аутентификации.

none Не использовать аутентификацию.

group radius Использовать список всех RADIUS серверов для аутентификации.

group tacacs+ Использовать список всех TACACS+ серверов для аутентификации.

group group-name Использовать подмножество RADIUS или TACACS+ серверов для аутентификации, которая определена группой ааа radius сервера или группой сервера tacacs+

Примеры настройки видов аутентификации при методе login

Login аутентификация с использованием пароля Enable

aaa authentication login default enable

Login аутентификация с использованием пароля Kerberos

aaa authentication login default krb5

Login аутентификация с использованием пароля Line

aaa authentication login default line

Login аутентификация с использованием пароля Default

aaa authentication login default local

Login аутентификация с использованием группы RADIUS

aaa authentication login default group radius

Login аутентификация с использованием группы TACACS+

aaa authentication login default group tacacs+

Login аутентификация с использованием группы group-name

aaa group server radius loginrad

server 172.16.2.3

server 172.16.2 17

server 172.16.2.32

Настройка PPP аутентификации Используя AAA

Router(config)# aaa new-model (Объявление ААА в глобальной конфигурации)

Router(config)# aaa authentication ppp

(Создание локального списка аутентификации)

Router(config)# interface interface-type interface-number (Выбор интерфейса для сопоставления списка аутентификации)

Router(config-if)# ppp authentication

Список методов аутентификации для метода PPP

if-needed Не аутентифицировать, если пользователь уже аутентифицировался на TTY line.

krb5 Использовать Kerberos 5 для аутентификации (может быть использовано только с PAP аутентификацией)

local Использовать локальную базу данных пользователей для аутентификации.

local-case Использовать чувствительную к регистру локальную базу данных пользователей для аутентификации.

none Не использовать аутентификацию

group radius Использовать список всех RADIUS серверов для аутентификации.

group tacacs+ Использовать список всех TACACS+ серверов для аутентификации.

group group-name Использовать подмножество RADIUS или TACACS+ серверов для аутентификации, которая определена группой ааа radius сервера или группой сервера tacacs+

Более подробно методы аутентификации описаны на сайте производителя.

Авторизация: краткий обзор

Список названий методов для авторизации:

Auth-proxy — применяется на специфичных политиках безопасности относящихся к пользователям.

Commands — применяется для EXEC режима пользовательского диалога, включает команды глобального конфигурирования ассоциированная с различными типами уровней привилегий.

EXEC — применяется к командам ассоциированными с EXEC пользовательскими терминальными сессиями.

Network — применяется к сетевым подключениям. Может включать PPP, SLIP, или ARAP соединения.

Reverse Access — применяется к reverse Telnet сессиям.

Типы AAA авторизации:

Auth-proxy — применяется при специфичных политиках безопасности относящихся к пользователям.

Commands — применяется для EXEC режима пользовательского диалога, включает команды глобального конфигурирования, ассоциированными с различными типами уровней привелегий.

EXEC — применяется к командам, асоциированными с EXEC пользовательскими терминальными сессиями.

Network — применяется к сетевым подключениям. Может включать PPP, SLIP или ARAP соеденения.

Reverse Access — применяется к reverse Telnet сессиям.

Configuration — разрешается загрузка конфигураций с AAA сервера.

IP Mobile — разрешается авторизация для мобильных IP-сервисов.

Более подробно о методах и настройке авторизации можно прочитать на сайте производителя.

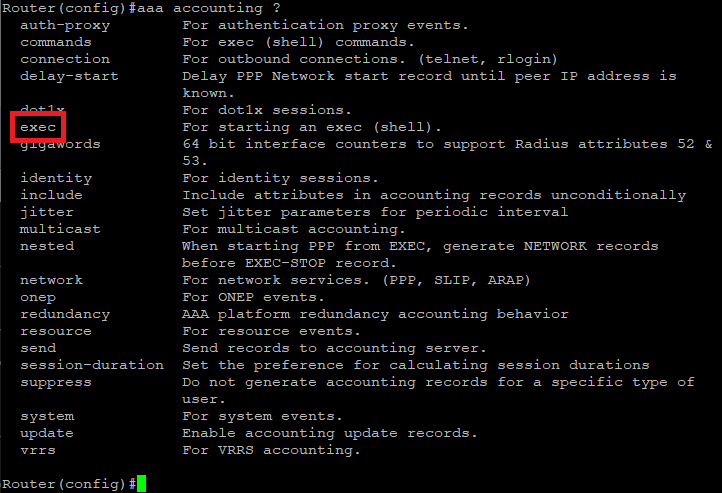

Аккаутинг. Краткий обзор:

AAA Control of the IOS HTTP Server

Available Languages

Contents

Introduction

This document shows how to control access to the Cisco IOS® HTTP server with Authentication, Authorization, and Accounting (AAA). The control of access to the Cisco IOS HTTP server with AAA varies based on the Cisco IOS Software release.

Prerequisites

Requirements

There are no specific requirements for this document.

Components Used

This document is not restricted to specific software and hardware versions.

Conventions

Refer to Cisco Technical Tips Conventions for more information on document conventions.

Determine Which HTTP Server Version You Have

Issue the exec command show subsys name http in order to see what version of the HTTP server you have.

This is a system with the HTTP V1.1 server. Cisco IOS Software Release 12.2(15)T and all Cisco IOS Software 12.3 releases have HTTP V1.1.

This is a system with the HTTP V1 server. Cisco IOS Software releases earlier than 12.2(15)T (includes Cisco IOS Software Releases 12.2(15)JA and 12.2(15)XR) have HTTP V1.

Cisco IOS Software with the HTTP V1 Server

In releases of Cisco IOS Software that contain the HTTP V1 server, HTTP sessions use virtual terminal lines (vtys). Therefore, HTTP authentication and authorization is controlled with the same methods that are configured for the vtys.

Cisco IOS Software with the HTTP V1.1 Server

In releases of Cisco IOS Software with the HTTP V1.1 server, the HTTP sessions do not use vtys. They use sockets.

Before the integration of Cisco bug ID CSCeb82510 (registered customers only) in Cisco IOS Software Releases 12.3(7.3) and 12.3(7.3)T, the HTTP V1.1 server has to use the same authentication and authorization method that is configured for the console.

With the integration of Cisco bug ID CSCeb82510 (registered customers only) in Cisco IOS Software Releases 12.3(7.3) and 12.3(7.3)T, the HTTP server can use independent authentication and authorization methods of its own, with new keywords in the ip http authentication aaa command. The new keywords are:

This is example output:

Debug

Issue these debug commands in order to troubleshoot problems with HTTP authentication/authorization:

Заметки с полей.

Все что можно забыть, но не хочется.

понедельник, 24 октября 2016 г.

Настройка AAA в Cisco

AAA (Authentication Authorization and Accounting) — система аутентификации авторизации и учета событий, встроенная в операционную систему Cisco IOS, служит для предоставления пользователям безопасного удаленного доступа к сетевому оборудованию Cisco. Она предлагает различные методы идентификации пользователя, авторизации, а также сбора и отправки информации на сервер.

В общем виде схема аутентификации выглядит так:

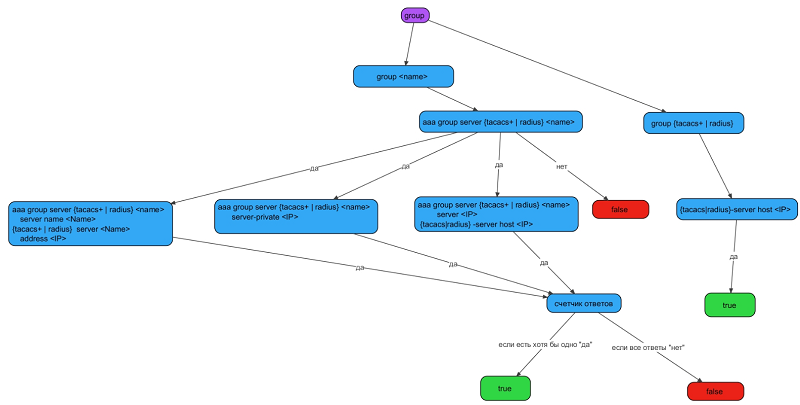

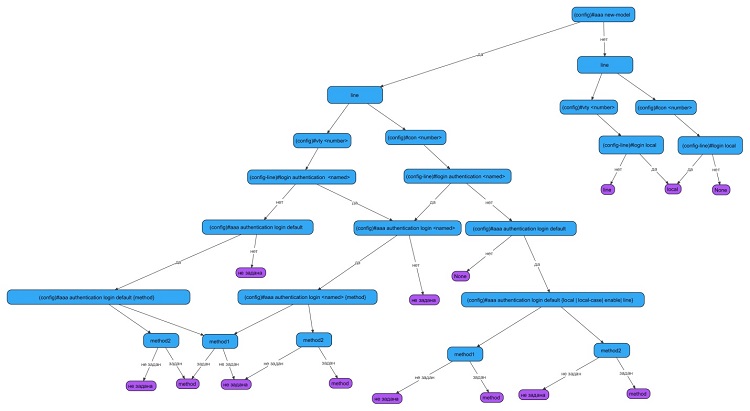

Рис. 1. Схема аутентификации (по клику открывается в полном размере)

Рис. 2. Схема аутентификации (продолжение, по клику открывается в полном размере)

Схема разделена на две части не случайно: в первой описывается основной путь прохождения от управляющих линий (vty или con) до методов аутентификации, во второй — сами способы аутентификации.

Но обо всем по порядку.

Отсутствие aaa new-model

В данном случае речь идет о правой части схемы (см. рис. 1).

Рис. 3. Схема аутентификации без aaa new-model

Как уже было сказано, по умолчанию сервис aaa new-model выключен. Подключение к устройству может быть выполнено либо физически, путем подключения через консольный порт (line console 0) без ввода каких-либо учетных данных, либо через протокол TELNET (line vty). Причем в последнем случае, даже если задать IP-адрес на Cisco, получить доступ к устройству не получится ввиду отсутствия пароля (способ аутентификации “line”, см. рис. 3). Если пароль на линии vty задан, то устройство потребует от вас только ввести пароль, что существенно снижает безопасность подключения, так как для входа не требуется вводить логин; впрочем, тут все, конечно, зависит также от сложности пароля, который вы настроили.

При выполнении команды “login local” устройство, установив соединение, будет требовать ввести логин и пароль для входа.

Итак: в случае отсутствия aaa new-model максимум, которого вы можете требовать от Cisco IOS, — это использование пароля (способ аутентификации “line”) и использование логина и пароля из локальной базы данных (способ аутентификации “local”).

Рис. 4. Способы аутентификации без aaa new-model

Конфигурация aaa new-model

Пример настройки aaa new-model и списков аутентификации:

Router(config)#aaa new-model

Router(config)#aaa authentication login

Router(config)#line

Router(config-line)#login authentication

Методы

Как было сказано ранее, методов аутентификации в aaa довольно много. Попробуем перечислить наиболее распространенные:

• Local — база данных логинов и паролей храниться на самом сетевом устройстве. Требует username

• Local-case — тот же самый метод, что и local, но чувствительный к регистру при ввде логина.

• Enable — для аутентификации требуется enable

• Line — для аутентификации требуется пароль line (см. рис. 4 способ аутентификации “line”).

• None — аутентификация не требуется, доступ к устройству предоставляется без ввода логина и пароля.

• Group

• Group

Наиболее интересным методом аутентификации является group: он довольно часто встречается в средних и крупных компаниях.

Ниже представлен пример настройки метода group, который обязательно должен реализовываться в совокупности со списками аутентификации.

Пример добавления группы серверов и частного сервера Radius:

Router(config)#aaa authentication login default group servradius1

Router(config)#aaa group server radius servradius1

Router(config-sg-radius)#server 192.168.1.1

Router(config-sg-radius)#server 192.168.1.2

Router(config-sg-radius)#server 192.168.1.3

Router(config-sg-radius)#server-private 192.168.1.10

На этом примере видно, что настроены три Radius-сервера. Но возникает вопрос: как они будут работать? Первое, что приходит в голову: скорее всего, они будут работать по очереди: при недоступности 192.168.1.1 идет обращение к 192.168.1.2 и т. д. Но это не так. В данном примере допущена ошибка: 192.168.1.1, 192.168.1.2, 192.168.1.3 настроены некорректно, а поэтому в аутентификации использоваться не будут. В данной конфигурации не хватает команды Router(config)#radius-server host для каждого из серверов. Более подробное описание настроек можно найти на ресурсах вендора (например: http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfrad.html ). Схематично это можно представить следующим образом:

Рис. 5. Настройка аутентификации для метода group

Аутентификация в Cisco IOS

AAA (Authentication Authorization and Accounting) — система аутентификации авторизации и учета событий, встроенная в операционную систему Cisco IOS, служит для предоставления пользователям безопасного удаленного доступа к сетевому оборудованию Cisco. Она предлагает различные методы идентификации пользователя, авторизации, а также сбора и отправки информации на сервер.

Однако мало того, что ааа по умолчанию выключена; конфигурация этой системы — дело довольно запутанное. Недочеты в конфигурации могут привести либо к нестабильному, небезопасному подключению, либо к отсутствию какого-либо соединения в принципе. В данной статье мы подробно разберем схему настройки аутентификации при помощи aaa.

В общем виде схема аутентификации выглядит так:

Рис. 1. Схема аутентификации (по клику открывается в полном размере)

Рис. 2. Схема аутентификации (продолжение, по клику открывается в полном размере)

Схема разделена на две части не случайно: в первой описывается основной путь прохождения от управляющих линий (vty или con) до методов аутентификации, во второй — сами способы аутентификации.

Но обо всем по порядку.

Отсутствие aaa new-model

В данном случае речь идет о правой части схемы (см. рис. 1).

Рис. 3. Схема аутентификации без aaa new-model

Как уже было сказано, по умолчанию сервис aaa new-model выключен. Подключение к устройству может быть выполнено либо физически, путем подключения через консольный порт (line console 0) без ввода каких-либо учетных данных, либо через протокол TELNET (line vty). Причем в последнем случае, даже если задать IP-адрес на Cisco, получить доступ к устройству не получится ввиду отсутствия пароля (способ аутентификации “line”, см. рис. 3). Если пароль на линии vty задан, то устройство потребует от вас только ввести пароль, что существенно снижает безопасность подключения, так как для входа не требуется вводить логин; впрочем, тут все, конечно, зависит также от сложности пароля, который вы настроили.

При выполнении команды “login local” устройство, установив соединение, будет требовать ввести логин и пароль для входа.

Итак: в случае отсутствия aaa new-model максимум, которого вы можете требовать от Cisco IOS, — это использование пароля (способ аутентификации “line”) и использование логина и пароля из локальной базы данных (способ аутентификации “local”).

Рис. 4. Способы аутентификации без aaa new-model

Конфигурация aaa new-model

Преимущество конфигурации aaa в том, что она содержит множество методов аутентификации (в отличие от предыдущего случая). Включение aaa происходит путем добавления команды aaa new-model в режиме глобальной конфигурации. Далее предстоит выбор методов аутентификации. Все методы организуются в списки, которым присваивается либо значение default, либо конкретное имя списка (list-name). Таким образом, на разные типы линий (aux, vty, con. ) можно «повесить» разные методы аутентификации, разграничив доступ между пользователями.

Пример настройки aaa new-model и списков аутентификации:

Router(config)#aaa new-model

Router(config)#aaa authentication login

Router(config)#line

Router(config-line)#login authentication

Методы

Как было сказано ранее, методов аутентификации в aaa довольно много. Попробуем перечислить наиболее распространенные:

Наиболее интересным методом аутентификации является group: он довольно часто встречается в средних и крупных компаниях.

Ниже представлен пример настройки метода group, который обязательно должен реализовываться в совокупности со списками аутентификации.

Пример добавления группы серверов и частного сервера Radius:

Router(config)#aaa authentication login default group servradius1

Router(config)#aaa group server radius servradius1

Router(config-sg-radius)#server 192.168.1.1

Router(config-sg-radius)#server 192.168.1.2

Router(config-sg-radius)#server 192.168.1.3

Router(config-sg-radius)#server-private 192.168.1.10

На этом примере видно, что настроены три Radius-сервера. Но возникает вопрос: как они будут работать? Первое, что приходит в голову: скорее всего, они будут работать по очереди: при недоступности 192.168.1.1 идет обращение к 192.168.1.2 и т. д. Но это не так. В данном примере допущена ошибка: 192.168.1.1, 192.168.1.2, 192.168.1.3 настроены некорректно, а поэтому в аутентификации использоваться не будут. В данной конфигурации не хватает команды Router(config)#radius-server host для каждого из серверов. Более подробное описание настроек можно найти на ресурсах вендора (например: http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfrad.html). Схематично это можно представить следующим образом:

Рис. 5. Настройка аутентификации для метода group

Вот, собственно, и вся информация, которая поможет вам успешно настроить аутентификацию на вашем сетевом устройстве. Следуйте схеме, и если ваши настройки привели к “true”, значит будет счастье, а если к “false” — посмотрите на конфигурацию внимательно: возможно, где-то допущена ошибка или доступ к устройству возможен без ввода логина и пароля (способ аутентификации “none”). Надеюсь, статья оказалась полезной и помогла вам разобраться в нюансах конфигурации aaa.

Мы же, в свою очередь, всегда стараемся автоматизировать такие сложные проверки. Как пример — результат проверки MaxPatrol относительно службы ААА:

Рис. 6. Статус требования

Рис. 7. Результаты требования относительно службы ААА

Автор: Максим Хабрат, исследовательский центр Positive Research

Сайт ARNY.RU

CISCO AAA — настройка оборудования CISCO для работы с AAA. Общие сведения, концепция AAA, необходимые команды CLI.

Тема AAA хоть и является важной, но как-то она находится не в центре внимания. Во-первых, это вспомогательный механизм (такой же, к примеру, как SNMP, NTP, DHCP..). Во-вторых, требуется настройка сервера AAA, что обычно не входит в обязанности сетевого инженера.

Отсюда бОльшая часть статей, которые встречал в интернете на тему ААА, ну.. мне они не понравились. Просто кусок (булыжник/кирпич) команд без всякого объяснения. Да и команды.. это рабочее всё конечно, но команды не самые оптимальные. Кроме этого, ни слова про локальный AAA.

Концепция AAA

Кратко суть понятия AAA (аутентификация, авторизация и аккаунтинг):

Модели организации удалённого доступа

Доступ к плоскости менеджмента может быть настроен по разному:

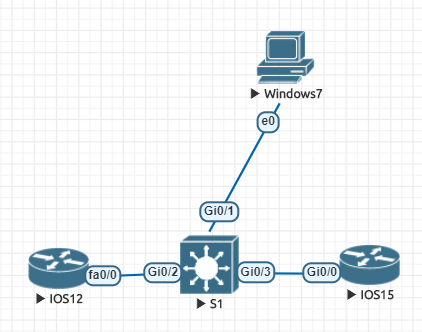

Тестовая среда

Как всегда используем EVE-NG и возьмем 2 роутера с разными версиями IOS, так как команды отличаются:

Ну и собственно на этих роутерах будем проверять всякие мульки из теории. И еще буду использовать вывод с устройства без привязки к данной схеме, допустим для разбора общего вида команды на устройстве, тогда в выводе будет просто Router.

Включение AAA на устройстве

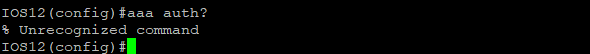

На устройстве CISCO по-умолчанию поддержка AAA выключена и в конфигурации можно увидеть:

Чтобы включить поддержку AAA нужно выполнить команду:

Это может сбить с толку, поэтому если какая-то команда ААА не вводится, то первым делом нужно проверить наличие aaa new-model в конфигурации.

Что не так с консолью? Да всё нормально, это защита от полной потери доступа к устройству, если команда была введена по незнанию.

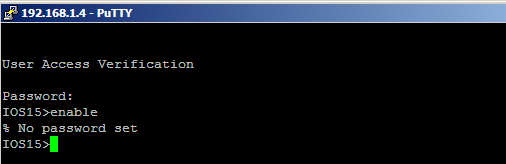

Пример 1

Проверим на примере. Настроим на одном из роутеров (IOS15) вход только по паролю, как не рекомендуется делать 🙂

И подсоединяемся с компьютера через Telnet:

Специально сделал акцент что будет, если не задан пароль на enable. Это важный момент номер один, поэтому:

Проверяем подключение ещё раз:

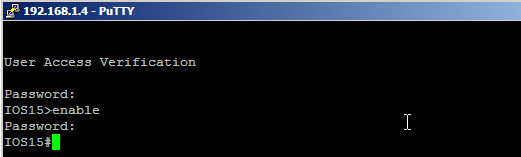

Успешный вход, включаем ААА:

И снова пробуем подсоединиться:

А у нас никакого юзернейма настроено не было.. Важный момент два. Поэтому нужно взять за правило — всегда настраивать пользователя и пароль для enable. Возможно на момент настройки это не имеет значения, но сильно поможет в будущем, возможно уже другому инженеру.

Пример 1.1

Возвращаемся в прошлый пример и посмотрим в конфигурации на линии VTY до включения ААА:

Теперь после включения ААА:

Команда login, разрешающая вход по паролю на линиях VTY, волшебным образом исчезла. Попробуем её ввести:

Просто login уже не вводится. Почему так происходит? Потому что после включения ААА работают команды только ААА:

Ожидается команда login authentication. Отключим ААА:

Смотрим на линии VTY:

Хотя IOS и обругалась, но login снова на своём месте. Обратное правило тоже действует: если были настроены команды ААА, потом ААА отключен — все настроенные команды ААА исчезнут из конфигурации, заново включаем ААА — все команды опять появятся в конфигурации.

Пример 1.2

Теперь восстановим дефолтную конфигурацию, а затем настроим пользователя в локальной базе и вход через SSH (если кто-то затрудняется, то подробно шаги расписаны тут). Попробуем подсоединиться, вход успешный:

Сразу закидывает на 15 уровень, так как добавили при настройке пользователя параметр privelege 15. Проверяем линии VTY:

Включаем ААА, пробуем подсоединиться, вход опять успешный:

Но подключение происходит уже на уровень 1 и требуется ввод команды enable, так как в рамках ААА нет никакой информации об уровне прав (авторизации). Пишем команду enable, вводим пароль от enable, попадаем на 15 уровень. Если пароль на enable не был настроен, то ошибка:

Опять проверяем линии VTY:

Выключаем ААА, пробуем подсоединиться, вход успешный, сразу попадаем на 15 уровень, login local, разрешающий вход с помощью локальной базы, на месте.

Вот примерно такая логика работы, когда включаешь и отключаешь ААА: без ААА один набор команд, с ААА уже другой.

Аутентификация

Пользователь вводит логин, который принадлежит некоторой учётной записи, а потом пароль. Правильный ввод пароля и является подтверждением того, что логин принадлежит именно этому пользователю.

Настройка AAA аутентификации

Default и List-Name

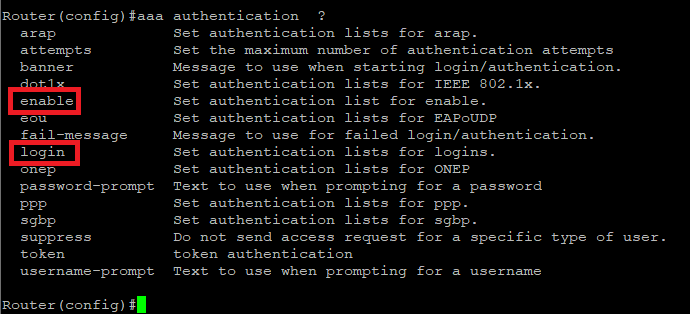

Посмотрим опции команды:

Первым делом интересует опция login , она потребуется обязательно:

Команд aaa authentication login в конфигурации может быть несколько:

Таким образом можно использовать команду aaa authentication login default и/или команду aaa authentication login list-name. В чём разница?

Зачем нужен list-name? Чтобы для разных линий задать разные методы аутентификации.

Пример 2

Допустим, была настроена команда aaa authentication login с опцией default, команда автоматически применилась ко всем линиям, затем вводится команда aaa authentication login с именованным списком list1 и затем уже list1 вручную применяется только к линии консоли.

Получается при логине удалённо через SSH применяется набор методов от команды с default, при логине с консоли набор методов от команды с list1.

Рекомендация:

Именно это имел в виду, когда выше говорил о неоптимальных командах: человек задаёт только именованный список и потом его упрямо вколачивает во все линии. Так делать не надо, для этого есть default.

Когда default в явном виде заменяется именованным списком на линиях, как его вернуть назад?

Пример 2.1

Соответственно получаем следующее:

Эта команда работает только в 12 версии IOS, в 15.6 такой команды нет.

Команда успешно отрабатывает и в 12, и в 15 IOS:

Такое предупреждающее сообщение появится, если метод default не задан в конфигурации, но list-name всё равно уберётся.

Методы

Теперь подробнее про методы:

Основные методы (на самом деле методов больше):

Выводы и замечания

Пример 3

Методы аутентификации практически никогда не настраиваются по одному. Допустим введена команда:

И RADIUS-сервер не отвечает на запросы (выключен, сломан), тогда аутентификация закончится ошибкой и инженер не сможет попасть на сетевое устройство.

Обычно понять что ААА-сервер недоступен можно по долгому подвисанию консоли после ввода пароля. В этот момент IOS пытается достучаться до ААА-сервера, затем по тайм-ауту переключается на следующий метод аутентификации (если он настроен).

Настройка AAA аутентификации для enable

Всё всё таже самая команда, отличие: вместо login здесь идёт enable, нет опции list-name и список возможных методов меньше:

Редко применяется при серверном ААА, так как уровень привилегий задаётся в политике на ААА-сервере и сразу применяется при входе пользователя (после авторизации), команда enable при этом просто не нужна. Может использоваться при локальном ААА.

Для того чтобы отрабатывал серверный вариант команды:

На сервере необходимо добавить пользователя $enab15$ и поместить его в группу на сервере, для которой настроена сетевая политика полного доступа (почему так — во второй части). Соответственно при воде команды enable запрашивается только пароль и нужно вводить пароль этого пользователя.

Пример 3.1

И попробуем подсоединиться:

Залетает мухой без вопросов о паролях.

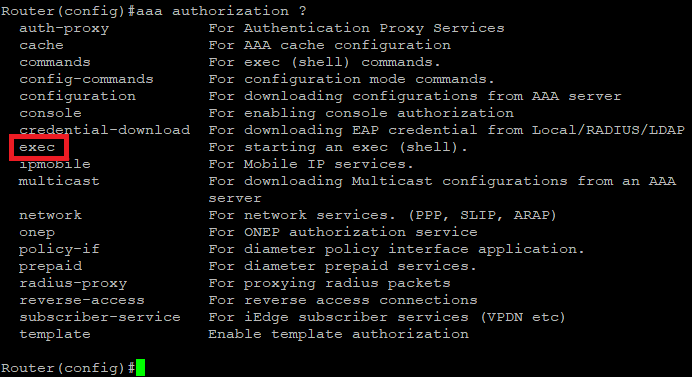

Авторизация

В общем случае авторизация производится автоматически и не требует от пользователей дополнительных действий. Выполняется сразу же после успешной аутентификации пользователя (RADIUS). Обычно применяется в случае серверной реализации AAA.

Об особенностях авторизации для протокола TACACS+ поговорим во 2 части.

Настройка ААА авторизации

Эта команда позволяет ассоциировать пользователя, выполняющего вход, с определённым уровнем привилегий оболочки EXEC. К сожалению подробнее тут без примера настройки сервера показать не получится.

Выводы и замечания

Пример 4

В прошлом примере мы аутентификацию ААА настроили, а до настройки авторизации ещё не доехали, поэтому продолжая прошлый пример просто смотрим:

Любой пользователь попадает на уровень 1 и для получения прав должен использовать команду enable. Таким образом нет разделения пользователей по правам, поэтому команда aaa authorization обязательна для использования.

Аккаунтинг

Если аутентификация/авторизация неразрывно связаны и в любом случае происходят при подключении (авторизация возможна ещё и при вводе отдельных команд в случае ACS Server, ISE и TACACS+ ), то аккаунтинг как бы находится в стороне и может применяться опционально.

Когда пользователь входит на устройство, где используется AAA, сеансу этого пользователя присваивается уникальный session identifier (session ID).

Механизм аккаунтинга

Какие же точно данные собираются? Собирается 7 типов данных (подробнее тут), из них интересны 5:

В последствии можно отфильтровать эти данные и сформировать отчёты. Делается это всё на сервере. Если брать само устройство, то там можно посмотреть session ID:

Или же текущие атрибуты пользователя:

Настройка ААА аккаунтинга

Также обязательно настраиваются триггеры:

Опциональное ключевое слово broadcast означает будет ли использоваться отправка аккаунтинга на несколько серверов одновременно (если, разумеется, в конфигурации настроено несколько серверов для ААА). Подробнее тут.

Это может, например, использовать ISP, чтобы отправлять информацию на свой ААА сервер и ещё сразу же на сервер клиента. Или в случае подсчёта биллинга, когда такую информацию нельзя потерять, тогда данные аккаунтинга отсылаются сразу на 2 ААА сервера ISP для надёжности.

Конкретные команды для аккаунтинга RADIUS и TACACS+ рассмотрим во второй части после сравнения протоколов.

Указание AAA-серверов

Указание ААА сервера на сетевом устройстве зависит от версии IOS.

Или же должен быть разрешим в IP адрес через DNS.

Группа серверов задаётся командой для IOS 12:

Везде вместо параметра radius/radius-server может использоваться параметр tacacs+/tacacs+-server.

Опять про оптимальный код. Если в конфигурации задан 1 AAA-сервер, то не надо использовать group-name. Это упрощает читаемость конфигурации и логику работы устройства.

Есть ещё 2 важных дополнительных параметра с помощью которых можно управлять процессом обращения к ААА-серверу:

Чем эти команды могут помочь? При плохой или медленной линии связи между сетевым устройством и ААА-сервером увеличение данных параметров сделает процесс входа на сетевое устройство более устойчивым. Данные команды вводятся непосредственно при настройке ААА-сервера для IOS 12; непосредственно при настройке ААА-сервера либо глобально для IOS 15.

Пример 5

Сотрудники 1 линии жалуются что вход на сетевое устройство срабатывает через раз. Пропинговав ААА-сервер с сетевого устройства, инженер замечает 5% потерю пакетов пинга. Далее он изучает конфигурацию сетевого устройства и обнаруживает:

Инженер вносит изменения:

После чего процесс входа работает немного дольше чем обычно, но стабильно. А дальше разбираться откуда потери и как их устранить. Вопрос с подключением при этом уже решён.

Локальный AAA

И зачем он нужен. В случае локального AAA никакого сервера, обрабатывающего запросы, нет. Всё происходит аналогично методу локальной базы. Лучше рассмотреть сразу на примере.

Пример 6

Методы автоматически применятся ко всем линиям, включая консоль. Тут мы добавили два метода:

В обычном режиме для входа пользователя всегда применяется метод local-case. То есть вводится логин Admin1 и соответствующий ему пароль: удачно — доступ предоставлен, неудачно — доступ отклонён. Так и работает, ничего необычного.

Теперь пусть в результате ошибки запись для пользователя удалена с устройства. Хотя там и выводится предупреждение:

Неважно, снесли и закрыли сессию. Для метода локальной базы это была бы фатальная ситуация. Если не сохранил конфу, то кто-то должен дойти до устройства и ребутнуть, а если сохранил, то сброс пароля. Но у нас фирменный local ААА. Вводим пароль от enable и заходим на устройство. Тут вопрос: а какой же username? Ведь пользователя уже нету. Да любой:

Как уже говорил, без прописывания авторизации пользователь всегда заходит на уровень 1 и нужен последующий ввод команды enable. Чтобы отработала авторизация (у нас это level 15) требуются команда:

Опять вопрос: а зачем там этот none вторым методом? А вот как раз на случай сноса пользователя. Иначе если будет только метод local, то по паролю для enable не зайдём. Проверяем, работает, но всё равно на уровень 1. Для резервного метода неважно. Возвращаем пользователя как было и ещё раз проверяем:

Это для удалённого подключения. Если же зайти через консоль, то опять уровень 1. Тут нужна ещё одна команда:

Всё, порядок. Полный набор настроек. Также можно добавить, а можно и не добавлять:

Зачем тут второй метод line и что это значит предлагаю разобраться самостоятельно.

Дополнительная безопасность

Обеспечивается для AAA и локальных учётных записей на сетевом устройстве с помощью команды глобальной конфигурации (для IOS 12 и 15):

Тут важное замечание: действует только на пользователей с уровнем привилегий ниже 15, то есть на всех кроме админов.

| Feature Name | Releases | Feature Information |

|---|---|---|

| Login Password Retry Lockout | 12.3(14)T 12.2(33)SRE | The Login Password Retry Lockout feature allows system administrators to lock out a local AAA user account after a configured number of unsuccessful attempts by the user to log in. |

Проблема в том, что при достижении указанного числа неудачных попыток учётная запись блокируется и остаётся заблокированной до на сетевом устройстве ввода команды привилегированного режима:

Для просмотра заблокированных пользователей:

Пример 7

Настроим максимальное количество попыток входа:

И при удалённом соединении введем 2 раза неправильно пароль для пользователя User: