Чем опасны боты в телеграмме

Что делать если вам залили ботов и как защититься от спам-юзеров в Телеграме

Все, кто серьезно работает с Телеграмом наверняка слышали или даже сталкивались сами с различными накрутками ботами. Вам могут залить их тысячами на ваш канал, могут налить их на канал, который купил у вас рекламу (чтобы дискредитировать вас), а могут начать ежедневно заливать в ваш чат «горячих девчонок» или какие-нибудь «займы».

Все это может сильно усложнить жизнь админа. К счастью, вместе с такими атаками ботов, появились и боты которые от всего этого защищают. Один из них – Crosser Bot, развитием которого я сейчас руковожу. Кратко расскажу об основных его функциях.

1. Анализ аудитории вашего канала/чата. Кроссер получает список ваших подписчиков и показывает кто из них еще жив и активен, а кто – либо бот, либо перестал пользоваться Телеграмом.

2. Очистка канала/чата. Позволяет удалить ботов и мертвые аккаунты по различным критериям. За счет этого можно снять красную метку в Телеметре или поднять ER.

3. Защита от ботов. Если вам угрожают заливом ботов или делают это периодически, вы можете защититься от этого с помощью функции Guard. Когда она актина Кроссер автоматически будет банить заходящих ботов.

4. Поиск похожих каналов. Покажет каких каналы имеют похожую аудиторию – вполне возможно именно там вам имеет смысл закупать рекламу в первую очередь.

5. Защита от вступления в ваш чат спам-аккаунтов (пользователей с никами «горячие девчонки», «знакомства», «займы» и т.д.). Это вид спама стал особо активен в начале ноября, поэтому мы оперативно добавили в Кроссер защиту от него.

Поскольку именно «горячие девчонки» особенно часто стали атаковать многие чаты, расскажу про эту функцию подробнее. Она абсолютно бесплатная и настраивается за минуту.

1. Для начала нужно добавить @crosser_bot в свой чат, сделать администратором и выдать ему права добавлять других администраторов. Это нужно в связи с лимитами Телеграма – без этого бот не сможет получить информацию о всех участниках чата или канала. У кого-то это вызывает опасение, но вы можете сами загуглить отзывы про Crosser bot и убедиться, что он существует уже давно и добросовестно выполняет свою работу.

2. Затем нужно запустить бота, нажать на кнопку «Аудитория» и скинуть ссылку на ваш чат. После этого вы получите подробный отчет по аудитории вашего канала/чата. В нем можно посмотреть какой процент у вас активных и мертвых пользователей. Все подписчики которые заходили последний раз больше месяца назад либо боты, либо перестали пользоваться Телеграмом. Их можно смело удалять через функцию очистки. Это поднимет ER вашего канала/чата, что важно, если вы собираетесь продавать рекламу.

3. Затем нужно нажать на кнопку «Анти-спам» и «Выключен», чтобы активировать функцию защиты от ботов. Антиспам будет анализировать всех вновь вступивших пользователей и банить юзеров со спамными никами. Обычно они выглядят как-то вот так:

Если же вам на канал наливают или угрожают, что будут наливать тысячи ботов, вы можете воспользоваться функцией Guard.

Кроссер существует более 4 лет и им уже воспользовались тысячи админов для десятков тысяч каналов и чатов. Мы не раз попадали в различные подборки мастхэв ботов, в том числе и тут на vc.ru. Например – подборка 1, подборка 2.

По всем функциям бота есть подробная инструкция, а если остались какие-то вопросы, вы всегда можете задать их нашему саппорту. Базовый функционал бота (в том числе и функцию защиты от спам-пользователей) вы можете попробовать абсолютно бесплатно.

Если есть какие-то вопросы по Кроссеру, можете задать их в комментариях к этому посту.

Мошенники все чаще используют Telegram-боты. По незнанию можно стать их сообщником

Telegram-боты приобретают все большую популярность: через них можно получать полезные напоминания, узнавать новости, находить интересные места рядом, искать жилье, соседей и многое другое. Но есть и другие боты — криминальные или мошеннические. Первые, например, могут дать доступ к закрытой информации, за которую вам, возможно, придется ответить. А вторые просто обчистят ваш кошелек.

Как работают боты

Боты — это обычные программы, которые пишут разработчики, объяснил «360» эксперт компании «Доктор Веб» Илья Куркин. Сейчас стало популярным использовать серверы мессенджера Telegram для коммуникации с пользователем — приложение уже знакомо человеку. Для создания ботов используется специальный интерфейс — bot API.

За начинку, то есть за весь функционал бота, отвечают его авторы, а не команда мессенджера. Цели создания ботов могут быть разными. Они могут, например, помочь людям найти соседей по адресу и жилье, уютные заведения неподалеку или интересное кино под ваши вкусы. А могут обмануть — через вымогательство или продажу незаконно полученных сведений.

Подбирать информацию из открытых источников или собственных баз данных боты могут благодаря сведениям, которые пользователь предоставляет сам. Например, если вы хотите найти квартиру в своем районе, придется рассказать боту, какие станции метро вас интересуют, какой метраж квартиры, какие условия — вроде возможности жить с домашним животным. Если же вы хотите найти интересный фильм, нужно будет назвать жанры, режиссеров или актеров, которые вам нравятся. Но личную информацию ботам лучше не сообщать.

«Администраторы ботов имеют доступ к данным, которые пользователи отправляют этим самым ботам. Поэтому не стоит отправлять важную и секретную информацию первому попавшемуся боту — ее легко прочитают его хозяева», — предупредил Илья Куркин.

Боты-мошенники

Если бот запрашивает у вас личную информацию (например, не только спрашивает, как к вам обращаться, но и просит назвать адрес, паспортные данные, логины и пароли от какого-либо аккаунта или номер карты), стоит задуматься, не мошеннический ли это сервис. Подобными данными нельзя делиться.

По словам Ильи Куркина, мошеннические схемы с использованием Telegram-ботов мало отличаются от других. Вам могут присылать сообщения о якобы произошедшем взломе и угрожать слить информацию. Могут шантажировать тем, что узнали подробности личной жизни.

Распространены схемы с заманиванием потенциальных жертв на мошеннические и вредоносные сайты. Например, для получения некоего приза, покупки дорогостоящей техники со скидкой. Кроме того, мошенники могут представляться сотрудниками кредитных организаций и сообщать о взломе с последующим приглашением на поддельный сайт банка

Поэтому нужно особенно внимательно следить за ссылками, по которым вы переходите из ботов, мессенджеров и других непроверенных источников. Обязательно проверяйте доменные имена, ведь чаще всего мошенники создают сайты с тем же дизайном и созвучным названием в адресной строке.

Куркин добавил, что существуют целые вредоносные программы — трояны, которые используют Telegram-ботов для передачи похищаемой ими информации на сторону.

«Такие трояны используют ботов в качестве сервера. Задействовав API Telegram, они подключаются к боту, минуя само клиентское приложение Telegram, и отправляют в его чат собранные данные, например СМС-сообщения пользователя», — отметил эксперт.

Причем избавиться от такой проблемы сложно — просто удалить приложение недостаточно. Также распространенной схемой мошенничества именно в Telegram является предложение купить доступ к каким-либо приватным каналам за деньги. На такие провокации вестись не стоит.

Нелегальные боты

Куркин добавил, что любые боты, которые передают персональные данные других людей без их согласия, являются незаконными. Например, очень популярны боты, где можно узнать номер владельца по государственному регистрационному знаку автомобиля. Депутат фракции «Единой России» Антон Горелкин отмечал, что такие сервисы находятся в серой зоне российского законодательства и, действительно, справиться с ними может пока только основатель мессенджера Павел Дуров. Хотя часть ботов уже начали блокировать.

Адвокат Московской коллегии адвокатов «Аронов и партнеры» Евгений Розенблат объяснил «360», что универсального ответа о законности или незаконности создания и тем более использования таких ботов нет. Каждый случай нужно рассматривать отдельно.

«Если тебе предоставили какую-то информацию, использование или распространение которой противоречит действующему законодательству, будет нарушение. Может быть много вариантов: нарушение коммерческой тайны, государственной тайны, закона о персональных данных и так далее», — сказал он.

Главное — смотреть, какую именно информацию предоставляет бот, а также откуда он ее взял. Например, на странице временно заблокированного бота «Глаз Бога» есть список источников информации, среди которых не только социальные сети и приложения типа Avito, где многие люди оставляют свои контакты и другие данные, не задумываясь об этом, но и Центр раскрытия корпоративной информации, банковские приложения и сотовые операторы.

Если информация является общедоступной, то получение согласия на ее обработку не требуется с точки зрения закона о персональных данных. Но если это биллинги от авиакомпаний и прочее, что не находится в общем доступе, [но может продаваться в Telegram-ботах], приобретение такой информации полностью корректным быть не может

«И тот, кто распространяет такую информацию за деньги, точно будет нести ответственность, потому что это информация ограниченного пользования», — добавил адвокат.

При этом получение информации из слитых баз банков и других учреждений тоже может оказаться спорным для пользователя, даже если он сам к ее краже не причастен. Его могут привлечь к ответственности, если использование информации нанесет кому-то ущерб — как материальный, так и репутационный.

Геочаты, вредные боты и стеганография: пополняем знания о Telegram

Что ты знаешь о геочатах в Telegram? А сможешь различить стеганографию в VideoNote (в народе — кругляши)? Разбираем то самое задание NeoQUEST-2020, которое вызвало больше всего вопросов и восклицаний на наш support! Спойлер: да-да, и здесь тоже будет немного крипты 🙂

В легенде NeoQUEST-2020 обнаруживаем ссылку на профиль путешествующего робота в Инстаграм. Ничего необычного, верно? Вот и мы тоже так решили, но решать задание все же надо, поэтому внимательно рассматриваем все картинки в профиле и ищем хоть какие-то подсказки. Немного медитации над красивой картинкой озера Байкал, и к нам приходит осознание, что зацепка находится именно в последнем посте:

Бот встречает нас задачкой в виде файлика some.bytes с неопознанным содержимым, в котором можем прочитать строки «Decrypt me» и «Apocalypse Spares Nobody».

Первую строчку мы понимаем без всяких проблем, но вот что же означает вторая. Здесь участники поделились на два лагеря: одни писали нам на почту, так как попали в тупик, а другие внимательно вгляделись в словосочетание «Apocalypse Spares Nobody» и разглядели что? Верно! Старый-добрый формат ASN.1 (здесь мы уже писали о том, как его парсить).

Давайте разбираться. Внутри находятся 2 структуры. В одной мы находим набор байтов с пометкой «Decrypt me», из чего предполагаем, что это шифртекст. Во второй структуре видим два числа. Вряд ли это ключ, щедро подаренный участником вместе с шифртекстом, значит, скорее всего. имеем дело с открытым ключом. Вся собранная информация приводит нас к очевидному выводу — почему бы не попробовать RSA?

Итак, перед нами модуль и открытый показатель, который, к слову, достаточно большой. После судорожного изучения RSA недолгих раздумий приходим к выводу, что закрытый показатель мал, а это значит что? Бинго! Мы определенно можем поиграть в «плохишей» и применить атаку Винера.

Мы все продумали даже для тех, кто не любит криптографию — можно было воспользоваться готовым вариантом реализации атаки, например, этим.

Получаем ключ «nq2020faAeFeGUCBjYf7UDrH9FapFCdFPa4u» к первой части задания и пароль «passCxws3jzYhp0HD5Fy84», который нужно скормить бот-представителю. Его можно найти среди участников чата под именем @neoquestbot.

Находясь на волне позитива от получения первого ключа, мы не сразу осознаем, что бот привередлив в общении и все время говорит, что не видит собеседника:

Зато бот с радостью принимает сообщения-кругляши VideoNote и даже отвечает на них… тем же кругляшом:

Кажется, что и видео, и звук те же самые, но это только на первый взгляд. А вдруг наш бот подает нам какие-то тайные знаки? Для выяснения этого сохраним и сравним оригинальное видео с ответом бота. Для этого и для последующих шагов нам отлично подходит пакет FFmpeg. Итак, посмотрим, что тут есть:

Ловким движением рук вытаскиваем его из видео:

То же самое можно сделать с нашим оригинальным сообщением, чтобы потом их сравнить. Для наглядности откроем обе дорожки в Audacity.

Сразу в глаза бросается скачок амплитуды в аудио-ответе бота (особенно странно, если мы вообще молчали). При более близком рассмотрении заметим четкие границы интервалов при чередовании «волна-тишина»:

Предлагаем отложить в сторону все дела и немного посчитать. Анализируем по фрагментам:

0 — 0,005 – тишина

0,005 – 0,01 – волна

0, 01 – 0,0225 – тишина

0,025 – 0,04 – волна

0,04 – 0,045 – тишина

44100 Гц, что является ультразвуком.

Значит, дальше следует работать только с высокими частотами.

На самом деле бот накладывает свой сигнал на оригинальное аудио в слышимом спектре. И те участники, у кого в оригинальном видео был звук, заметили это в Audacity.

Отсекаем высокие частоты фильтром высоких частот либо в Audacity, либо в том же ffmpeg:

Итак, у нас есть 16-битный моно wav-файл. Он состоит из заголовка, несжатого аудио-потока и метаданных. Сам по себе аудио-поток делится на фреймы (а фреймы могут хранить в себе несколько семплов, но это уже совсем другая история), в нашем случае по 16 бит (об этом говорят буковки pcm_s16 на скриншотах). Фреймы представляют собой последовательности бит, описывающие амплитуду волны в момент времени для одного или нескольких каналов (в нашем случае – для одного). Частота дискретизации аудио-потока равна 98000 (то есть на одну секунду приходится по 98000 фреймов), на интервал в 0,005 секунд приходится 490 фреймов.

Следовательно, далее работаем по простому алгоритму: считываем по 490 фреймов, определяем, волна это или тишина, и, в зависимости от этого, выставляем бит в 0 или 1.

Воспользуемся python и пакетом wave для парсинга wav-файлов.

Если при открытии файла возникает ошибка «wave.Error: unknown format: 65534», то заменяем «wFormatTag» в заголовке с ‘FE FF’ на ’01 00′:

Итак, открываем файл, обрабатываем по 490 фреймов и высчитываем усредненное значение:

Возможно, что там, где должна быть тишина (сравниваем с картинкой в Audacity), могут оставаться шумы. Поэтому задаем порог (пусть будет 16000), при превышении которого считаем сигнал равным 1.

Затем группируем биты в байты:

Если все сделано правильно, в результате получаем строку «Givemethepassword». Поскольку бот общается кругляшами с применением стеганографии, будет логичным подсунуть ему пароль (а мы его получили вместе с ключом в результате расшифрования) в том же формате.

Для начала составляем аудио-дорожку с паролем. Для этого используем данные, полученные при разборе сообщения от бота: частота дискретизации 98000 Гц; продолжительность сигнала, описывающего каждый бит – 5 мс; частота сигнала, соответствующая битовому значению «1» — как мы видели по графикам, 44100 Гц.

Теперь нам нужно «сгенерировать» тишину. Делаем это занулением:

Для генерации звука будем использовать синусоиду (информацию можно прочитать тут):

Теперь дело за малым: осталось преобразовать пароль в биты, а затем и в звук.

Примечание: Бот использует оригинальную дорожку входного видео, чтобы наложить на нее свое сообщение, как было упомянуто ранее. Поэтому нужно добавить несколько нулевых байт после пароля, чтобы вытрясти из бота целый ключ, а не только его начало (длина ключа составляла 36 байт).

Теперь сформируем готовый WAV-файл:

Сохраняем нашу дорожку, например, в pass.wav. Попутно проверяем нашим стего-декодером, распознается ли пароль. Если все хорошо, то получаем новое видео с паролем из первоначального видео my_video.mp4, заменяя аудио-дорожку:

Теперь надо сделать из этого VideoNote. Можно попробовать поискать работающие (кто-то из участников, например, нашел @TelescopyBot), а можно написать своего бота с помощью TelegramAPI.

Anyway, пересылаем нашему боту:

Получаем новый кругляш и поздравления (еще бы, такую работу проделали!), декодируем по уже отработанному сценарию аудио и получаем ключ: «nq2020SyOMK7SnnJP1sNlvbTs8zt35vUrrsD»

Да уж, не зря стеганография считается одной из самых сложных областей кибербезопасности — попробуй тут догадаться про все эти нюансы! Но участники NeoQUEST продемонстрировали прекрасную сноровку и чувство юмора при выполнении этого задания, так что адресуем им наше (от бота поздравления они уже получили) искреннее восхищение!

Информацию из Telegram-ботов начали использовать для шантажа

Письма несчастья

Киберпреступники начали использовать ботов Telegram, которые собирают персональные данные, для шантажа пользователей, сообщает «Коммерсантъ».

Одним из источников информации стал бот MailSearchBot компании LeakCheck, созданный для проверки паролей.

Данный сервис предлагает пользователю найти все логины и пароли, которые оказались в открытом доступе, по номеру телефона за плату. По словам экспертов, данные сервисы работают по принципу поисковой системы, они ищут информацию по открытым интернет-источникам, и популярность таких ботов растет как среди обычных пользователей, так и среди мошенников.

У MailSearchBot есть и бесплатная версия бота, в которой часть пароля скрыта, однако несмотря на это мошенники используют полученную информацию для шантажа.

Злоумышленники присылают людям письма на электронную почту, в которых угрожают взломать аккаунт жертвы или раскрыть информацию о действиях человека в сети его родным и коллегам. Таким образом, хакеры вымогают у пользователей деньги, однако оплата не гарантирует того, что украденные данные не будут опубликованы и жертву перестанут шантажировать.

Стоит отметить, что компания LeakCheck, которая владеет ботом, знает о случаях злоупотребления своей разработкой.

«Чаще всего мошенники пишут жертвам, что на их компьютер попал вирус и все действия в сети записаны, а для подтверждения прикладывают последний использованный пароль»,— поделилась LeakCheck с изданием.

MailSearchBot не хранит историю запросов, поэтому установить связь с мошенниками нельзя.

«Ограничение числа запросов в бот не поможет в борьбе с мошенниками, поскольку при желании его можно будет обойти, сменив аккаунт»,— отметили в LeakCheck.

Боты-шантажисты

«Боты могут улучшить обмен сообщениями, выполняя и автоматизируя задачи, например, ежедневные уведомления о погоде или гороскопе. Вам также не нужно регистрировать хост и домен для развертывания приложения, эти боты – просто автоматические Telegram-клиенты. Использование ботов, также уменьшает цифровой след приложения, поскольку взаимодействия с ним пользователя происходит через Telegram», — объяснил эксперт.

За последние три года ежегодно на 20% растет число подтвержденных случаев мошенничества в сети и утечек персональных данных граждан, сообщил «Газете.Ru» директор департамента информационной безопасности компании Oberon Евгений Суханов. Чаще всего мошенники используют методы социальной инженерии для компрометации и похищения персональной информации и данных платежных карт.

«Telegram-боты выступают в роли поисковых систем по открытым базам данных, которые доступны в даркнете. Таким образом они находят персональные данные и номер платежной карты пользователя, затем, манипулируя жертвой, злоумышленники получают недостающую информацию», — рассказал Суханов.

По словам руководителя аналитического департамента AMarkets Артема Деева, мошенники используют самые проверенные способы социальной инженерии – они пугают пользователя, обещая раскрыть информацию о его переписке, фотографиях сторонним лицам.

«Чтобы избежать подобного, нужно, в первую очередь, не использовать электронную переписку для размещения информации, которая может вас скомпрометировать. Не делиться в мессенджере личными данными карты, не размещать персональную информацию», — объясняет Деев.

Если же письмо о шантаже поступило, эксперт советует обратиться в правоохранительные органы.

«Шантаж, вне зависимости от используемых инструментов, шантажом и остается – разбираться с такими случаями является прерогативой полиции, у которой наверняка способов выйти на мошенников больше, чем у пользователя», — считает Деев.

Александр Черныхов, ведущий эксперт направления «Информационная безопасность» ИТ-компании КРОК, считает, что Telegram сам по себе не является источником новых угроз. Это инструмент, который злоумышленники используют для облегчения сбора данных или взаимодействия с пользователями. Так как Telegram обладает широкими возможностями автоматизации за счет использования ботов, часто злоумышленники используют легальный функционал для получения открытой информации, ее агрегации и дальнейшего мошенничества.

«Если вы все же получили письмо с требованиями заплатить деньги за неразглашение информации никогда нельзя выполнять то, чего хотят злоумышленники. Необходимо сразу сменить пароли на чувствительных аккаунтах и не вступать ни в какие переговоры с мошенниками. В 99% никаких конкретных данных о вас у них нет и это обычный блеф», — советует эксперт.

Дыры в безопасности телеграм. Как тебя могут пробить и меры предосторожности

Вот пример подобных ботов для пробива

@getmyid_bot (пробивает ID по пересланному сообщению)

@deanonym_bot (пробивает номер телефона по ID, используя ту самую слитую базу).

Иными словами, если ваш номер в базе, то нужно беречь ID как зеницу ока.

Собственно, как инфа о сливе начала распространяться, телеграм принял меры против этого.

Во-первых, всем было предложено сменить никнейм, если он ставился до осени 19 года.

Во-вторых, в настройках конфиденциальности появилась возможность запрещать находить номер телефона, если отсутствуют взаимные контакты.

В общем, предложили выкрутить настройки конфиденциальности на максимум, сменить никнейм и жить спокойно.

Но было бы слишком если так.

Недавно появились боты, которые дают возможность ID по никнейму, даже если он был сменен после 2019 года, да хоть вы никнейм поставили минуту назад.

Суть в том, что эти боты используют уязвимость протокола телеги, которая дает возможность напрямую получать ID, если известен никнейм пользователя. А зная ID, как уже говорилось выше, можно получить и все остальное.

Вот пример ботов, которые делают подобное:

@CheckID_AIDbot (пробивает ID по никнейму вне зависимости от того был он в базе или нет).

Ну и вишенка на торте.

Бот со звучным названием «Глаз бога»

@EyeGodsBot

В нем совмещены функции двух ботов выше + кроме пробива по базе телеги, данный бот представляет собой полноценный «комбайн» для пробива по открытым базам данным. С помощью бота пробивается и сам номер телефона (по базам Getcontact, NumBuster и др.).

В телеграме бот выдает также инфо о том, в каких публичных чатах вы состоите.

А также много еще чего. К сожалению, бот платный. Хотя и не особо дорогой. Кому надо, тот поверьте пробьет.

Есть на самом еще множество OSINT решений для пробива (гугл в помощь).

Кто виноват и что делать?

С первым пунктом все и так понятно. Телеграм никогда не был и не является анонимным и близко. Смешно считать анонимным сервис, в основе архитектуры которого лежат централизованная система серверов Гугл и Амазон, для регистрации нужен телефон, база которых в открытую парсилась вплоть до 2019 года.

Но это еще полбеды. Настоящая проблема в том, что телеграм оказался настолько дырявым, что теперь любой школьник, зная пару-тройку ботов может пробивать других пользователей, получая конфиденциальные сведения.

Теперь же что касается рекомендаций.

1. Если ваш номер уже попал в базу, то самым безопасным вариантом будет просто удалить свой аккаунт. И перезарегистрировать заново. Можно на тот же номер телефона. Предварительно можно скопировать важные контакты и данные, если таковые есть.

Новый аккаунт будет иметь свежий ID, а как мы выяснили это ключевой пункт для любого пробива по телеге.

Желательно все же регистрировать аккаунт на отдельный номер, на которых нет никаких контактов, а после регистрации вывернуть на максимум настройки конфиденциальности.

2. Если Вы попали в базу, но по ряду причин не можете расстаться со старым аккаунтом, то имеет смысл выполнить ряд условий:

— Удалить и больше никогда не использовать никнеймы

3. Ну и следить за новостями вокруг телеграм, чтобы быть в курсе происходящего.

Вот такие вот дела.

Информационная безопасность

1.2K постов 22.8K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Уязвимость от хацкеров ‘тебя могут найти, если ты будешь транслировать своё местоположение’.

Я надеялся, что тут будет обзор серьёзной уязвимости, чего-то из криптографии или явного косяка хранения базы сообщений. А тут какой-то весёлый пекарь

Перечитал два раза, но так и не понял в чем опасность, что мой ID узнают. Раньше в аське номер выполнял ту же роль и все жили дружно.

Закроют одно, найдется другой 0-day.

Лучший совет-обойтись без телеграма.А захотят пробить по базе-пробьют.

Когда не выставил знак аварийной остановки на автомагистрали

Madonna! Santo! Скоростная трасса. Выезд на встречку

В Челябинске трое мужчин похитили девушку, сообщают очевидцы. Её буквально вынесли из подъезда и увезли

Эта запись сделана всего несколько часов назад в доме 29а по улице Салавата Юлаева. Соседи из 8 подъезда слышали крики девушки о помощи, но выйти на разборки к трем мужчинам никто не решился. Позже люди по камерам наблюдения домофона увидели, как эти трое парней насильно (один держит за руки, второй за ноги) уносят девушку.

Один из похитителей пытался закрыть камеру домофона рукой. Но его лицо все равно попало в объектив.

UPD. Информация о похищении девушки не подтвердилась. Об этом сообщили в городском и областном управлениях МВД. По данным источников челябинку забрали родственники для помещения ее в реабилитационный центр.

В Минске отряд спецназа взял штурмом квартиру мужчины, он оставил комментарий в соцсети.

Он оставил комментарий в соцсети под новостью о том, что 12 ноября два российских десантника разбились при десантировании на полигоне в Гродненской области

Мужчину задержали и признали подозреваемым в разжигании социальной вражды и розни.

Силовики подчеркнули, что они установили личности еще 50 комментаторов. Часть из них уже покинуло страну.

Владельцем крупнейших антивакцинаторских групп в России оказалось похоронное бюро

Журналистское расследование установило, что крупнейшими антивакцинаторскими группами в соцсетях владеет сетевое похоронное бюро “Харон Тур”. Как оказалось, скупку таких сообществ предприимчивые бизнесмены начали ещё в середине 2020 года.

Расследование велось в отношении 25 крупнейших антивакцинаторских и конспирологических групп в соцсети “ВКонтакте” и 20 Telegram-каналов и чатов на ту же тематику. Выяснилось, что не менее 18 и 12 из них соответственно управляются похоронными структурами бизнесмена и депутата из Мордовии Аркадия Плетенщикова, известного в определённых кругах, как Аркаша Плетень.

Журналисты узнали, что предприниматель прямо или через посредников владеет целой сетью предприятий, так или иначе связанных с похоронным бизнесом. Помимо сети похоронных агентств “Харон Тур”, действующих в 34 регионах России, ему принадлежат гробовые бутики “Woody” и рыболовный магазин “Мечта” в Саранске.

Сам Плетенщиков от комментариев отказался. Один из сотрудников на условиях анонимности рассказал, что его шеф всегда подходит к бизнесу со стратегической точки зрения и часто инвестирует в глобальные и долгосрочные проекты – так, ранее он вкладывался в сообщества отрицателей ВИЧ/СПИД и сторонников лечения водкой.

«Джигитовка» на дороге закончилась для лихача не лайками, а страшной аварией

В Дагестане молодые люди снимали ролик для соцсетей, но 21-летний водитель «Приоры» не совладал с управлением и на скорости врезался в столб.

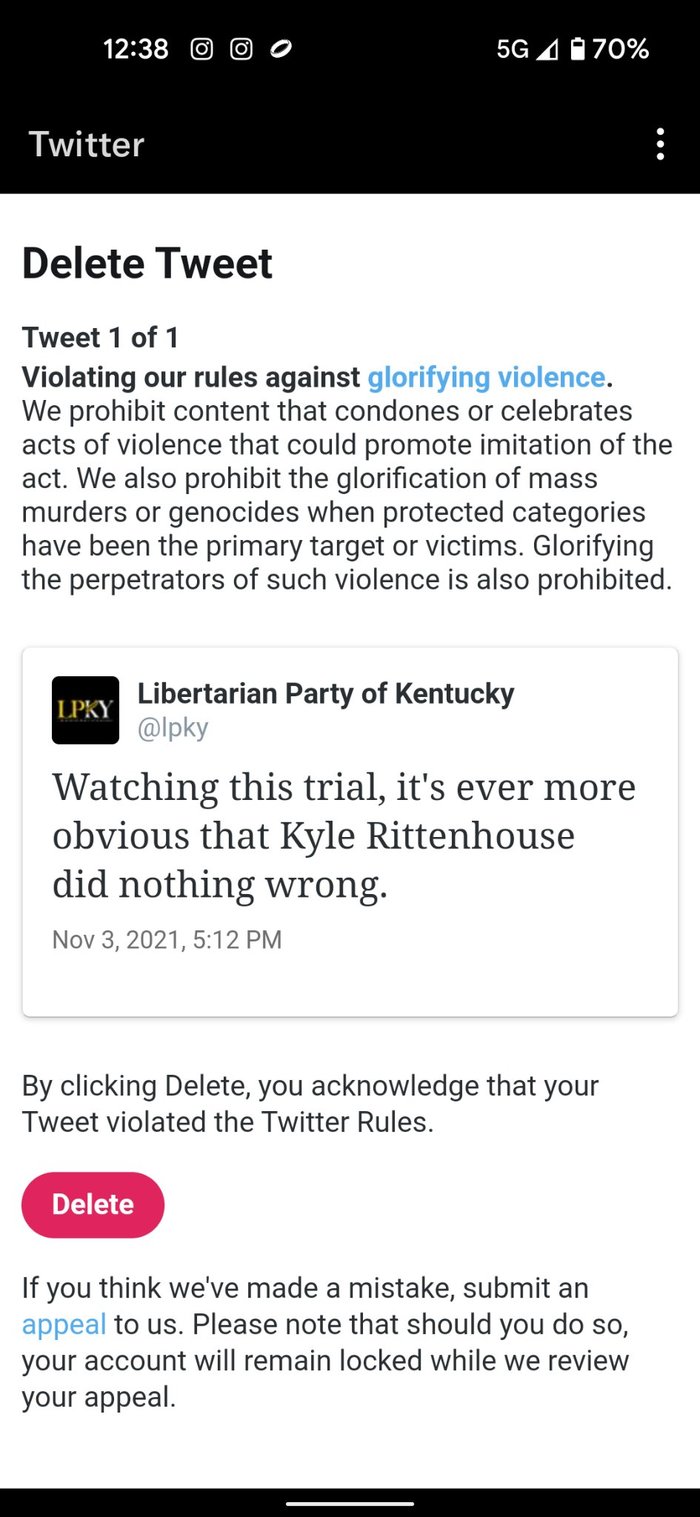

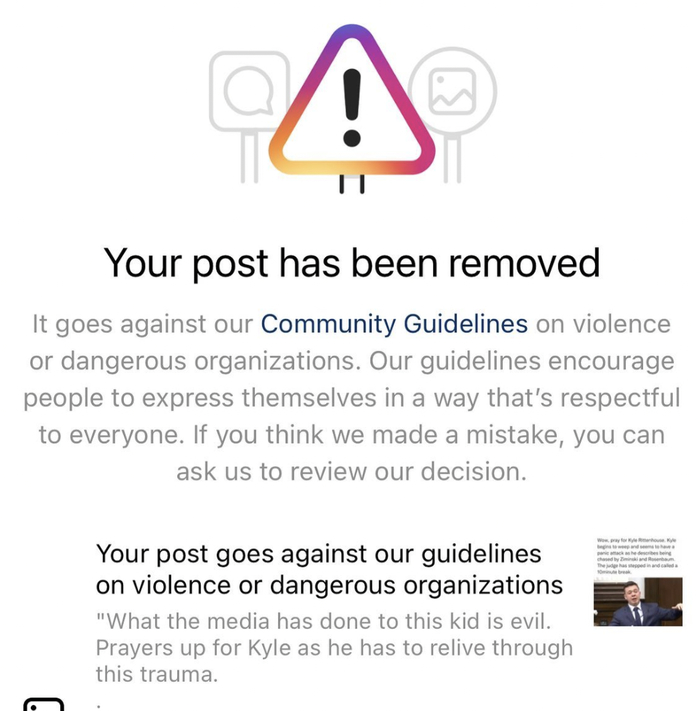

Соцсети банят посты в поддержку Кайла Риттенхауса

Несмотря на то, что судебный процесс всё еще продолжатся, Биг Тех уже «вынес решение» о виновности Риттенхауса и цензурит высказывания в его поддержку.

Twitter заблокировал страницу Либертарианской партии Кентукки за нарушение правил, которые запрещают прославление насилия.

Наблюдая за этим судебным процессом, становится все более очевидным, что Кайл Риттенхаус не сделал ничего плохого.

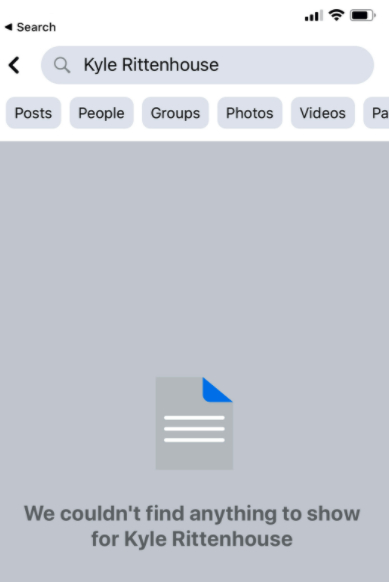

Также Facebook забанил аккаунты Риттенхауса и блокирует все поисковые запросы по запросу «Кайл Риттенхаус».

Мы назвали эту стрельбу массовым убийством и удалили аккаунты стрелка из Facebook и Instagram.

Не ну а че? Соцсети же лучше знают что и как.

BLM? Не, не слышал

Ответ на пост «Милонов vs азербайджанская диаспора»

Вот объясните мне пожалуйста, я или тупой или что. Вот гость с республики говорит, пойдем выйдем в клетку. Ну выйдут они, ну изобьет он Милонова допустим. Дальше что? Он что сразу станет правым? Сразу слова Милонова станут неправильными и обесценятся? Почему они всех пытаются в клетку вытащить?Где логика, объясните мне может я что-то не понимаю?*

Война со здравым смыслом и собственным населением продолжается

Неизвестно, является ли телеграмм-канал «ГУБОП» официальным новостным каналом одноименного подразделения МВД. Он создан осенью 2020 года, его авторы в основном репостят сообщения из других каналов с политической тематикой.

Юристы замечают, что сегодня экстремистским формирование признаёт суд по заявлению госорганов. Телеграм-каналы и чаты, признанные экстремистскими, не могут стать экстремистскими формированиями автоматически. Но! Не исключено, что в постановлении прописан другой механизм признания формирования экстремистским.»

По словам москвички, сотрудники кафе не предприняли никаких действий для вызова полиции. Из заведения она вышла одна и направилась к дому. В этот момент мужчина побежал за ней с извинениями, ему даже удалось схватить россиянку за руку, но она смогла вывернуться и забежать в подъезд.

Женщина признается, что переживает за свою жизнь, так как герой ролика хвастался своими связями. На данный момент она написала заявление в полицию.

Я в шоке. Атака на бабушку

Всем привет. Ситуация сложилась такая. Я, как доверенное лицо, продавал квартиру бабушки. Сама бабушка находится в 9000 км от меня и живёт с моей мамой в виду приклонного возраста поэтому все вопросы здесь решаю я по доверенности. Место действия Камчатский край. Вчера 30.09.2021 встретились с покупателем в банке ВТБ для заключения договора. В этот же день покупатель заключил договор страхования своего КРЕДИТА С ВСК (кватира покупалась в ипотеку) и я указал номер телефона бабушки в дкп на квартиру, а так же свой номер телефона. Утром 01.10.2021 сделка была подтверждена электронными цифровыми подписями сторон и дело закрутилось. Сейчас по местному времени 23.00 и мне позвонила бабушка с жалобами, что её телефон атакуют звонками номера с различных стран (телефон свежий и там сразу указывается страна звонящего по номеру телефона. Скорее всего так на всех современных трубках). Чаще всего звонят из Японии и европейских стран. На лицо попытка у пожилого человека выудить все деньги. Никого не обвиняю, но больше всего подозрение падает на ВТБ, т.к. страховая к номеру телефона продавца доступа не имела. Бабушке настоятельно рекомендовал в любой непонятной ситуации передовать телефон моим родителям и не сообщать никакой информации о карте. Берегите родных!

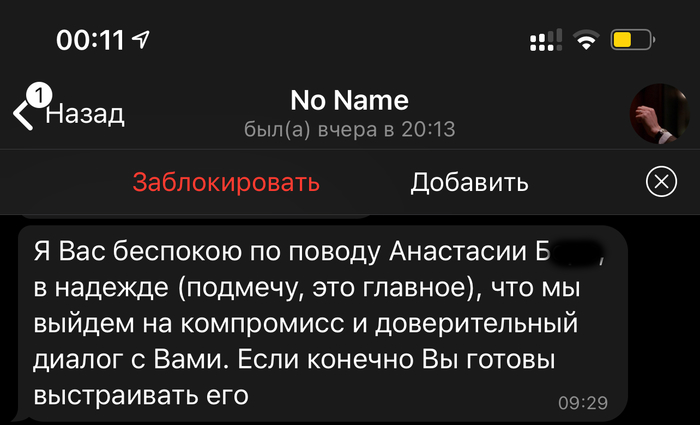

Про безопасность в Инстаграм

Это не ответ на предыдущие посты, потому что их скоро удалят. Но этот пост не только для тех, кто следил за постами «История о том, как из-за одной модели пострадали 10 фотографов, агенство и журнал», но и просто для тех, кто хочет обезопасить свой аккаунт в Инстаграм. Тут будет парочка полезных советов в конце.

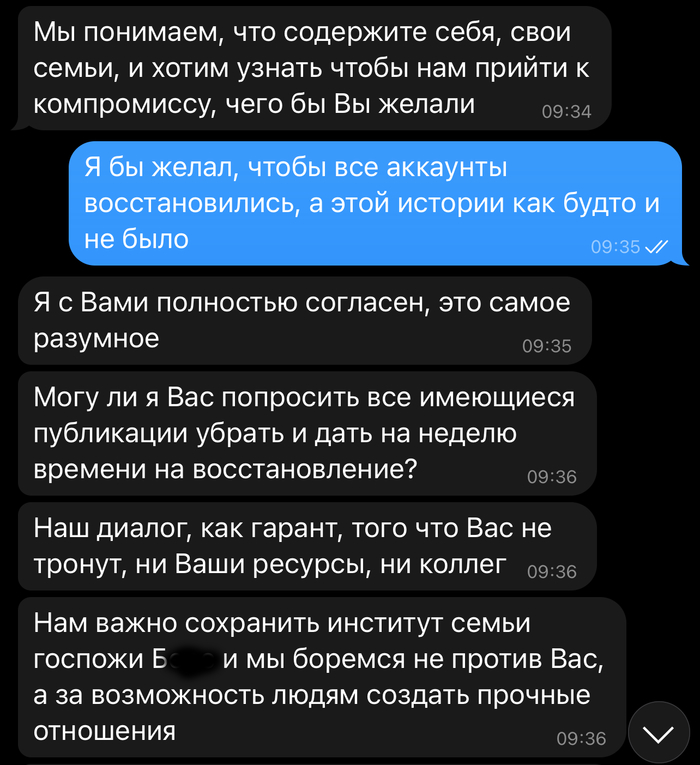

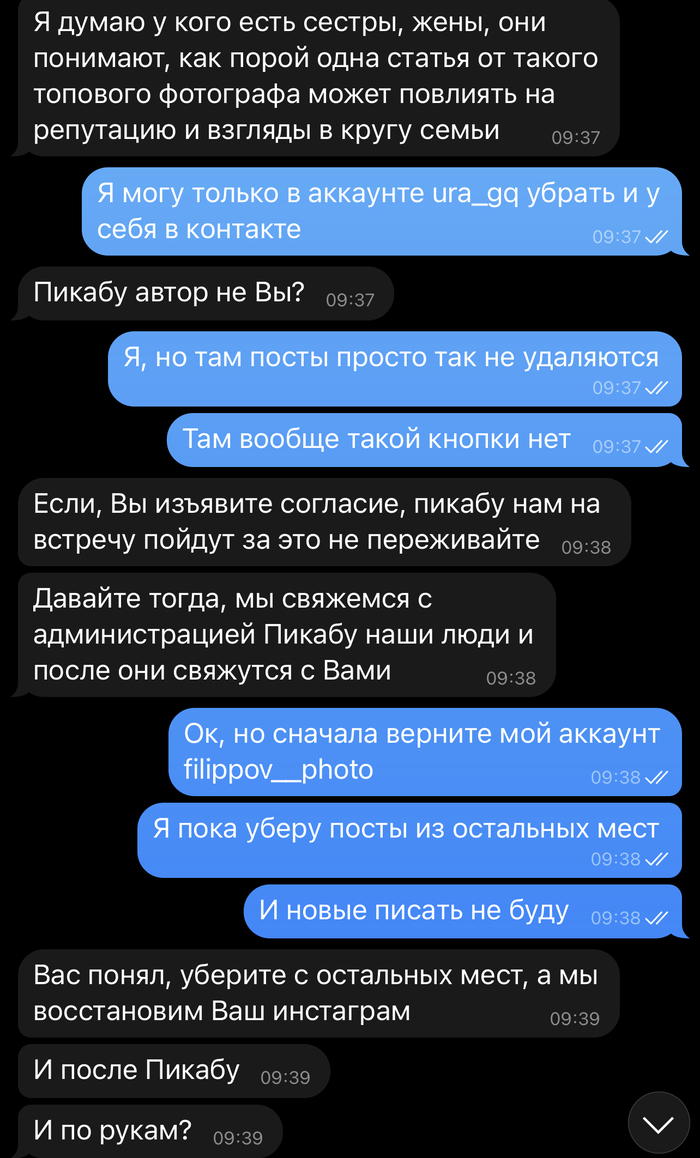

Для начала, что было дальше в той истории. После моих постов на Пикабу и огласки в СМИ, мне написал неизвестный:

Но как видите, сила Пикабу здесь оказала свое влияние, так что, все было не зря, спасибо, пикабушники 💖

Теперь пара полезных советов по поводу безопасности аккаунтов, которые я могу дать после всей этой истории.

1. Самое простое: не открывайте подозрительных ссылок нигде. А если перешли, не вводите там никаких своих данных. Официально Инстаграм пишет только на почту.

2. Привяжите свой профиль и к телефону, и к почте, а не только к чему-то одному.

3. Пожалуй, самое важное: включите двухфакторную аутентификацию и в интсаграме, и на почте, и на резервной почте (через которую можно получить доступ к основной).

4. Создайте рандомный сложный пароль из 16-20 символов, состоящий из маленьких и заглавных букв, цифр и специальных символов, типа @#!$% и тд. Для создания и хранения таких паролей есть специальные приложения.

5. Не пересылайте свои пароли никому в текстовом формате ни в каких мессенджерах и соцсетях. Коды авторизации тоже, само собой.

Восстановить аккаунт намного сложнее, чем заранее позаботиться о безопасности.

Продолжение поста «Зафиксирован вброс на участке 3667 в городе Балашиха Московской области. Выборы в Государственную думу (2021)»

Видео-наблюдение по-королевски: сотрудники избиркомов закрыли камеры воздушными шариками

В российской школе девочкам запретили приходить на учебу без косынок

UPD. Инициатором был заместитель директора, его накажут.

В Дагестане руководство школы запретило девочкам приходить на уроки без косынок. Об этом рассказала жительница села Маджалис, чья дочь учится в средней общеобразовательной школе имени Темирханова, пишет Telegram-канал Mash Gor.

По словам женщины, от учениц потребовали покрывать голову, хотя раньше такого правила не было. В уставе прописано про светский внешний вид школьников, но перед началом этого учебного года туда добавили строчку про косынки.

Девочек, которые пришли без косынок, поставили к стенке, отчитали и пригрозили не пускать на уроки, поделилась женщина. Кроме того, классические брюки надевать тоже запретили. Когда родители спросили у руководства школы, зачем необходимо носить косынки, им ответили, что в учреждении такие же правила, как и в церкви.

Avito в наглую продаёт номера телефонов

Ради интереса залез неделю назад глянуть цены на недвижку в Москве. Так, для общего развития, узнать сколько стоят квартиры в нашем районе. Никому не писал, ничего ни у кого не спрашивал. Полистал, да закрыл.

-Такой-то, такой-то? (Называет по имени). Вы недавно интересовались недвижимостью, готовы выслушать наши предложения?

-А где вы номер взяли?

-Не могу сказать, номер передали наши агенты по рекламе.

Авито, вы охренели там совсем уже? Хорошо, что не смотрел наручники, мне потом из БДСМ клубов звонить будут с предложениями?

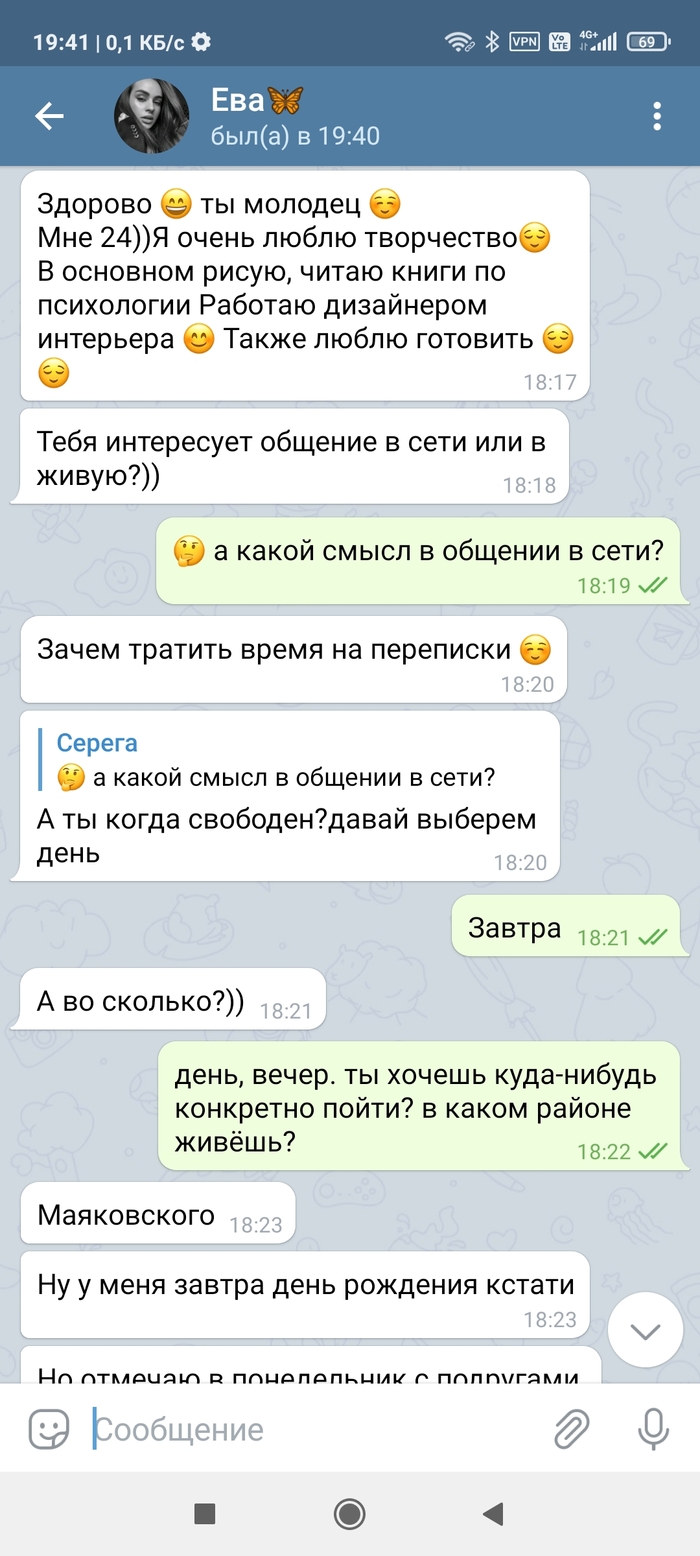

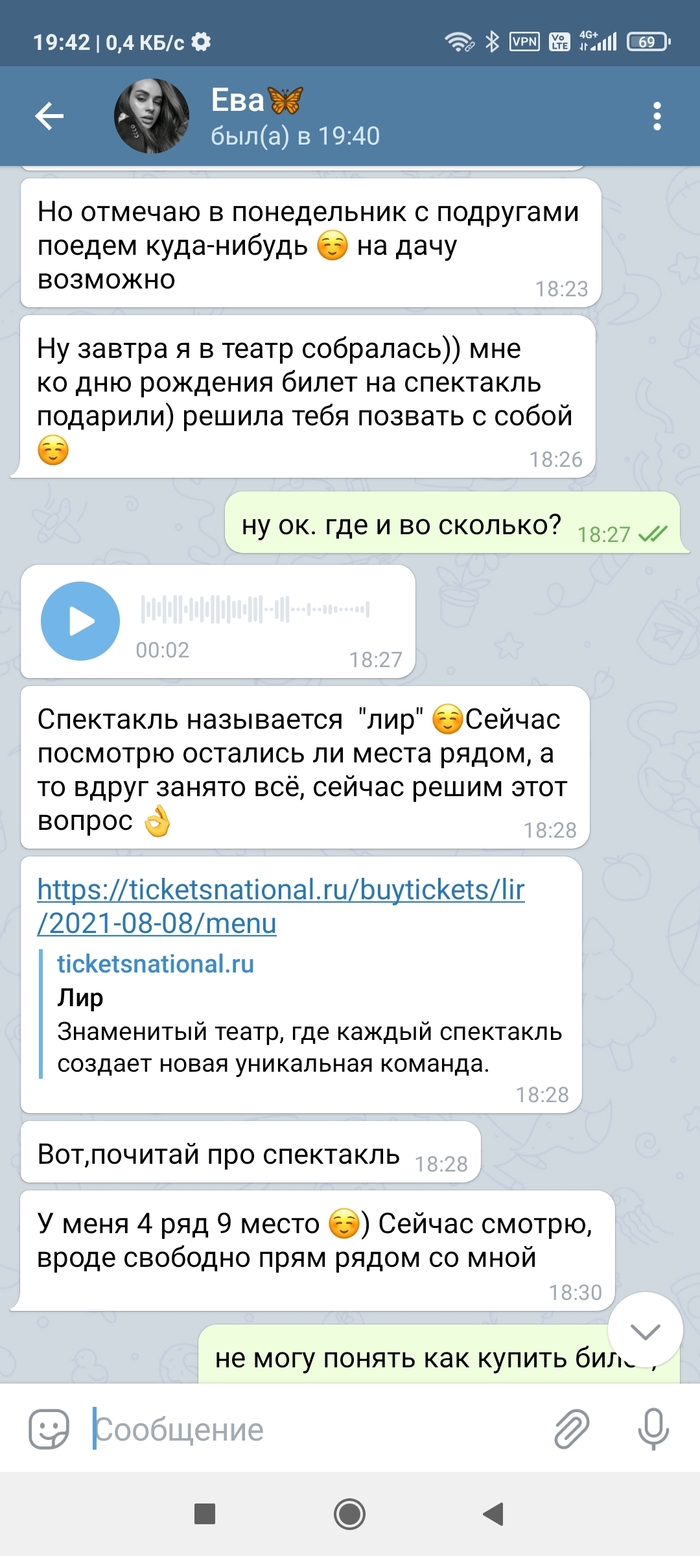

Ticketsnational.ru фишинговый сайт (Театральная Народная Эстрада)

В тиндере познакомился с девушкой (фото не верифицированно). Перешли в телеграм, в ходе переписки меня пригласили в театр, кинули ссылку на фишинговый сайт ticketsnational.ru (ворует данные карты).

на самом деле там Буфф Санкт-Петербургский государственный музыкально-драматический театр.

Сайт постоянно меняет адрес. Не попадайтесь, помните, ни одна красотка тебя урода в театр не пригласит 😂😂😂.

Сливают муть

Заволжский мясокомбинат-свинарник что под Тверью, что то упорно сливает на поля вот уже 4ую неделю.

Трубы раскатаны в двух направлениях

Кинули трубу под трассой, и в поля 56.892141, 35.733370

В момент слива не попал.

Интересно менты работают

Учительница математики и криминальная вакансия. Как 55-летняя уроженка Ростова-на-Дону стала обвиняемой по делу о хакерской атаке в США

для лл: Её обвиняют по 19 пунктам во взломе, краже и отмыванию в США и ей грозит до 85 лет в тюрьме. Её обвиняют в разработке бота шифровальщика, который шифрует личные файлы, а потом требует биткоинов для расшифровки.

Хакеры из группировки Trickbot создали вирус-вымогатель, с помощью которого похитили десятки миллионов долларов у американских компаний. Участницей киберпреступного синдиката Минюст США называет Аллу Витте – 55-летнюю уроженку Ростова-на-Дону. Последние 14 лет она жила в Суринаме с мужем, гражданином Нидерландов. Настоящее Время разбиралось, как бывшая учительница математики оказалась в центре очередного скандала, связанного с русскими хакерами.

От правоохранительных органов Алла Витте не скрывалась: так, в 2018 году она опубликовала в фейсбуке фото своего дома в Парамарибо, столице Суринама. «Вот так ранним утром смотрят конференцию в джунглях Амазонки», – фото Алла сопроводила хэштегами онлайн-конференции, посвященной веб-разработке. В последние годы она регулярно участвовала в тренингах по IT и предлагала услуги по веб-дизайну через свой сайт. Одним из ее пилотных проектов был сайт службы такси.

В пресс-релизе Минюста США отмечено, что по этим обвинениям Алле Витте грозит срок до 85 лет.

Подельникам по группировке Trickbot Витте была известна как Max, утверждают власти США, а написанный ею код мог отвечать за контроль, развертывание и финансовые операции вируса-вымогателя.

Вот как это работает. Жертва получает имейл с зараженным документом Excel или Word. При открытии документ предлагает запустить встроенный алгоритм (макрос), после чего без ведома пользователя на компьютер устанавливается троян, «спящий» до тех пор, пока пользователь не решит зайти в свой онлайн-банк. Когда это происходит, троян направляет пользователя на поддельную версию сайта и просит ввести учетные данные. Так ничего не подозревающий пользователь передает злоумышленникам ключи от своего банковского счета.

Trickbot также загружает на компьютер программу-вымогателя Ryuk: она шифрует данные и требует выкуп в биткоинах за расшифровку. По данным ФБР, 2018–2019 годах операторы Ryuk получили более 61 миллиона долларов выкупа.

В США жертвами Trickbot становились банки, юридические компании, коммунальные службы, университеты и местные органы власти. Замминистра юстиции США Лиза Монако заявила, что вирус Trickbot «заразил миллионы компьютеров по всему миру, и через нее [мошенники] получали банковские данные и посылали требования выкупа».

Российский хакер Дмитрий Артимович в разговоре с Настоящим Временем тем не менее называет Trickbot «не очень продвинутым трояном, а обычным». «Вирус «чистится» (скрывает свои следы – НВ) только от встроенного антивируса Microsoft. Впрочем, те, кто подхватывают вирус, ничего другого не используют».

Алла Витте родилась в Ростове-на-Дону, получила высшее образование в Латвийском университете в сфере прикладной математики, работала менеджером по продажам, учителем математики и информатики, указано в ее резюме. Она гражданка Латвии. На ее странице вконтакте – открытки с котами и видео про здоровый сон.

Сотрудничество Витте с хакерами могло начаться в 2018 году, говорится в обвинительном заключении. За первую неделю она могла написать код для отслеживания каждого из сотен пользователей, чьи компьютеры поразила вредоносная программа. Она также могла подготовить видеоурок по использованию программы. А в 2019 году – якобы написала код для веб-панели, в которой хранится «огромная база данных» жертв Trickbot.

Сайт-портфолио Витте перестал работать в декабре 2019 года, а в январе 2020-го пользователи сервиса URLhaus (отслеживает опасные ссылки в интернете) обнаружили на нем два вредоносных файла Trickbot. Владелец сайта в это время не менялся, демонстрируют данные протокола Whois.

Примерно 2,5 года назад Витте нашла новую работу в российской компании, рассказывает Настоящему Времени ее муж Адриан. Название компании он не помнит, но подозревает, что она может быть связана с хакерами.

«Сама она не хакер, но работала на эту компанию, – продолжает Адриан. – Она попросила эту работу и получила ее. Я ничего не знаю о ее работе, она программист».

Участники Trickbot набирали сотрудников на обычных сайтах с вакансиями, говорится в обвинительном заключении. При этом они использовали имейлы, адреса которых содержали имя «Руслан Иштеряков». Такое имя носят несколько россиян, но не исключено, что оно было выбрано случайно.

Настоящее Время обнаружило один из указанных в обвинении имейлов в описании к заданию на программистском сайте: автор поста за 7 тысяч долларов предлагал найти уязвимости в браузерах под Windows «с перспективой постоянного долгосрочного сотрудничества».

Дмитрий Артимович считает, что эта «вакансия» «сильно похожа на криминальную».

«Есть люди, которые ищут уязвимости или берут из открытых источников, – объясняет Артимович. – Уязвимость в браузере – это набор действий (какой-то код на странице), который приводит к тому, что ваш браузер скачивает и запускает внешний файл. Обычно это все разные люди: кто-то ищет уязвимости, кто-то пишет связки, кто-то пишет банковских троянов, кто-то это все покупает и использует».

Через несколько дней после ареста Аллы Витте федеральный судья-магистрат Южного округа штата Майами Алиша Отазо-Рейес приказала федеральному маршалу «доставить обвиняемую вместе с копией этого приказа в округ, где ей предъявлено обвинение, и передать ее маршалу этого округа». Так Витте попала в Огайо, где содержится под стражей и числится в федеральном бюро тюрем США под номером 21183-104. Вместе с ней по делу проходят шесть сообщников. Известно, что пятеро из них – россияне, один – из Украины. Дело Аллы Витте поручено вести 73-летнему судье Соломону Оливеру, которого назначил еще президент Билл Клинтон.

Аркадий Бух – американский адвокат по делам о киберпреступлениях – считает, что уже опубликованных обвинений достаточно, чтобы прокуратура могла запросить наказание в виде «десятков лет тюрьмы».

«Прокуратура говорит, что это предварительное обвинение, намекая, что будет еще дополнительное, superseding indictment, – говорит Бух Настоящему Времени. – Обычно в таких случаях появляются новые свидетели, новые факты, которые могут повысить потенциальный срок. Прокуратура говорит, что миллионы компьютеров были инфицированы, что мне как адвокату по подобным делам говорит о том, что грозят достаточно высокие сроки».

Загадкой остаются имена других обвиняемых по этому делу – их прокуратура засекретила. По словам Буха, они могут «всплыть» на суде присяжных. «Часть обвиняемых может предстать на суде вместе с Аллой, – говорит юрист. – А часть – никогда не будут пойманы и останутся в России, потому что Россия не выдает своих граждан».