Что такое vlan простыми словами

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Разбираемся с виртуальными сетями

Развитие компьютерных сетей проходит ошеломляющими темпами. Обилие устройств в компьютерных сетях порождает ряд проблем, таких, например, как необходимость объединять в отдельные изолированные подсети машины, которые подключены к различным коммутаторам. Иными словами, развитие сетей породило необходимость создания так называемых виртуальных локальных сетей, или VLAN.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

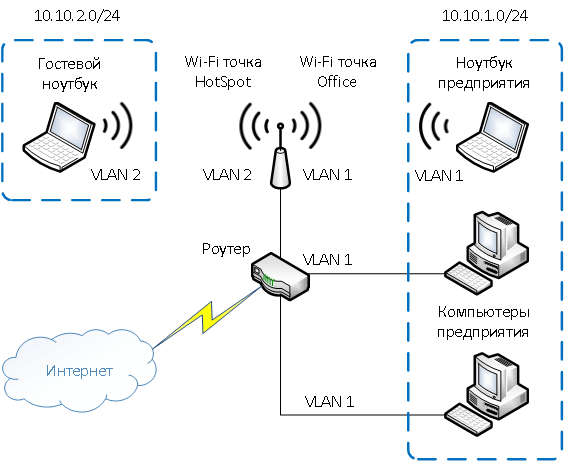

Что же такое виртуальная компьютерная сеть? VLAN дословно расшифровывается как Virtual Local Area Network, или виртуальная локальная сеть. По факту – это функция устройств связи, например, коммутаторов или маршрутизаторов, которая позволяет объединять устройства в одну или несколько виртуальных локальных подсетей в рамках одного физического сетевого интерфейса, такого как Wi-fi или Ethernet. Стоит отметить, что виртуальная логическая топология сети никак не пересекается с физической топологией и, соответственно, не зависит от нее.

Несколько примеров использования виртуальной локальной сети

Заключение

Таким образом, к достоинствам VLAN можно отнести:

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

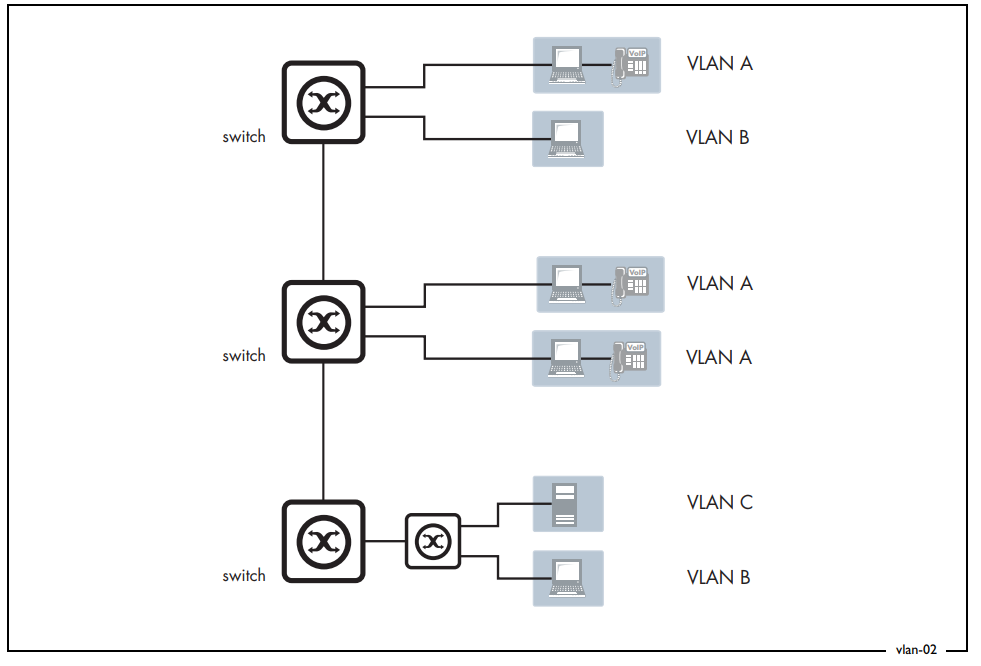

Что такое vlan простыми словами

VLANs – это виртуальные сети, которые существуют на втором уровне модели OSI. То есть, VLAN можно настроить на коммутаторе второго уровня. Если смотреть на VLAN, абстрагируясь от понятия «виртуальные сети», то можно сказать, что VLAN – это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), – на который отводится 12 бит, то есть, вилан может нумероваться от 0 до 4095. Первый и последний номера зарезервированы, их использовать нельзя. Обычно, рабочие станции о VLAN ничего не знают (если не конфигурировать VLAN на карточках специально). О них думают коммутаторы. На портах коммутаторов указывается в каком VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт помечается меткой, то есть VLAN. Таким образом каждый порт имеет PVID (port vlan identifier).Этот трафик может в дальнейшем проходить через другие порты коммутатора(ов), которые находятся в этом VLAN и не пройдут через все остальные порты. В итоге, создается изолированная среда (подсеть), которая без дополнительного устройства (маршрутизатора) не может взаимодействовать с другими подсетями.

Зачем нужны виланы?

Примеры использования VLAN

Достоинства использования VLAN

Тэгированные и нетэгированные порты

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

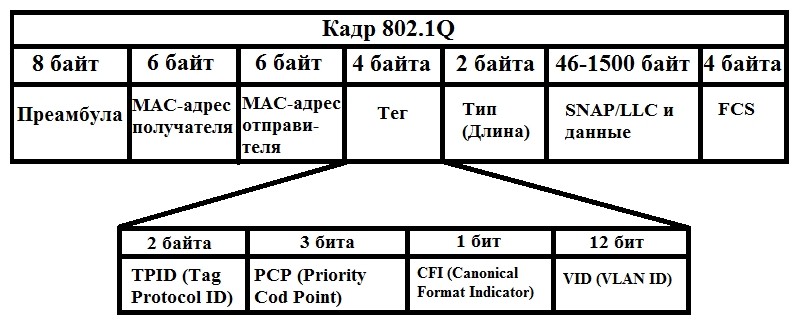

Для настройки портов в режим trunk созданы специальные протоколы. Один из таких имеет стандарт IEEE 802.1Q. Это международный стандарт, который поддерживается всеми производителями и чаще всего используется для настройки виртуальных сетей. Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20.1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

Что такое VLAN – для абсолютных чайников на примере настройки коммутатора Cisco

Всем привет! И сегодня мы постараемся полностью раскрыть вопрос – что такое VLAN и как его настроить на CISCO. Постараюсь писать, как можно проще и с простыми примерами – для чайников. Для полного понимания я советую прочесть статью от начала и до конца. Вам не нужно иметь под рукой коммутатор от CISCO, чтобы понять принципы стандартной настройки – все можно понять «на лету», так как я буду использовать простой пример. Если у вас будут какие-то вопросы или дополнения, пишите в комментариях.

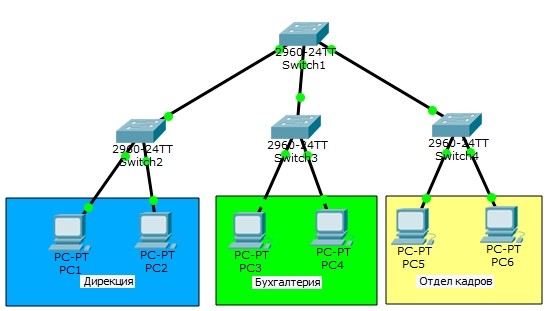

Начало

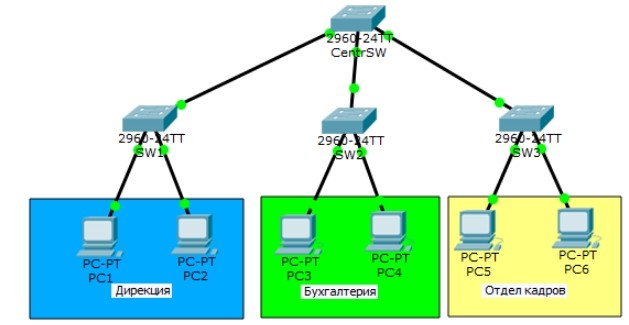

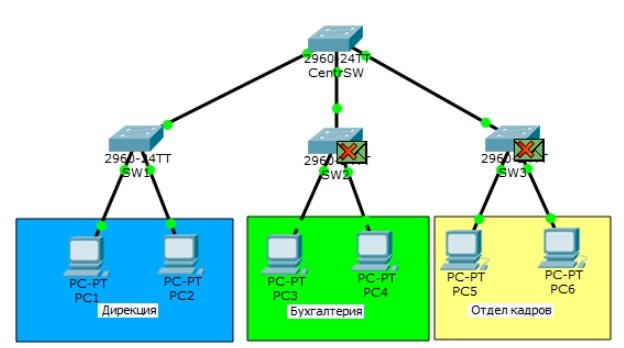

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

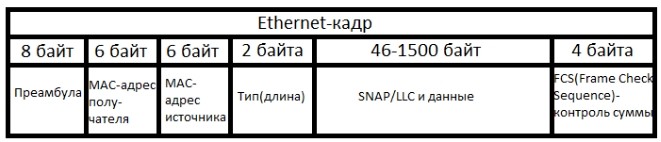

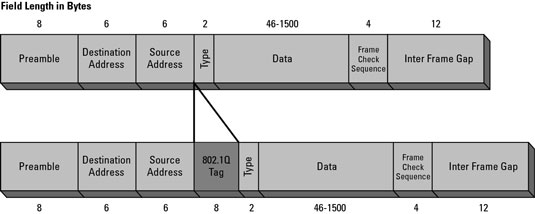

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Настройка VLAN на коммутаторе

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

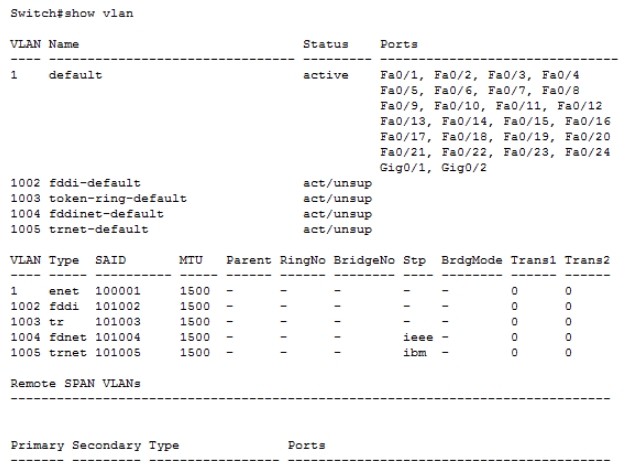

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

Смотрим по столбцам:

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Switch(config)#hostname SW1

SW1(config)#

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

Теперь давайте подключим наши компьютеры, и заведем им отдельные VLAN. К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

SW1(config)#interface fastEthernet 0/1

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

SW1(config-if)#switchport mode access

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

SW1(config-if)#switchport access vlan 2

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

SW1(config)#interface range fastEthernet 0/1-2

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

SW1(config-if)#switchport trunk allowed vlan 2

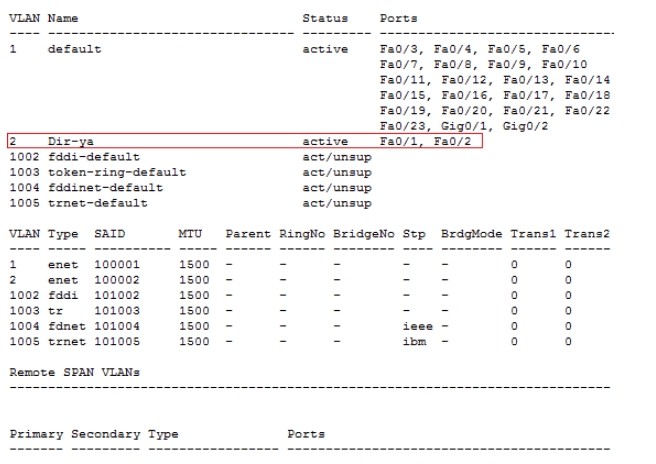

На всякий случай проверяем таблицу маршрутизации:

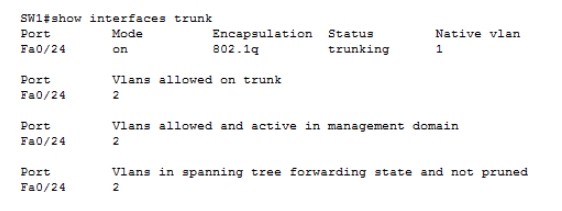

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

Теперь создаем внутреннюю сеть для отдела кадров:

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunk

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

А теперь останется настроить 2-ой и 3-ий коммутатор по аналогии с первым. Описывать это тут я не стану, так как делается все одинаково. Только не забудьте обозвать их – как «SW2» и «SW3». Далее нужно просто создать и прикрутить соответствующие VLAN: 3 и 4. Также не забудьте их обозвать теми же наименованиями, которые мы применили в центральном коммутаторе.

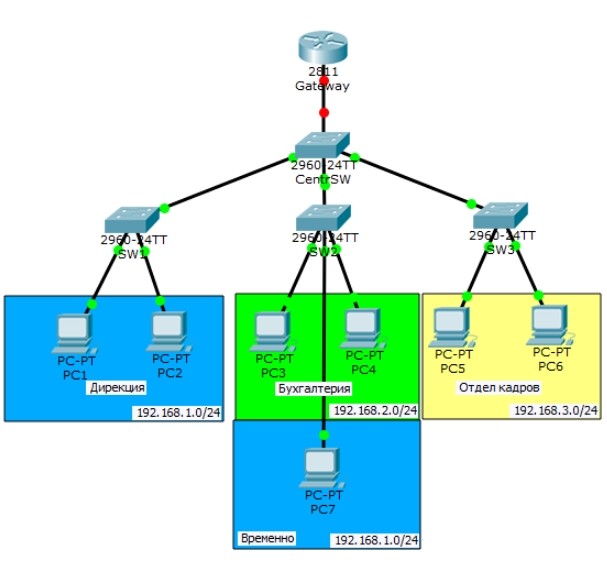

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

Да – все компы находятся в одной сети. Да, мы ограничили трафик на канальном уровне с помощью разбиения сегментов и портов на VLAN. Вообще мы могли просто бы разделить данную сеть на 3 подсети и трафик также бы был ограничен. Дело в том, что коммутатор не может разделять трафик между разными подсетями – это уже сетевой уровень модели OSI.

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-ya

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2

Теперь переходим к центральному коммутатору:

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4

Заметьте, что для 2 внешнего порта мы разрешили использовать сразу два влана. Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Router(config)#hostname Gateway

Gateway(config)#

Так как маршрутизатор подключен к центральному коммутатору, то шлюзы у нас будут не физические, а виртуальные (сабинтерфейс), так как мы ведь не подключили компьютеры напрямую к маршрутизатору. Для этого надо на маршрутизаторе настроить три этих самых сабинтерфейса – ведь у нас 3 VLAN и 3 подсети:

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Осталось создать шлюз для последней подсети:

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

CentrSW(config)#interface fastEthernet 0/24

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

CentrSW(config-if)#switchport mode trunk

Все VLAN можно прописать просто через запятую:

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4

Теперь, например, если отправить пакет данных из первого компьютера к пятому, произойдет следующее:

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Что такое vlan простыми словами

Компьютерные сети могут быть сегментированы в локальные (LAN) и глобальные (WAN) сети. Сетевые устройства, такие как коммутаторы, концентраторы, мосты, рабочие станции и серверы, подключенные друг к другу в одной сети в определенном месте, обычно известны как локальные сети. LAN также считается широковещательным доменом.

VLAN позволяет нескольким сетям работать практически как одна локальная сеть. Одним из наиболее полезных элементов VLAN является то, что он устраняет задержку в сети, что экономит сетевые ресурсы и повышает эффективность сети. Кроме того, VLAN созданы для обеспечения сегментации и поддержки в таких вопросах, как безопасность, управление сетью и масштабируемость. Трафик также можно легко контролировать с помощью VLAN.

Иными словами, VLAN представляет собой логическую группу рабочих станций, серверов и сетевых устройств, которые, как представляется, находятся в одной и той же локальной сети, несмотря на их географическое распределение. VLAN позволяет сети компьютеров и пользователей взаимодействовать в имитируемой среде, как если бы они существовали в одной локальной сети и совместно использовали один широковещательный и многоадресный домен. VLAN реализованы для обеспечения масштабируемости, безопасности и удобства управления сетью и могут быстро адаптироваться к изменениям сетевых требований и перемещению рабочих станций и узлов сервера.

Коммутаторы более высокого уровня позволяют использовать функциональность и реализацию VLAN. Целью внедрения VLAN является повышение производительности сети или применение соответствующих функций безопасности.

Ключевыми преимуществами реализации VLAN являются:

Разрешение сетевым администраторам применять дополнительную безопасность для сетевой связи

Расширение и перемещение сети или сетевого устройства

Обеспечение гибкости, поскольку администраторы могут настраивать сеть в централизованной среде, в то время как устройства могут быть расположены в разных географических точках

Снижение латентности и нагрузки трафика в сети и сетевых устройствах, что обеспечивает повышенную производительность

У VLAN также есть некоторые недостатки и ограничения, перечисленные ниже:

Высокий риск возникновения вирусов, поскольку одна зараженная система может распространять вирус по всей логической сети

Ограничения оборудования в очень больших сетях, поскольку для управления рабочей нагрузкой могут потребоваться дополнительные маршрутизаторы

Более эффективен при контролировании задержки, чем WAN, но менее эффективен, чем LAN

Вам необходимо рассмотреть возможность использования VLAN в любой из следующих ситуаций:

У вас более 200 устройств в вашей локальной сети

У вас много широковещательного трафика в вашей локальной сети

Группы пользователей нуждаются в большей безопасности или замедляются слишком большим количеством передач

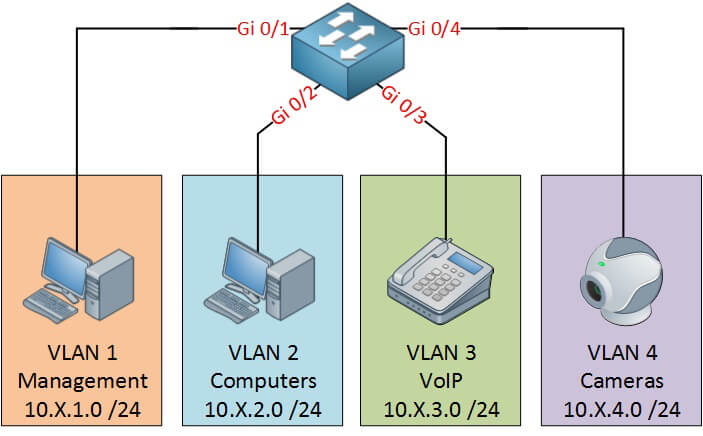

Группы пользователей должны находиться в одном широковещательном домене, потому что они работают с одними и теми же приложениями. Примером может служить компания, имеющая телефоны VoIP. Пользователи, использующие телефон, могут находиться в другой VLAN, а не вместе с обычными пользователями.

Или же вы можете просто разделить один коммутатор на несколько виртуальных коммутаторов.

Назначение VLAN

Чтобы справиться с этой проблемой разработали три основных решения для избежания перегрузки:

Использование маршрутизаторовдля сегментирования локальных сетей

Использование коммутаторов для сегментов LAN

Использование VLAN для сегментирования локальных сетей

Использование VLAN для сегментирования локальных сетей

По мере увеличения LAN скорость передачи данных стала быстрее, и пользователи стали более гибкими, маршрутизаторы в сети стали узким местом. Это потому что:

Примерно в то же время хабы стали менее популярными и в значительной степени были заменены коммутаторами L2. Это сделало всю концепцию области столкновения несколько исторической. В современных сетях «домен столкновения» в основном состоит из одного устройства, подключенного к порту коммутатора L2, или, возможно, ПК с чем-то вроде подключенного к нему IP-телефона.

Итак, макет LAN стал больше похож на:

Типы VLAN

Существуют различные типы VLAN. Тип сетевого трафика, который они несут, определяет конкретный тип VLAN:

При начальной загрузке коммутатора все порты коммутатора становятся членами VLAN по умолчанию, что делает их частью одного и того же широковещательного домена. Это позволяет любому сетевому устройству подключаться к любому порту коммутатора для связи с другими устройствами на других портах коммутатора.

В коммутаторах Cisco VLAN по умолчанию является VLAN 1. VLAN 1 имеет все функции любого VLAN, за исключением того, что вы не можете переименовать или удалить его.

Native VLAN назначается порту соединительной линии 802.1Q. Порт магистрали 802.1Q поддерживает трафик, поступающий из многих VLAN, а также трафик, который не поступает из VLAN. Порт магистрали 802.1Q помещает немаркированный трафик (трафик, который не поступает из VLAN) в собственный Native VLAN. Таким образом, собственный VLAN наблюдает и идентифицирует трафик, поступающий с каждого конца соединительной линии.

Голосовой VLAN настроен на перенос голосового трафика. Voice VLAN в основном получают приоритет передачи по сравнению с другими типами сетевого трафика. Коммуникация по сети не завершена без телефонных звонков. Больше вызовов производится по сети, чем передача сообщений другими формами. Отправка сообщений электронной почты и текстовых сообщений также являются формами взаимоотношений, но прослушивание реального голоса обеспечивает легитимность и уверенность.

Он используется среди сетевых администраторов для создания сети, поддерживающей VoIP с гарантированной полосой пропускания для обеспечения качества голоса и возможности маршрутизации вокруг перегруженных участков сети с минимальными задержками (150-180 миллисекунд).

Как работают виртуальные локальные сети (VLAN)

Магия работы виртуальных локальных сетей (VLAN) найдена в заголовках Ethernet. Когда коммутатор получает кадр Ethernet, в кадре либо уже есть тэг VLAN, либо коммутатор будет вставлять тег VLAN в заголовок Ethernet. Если кадр был получен от другого коммутатора, этот коммутатор уже вставил тег VLAN; в то время как кадры поступают от сетевых устройств, таких как компьютеры, в кадре не будет тега VLAN.

2-байтовый идентификатор протокола тегов (TPID), который будет установлен в значение 0x8100, чтобы обозначить, что этот кадр содержит информацию тега 802.1Q или 802.1p.

2-байтная информация управления тегами (TCI), которая состоит из следующего:

3-разрядная точка приоритета пользователя (PCP), которая устанавливает значение приоритета между 0 и 7, что может использоваться для доставки приоритетного трафика качества обслуживания (QoS).

1-разрядный индикатор канонического формата (CFI), который представляет собой бит совместимости между Ethernet и другими сетевыми структурами, например Token Ring. Для сетей Ethernet это значение также будет установлено на ноль.

12-битный идентификатор VLAN (VID), который идентифицирует VLAN, к которой относится фрейм.

Несчастливая ошибка может произойти при маркировке VLAN на фрейме. Максимальный размер Ethernet-кадра IEEE 802.3 составляет 1518 байт. Если часть полезной нагрузки или данных содержит полные 1500 байтов данных и дополнительный 4-байтовый заголовок в кадре, размер кадра будет равен 1522 байтам.

Чтобы справиться с этой ситуацией, IEEE выпустила новый стандарт для Ethernet в 1998 году (IEEE 802.3ac), который увеличил максимальный размер кадра Ethernet до 1,522 байта. Если у вас есть более старые коммутаторы, которые не поддерживают более крупный размер кадра IEEE 802.3ac, ваши коммутаторы могут отказаться от этих неподдерживаемых фреймов с уведомлением или могут сообщать о них как о кадрах слишком большого размера.

Преимущества сетей VLAN

При правильном внедрении VLAN будет выигрышным для вашего бизнеса благодаря простоте, большей безопасности и улучшенному опыту для ваших пользователей:

Упрощенное администрирование для сетевого менеджера: одна из лучших особенностей виртуализации заключается в том, что она упрощает управление. Логически группируя пользователей в одни и те же виртуальные сети, вы легко настраиваете и контролируете свои политики на уровне группы. Когда пользователи физически перемещают рабочие станции, вы можете держать их в одной сети с различным оборудованием. Или, если кто-то изменяет команды, но не рабочие станции, им может быть легко предоставлен доступ к любым новым VLAN, в которых они нуждаются.

Улучшенная безопасность: использование VLAN повышает безопасность за счет сокращения как внутренних, так и внешних угроз. Внутри разделение пользователей улучшает безопасность и конфиденциальность, гарантируя пользователям доступ только к сетям, которые относятся к их обязанностям. Внешние угрозы также сведены к минимуму. Если внешний злоумышленник может получить доступ к одной VLAN, они будут содержаться в этой сети по границам и элементам управления, которые у вас есть, чтобы отделить их от других.

Простое устранение неисправностей. Устранение неполадок в сети может быть проще и быстрее, когда ваши разные группы пользователей сегментируются и изолированы друг от друга. Если вы знаете, что жалобы поступают только от определенного подмножества пользователей, вы сможете быстро сузить место поиска, чтобы найти проблему.

Улучшенное качество обслуживания: VLAN управляют трафиком более эффективно, чтобы конечные пользователи имели более высокую производительность. У вас будет меньше проблем с задержкой в вашей сети и более высокая надежность для критически важных приложений. Сети VLAN также упрощают определение приоритетов трафика, позволяя вам следить за тем, чтобы критические данные приложений продолжали течь даже при трафике с более низким приоритетом, например, при просмотре веб-страниц.