Что такое threat hunting и forensic

Что такое Threat Hunting и почему он необходим?

Компании все лучше осознают важность создания потенциалов обнаружения и охоты на угрозы, которые помогают им защищать будущее своего бизнеса от рисков.

Популярность сервисов Threat Hunting является следствием обнаружения все более устойчивых атак, которые способны длиться все дольше и дольше. Кроме того, кибер-преступники также обладают все большим арсеналом техник, которые помогают им обходить традиционные средства защиты, а значит, и системы обнаружения атак. Поэтому в наше время крайне важно пытаться определить кибер-атаки, чтобы максимально сузить их «окно возможностей».

Впрочем, для достижения этой цели предприятиям и организациям не хватает бюджета, технологий, процессов, и, прежде всего, команды экспертов, которая способна сделать это с нуля. Поэтому для большинства компаний не представляется возможным создавать и совершенствовать свою защиту с такой же скоростью, как развивается сфера кибер-преступлений.

В этой экосистеме Threat Hunting (по сути – охота за угрозами) выделяется как одна из наиболее важных тенденций в сфере корпоративной информационной безопасности за последние годы. Но для понимания того, почему Threat Hunting настолько необходим в наши дни, важно четко понимать, что это такое.

Что такое Threat hunting? Данная концепция может быть определена как «… процесс проактивного и итеративного поиска в сетях с целью обнаружения и изоляции сложных угроз, которые обходят существующие решения безопасности»

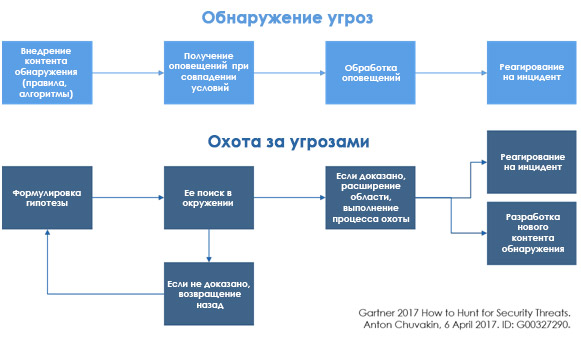

Что его отличает? Проактивность – вот что действительно отличает Threat Hunting от традиционных средств управления угрозами, таких как файерволы, системы обнаружения вторжений (IDS), «песочницы» и SIEM-системы. Все эти меры подразумевают расследование уже после того, как стало известно о потенциальной атаке или инциденте безопасности. Т.е., все они являются реактивными, а не проактивными мерами.

Узнайте все подробности и преимущества, которые Threat Hunting может принести вашей компании на вебинаре, который проводил Диого Пата, Менеджер по предпродажной поддержке в штаб-квартире Panda Security.

Функции Threat Hunting

Самая важная функция Threat Hunting – это, как мы уже обсуждали, его подход: здесь речь идет о проактивном подходе к угрозам. Это означает, что охота за угрозами не является реагированием на инциденты, хотя она связана с ними, т.к. по результатам расследования и его выводам можно определить новые индикаторы атак и компрометации. Средства Threat Hunting направлены на охват тех сфер, которые не охвачены более традиционными инструментами.

Однако, хоть это и может так показаться, но охота за угрозами не заменяет другие стратегии, такие как обнаружение угроз.

Как работает Threat Hunting?

Threat Hunting в Panda Adaptive Defense обнаруживает новые шаблоны атак, используя автоматическую идентификацию аномалий в поведении каждого пользователя, процесса и машины.

Затем охотники за угрозами выполняют свои расследования, которые разгадывают основную причину инцидента, получают немедленный ответ и следуют плану действий для успешного сокращения поверхности атаки.

Более того, каждый новый шаблон атаки также становится новым штампом поведения для системы обнаружения угроз, который может быть использован для предотвращения будущих атак до того, как они могут нанести ущерб, таким образом, создавая цикл обучения и обнаружения.

Положит ли это конец кибер-преступности? На самом деле, нет. Но совершение кибер-преступлений станет настолько сложным и дорогим мероприятием, что атаки сами по себе станут менее прибыльными вплоть до того, что злоумышленники (их часть) переключатся на достижение других целей. В любом случае, охота за угрозами (threat hunting) будет способствовать тому, чтобы ваш бизнес процветал и выходил на новые высоты.

Сезон охоты открыт: разбираемся в тонкостях Threat Hunting

Threat Hunting, он же проактивный поиск угроз, регулярно становится предметом дискуссий ИБ-специалистов. Споры возникают как вокруг того, что именно считать хантингом, так и о том, какие методы и подходы лучше использовать. Под катом мы рассмотрим все эти элементы и поделимся видением Threat Hunting, которое прижилось у нас в Jet CSIRT.

Choose your hunting weapon

К чему приводит путаница вокруг Threat Hunting

В 2019 г. аналитики Authentic8 провели большой опрос ИБ-специалистов, которые занимаются проактивным поиском угроз в средних и крупных организациях, чтобы выяснить, как этот процесс выстроен в их компаниях. Об успешном опыте заявили далеко не все респонденты: почти 11% опрошенных отметили, что с введением Threat Hunting не заметили улучшений с точки зрения информационной безопасности. В то же время опрос показал довольно опасные тенденции. Например, среди самых популярных методов проактивного поиска угроз были названы использование индикаторов компрометации (Indicator of Compromise, IoC) и применение алертов от систем безопасности, что напрямую противоречит всем best practices от ведущих специалистов и организаций.

Результаты опросов по методам проактивного поиска угроз

Исходя из результатов опроса, можно сделать вывод, что до сих пор не все специалисты правильно понимают, что такое Threat Hunting. Об этом говорит и малочисленное использование гипотез при проведении хантинга. Так, лишь 35% опрошенных опираются на hypothesis-driven хантинг, и за последние три года этот показатель значительно снизился. Применяя неправильные подходы, компании испытывают разочарование в Threat Hunting и лишаются возможности усилить безопасность защищаемой инфраструктуры.

При охоте, основанной на гипотезах, специалисты проводят анализ угроз. Это помогает понять, как злоумышленник может атаковать организацию. Допуская, что атака уже произошла, аналитики делают предположение о том, какие действия были предприняты злоумышленником и какое ПО использовалось для компрометации инфраструктуры, после чего ищут доказательства «за» и «против» своей гипотезы. Это позволяет им понять тактику атакующего, алгоритм атаки и внутреннюю структуру организации. Кроме того, охота, основанная на гипотезах, выявляет «слепые зоны» в безопасности компаний в процессе расследования инцидентов. Принятие или отклонение гипотезы вместо использования только доступных данных дает возможность дополнительно обнаружить «пробелы» в подходах к хантингу.

Алгоритм проведения охоты, основанной на гипотезах (согласно SANS)

Четыре ответа на вопрос «Зачем охотиться?»

Целей, которые ставят перед собой специалисты по Threat Hunting, насчитывается достаточно много. Вот какие мы в Jet CSIRT выделяем для себя:

С чего начинается охота на угрозы?

В отличие от процесса реагирования, который детально описан в NIST 800-61, у Threat Hunting нет четкой стандартизации. Поэтому для проведения проактивного поиска угроз компаниям приходится создавать собственные подходы на основе общедоступных практик построения хантинга.

Определений хантинга достаточно много, мы в команде выделяем для себя следующее:

Threat Hunting — это процесс проактивного и итеративного поиска киберугроз, которые не были обнаружены существующими средствами детектирования и мониторинга. В основе Threat Hunting лежит понятие проактивного подхода к инцидентам ИБ, который противопоставляется реактивному подходу.

В чем их отличия? При реактивном подходе аналитик приступает к реагированию на инцидент, получив информацию о нем из средств детектирования или мониторинга (SIEM, IPS/IDS, AV и т. д.) либо из других источников: от сотрудников, подрядчиков, органов надзора. При проактивном подходе аналитик пробует вручную, с помощью доступных инструментов (SIEM, EDR, DLP, анализаторы трафика и т. д.), найти в инфраструктуре следы компрометации, на основании которых можно сформировать или скорректировать правила для автоматического выявления обнаруженных инцидентов. Особенность этого метода заключается в том, что его нельзя полностью автоматизировать.

Важно помнить: сеанс Threat Hunting не всегда приводит к выявлению реальной угрозы. Иногда можно обнаружить неправильно настроенные активы, некорректные действия пользователей, нелогичную работу прикладных систем или вообще ничего — всё это является результатом.

Структура Threat Hunting достаточно обширна, в статье мы ограничимся следующей:

Структура Threat Hunting

Выбираем подход к охоте

Выбор подхода — наиболее важная часть хантинга. Существует несколько подходов к проведению Threat Hunting, каждый из которых предусматривает свой алгоритм действий и список информации, необходимой для успешной охоты. В качестве примера рассмотрим два похода: TaHiTi и Endgame.

TaHiTi

Этот подход объединил в себе элементы Threat Hunting и Threat Intelligence (TI). TI в нем служит основным источником сбора информации и выдвижения гипотезы. Сам подход состоит из трех процессов: инициализация, хантинг и подведение итогов.

Endgame

Этот подход предполагает выстраивание некоего закономерного процесса, который в последующем можно сделать циклическим для уменьшения времени анализа и выдвижения гипотезы. Он также состоит из нескольких шагов.

Два вида хантинга: структурированный vs. неструктурированный

Согласно подходу TaHiTi, можно выделить два вида Threat Hunting: неструктурированный и структурированный. Разберемся в особенностях каждого из них.

Неструктурированный хантинг

Неструктурированный хантинг — это поиск угроз на основе данных. Потенциально вредоносная активность может быть обнаружена аналитиком, который просто изучает доступные данные в поисках аномалий. Считается, что у этого вида нет четко выстроенного пути хантинга, и он не требует построения гипотез. Однако многие уверены, что поиск аномалий в данных — уже гипотеза. Например, такая: «Мы полагаем, что события прокси-сервера могут содержать следы компрометации».

Представьте, что вам нужно ее доказать. Для этого вам понадобится источник для поиска, т. е. события с прокси-сервера, и ответы на три вопроса.

Структурированный хантинг

Структурированный хантинг — это поиск угроз на основе гипотез об атаках, которые могли произойти в инфраструктуре. Этот вид имеет четко выстроенную структуру поиска и опирается на данные и знания об атаках, которые совершают злоумышленники. Для проведения такого типа проактивного поиска аналитику нужно откуда-то черпать знания о реальных атаках, нужен некий фреймворк, который поможет ему понять, как действуют злоумышленники. На сегодняшний день наиболее популярным фреймворком для проактивного поиска угроз является MITRE ATT&CK.

Для примера возьмем гипотезу о том, что злоумышленники могли использовать механизм BITS (MITRE ID: T1197) для скачивания вредоносных нагрузок, постоянного исполнения вредоносного кода или же уничтожения следов после его исполнения. Механизм BITS обычно применяется приложениями и сервисами, которые работают в фоновом режиме и используют свободную полосу пропускания. Задачи BITS содержатся во внутренней базе, никак не модифицируют реестр и не зависят от перезагрузок системы. Управление такими задачами может осуществляться через Powershell или специальный инструмент BITSadmin.

Фрагмент статьи на сайте MITRE

По аналогии с предыдущим примером попробуем ответить на три вопроса для проверки этой гипотезы.

EvenID:4688 AND ProcessName contains BITSAdmin.exe AND CommandLine in [‘Transfer’, ‘Create’, ‘AddFile’, ‘SetNotifyFlags’, ‘SetNotifyCmdLine’, ‘SetMinRetryDelay’, ‘SetCustomHeaders’, ‘Resume’]

Вы можете сказать, что легче настроить правило на детектирование таких инцидентов и, наверное, будете правы. Однако приведенный псевдокод не гарантирует, что вы найдёте все факты использования механизма BITS.

EvenID:4688 AND ProcessName contains *bits*

Так шансов получается больше, и такой поиск может вернуть сотни тысяч совпадений. Здесь как раз и понадобится глаз опытного хантера.

Где искать источники для гипотез

Там же можно найти референсы, которые помогут понять, как работает механизм, применяющийся в атаке, что нужно сделать, чтобы включить аудит его событий, и прочее.

Кейс: гипотеза об эксплуатации уязвимости SIGRed

Особое внимание в качестве источника идей для хантинга привлекает Threat Intelligence. Чтобы продемонстрировать, как TI может служить основой для гипотез при проактивном поиске угроз, давайте рассмотрим недавно обнаруженную уязвимость SIGRed. В своем отчете специалисты Check Point Software Technologies подробно разобрали ее суть.

Исходя из отчета, можно прийти к выводу, что уязвимость детектируется по подозрительным дочерним процессам службы DNS Windows и нетипичным DNS-ответам (>6k бит), указывающим на попытки переполнения буфера. Такое заключение будет служить основой для гипотезы.

Вот как может выглядеть гипотеза: «Злоумышленники могли проэксплуатировать уязвимость SIGRed (CVE-2020-1350) и получить права администратора домена защищаемой инфраструктуры».

Руководствуясь подходом структурированного Threat Hunting (Attack Based), ответим на вопросы для проведения поиска.

Существуют техники, которые при переводе на автоматический детект будут генерировать огромное число ложноположительных срабатываний. Например, сегодня существует 62 известных способа обхода UAC, основанных на уязвимостях в перечне исполняемых файлов Windows. Настроить правило, которое будет без ошибок обнаруживать каждое, невозможно.

Существует множество подходов к проактивному поиску угроз, в статье мы поделились видением хантинга нашей команды. По нашему опыту применение правильных подходов при адаптации новых практик защиты способствует усилению безопасности организации, и Threat Hunting это очередной раз доказывает.

Авторы: Никита Комаров и Александр Ахремчик, Центр мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет»

Когда заканчивается детектирование угрозы, начинается хантинг

Динамика развития киберпреступности сигнализирует рынку о том, что основную массу угроз компании должны уметь отражать автоматически, но этого мало.

Валерий ЕСТЕХИН, эксперт по вопросам информационной безопасности, автор блога estekhin.blogspot.ru

Для защиты от целевых атак не существует универсального рецепта, необходима «умная» защита на всех уровнях. Group-IB недавно представила продукт Threat Hunting Framework (THF), включающий в себя несколько модулей, каждый из которых несет ряд инноваций и по своей функциональности выходит за рамки существующих продуктовых категорий, по сути, определяя принципиально новые типы инструментов защиты от кибератак. Прежде всего, в продукте интересен сам подход – впервые он устанавливает единые стандарты защиты для таких разных окружений, как ИТ-инфраструктура, рабочие места (в том числе и удаленные), а так же технологические сети (ОТ), изолированные от сети Интернет. В итоге Threat Hunting Framework – сложный комплексный продукт, предназначенный для выявления целевых атак и неизвестных типов вредоносного ПО, предоставляющий автоматизированные инструменты для блокировки обнаруженных угроз, а также для расследования инцидентов информационной безопасности и реагирования на них как внутри, так и за пределами защищенного периметра организации.

THF помогает команде ИБ связывать разрозненные события вне и внутри сети, управлять данными для хантинга и прогнозировать новые атаки

Многослойный комплекс технологий THF пришел на смену более ранним разработкам Group-IB, входившим в состав Threat Detection System, и существенно расширил возможности команд по кибербезопасности в связке «безопасники – инженеры АСУ ТП — ИТ-специалисты». Понятно, что защита АСУ ТП в данном случае опциональна и будет полезна предприятиям, имеющим подобные системы. В целом из модулей THF можно создать любую конфигурацию киберзащиты, релевантную конкретному бизнесу.

Все модули могут быть интегрированы между собой и объединены в «умную» технологическую экосистему, способную полностью автоматизировано останавливать целевые атаки на организацию, давая команде безопасности инструменты соединения разрозненных событий вокруг атаки, атрибуции угроз, анализа вредоносного кода и реагирования на инцидент. В их основе – запатентованные технологии и изобретения инженерных команд и аналитиков Group-IB.

Threat Hunting Framework дает возможность ИБ-команде компании решать следующие ключевые задачи:

Защита корпоративной электронной почты от целевого фишинга и рассылок, содержащих вредоносное ПО;

Защита сетевого периметра, серверов и рабочих станций пользователей от шифровальщиков, троянов, червей, вирусов, кейлогеров и шпионского ПО, в том числе, распространяемого в неконтролируемых сетевых потоках;

Защита инфраструктуры от наблюдения и управления злоумышленниками;

Организация защищенной передачи файлов между файловыми хранилищами;

Аналитический инструмент по изучению вредоносного ПО;

Защита систем заказчика от вредоносного ПО с помощью API;

Защита рабочих станций и серверов от потенциально нежелательных приложений и недоверенных устройств (Roadmap 2021);

Возможность передать часть функций по обеспечению удаленного реагирования на инциденты специалистам CERT-GIB и/или Лаборатории компьютерной криминалистики Group-IB;

Проведение проактивного поиска угроз (процесс threat hunting) в защищаемой инфраструктуре;

Выявление и исследование инфраструктуры злоумышленников, атакующих компанию;

Сбор криминалистически значимых данных и восстановление полной хронологии атаки – от сетевого соединения до вектора заражения;

Контроль передаваемых артефактов в зашифрованном трафике;

Контроль зашифрованного трафика в сети;

Защита технологических сетей от нелегитимных устройств передачи данных;

Защита технологических сетей от неразрешенных модификаций программируемых логических контроллеров (ПЛК);

Защита технологических сетей от подмены функций технологических протоколов со стороны злоумышленников;

Защита технологических сетей от атак, приводящих к разрушению оборудования (и, как следствие, к техногенным авариям).

Инженерная команда Group-IB руководствуется несколькими принципами при создании технологий. Во-первых, системы и алгоритмы обнаружения должны «знать» злоумышленников, а специалисты по кибербезопасности — получать либо качественное техническое обоснование, либо полный разведывательный контекст об угрозе: кто атакует, какова мотивация атакующих, какова их тактика, какими инструментами пользуются и что потенциально будут использовать при дальнейших попытках атак. Система защиты должна эффективно обнаруживать и немедленно блокировать угрозы, но сегодня этого недостаточно. Для построения работающих стратегий кибербезопасности — детектирование лишь начало работы.

Во-вторых, процесс обогащения данными систем защиты должен быть автоматизирован. Для этого механизм анализа выходит за рамки простого обнаружения угрозы: крайне важно извлечь и полностью запустить вредоносный код в безопасной изолированной среде, собрав «урожай» из индикаторов, которые помогут в дальнейшем хантинге за угрозами в сети. В-третьих, хантинг приходит на смену поиска угроз для того, чтобы найти то, что могло быть упущено в прошлом и потенциально может быть использовано злоумышленниками в будущем.

Вот какие ключевые возможности продукт Threat Hunting Framework может дать ИБ-командам:

Обнаружение аномалий, скрытых каналов в трафике, поведения вредоносного ПО с последующей корреляцией событий.

Запатентованная система динамического исследования вредоносного ПО, имитирующая реальные рабочие станции и действия пользователей.

Отслеживание угроз на хостах и в сетевом трафике, внутри защищаемой инфраструктуры и за ее пределами (анализ инфраструктуры атакующих).

Возможность атрибутировать разрозненные события одной атаки до конкретного семейства вредоносного ПО или злоумышленника и остановить ее развитие.

Единая среда, удаленное реагирование и компьютерная криминалистика, доступ к аналитикам и сообществу.

Комплекс всех необходимых инструментов для адаптивной автоматизации исследования, обнаружения угроз и реагирования на них.

THF использует широкие возможности продукта Group-IB Threat Intelligence & Attribution по выявлению скрытых связей и исполнителей кибератак, за секунды создавая графическое отображение всей картины атаки: IP, домены, e-mail и даже те данные, которые старательно вычищались из Интернета.

Состав компонентов и техническое описание THF

Продукт Threat Hunting Framework состоит из следующих модулей: Huntbox, Sensor, Sensor Industrial, Polygon, Huntpoint и Decryptor.

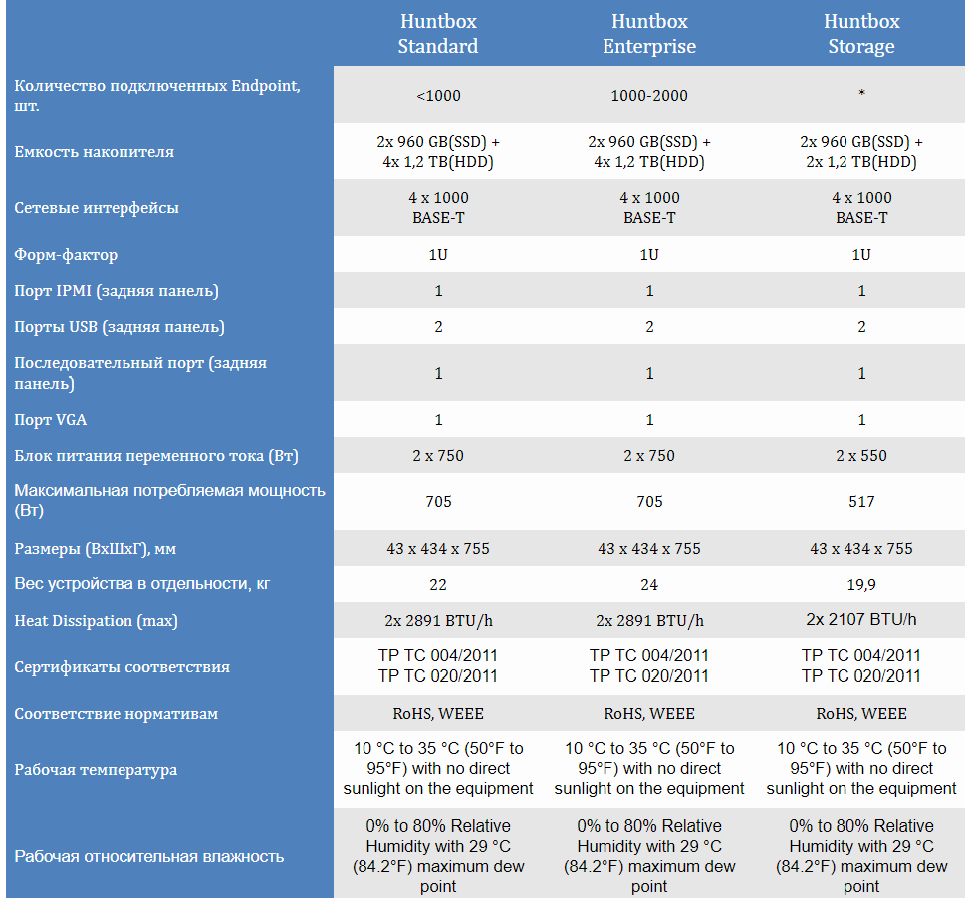

Group-IB Threat Hunting Framework / Huntbox

Huntbox — модуль продукта Group-IB Threat Hunting Framework, включающий в себя набор инструментов для мониторинга и реагирования на инциденты, а также для поиска угроз в защищаемой инфраструктуре и/или в сети Интернет.

Технические возможности Huntbox

Автоматическая атрибуция событий, алертов и инцидентов к используемым злоумышленниками при атаках тактикам, техникам и вредоносному ПО. Атрибуция атакующих кибергрупп

Графовый анализ – автоматизированная система, предназначенная для расследования киберпреступлений, выявления готовящихся атак, фишинга и онлайн мошенничества

Threat hunting – поиск и проверка предположений о компрометации сети по «сырым» данным из трафика и рабочих станций (для работы также необходимы модули Huntpoint и/или Sensor)

Управление модулями THF. Предоставление пользовательского интерфейса для аналитиков

Блокировка вредоносного ПО и изолирование активности зараженной рабочей станции от сети в автоматическом или в ручном режиме (для работы также необходим модуль Huntpoint)

Инструменты мониторинга инцидентов ИБ:

Аккумулирование и хранение всех событий ИБ, выявленных модулями THF;

Корреляция множества событий в единую запись по цели атакующего;

Корреляция многоцелевой и многовекторной атаки в единый инцидент.

Интеграция с аналитическими системами:

SysLog-интеграция с SIEM системами;

SNMP-интеграция с системами мониторинга состояния.

Интеграция с системами сбора и корреляции событий ИБ из различных источников через API для передачи полного контекста выявленных инцидентов

HW – поставка готового ПАК от компании Group-IB;

SW – поставка образа для установки на серверном оборудовании заказчика;

Virtual – поставка образа для установки на виртуальных мощностях заказчика;

Cloud – использование центральной облачной версии Huntbox.

Таблица 1. Технические характеристики модуля Hunbox разного исполнения

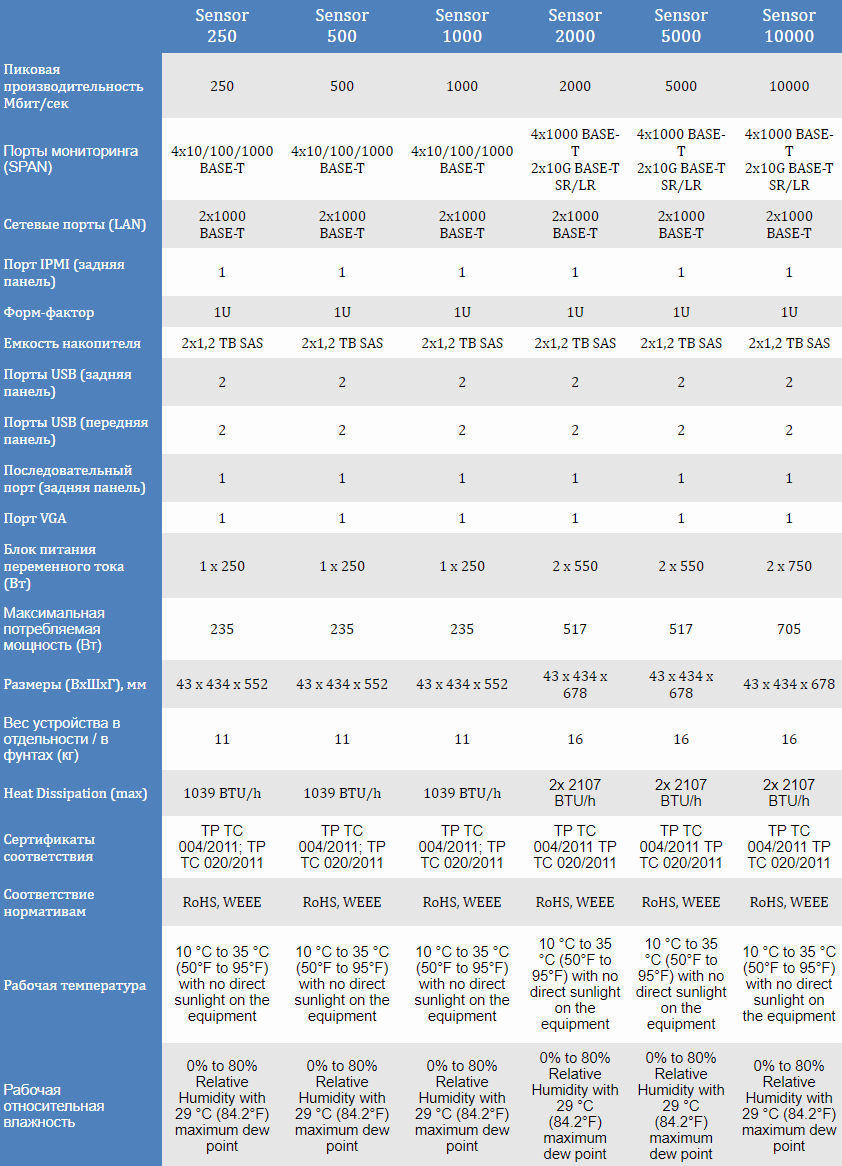

Group-IB Threat Hunting Framework/Sensor

Sensor — модуль продукта Group-IB Threat Hunting Framework, предназначенный для анализа входящих и исходящих пакетов данных. Используя собственные сигнатуры и поведенческие правила, Sensor позволяет выявлять взаимодействие зараженных устройств с командными центрами злоумышленников, общие сетевые аномалии и необычное “поведение“ устройств в сети. Sensor позволяет извлекать объекты анализа из различных источников для передачи в модуль Polygon.

Технические возможности Sensor

1. Использование технологии Machine Learning для:

Выявления горизонтального перемещения по сети (lateral movement);

Выявления эксфильтрации данных в прикладных протоколах;

Выявления сетевых аномалий.

2. Сигнатурный анализ:

Эвристический подход при анализе сетевых потоков;

Обновление не менее трех раз в сутки;

Возможность подключать собственные сигнатуры.

3. YARA-правила для дополнительной тщательной кастомизации анализа файлов и ссылок (для работы необходимы модули Polygon и Huntpoint)

4. Сбор мета-информации о сетевой активности для обнаружения угроз

5. Извлечение файлов из потоков данных, включающих:

SSL-трафик (* совместно с модулем Decryptor).

6. Анализ почтовых сообщений, в том числе ретроспективный анализ на предмет отложенных атак (* совместно с модулем Polygon)

7. Внедрение решения в следующие потоковые системы:

Почтовая подсистема (SMTP/S, POP3/S, IMAP/S);

Общие файловые хранилища (SMB, WebDAV, NFS, FTP);

Прокси-серверы с поддержкой протокола ICAP.

8. Интеграция с аналитическими системами:

SysLog-интеграция с SIEM системами;

SNMP-интеграция с системами мониторинга состояния.

Централизованное управление из модуля Huntbox с on-prem/on-cloud вариантами развертывания.

Таблица 2. Технические характеристики модуля Sensor разного исполнения

Технические характеристики виртуального Sensor*

CPU: 6 ядер, 2 потока на каждое ядро;

СЕТЬ: минимум 2 сетевых интерфейса (для порта управления и для приема зеркалируемого трафика).

* Рассчитано для нагрузки 250 Мбит/сек на SPAN-интерфейсе

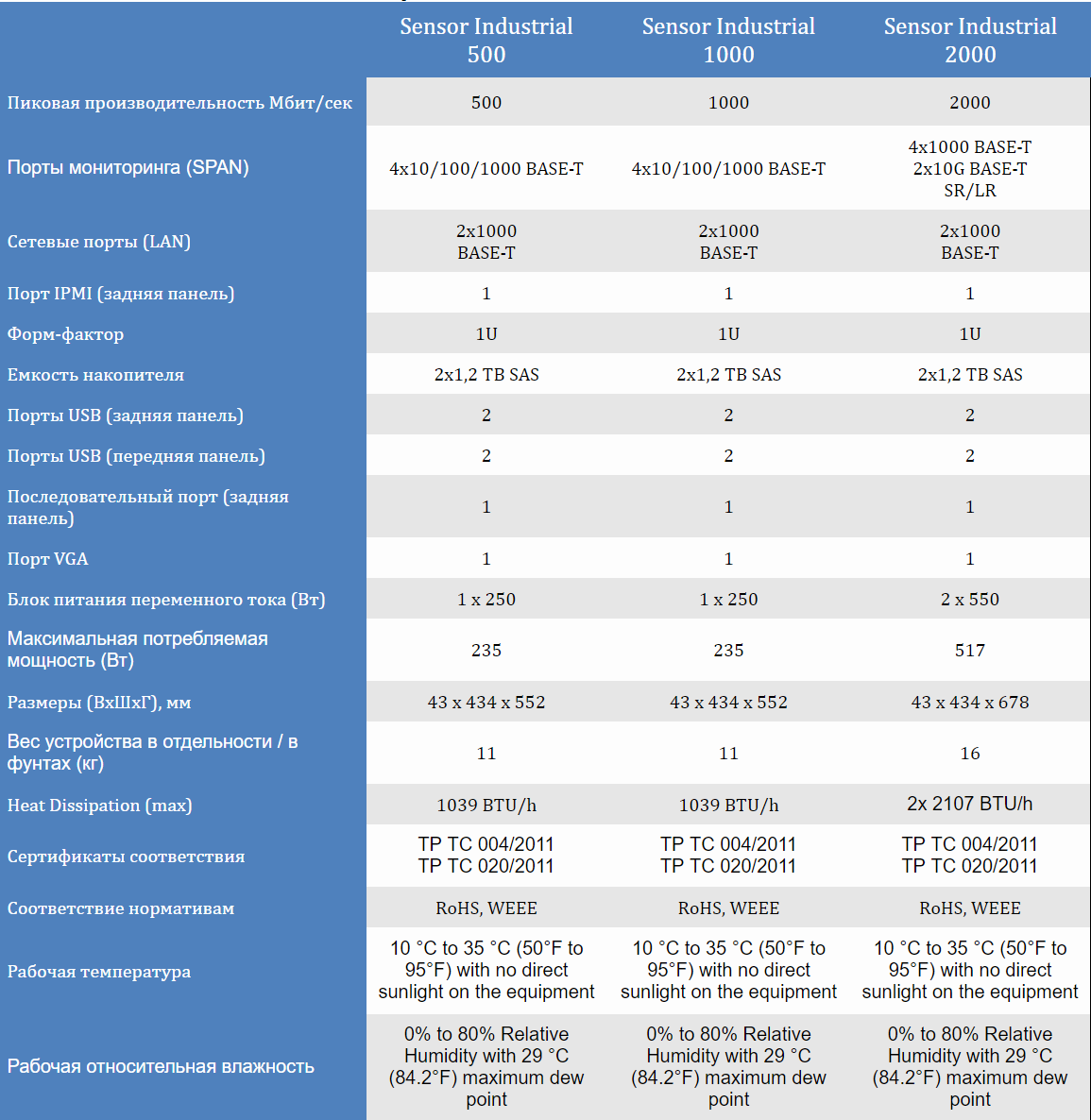

Group-IB Threat Hunting Framework / Sensor Industrial

Sensor Industrial — модуль продукта Group-IB Threat Hunting Framework для детектирования атак на ранних стадиях в технологическом сегменте предприятия на основе анализа пакетов данных технологического трафика собственными сигнатурами и поведенческими правилами. Sensor Industrial позволяет выявлять передачу нелегитимных команд управления между разными уровнями АСУ ТП, обнаруживать использование служебных команд АСУ ТП с целью перепрошивки ПЛК (*программируемый логический контроллер), подмены программы управления, остановки технологических процессов и других техник, тактик и процессов, применяемых злоумышленниками.

Технические возможности Sensor Industrial

1. Алгоритмы машинного обучения для выявления:

Выявление горизонтального перемещения (lateral movement) из корпоративной и/или технологической сети;

Выявление аномалий в прикладных протоколах;

Изменения в настройках оборудования сети АСУ ТП;

Изменения в сетевых сессиях технологического сегмента.

2. Пассивный контроль целостности ПО в технологическом оборудовании

3. Контроль команд, предназначенных для управления технологическим оборудованием:

подключение к технологическому оборудованию;

остановка технологического процесса;

модификация/скачивание/загрузка программ управления.

4. Предотвращение атак из корпоративного сегмента:

Блокировка целевых почтовых рассылок (для работы необходимы модули Sensor и Polygon для inline-режима);

Блокировка скачивания вредоносного ПО из сети Интернет (необходима ICAP интеграция с web-прокси);

Удаление вредоносного ПО из файловых хранилищ (для работы необходим модуль Polygon);

Блокировка атак на уровне рабочих станций (для работы необходим модуль Huntpoint).

5. Поддержка анализа открытых и проприетарных протоколов производителей технологического оборудования

6. Интеграция с аналитическими системами:

SysLog-интеграция с SIEM системами;

SNMP-интеграция с системами мониторинга состояния.

7. Поддерживаемые протоколы анализа:

Сетевые протоколы DNS, FTP, HTTP, RDP, SMB, SMTP, SSH, POP3 и другие;

Открытые (документированные) промышленные протоколы: CIP, DNP3, IEC 60870-5-104, IEC 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQTT;

Проприетарные протоколы производителей оборудования АСУ ТП: Siemens, Schneider Electric, Rockwell Automation, Emerson и другие.

Централизованное управление из модуля Huntbox с on-prem/on-cloud вариантами развертывания.

Таблица 3. Технические характеристики модуля Sensor Industrial

разного исполнения

Технические характеристики виртуального Sensor Industrial*

CPU: 4 ядра, 2 потока на каждое ядро;

СЕТЬ: минимум 2 сетевых интерфейса (для порта управления и для приема зеркалируемого трафика).

* Рассчитано для нагрузки 250 Мбит/сек на SPAN-интерфейсе

Group-IB Threat Hunting Framework / Polygon

Polygon — модуль продукта Group-IB Threat Hunting Framework, позволяющий осуществлять поведенческий анализ файлов, извлекаемых из электронных писем, сетевого трафика, файловых хранилищ, персональных компьютеров и автоматизированных систем посредством интеграции через API или загружаемых вручную. Polygon дополняет функциональность продукта THF, расширяя возможности по обнаружению вредоносных файлов, нацеленных на защищаемую инфраструктуру заказчика.

Технические возможности Polygon

1. Детонация вредоносного ПО

Автоматическое определение необходимости использования дополнительных образов ОС или параметров и функций для выявления всех вредоносных возможностей анализируемого объекта

2. Анализ файловых объектов из следующих потоков:

web-трафик (ICAP-интеграция с проксирующими решениями);

локальные файловые хранилища;

легитимные публичные файловые хранилища;

АРМ пользователей (для работы необходим модуль Huntpoint);

• SSL-трафик (для работы необходимы модуль Decryptor или интеграция ICAP).

3. Поддержка 294 форматов анализируемых объектов

4. Анализ содержимого ссылок, вложенных в почтовые сообщения или файлы

5. Ретроспективный анализ файлов и ссылок для выявления отложенных атак

6. Защита от противодействия поведенческому анализу:

Перезапуск с необходимыми временными параметрами для исследуемого вредоносного ПО, учитывающих временные рамки (большая загрузка CPU, длинные паузы и другие);

Использование и эмуляция реалистичных системных параметров среды анализа;

Использование последних версий прикладного офисного ПО в среде анализа;

Ретроспективный анализ ссылочной информации;

Выявление дополнительных условий детонации вредоносного ПО (перезагрузка ОС, макросы закрытия/открытия приложений, запуск по времени и другие);

Вскрытие многотомных контейнеров с ветвлениями;

Система эмуляции пользовательской активности (клики по определенным местам экрана, закрытие документа и другие);

Извлечение и выполнение дополнительных команд из реестра (не выполняющихся по умолчанию).

7. Вскрытие запароленных архивов с учетом следующих контекстов:

несколько писем в одной цепочке (соседние письма в цепочке);

8. Мультиверсионный анализ ОС:

9. YARA-правила для дополнительной тщательной кастомизации анализа файлов и ссылок

10. API-интеграция с системами контроля инцидентов и анализа файловых объектов для получения вердиктов детонации вредоносного ПО (для работы необходим модуль Huntbox)

Централизованное управление из модуля Huntbox с on-prem/on-cloud вариантами развертывания.

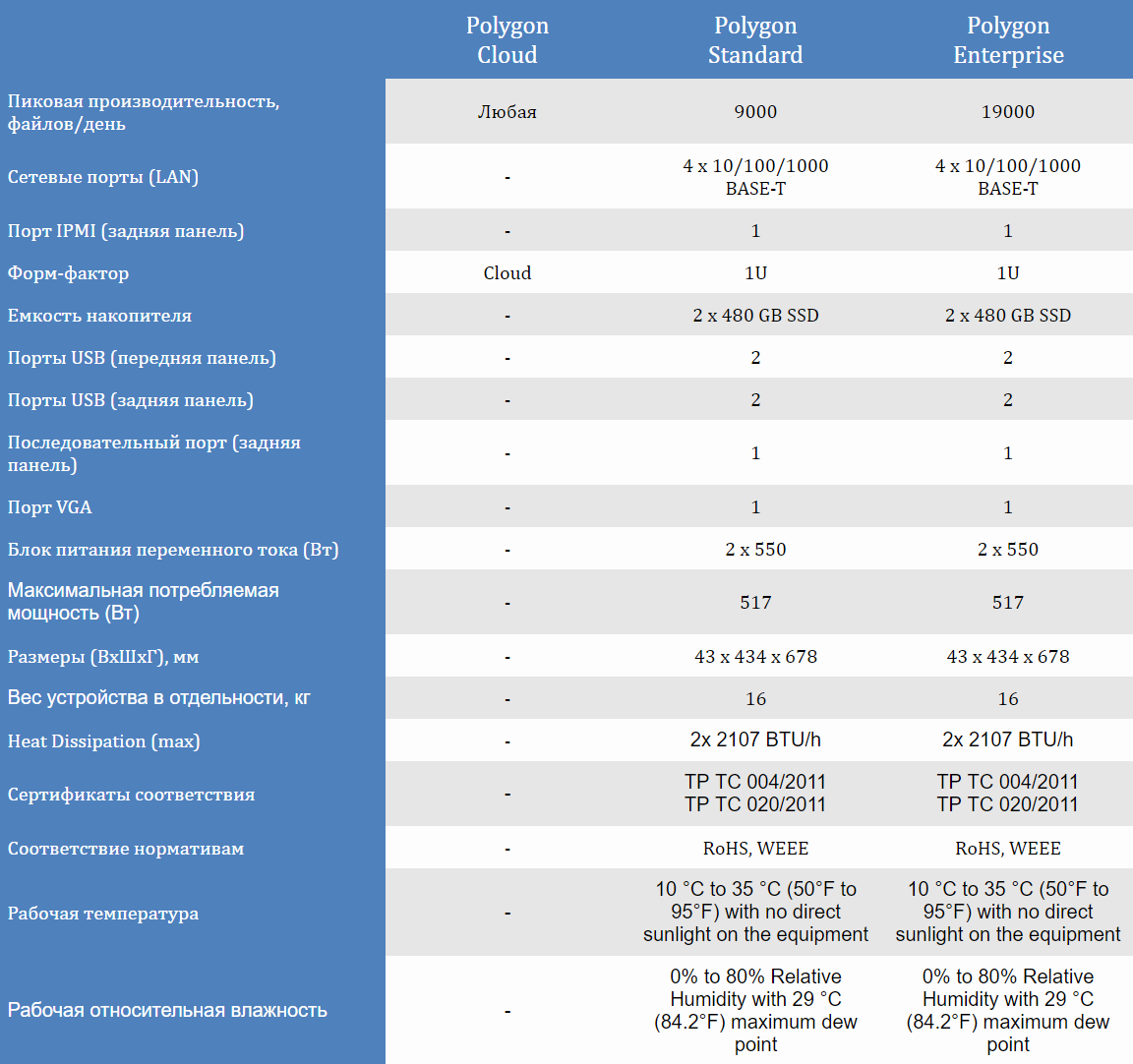

Таблица 4. Технические характеристики модуля Polygon разного исполнения

Group-IB Threat Hunting Framework / Huntpoint

Huntpoint – модуль продукта Group-IB Threat Hunting Framework, предназначенный для защиты рабочих станций пользователей от угроз на основе методов фиксации полной хронологии событий на хосте, обнаружения аномального поведения, блокировки вредоносного кода, изоляции хоста и сбора криминалистически значимых данных.

Технические возможности Huntpoint

1. Постоянный сбор криминалистически значимых данных с рабочих станций пользователей

2. Автоматическая отправка файловых объектов на поведенческий анализ (для работы необходим модуль Polygon)

3. YARA-правила для дополнительной тонкой кастомизации анализа файлов и ссылок (для работы необходим модуль Polygon)

4. Автоматическая блокировка запуска вредоносного ПО

5. Автоматическое перемещение вредоносного ПО в карантин для дальнейшего анализа

6. Автоматическая блокировка запущенных вредоносных процессов

7. Доступ к общей базе вредоносных объектов Group-IB для проверки репутации объекта без необходимости поведенческого анализа

8. Блокировка возможностей сетевого взаимодействия рабочих станций по инициативе TI-аналитика

9. Threat hunting по собираемым данным

10. Варианты поддерживаемых ОС:

Windows Server 2008;

Windows Server 2012(r2);

Windows Server 2016;

Windows Server 2019.

11. Локальное хранение собираемых данных в случае потери связи с Huntbox

Централизованное управление из модуля Huntbox с on-prem/on-cloud вариантами развертывания.

Group-IB Threat Hunting Framework / Decryptor

Decryptor – опциональный модуль продукта Group-IB Threat Hunting Framework, представляющий собой программно-аппаратный комплекс (ПАК), предназначенный для расшифровки и анализа содержимого шифрованных сессий, позволяющий повышать видимость и уровень контроля трафика защищаемой инфраструктуры, а также качество обнаружения целевых атак. Decryptor расшифровывает TLS/SSL-трафик в защищаемой инфраструктуре. Реализована поддержка российских протоколов шифрования по ГОСТ.

Технические возможности Decryptor

1. Расшифровка SSL/TLS-сессий в любых приложениях “на лету“ за счёт установки “в разрыв“

2. Автоматическое выявление шифрованного трафика вне зависимости от используемых сервисов

3. Передача копии расшифрованных сессий во внешние анализирующие системы, в том числе на модуль Sensor

4. Поддерживаемые режимы работы:

Режим моста — в этом режиме Decryptor функционирует на уровне L2 сетевой модели OSI;

Режим шлюза — в этом режиме Decryptor функционирует на уровне L3 сетевой модели OSI, являясь шлюзом для пользовательской сети.

5. Формирование автоматических исключений при работе модуля

6. Работа в режиме обратного прокси для контроля шифрованного трафика при обращении к корпоративным ресурсам

7. Поддержка современных стандартов и протоколов шифрования, в том числе:

Все современные наборы Cipher Suites (RSA, DHE, ECDHE, ChaCha, Camilla и т.д.);

Поддержка ГОСТ-шифрования (GOST2012-GOST8912, GOST2001-GOST89);

Неотъемлемой частью Threat Hunting Framework является CERT-GIB

CERT-GIB — Центр круглосуточного реагирования на инциденты информационной безопасности от компании Group-IB. CERT-GIB предоставляет услуги по мониторингу событий и выявлению инцидентов, исследованию ВПО, локализации инцидентов и предоставлению рекомендаций заказчику по противодействию кибератакам.

CERT-GIB является партнером IMPACT, аккредитован сообществами FIRST, Trusted Introducer, сертифицирован Университетом Карнеги-Меллона и обладает лицензией на использование товарного знака “CERT“.

1. Как работает CERT-GIB

Круглосуточный мониторинг. Звонок в Group-IB по номеру: +7 (495) 984-33-64;

Получение оповещения об инциденте через форму на сайте Group-IB.

2. Анализ и классификация полученных данных

Определение источника угрозы;

Оценка уровня опасности инцидента;

Получение сведений об угрозе из системы Group-IB Threat Intelligence.

3. Первая помощь в рамках реагирования

Предоставление инструкций по локализации инцидента;

Блокировка фишинговых и других опасных ресурсов;

Проактивный мониторинг угроз для предотвращения повторных инцидентов.

4. Реагирование и проведение расследования

Локализация масштабных инцидентов;

Сбор и анализ цифровых доказательств;

Идентификация злоумышленника, поддержка заказчика в дальнейшем расследовании.

Сценарии применения продукта Threat Hunting Framework

В режиме мониторинга

ИБ-командам в компаниях необходимо хорошо знать схемы мошенничества, чтобы понимать, как их можно обнаруживать, предотвращать и отслеживать на уровне каких-либо индикаторов в приложениях или инфраструктуре. Если этого не делать заранее, в условиях реальной кибератаки защитникам может не хватить времени на сбор сведений о противнике после его обнаружения.

целевые рассылки, методы социальной инженерии, использование легальных утилит для атаки и другие инструменты, используемые продвинутыми группировками.

почта, браузер, съемные носители, локальная сеть, приложения клиентов, атаки через поставщиков.

при подключении устройства к корпоративному Wi-Fi THF поможет выявить мобильные трояны.

В режиме предотвращения

По желанию заказчика продукт THF может быть настроен для блокировки угроз в режиме реального времени.

при установке в режиме MTA решение анализирует и блокирует письма с вредоносным содержимым.

при интеграции с файловыми хранилищами выявляет и блокирует вредоносные файлы.

при интеграции через ICAP блокирует вредоносные файлы, скачиваемые пользователем из Интернета.

Продукт Threat Hunting Framework можно использовать в качестве стратегического инструмента для исследования угроз, управления и реагирования с возможностью интеграции с большим количеством средств контроля безопасности и рабочими процессами обеспечения ИБ, таких как IDS/IPS, прокси-серверы, межсетевые экраны, SIEM, EDR, системы обработки “больших данных“ и других.

Продукт Threat Hunting Framework можно подключить к центру круглосуточного реагирования на инциденты информационной безопасности CERT-GIB:

5. Threat Hunting Framework: ВАРИАНТЫ ИНТЕГРАЦИИ

Threat Hunting Framework может быть развернут как аппаратное или виртуальное решение. Также возможно распространение по модели SaaS.

Четыре варианта интеграции с инфраструктурой заказчика

Полная изоляция без обновлений ПО и решающих правил;

Одностороннее обновление ПО, сигнатур и IoC (задействованные инструменты и индикаторы компрометации Indicators of Compromise, IoC), инициируемое Huntbox;

Двустороннее соединение с инфраструктурой Group-IB. Функциональность выявления скрытой инфраструктуры атакующего. Обновление инициируется Group-IB. Мониторинг состояния оборудования осуществляется со стороны Group-IB;

Сервис мониторинга и техподдержки от CERT-GIB 24/7. Автоматизированный Threat Hunting.

Выводы

Динамика развития киберпреступности сигнализирует рынку о том, что основную массу угроз компании должны уметь отражать автоматически, но этого мало. Злоумышленники, располагающие деньгами, умом и ресурсами, со временем научатся обходить любую автоматизированную систему обнаружения. Нужно быть готовым к такому сценарию, наращивая опыт хантинга за угрозами с помощью «заточенных» под это инструментов. В этой борьбе недопустима простая блокировка: завтра вас атакуют с учетом того, как вы остановили угрозу сегодня. Хантинг – это постоянный процесс, построенный на умении использовать огромные массивы данных, начиная от системных событий и мета-данных трафика и заканчивая доменами, хостами и профайлами атакующих группировок. Уметь работать с этим – значит обладать профессией «третхантера» — охотника за киберугрозами и хакерами. Это и есть будущее кибербезопасности.