Что такое tac в сотовой связи

Как узнать координаты базовой станции GSM по MCC, MNC, LAC и CellID (CID).

Published 22.04.2015 by Johhny

Какие данные необходимы для локализации БС?

Для того, чтобы найти координаты сектора базовой станции необходимо знать 4 параметра:

Где взять эти данные?

Откуда берутся координаты базовой станции?

Поиск координат базовых станций проводится в базах данных Google и Yandex, которые предоставили такую возможность. Следует отметить, что в результате поиска мы получаем не точное местоположения вышки, а приблизительное. Это то местоположение, в котором регистрировалось наибольшее количество абонентов, передавших информацию о своем местоположении на серверы Google и Yandex. Наиболее точно местоположение по LAC и CID определяется при использовании функции усреднения, при которой вычисляются координаты всех секторов (CellID) одной базовой станции, а затем вычисляется усредненное значение.

Как работать с CellIDfinder?

Для того, чтобы начать работать с сервисом поиска местоположения базовых станций CellIdfinder необходимо установить на смартфон любой нетмонитор. Вот один из неплохих вариантов. Включаем скачанное приложение и смотрим необходимые параметры.

В данном случае в окне нетмонитора мы увидели:

MCC = 257 (Белоруссия)

MNC = 02 (МТС)

LAC = 16

CID = 2224

Вводим эти параметры в форму поиска на главной странице. Т.к. LAC и CID могут выдаваться нетмонитором как в десятичном, так и в шестнадцатеричном виде, то форма поиска имеет автозаполнение для LAC и CID во втором виде. Выбираем «Данные Google», «Данные Yandex» и, если необходима высокая точность, «Усреднение». Нажимаем кнопку «Найти БС».

В результате получили координаты для данного сектора базовой станции. Более того координаты по базам Google и Yandex практически совпали, а значит можно предположить, что БС построены на карте достаточно точно.

Термины используемые в сотовой связи

В соответствии с решениями ГКРЧ о выделении полос радиочастот для радиоэлектронных сетей связи, на территории Москвы и Московской области сейчас разрешены к использованию следующие полосы частот и стандарты.

Диапазон частот нисходящего направления DwLink МГц

Диапазон частот восходящего направления UpLink МГц

Номер рабочей полосы (Band)

Для стандарта Wi-Fi на территории РФ разрешена работа в следующих диапазонах частот:

• Wi-Fi 2.4 ГГц (802.11b/g/n/ax) диапазон 2400—2483,5 МГц

• Wi-Fi 5 ГГц (802.11a/h/j/n/ac/ax) диапазоны 5150 — 5350 МГц и 5650 — 6425 МГц

Абсолютный номер радиочастотного канала (Absolute Radio Frequency Channel Number) связи стандарта GSM, на котором транслируется канал BCCH базовой станции.

ARFCN определяет пару частот, используемых для приема и передачи информации

Уровень сигнала, принимаемого от данного ARFCN

Mobile Country Code – мобильный код страны. MCC определяет страну, на территории которой действует сеть оператора сотовой связи

Mobile Network Code – код мобильной сети. MNC в комбинации с MCC используется для однозначной идентификации сети сотовой связи

Local Area Code – код локальной зоны. Локальная зона представляет собой совокупность базовых станций, обслуживаемых одним контроллером базовых станций (BSC)

CellID – идентификатор соты. Определяет базовую станцию и ее сектор, которые обслуживают данный ARFCN

Метка времени, определяющая момент обнаружения данного ARFCN

Cell Reselection Hysteresis – гистерезис уровня приема сигнала, требующийся для перевыбора соты. CRH служит для предотвращения нежелательного переключения абонентов, находящихся у границы локальной зоны (LA – Location Area), на соты соседней LA

Cell Reselection Offset – смещение критерия перевыбора соты. CRO используется для регулировки предпочтения переключения МПО абонента на соту, использующую данный ARFCN

RXLEV-ACCESS-MIN – параметр, характеризующий минимальный уровень принимаемого на МПО сигнала, при котором возможен доступ МПО к данной соте

Индикатор поддержки технологии GPRS базовой станцией, обслуживающей данный ARFCN.

В данном столбце могут быть отображены следующие значения:

– «1», если базовая станция поддерживает технологию GPRS;

– «0», если базовая станция не поддерживает технологию GPRS

Определяет значение таймера, задающего периодичность осуществления МПО абонента регулярной процедуры обновления местоположения (Location Update)

Индикатор наличия сообщения «System Information 2ter» в составе системной информации, транслируемой по каналу BCCH той соты, которая обслуживает данный ARFCN.

В данном столбце могут быть отображены следующие значения:

– «1», если сообщение «System Information 2ter» присутствует;

– «0», если сообщение «System Information 2ter» отсутствует

Список ARFCN, выделенных соте, которая обслуживает данный ARFCN

Список ARFCN, на которых транслируются каналы BCCH соседних сот. Список формируется по следующему принципу:

– для выбранных ARFCN стандарта GSM 900 отображается список ARFCN соседних сот стандарта GSM 900;

– для выбранных ARFCN стандарта GSM 1800 отображается список ARFCN соседних сот стандарта GSM 1800

Список ARFCN, на которых транслируются каналы BCCH соседних сот. Список формируется по следующему принципу:

– для выбранных ARFCN стандарта GSM 900 отображается список ARFCN соседних сот стандарта GSM 1800;

– для выбранных ARFCN стандарта GSM 1800 отображается список ARFCN соседних сот стандарта GSM 900

Абсолютный номер радиочастотного канала связи в системе UMTS (UTRA Absolute Radio-Frequency Channel Number), на котором транслируется канал BCCH базовой станции

Chip energy – уровень энергии на chip

Mobile Country Code – мобильный код страны. MCC определяет страну, на территории которой действует сеть сотовой связи

Mobile Network Code – код мобильной сети. MNC в комбинации с MCC используется для однозначной идентификации сети сотовой связи

Primary Scrambling Code – Ортогональный код

Метка времени, определяющая момент обнаружения данного UARFCN

Отношение энергии сигнала к интерференции

Signal to Interference Rate – отношение уровня сигнала к интерференции

Описание заносимых в столбец данных

Абсолютный номер радиочастотного канала связи в системе LTE (E-UTRA Absolute Radio-Frequency Channel Number), на котором транслируется канал BCCH базовой станции

Mobile Country Code – мобильный код страны. MCC определяет страну, на территории которой действует сеть сотовой связи

Mobile Network Code – код мобильной сети. MNC в комбинации с MCC используется для однозначной идентификации сети сотовой связи

Tracking Area Code – код зоны отслеживания. Зона отслеживания представляет собой совокупность зон обслуживания нескольких базовых станций стандарта LTE

Physical Cell Identity – физический идентификатор соты. Данный идентификатор используется для дифференциации сигналов разных сот

Cell Identity – идентификатор соты. Данный идентификатор определяет базовую станцию и ее сектор, которые обслуживают данный EARFCN

Ширина полосы частот данного EARFCN

Метка времени, определяющая момент обнаружения данного EARFCN

Уровень сигнала, принимаемого от данного EARFCN

Описание заносимых в столбец данных

Номер частотного канала

Название точки доступа на данном частотном канале

MAC адрес точки доступа на данном частотном канале

Как определить местоположение по сетям сотовой связи (Cell ID)

Карта Участники OpenStreetMap

Существует множество способов определения местоположения, такие как спутниковая навигация (GPS), местоположение по беспроводным сетям WiFi и по сетям сотовой связи.

В данном посте мы попытались проверить, насколько хорошо работает технология определения местоположения по вышкам сотовой связи в городе Минске (при условии использования только открытых баз данных координат передатчиков GSM).

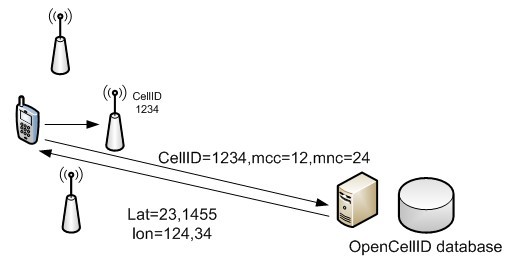

Принцип действия заключается в том, что сотовый телефон (или модуль сотовой связи) знает, каким приемопередатчиком базовой станции он обслуживается и имея базу данных координат передатчиков базовой станции можно приблизительно определить своё местоположение.

Как указано на странице Cell ID, открытых баз данных с координатами передатчиков сотовой связи не так уж и много. Например, это OpenCellID.org, содержащая 2 611 805 передатчиков (13042 из них в Беларуси) и openbmap.org, содержащая 695 294 передатчиков.

Ниже приведен скриншот с обозначенными передатчиками в западной части Минска. Как видно число базовых станций не равно нулю, что вселяет оптимизм и возможный положительный исход эксперимента.

Карта Участники OpenStreetMap

Теперь немного о том, что такое передатчик в понимании OpenCellID и каким образом наполняется база данных OpenCellID. Эта БД наполняется различными способами, наиболее простой — это установка на смартфон приложения, которое записывает координаты телефона и обслуживающую базовую станцию, а затем отсылает на сервер все измерения. На сервере OpenCellID происходит вычисление приблизительного местоположения базовой станции на основании большого числа измерений (см. рисунок ниже). Таким образом, координаты беспроводной сети вычисляются автоматически и являются очень приблизительными.

Карта Участники OpenStreetMap

Теперь перейдем к вопросу о том, как использовать эту базу данных. Есть два варианта: использовать сервис перевода Cell ID в координаты, который предоставляется сайтом OpenCellID.org, либо выполнять локальный поиск. В нашем случае локальный способ предпочтительней, т.к. мы собираемся проехать по 13-километровому маршруту, и работа через веб будет медленной и неэффективной. Соответственно нам необходимо скачать базу данных на ноутбук. Это можно сделать, скачав файл cell_towers.csv.gz c сайта downloads.opencellid.org.

База данных представляет собой таблицу в CSV-формате, описанном ниже:

Все сотовые модули поддерживают следующие команды: AT+CREG, AT+COPS (обслуживающая базовая станция), AT+CSQ (уровень сигнала от базовой станции). Некоторые модули позволяют узнать кроме обслуживающего передатчика также и соседние, т.е. выполнять мониторинг базовых станций с помощью команд AT^SMONC для Siemens и AT+CCINFO для Simcom. У меня в распоряжении был модуль SIMCom SIM5215Е.

Соответственно мы воспользовались командой AT+CCINFO, ее формат приведен ниже.

Мониторинг работает – можно ехать.

Маршрут пролег в западной части Минска по ул. Матусевича, пр. Пушкина, ул. Пономаренко, ул. Шаранговича, ул. Максима Горецкого, ул. Лобанка, ул. Кунцевщина, ул. Матусевича.

Карта Участники OpenStreetMap

Запись лога велась с интервалом в 1 секунду. Выполняя преобразование CellID в координаты, выяснилось что 6498 обращений к базе данных OpenCellID были результативными, а 3351 обращений не нашли соответствий в БД. Т.е. hit rate для Минска составляет примерно 66 %.

На рисунке ниже показаны все передатчики, которые встречались в логе и были в БД.

Карта Участники OpenStreetMap

На рисунке ниже показаны все обслуживающие передатчики, которые встречались в логе и были в базе данных. Т.е. подобный результат можно получить на любом сотовом модуле или телефоне.

Карта Участники OpenStreetMap

Как видим, в один из моментов нас обслуживал передатчик, находящийся за транспортной развязкой на пересечении ул. Притыцкого и МКАД. Скорее всего, это загородная базовая станция, обслуживающая абонентов на расстоянии в несколько километров, что ведет к значительным ошибкам в определении местоположения по Cell ID.

Поскольку наш SIMCom SIM5215Е в каждый момент времени показывает не только обслуживающий передатчик, но также соседние и уровни сигнала от них, то попробуем рассчитать координаты аппарата на основании всех данных, имеющихся в конкретный момент времени.

Расчет координат абонента будем выполнять как взвешенное среднее координат передатчиков:

Latitude = Sum (w[n] * Latitude[n] ) / Sum(w[n])

Longitude = Sum (w[n] * Longitude[n]) / Sum(w[n])

Как известно из теории распространения радиоволн, затухание радиосигнала в вакууме пропорционально квадрату расстояния от передатчика до приемника. Т.е. при удалении в 10 раз (например, с 1 км до 10 км) сигнал станет в 100 раз слабее, т.е. уменьшится на 20 дБ по мощности. Соответственно вес при каждом слагаемом определяется как:

w[n] = 10^(RSSI_in_dBm[n] / 20)

Здесь мы допустили, что мощность всех передатчиков одинаковая, это допущение ошибочно. Но ввиду отсутствия информации о мощности передатчика базовой станции приходится идти на заведомо грубые допущения.

В результате получаем более подробную картину местоположений.

Карта Участники OpenStreetMap

По итогу маршрут оказался неплохо прочерчен за исключением выброса в сторону развязки на МКАД, по ранее описанной причине. Кроме того, со временем база данных координат будет наполнятся, что также должно повысить точность и доступность технологии определения местоположения по Cell ID.

Спасибо за внимание. Вопросы и комментарии приветствуются.

Портал о современных технологиях мобильной и беспроводной связи

В данном справочном материале рассмотрены расшифровки основных англоязычных терминов по тематике «Мобильная связь». Описание и принцип работы отмеченных в таблице технологий приведен в книге «Мобильная связь на пути к 6G». Русскоязычные аббревиатуры и их расшифровки рассмотрены в материале по ссылке.

Система связи 3-го поколения

3rd Generation Partnership Project

Партнерский проект по разработке стандартов мобильной связи 3, 4 и 5-го поколений

Система связи 4-го поколения

Система связи 5-го поколения

5th Generation Non-Orthogonal Waveforms

Европейский проект по стандартизации обработки неортогональных сигналов для сетей 5G

Authentication, Authorization, Accounting

Система аутентификации, авторизации и тарификации

Active Antenna Systems

Активная антенная система

Almost Blank Subframe

Технология почти пустого субфрейма

Advanced Encryption Standard

Улучшенный стандарт шифрования

Assisted Global Navigation Satellite Systems

Cпутниковая система навигации, основанная на вспомогательных данных

Authentication and key agreement

Процедура аутентификации и соглашения о ключах

Adaptive Modulation Coding

Адаптивная модуляция и кодирование

Authentication Management Field

Поле управления аутентификацией

Adaptive Multi Rate

Адаптивное кодирование с переменной скоростью

Automatic Neighbor Relation

Автоматическое определение соседей

Угол прихода сигнала

Application Programming Interface

Интерфейс прикладного программирования

Название точки доступа

per APN Aggregate Maximum Bit Rate

Агрегированная максимальная скорость передачи для UE через точку доступа

Average Price per Minute

Средняя стоимость 1 минуты голосового трафика

Automatic Repeat reQuest

Автоматический запрос на повтор передачи

Allocation and Retention Priority

Приоритет распределения сетевых ресурсов

Average Monthly Revenue Per Data Services User

Выручка на одного пользователя мобильного интернета в месяц

Average revenue per user

Средняя выручка в расчете на одного абонента

Как обнаружить местоположение мобильника?

Все знают, что для того, чтобы успешно обнаружить местоположение мобильного телефона нужно знать следующие измерения базовой станции GSM:

Однако, коды LAC и CID, которые могут рассказать нам о районе и конкретном местоположении мобильника, являются закрытыми и передаются в сети оператора с использованием SS7-шифрования. Взлом этого шифрования будет являться уголовным преступлением. Поэтому данные о них мы не сможем получить.

Кроме как на своем смартфоне, для чего нам потребуется открыть на нем инженерное меню. Сделать это можно при помощи специальных кодов:

На iPhone: *3001#12345#*

На Android: *#*#4636#*#* или *#*#197328640#*#*

В инженерном меню мы можем взять искомые коды: MCC, MNC, LAC и CID и ввести их на карте размещения базовых станций всего мира ( https://xinit.ru/bs/ ). Вот мы и обнаружили наше текущее местоположение. Правда мы его и так знали, верно?

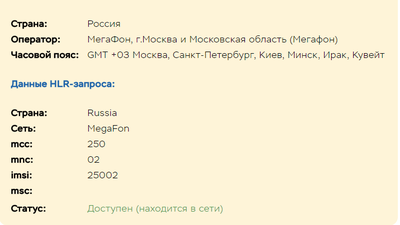

Однако есть еще и такие коды, которые также могут сообщить нам о примерном местоположении мобильного телефона. Получаются они при помощи специального запроса, использование которого не нарушает право граждан на приватность:

По ним мы можем установить примерное местонахождение мобильного телефона в роуминге или в конкретном регионе. Как это происходит?

SMS-центр делает вид, что собирается послать вам SMS. По номеру вашего телефона можно смаршрутизировать запрос в вашу сеть: «Куда сейчас направлять SMS для этого адресата?» В ответе вашей сети, содержащем сведения о вашей SIM-карте, сообщаются все вышеназванные сведения. SMS-центр сохраняет эти данные, а саму посылку SMS не производит.

Автор: Бедеров Игорь Сергеевич, эксперт в области деловой разведки и безопасности бизнеса.

ПыСы: Пост объясняет лишь принципы поиска. Публикуется не для того чтобы мамкины хакеры людей разыскивали.

Информационная безопасность

1.3K поста 22.9K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Отлично! А то я не всегда бывает понимаю, где нахожусь.

SS-7 стек протоколов. А шифрование A5.

на моем андроиде ни тот ни то не прошел

@BOMBERuss А где взять базу msc? Ну узнал я, что у моего номера msc=790434 и что?

https://xinit.ru/bs/ для поиска он запрашивает LAC / TAC и CID / SAC / ECI, а https://smsc.ru/testhlr/ этот сервис такие данные не предоставляет. так откуда их брать если телефон не мой например

Более подробно об это рассказали ребята из Positive Technologies

https://habrahabr.ru/company/pt/blog/305472/

ss7 не шиврование, а а тип системы сигналов вроде

Кто кто но ЛЛ вообще не оценит

что-то не определяет ничего этот сервис

Все знают, что для того, чтобы успешно обнаружить местоположение мобильного телефона нужно знать следующие измерения базовой станции GSM

А так хорошо слышно?

Мораль если тебя захотят найти. Тебя найдут. Даже шапочка из фольги не поможет.

P.s. Кстати шапочка из фольги даже увеличивает излучение на твой мозг.

Автор, у тебя есть ссылки на книги по твоей теме?

@Moderator, вроде нет рекламы. Проверьте профиль «ikpupapirt»

можно ли по такому принципу обнаружить автомобиль, у которого встроенная сим идет?

За несколько сотен рублей (или бесплатно по знакомству) «пробить» телефон до соты может любой сотрудник сотового оператора. По крайней мере точно так было до 2015 года.

Вообще большинство мошшеничеств с подменой симок, кражей паролей из смс, клиент-банка и тому подобных осуществляются как раз с участием работников операторов.

Товарищ майор, пожалейте патроны. (И залогиньтесь)

В середине 2000-х я через подружку брал распечатку логов, так там с точностью до дома (квартиру не определяло). Не знаю как это сделать «с точностью 500 метров»

А можно вот эти вот все манипуляции провести с целью определения например где твой ребенок, ну или бабушка, которая в лес за грибами пошла?

О! Давно хотел хотел пост написать, но опередили.

Так вот есть проблемка: через инженерное меню эта умная железяка показывает одну станцию, а через специяльную прогу соседнюю станцию. Я весь день дома был и никуда не ходил. Думал, может он периодически менят стации и где-то (скорее в проге) инфа обновляется с запозданием?

Позвоню маме сказать где я. «Але, мам, где я?»

Советую всем кому интересно сохранить этот пост на комп. А вдруг потрут из-за рекламной ссылки.

Гыгы, gsm вот-вот кончится, а они про него статейку запилили.

Эмм. У меня не получилось. Пишет что лимит запросов с вашего ip уже кончился.

Интересно как то даже.

Чёт в голос, если у вас есть ss7 шлюз)))

А Если у вас есть боинг, то можно в торговый центр врезаться)))

Понятно, что ss7 дырявая как мои тапочки, и имея доступ к шлюзу много чего можно сделать и об этом уже тысячу раз писали все кому не лень, начиная от позитив технолоджис и заканчивая сбербанком.

Но в статье преподносят банальные вещи, как что-то особенное из чего я делаю вывод, что статья исключительно ради плюсов.

Спасибо за репосты моих текстов!

Объясните нубу, куда потом использовать IMSI и MSC.

Это только в России\СНГ работает? У меня телефон залочен оператором и в инженерном меню вобще ничего не показывает

На айфонах и сяоми, про остальные не знаю, есть такая функция: find my phone. Он показывает местоположение мобильника на карта, а при надобности посылает на телефон команду, что бы телефон начал издавать звук. Мы так в лесу айфон потеряли и после 3х часов поисков глазами, только так и нашли.

2) Выключенный как 10 минут телефон показывал как доступный в сети.

сайт дерьмо не показывает

Ответ на пост «Как избавиться от панических атак?»

В первую очередь при панических атаках, нужно обратиться к психиатру.

Так как панические атаки не являются диагнозом, они являются симптомом таких расстройств, как:

И еще десятка-другого расстройств.

Если у человека начались ПА, это означает, что либо психика не справляется со стрессом (банальный невроз), либо психику нужно лечить у психиатра + разговорная терапия и смена образа жизни во всех случаях от легких до тяжелых.

Потому что все эти упражнения, разбросанные по сети, они конечно, хороши, но если не лечить основную причину Па, симптомы через какое-то время вернутся обратно.

ЗЫшка: у меня эта зараза длилась аж четыре года и знаете, что помогло? Месяц лечения таблеточками.

Так и живём))

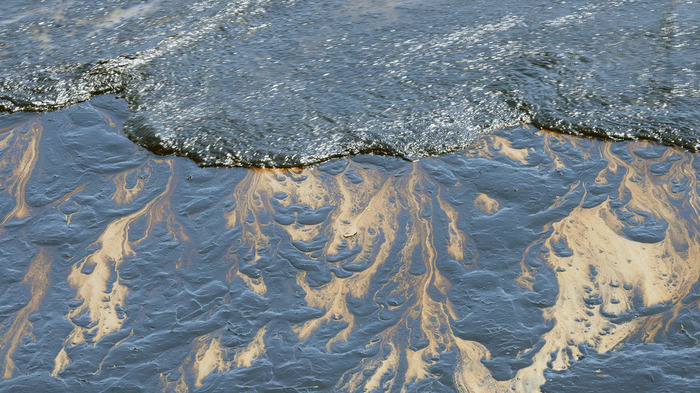

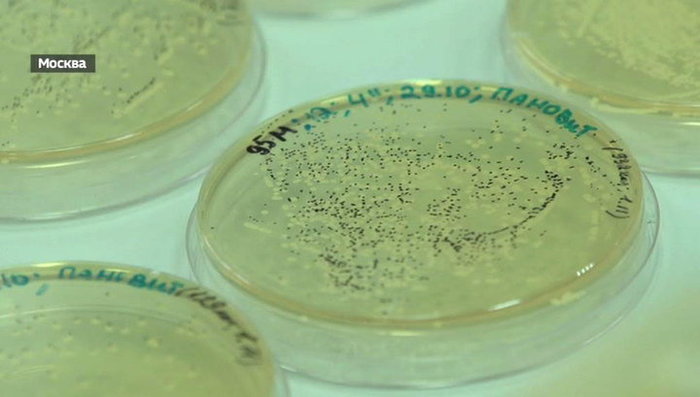

Уникальная разработка российских ученых по очистке нефтяных загрязнений

Российские ученые совершили прорыв в области экологии. Арктический научно-проектный центр шельфовых разработок официально получил патент на особый штамм бактерий, пожирающих нефтепродукты. В случае аварии они способны полностью очистить акваторию от нефтяных разливов.

Каким образом эти микроорганизмы с легкостью расправляются даже с самыми сложными загрязнениями?

«В целом все микробы постоянно находятся в голоде, им всегда не хватает еды. На все, с чем сталкивается микроорганизм, он смотрит в первую очередь как на питание. И так как нефть естественным образом достаточно давно находится на поверхности Земли, то в природе появились микробы, которые успешно используют углеводороды в питании», — пояснил ученый.

Примеров подобных бактерий в мире довольно много. Но уникальность штаммов, отобранных российскими учеными, заключается в том, что они способны выжить в экстремальных погодных условиях. Микроорганизмы будут эффективны как в жару, так и в холод. Морозостойкость делает их незаменимыми для ликвидации потенциальных разливов нефти в арктической зоне.

«Дело в том, что морской лед состоит из кристаллов пресного льда, между которыми находятся капилляры с очень высокой соленостью. И микроорганизмы, которые мы отобрали, успешно могут размножаться и использовать углеводороды нефти в своем питании при отрицательных температурах во льду и высокой солености», — рассказал Андрей Шестаков.

С точки зрения экологии подобная технология — настоящий прорыв. Микроорганизмы идеально вписываются в пищевую цепочку. Бактерии съедают всю нефть в районе загрязнения, которую не удалось или просто невозможно собрать другими способами, затем сами становятся кормом для беспозвоночных, те, в свою очередь, — для рыб и так далее.

«Еще одна уникальная особенность препарата — это его технологическая форма, — говорит Шестаков. — Это некие гранулы, покрытые гидрофобной оболочкой, эти гранулы плавают в воде, а внутри гранул находятся микроорганизмы в сухой форме. И еще одно требование к этой оболочке — чтобы она не растворялась водой, но растворялась при контакте с нефтью».

В итоге получается целевая доставка — нефть растворяет оболочку гранул, и микроорганизмы сразу оказываются на нефтяном загрязнении. Полигоном для испытания инновационной разработки, которая реализуется Арктическим научным центром и негосударственным институтом развития «Иннопрактика» на базе МГУ, станет лаборатория проточных морских систем Беломорской биологической станции.

Может повезет. Ищу раскладушку LG F2300

Уважаемые пикабушники, может у кого завалялась данная раскладушка.

Давно о ней мечтаю, еще со школы, но тогда возможности купить ее не было. А теперь не могу найти в продаже. Смотрела на известном сайте на А. Там был один продавец, но он сказал, что почтой не отправляет.

Вдруг у кого лежит без дела. Я бы купила.

Кому-то нравятся айфоны, а я вот. Схожу с ума по этой раскладушке.

P/S В чудеса верю) Вдруг повезет) Буду очень благодарна, если поможете поднять пост, чтобы тот самый человек его увидел)

Как раскрыть спецслужбу через интернет

Интересно, а о сегодняшних бойцах невидимого фронта можно что-то узнать из Сети, пришло как-то в наши головы?

И мы решили обратиться к специалисту.

Небольшой офис в тихом районе. Добротная неприметная дверь, коридор, с добротным, но уже немного потертым ковровым покрытием. Сергей (имя изменено) встречает нас на пороге кабинета. На специалиста по безопасности он совершенно не похож, на хакера – тоже. Типичный менеджер среднего звена – короткая стрижка, хороший костюм, неброский галстук. На столе ноутбук, рядом смартфон.

Я шучу, что на таком столе должен стоять МакБук, на что Сергей совершенно серьезно отвечает:

— Ни один нормальный аналитик-безопасник не будет пользоваться продукцией Apple. Она же напрямую в ЦРУ стучит.

После чего переходит к делу:

— Парни, давайте так, я ищу только по открытым источникам, и вы в материале не упоминаете никаких реальных имен и названий. То, что головы могут открутить вам, это черт с ним. А вот если до ребят «на земле» дотянутся – будет плохо.

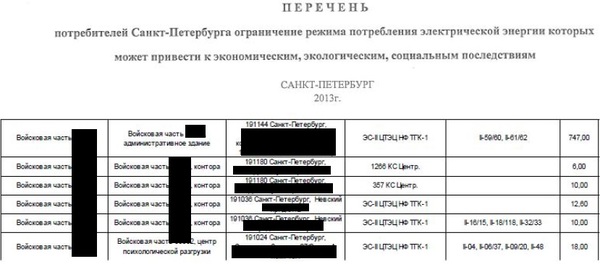

— У нас главная беда в том, что технологии есть, как с ними работать люди на местах понимают. А вот, чуть повыше понимать почему-то перестают. И в открытом доступе такого найти можно… Во, например, скандалы с силовиками у нас часто, если внимательно читать прессу, можно наткнуться на названия подразделений, которые, по идее, светиться не должны.

Сергей показывает нам несколько вкладок как раз с такими статьями, открытыми во вкладках браузера.

— Ну… так, — соглашаемся мы.

Рай для любознательных

— А вот и не так. Я же говорил, что во время скандалов разные подразделения светятся. Вот и тут. Шла слежка за дачами одного силового ведомства. В Питере. Тут же в статьях написано, кто именно следил, что за подразделение, — Сергей хмыкает, — а дальше простая любознательность и немного упорства. Название мы с вами узнали из совершенно открытого источника. Теперь просто работаем с поисковиками.

Сергей копирует название подразделения в Яндекс и Google. Чуть прищурив глаза, отпивает из большой белой чашки с надписью I love NY. Разворачивает к нам ноутбук, — Смотрите, эмблема какая красивая у них. Теперь название уточним. В МВД же реформа была, теперь они иначе называются. Но если знаешь старое название, можно точно узнать новое, переименование ведь тоже по правилам происходит.

Все это узнать несложно, продолжает объяснять нам Сергей, набирая поисковые запросы, просто надо уточнить каков именно порядок переименования. Все это тоже есть в открытом доступе Пока поиск информации выглядел совершенно заурядно. Копипаст в поисковое окно, сохранение ссылок и фрагментов текста в простеньком текстовом редакторе. Все нормативные документы и приказы обязаны находиться в открытом доступе, дальше просто надо немного разбираться в структуре ведомства.

Отметим эту первую точку фокуса, в которой сходится много разноплановой информации — базы данных нормативных документов.

Интересное начинается дальше. Слежка, как правило, ведется подразделениями, часть сотрудников которых официально числится в других ведомствах, а то и вовсе на гражданской службе или безработными. Кроме того у сотрудников таких ведомств есть документы прикрытия: удостоверения работников социальных и коммунальных служб, журналистов или просто военнослужащих. Но у каждого подразделения должно быть руководство. Официальное начальство.

Действительно, информация интригует.

Попробуем докопаться в интернете до сведений о руководстве и личном составе этой секретной службы.

Первым делом введем в Google запрос «название подразделения, которое мы уже узнали». Что мы получаем на выходе? По адресу gzakupki.ru/documentMeta2/*********.doc можно скачать документ об открытом аукционе, проводимом этой службой. В данном документе дано техническое задание, в котором указаны контакты двух начальников подразделения. Собственно начальника подразделения — полковника **** и начальника технического отдела полковника ****.

Теперь у нас есть сведения о начальнике подразделения.

Попробуем углубить поиск. Делаем запрос в Google «начальник_название подразделения_ФИО».

Таким же образом обнаруживаются данные и на заместителя начальника. Итак, у нас уже есть данные начальника и его потенциального сменщика.

Во все времена организации, имеющие отношение к разведке и слежке любили действовать под фальшивыми вывесками. Забота о безопасности, необходимость в прикрытии, словом, ничего личного. Но, что если предположить, что начальником такой «крыши» будет наш полковник?

— Вот теперь нужны некоторые специальные знания. Например, о том, что есть такой сервис, как Контур-Фокус. Впрочем, есть и другие. Получаем в «Контуре» гостевой доступ, в поисковом окне водим нужные данные и получаем данные об интересной организации.. Система выдала — в/ч 12345, возглавляемую с 27.12.2005 нашим полковником. ИНН, юридический адрес, все как полагается.

Похоже, что мы нашли «прикрышку» секретной службы.

Бинго, — Сергей явно доволен. Чай давно остыл, но все о нем забыли.

Посмотрим, что еще знает Google о полковнике ****. Наверняка, тот где-то учился. Попробуем ввести в поисковике «Фамилия_Имя_Отчество»+»кандидатская»

Получаем данные о кандидатской полковника в Санкт-Петербургском университете ***.

Сайт avto-nomer.ru подскажет нам номер служебного автомобиля. Кстати, это BMW пятой серии.

Тут Сергей закрыл вкладку и поднял руки, — Так, дальше в личную жизнь лезть не будем. Я могу еще много разного нарыть, ну его от греха подальше.

Мы спрашиваем Сергея, что можно узнать в принципе. Он пожимает плечами, — Да почти все, если постараться. Например, если узнать адрес личной посты, можно почти наверняка узнать ники в соцсетях и на форумах. Люди чаще всего используют один и тот же ник и для почты и для других записей. А там – ищи все, что он написал не «под замок». Получаешь полную информацию о пристрастиях, взглядах, хобби. Часто – еще и о маршрутах и любимых местах.

Если объект твоего интереса, к примеру, известная личность, то искать лучше не по нему самому, чтобы не привлекать внимания, а по данным ближайшего окружения.

Их маршруты наверняка дадут информацию и о маршрутах шефа. И тут, сам понимаешь, использовать данные можно очень по-разному.

— Ладно, теперь перейдем ко второй части марлезонского балета. Сергей снова садится за ноутбук.

— По идее, все сотрудники нашей конторы имеют документы на левые имена, и вычислить их невозможно. Что же, давайте попробуем. Вот, прикинь, если они слежку ведут, то и машины должны у них быть, а если участвуют машины, то они попадают в аварии и есть страховые случаи. Введем в Google «сотрудника подразделения».

На выходе получим (приводим только часть заголовков):

И таких ссылок мы получили четыре.

Таким образом, простым запросом мы получили сведения минимум о четырех сотрудниках, попавших в ДТП в 2013 году.

Давайте попробуем поискать еще. Google выдает нам интересную ссылку. Привожу выдержку из текста, как говорится, без искажений:

В списке все отличившиеся фигурируют под реальными фамилиями.

Распоряжение довольно старое, многие из перечисленных офицеров уже могли уволиться или же стать начальниками, как указанный, например, в документе ныне здравствующий (как мы выяснили выше) заместитель начальника.

— Дальше все просто, у нас куча фамилий. Просто ищем по каждой из них и смотрим, на что наткнемся. О, вот, — Сергей показывает на одну из ссылок.

Переходим по ссылке — попадаем на сайт любителей водного поло. Точнее, на отчет о ведомственном чемпионате за 2010 год. И смотрим итоговый протокол соревнования.

Сверяем со списком из приказа, ага, знакомые все лица. А теперь самое интересное – на сайте есть очень неплохой фотоотчет о турнире. Большая часть фото, конечно, пользы не приносит, сложно опознать людей в очках, шапочках для плавания, да еще и в бассейне.

Но, вот, фото с церемонии награждения и последующего банкета показывают нам множество жизнерадостных лиц.

— Ну а кто из них кто, как тут поймешь? — наивно спрашиваю я.

— А соцсети тебе на что, — улыбается Сергей.

Начинается нудная сверка по фамилиям. «Вконташа» выдает на каждую фамилию множество анкет, скоро у меня все сливается перед глазами, а Сергей методично открывает каждую ссылку, сверяет фотографии, закрывает, переходит к следующему.

За окном темнеет, кто-то заглядывает в дверь, Сергей машет рукой, — Я потом, Слав.

Слава угукает и исчезает.

В конце концов, Сергей откидывается на спинку кресла, кивает на ноутбук. На мониторе аккуратный файл – фамилия, имя, отчество, фотография.

— Вот они, все до единого. Вся команда. Только что я засветил парней, которые работают под прикрытием. Или работали, разница невелика.

— А дальше что? Ну нашли мы их по соцсетям.

— Да все, что угодно, — Сергей вспоминает о кружке с чаем, отпивает и морщится, — Дальше я могу начать анализировать данные ЕГРП, связи лиц в социальных сетях и их фотографии (с их метаданными). С помощью этого получить сведения о большей части сотрудников секретного подразделения, конспиративных квартирах, автотранспорте, родственниках, привычках родственников, их доходах. А там, смотря кто что найдет. У нас был случай в практике, когда конкуренты прижали одного ответственного сотрудника, просто прошерстив его родственников по Вконтакту. Нашли фото его сына в ночном клубе. Опознали ночной клуб – оказалось, место злачное, там наркоту толкают. Последили за парнем, выяснили, что он наркотики покупает. Дальше дело техники.

— Все, всё, я домой, — Сергей решительно захлопнул крышку ноутбука.

А мы задумчиво двинулись в гостинцу.

В этой истории мы изменили или вычеркнули все, что только можно. Люди, о которых мы узнали столько всего, зарабатывают свои деньги с вполне реальным риском для жизни и без шуток охраняют наш покой и наше имущество.

Они хорошо знают свое дело и рассчитывают на защиту со стороны своих сослуживцев, которые должны эту защиту обеспечивать.

И тут наступает пора неприятных вопросов и непростых размышлений. Интернет буквально взрывается требованиями раскрыть данные, обнародовать, сделать доступными всё, что только можно. Государственные организации обязаны делать доступными гигантские массивы информации.

Похоже, что на многих уровнях те, кто отвечает за сохранность данных, просто не понимает, какую информацию и как можно сопоставить и какие выводы сделать на ее основе.

Cтоит ли так уж настойчиво требовать этой самой открытости данных и перевода всего на свете в электронный формат? Ну, или, прежде, чем выкладывать документы, стоит как следует изучить те самые точки фокуса, исследуя которые человек с минимальной подготовкой может получить полную картину о деятельности вашей организации?

Кстати, это не только секретных агентов касается.