Что такое ssl на айфоне

Авторизация с помощью клиентских SSL сертификатов в IOS и Android

Протокол безопасной передачи данных SSL (Secure Sockets Layer) помимо обеспечения безопасной передачи данных так же позволяет реализовать авторизацию клиентов при помощи клиентских SSL сертификатов. Данная статья является практическим руководством по реализации данного вида авторизации в мобильных приложениях на IOS и Android.

Процесс организации работы сервера обеспечивающего такой вид авторизации в статье не рассматривается, однако в конце приведены ссылки по данной тематике.

Процесс авторизации выглядит следующим образом. При переходе клиента в закрытую область сервер запрашивает у клиента сертификат, если проверка прошла успешно то клиент получает доступ к закрытому контенту в ином случае клиент может получить ошибку “No required SSL certificate was sent”.

Для организации подключения мы сгенирировали клиентский сертификат, а так же создали запрос на подписание сертификата в результате чего получили файл client.csr. Далее мы отправили данный файл поставщику услуг и получили наш подписанный клиентский сертификат необходимый для аутентификации на удаленном сервере.

Тестирование подключения может быть осуществлено при помощи утилиты curl.

curl cert client.crt key client.key k someserive.com

Однако стоит заметить, что в последняя версия curl 7.30.0 в OS X сломана и не может быть использована для организации тестирования (http://curl.haxx.se/mail/archive-2013-10/0036.html).

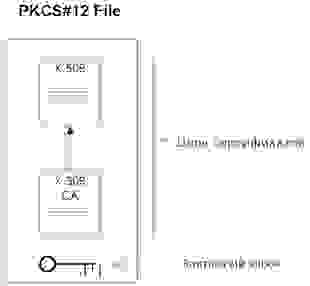

Для передачи клиентского сертификата мы будем использовать файл в формате PKCS#12. В файлах PKCS#12 хранятся одновременно и закрытый ключ, и сертификат (разумеется в зашифрованном виде). Примерная организация PKCS#12 файла показана на рисунке.

Сконвертировать Ваш client.crt в файл формата PKCS#12 можно при помощи следующей команды:

openssl pkcs12 export in client.crt inkey client.key out client.p12

После того как мы получили файл в формате PKCS#12 можно переходить к разработке и тестированию нашего мобильного приложения. Начнем с IOS.

1. Реализуем IOS версию приложения

Необходимо подключить к Вашему проекту Security.Framework

Для осуществления запроса нам необходимо извлечеть из PKCS#12 цифровой сертификат и ассоциированный с ним приватный ключ (SecIdentityRef). Наличие данного объекта позволит нам получить соответствующий NSURLCredential.

Итак реализуем функецию extractIdentityAndTrust.

Производим извлечение при помощи функции SecPKCS12Import, незабываем указать пароль к серитификату.

Далее реализуем делегат canAuthenticateAgainstProtectionSpace, вызов данного делегата позволяет нам определить свойства сервера, а именно протокол, механизм авторизации. У нас реализация этого делегата будет простой, укажем, что обрабатываем любой способ аутентификации представленный сервером.

Обработаем возможные ошибки:

Теперь перейдем к реализации непосредственно механизма аутентификации. Реализуем делегат didRecieveAuthentificationChallenge:

Загружаем наш сертификат, извлекаем из него нужные нам данные, создаем NSURLCredential, передаем нужную информацию, сохраняем данные аутентификации только в контексте текущей сессии.

Ну и для полноты картины приведу код подготавливающий NSURLConnection:

Реализацию делегата didReceiveData приводить не буду.

2. Реализуем Android версию приложения

Начну сразу с кода:

Получаем экземпляр соответствующего KeyStore в нашем случае это (PKCS12), загружаем из ресурсов наш сертификат, вторым аргументом указываем пароль. Далее создаем экземпляр SSLSocketFactory, использую собственную реализацию SSLSocketFactory, позволяющую инициализировать SSL контекст с использованием нашего сертификата. Код фабрики приведен чуть ниже. Далее конфигурируем параметры подключения, регистрируем нашу фабрику, указываем порт на который будем посылать запрос, формируем соответсвующий POST и выполняем запрос.

Заключение.

Мы рассмотрели как производить авторизацию по SSL с использованием клиентского сертификата.

Что такое безопасность соединения или включите SSL-pinning в вашем мобильном приложении прямо сейчас

В этой статье я кратко расскажу, что означает «безопасное соединение» между клиентом и сервером, что такое SSL-pinning, для чего он нужен и когда его использовать. Так же объясню от каких угроз мы защищаемся с его помощью.

Представим, что у нас есть сайт или мобильное приложение (оба подпадают под определение клиента). При обращении сайта или мобильного приложения к бекенду (сервер) безопасность соединения обеспечивается с помощью протокола SSL (Secure Socket Layer), а если быть точнее, TLS (Transport Layer Security). TLS ставит своей целью создание между двумя узлами сети защищённого от прослушивания и подмены информации канала связи, а также проверку того, что обмен данными происходит между именно теми узлами, т.е. обеспечение конфиденциальности, целостности и аутентификации. Под узлами можно понимать сервер и мобильное приложение, либо сервер и веб-браузер.

Изначально SSL был разработан компанией Netscape для своего одноименного браузера в середине 90-х. Позднее на основании SSL 3.0 был принят RFC-стандарт TLS 1.0. Рекомендованными для применения в 2019 году являются версии TLS не ниже 1.2 (актуальная версия на сегодня — 1.3). На странице в википедии можно посмотреть поддержку версии TLS у всех популярных браузеров.

MITM (Man in the middle) — данный вид атаки направлен на «прослушку» или изменение трафика между двумя узлами (клиентом и сервером). В случае использования незащищенного HTTP это не составляет труда, тогда как в случае HTTPS (HTTP + SSL, или HTTP secure) данные зашифрованы и обычный просмотр пакетов трафика не даст никакой полезной информации злоумышленникам об их содержании. О том, каким образом шифруются данные, поговорим дальше.

Симметричное шифрование — вид шифрования, при котором для шифрования и дешифрования будет использоваться один и тот же ключ. Наиболее стойким на данный момент является шифр AES (Advanced Encryption Standard), длина ключа может быть 128, 192 или 256 бит. Из минусов симметричного шифрования — проблема передача ключа, ведь в случае его утери, им может воспользоваться злоумышленник. В случае TLS используется ассиметричное шифрование — когда для шифрования используется публичный ключ, а для дешифрования приватный. Публичный ключ передаётся от узла 1 к узлу 2, и даже в случае его перехвата злоумышленником, содержимое данных невозможно расшифровать, т.к. закрытый ключ не передается между узлами. Наиболее распространённый шифр этого типа — RSA (Rivest—Shamir—Adleman), размер ключа от 1024 до 4096 бит. Удобство ассиметричных шифров так же в том, что публичный ключ может быть передан большому количеству узлов без угрозы его утечки, как в случае ключа симметричного шифра. Из минусов — асимметричные шифры значительно медленнее симметричных. Поэтому в TLS используется смешанный подход — все данные шифруются симметрично, а набор ключей асимметрично. Но так как узлы шлют информацию в обе стороны, необходимо шифровать трафик с двух сторон. На помощь приходит протокол Диффи-Хеллмана. Первые 2 минуты видео достаточно понятно объясняют принцип его работы. Если мы хотим защитить соединение по HTTP, здесь стоит подумать о SSL-сертификате.

В качестве удостоверяющего хост документа выступает сертификат стандарта X.509. Под сертификатом можно понимать файл, в котором содержится следующая информация:

Сертификаты не существую сами по себе — их выпускают центры сертификации (Certificate Authority), в цепочке сертификатов самым первым является сертификат CA, его еще называют корневой. CA являются общеизвестными и ключи, которые они выпускают являются доверенными по умолчанию. Корневые сертификаты как правило “зашиваются” в операционную систему и обновляются при следующих обновлениях. Сертификаты выстраиваются в цепочку, можно так же назвать термин дерево: сертификаты первого уровня (выпущенные CA), так же могут выпускать сертификаты следующих уровней. В случае компрометации сертификата, он может быть отозван, и тогда автоматически отзываются все дочерние сертификаты.

Кажется, что TLS решает атаку MITM. Тем не менее, возможен вариант, когда между узлами окажется самоподписанный корневой сертификат злоумышленника и каким-то образом этот сертификат попадёт к нам на устройство. Например, если пользователь недостаточно технически образован и ему предлагается установить сертификат для пользования сетью Wi-Fi. После этого данные шифруются сертификатом злоумышленника (которые он легко расшифровывает) и мы не подозреваем о подмене. В данном случае злоумышленник выступает неким прокси-сервером между нашими узлами.

Если мы реализуем проверку сертификата на клиенте, то можем отловить ситуацию, когда сертификат между узлами неподлинный. Технически это выглядит следующим образом: при установлении соединения с хостом на клиенте проверяется, соответствует ли сертификат от сервера тому сертификату, о котором знает клиент. Если нет — соединение считается небезопасным и обмен данных с хостом прекращается. Помимо прослушивания трафика, SSL-pinning так же не раскрывает спецификацию запросов API, что может пригодиться при атаках как на сервер, так и на клиент.

По тому, какой сертификат проверяем:

По тому, какие данные из сертификата проверяем:

Раз уж мы обсудили SSL-pinning в контексте мобильных приложений, почему бы не сделать тоже самое с веб-сайтами? Ответ достаточно прост — браузер посещает большое количество сайтов, ровно как и каждый день появляется много новых, и это достаточно проблематично обладать информацией обо всех них. Мобильное приложение же, как правило, обращается к конечному числу доменов, информация о сертификатах хранится внутри него. В 99% случаев не нужно придумывать свои способы шифрования, TLS + SSL-pinning обеспечивают достаточный высокий уровень безопасности для передачи чувствительных данных по сети. Примеры приложений, где SSL-pinning является по-моему мнению обязательным — это мобильные приложения банков, другие приложения из финансового и страхового сектора. Для более подробного погружения в схему работы TLS советую данный ресурс.

iPhone не может проверить идентификацию сервера — как исправить

Одной из самых распространенных проблем, с которыми сталкиваются пользователи iPhone, является проблема «Не удается проверить идентичность сервера iPhone». На самом деле, эта проблема также была зарегистрирована на других устройствах iOS.

Эта проблема затрагивает как учетные записи POP3, так и IMAP. Однако пользователи, устройства которых работают под управлением Mac iOS 10.2x, чаще всего жалуются на эту проблему iOS.

Поскольку iPhone не может проверить идентификацию сервера является такой популярной темой среди пользователей, которые предпочитают продукты Apple, мы решили объяснить проблему и помочь вам решить ее.

Давайте начнем с того, почему эта проблема возникает в первую очередь.

Что iPhone не может проверить ошибку идентификации сервера?

Всякий раз, когда вы хотите использовать определенную службу электронной почты, ваш iPhone пытается подключиться к серверу этого поставщика электронной почты. Этот процесс включает в себя много данных, циркулирующих между вашим iPhone и сервером. Сервер читает данные вашего iPhone, проверяет и проверяет их. После завершения этого процесса другой набор данных отправляется обратно на ваш iPhone.

Этими данными могут манипулировать третьи лица (например, киберпреступники), и ваша конфиденциальная информация может быть легко раскрыта.

Поскольку подключение к серверу необходимо, но все еще представляет риск, серверы имеют встроенные сертификаты безопасности, которые могут считывать iPhone и другие устройства. Итак, как это работает?

Проще говоря, ваш iPhone будет запрашивать SSL-сертификат сервера при каждой попытке подключения к нему. Затем сервер ответит, отправив сертификат на ваш iPhone для проверки. Ваш iPhone по существу проверит, является ли сертификат надежным или нет. Он также проверит данные вашего аккаунта и посмотрит, все ли соответствует. Все это происходит в фоновом режиме.

В случае, если ваш iPhone определит, что срок действия сертификата истек, он не соответствует доменному имени или что он не был подписан компанией, пользующейся доверием, он выбросит его и разорвет соединение.

Как только соединение между сервером и вашим iPhone было разорвано, на экране отобразится ошибка «Идентифицировать сервер не удается проверить iPhone».

Хотя чтение сертификатов было реализовано из соображений безопасности, иногда этот процесс может ошибаться и отображать ошибку, даже если в ней нет ничего неправильного.

Эта ошибка чаще всего возникает, когда:

Как вы можете решить эту проблему на вашем iPhone?

Есть несколько исправлений, которые могут решить эту проблему. Тем не менее, иногда разработчики на стороне сервера должны делать свое «волшебство» за кулисами, чтобы помочь пользователям подключиться. Мы рассмотрим то, что вы, как пользователь iPhone, можете сделать.

Создайте новую учетную запись iPhone на iPhone

Наиболее распространенное предложение от разработчиков Apple — полностью удалить свою учетную запись электронной почты iPhone и заменить ее новой. Вот как вы можете это сделать:

Это все, что касается удаления почтовой учетной записи iPhone. Теперь пришло время создать и добавить новый. Следующие шаги покажут вам, как вы можете это сделать.

Поскольку вы уже столкнулись с ошибкой, это означает, что ваш телефон использует SSL с вашей учетной записью iPhone. Из-за этого вы должны быть осторожны при выборе портов для входящего и исходящего сервера.

Мы предлагаем использовать следующие безопасные порты:

Порт исходящего сервера для IMAP и POP: 465 (номер порта)

Входящий сервер для IMAP: 993 (номер порта)

Порт входящего сервера для POP3: 995 (номер порта)

Этот метод обычно решает проблему.

Отключите SSL в вашем почтовом аккаунте iPhone

Как мы уже упоминали, причина, по которой вы получаете это сообщение об ошибке, заключается в том, что ваш iPhone использует SSL. Хотя есть опция, позволяющая отключить SSL, это не рекомендуется. Тем не менее, если вы хотите продолжить, вот что вы должны сделать:

Добавление в доверенные сертификаты

Посмотрите на окно ошибки, которое вы получаете. Если вы заметили кнопку «Подробности», вы сможете вручную пометить этот сертификат как доверенный.

Для этого нажмите кнопку «Подробности» и выберите «Доверие».

Проверьте это и избавьтесь от этой ошибки

Теперь вы знаете больше об этом распространенном сообщении об ошибке iPhone. Вы знаете, почему это происходит и что вы можете сделать, чтобы решить это. Проверьте методы, описанные в этой статье, и посмотрите, поможет ли какой-либо из них решить проблему.

Может быть, у вас есть альтернативный метод, который может добиться цели? Поделитесь этим с сообществом TechJunkie в комментариях ниже.

Что такое ошибка безопасности ssl в ios и mac и как ее исправить 2021

Все началось с ошибки в коде, как и многие другие уязвимости. Уязвимость SSL / TLS, о которой мы говорим, серьезна. Грани даже зашли так далеко, чтобы сказать, что этот недостаток существует с 18 месяцев, и он может быть использован АНБ для получения доступа к устройствам Apple.

Вот как Apple описывает это:

Воздействие. Злоумышленник с привилегированным положением в сети может захватывать или изменять данные в сеансах, защищенных SSL / TLS.

Что именно пошло не так?

Это означает, что система может проверить, является ли сертификат безопасности безопасным или нет, но она не может проверить, кто подписал сертификат. А это значит, что поддельный запрос на подпись может пройти через систему без проблем.

Ошибка SSL позволяет хакерам получить доступ к конфиденциальной информации, такой как имена пользователей, пароли и данные кредитной карты, при использовании приложений, использующих систему SSL Apple для шифрования.

Если вы хотите получить более подробное техническое объяснение этого процесса, ознакомьтесь с постами Адама Лэнгли и Ашкана Солтани в блоге.

Пожалуйста обновите

Ошибка затрагивает устройства iOS между iOS 6 до iOS 7.0.5, Apple TV и OS X Mavericks. Apple выпустила следующие обновления для своих пользователей.

Обновления для iOS

Обновление iOS 7.0.6 для пользователей iOS 7.

Обновление iOS 6.1.6 для пользователей iOS 6.

Обновление iOS 6.0.2 для владельцев Apple TV.

Обновление для Mac

Обновление OS X 10.9.2 для Mavericks.

Если вы не в курсе какой-либо из этих версий, вам нужно быстро нажать на эту кнопку обновления. Что, если мое устройство взломано, спросите вы? У нас также есть решение для вас.

Решение для джейлбрейка

Если ваш iPhone или iPad взломан, вам повезло. Вам не нужно обновлять iOS для исправления этой уязвимости. Установка твика Райана Петрича из Cydia сделает свое дело. Вот как вы можете это сделать.

Чтобы убедиться, что твик был установлен и работает должным образом, зайдите на gotofail.com и он должен сказать «Безопасный».

Главный кредит изображения: Martin Abegglen

Что такое ошибка в сердцебиении и как защитить себя и оставаться в безопасности?

Что такое nvxdsync? Исправить nvxdsync.exe Ошибка приложения

Что такое nvxdsync? Это вирус? Вы можете отключить этот драйвер NVIDIA? Узнайте, как исправить nvxdsync.exe Ошибка приложения в Windows 8 / 7.

Что такое ошибка в снаряде и как ее исправить на OS X

Руководство по технологиям объясняет: что такое ошибка Shellshock и как ее исправить на Mac OS X.

Что такое ошибка безопасности SSL в iOS и Mac и как ее исправить

Все началось с ошибки в коде, как и многие другие уязвимости. Уязвимость SSL / TLS, о которой мы говорим, серьезна. Грани зашел так далеко, что заявил, что эта уязвимость существует уже 18 месяцев и может быть использована АНБ для получения доступа к устройствам Apple.

Воздействие. Злоумышленник с привилегированным положением в сети может захватывать или изменять данные в сеансах, защищенных SSL / TLS.

С точки зрения непрофессионала это означает, что данные, отправленные и полученные с помощью Safari, приложений Apple и любых сторонних приложений, использующих собственную систему SSL Apple на iOS и Mac, являются не зашифрованный и безопасный.

Что в точности пошло не так?

SSL (Secure Sockets Layer) и TSL (Transport Layer Security) — это набор технологий, которые устанавливают безопасное и зашифрованное соединение между вашим компьютером и сервером. Ошибка в коде сделала проверка подписи часть этого процесса потерпеть неудачу.

Это означает, что система может проверить, является ли сертификат безопасности безопасным, но не может проверить, кто подписал сертификат. А это означает, что запрос поддельной подписи может пройти через систему без каких-либо проблем.

Ошибка SSL позволяет хакерам легко получить доступ к конфиденциальной информации, такой как имена пользователей, пароли и данные кредитной карты, при использовании приложений, использующих систему SSL от Apple для шифрования.

Если вы хотите получить более подробное объяснение этого процесса, ознакомьтесь с сообщениями в блоге автора Адам Лэнгли а также Ашкан Солтани.

Пожалуйста обновите

Ошибка затрагивает устройства iOS от iOS 6 до iOS 7.0.5, Apple TV и OS X Mavericks. Apple выпустила следующие обновления для своих пользователей.

Обновления для iOS

Обновление iOS 7.0.6 для пользователей iOS 7.

Обновление iOS 6.1.6 для пользователей iOS 6.

Обновление iOS 6.0.2 для владельцев Apple TV.

Обновление для Mac

Обновление OS X 10.9.2 для Mavericks.

Если у вас нет обновленных версий какой-либо из этих версий, вам нужно нажать эту кнопку обновления. быстрый. Вы спросите, что, если мое устройство взломано? У нас также есть решение для вас.

Решение для взломщиков

Если ваш iPhone или iPad взломан, вам повезло. Вам не нужно обновлять iOS, чтобы исправить эту уязвимость. Установка твика Райана Петрич из Cydia сделает свое дело. Вот как это сделать.

Шаг 1: Войти в Управлять, кран Редактировать а потом Добавлять.

Шаг 2: В текстовое поле добавьте этот URL — http://rpetri.ch/repo и нажмите Добавить источник

Шаг 3: Теперь вы подписаны на репо Райана. Вернитесь в Cydia, нажмите Поиск и ищи SSLPatch.

Шаг 4: Теперь нажмите Установить а затем выберите Подтверждать. Патч будет установлен. Нажмите на Перезагрузите устройство при появлении запроса.

Чтобы убедиться, что твик установлен и работает правильно, перейдите на сайт gotofail.com и там должно быть написано «Безопасно».

И, как всегда, оставайтесь в безопасности.

Кредит верхнего изображения: Мартин Абегглен