Что такое soc rcmp

Пришло сообщение от RCMP на телефон: что это такое?

24.12.2020 2 Просмотры

В период пандемии граждан призвали ограничить круг общения и как можно меньше посещать людные места. В большей части госорганизации также перешли на удаленный режим и стали работать с обращениями непосредственно по телефону либо e-mail. Все максимально ушло в интернет-пространство и злоумышленники учли это факт. В топе поисковых запросов – получение социальных выплат от государства. С учетом этого многим стали поступать сообщения от RCMP на телефон, но насколько это достоверная информация сразу трудно разобраться.

Что это

RCMP – это российский центр межрегиональных выплат. Хотя подобное название звучит весьма серьезно и убедительно, но это лишь часть вполне успешной комбинации аферистов. Если попробовать проверить организацию, выяснится, на самом деле такой не существует.

Соответственно сообщение от RCMP на телефон – просто способ привлечь внимание доверчивых граждан. В тексте говорится, что гражданину причитается социальная помощь от государства в виде выплаты денежных средств. Материальное положение многих за последние полгода несколько пошатнулось, поэтому абсолютно равнодушных к этой теме нет. Далее пишут, чтобы узнать точную сумму и другие подробности следует перейти по ссылке из сообщения, а затем еще несколько простых действий.

Как это работает

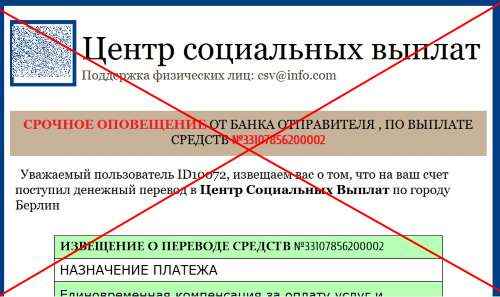

Перейдя по ссылке, пользователь видит страницу якобы государственного органа. Отмечается выдержанный стиль – он оформлен в соответствии с большинством официальных порталов. Все представлено максимально лаконично – текстовая информация и всплывающие формы. Первое, что просят указать – последние 4 цифры номера банковской карты и, причем именно той, на которую перечисляют заработную плату. Если требование выполнено, далее чтобы получить те самые выплаты якобы необходимо указать фамилию, имя и отчество и уже полный номер карты.

Современное интернет-пространство и доступность технологий существенно упростили жизнь многим пользователям, но наряду с этим возникло целое направление мошеннических схем. Злоумышленники отслеживают все изменения запросов и предлагают гражданам свою альтернативу с одной лишь целью – получить выгоду и как можно больше. Сообщение от RCMP на телефон – очередная уловка предприимчивых лиц, которые под видом деятельности официальных структур и предоставления сведений относительно получения социальных выплат выманивают необходимую информацию и последние деньги.

Пришло сообщение на телефон от SOC RCMP: что это?

24.12.2020 4 Просмотры

Пандемия изменила принципы взаимодействия и подходы. Если ранее только передовая часть населения пользовалась порталом Госуслуги и другими площадками с целью получить информацию, то теперь дистанционный подход взаимодействия стал во многом единственным вариантом решения проблем. О решении Правительства поддержать население наслышаны многие, поэтому у большинства в строке запросов указывается «получение социальных выплат от государства». Злоумышленники, видя это, запустили рассылку сообщений на телефон от SOC RCMP. Трудно сразу разобраться – официальная это информация или очередной спам и схема мошенников.

Что это

SOC RCMP – это социальный российский центр межрегиональных выплат. Такое длинное название вполне оправдано, поскольку созвучно с серьезными государственными ведомствами. Хотя все придумано довольно убедительно, но на самом деле такой организации нет. Все является частью удачной схемы аферистов.

Сообщение от SOC RCMP на телефон – просто уловка, задача которой лишь привлечь внимание заинтересованных граждан. Финансовая сторона жизни общества в период пандемии значительно пострадала, поэтому интерес к социальной помощи от государства в виде выплаты денежных средств довольно высок. Если приманка сработала, вход идет следующий этап – чтобы узнать подробности необходимо перейти по ссылке из сообщения.

Как это работает

Успех идеи мошенников определяет продуманность до мелочей, когда даже оформление сайта походит на другие страницы государственных органов. Здесь все лаконично, нет ничего лишнего – только текст и всплывающие формы. Чтобы в дальнейшем получить от 100 до 200 тыс. гражданина просят в графе прописать 4 цифры номера банковской зарплатной карты. Далее потребуется фамилия, имя, отчество и полный номер карты.

Успех мошенников в большей части состоит из двух направлений. С одной стороны это простота действий и запросов, ведь чтобы получать регулярный доход необходимо работать с темой, которая затрагивает интересы преобладающей части населения. С другой – использование технологий + нововведения, которые позволят запутать следы, ведь все работает, пока схему не прикроют органы правопорядка или о ней не начнут писать едва ли ни в каждой публикации. Топ запросов – «получение социальных выплат от государства», поэтому сообщение на телефон от SOC RCMP пришлось кстати, и стало уловкой от которой пострадали многие.

SOC for beginners. Задачи SOC: мониторинг

Мы продолжаем рассказывать о буднях Security Operations Center – о реагировании на массовые кибератаки, любопытных кейсах у заказчиков и правилах корреляции событий, позволяющих нам детектировать атаки на заказчиков и пр.

Сегодня мы хотим открыть новый цикл статей, задача которого – продемонстрировать, с какими задачами и трудностями сталкиваются все начинающие (и не очень) SOCостроители, и главное – поделиться нашим опытом по их решению.

В этих статьях мы будем касаться разных вопросов и технического, и методического характера, и максимально отделять коммерческое и маркетинговое позиционирование от реальных задач. В наших планах завершить первый цикл статей как раз к SOC-Форуму, чтобы площадка стала одним из мест для обсуждения данных вопросов.

Начнем с самой популярной задачи, без которого сложно представить SOC, – мониторинга инцидентов.

Security monitoring – реальная задача или новая маркетинговая реальность?

Любой опытный безопасник за свою карьеру пережил немало трендов на новые красивые аббревиатуры. Очередные NG-технологии, искусственные интеллектуальные системы, «золотые» и «серебряные» пули защиты от хакеров и таргетированных атак и т.д. Сейчас одним из таких популярных направлений стал мониторинг инцидентов информационной безопасности. При этом эксперты иногда высказываются, что безопасность не требует мониторинга, а требует только активного блокирования. Однако мы считаем иначе – по двум причинам.

Причина первая: динамика развития компаний

«Мир изменился, я чувствую это в воздухе, я чувствую это в воде».

Галадриэль, CSO Лотлориэна

Существуют два глобальных изменения, которые все агрессивнее входят в жизнь каждой компании, обладающих хоть какой-то ИТ-инфраструктурой:

Причина вторая: интеллектуальность атак и средств защиты

«Погоди, Гретель, вот скоро луна взойдет, и станут видны хлебные крошки».

Гензель, 1 level Security Analyst

Попытка взлома, отбитая или заблокированная средством защиты, сегодня уже не является поводом для успокоения, поскольку инструментарий злоумышленников, а следовательно, и сами атаки, непрерывно эволюционируют.

Приведем два простых примера.

1. В компании используется NGFW. Такие системы могут детектировать не только внешние атаки, но и потенциально вредоносную активность внутри сети (например, активность бота). И вот в один прекрасный день NGFW заблокировал попытку одного из хостов подключиться к центру управления бот-сетями вредоносного семейства / отправки информации на сервера, подконтрольные злоумышленникам.

Можно ли утверждать, что на этом инцидент исчерпан? На первый взгляд, да. Наша защита успешно заблокировала подключение, бот не связался с центром управления, и в итоге вредоносная активность в сети не началась. Но давайте копнем глубже: 90% процентов сотрудников компании уже давно пользуются ноутбуками. И если сотрудник решит поработать из дома или из кафе, бот успешно достучится до центра управления, ведь там, за пределами сети предприятия, нет ни NGFW, ни бдительного безопасника. К чему это приведет? На первом этапе – к компрометации всех данных этого ноутбука. На втором – к обновлению протоколов или адресов центра управления бота, что не позволит NGFW успешно блокировать атаку.

2. Уже достаточно давно антивирусные агенты научились выявлять и блокировать хакерские утилиты, например, печально известный mimikatz. И вот мы настроили соответствующую политику в нашей компании и зафиксировали блокировку. На одном из хостов ИТ-администраторов был запущен и заблокирован mimikatz.

Этот пример аналогичен предыдущему – с одной стороны, компрометации учетных записей не произошло, инцидент исчерпан. Но, даже если оставить в стороне ненормальность самой ситуации и желание в ней разобраться (сам ли ИТ-администратор запускал утилиту и для чего), ничто не помешает злоумышленнику еще раз попытаться получить доступ. Он попытается «прибить» процесс антивируса, использует версию, которая антивирусом не определяется, например, при применении powershell-аналогов. В конце концов, просто найдет хост без антивируса и получит интересующую его информацию там.

В итоге, проигнорировав анализ и разбор заблокированной атаки, мы оставляем действия злоумышленников без контроля. И вместо того, чтобы купировать их попытки захватить нашу инфраструктуру, мы оставляем их с развязанными руками, позволяя придумать новый способ атаки и вернуться к ней с ранее захваченных позиций.

Два этих примера доказывают, что оперативный мониторинг и тщательный анализ событий ИБ может не только помочь в выявлении и разборе инцидентов, но и усложнить жизнь злоумышленников.

Говорим мониторинг – подразумеваем SIEM?

Некоторое время назад между темой SOC и мониторинга ставился знак равенства, а дальше он же возникал между понятиями «мониторинг» и «SIEM». И, хотя вокруг этой темы сломано много копий, хочется вернуться к этому вопросу, чтобы он не смущал нас в дальнейшем.

В мировой практике и даже на территории России известны подходы к решению задач мониторинга и построения SOC вообще без применения SIEM. Один из крупнейших и самых успешных SOC прошлого десятилетия был целиком построен на оперативной регулярной работе сотрудников: на высокорегулярной основе дежурная смена анализировала журналы антивируса, прокси, IPS и других средств защиты – где руками, где базовыми скриптами, где умными отчетами. Этот подход позволял закрывать 80% задач baseline мониторинга (к примерам базовых задач и начального подхода я подойду детальнее в следующем разделе).

Так зачем же на самом деле нужна платформа SIEM/Log Management в плоскости задач мониторинга? Попробуем разобрать на примерах.

Use case 1. Собрать все инциденты «в одну кучу».

На первый взгляд эта задача может показаться бесполезной, но, на самом деле, трудно переоценить потребность заказчиков в ее решении. Особенно когда их цель –не обработка каждого детекта со средства защиты, а поиск определенных закономерностей. Например, выявление повторяющихся событий/инцидентов (когда проблема методически не устранена), фиксация странных активностей с одного хоста/на один хост (первые робкие шаги к модному слову kill chain), анализ частотности срабатываний.

Безусловно, для решения столь утилитарной задачи SIEM, по-честному, не нужен. Вполне приемлемым вариантом здесь может стать service desk с учетом заявок и правильная работа с отчетами из него (анализ закономерностей глазами).

Но, тем не менее, когда компания запускает у себя SIEM, ее, как правило мотивирует именно желание собрать все инциденты в едином окне, поэтому включаем этот use case в наш список.

Use case 2. Склеить однотипные инциденты.

Когда речь идет о развивающейся и длительной активности злоумышленника, при неправильной настройке сценария можно столкнуться с явлением под названием «incident storm». Например:

И в этом потоке событий очень легко пропустить инцидент, отличный от указанных активностей. Поэтому правильный SIEM всегда позволит склеить эти активности по ключевым полям, чтобы разбирать их как один общий инцидент.

Use Case 3. Обогатить расследование информацией из дополнительных систем.

После выявления инцидента аналитику обычно предстоит очень большой объем работы по поиску его причин и последствий. Рассмотрим следующий пример: одним из базовых правил мониторинга и контроля во многих международных стандартах является запрет на использование системных неперсонифированных учетных записей в инфраструктуре. И вот перед нами встала задача контролировать вход под учетной записью root на операционной системе Unix. Нужен ли для решения такой задачи SIEM? Безусловно, нет; любой администратор, владеющий основами написания скриптов, с легкостью создаст двухстрочный скрипт, который позволит выявлять такую активность.

Но теперь давайте посмотрим, что нам, как оператору SOC, нужно дальше сделать с этим событием.

Чем отличаются эти два события? Какое из подключений легитимно, а какое нет? Сейчас у нас есть только ip-адрес, с которого выполнялось подключение. Это, безусловно, не позволяет нам локализовать пользователя. Вот как действовали бы мы:

После этого необходимо оценить воздействие на систему, оказанное после входа под системной записью root. При правильно настроенном аудите нам, в принципе, будет достаточно журналов сервера, но есть одно «но»: сам злоумышленник с этими правами мог с легкостью их модифицировать. Что приводит нас к задаче хранения журналов в независимом источнике (одной из задач, которые часто ставят под SIEM). В итоге, анализ этих журналов позволяет оценить проблему и ее критичность.

Безусловно, большую часть этой работы можно выполнить и без SIEM, но тогда на нее уйдет гораздо больше времени, а аналитик столкнется с серьезными ограничениями. Поэтому хотя SIEM и не строго необходим, при проведении расследований он имеет серьезные преимущества.

Use Case 4. Простая и сложная корреляция.

На эту тему написаны уже сотни статей и презентаций, поэтому надолго останавливаться на данном примере не хочется. Скажу еще раз главное: сегодня, чтобы эффективно выявлять и отражать атаки, нужно уметь выявлять корреляции между событиями ИБ. Будет ли это создание и удаление учетной записи в Active Directory в течение подозрительно короткого интервала или выявление продолжительных vpn-сессий (длиннее 8 часов) на межсетевом экране – не важно. Так или иначе, базовыми скриптами или инструментами самого средства защиты эта задача не решается из-за огромного объема проходящих через него событий безопасности. Для решения таких задач и предназначены платформы SIEM.

Итого: подход к задачам мониторинга на первом этапе не обязательно требует SIEM-платформы, но она существенно упрощает жизнь SOC и его операторов. В долгосрочной перспективе, по мере углубления в задачи по выявлению инцидентов, наличие SIEM перестает быть рекомендацией и становится обязательным условием.

Мониторинг – с чего начать?

Отвечая на вопрос в заглавии этого раздела, большинство заказчиков впадает в одно из двух заблуждений.

Единственной задачей SOC и вообще информационной безопасности является борьба с APT или таргетированными атаками. Наша практика показывает, что до выстраивания базовых процессов мониторинга, наведения порядка в инфраструктуре и «причесывания» процессов реагирования ставить столь амбициозную задачу перед собой не стоит.

О мониторинге можно думать только после того, как вся инфраструктура будет накрыта плотным колпаком из средств защиты и самых современных систем ИБ. По нашим наблюдениям, хороший первый результат по повышению уровня ИБ можно получить, обладая минимальным набором средств защиты. Это подтверждает и статистика, которую мы собираем на регулярной основе: например, в первом полугодии 2017 около 67% событий у заказчиков были зафиксированы при помощи основных сервисов ИТ-инфраструктуры и средств обеспечения базовой безопасности – межсетевых экранов и сетевого оборудования, VPN-шлюзов, контроллеров доменов, почтовых серверов, антивирусов, прокси-серверов и систем обнаружения вторжений.

Итак, процесс мониторинга событий и инцидентов можно начать с достаточно базовых вещей:

Руслан Рахметов, Security Vision

Оглавление

Друзья, в предыдущей статье (https://www.securityvision.ru/blog/informatsionnaya-bezopasnost-chto-eto/) мы обсудили основные понятия информационной безопасности и дали определение некоторым терминам. Разумеется, сфера защиты информации не ограничивается описанными определениями, и по мере появления новых статей мы будем всё больше погружаться в данную область и объяснять специфические термины.

Сейчас же давайте представим, как выглядит практическая работа тех, кто профессионально занимается информационной безопасностью, т.е. специалистов по защите информации. Мы часто слышим, что многие значимые расследования хакерских атак ведутся в Ситуационных центрах информационной безопасности, или Центрах SOC (от англ. Security Operations Center). Что такое SOC? Кто там работает и что делает? Какие обязанности выполняют сотрудники SOC, с какими системами и средствами они работают? Правда ли, что без знаний языков программирования не удастся достичь высот в работе в составе команды SOC-Центра, а навыки администрирования информационных систем нужны специалисту по защите информации как воздух? Поговорим об этом ниже.

Пока же нам следует уяснить, из каких специалистов должен состоять Центр SOC? Какие компетенции важны для успешной и плодотворной работы в Ситуационных центрах информационной безопасности? Для начала мы подробнее расскажем, какие именно задачи решаются в SOC-Центрах, поговорим о классификации SOC и о моделях работы и предоставления сервисных услуг заказчикам Ситуационных центров информационной безопасности.

На практике подключение и использование услуг SOC-Центра выглядит следующим образом:

1. Заказчик услуг SOC-Центра, который видит необходимость в аутсорсинге оперативного реагирования на свои инциденты ИБ, обращается к менеджерам SOC с запросом о подключении к сервисам SOC.

2. Менеджеры Центра SOC согласовывают детали подключения информационных и защитных систем заказчика к инфраструктуре SOC-Центра для того, чтобы оперативно обрабатывать поступающие данные без выезда на площадку Заказчика.

4. На площадке Заказчика информационные системы и имеющиеся средства технической защиты настраиваются на пересылку всей значимой с точки зрения ИБ информации во внешний SOC.

5. Во внешнем SOC-Центре входящие данные непрерывно обрабатываются сотрудниками SOC (дежурной сменой), которая состоит, как правило, из следующих специалистов:

Специалист по настройке правил в системах SIEM, SOAR, IRP получает от Заказчика вводные данные о работе информационных систем и затем составляет правила выявления инцидентов и реагирования на них в используемых в SOC-Центре системах. Это могут быть правила корреляции в системах SIEM, которые отвечают за обработку входящих сообщений от систем безопасности заказчика и за выстраивание этих разнородных событий в логически целостную «историю» для поиска возможной атаки. Также настраиваются правила автоматического реагирования, локализации, восстановления информационных систем при помощи SOAR и IRP решений. В случае, если для защиты Заказчиков используются сигнатурные методы обнаружения угроз, например, антивирусы или системы обнаружения/предотвращения компьютерных вторжений, то данный специалист создает для них сигнатуры, т.е. описывает правила, по которым угроза должна быть обнаружена.

Пришло сообщение на телефон от SOC RCMP: что это

Наряду с ростом безработицы на фоне пандемии коронавируса активизировались и мошенники. Поскольку люди сейчас пытаются найти информацию, чтобы получить социальные пособия от государства, преступники активно пытаются на этом заработать. Не так давно было информационное сообщение от RCMP SOC.

Что это такое?

Как правило, в текстовом сообщении сообщается о том, что вы имеете право на получение от государства социальной помощи в виде денежной выплаты. Чтобы узнать больше о сумме, причитающейся человеку, просто перейдите по ссылке в текстовом сообщении и выполните ряд простых шагов.

К сожалению, многие люди в разгар нехватки денег верят в это, заходят на сайт, заполняют анкеты, и… и попасть в ловушку мошенника, отдавая последние деньги.

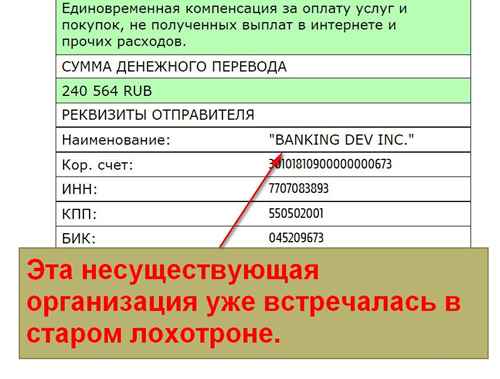

ГНК РЦМП — российский социальный центр межрегиональных платежей. Конечно, такой организации не существует, но мошенники не ленились придумать красивое название. В целом, механизм данной аферы аналогичен механизму «Центра обслуживания/социальных платежей». Кроме того, в сети есть еще много сайтов со схожими названиями. Они все фальшивые.

В чем суть обмана?

Человек нажимает на ссылку и попадает на ресурс предполагаемого государственного органа. Стоит отдать должное злоумышленникам, они хорошо поработали над дизайном, сделав его максимально простым и похожим на порталы реальных государственных органов.

Здесь нет ничего лишнего: только текстовая информация и всплывающие формы для заполнения.

Для начала человека просят указать номер банковской карты, по которой он получает зарплату или по которой чаще всего совершает покупки. Точнее, последние 4 цифры. Затем иконка песочных часов будет мигать в течение 30 секунд. Таким образом, система как будто говорит: «Подождите, операция идет».

Следующим шагом является уведомление вас о том, что вы фактически имеете право на получение оплаты от государства. Для этого необходимо указать свою фамилию, имя и отчество, а также полный номер карточки. Никакой другой информации не требуется.

Важно: Те, кто хотя бы раз получал платеж от государства, должны понимать, что при заполнении заявления необходимо указывать множество различных реквизитов, а также платежные реквизиты в форме BIK, расчетного счета и т.д. Но не только номер карты.

Затем появляется окно чата, в котором «юрист» сообщает, что все готово, остается только оплатить бумажные услуги. Мошенники обычно просят 200-300 рублей. Они рассчитывают на то, что такая небольшая сумма не будет выглядеть подозрительно, а в ожидании получения 100-200 тысяч рублей, они дадут эту небольшую сумму в качестве гонорара.

В дальнейшем «адвокат» будет снова и снова вымогать суммы, ссылаясь на новые формальности в форме записи того или иного документа. В конце концов, это прекратится только тогда, когда пользователь сам перестанет переводить деньги мошенникам.

Поэтому никогда и ни при каких обстоятельствах не стоит оплачивать услуги незнакомых адвокатов на непонятных сайтах. Платежи не предполагают комиссионных. Деньги получают граждане, а не наоборот.