Что такое network access point

Точки доступа к сети Internet

Ходатайство о создании точек доступа к сети (Network Access Points — NAP) было направлено на реализацию предложений, поступивших от некоторых компаний, по учреждению специальных узлов в сети — NAP, где осуществлялись бы межсетевые соединения в рамках vBNS или других сетей. В этих NAP требовалось обеспечить возможность обмена трафиком между региональными сетями, сетями сервис-провайдеров, а также исследовательскими и образовательными центрами по всей Америке. Такого рода точки доступа к сети нужны были для формирования соединений между сетями, которые небыли субъектами «Свода правил применения сети NSF» (NSF Acceptable Usage Policy), ограничившего использование сети Internet только исследовательскими и образовательными целями. Таким образом, использование сети в коммерческих или каких-либо других целях, не соответствующих этому своду правил, автоматически пресекалось на уровне точек доступа к сети.

Согласно терминологии NSF, точка доступа к сети (NAP) — это высокоскоростной коммутатор или сеть коммутаторов, к которой подключается определенное число маршрутизаторов для обмена трафиком. Любая NAP должна работать со скоростью не ниже 100 Мбит/с и иметь возможность повышения пропускной способности по запросу или в зависимости от нагрузки. Работа каждой NAP при передаче трафика от одного провайдера другому должна быть так же прозрачна и проста, как работа АТМ-коммутатора (45+ Мбит/с) или коммутатора FDDI (100 Мбит/с).

Концепция построения NAP основана на применении точек обмена трафиком FIX и CIX (о них далее, в этом разделе), которые были созданы в свое время вокруг магистральных колец FDDI для подключения сетей на скоростях до 45 Мбит/с.

Трафик через NAP уже не имеет ограничений со стороны Свода правил, т.е. это может быть не только информация в интересах образовательных или исследовательских учреждений. Все сети при подключении к NAP автоматически получают разрешение на обмен трафиком с другими сетями, не нарушая при этом никаких законов и правил.

Фондом NSF были выделены четыре основных NAP:

• Sprint NAP в Пенсаукен (штат Нью-Джерси);

• PacoBell NAP в Сан-Франциско (штат Калифорния);

• Ameritech Advanced Data Services (AADS) NAP в Чикаго (штат Иллинойс);

• MFS Datanet (MAE-East) NAP в Вашингтоне (Федеральный округ Колумбия). Опорная сеть NSFNET 13 сентября 1994 года была подключена к точке доступа

Sprint NAP. В середине октября 1994 года она была подключена к NAP PacoBell, а в начале

января 1995 года к NAP Ameritech. И, наконец, 25 марта 1995 года, по предложению MFS (ныне MCI Worldcom), сеть NSFNET была подключена к узлу MAE-East FDDI.

Сети при подключении к NAP должны были иметь пропускную способность, соразмерную с подключенными ранее сетями (т.е. не менее 1,5 Мбит/с), и возможность повышения пропускной способности по запросу, в зависимости от нагрузки или целей применения. Назначенные NSF точки NAP должны были обеспечивать коммутацию не только пакетов протокола IP, но и сетевого протокола без установки соединения CLNP (Connectionless Networking Protocol). Необходимость коммутации CLNP-пакетов и реализации процедур, предусмотренных протоколом междоменной маршрутизации IDRP (Inter-Domain Routing Protocol) и протоколом внешнего шлюза (ISO OSI Exterior Gateway Protocol — EGP), могла быть обусловлена общим уровнем сервиса, предоставляемого на той или иной NAP.

Учреждение должности менеджера NAP

Для каждой NAP назначалось ответственное лицо — менеджер NAP. В его обязанности входило:

· Развертывание и обслуживание NAP при подключении ее к vBNS и другим сетям.

· Установка правил работы и цен на услуги, предоставляемые сервис-провайдерам при подключении к NAP.

· Подание предложений о развертывании NAP в зависимости от географических особенностей местности.

· Подание предложений и утверждение списка стандартных процедур, которые будут

использоваться при взаимодействии с персоналом других NAP, арбитром маршрутов (Routing Arbiter — RA), провайдером vBNS, администраторами региональных и других сетей для решения возникающих проблем и поддержки заданного качества обслуживания (Quality of Service — QoS) для всех сетей и всех пользователей.

· Разработка стандартов по надежности и безопасности работы NAP, а также процедур, с помощью которых можно было бы определить степень соответствия NAP этим стандартам.

· Обеспечение ведения учета трафика в NAP и сбора статистики для последующего анализа состояния NAP.

· Определение соответствующих процедур по ограничению доступа персонала на узлы

NAP и контролю за их выполнением.

Федеральные точки обмена трафиком

В переходный период от сети ARPANET к NSFNET были созданы восточная FIX- East (Колледж-Парк, штат Мериленд) и западная FIX-West (NASA AMES, Маунтин Вью, штат Калифорния) федеральные точки обмена трафиком (Federal Internet eXchange — FIX). Вскоре они стали стратегически важными узлами, через которые велся обмен информацией между сетями исследовательских центров, университетов и государственных учреждений. Однако правила работы в них не позволяли вести обмен данными коммерческого характера. Вследствие чего стали появляться коммерческие точки обмена трафиком — Commercial Internet eXchange points (CIX).

В 1996 году была прекращена работа точки FIX-East. Вторая федеральная точка обмена трафиком — FIX-West — до сих пор используется в интересах федеральных служб США.

Коммерческие точки обмена трафиком

Коммерческие точки обмена трафиком (Commercial Internet eXchange — CIX (произносится «кикс» — Прим. ред.> — добровольные объединения сервис-провайдеров, способствующие развитию инфраструктуры межсетевых соединений как в масштабах одного государства, так и во всем мире. Создание CIX явилось прямым следствием нежелания операторов федеральных точек обмена трафиком FIX поддерживать сети, которые не являются государственными. Кроме обеспечения межсетевых соединений в интересах коммерческих провайдеров, CIX также стали своего рода форумами, где специалисты могут обмениваться новыми идеями, свежей информацией и проводить эксперименты совместно с другими поставщиками услуг сети. Ниже приведено лишь несколько преимуществ, которыми обладают члены CIX.

· Независимый форум, где можно обсуждать законы и политические вопросы.

· В основу соглашения об использовании СIX положен принцип добровольного объединения сетей. Здесь не существует ограничений по типу трафика, которым

члены CIX могут вести обмен друг с другом.

· Доступ ко всем сетям, подключенным к CIX, дает возможность пользоваться всей мощью объединенных сетей: файлами, базами данных и другими информационными сервисами. Таким образом пользователи получают доступ к богатейшему глобальному ресурсу, что повышает ценность сетевого соединения.

Несмотря на то что сегодня CIX в сети Internet играют менее важную роль в объединении сетей, чем NAP, они все же остаются важным звеном в обеспечении физического соединения различных вычислительных сетей, в координации законотворчества для глобальной сети и при разработке правил объединения сетей.

Дополнительную информацию о CIX можно получить на Web-сервере www.cix.org.

Физическая структура NAP

Физическая структура сегодняшних NAP представляет собой совокупность FDDI-, ATM- и Ethernet-коммутаторов (к ним относятся Ethernet, Fast Ethernet и Gigabit Ethernet). В NAP применяется весь спектр методов доступа от FDDI и Gigabit Ethernet до DS3, ОСЗ и ОСИ ATM. На рис. 1.5 представлена типовая структура современной NAP. Как правило, провайдерами Internet обслуживаются и маршрутизаторы, которые обычно устанавливаются на технических площадках NAP. В обязанности менеджера NAP входит определение конфигурации, правил работы и цен на услуги, предоставляемые NAP.

Рис. 1.5. Типовая структура NAP

Про NAP, MAB и динамические VLAN-ы

Статья о том, как в нашей небольшой организации используются технологии корпораций Microsoft и Cisco в плане ограничения предоставления доступа к сети различным устройствам. Под катом будет рассказано про NAP, MAB и как все это можно использовать.

Некоторые вещи описаны вскользь, т.к. общеизвестны либо достаточно подробно описаны во многих документах.

Технология номер один — NAP (Network Access Protection) от Microsoft — предоставление доступа к сети на основании состояния «здоровья» компьютеров. Другими словами — определяются некоторые политики в которых сказано, что для получения доступа к сети компьютер должен удовлетворять некоторым требованиям — например необходимо наличие антивируса, наличие антивируса с обновленными антивирусными базами, наличие работающего фаервола или службы автоматических обновлений и проч. Если компьютер удовлетворяет требуемым условиям, то доступ к сети предоставляется. Если не удовлетворяет, то доступ не предоставляется, либо предоставляется но ограниченный.

Технологию NAP можно применять в различных сценариях — с DHCP, IPSec’ом, RD-Gate’ом. В нашей небольшой организации NAP применяется совместно с протоколом 802.1X для проверки и предоставления\не предоставления доступа к сети устройствам подключенным к портам коммутаторов или по Wi-Fi. Т.е. как только компьютер подключается к сетевой розетке происходит аутентификация и проверка его соответствия заданным политикам — на основании результатов данной проверки коммутатору от RADIUS-сервера приходит мессейдж о том пускаем клиента в сеть или не пускаем. Если пускаем, то куда (VLAN).

Если компьютер не удовлетворяет заданным требованиям, то его можно переместить в карантинный VLAN, в котором данному компьютеру будет доступен некий сервер — сервер восстановления. С данного сервера можно скачать и установить например антивирус и попытаться повторно получить доступ к нужной сети.

Данный алгоритм работы предполагает, что все клиенты у нас получают адреса по DHCP — и это очень важный момент.

Технология номер два — MAB (MAC Authentication Bypass) от Cisco — аутентификация устройств подключенных к сети по MAC-адресам. Т.е. при подключении устройства к порту правильно-настроенного коммутатора (правильно-настроенный коммутатор в сеть кого попало без предварительной проверки не пропускает) происходит аутентификация подключенного девайса. Правильно-настроенный коммутатор пересылает соответствующий запрос RADIUS-серверу используя MAC-адрес девайса в качестве логина и пароля. Далее коммутатор уже ориентируется на ответ RADIUS-сервера — либо MAB-Success либо банан.

А теперь о том, как мы все это используем.

Как не трудно подметить, технология NAP отлично прилагается к девайсам типа компьютер, т.к. именно здесь реализоваться ее, технологии, потенциал (проверка на установленный антивирус, фаер, обновления. ) и не важно под какой ОС работает компьютер — есть, правда платные, реализации под Linux и вроде даже как под Mac. Для Windows многое бесплатно из коробки (коробка правда стоит денег).

С другой стороны MAB отлично прилагается к девайсам не особо сведущим о таких высоких материях как 802.1X или тем более NAP — т.е. принтера (хотя многие принтера и могут работать по 802.1X), сетевые сканеры, видео-регистраторы, холодильники…

Зная какие устройства используются в сети была разработана соответствующая хитрая схема адресации внутри этой самой сети с определением соответствующих VLAN-ов. Т.е. принтерам была выделена отдельная подсеть и назначен VLAN скажем 5. Компьютерам пользователей своя подсеть и VLAN скажем 6. Количество VLAN-ов и подсетей зависит от того, как именно требуется разграничивать доступ и вообще стоит ли это делать.

VLAN-ы, и это немаловажно, назначаются динамически — т.е. в какую бы розетку пользователь не воткнулся он получит доступ именно к своей сети (если конечно у него есть соответствующие “разрешения” и он удовлетворяет заданным политикам). Тоже самое и с другими девайсами. Случайны прохожий всюду получит банан.

Далее на RADIUS-серверах заводятся RADIUS-клиенты, т.е. коммутаторы от которых будут приходить запросы на аутентификацию и авторизацию.

Во времена, когда NAP только появился мы начали его разворачивать на Windows 2008 Standard и очень быстро уперлись, в нашей небольшой организации, в ограничение данной версии — стандартная версия с ролью NPS (Network Policy Server — он же в нашем случае RADIUS) поддерживает только 50 RADIUS-клиентов. В мануалах об этом конечно же написано, но как-то подзабиылось.

Помимо RADIUS-клиентов на серверах создаются соответствующие правила как для работы NAP-а, так и MAB-а. Правила примерно следующие — если запрос пришел из подсети xxx.xxx.xxx.xxx, и клиент входит в группу в AD YYY, да еще и удовлетворяет всем предъявляемым требованиям определенной политики (например имеется рабочий антивирус с актуальными базами и включенным фаерволом для всех сетевых подключений), то предоставляется полный доступ к сети — VLAN ZZZ.

Для MAB-а политика такая же, только без проверки состояния здоровья и проверяется уже членство в определенной группе пользователя, а не компьютера.

Как уже было сказано выше, для MAB-а используется протокол аутентификации PAP, для NAP-а, соответственно, PEAP. На PEAP-е стоит заострить внимание иначе в один прекрасный день это сделает сам PEAP. Дело в том, что PEAP завязан на сертификат сервера — в нашем случае это сертификат RAS IAS сервера. У сертификатов есть отличная способность — срок их действия однажды истекает. Поэтому неплохо позаботится заранее о политике autoenroll-а NPS-серверам соответствующих сертификатов, т.к. иначе десятки, сотни или быть может тысячи пользователей рискуют остаться без доступа к сети (в зависимости от размеров организации и степени проникновения NAP-а).

Далее идет настройка сетевого оборудования. Важно, чтобы коммутаторы поддерживали протокол 802.1X иначе фокус не получится. В нашей небольшой организации повсюду используются девайсы производства Cisco, но даже с ними были проблемы — необходимая поддержка появилась в более поздних версиях IOS-а.

Все что необходимо сделать на коммутаторах это:

— указать RADIUS-сервера и shared key;

— настроить необходимые порты.

Пример:

aaa authentication dot1x default group radius

dot1x system-auth-control

!

interface GigabithtEthernetX/X/X

switchport mode access

authentication order mab dot1x

authentication port-control auto

mab

dot1x guest-vlan XXX

spanning-tree portfast

!

radius-server host XXX.XXX.XXX.XXX auth-port 1812 acct-port 1813 key XXX

Собственно на этом настройка на сетевом оборудовании заканчивается.

Однако для того чтобы все это заработало необходимо, помимо всего прочего, выполнить некоторые настройки и на клиентских компьютерах. А именно — выставить в autostart службы Network Access Protection и Wired Autoconfig — по дефолту они в состоянии Manual.

Замечена особенность — при подключении компьютеров к сети через IP-телефоны Cisco совершенно разных моделей периодически возникает ситуация, когда телефон блокирует прохождение через себя EAP-пакетов. На некоторых телефонах это лечится включением в настройках параметра SPAN to PC. На многих телефонах такой настроки нет. Поэтому кому-то приходится подключаться мимо телефонов в сеть, либо перезагружать телефон. Есть ли похожие ништяки у других вендоров не известно — у нас используется только Cisco.

В результате мы получаем неплохую защиту нашей сети уже на этапе попытки подключения к ней. Уходим от таких вещей как port-security или за-shutdown-енные порты. В качестве бонуса получая динамически-назначаемые VLAN-ы.

В обчем и целом можно сказать, что технологии неплохие и вполне рабочие.

Что такое NAP?

В ИТ проблема уязвимости сети из-за подключения к ней сомнительных компьютеров давно перешла в разряд насущных. В связи с этим активно изучаются решения, способные физически укрепить политики безопасности компании. Управление сетевым доступом (NAC) было создано как раз для этих целей. NAC предоставляет платформу для разработки служб и функций, способных опросить компьютер перед подключением к безопасной внутренней сети и проверить его на соответствие заданным требованиям по надежности и безопасности.

Разберем подробно — что такое NAP?

Защита доступа к сети ( Network Access Protection, NAP ) — это платформа для проверки работоспособности компьютерных систем перед их допуском в защищенные сети. Она позволяет гарантировать, что перед каждой попыткой установить новое подключение к частной сети компьютер проходит «проверку».

До появления NAP типичное подключение внешнего компьютера происходило путем создания клиентского подключения через общедоступную сеть, например Интернет, с использованием VPN-подключения.

Подключение клиента сначала проходило через брандмауэр или пересылалось прокси с применением соответствующих портов, требуемых установленным протоколом безопасности. Далее служба проверки подлинности проверяла учетные данные клиента удаленного доступа.

В случае успешной проверки подлинности учетных данных клиент подключался к той части безопасной сети, для которой ранее было установлено подключение.

В таком сценарии есть серьезный изъян. Могут ли возникнуть проблемы, если клиент удаленного доступа, является тем, за кого он себя выдает, предоставляет все необходимые учетные данные, а в частной сети выполняет только разрешенные задачи?

В сети периметра остаются те же службы безопасности и устройства, что и раньше. Однако запрос на доступ NAP-клиента идет в обход для определения статуса работоспособности компонентами NAP. На рисунке ниже представлены различия между традиционным подключением удаленного доступа и подключением с использованием платформы NAP.

На рисунке показаны не только компоненты NAP, включенные в поток передачи информации, но и то, что доступ NAP-клиента может быть ограничен внешней сетью, которая получает название карантинной и где дополнительные серверы обновляют клиента, приводя его в соответствие с требованиями к работоспособности.

Полное решение NAP состоит из трех отдельных функций:

Проверка состояния работоспособности.

Проверка состояния работоспособности — это процесс проверки работоспособности компьютера и определение его совместимости. Если платформа NAP настроена на работу с карантинной сетью, доступ не соответствующего требованиям компьютера ограничивается только подсетью карантинной сети, пока тот не будет приведен в соответствие.

Если на начальной стадии платформа NAP реализована только в виде ведения журнала на предмет несоответствий требованиям, степень соответствие компьютера требования по работоспособности записывается в журнал, и ему разрешается продолжить подключение в обычном режиме.

Соответствие политики работоспособности.

В целях отслеживания и, возможно, принудительного применения требований к работоспособности администраторы создают политики работоспособности. Политика работоспособности является основой решения NAP. Политики работоспособности в числе многих других факторов соответствия устанавливают уровень обновлений ПО. сборки ОС. проверки на вирусы и включенные параметры брандмауэра.

Ограничение доступа в сеть.

Когда компьютерные системы не соответствуют стандартам работоспособности, которые требуются для подключения к частной сети, администратор может разрешить подключение, но при этом занести информацию о несоответствии в журнал, либо перенаправить подключение в карантинную сеть для настройки и обновления всех не соответствующих политикам параметров компьютера. Такова функция ограниченного доступа в NAP.

Если вам помогла статья или у вас остались вопросы — пожалуйста пишите в комментариях.

Изучаем технологию NAP

Компания Microsoft разработала технологию NAP (Network Access Protection), которая представлена в серверной операционной системе Windows Server 2008. Данная технология предназначена для блокирования/постановки в карантин компьютеров, не соответствующих политикам, принятым в локальной сети. Таким образом обеспечивается защита локальной сети.

Технология NAP предлагает различные варианты реализации: выдача IP-адресов из различных диапазонов для «хороших» и «плохих» компьютеров; установление соединения IPSec с «хорошими» компьютерами, в то время как «плохим» компьютерам в соединении будет отказано. И самый интересный и наиболее правильный для использования в локальной сети вариант — авторизация сетевых устройств по протоколу IEEE 802.1x на коммутаторах локальной сети. Далее я расскажу, как настроить роль Network Policy Server в Windows Server 2008, а также сетевые коммутаторы для реализации NAP в сети.

Для изучения и демонстрации технологии NAP у нас в компании был собран стенд «Поликом Про», состав оборудования которого был максимально приближен к реальным условиям. В нашей лабораторной сети установлен L3-коммутатор Cisco Catalyst 3550 и L2-коммутаторы Cisco Catalyst 2950. Данные модели наиболее распространены в сетях российских предприятий. Схема собранного стенда показана на рисунке.

Как мы видим, в качестве контроллера домена используется компьютер под управлением Windows Server 2003, центр сертификации также развернут на компьютере под управлением Windows Server 2003. На компьютере под Windows Server 2008 развернута только одна роль — Network Policy Server, которая необходима для реализации технологии NAP. Такая конфигурация стенда была выбрана специально, чтобы показать, что для использования технологии NAP администраторам не придется перестраивать всю существующую инфраструктуру, а при желании достаточно лишь добавить один сервер под управлением Windows Server 2008, и можно использовать новые технологии, реализованные в новой серверной операционной системе. В качестве клиентов использовались компьютеры под управлением Windows Vista и Windows XP SP2 плюс специальный программный модуль или Windows XP SP3.

Итак, я описал собранный стенд, теперь расскажу о том, как все это будет работать. Как сказано выше, у нас есть два коммутатора и клиентский компьютер под управлением Windows Vista. Сетевые политики нашей сети требуют, чтобы на клиентском компьютере на всех сетевых интерфейсах был включен брандмауэр Windows. Изначально на нашем компьютере-клиенте брандмауэр включен. Подключим наш компьютер по сети к коммутатору 2950, и, так как наш компьютер соответствует политикам сети (брандмауэр включен), получим полный доступ к ресурсам локальной сети. Если во время работы брандмауэр выключен, то доступ к сети будет немедленно заблокирован. Давайте теперь переключимся на коммутатор 3550. Пусть брандмауэр на нашем компьютере будет выключен. После подключения к сети мы получили доступ в сеть, однако коммутатор перенаправил порт, к которому мы подключились, в карантинную сеть, не имеющую доступа к основной сети. После того как мы включим брандмауэр и наш компьютер будет соответствовать политикам сети, коммутатор перенаправит нас в основную сеть. Данная несложная демонстрация показывает, как можно защитить локальную сеть на самом первом этапе подключения к сети.

Предварительная настройка Windows Server 2008

На рисунке мы видим, что у нас есть сервер с именем DC, который работает под управлением операционной системы Windows Server 2003. Данный сервер является контроллером домена nap.demo. Также на данном сервере развернут центр сертификации Microsoft Certification Authority. Никаких других настроек не производилось.

Второй сервер, NPS, работает под управлением операционной системы Windows Server 2008. Этот сервер входит в домен nap.demo, т. е. является членом домена. Первое, что необходимо сделать при его настройке, это запросить сертификат компьютера для данного сервера. Для этого открываем консоль mmc, в меню File выбираем Add/Remove Snap-in, в появившемся окне из списка предложенных оснасток выбираем оснастку Certificates, далее нажимаем кнопку Add, в следующем окне Certificates snap-in выбираем пункт Computer Account и нажимаем Next. В новом окне выбираем пункт Local computer (the computer this console is running on) и нажимаем кнопку Finish. В окне удаления/добавления оснасток нажимаем Ok.

В оснастке Certificates щелкаем правой кнопкой мыши на пункте Personal и из контекстного меню выбираем All Tasks, Request New Certificate, после чего появится мастер запроса сертификатов. В окне Before you begin нажимаем Next. Далее из списка предложенных шаблонов нужно выбрать шаблон Computer и Enroll. После получения сообщения об успешном завершении операции нажимаем Finish.

Чтобы удостовериться, что теперь на нашем компьютере есть сертификат, открываем Certificates(Local Computer), Personal, Certificates и видим в правой панели экрана выданный нам сертификат.

Следующим шагом будет установка роли Network Policy Server. Для этого необходимо открыть Server Manager, в разделе Roles Summary выбрать пункт Add Roles и далее в окне Before You Begin нажать Next. Из списка предложенных ролей выбираем роль Network Policy and Access Services и опять нажимаем Next. В окне Network Policy and Access Services нажимаем Next. Далее, в окне Role Services следует выбрать пункт Network Policy Server и щелкнуть Next. Для запуска установки роли нажимаем кнопку Install и после завершения установки — Close.

Настройка Network Policy Server

Все предварительные действия выполнены, теперь можно приступать к настройке самого Network Policy Server. Для этого открываем Start, Programs, Administrative Tools, Network Policy Server.

На первом этапе создадим в NPS записи для наших коммутаторов Cisco Catalyst 2950 и Cisco Catalyst 3550. Разворачиваем контейнер RADIUS Clients and Servers и щелкаем правой кнопкой мыши на RADIUS Clients. Из контекстного меню выбираем пункт New RADUIS Client и в появившемся окне указываем имя клиента — Cisco Catalyst 2950. Это имя будет отображаться в окне Network Policy Server. Указываем IP-адрес клиента — 192.168.200.10 — это IP-адрес коммутатора Cisco Catalyst 2950 (см. рисунок). Далее указываем ключ — выбираем Manual и в поле Shared Secret пишем cisco (данный пароль будет ниже использоваться при настройке коммутатора). Повторяем наш пароль в поле Confirm Shared Secret и последним шагом устанавливаем флажок у параметра Access-Request. Повторяем аналогичные действия для Cisco Catalyst 3550, только имя будет, соответственно, Cisco Catalyst 3550, а IP-адрес — 192.168.200.20. В качестве Shared Secret также указываем cisco. В результате этой процедуры у нас в Network Policy Server будут зарегистрированы оба коммутатора.

Подключение — по запросу

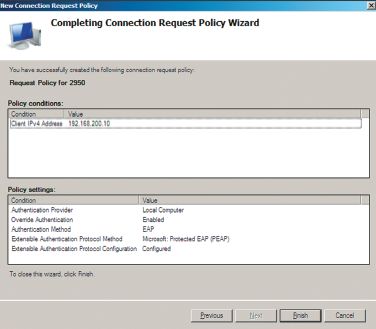

Теперь необходимо создать политики запроса подключения, для чего переходим в раздел Policies и, щелкнув правой кнопкой мыши на пункте Connection Request Policies, из контекстного меню выбираем New. В открывшемся окне вводим имя политики — Request Policy for 2950 и нажимаем Next. В окне Specify Conditions нажимаем кнопку Add, и в разделе RADIUS Client выбираем пункт Client IPv4 Address. Нажимаем Add и в появившемся окне вводим адрес коммутатора 192.168.200.10, после чего нажимаем Ok.

Далее нажимаем Next до тех пор, пока не появится окно Specify Authentication Methods. В этом окне устанавливаем флажок Override network policy authentication settings, нажимаем кнопку Add и из появившегося списка выбираем пункт Microsoft: Protected EAP (PEAP). В окне Specify Authentication Methods нужно указать только что добавленный метод аутентификации, нажать кнопку Edit и в окне Configure Protected EAP Properties убедиться, что в Certificate issued отображается сертификат нашего компьютера NPS.nap.demo. После этого нажимаем Ok, затем дважды Next, и в окне Completing Connection Request Policy Wizard нажимаем кнопку Finish (см. экран 1).

Создаем аналогичную политику для Cisco Catalyst 3550. При создании указываем имя политики Request Policy for 3550 и в окне Specify Conditions при указании IP-адреса клиента RADIUS вводим 192.168.200.20. Остальные действия аналогичны созданию политики для Cisco Catalyst 2950.

В итоге получаем две политики Connection Request Policies.

Проверка статуса

Следующий шаг — настройка проверки состояния компьютера для определения его статуса. Сначала укажем, какие параметры должны проверяться на компьютере, — открываем контейнер Network Access Protection и выбираем System Health Validators. В панели справа выбираем Windows Security Health Validator, щелкаем на нем правой кнопкой мыши и в контекстном меню выбираем пункт Properties. В открывшемся окне нажимаем кнопку Configure. Так как на нашем стенде клиентский компьютер работает под управлением операционной системы Windows Vista, на вкладке Windows Vista выбираем те параметры, которые нам необходимы. В нашем случае для стенда мы оставим включенной только проверку состояния брандмауэра. Проверку остальных параметров проводить не будем.

Теперь необходимо создать политики проверки состояния компьютеров, которые описывают, какой компьютер и с какими параметрами считать соответствующим политикам сети, а какой — нет. Для этого перейдем в контейнер Policies и, щелкнув правой кнопкой мыши на пункте Health Policies, из контекстного меню выберем пункт New.

В окне Create New Health Policy заполняем поле Policy Name — Compliant, убеждаемся, что в поле Client SHV Checks установлен переключатель Client passes all SHV checks, и ниже устанавливаем флажок напротив Windows Security Health Validator, после чего нажимаем Ok.

Аналогичным образом создаем политику для определения компьютеров, которые не соответствуют требованиям сети. Для Client SHV Checks выбираем значение Client fails one or more SHV checks.

Политики сети

Остался последний шаг — настройка сетевых политик. На пункте Network Policies щелкаем правой кнопкой мыши и из контекстного меню выбираем пункт New. В окне Specify Network Policy Name and Connection Type указываем имя политики Full Access for 2950 и нажимаем Next. В окне Specify Conditions нажимаем кнопку Add. Из открывшегося списка выбираем пункт Health Policies из раздела Network Access. Нажимаем кнопку Add, в появившемся окне выбираем из списка значение Compliant и нажимаем Ok.

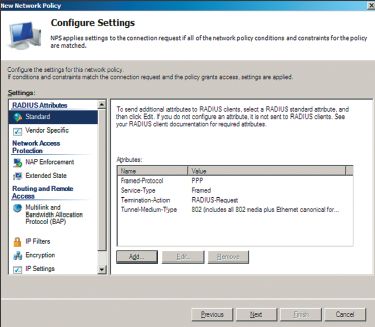

В окне Specify Conditions опять нажимаем кнопку Add. Из появившегося списка следует выбрать пункт Client IPv4 Address из раздела RADIUS Client и нажать Add. В поле запроса IP-адреса вводим значение 192.168.200.10 и нажимаем Ok. Далее в окне Specify Conditions нажимаем Next. В следующем окне Specify Access Permission выбираем пункт Access granted и нажимаем Next до тех пор, пока не увидим окно Configure Settings (см. экран 2).

В левой части окна в разделе RADIUS Attributes выбираем пункт Standard, затем в рабочей области справа нажимаем кнопку Add и из списка параметров выбираем Termination-Action, после чего нажимаем кнопку Add. В окне Attribute Information в поле Attribute Value указываем значение RADIUS-Request и затем нажимаем Ok.

Таким же образом добавляем параметр Tunnel-Medium-Type со значением параметра 802 (includes all 802 media plus Ethernet canonical format). Затем закрываем окно Add Standard RADIUS Attribute.

В окне Configure Settings в левой части окна нужно выбрать пункт NAP Enforcement из раздела Network Access Protection. В правой части окна выбираем пункт Allow full network access и нажимаем Next.

В окне Completing New Network Policy нажимаем Finish. Все, сетевая политики для доступа «правильных» компьютеров создана.

Теперь создадим политику ограниченного доступа, для компьютеров, не соответствующих политикам сети. Для этого нужно щелкнуть правой кнопкой мыши на только что созданной политике и из контекстного меню выбрать пункт Duplicate Policy. На сдублированной политике Copy Of Full Access for 2950 щелкаем правой кнопкой мыши и из контекстного меню выбираем свойства. В открывшемся окне следует заменить значения полей Policy name на значение Limited Access for 2950, затем установить флажок Policy enabled, а в разделе Access Permission выбрать значение Deny Access. Переходим на вкладку Conditions. Выбираем пункт Health Policy и нажимаем кнопку Edit. В открывшемся окне меняем значение поля Health Policies на NonCompliant, нажимаем Ok и затем нажимаем кнопку Apply. Правила для Cisco Catalyst 2950 созданы: первое правило разрешает коммутатору открывать доступ компьютера в сеть, если у него включен брандмауэр. Второе правило предписывает коммутатору заблокировать порт, к которому подключен компьютер, если на нем брандмауэр выключен.

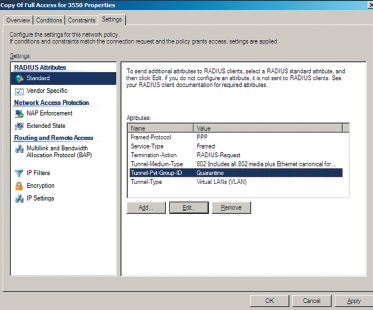

По аналогии создаем правила для Cisco Catalyst 3550. Для ускорения создания правил будем использовать правила, определенные на предыдущих этапах. Выбираем правило Full Access for 2950, щелкаем на нем правой кнопкой мыши и из контекстного меню выбираем Duplicate Policy. Открываем свойства вновь созданного правила и исправляем значения параметров следующим образом: в поле Policy name вводим Full Access for 3550, устанавливаем флажок Policy enabled. Переходим на вкладку Conditions, выбираем пункт Client IPv4 Address, нажимаем кнопку Edit и вводим IP-адрес 192.168.200.20. Переходим на вкладку Settings, в панели справа нажимаем кнопку Add и добавляем следующие параметры: Tunnel-Pvt-Group-ID со значением Healthy и Tunnel-Type со значением Viltual LANs (VLAN). Нажимаем Ok.

Повторяя шаги, необходимые для задания политик для 2950, создаем копию правила Full Access for 3550. Открываем свойства вновь созданного правила и редактируем следующим образом: в Policy name вводим Limited Access for 3550, устанавливаем флажок Policy enabled, переходим на вкладку Conditions, выбираем пункт Health Policy и изменяем значение этого параметра на NonCompliant. Далее переходим на вкладку Settings, в рабочей области экрана в разделе Attributes изменяем значение параметра Tunnel-Pvt-Group-ID на Quarantine и нажимаем Ok. Результат представлен на экране 3. На этом настройка Network Policy Server завершена.

Финал — настройка оборудования Cisco

Теперь приступим к настройке оборудования Cisco. Список необходимых команд приведен в листинге, я лишь вкратце поясню последовательность действий. Через терминальный кабель следует подключиться к Cisco Catalyst 2950 и для начала изменить имя коммутатора, чтобы потом не запутаться, поскольку предстоит повторить такую же последовательность для модели 3550. Далее настраиваем аутентификацию и авторизацию через службу RADIUS: прежде всего, задаем настройки сервера RADIUS; он должен быть доступен через первый порт коммутатора. Далее настраиваем параметры Default VLAN (Vlan 1). Следующий шаг — настроить порты коммутатора, к которым будут подключаться клиенты. Порт 9 в листинге выбран для примера, аналогичная настройка должна выполняться для всех портов, к которым будут подключаться клиенты. На последнем шаге останется только сохранить конфигурацию.

Настройки Cisco Catalyst 3550 аналогичны настройке Cisco Catalyst 2950, только в качестве клиентского порта на нашем стенде был настроен 13-й порт коммутатора.