Что такое man in the middle

Man-in-the-Middle: советы по обнаружению и предотвращению

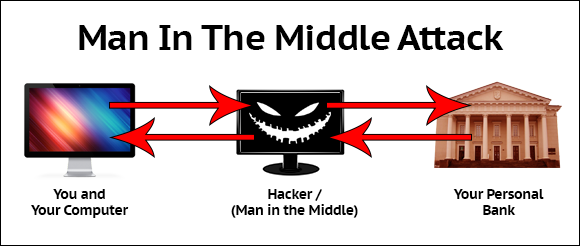

Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения, или активным участником, изменяя содержание ваших сообщений или выдавая себя за человека или систему, с которыми вы, по вашему мнению, разговариваете.

Вспомните 20-й век, когда у многих были стационарные телефоны с несколькими трубками, и один член семьи мог взять трубку во время разговора другого. Вы могли даже не подозревать, что вас слушает кто-то еще, пока он не начнет вклиниваться в разговор. В этом и заключается принцип атаки «человек посередине».

Как работает атака «человек посередине»?

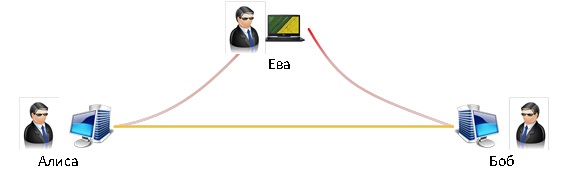

Большинство атак «человек посередине», независимо от используемых методов, имеет простую последовательность действий. Рассмотрим ее на примере трех действующих лиц: Алисы, Боба и Чака (злоумышленника).

Многофакторная аутентификация может быть эффективной защитой от кражи учетных данных. Даже если злоумышленник узнает ваше имя пользователя и пароль, ему понадобится ваш второй фактор аутентификации, чтобы их использовать. К сожалению, в некоторых случаях многофакторную защиту можно обойти.

Вот практический пример реальной атаки «человек посередине» на Microsoft Office 365, когда злоумышленник обошел многофакторную аутентификацию:

Методы и типы атак «человек посередине»

Вот несколько распространенных приемов, используемых злоумышленниками, чтобы стать «человеком посередине».

Протокол разрешения адресов (ARP) — это низкоуровневый процесс, который преобразует адрес машины (MAC) в IP-адрес в локальной сети.

Злоумышленники вводят в эту систему ложную информацию, чтобы заставить ваш компьютер принимать компьютер злоумышленника за сетевой шлюз. Когда вы подключаетесь к сети, злоумышленник получает весь ваш сетевой трафик (вместо вашего реального сетевого шлюза) и передает его по своему реальному месту назначения. Вам кажется, что все нормально. Но в это время злоумышленник видит все данные, которые вы принимаете и передаете.

Отравлением кэша DNS называется действие, когда злоумышленник дает вам поддельную запись DNS, которая ведет на другой сайт. Он может выглядеть как Google, но это не Google, и злоумышленник будет перехватывать любые данные, которые вы вводите на поддельном сайте, в том числе имя пользователя и пароль:

Аббревиатура HTTPS вселяет в пользователей уверенность в том, что их данные «защищены». Здесь буква S означает secure — безопасный. По крайней мере, злоумышленник хочет, чтобы вы так думали. Злоумышленники создают веб-сайты HTTPS, которые выглядят как сайты с действующими сертификатами аутентификации, но URL-адрес у них немного другой. Например, они регистрируют имя веб-сайта с кодировкой Юникод, в котором буква «а» выглядит как «а», но не является таковой. Продолжим на примере условного сайта example.com: здесь URL может выглядеть как www.exаmple.com, но буква «а» в слове example будет кириллической. Это действительный символ Юникод, выглядящий точно так же, как и английская «а», но имеющая другое Юникод-значение.

Перехват сеанса — это атака «человек посередине», при которой злоумышленник наблюдает за вами, чтобы войти на веб-страницу (например, учетную запись банка или электронной почты), а затем крадет ваш cookie-файл сеанса для входа в ту же учетную запись из своего браузера. Этот вид атаки мы демонстрируем на нашем семинаре по кибератакам Live Cyber Attack, о котором упоминали ранее.

Как только злоумышленник получит ваш cookie-файл активного сеанса, он сможет делать на этом веб-сайте то же самое, что и вы. Чак (наш парень из примера) мог перевести все ваши сбережения на оффшорный счет, купить кучу товаров с помощью сохраненной банковской карты или использовать перехваченный сеанс, чтобы проникнуть в сеть вашей компании и глубоко внедриться в корпоративную сеть.

Насколько распространены атаки «человек посередине»?

Атаки «человек посередине» существуют уже давно, и хотя они не так распространены, как фишинг, вредоносные программы или даже программы-вымогатели, они обычно являются частью комплексных целевых атак, когда злоумышленник имеет четкие намерения. Например, злоумышленник, который хочет украсть номер банковской карты, может найти эти данные, перехватив трафик Wi-Fi в кафе. Другой злоумышленник может использовать методы атаки «человек посередине» как часть более масштабного плана проникновения в сеть крупной компании. Наша лаборатория, изучающая атаки «человек посередине», демонстрирует, как злоумышленник может использовать вредоносное ПО для перехвата сетевого трафика и проникновения в корпоративную почту.

Как обнаружить атаку «человек посередине»

Атаки «человек посередине» трудноуловимы, но их присутствие всё же оставляет следы в обычной сетевой активности, а профессионалы в области кибербезопасности и конечные пользователи могут обнаружить эти следы. Принято считать, что лучше предотвратить, чем обнаружить.

Признаки атаки «человек посередине»

Вот некоторые признаки того, что в ваших сетях могут быть непрошенные слушатели:

Как предотвратить атаку «человек посередине»

Вот несколько рекомендаций по защите вас и ваших сетей от атак типа «человек посередине». Однако ни одна из них не гарантирует 100% надежности.

Общие передовые практики

Cоблюдение общих правил кибербезопасности поможет вам защититься от атак типа «человек посередине»:

Почему шифрование может защитить вас от атак «человек посередине»?

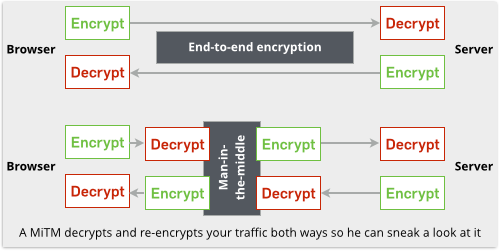

Сквозное шифрование поможет предотвратить чтение ваших сетевых сообщений злоумышленником, даже если он прослушивает ваш трафик. При шифровании отправитель и получатель используют общий ключ для шифрования и дешифрования передаваемых сообщений. Без этого ключа ваши сообщения будут выглядеть просто набором случайных символов, и «человек посередине» не сможет извлечь из них пользу.

Шифрование затрудняет злоумышленнику перехват и чтение сетевых данных, но все же это возможно и не дает полной защиты от раскрытия вашей информации, поскольку злоумышленники разработали методы обхода шифрования.

Например, в нашей лаборатории, изучающей атаки «человек посередине», мы демонстрируем, как злоумышленник может украсть маркер проверки подлинности, содержащий имя пользователя, пароль и данные многофакторной аутентификации, чтобы войти в учетную запись электронной почты. После захвата cookie-файла сеанса не имеет значения, зашифрована ли связь между клиентом и сервером, — хакер просто входит в систему как конечный пользователь и может получить доступ к той же информации, что и этот пользователь.

Будущее атак «человек посередине»

Атаки типа «человек посередине» будут оставаться эффективным инструментом в арсенале злоумышленников до тех пор, пока они смогут перехватывать важные данные, такие как пароли и номера банковских карт. Между разработчиками программного обеспечения и поставщиками сетевых услуг с одной стороны, и киберпреступниками с другой идет постоянная гонка вооружений для устранения уязвимостей, которые злоумышленники используют для запуска своих атак.

Возьмем, к примеру, массовое распространение интернета вещей (IoT) за последние несколько лет. Устройства интернета вещей еще не соответствуют стандартам безопасности и не обладают такими возможностями, как другие устройства, что делает их более уязвимыми для атак «человек посередине». Злоумышленники используют их для входа в сеть организации, а затем переходят к другим методам. Кто бы мог подумать, что холодильник с выходом в интернет — это не просто новое модное устройство, а еще и дыра в системе безопасности? Киберпреступники об этом знают!

Широкое распространение беспроводных сетей, например сетей 5G, — еще одна возможность для злоумышленников использовать атаки типа «человек посередине» для кражи данных и проникновения в организации. Это было наглядно продемонстрировано на конференции по компьютерной безопасности BlackHat 2019. Компании, занимающиеся технологиями беспроводной связи, обязаны устранять уязвимости, подобные тем, что были показаны на BlackHat, и обеспечивать безопасную магистраль для пользователей и устройств.

Современные тенденции таковы, что количество сетей и подключенных к ним устройств растет, а это означает, что у злоумышленников больше возможностей использовать методы «человека посередине». Знание явных признаков атаки «человек посередине» и применение методов обнаружения может помочь вам обнаруживать атаки до того, как они нанесут ущерб.

Посетите наш семинар по кибератакам Live Cyber Attack Workshop, на котором мы продемонстрируем, как с помощью метода «человек посередине» злоумышленник может перехватить маркер проверки подлинности пользователя, чтобы проникнуть и украсть важные данные. Мы также покажем, как Varonis может обнаруживать атаки такого вида.

Сеть компании и MitM. Часть 1

Перехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle.

Сегодня мы начинаем цикл статей, посвященный атакам «человек посередине» (и ряду сопутствующих) на типичные протоколы и каналы передачи, встречающиеся практически в любой компании. Для начала рассмотрим базовые уровни: физический и канальный.

Заинтересовались? Добро пожаловать под кат.

Немного теории

Man in the Middle (она же атака «человек посередине», она же «атака посредника») в общем случае – это вид атак, направленных на нарушение конфиденциальности и, в некоторых случаях, целостности информации. Схематично описать «типичную» атаку можно следующим образом:

Главным на рисунке являются линии как оранжевая, так и красные. Оранжевая – предполагаемый путь данных, красные – фактический. Среда передачи или протокол в данном случае неважны. Алиса может быть, к примеру, Wi-Fi-клиентом, а Боб – Wi-Fi точкой доступа. Так или иначе всегда есть третья сторона, которая осуществляет какие-либо действия с передаваемой информацией.

Почему мы упустили канал передачи? Потому что такой атаке подвержены в той или иной мере все уровни сетевой модели OSI. Дальше мы это подтвердим.

Приступим к рассмотрению атаки с первого и второго уровня OSI – физического и канального.

Практика

Начнём с самого простого – съем данных с витой пары. Это не совсем MitM, это классический sniffing, но в данном случае это – «предпосылка» к более серьезным атакам. На самом деле, чтобы снять данные с витой пары, скажем, 100Base-T, достаточно иметь просто лишний роутер, на который можно установить какой-нибудь DD-WRT/OpenWRT или любой другой аналог. Некоторое время назад о подобном уже упоминалось здесь.

Более надежный способ — использование специальных устройств. Но у него есть недостатки:

У данного способа много недостатков. Например, его легко детектировать при наличии различных средств защиты или же недоверчивых глаз, с подозрением относящихся к появлению чего-то нового на рабочем месте. Но есть у него и преимущество: полный контроль и возможность модификации передаваемых данных. Смоделируем атаку в реальной жизни. Потребуется 2 вещи: моя рабочая машинка, на которой пишется данный текст, мой ноутбук с Archна борту, хотя должен подойти любой Linux-дистрибутив. Соединения «моя рабочая машинка» –«ноутбук» и «ноутбук» – «локальная сеть» будут выполняться по кабелю, для чего к ноутбуку подключен USB-сетевой адаптер. Для настройки бриджа воспользуемся brctl, хотя такой функционал заявлен даже у NetworkManager.

Если вы при этом хотите получить IP-адрес, достаточно натравить какой-либо dhclient на br0, либо же «руками» установить статический IP (# ip ad add X.X.X.X/X dev br0).

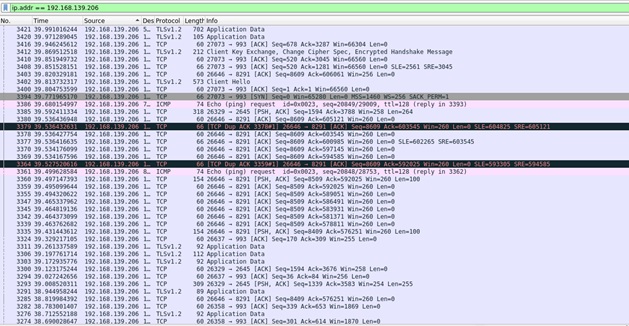

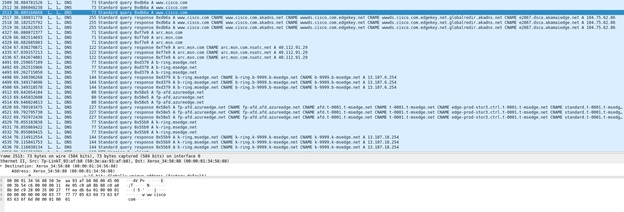

Итак, на ноутбуке создан bridge-интерфейс, к USB-интерфейсу подключен компьютер, основной интерфейс идет в локальную сеть. Запускаем любое ПО для перехвата трафика (для удобства воспользуюсь Wireshark с GUI) и наблюдаем следующее:

Рисунок 1. Wireshark в деле

Как видим, здесь весь дамп трафика машины с адресом 192.168.139.206 (для тестов я создал тестовую сеть). В текущей конфигурации (без MAC-pinning, например) никто вообще не заметит моего присутствия в сети. Данная атака позволяет получить очень много информации, включая логины/пароли, например, для сайта diary.ru:

На деле же все чуточку сложнее. diary.ru – один из редких сайтов, не перенаправляющих пользователя на шифрованный HTTPS. Иметь дело с HTTPS сложнее, чем с открытым трафиком. И бо́льшая часть всего трафика, который я переловил – шифрована, что на самом деле хорошо для пользователя, но не очень для меня в текущий момент.

Как защититься? Вариантов несколько, каждый со своими особенностями:

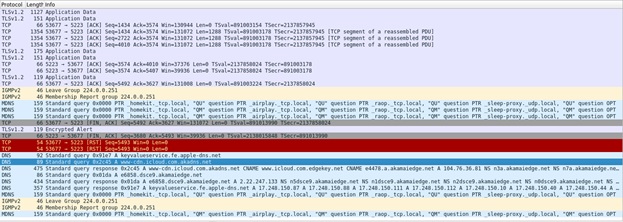

Предварительно необходимо выбрать цель. В моем случае это будет мой коллега. Теперь воспользуемся очень древним, но вполне работоспособным ettercap. Определим IP-адрес коллеги любым способом, далее обозначим цель атаки. Например, я хочу узнать, какие DNS’ы искал мой коллега. После этого в ettercap я вбиваю 2 IP-адреса: адрес DNS-сервера и, собственно, адрес жертвы. И…

Рисунок 3. Ловим DNS-запросы

Видно, что мой коллега ищет информацию на сайте Cisco, а заодно его система отправляет «служебные» запросы для определения различных сайтов MS.

Есть и хорошие новости. Большой список оборудования поддерживает защиту от ARP-spoofing, что может свести на нет подобные атаки. А если в компании используется SOC или SIEM, то можно попытаться найти злоумышленника по горячим следам.

Волоконно-оптические линии связи являются другим, крайне распространенным каналом связи в любой компании. Что с защитой от MitM?

Ситуация двоякая. Если мы возьмем самый простой кабель без специальных защитных армированных оболочек, то для простейшего sniffing’а достаточно его изогнуть. На изгиб «вешается» специальное устройство. Часть света уходит за пределы кабеля на наше устройство, с которого мы собираем весь дамп.

Хорошо, что все же большинство трафика идет в шифрованном виде. А что делать, если нет? На самом деле, защититься трудно. Проще всего изолировать оптику таким образом, чтобы подобраться к ней было сложно. Другой способ – использовать более дорогой «защищенный» кабель, включающий в себя специальные меры защиты, позволяющие детектировать нарушение оболочки кабеля. Но при должной сноровке можно подключиться и к нему, да и перепрокладка кабеля зачастую крайне неприятное дело. Действенным способом является использование специального оборудования, которое будет реагировать на изменение уровня сигнала, при появлении изгиба волокна. Цена вопроса высока. Ну и, пожалуй, самое лучшее решение – использовать шифрование передаваемого трафика.

Если мы хотим каким-либо образом влиять на трафик, то тут все сложнее. Самый эффективный способ – врезка, при которой посередине встраивается специальное оборудование. Недостаток такого способа в том, что нам надо на некоторое время (достаточно большое) разрезать кабель со всеми вытекающими последствиями, что может смутить безопасников в компании. Но при успешной работе мы, в большинстве случаев, получим возможность влиять на большой объем трафика, так как волокно редко прокладывают до компьютера пользователей. Чаще всего это канал передачи данных, допустим, между отдельными филиалами компаний.

Статья, покрывающая чуть большее число вариантов подключений к оптоволокну, также доступна тут.

А все то же самое и даже проще! Рассмотрим для начала WPA2-PSK (подключение по паролю). Для «скрытности» атаки важно выполнить одно требование: надо знать настоящий пароль, это позволит устройствам, на которых настроено автоподключение к сети, без каких-либо проблем подключаться именно к «зловредной» сети. Итак, поднимаем Wi-Fi-точку доступа с идентичным паролем и ждем подключений. Если не хотим ждать, то можно начать рассылать deauth-пакеты, что заставит пользователей отключиться от текущих точек доступа, а некоторых из них, для которых зловредная точка доступа окажется мощнее, заставить подключиться к вам. Для создания точки я воспользовался hostapd – мощнейшим средством создания различных сетей во всевозможных конфигурациях. Wi-Fi-интерфейс я подключил к бриджу br0, чтобы пользователи не заметили что-то неладное и могли дальше работать с сервисами внутри локальной сети. Ждем некоторое время и наслаждаемся результатами.

Рисунок 4. Смотрим дамп iPhone

WPA2 Enterprise (с аутентификацией через внешний сервис, например, RADIUS) с точки зрения безопасности гораздо лучше. Если классический PSK может даже не иметь доступа до локальной сети компании (например, если сеть гостевая), то для работы Enterprise необходимо иметь доступ до сервера аутентификации, в качестве которого может использоваться тот же Windows NPS. Кроме того, для работы точки доступа требуется сертификат с закрытым ключом, который получить весьма проблематично. Можно, конечно, выпустить самоподписанный, но это может вызвать некоторые проблемы, так как в идеальном мире клиентское устройство должно проверять данный сертификат. В целом, настроить подобную точку доступа и заставить подключиться к ней клиентов возможно, но с большими оговорками. Скорее всего, злоумышленника все же удастся поймать.

Как защитить Wi-Fi-сеть? Используйте WPA2 Enterprise (желательно по сертификатам) и настройте на клиентских устройствах обязательную проверку сертификата точки доступа, сэмулировать Evil Twin точку доступа тогда будет значительно труднее. Внимательно подходите к настройке сервера аутентификации. Если допустимо, используйте возможности имеющегося оборудования, например, Cisco Wireless Intrusion Prevention System, суть которого в данном случае заключается в поиске зловредных точек доступа и воспрепятствовании подключения к ним различных клиентов.

Вместо заключения

Подведём небольшой итог. Как видим, в том или ином виде самые распространённые каналы передачи данных подвержены атакам MitM. Как защититься?

Все об атаке «Человек посередине» (Man in the Middle, MitM)

В этой статье мы попытаемся выяснить теорию атак посредника и некоторые практические моменты, которые помогут предотвратить эти типы атак. Это поможет нам понять тот риск, который несут подобные вторжения для нашей личной жизни, так как MitM-атаки позволяют вторгаться в коммуникации и прослушивать наши разговоры.

Понимание того, как работает интернет

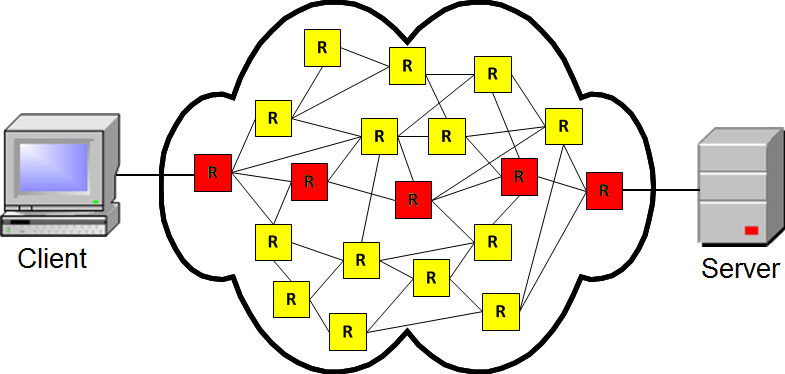

Чтобы понять принцип атаки посредника, стоит сначала разобраться с тем, как работает сам интернет. Основные точки взаимодействия: клиенты, маршрутизаторы, серверы. Наиболее распространенный протокол взаимодействия между клиентом и сервером — Hypertext Transfer Protocol (HTTP). Серфинг в интернете с помощью браузера, электронная почта, обмен мгновенными сообщениями — все это осуществляется через HTTP.

Когда вы вводите http://www.anti-malware.ru в адресной строке вашего браузера, то клиент (вы) отправляет запрос на отображение веб-страницы серверу. Пакет (HTTP GET-запрос) передается через несколько маршрутизаторов на сервер. После этого сервер отвечает веб-страницей, которая отправляется клиенту и отображается на его мониторе. HTTP-сообщения должны передаваться в безопасном режиме, чтобы обеспечить конфиденциальность и анонимность.

Рисунок 1. Взаимодействие клиент—сервер

Обеспечение безопасности протокола связи

Безопасный протокол связи должен иметь каждое из следующих свойств:

Если хоть одно из этих правил не соблюдено, весь протокол скомпрометирован.

Атака посредника через HTTP-протокол

Злоумышленник может легко осуществить атаку посредника, используя технику, называемую ARP-спуфинг. Любой в вашей сети Wi-Fi может послать вам поддельный ARP-пакет, из-за него вы неосознанно будете посылать весь ваш трафик через злоумышленника вместо маршрутизатора.

После этого злоумышленник получает полный контроль над трафиком и может отслеживать запросы, посылаемые в обе стороны.

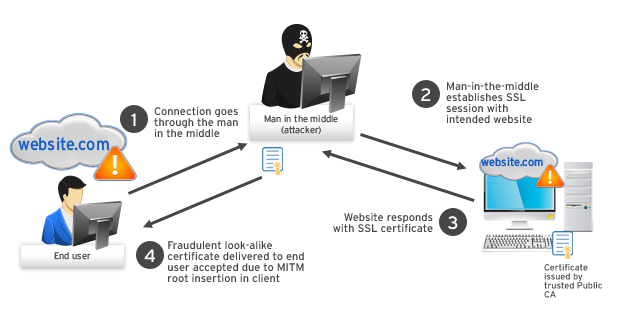

Рисунок 2. Схема атаки посредника

Для предотвращения таких атак была создана защищенная версия протокола HTTP. Transport Layer Security (TLS) и его предшественник, Secure Socket Layer (SSL), являются криптографическими протоколами, которые обеспечивают безопасность передачи данных по сети. Следовательно, защищенный протокол будет называться HTTPS. Можно посмотреть, как работает защищенный протокол, набрав в адресной строке браузера https://www.anti-malware.ru (обратите внимание на наличие S в https).

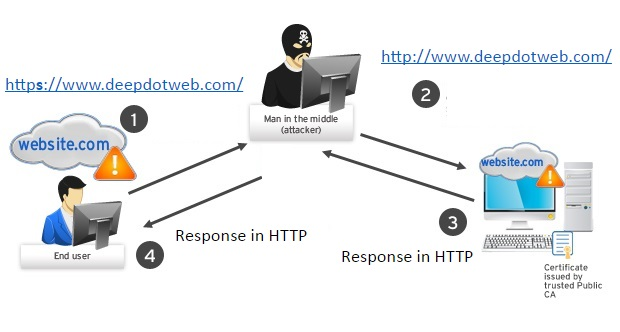

Атака посредника на плохо реализованный SSL

Современный SSL использует хороший алгоритм шифрования, но это не имеет значения, если он реализован неправильно. Если хакер может перехватить запрос, он может его изменить, удалив из запрашиваемого URL «S», тем самым обойдя SSL.

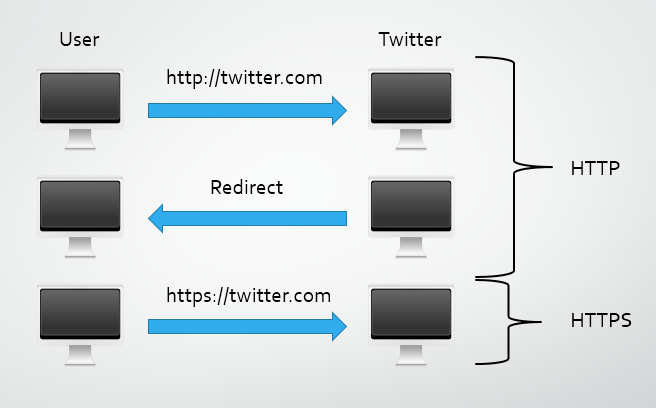

Рисунок 3. Перехват и модификация запроса

Чтобы предотвратить такую атаку, серверы могут реализовать HTTP Strict Transport Security (HSTS) — механизм, активирующий форсированное защищенное соединение через протокол HTTPS. В этом случае, если злоумышленник модифицирует запрос, убрав из URL «S», сервер все равно перенаправит пользователя 302-редиректом на страницу с защищенным протоколом.

Рисунок 4. Схема работы HSTS

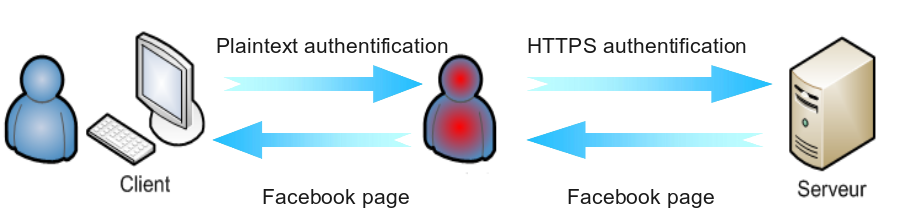

Такой способ реализации SSL является уязвимым для другого вида атаки — злоумышленник создает SSL-соединение с сервером, но различными уловками заставляет пользователя использовать HTTP.

Рисунок 5. Схема атаки при HSTS

Для предотвращения таких атак современные браузеры вроде Chrome, Firefox и Tor отслеживают сайты, использующие HSTS и устанавливают с ними соединение со стороны клиента по SSL в принудительном порядке. В этом случае злоумышленнику, проводящему атаку посредника, придется создавать SSL-соединение с жертвой.

Рисунок 6. Схема атаки, где злоумышленник устанавливает SSL-соединение с жертвой

Для того чтобы обеспечить SLL-соединение с пользователем, злоумышленник должен знать, как действовать в качестве сервера. Давайте разберемся в технических аспектах SSL.

Понимание SSL

С точки зрения хакера, компрометирование любого протокола связи сводится к тому, чтобы найти слабое звено среди перечисленных выше компонентов (приватность, аутентичность и целостность).

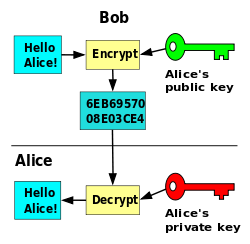

SSL использует асимметричный алгоритм шифрования. В симметричном шифровании проблема заключается в том, что для шифрования и дешифрования данных используется один и тот же ключ, такой подход недопустим для интернет-протоколов, поскольку злоумышленник может проследить этот ключ.

Асимметричное же шифрование включает в себя 2 ключа для каждой стороны: открытый ключ, используемый для шифрования, и конфиденциальный ключ, используемый для дешифрования данных.

Рисунок 7. Работа публичного и конфиденциального ключей

Как SSL обеспечивает три свойства, необходимые для безопасной связи?

Если злоумышленнику каким-либо образом удастся заполучить сертификат, он может создать условия для атаки посредника. Таким образом, он создаст 2 соединения — с сервером и с жертвой. Сервер в этом случае думает, что злоумышленник — это обычный клиент, а у жертвы нет возможности идентифицировать злоумышленника, поскольку тот предоставил сертификат, доказывающий, что он сервер.

Ваши сообщения доходят и приходят в зашифрованном виде, однако проходят по цепочке через компьютер киберпреступника, где у него есть полный контроль.

Рисунок 8. Схема атаки при наличии у злоумышленника сертификата

Сертификат не обязательно должен быть подделан, если у злоумышленника есть возможность скомпрометировать браузер жертвы. В этом случае он может вставить самостоятельно подписанный сертификат, который будет доверенным по умолчанию. Так и реализовываются большинство атак посредника. В более сложных случаях хакер должен пойти другим путем — подделать сертификат.

Проблемы центров сертификации

Отправляемый сервером сертификат выдан и подписан центром сертификации. В каждом браузере есть список доверенных центров сертификации, и вы можете добавлять или удалять их. Проблема здесь заключается в том, что если вы решите удалить крупные центры, вы не сможете посещать сайты, использующие подписанные этими центрами сертификаты.

Сертификаты и центры сертификации всегда были самым слабым звеном HTTPS-соединения. Даже если все было реализовано правильно и каждый центр сертификации имеет солидный авторитет, все равно сложно смириться с фактом, что приходится доверять множеству третьих сторон.

На сегодняшний день существует более 650 организаций, способных выдавать сертификаты. Если злоумышленник взломает любую из них, он заполучит любые сертификаты, которые пожелает.

Даже когда существовал всего один центр сертификации, VeriSign, бытовала проблема — люди, которые должны были предотвращать атаки посредника, продавали услуги перехвата.

Также многие сертификаты были созданы благодаря взлому центров сертификации. Различные приемы и трюки использовались, чтобы заставить атакуемого пользователя доверять мошенническим сертификатам.

Криминалистика

Поскольку злоумышленник отправляет поддельные пакеты ARP, нельзя увидеть его IP-адрес. Вместо этого нужно обращать внимание на MAC-адрес, который является специфическим для каждого устройства в сети. Если вы знаете MAC-адрес вашего маршрутизатора, вы можете сравнить его с МАС-адресом шлюза по умолчанию, чтобы выяснить, действительно ли это ваш маршрутизатор или злоумышленник.

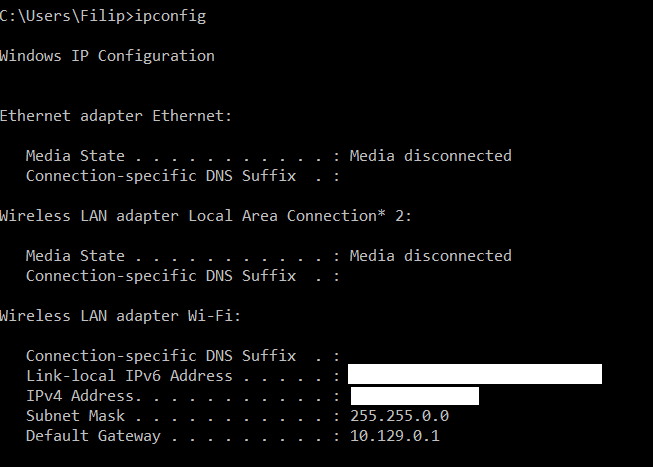

Например, на ОС Windows вы можете воспользоваться командой ipconfig в командной строке (CMD), чтобы увидеть IP-адрес вашего шлюза по умолчанию (последняя строка):

Рисунок 9. Использование команды ipconfig

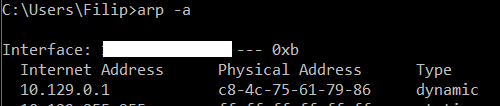

Затем используйте команду arp –a для того, чтобы узнать MAC-адрес этого шлюза:

Рисунок 10. Использование команды arp –a

Но есть и другой способ заметить атаку — если вы отслеживали сетевую активность в то время, когда она началась, и наблюдали за пакетами ARP. Например, можно использовать Wireshark для этих целей, эта программа будет уведомлять, если MAC-адрес шлюза по умолчанию изменился.

Примечание: если атакующий будет правильно подменять MAC-адреса, отследить его станет большой проблемой.

Вывод

SSL — протокол, заставляющий злоумышленника проделать огромную работу для совершения атаки. Но он не защитит вас от атак, спонсируемых государством или от квалифицированных хакерских организаций.

Задача пользователя заключается в том, чтобы защитить свой браузер и компьютер, чтобы предотвратить вставку поддельного сертификата (очень распространенная техника). Также стоит обратить внимание на список доверенных сертификатов и удалить те, кому вы не доверяете.