Что такое keystore json

Криптография в Java. Класс KeyStore

Привет, Хабр! Представляю вашему вниманию перевод 9 статьи «Java KeyStore» автора Jakob Jenkov из серии статей для начинающих, желающих освоить основы криптографии в Java.

Оглавление:

Хранилище ключей

Java KeyStore — это хранилище ключей в виде базы данных, представленное классом KeyStore (java.security.KeyStore). Хранилище можно записать на диск и снова прочитать, оно может быть защищено паролем, а каждая запись ключа в хранилище ключей может быть защищена собственным паролем, что делает класс KeyStore полезным механизмом для безопасной работы с ключами шифрования. Хранилище ключей может содержать ключи следующих типов:

Закрытый и открытый ключи используются в асимметричном шифровании. Открытый ключ может иметь связанный сертификат. Сертификат — это документ, удостоверяющий личность человека, организации или устройства, претендующего на владение открытым ключом. Сертификат обычно имеет цифровую подпись проверяющей стороны в качестве доказательства. Секретные ключи используются в симметричном шифровании. В большинстве случаев при настройке безопасного соединения симметричные ключи уступают асимметричным, поэтому чаще всего вы будете хранить открытые и закрытые ключи в хранилище ключей.

Создание хранилища ключей

Загрузка хранилища ключей

Прежде чем использовать экземпляр хранилища ключей, его необходимо загрузить. Экземпляры класса KeyStore часто записываются на диск или в другое хранилище для последующего использования, потому класс KeyStore предполагает, что вы должны прочитать его данные, прежде чем сможете его использовать. Однако можно инициализировать пустой экземпляр KeyStore без данных, как вы увидите позже.

Загрузка данных из файла или другого хранилища выполняется путем вызова метода load() который принимает два параметра:

Вот пример загрузки хранилища ключей:

Получение ключей

После приведения к KeyStore.PrivateKeyEntry вы можете получить доступ к закрытому ключу, сертификату и цепочке сертификатов с помощью следующих методов:

Помещение ключей в хранилище

Хранение

What is an Ethereum keystore file?

Dec 10, 2017 · 7 min read

The barrier to entry to manage your Ethereum private keys is high, mostly because Ethereum clients hide a big part of the cryptographic complexity under straightforward command line or graphical interfaces.

For example, using geth :

I only had to type 3 words to create a new account. I was then asked to enter a passphrase twice and that’s it! My Ethereum keystore file was created.

Those very precious keystore files need to be backed up and stored in one or multiple secret locations so that you and only you can access these files to retrieve your funds.

Fro m experience, when I don’t fully understand the subtleties of a new concept and rely too much on levels of abstraction and existing tools to make my life easier, I am more likely to forget about something, take an unnecessary shortcut and screw up. And when it happens, I may end up with my hard-earned Ether locked forever ( thankfully it hasn’t happened yet!).

Fortunately, there aren’t that many ways that you, an Ethereum user, can screw up:

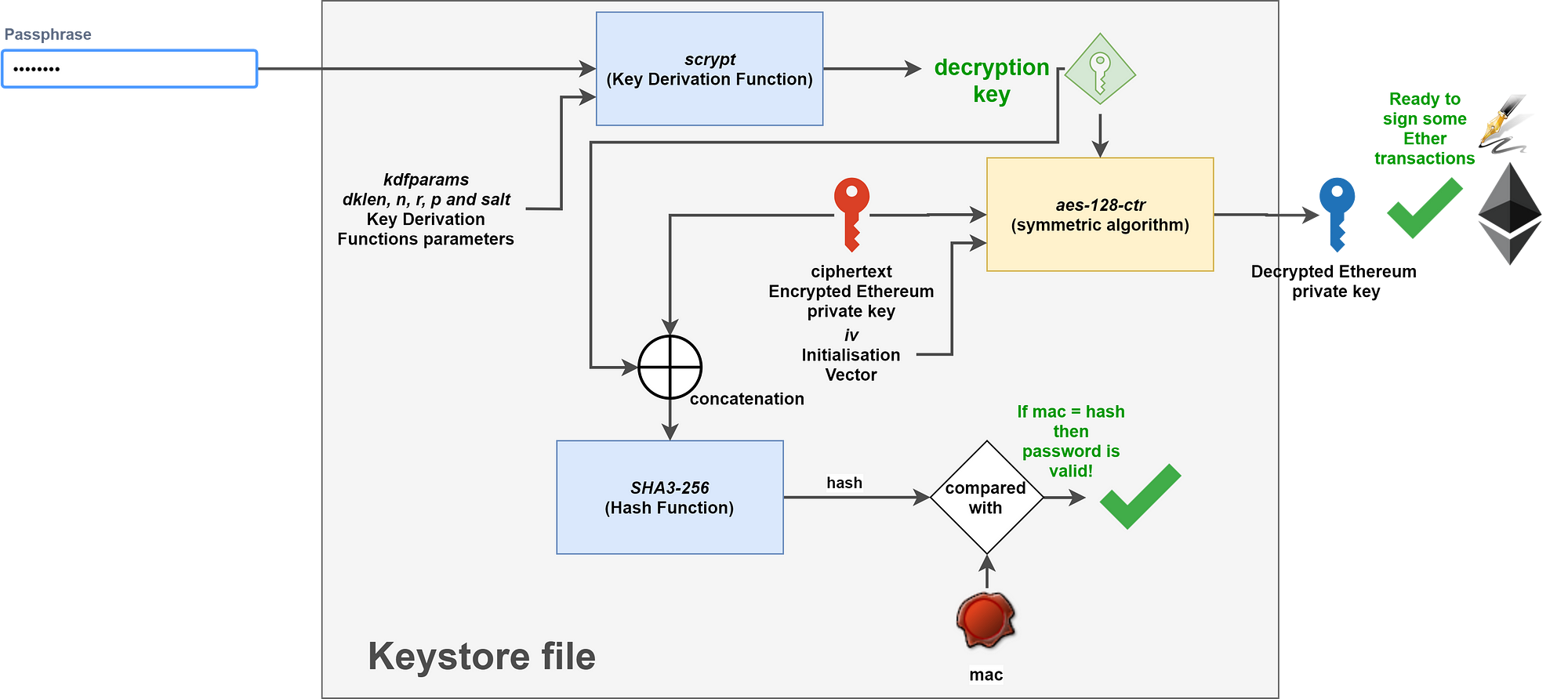

In this article, we will go through how your Ethereum private key is computed from your Ethereum keystore file. We’ll talk about cryptographic functions (symmetric encryption, key derivation functions, SHA3 hashes) but we’ll keep the explanation as accessible and straightforward as possible.

What is a keystore file?

An Ethereum keystore file (stored in

/.ethereum/keystore on Linux or C:\Users\ \Appdata/Roaming/Ethereum/keystore on Windows) is an encrypted version of your unique Ethereum private key that you will use to sign your transactions. If you lose this file, you lose access to your unique private key which means you lose the ability to sign your transactions — which means your funds are stuck in your account forever.

Of course, you could directly store your Ethereum private key in an unencrypted file but it would make your key vulnerable to attackers that could simply read the file and use your private key to sign transactions to their account. Your Ether would be gone in less time that it’d take you to realise what had happened!

That’s why the Ethereum keystore files were created: they allow you to store your Ethereum private key encrypted under your passphrase. It’s the perfect compromise between security (an attacker would need the keystore file and your password to steal your funds) and usability (you only need the keystore file and your password to use your money).

To let you send some Ether, most Ethereum clients will ask you to type your passphrase (the same one you used when you created your account) in order to decrypt your Ethereum private key. Once decrypted, the private key is available to the client program to sign your transactions and let you move your fund.

What do keystore files look like?

If you were to open one of your account’s file, it would look like this (taken from here):

A chunky JSON file with many magic parameters that seem to be vaguely related to complicated cryptographic operations. Definitely not appealing.

Let’s dig a little deeper

If you look at the structure of that keystore file, you can see that most of its content is under “crypto”:

Let’s see how these work together to keep your protect your keystore file under your passphrase.

1. Encrypting your private key

As mentioned earlier, an Ethereum account is a private-public key pair used to cryptographically sign your transactions. To make sure that your private key is not stored in a file as plain (i.e. readable by anyone who has access to the file), it is crucial to encrypt it using a strong symmetric algorithm ( cipher).

These symmetric algorithms use a key to encrypt some data. The resulting data is encrypted and can be decrypted using the same method and the same key — hence the name, “symmetric”. For this article, let’s call this symmetric key decryption-key as it will be used to decrypt our Ethereum private key.

And this is what cipher, cipherparams and ciphertext correspond to:

So here you go, you’ve got everything you need to compute your decrypted Ethereum private key… wait. You need to retrieve your decryption-key first.

2. Protecting it with your passphrase

To make sure unlocking your account is easy, you don’t need to remember your very long and non-user-friendly decryption-key that is used to decrypt ciphertext. Instead, the Ethereum developers have opted for a passphrase-based protection — that is, you just need to type your passphrase to retrieve your decryption-key.

To be able to achieve this, Ethereum uses a Key Derivation Function that computes the decryption-key given a passphrase and a list of parameters.

This is what kdf and kdfparams are used for:

Here you go, tweaking the scrypt function with the kdfparams parameters and feeding it our passphrase, you get our decryption-key as the output of the Key Derivation Function.

3. Make sure your passphrase is right

We’ve described everything we need to determine our Ethereum private key from our keystore file and our passphrase. However, what happens if the passphrase supplied to unlock the account is wrong?

From what we’ve seen so far, all the operations (derivation and decryption) will succeed, but the Ethereum private key computed at the end won’t be right — which defies the point of using the keyfile in the first place!

This is where the mac value in the keystore file comes into play. Just after the Key Derivation Function is executed, its result ( decryption-key) and ciphertext are processed (*) and compared to mac (which acts like a seal of approval). If the result is the same as mac, then the passphrase was right and the decryption can start.

(*): A little bit of a shortcut here. The decryption-key (second leftmost 16 bytes only) and ciphertext are concatenated and hashed (SHA3–256) before being compared to mac. More info here.

Putting everything together

Phew! If you’ve made it this far, then congratulations! 🎉🎊

Let’s recap by putting together all 3 functions that we’ve described.

First, you entered your passphrase which was fed into the kdf Key Derivation Function to compute decryption-key. Then, the freshly-computed decryption-key was processed along with ciphertext and compared with mac to make sure the passphrase was correct. Finally, the ciphertext was decrypted via the cipher symmetric function using decryption-key.

Voilà! The result of the decryption is your Ethereum private key. You can have a look at the entire process here:

As you can see from the diagram, the whole process can be seen as a black box (well, grey here…) with your passphrase as the only input and your Ethereum private key as the only output. The rest of the information needed is available in the keystore file generated when your new Ethereum account was created.

For that reason, make sure that your passphrases are strong ( and that you somehow remember them!) to guarantee that an attacker that stole your keystore file can’t easily retrieve your private key.

Feel free to add comments if you enjoyed the article or if you have any questions!

Android Keystore: что это, для чего нужен, как создать ключ

JSONParser.pro

#————————————————- # # Project created by QtCreator 2016-01-02T13:12:55 # #————————————————- QT += core gui network greaterThan(QT_MAJOR_VERSION, 4): QT += widgets TARGET = JSONParser TEMPLATE = app SOURCES += main.cpp widget.cpp HEADERS += widget.h FORMS += widget.ui

Редактирование хранилища ключей

Данный раздел охватывает редактирование записей Java Keystore (например, удаление и изменение псевдонимов).

Изменение пароля хранилища

При помощи этой команды можно изменить пароль хранилища (keystore.jks):

Удаление псевдонима

Данная команда удалит псевдоним domain из хранилища keystore.jks:

Укажите пароль хранилища.

Изменение псевдонима

При помощи данной команды можно изменить псевдоним (например, domain на newdomain):

widget.h

#ifndef WIDGET_H #define WIDGET_H #include #include namespace Ui < class Widget, >class Widget : public QWidget < Q_OBJECT public: explicit Widget(QWidget *parent = 0),

Widget(), private slots: // Обработчик данных полученных от объекта QNetworkAccessManager void onResult(QNetworkReply *reply), private: Ui::Widget *ui, QNetworkAccessManager *networkManager, >, #endif // WIDGET_H

Создание и импортирование записей

Данный раздел посвящен командам Java Keytool, которые создают пары ключей и сертификатов, а также импортируют сертификаты.

Создание ключей

Используйте этот метод для поддержки HTTPS (HTTP по TLS). В данном разделе показано, как создать новую пару ключей в новом или уже существующем хранилище ключей Java, которые могут быть использованы для создания запроса на подпись сертификата (CSR) или получения SSL-сертификата в центре сертификации.

Данная команда сгенерирует пару 2048-битных RSA-ключей под указанным псевдонимом (в данном случае это domain) в указанном файле хранилища (keystore.jks).

Если же заданного хранилища ключей не существует, оно будет создано после получения запрашиваемой информации (а именно пароля хранилища ключей, строки Distinguished Name (для закрытого ключа) и пароля закрытого ключа).

Создание CSR для существующего закрытого ключа

Чтобы сгенерировать запрос на подпись сертификата, который можно отправить в ЦС для получения надежного SSL-сертификата, следуйте данному разделу руководства. Для этого понадобятся уже существующее хранилище ключей и псевдоним.

Данная команда создаст CSR (domain.csr), подписанный закрытым ключом с псевдонимом domain в хранилище keystore.jks:

Введите пароль хранилища ключей, после чего запрос будет создан.

Импортирование подписанного/Root/промежуточного сертификата

В данном разделе показано, как импортировать сертификаты (например, подписанный ЦС сертификат) в хранилище ключей. Он должен соответствовать закрытому ключу с определенным псевдонимом. Также данную команду можно использовать для импортирования root

или промежуточного сертификата, который может потребовать ЦС для завершения доверительной цепочки. Просто укажите уникальный псевдоним, (например, root вместо domain) и сертификат, который необходимо импортировать.

Следующая команда импортирует сертификат (domain.crt) в хранилище ключей (keystore.jks) под указанным псевдонимом (domain). Подписанный сертификат при импортировании должен соответствовать закрытому ключу с указанным псевдонимом:

На данном этапе будет предложено ввести пароль хранилища ключей, а затем подтвердить импортирование.

Создание самоподписанного сертификата в новом/существующем хранилище

В данном разделе показано, как создать самоподписанный сертификат для приложения Java. На самом деле, для этого используется та же команда, что и для создания новой пары ключей, но с параметром days, задающим срок действия сертификата.

Итак, данная команда создаст пару 2048-битных RSA-ключей, действительных на протяжении 365 дней, с указанным псевдонимом (domain) в заданном файле ключей (keystore.jks):

Если заданного хранилища ключей не существует, команда создаст его, получив необходимые данные (это пароль хранилища, Distinguished Name (дл закрытого ключа) и пароль закрытого ключа).

widget.cpp

Структура JWT

JWT состоит из трех частей: заголовок header, полезные данные payload и подпись signature. Давайте пройдемся по каждой из них.

Шаг 1. Создаем HEADER

Хедер JWT содержит информацию о том, как должна вычисляться JWT подпись. Хедер — это тоже JSON объект, который выглядит следующим образом:

Поле typ не говорит нам ничего нового, только то, что это JSON Web Token. Интереснее здесь будет поле alg, которое определяет алгоритм хеширования. Он будет использоваться при создании подписи. HS256 — не что иное, как HMAC-SHA256, для его вычисления нужен лишь один секретный ключ (более подробно об этом в шаге 3). Еще может использоваться другой алгоритм RS256 — в отличие от предыдущего, он является ассиметричным и создает два ключа: публичный и приватный. С помощью приватного ключа создается подпись, а с помощью публичного только лишь проверяется подлинность подписи, поэтому нам не нужно беспокоиться о его безопасности.

Шаг 2. Создаем PAYLOAD

Payload — это полезные данные, которые хранятся внутри JWT. Эти данные также называют JWT-claims (заявки). В примере, который рассматриваем мы, сервер аутентификации создает JWT с информацией об id пользователя — userId.

Мы положили только одну заявку (claim) в payload. Вы можете положить столько заявок, сколько захотите. Существует список стандартных заявок для JWT payload — вот некоторые из них:

Эти поля могут быть полезными при создании JWT, но они не являются обязательными. Если хотите знать весь список доступных полей для JWT, можете заглянуть в Wiki. Но стоит помнить, что чем больше передается информации, тем больший получится в итоге сам JWT. Обычно с этим не бывает проблем, но все-таки это может негативно сказаться на производительности и вызвать задержки во взаимодействии с сервером.

Шаг 3. Создаем SIGNATURE

Подпись вычисляется с использование следующего псевдо-кода:

const SECRET_KEY = ‘cAtwa1kkEy’ const unsignedToken = base64urlEncode(header) + ‘.’ + base64urlEncode(payload) const signature = HMAC-SHA256(unsignedToken, SECRET_KEY)

Алгоритм base64url кодирует хедер и payload, созданные на 1 и 2 шаге. Алгоритм соединяет закодированные строки через точку. Затем полученная строка хешируется алгоритмом, заданным в хедере на основе нашего секретного ключа.

Шаг 4. Теперь объединим все три JWT компонента вместе

Теперь, когда у нас есть все три составляющих, мы можем создать наш JWT. Это довольно просто, мы соединяем все полученные элементы в строку через точку.

const token = encodeBase64Url(header) + ‘.’ + encodeBase64Url(payload) + ‘.’ + encodeBase64Url(signature) // JWT Token // eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VySWQiOiJiMDhmODZhZi0zNWRhLTQ4ZjItOGZhYi1jZWYzOTA0NjYwYmQifQ.-xN_h82PHVTCMA9vdoHrcZxH-x5mb11y1537t3rGzcM

Вы можете попробовать создать свой собственный JWT на сайте jwt.io. Вернемся к нашему примеру. Теперь сервер аутентификации может слать пользователю JWT.

Как JWT защищает наши данные?

Очень важно понимать, что использование JWT НЕ скрывает и не маскирует данные автоматически. Причина, почему JWT используются — это проверка, что отправленные данные были действительно отправлены авторизованным источником. Как было продемонстрировано выше, данные внутри JWT закодированы и подписаны, обратите внимание, это не одно и тоже, что зашифрованы. Цель кодирования данных — преобразование структуры. Подписанные данные позволяют получателю данных проверить аутентификацию источника данных. Таким образом закодирование и подпись данных не защищает их. С другой стороны, главная цель шифрования — это защита данных от неавторизованного доступа. Для более детального объяснения различия между кодированием и шифрованием, а также о том, как работает хеширование, смотрите эту статью. Поскольку JWT только лишь закодирована и подписана, и поскольку JWT не зашифрована, JWT не гарантирует никакой безопасности для чувствительных (sensitive) данных.

Шаг 5. Проверка JWT

В нашем простом примере из 3 участников мы используем JWT, который подписан с помощью HS256 алгоритма и только сервер аутентификации и сервер приложения знают секретный ключ. Сервер приложения получает секретный ключ от сервера аутентификации во время установки аутентификационных процессов. Поскольку приложение знает секретный ключ, когда пользователь делает API-запрос с приложенным к нему токеном, приложение может выполнить тот же алгоритм подписывания к JWT, что в шаге 3. Приложение может потом проверить эту подпись, сравнивая ее со своей собственной, вычисленной хешированием. Если подписи совпадают, значит JWT валидный, т.е. пришел от проверенного источника. Если подписи не совпадают, значит что-то пошло не так — возможно, это является признаком потенциальной атаки. Таким образом, проверяя JWT, приложение добавляет доверительный слой (a layer of trust) между собой и пользователем.

Итоги

Данное руководство описывает большинство операций, которые выполняются при управлении Java Keystores. Конечно, охватить все функции в одной статье невозможно. Но зная базовые команды, можно самостоятельно поэкспериментировать с управлением хранилищами.

Данное руководство основано на версии хранилища ключей, которое поставляется с Java 1.7.0. чтобы установить Java, читайте данную статью.

Tags: Cloud Server, CSR, HTTPS, Java, Java Keystore, Java Keytool, JKS, RSA, SSL, TLS, VPS

Fake Rest API (jsonplaceholder)

JSONPlaceholder — Live running version. Можно сделать свой Fake Server, проект доступен на github

Ресурсы

| Маршрут | |

| /posts | 100 items |

| /comments | 500 items |

| /albums | 100 items |

| /photos | 5000 items |

| /todos | 200 items |

| /users | 10 items |

Маршруты

| HTTP метод | Маршрут |

| GET | /posts |

| GET | /posts/1 |

| GET | /posts/1/comments |

| GET | /comments?postId=1 |

| GET | /posts?userId=1 |

| POST | /posts |

| PUT | /posts/1 |

| PATCH | /posts/1 |

| DELETE | /posts/1 |

Например https://jsonplaceholder.typicode.com/posts вернёт

Видео от Traversy Media по работе Fake Server

Учебник по Java Keystore

Содержание

1. Введение

Кто из нас не посещал ebay, amazon, чтобы купить что-нибудь, или его личный банковский счет, чтобы проверить это. Считаете ли вы, что эти сайты достаточно безопасны для размещения ваших личных данных, таких как (номер кредитной карты или номер банковского счета и т. Д.)?

Большинство этих сайтов используют протокол Socket Layer (SSL) для защиты своих интернет-приложений. SSL позволяет зашифровывать данные от клиента, такого как веб-браузер, перед передачей, так что кто-то, пытающийся перехватить данные, не сможет их расшифровать.

Многие серверы приложений Java и веб-серверы поддерживают использование хранилищ ключей для конфигурации SSL. Если вы создаете безопасные Java-программы, обучение созданию хранилища ключей является первым шагом.

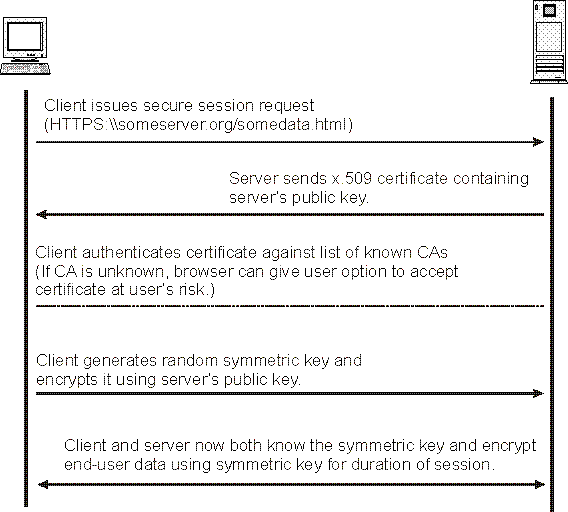

2. SSL и как это работает

HTTP-соединение на основе HTTP всегда инициируется клиентом с использованием URL-адреса, начинающегося с https: // вместо http: //. В начале сеанса SSL выполняется рукопожатие SSL. Это рукопожатие производит криптографические параметры сеанса. Упрощенный обзор того, как обрабатывается рукопожатие SSL, показан на диаграмме ниже.

Вкратце, как это работает:

Мир SSL имеет, по сути, три типа сертификатов: закрытые ключи, открытые ключи (также называемые открытыми сертификатами или сертификатами сайта) и корневые сертификаты.

3. Частные ключи

Закрытый ключ содержит идентификационную информацию сервера, а также значение ключа. Он должен хранить этот ключ в безопасности и защищаться паролем, поскольку он используется для согласования хэша во время рукопожатия. Кто-то может использовать его для расшифровки трафика и получения вашей личной информации. Это как оставить ключ от дома в замке.

4. Публичные сертификаты

Что такое файл JSON, или же файл хранилища ключей? Могу ли я изменить свой пароль?

Файлы хранилища ключей, или же JSON-файлы не рекомендуется использовать для получения доступа к MyEtherWallet (MEW). Для получения дополнительной информации о других способах доступа ознакомьтесь с нашей статьей о том,как получить доступ к кошельку.

Время прочтения: мин.

Ваш файл хранилища ключей, или же JSON-файл, содержит зашифрованную версию вашего закрытого ключа — это просто ваш закрытый ключ, закодированный в секретную строку символов. Взять, к примеру, слово apple. Если зашифровать это слово с разницей в 4 символа по алфавиту, оно будет выглядеть как dssoh. На первый взгляд совершенно непонятно, что означает dssoh. Однако если вы покажете кому-то это слово и расскажите, как вы его зашифровали, то этот человек сможет расшифровать его и получить слово apple! Это очень упрощенная версия того, как работает шифрование, но она дает представление о процессе.

Когда вы указываете свой пароль при создании кошелька, то он используется для шифрования вашего закрытого ключа в файл хранилища ключей, или же JSON-файл. Если открыть этот файл, то вы увидите тарабарщину (лучше этого не делать — не открывайте свой JSON-файл!). Этот файл просто содержит ваш зашифрованный закрытый ключ, поэтому чтобы разблокировать свой кошелек с помощью этого метода, вам нужно использовать выбранный пароль. Вы не можете изменить свой пароль, не создав совершенно новый файл хранилища ключей, или же JSON-файл.

Важно отметить, что надежность вашего пароля напрямую связана с целостностью файла хранилища ключей, или же JSON-файла. Если вы выберете слабый пароль, и хакер завладеет вашим зашифрованным ключом, он сможет подбирать его до тех пор, пока не обнаружит, какой пароль вы использовали. Выберите надежный пароль, чтобы шифрование было надежным!

Чтобы изменить файл хранилища ключей и пароль:

Как указано выше, вы не можете изменить свой пароль, не создав совершенно новый файл JSON.

Шаг 1. Скачайте и установите наше расширение MEW для Chrome.

Шаг 2. В расширении добавьте “Новый кошелек”, введя ваш закрытый ключ.

Шаг 3. Введите надежный пароль и сохраните кошелек.

Шаг 4. Направляйтесь в раздел ‘Мои кошельки’ (Мy Wallets) в расширении и нажмите на три вертикальные точки в правом верхнем углу кошелька, затем нажмите ‘Обзор’ (View).

Шаг 5. Введите только что созданный пароль.

Шаг 6. Вы будете перенаправлены в раздел, где отображается информация о вашем кошельке. В этом разделе вы можете скачать новый файл хранилища ключей (JSON-файл) и использовать его для доступа в будущем.

После загрузки нового файла хранилища ключей (JSON-файла) вы сможете продолжить использовать наше расширение для Chrome или же вернуться к использованию обычного MEW. Однако, поскольку вы используете файл хранилища ключей (JSON-файл), мы настоятельно рекомендуем научиться использовать MEW в оффлайн-режиме для обеспечения безопасности вашей информации.

Фраза восстановления: Стоит ли мне включить дополнительное слово?

Утрата закрытого ключа

При доступе к кошельку MEW показывает сообщение «Не рекомендуется»

Закрытый ключ не работает

Невозможность выдачи одинаковых публичных адресов разным людям со стороны MEW

Советы: как избежать фишинга / мошенничества

Нужно ли мне хранить свои токены ETH и ERC20 на нескольких адресах?

Что такое файл JSON, или же файл хранилища ключей? Могу ли я изменить свой пароль?

Фраза восстановления: Стоит ли мне включить дополнительное слово?

Mnemonic Phrase: Should I Include an Extra Word?

Что такое фраза для восстановления?

Что делать, если ваши средства украли

Что такое файл JSON, или же файл хранилища ключей? Могу ли я изменить свой пароль?

Файлы хранилища ключей, или же JSON-файлы не рекомендуется использовать для получения доступа к MyEtherWallet (MEW). Для получения дополнительной информации о других способах доступа ознакомьтесь с нашей статьей о том,как получить доступ к кошельку.

Время прочтения: мин.

Ваш файл хранилища ключей, или же JSON-файл, содержит зашифрованную версию вашего закрытого ключа — это просто ваш закрытый ключ, закодированный в секретную строку символов. Взять, к примеру, слово apple. Если зашифровать это слово с разницей в 4 символа по алфавиту, оно будет выглядеть как dssoh. На первый взгляд совершенно непонятно, что означает dssoh. Однако если вы покажете кому-то это слово и расскажите, как вы его зашифровали, то этот человек сможет расшифровать его и получить слово apple! Это очень упрощенная версия того, как работает шифрование, но она дает представление о процессе.

Когда вы указываете свой пароль при создании кошелька, то он используется для шифрования вашего закрытого ключа в файл хранилища ключей, или же JSON-файл. Если открыть этот файл, то вы увидите тарабарщину (лучше этого не делать — не открывайте свой JSON-файл!). Этот файл просто содержит ваш зашифрованный закрытый ключ, поэтому чтобы разблокировать свой кошелек с помощью этого метода, вам нужно использовать выбранный пароль. Вы не можете изменить свой пароль, не создав совершенно новый файл хранилища ключей, или же JSON-файл.

Важно отметить, что надежность вашего пароля напрямую связана с целостностью файла хранилища ключей, или же JSON-файла. Если вы выберете слабый пароль, и хакер завладеет вашим зашифрованным ключом, он сможет подбирать его до тех пор, пока не обнаружит, какой пароль вы использовали. Выберите надежный пароль, чтобы шифрование было надежным!

Чтобы изменить файл хранилища ключей и пароль:

Как указано выше, вы не можете изменить свой пароль, не создав совершенно новый файл JSON.

Шаг 1. Скачайте и установите наше расширение MEW для Chrome.

Шаг 2. В расширении добавьте “Новый кошелек”, введя ваш закрытый ключ.

Шаг 3. Введите надежный пароль и сохраните кошелек.

Шаг 4. Направляйтесь в раздел ‘Мои кошельки’ (Мy Wallets) в расширении и нажмите на три вертикальные точки в правом верхнем углу кошелька, затем нажмите ‘Обзор’ (View).

Шаг 5. Введите только что созданный пароль.

Шаг 6. Вы будете перенаправлены в раздел, где отображается информация о вашем кошельке. В этом разделе вы можете скачать новый файл хранилища ключей (JSON-файл) и использовать его для доступа в будущем.

После загрузки нового файла хранилища ключей (JSON-файла) вы сможете продолжить использовать наше расширение для Chrome или же вернуться к использованию обычного MEW. Однако, поскольку вы используете файл хранилища ключей (JSON-файл), мы настоятельно рекомендуем научиться использовать MEW в оффлайн-режиме для обеспечения безопасности вашей информации.