Что такое integrity level

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Что такое integrity level

ГОСТ Р ИСО/МЭК 15026-2002

ГОСУДАРСТВЕННЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

УРОВНИ ЦЕЛОСТНОСТИ СИСТЕМ И ПРОГРАММНЫХ СРЕДСТВ

Information technology.

System and software integrity levels

Дата введения 2003-07-01

1 РАЗРАБОТАН И ВНЕСЕН Всероссийским научно-исследовательским институтом стандартизации (ВНИИстандарт) Госстандарта России

2 ПРИНЯТ И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Госстандарта России от 11 июня 2002 г. N 237-ст

3 Настоящий стандарт содержит полный аутентичный текст международного стандарта ИСО/МЭК 15026-98 «Информационная технология. Уровни целостности систем и программных средств»

1 Область применения

Настоящий стандарт определяет концепцию уровней целостности программных средств и требования к целостности программных средств. Стандарт содержит основные положения, связанные с уровнями целостности, определяет процессы для установления уровней целостности и требований к целостности программных средств, а также устанавливает требования к каждому соответствующему процессу. Стандарт не предопределяет конкретный набор уровней целостности или требования к целостности конкретного программного средства. Данные наборы должны быть установлены либо для программного средства на уровне проектирования, либо для конкретного прикладного сектора и (или) страны. Стандарт применим только для программных средств. Уровень целостности системы и уровни целостности непрограммных компонентов в настоящем стандарте использованы только для определения уровней целостности компонентов программных средств.

Настоящий стандарт предназначен для применения разработчиками, пользователями, поставщиками и экспертами программных продуктов или систем, содержащих программные средства, а также для административной и технической поддержки данных продуктов и систем.

Уровень целостности программного средства не определяет диапазон значений конкретного свойства программного средства, необходимый для удержания системного риска в допустимых границах. Для программного средства, выполняющего функцию амортизации, подобным свойством является надежность, с которой программное средство должно выполнять функцию амортизации. Для программного средства, отказ которого может привести к угрозе для системы, таким свойством является ограничение частоты или вероятности подобного отказа.

Требованиями к целостности программного средства являются требования, удовлетворяемые в процессе программной инженерии, используемом для разработки программного средства, которым должны соответствовать программные продукты, и (или) требования, четко определяющие качество функционирования программного средства во времени, обеспечивающие степень его соответствия заданному уровню целостности.

Настоящий стандарт не устанавливает способ интеграции определения уровня целостности в общие Процессы жизненного цикла программной инженерии.

2 Нормативные ссылки

В настоящем стандарте использованы ссылки на следующие стандарты:

ИСО/МЭК 2382-1-93* Информационная технология. Словарь. Часть 1: Основополагающие термины

* Оригиналы международных стандартов:

ИСО/МЭК 2382-20-95* Информационная технология. Словарь. Часть 20: Разработка систем

* Оригиналы международных стандартов:

ИСО 8402-94* Управление качеством и обеспечение качества. Словарь

* Оригиналы международных стандартов:

МЭК 50-191-93* Международный электротехнический словарь. Глава 191: Надежность и качество услуги

* Оригиналы международных стандартов:

МЭК 300-3-9-95* Управление надежностью. Часть 3: Прикладное руководство. Раздел 9: Анализ риска технологических систем

* Оригиналы международных стандартов:

3 Определения

В настоящем стандарте применяют определения, приведенные в ИСО/МЭК 2382-1, ИСО/МЭК 2382-20, ИСО 8402 и МЭК 50-191, а также следующие термины с соответствующими определениями.

3.1 компонент (component): Элемент внутри системы, имеющий дискретную структуру (например, компоновочный или программный модуль), рассматриваемый на конкретном уровне анализа.

3.2 степень достоверности (degree of confidence): Степень уверенности в соответствии программного средства установленным требованиям.

3.3 ответственный проектант (design authority): Лицо или организация, которая отвечает за создание проекта системы.

3.4 отказ (failure): Прерывание способности объекта выполнять требуемую функцию или невозможность выполнения им заданной функции в заранее установленных границах.

3.5 локализация отказа (fault isolation): Способность подсистемы предупреждать отказ в рамках данной подсистемы без вызова последующих отказов в других подсистемах.

3.6 функция (function): Аспект определенного поведения системы.

3.7 инициирующее событие (initiating event): Событие, которое может привести к угрозе.

3.8 ответственный за обеспечение целостности (integrity assurance authority): Независимое лицо или организация, отвечающая за аттестацию на соответствие требованиям целостности.

3.9 уровень целостности (integrity level): Указание диапазона значений свойства объекта, необходимых для удержания системного риска в допустимых границах. Для объекта, выполняющего функции амортизации, подобным свойством является надежность, с которой объект должен выполнять функцию амортизации. Для объектов, отказ которых может привести к угрозе для системы, таким свойством является ограничение частоты подобного отказа.

3.10 объект (item): Элемент, такой как часть, компонент, подсистема, оборудование или система, который может быть рассмотрен отдельно. Элемент может содержать технические и программные средства или и то и другое.

3.11 функция амортизации (mitigating function): Функция, которая, в случае успешной реализации, должна предотвратить возникновение инициирующего события конкретной угрозы.

3.12 риск (risk): Функция вероятности возникновения заданной угрозы и потенциально неблагоприятных последствий возникновения этой угрозы.

3.13 размер риска (risk dimension): Перспектива, с точки зрения которой будет проведена оценка риска для системы (например, безопасность, экономика, защита).

3.14 безопасность (safety): Вероятность того, что система при определенных условиях не придет к состоянию, в котором жизнь человека, его здоровье, собственность или окружающая среда могут быть подвергнуты опасности.

3.15 защита (security): Предохранение объектов системы от случайного или преднамеренного доступа, использования, изменения, уничтожения или раскрытия.

3.16 уровень целостности программного средства (software integrity level): Уровень целостности программного объекта (элемента).

3.17 подсистема (subsystem): Любая система, входящая в другую (большую) систему.

3.18 система (system): Сложная структура, состоящая из одного или нескольких процессов, технических и программных средств, устройств и персонала, удовлетворяющая установленным потребностям или целям.

3.19 систематический отказ (systematic failure): Отказ, в ряде случаев связанный с конкретным способом его устранения путем изменения проекта или производственного процесса, процедур эксплуатации, документирования или других сопутствующих факторов.

3.20 уровень целостности системы (system integrity level): Уровень целостности, заданный для системы.

3.21 угроза (threat): Состояние системы или ее окружения, которое может привести к неблагоприятному эффекту при одном или нескольких размерах риска.

4 Символы и сокращения

Отсутствуют символы, используемые в настоящем стандарте.

5 Основы уровней целостности программных средств

5.1 Использование настоящего стандарта

Концепция независимого субъекта, отвечающего за обеспечение целостности, является основополагающей при применении настоящего стандарта. Ответственным за обеспечение целостности является лицо или организация, отвечающая за проведение сертификации на соответствие требованиям целостности. Решения, принятые по согласованию между ответственным проектантом и ответственным за обеспечение целостности, должны быть документально оформлены. Решения, подлежащие согласованию, должны охватывать определение: соответствующих размеров риска, используемых конкретных уровней целостности, конкретного критерия оценки каждого уровня, степени эффективности использования определенных архитектурных особенностей проекта и требований к программному средству, возникающих вследствие установления конкретного уровня целостности.

Процессы, описанные в настоящем стандарте, представлены независимо от общих процессов системной инженерии, но настоящий стандарт не препятствует включению этих процессов в процессы системной инженерии. Кроме того, для соответствия настоящему стандарту при реализации этих процессов необходимо, чтобы все требования к ним были удовлетворены.

Подраздел 5.2 содержит обзор этих процессов с точки зрения установления уровней целостности и требований к целостности программного средства. Разделы 6, 7 и 8 описывают данные процессы более детально и определяют требования, налагаемые на эти процессы.

5.2 Обзор

На рисунке 1 представлен обзор процессов, необходимых для установления уровней целостности системы и программного средства и требований к целостности программного средства. В таблице 1 перечислены исходные данные и выходные результаты для каждого из трех основных процессов: установления уровня целостности системы, установления уровня целостности программного средства и установления требований к целостности программного средства.

Изоляция угроз из Internet в Windows Server 2008 и Vista

Неудивительно, что компания Microsoft продолжила борьбу с вредоносными программами в Windows Server 2008 и Windows Vista. Windows Server 2008 и Vista располагают несколькими новыми компонентами безопасности для более надежной защиты операционной системы, данных и пользователей от вредоносных программ.

Неудивительно, что компания Microsoft продолжила борьбу с вредоносными программами в Windows Server 2008 и Windows Vista. Windows Server 2008 и Vista располагают несколькими новыми компонентами безопасности для более надежной защиты операционной системы, данных и пользователей от вредоносных программ.

Два компонента новых механизмов защиты от опасных программ стали результатом фундаментальных изменений в архитектуре безопасности Windows: User Account Control (UAC), решение для работы с наименее важными привилегиями, и Integrity Control, механизм изоляции (песочница) для вредителей, непреднамеренно загруженных пользователями из Internet. Integrity Control также представляет собой расширение существующей модели управления доступом Windows — логики операционной системы, определяющей, кто может обращаться к ресурсам. Подробно UAC рассмотрен в статье «Использование минимальных привилегий Windows Vista», опубликованной в Windows IT Pro/RE № 8 за 2006 г. В этой статье речь пойдет об архитектуре, функционировании и настройке Integrity Control. В UAC и Integrity Control используются различные механизмы защиты, но они предоставляют схожие службы, которые дополняют друг друга и обеспечивают эшелонированную оборону. Как UAC, так и Integrity Control могут изолировать вредные программы и предотвратить их распространение по операционной системе Windows.

Что может Integrity Control

Компонент Integrity Control операционной системы Windows Vista также известен как Windows Integrity Control (WIC) и Mandatory Integrity Control (MIC). С помощью Integrity Control администраторы могут назначить защищаемым объектам Windows, таким как системные папки и файлы или разделы и папки реестра, уровень доверия, или целостности, по терминологии Microsoft. Целостность объекта не заменяет, но дополняет привычные разрешения доступа к объектам. Уровни целостности могут быть сопоставлены не только объектам Windows, но и учетным записям пользователей или процессам. Они не заменяют, а расширяют типичные права и членство в группах для пользователей и процессов.

Уровни целостности Integrity Control гарантируют, что объекты, пользователи или процессы с низким уровнем целостности не могут влиять на ресурсы с более высоким уровнем целостности. Например, программному коду, непреднамеренно загруженному из Internet и сохраненному браузером Microsoft Internet Explorer (IE) в папке Temporary Internet Files, по умолчанию назначается низкий уровень целостности. Если такая программа попытается выполнить запись в раздел реестра, то Integrity Control блокирует ее, так как по умолчанию Windows назначает разделам реестра более высокий уровень целостности. Integrity Control может не только запретить объектам, пользователям и процессам с низким уровнем целостности вести запись в ресурсы с более высоким уровнем, но и ограничивает их право задействовать ресурсы более высокого уровня.

Уровни целостности расширяют и замещают типичные разрешения для ресурсов; даже если загруженный из Internet программный код через учетную запись пользователя получает полные права в разделе реестра, вести запись в этом разделе запрещено из-за низкого уровня целостности.

Integrity Control, DAC и MAC

Идея Integrity Control заимствована из механизма маркировки, используемого для документов в военных и правительственных учреждениях: «для служебного пользования», «совершенно секретно» и т. д. Сотрудникам, которые нуждаются в доступе к информации, назначается соответствующий допуск.

Только что описанная модель управления доступом известна как обязательное управление доступом (Mandatory Access Control, MAC). Основной принцип MAC заключается в том, что организация (или система) и ее ИТ-администраторы определяют политику управления доступом как для пользователей, так и для ресурсов. Другими словами, пользователи, обладатели ресурсов, не управляют разрешениями доступа к своим ресурсам. В результате такого ограничения пользовательского управления модель MAC сильно отличается от модели избирательного управления доступом (Discretionary Access Control, DAC). В Windows всегда использовалось сочетание моделей MAC и DAC для управления к ресурсам.

Модель MAC занимает преобладающее положение в Windows 2008 и Vista по сравнению с предшествующими версиями Windows. Через Integrity Control операционная система автоматически назначает ресурсам уровни целостности на основе модели MAC. Администраторы могут изменять уровни целостности только после того, как они будут назначены операционной системой, т. е. операционная система может назначить столь высокий уровень целостности, что он будет недоступен даже администраторам.

Уровни целостности Integrity Control

В Integrity Control существует пять заранее определенных уровней целостности (или уровней доверия), которые приведены в таблице и подробно описаны ниже. Следующие пять уровней целостности перечислены в порядке от низшего к высшему.

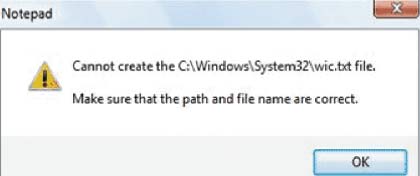

На экране 1 показано, какие последствия имеют уровни целостности для пользователей Windows. Если пользователь со средним уровнем целостности пытается выполнить с помощью Notepad запись в файл wic.txt, которому назначен высокий уровень целостности, то Windows блокирует эту попытку и выдает сообщение об ошибке.

В приведенном выше списке показано, как Integrity Control использует низкий уровень целостности, чтобы эффективно изолировать вредные программы, непреднамеренно загруженные пользователями из Internet и сохраненные браузером в папке Temporary Internet Files. Низкий уровень целостности располагается ниже выбираемого по умолчанию среднего уровня в иерархии уровней целостности. Это означает, что Integrity Control автоматически блокирует попытки доступа к локальным ресурсам со стороны вредных программ из Internet. По умолчанию средний уровень целостности назначается всем немаркированным объектам, пользователям и процессам, т. е. большинству объектов, пользователей и процессов в системах Windows 2008 и Vista.

Integrity Control не блокирует программы, загруженные в компьютер из источников, отличных от Internet, например с дискет, USB-накопителей, CD-ROM или DVD-дисков. Таким программам будет назначен средний или высокий уровень, в зависимости от учетной записи, с которой был зарегистрирован пользователь при появлении программы. Поэтому важно внимательно относиться к наименьшим привилегиям, даже в Windows 2008 и Vista. Никогда нельзя отключать UAC и следует чрезвычайно осторожно обращаться с дискетами, USB-устройствами, CD-ROM и DVD-дисками из процессов административного уровня.

Просмотр и изменение уровней целостности

Выяснив принципы работы Integrity Control и организации уровней целостности, можно рассмотреть способы применения уровней целостности объектов, пользователей и процессов.

В дополнение к списку DACL, в котором Windows хранит разрешения доступа объекта, у каждого объекта Windows есть системный список управления доступом (System ACL, SACL), в котором хранится уровень целостности объекта. В предшествующих версиях Windows список SACL использовался только для хранения параметров аудита объекта. При открытии SACL объекта из расширенного режима в программе просмотра ACL уровень целостности не отображается. Специалисты Microsoft решили не показывать уровни целостности объекта в программе просмотра ACL в Windows 2008 и Vista.

Чтобы увидеть уровень целостности объекта, необходимо использовать новую утилиту командной строки icacls.exe из состава Windows 2008 и Vista. Icacls также имеется в Windows Server 2003 SP2. Не удивляйтесь, если при запуске Icacls увидите только параметры аудита объекта, но не уровень целостности. Большинству объектов Windows по умолчанию присваивается средний уровень целостности, который не сохраняется в SACL. Только после того, как администратор явно назначит уровень, отличный от среднего, он будет отображен командой Icacls.

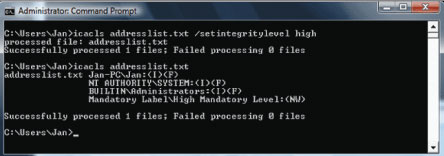

На экране 2 показано, как установить уровень целостности объекта с использованием команды Icacls и ключа /setintegritylevel, а затем извлечь уровень целостности того же объекта с помощью команды Icacls. Обратите внимание на то, что уровень целостности отображается с доменным именем Mandatory Label. Благодаря этому имени проще распознать уровень целостности среди различных разрешений объекта в списке SACL.

Integrity Control также назначает уровни целостности пользователям и процессам. Уровень целостности пользователя хранится как объект специальной группы в маркере доступа пользователя. Маркер доступа — цифровой маркер, который получает каждый пользователь после успешной проверки подлинности в Windows. Он содержит сведения о правах пользователя и членстве в группах. Процесс проверки подлинности в Windows использует маркер доступа, чтобы определить, может ли пользователь обратиться к ресурсу.

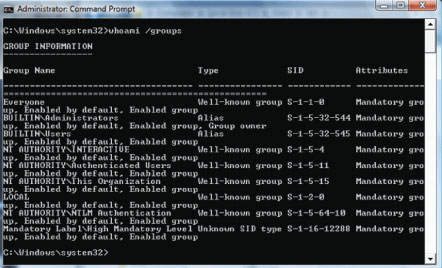

Для просмотра содержимого персонального маркера доступа используйте команду Whoami с ключом /groups. На экране 3 показаны группы в маркере доступа встроенной учетной записи Administrator: первыми в списке расположены идентификаторы безопасности (SID) групп, членом которых является встроенная административная учетная запись, а последним — групповой SID уровня целостности Administrator. По умолчанию в Windows 2008 и Vista встроенной учетной записи Administrator назначают высокий уровень целостности. Также обратите внимание на SID, связанный с высоким уровнем целостности; компания Microsoft определила набор новых известных участников безопасности и идентификаторы SID, которые представляют уровни целостности в маркерах доступа пользователей и процессов. Список идентификаторов SID каждого уровня приведен в таблице.

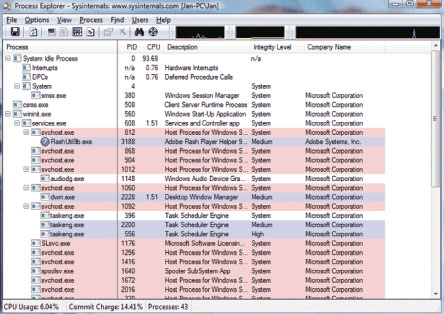

Уровень целостности процесса Windows также хранится в этом маркере доступа. Процесс наследует уровень целостности от уровня учетной записи пользователя, который выполнил программу, или от уровня целостности самой программы. Если учетная запись пользователя и программа имеют различные уровни целостности, то процессу назначается меньший из двух уровней.

По умолчанию только операционная система или администратор могут изменить уровень целостности объекта. Однако, обладая правами администратора и понимая логику изменения уровней целостности, можно изменить ее, чтобы предоставить права изменения уровня целостности, например, простому пользователю.

Разрешение изменить уровень целостности объекта обеспечивается новым правом пользователя, появившимся в Windows 2008 и Vista: Modify an object label (или SeRelabelPrivilege). Встроенной учетной записи администратора это право предоставляется по умолчанию, хотя данное разрешение не отображается при проверке маркера доступа администратора с использованием Whoami или из контейнера User Rights Assignments в параметрах объекта Group Policy Object (GPO).

Пользователи и администраторы, которым назначено право SeRelabelPrivilege, должны также иметь разрешения Change permissions и Take ownership для объекта, прежде чем они смогут изменить уровень целостности объекта. Важное ограничение для администраторов и пользователей, которым назначено право SeRelabelPrivilege, заключается в том, что они никогда не смогут поднять уровень целостности объекта выше уровня целостности учетной записи пользователя. Любой пользователь с разрешением Read для объекта может только узнать уровень целостности объекта.

Изолируйте вредные программы из Internet

Integrity Control гарантирует, что ненадежные программы, которые могут оказаться опасными, не воздействуют на другого пользователя или системные данные. Защита Integrity Control в Windows 2008 и Vista в основном прозрачна для пользователей: операционная система автоматически назначает уровни целостности для Web-контента и гарантирует, что этот контент не взаимодействует с ресурсами, имеющими более высокий уровень целостности. Integrity Control располагает мощной моделью управления доступом, которая в будущем может применяться ко всем ресурсам Windows, а не только к ресурсам из Internet.