Что такое ids система

Общие понятия о системах обнаружения и предотвращения вторжений

И снова здравствуйте. В преддверии старта курса «Реверс-инжиниринг» решили поделиться с вами небольшой статьей по информационной безопасности, которая хоть и имеет довольно косвенное отношение к реверс-инжинирингу, но для многих может стать полезным материалом.

Глобальный рынок продуктов информационной безопасности развивается под воздействием быстро растущего многообразия сложных и комплексных угроз, что приводит к непосредственному влиянию на бизнес, и становятся востребованными не только для крупных и средних, но и для малых организаций. В настоящее время ситуация обстоит таким образом, когда традиционные средства защиты, такие как межсетевой экран и антивирус, не способны обеспечить надлежащий уровень защиты внутренней сети организации, ведь вредоносное программное обеспечение может «замаскироваться» и отправлять пакеты, которые с точки зрения межсетевого экрана выглядят полностью легитимными. Существует множество коммерческих решений, способных обеспечить надлежащий уровень защиты внутренней сети организации, однако сегодня мы остановимся на таком классе решений, как системы обнаружения вторжений и системы предотвращения вторжений. В англоязычной литературе это Intrusion Detection Systems (IDS) и Intrusion Prevention Systems (IPS).

Различия между ними заключаются лишь в том, что одна может автоматически блокировать атаки, а другая просто предупреждает об этом.

Решения данного класса бывают как коммерческими (проприетарными), так и с открытым исходным кодом, и в умелых руках могут стать отличным дополнением к общей системе защиты организации. Данный класс средств защиты относится к методу отслеживания несанкционированных попыток получения доступа к защищаемым ресурсам организации, называемый мониторингом управления доступом. Он нацелен на выявление и регистрацию недостатков в безопасности внутренней инфраструктуры – сетевые атаки, попытки несанкционированного доступа или повышения привилегий, работа вредоносного программного обеспечения и т.д. Таким образом, по сравнению с межсетевым экраном, контролирующим только параметры сессии, IDS и IPS анализируют передаваемые внутренние потоки данных, находя в них последовательности битов, которые могут представлять из себя вредоносные действия или события. Помимо этого, они могут осуществлять мониторинг системных журналов и других файлов регистрации деятельности пользователей.

Но обо всем по порядку. Итак, IDS – система обнаружения вторжений, предназначенная для регистрации подозрительных действий в сети, и уведомляет о них ответственного за информационную безопасность сотрудника с помощью передачи сообщения на консоль управления, отправки электронного письма, SMS-сообщения на мобильный телефон и т.п.

Традиционная IDS состоит из сенсоров, которые просматривают сетевой трафик или журналы и передают анализаторам, анализаторы ищут в полученных данных вредоносный характер и в случае успешного обнаружения – отправляет результаты в административный интерфейс. В зависимости от места расположения IDS делятся на сетевые (network-based IDS, NIDS) и хостовые (host-based, HIDS). По названию понятно, что одна отслеживает весь сетевой трафик того сегмента, где она установлена, а другая в пределах единственного компьютера. Для более понятной классификации IDS необходимо выделить еще два подмножества, которые делятся по типу анализируемого трафика: IDS, основанная на протоколе (Protocol-based IDS, PIDS), которая анализирует коммуникационные протоколы со связанными системами или пользователями, а также IDS, основанная на прикладных протоколах (Application Protocol-based IDS, APIDS), предназначенная для анализа данных, передаваемых с использованием специфичных для определенных приложений протоколов.

Естественно, вредоносную активность в анализируемом трафике обнаружить можно разными способами. Поэтому в IDS существуют следующие характеристики, отличающие друг от друга различные типы технологий IDS и описать их можно следующим образом:

Глобально IPS можно разделить на те, которые анализируют трафик и сравнивают с известными сигнатурами и те, которые на основе анализа протоколов ищут нелегитимный трафик, основываясь на базе знаний о найденных ранее уязвимостях. За счет второго класса обеспечивается защита от неизвестного типа атак. Что касается методов реагирования на атаки, то их накопилось большое количество, но из основных можно выделить следующие: блокирование соединения с помощью TCP-пакета с RST-флагом или посредством межсетевого экрана, перенастройка коммуникационного оборудования, а также блокирование записей пользователей или конкретного хоста в инфраструктуре.

В конечном итоге, наиболее эффективной идеей защиты инфраструктуры является совместное использование средств IDS и IPS в одном продукте – межсетевом экране, который с помощью глубокого анализа сетевых пакетов, обнаруживает атаки и блокирует их. Стоит отметить, что речь идет только об одном рубеже защиты, который, как правило, расположен за межсетевым экраном. И чтобы добиться комплексной защиты сети, необходимо использовать весь арсенал средств защиты, например UTM (Unified Threat Management) – совместно работающие межсетевой экран, VPN, IPS, антивирус, средства фильтрации и средства антиспама.

Столкнувшись с рядом архитектурных проблем, следующим витком развития подобных систем у мировых вендоров стал межсетевой экран нового поколения (NGFW, Next Generation Firewall), который выигрывает за счет параллельного анализа одного и того же трафика всеми средствами защиты, разбора трафика для проверки антивирусом в памяти, а не после того, как он сохранится на жесткий диск, а также за счет анализа протоколов 7 уровня OSI, который позволяет анализировать работу конкретных приложений.

IPS/IDS — системы обнаружения и предотвращения вторжений

Сегодня мы расскажем про такие системы, как IPS и IDS. В сетевой инфраструктуре они исполняют роль своего рода полицейских, обнаруживая и предотвращая возможные атаки на серверы.

Что такое IPS/IDS?

IDS расшифровывается как Intrusion Detection System — система обнаружения вторжений. IPS, или Intrusion Prevention System, — система предотвращения вторжений. По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети.

Антивирус анализирует файлы, спам-фильтр анализирует письма, файервол — соединения по IP. IDS/IPS анализируют данные и сетевое поведение. Продолжая аналогию с хранителями правопорядка, файервол, почтовые фильтры и антивирус — это рядовые сотрудники, работающие «в поле», а системы обнаружения и предотвращения вторжений — это старшие по рангу офицеры, которые работают в отделении. Рассмотрим эти системы подробнее.

Архитектура и технология IDS

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

Виды IDS по месту установки

Два самых распространенных вида IDS по месту установки:

Первая работает на уровне сети, а вторая — только на уровне отдельно взятого хоста.

Сетевые системы обнаружения вторжения (NIDS)

Технология NIDS дает возможность установить систему в стратегически важных местах сети и анализировать входящий/исходящий трафик всех устройств сети. NIDS анализируют трафик на глубоком уровне, «заглядывая» в каждый пакет с канального уровня до уровня приложений.

NIDS отличается от межсетевого экрана, или файервола. Файервол фиксирует только атаки, поступающие снаружи сети, в то время как NIDS способна обнаружить и внутреннюю угрозу.

Сетевые системы обнаружения вторжений контролируют всю сеть, что позволяет не тратиться на дополнительные решения. Но есть недостаток: NIDS отслеживают весь сетевой трафик, потребляя большое количество ресурсов. Чем больше объем трафика, тем выше потребность в ресурсах CPU и RAM. Это приводит к заметным задержкам обмена данными и снижению скорости работы сети. Большой объем информации также может «ошеломить» NIDS, вынудив систему пропускать некоторые пакеты, что делает сеть уязвимой.

Хостовая система обнаружения вторжений (HIDS)

Альтернатива сетевым системам — хостовые. Такие системы устанавливаются на один хост внутри сети и защищают только его. HIDS также анализируют все входящие и исходящие пакеты, но только для одного устройства. Система HIDS работает по принципу создания снапшотов файлов: делает снимок текущей версии и сравнивает его с предыдущей, тем самым выявляя возможные угрозы. HIDS лучше устанавливать на критически важные машины в сети, которые редко меняют конфигурацию.

Другие разновидности IDS по месту установки

Кроме NIDS и HIDS, доступны также PIDS (Perimeter Intrusion Detection Systems), которые охраняют не всю сеть, а только границы и сигнализируют об их нарушении. Как забор с сигнализацией или «стена Трампа».

Еще одна разновидность — VMIDS (Virtual Machine-based Intrusion Detection Systems). Это разновидность систем обнаружения угрозы на основе технологий виртуализации. Такая IDS позволяет обойтись без развертывания системы обнаружения на отдельном устройстве. Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Виды IDS по принципу действия

Все системы обнаружения атак IDS работают по одному принципу — поиск угрозы путем анализа трафика. Отличия кроются в самом процессе анализа. Существует три основных вида: сигнатурные, основанные на аномалиях и основанные на правилах.

Сигнатурные IDS

IDS этой разновидности работают по схожему с антивирусным программным обеспечением принципу. Они анализируют сигнатуры и сопоставляют их с базой, которая должна постоянно обновляться для обеспечения корректной работы. Соответственно, в этом заключается главный недостаток сигнатурных IDS: если по каким-то причинам база недоступна, сеть становится уязвимой. Также если атака новая и ее сигнатура неизвестна, есть риск того, что угроза не будет обнаружена.

Сигнатурные IDS способны отслеживать шаблоны или состояния. Шаблоны — это те сигнатуры, которые хранятся в постоянно обновляемой базе. Состояния — это любые действия внутри системы.

Начальное состояние системы — нормальная работа, отсутствие атаки. После успешной атаки система переходит в скомпрометированное состояние, то есть заражение прошло успешно. Каждое действие (например, установка соединения по протоколу, не соответствующему политике безопасности компании, активизация ПО и т.д.) способно изменить состояние. Поэтому сигнатурные IDS отслеживают не действия, а состояние системы.

Как можно понять из описания выше, NIDS чаще отслеживают шаблоны, а HIDS — в основном состояния.

IDS, основанные на аномалиях

Данная разновидность IDS по принципу работы в чем-то схожа с отслеживанием состояний, только имеет больший охват.

IDS, основанные на аномалиях, используют машинное обучение. Для правильной работы таких систем обнаружения угроз необходим пробный период обучения. Администраторам рекомендуется в течение первых нескольких месяцев полностью отключить сигналы тревоги, чтобы система обучалась. После тестового периода она готова к работе.

Система анализирует работу сети в текущий момент, сравнивает с аналогичным периодом и выявляет аномалии. Аномалии делятся на три категории:

Статистические аномалии выявляются, когда система IDS составляет профиль штатной активности (объем входящего/исходящего трафика, запускаемые приложения и т.д.) и сравнивает его с текущим профилем. Например, для компании характерен рост трафика по будним дням на 90%. Если трафик вдруг возрастет не на 90%, а на 900%, то система оповестит об угрозе.

Для выявления аномалий протоколов IDS-система анализирует коммуникационные протоколы, их связи с пользователями, приложениями и составляет профили. Например, веб-сервер должен работать на порте 80 для HTTP и 443 для HTTPS. Если для передачи информации по HTTP или HTTPS будет использоваться другой порт, IDS пришлет уведомление.

Также IDS способны выявлять аномалии, любую небезопасную или даже угрожающую активность в сетевом трафике. Рассмотрим, к примеру, случай DoS-атаки. Если попытаться провести такую атаку «в лоб», ее распознает и остановит даже файервол. Креативные злоумышленники могут рассылать пакеты с разных адресов (DDoS), что уже сложнее выявить. Технологии IDS позволяют анализируют сетевой трафик и заблаговременно предотвращают подобные атаки.

Open Source проекты и некоторые вендоры на рынке IDS

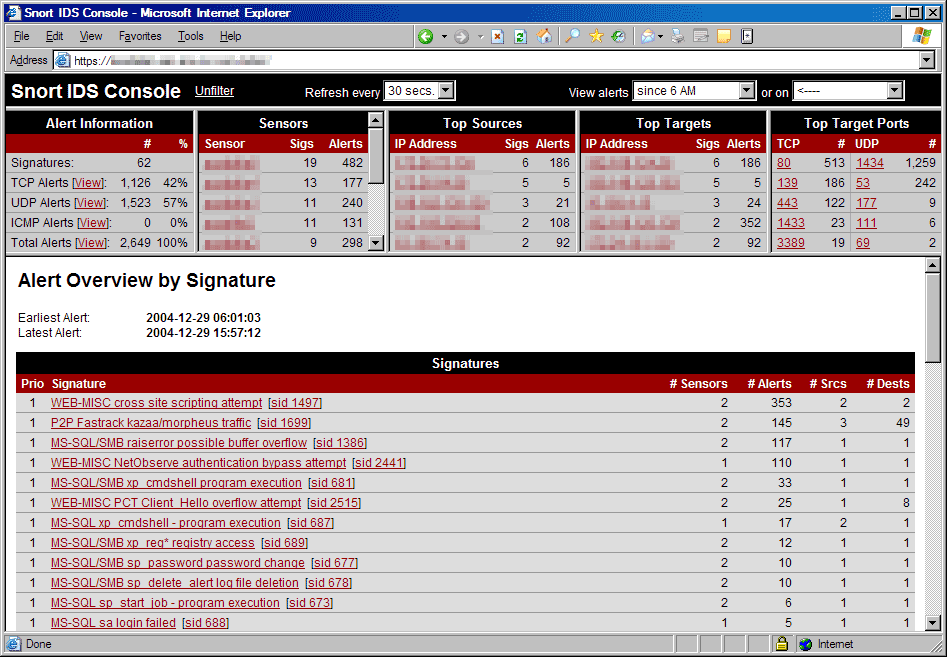

Snort

Классическая NIDS — Snort. Это система с открытым кодом, созданная еще в 1998 году. Система Snort разрабатывалась как независимое ПО, а в 2008 году ее приобрела компания Cisco, которая теперь является партнером и разработчиком. Snort лучше подходит маленьким и средним компаниям. Утилита включает в себя сниффер пакетов, поддерживает настройку правил и многое другое. Snort — инструмент для тех, кто ищет понятную и функциональную систему предотвращения вторжений.

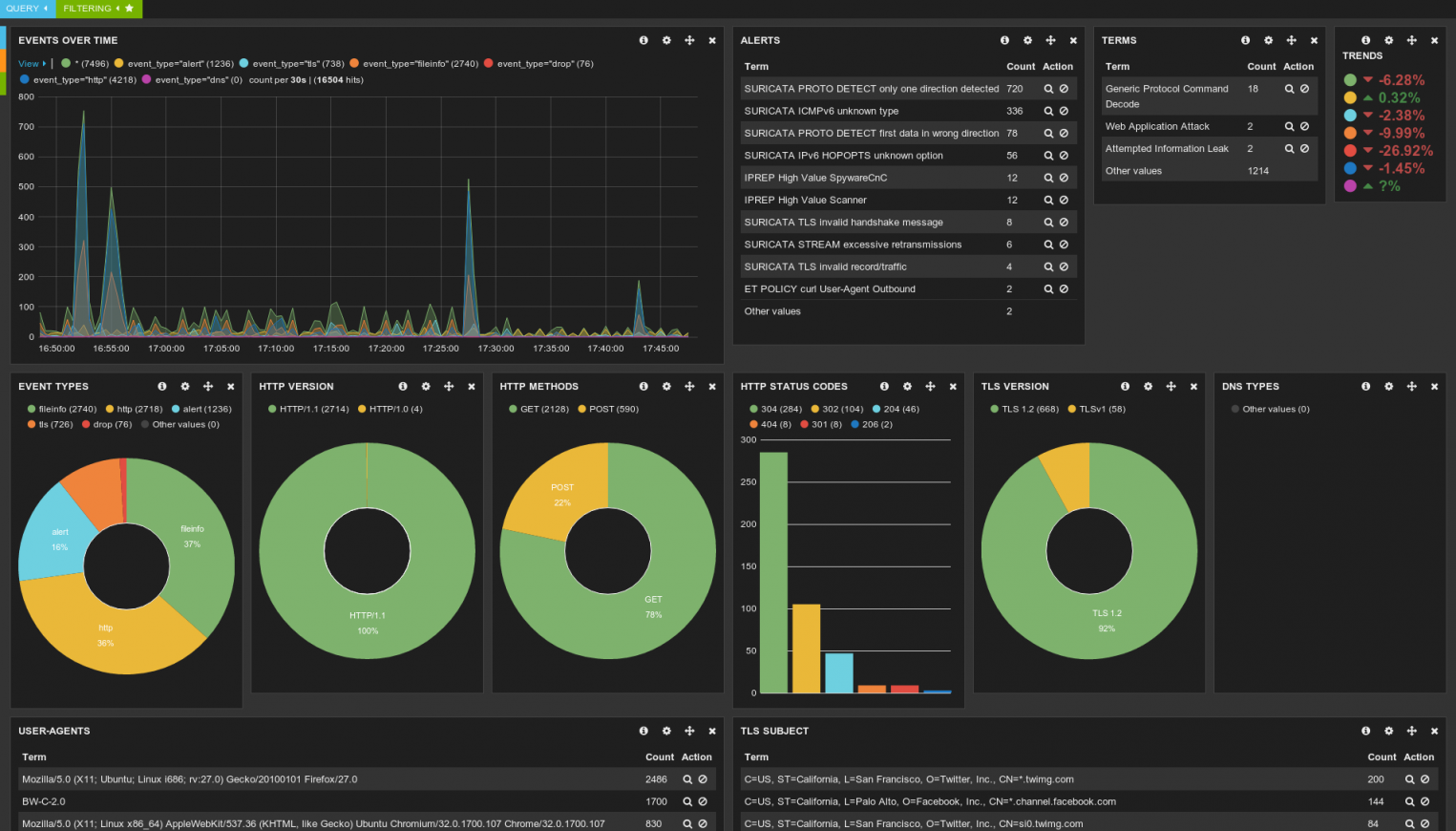

Suricata

Конкурент Snort на рынке среднего бизнеса — система с открытым исходным кодом Suricata, впервые представлена в 2010 году. Suricata — довольно молодая система, и это ее преимущество. В Suricata нет большого количества legacy-кода,также система использует более новые разработки, чем у конкурентов. Благодаря этому Suricata работает быстрее. Кроме того, разработчики позаботились о совместимости со стандартными утилитами анализа результатов. Это значит, что Suricata поддерживает те же модули, что и Snort. Она способна выявлять угрозы по сигнатурам и подходит для средних и больших компаний.

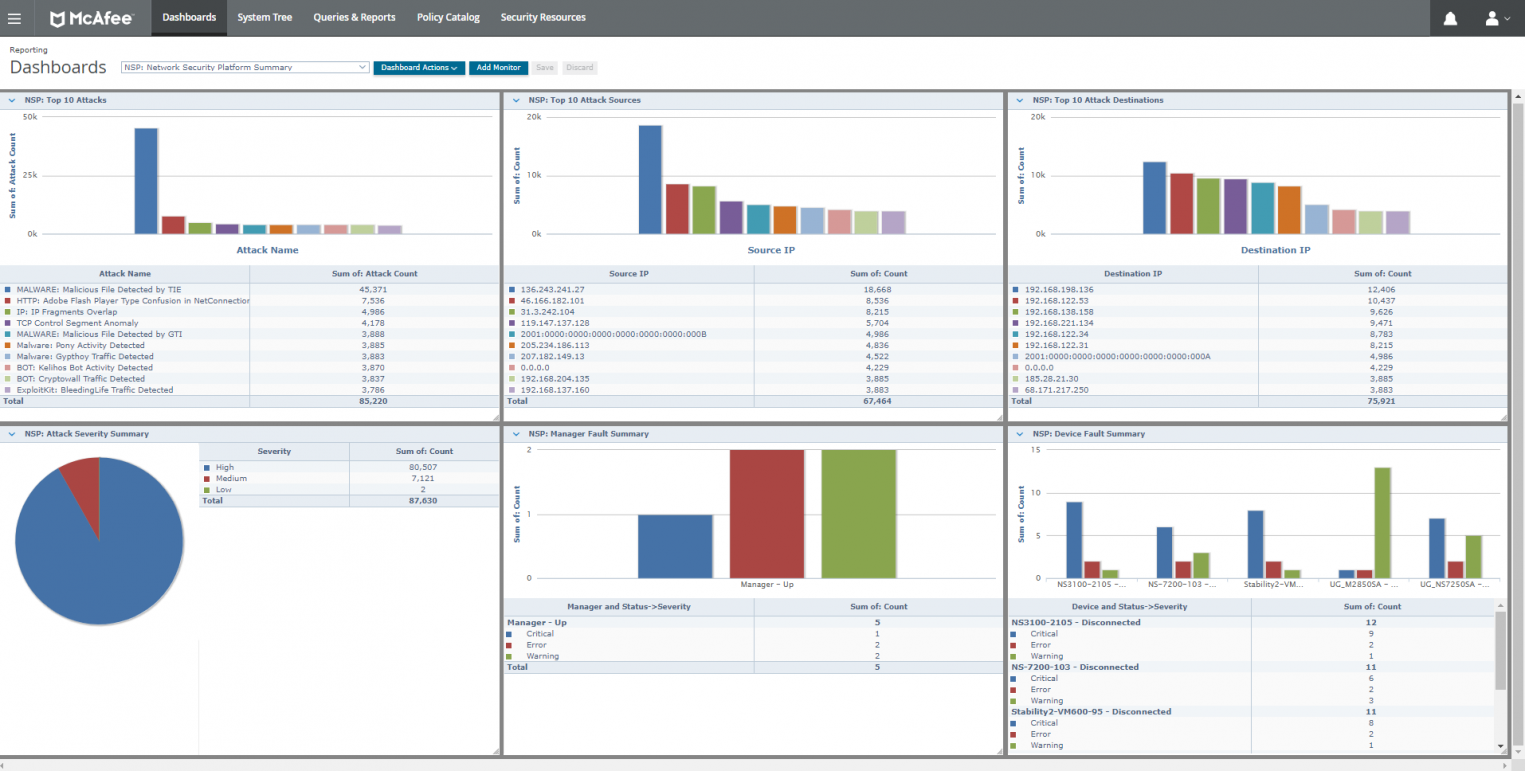

McAfee Network Security Platform

Zeek (Bro)

Полностью бесплатная IDS с открытым исходным кодом. Поддерживает работу как в стандартном режиме обнаружения вторжений, так и в режиме обнаружения вредоносных сигнатур. Zeek может также обнаруживать события и позволяет задавать собственные скрипты политик. Недостаток Zeek — сложность общения с инструментом, так как разработка ведется с упором на функционал, а не графический интерфейс.

Дальнейшее развитие IDS

IPS и IDPS

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

Правила IDPS

IDPS-системы допускают некоторый процент ложных отрицательных (false negative) и ложных положительных (false positive) реакций. Чтобы минимизировать ложные срабатывания, IDPS позволяют задать пороговые значения для реакций — например, установить значение допустимого увеличения трафика в будние дни. Администратор, ответственный за IDS, задает его в консоли управления.

К примеру, если текущий сетевой трафик ниже заданного порога, то он будет пропускаться (pass). Если трафик превышает порог, то на консоль поступит уведомление или тревога (alert). Пакеты, соответствующие заданным условиям (содержат вредоносный скрипт), будут отброшены (drop). Также консоль позволяет задать уровень угрозы— указать, насколько опасна та или иная угроза. Пакет может быть не только отброшен, но и отклонен (reject) с уведомлением адресата и отправителя. Кроме того, IDPS умеют отправлять письма ответственному лицу в случае угрозы.

Вместе с каждым правилом прописывается и дальнейшее действие. Например, не только прекратить дальнейший анализ пакета или отбросить его, но также сделать об этом запись в лог.

UTM — Unified Threat Management

UTM — это универсальный пакет утилит, сочетающий в себе множество мелких модулей защиты, своеобразный полицейский участок внутри сети. UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

В этом же заключается недостаток: UTM — единственная точка защиты, хоть и хорошо защищенная. Злоумышленники столкнутся не с несколькими системами, а только с одной, победив которую они получат доступ к сети.

DPI и NGFW

Файервол нового поколения — это следующий виток развития систем сетевой защиты. Если UTM набирали популярность с 2009, то файервол нового поколения — наши дни. Несмотря на то, что появление NGFW датируется тем же 2009 годом, распространялись они медленно. Главные отличия NGFW в том, что они открывают возможность DPI (Deep Packet Inspection) и позволяют выбирать только те функции защиты, которые нужны сейчас.

DPI — это глубокий анализ пакетов. Файервол нового поколения, который читает содержимое пакетов, перехватывает только те, что имеют запрещенное содержимое.

Где развернуть защиту?

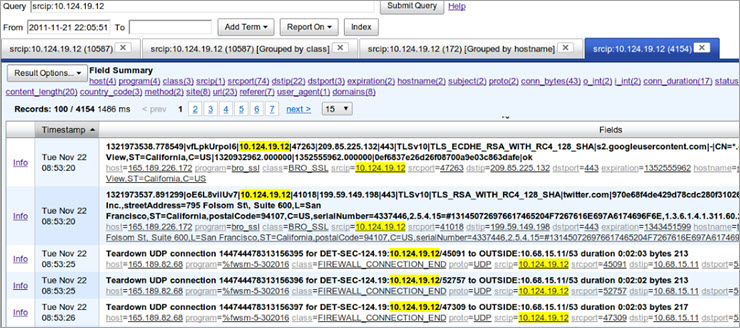

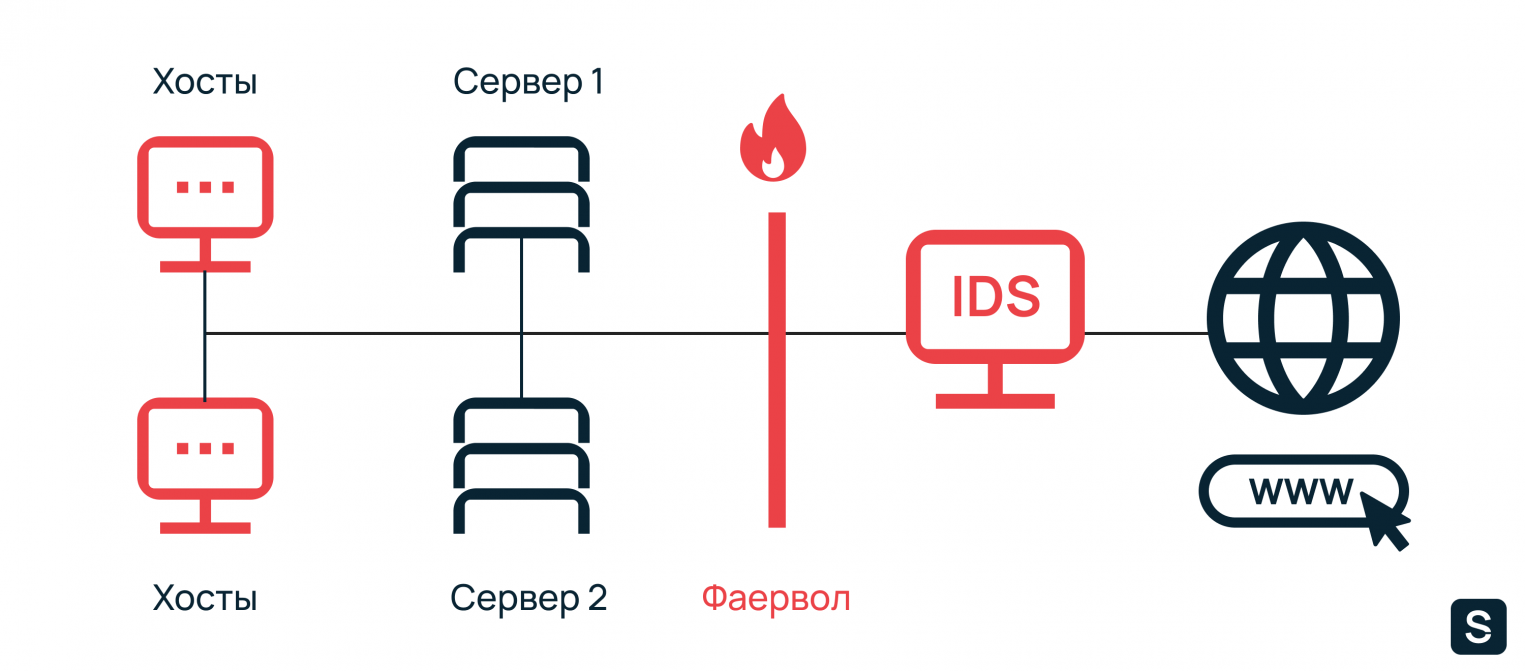

Если вы решаете установить в сеть защиту, будь то IDS/IPS, UTM или NGFW, встает вопрос, в каком месте ее ставить. В первую очередь это зависит от типа выбранной системы. Так, PIDS не имеет смысла ставить перед файерволом, внутри сети, а NGFW включает сразу все элементы, поэтому ее можно ставить куда угодно.

Система обнаружения вторжений может быть установлена перед файерволом c внутренней стороны сети. В таком случае IDS будет анализировать не весь трафик, а только тот, что не был заблокирован файерволом. Это логично: зачем анализировать данные, которые блокируются. К тому же это снижает нагрузку на систему.

IDS ставят также и на внешней границе сети, после файервола. В таком случае она фильтрует лишний шум глобальной сети, а также защищает от возможности картирования сети извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

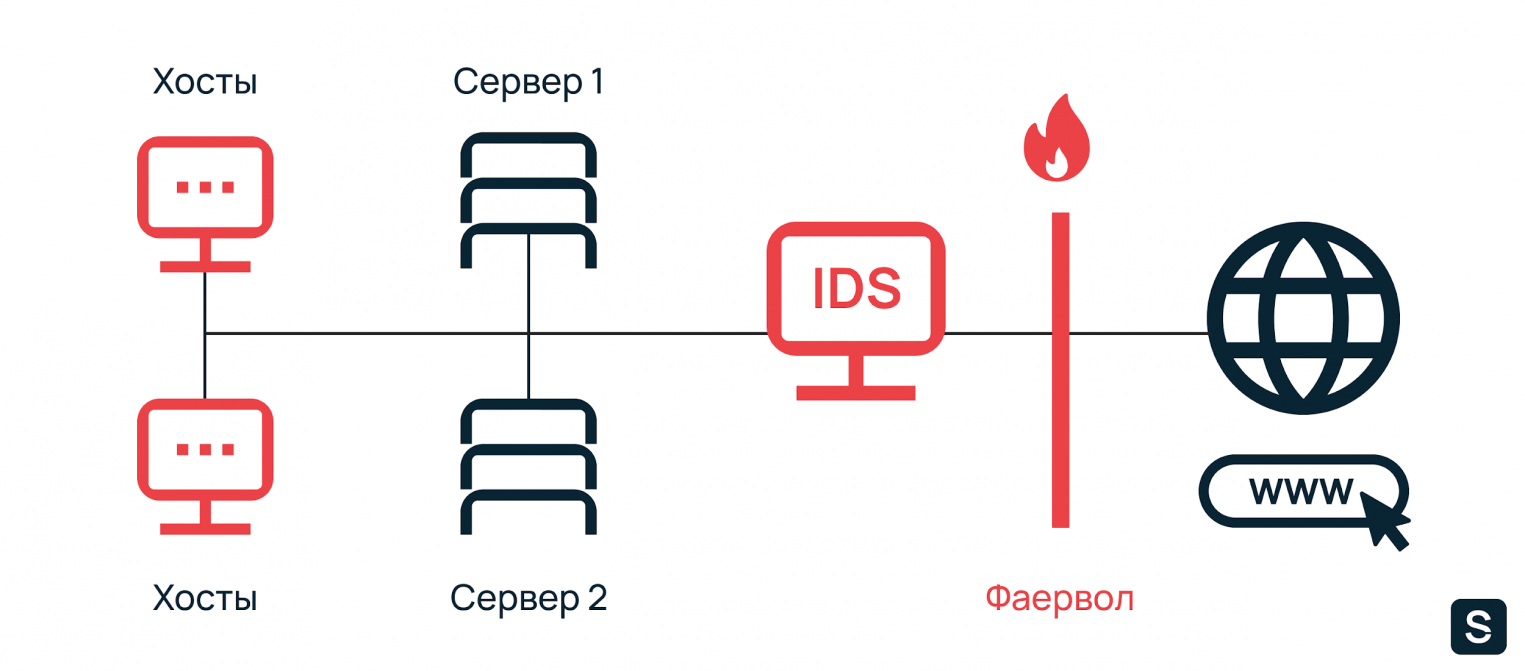

Другая частая практика — установка нескольких копий системы обнаружения вторжений в критичных местах для защиты сети по приоритету важности. Также допускается установка IDS внутри сети для обнаружения подозрительной активности.

Место установки необходимо выбирать в соответствии с вашими требованиями к IDS, располагаемыми средствами и размерами сети.

Как настроить комплексную защиту?

Когда речь заходит о защите своих данных, сайтов и приложений, располагаемых в инфраструктуре облачного провайдера, сложно выбрать одно решение которое решит все возможные проблемы. Но, если вы не хотите переплачивать, разумным решением могут стать комплексные продукты. Современные инструменты — к примеру, межсетевые экраны — включают набор базовых функций и целый список дополнительных инструментов для решения ваших задач.

Один из таких — аппаратный межсетевой экран Fortinet FG-100E, использование которого предлагается для повышения сетевой безопасности выделенных серверов и виртуальных машин в публичном облаке. Межсетевые экраны уже смонтированы в наших дата-центрах соответствующих уровню Tier III, подключены к локальной сети и интернету, Selectel обеспечивает их электропитание и обслуживание. Все, что требуется, — в простом интерфейсе настроить межсетевой экран в несколько кликов. Подробнее — в базе знаний.

Базовые функции Fortinet FG-100E включают Firewall и VPN. Пропускная способность которых ограничена только производительностью оборудования. Кроме того, клиенты Selectel могут «прокачать» функции межсетевого экрана за счет дополнительных подписок. Они позволяют противодействовать актуальным угрозам и оптимизировать траты на инфраструктуру для системы защиты.

Для начала работы с межсетевым экраном необходимо заказать его в панели управления.

Snort или Suricata. Часть 1: выбираем бесплатную IDS/IPS для защиты корпоративной сети

Когда-то для защиты локальной сети было достаточно обыкновенного межсетевого экрана и антивирусных программ, но против атак современных хакеров и расплодившейся в последнее время малвари такой набор уже недостаточно эффективен. Старый-добрый firewall анализирует только заголовки пакетов, пропуская или блокируя их в соответствии с набором формальных правил. О содержимом пакетов он ничего не знает, а потому не может распознать внешне легитимные действия злоумышленников. Антивирусные программы не всегда отлавливают вредоносное ПО, поэтому перед администратором встает задача отслеживания аномальной активности и своевременной изоляции зараженных хостов.

Позволяющих защитить ИТ-инфраструктуру компании продвинутых средств существует множество. Сегодня мы поговорим о системах обнаружения и предупреждения вторжений с открытым исходным кодом, внедрить которые можно без покупки дорогостоящего оборудования и программных лицензий.

Классификация IDS/IPS

IDS (Intrusion Detection System) — предназначенная для регистрации подозрительных действий в сети или на отдельном компьютере система. Она ведет журналы событий и уведомляет о них ответственного за информационную безопасность сотрудника. В составе IDS можно выделить следующие элементы:

Нас больше интересуют универсальные NIDS, поддерживающие широкий набор коммуникационных протоколов и технологии глубокого анализа пакетов DPI (Deep Packet Inspection). Они мониторят весь проходящий трафик, начиная с канального уровня, и выявляют широкий спектр сетевых атак, а также попытки неавторизованного доступа к информации. Часто такие системы отличаются распределенной архитектурой и могут взаимодействовать с различным активным сетевым оборудованием. Отметим, что многие современные NIDS являются гибридными и объединяют несколько подходов. В зависимости от конфигурации и настроек они могут решать различные задачи — например, защиту одного узла или всей сети. К тому же функции IDS для рабочих станций взяли на себя антивирусные пакеты, которые из-за распространения направленных на кражу информации троянов превратились в многофункциональные брандмауэры, решающие в том числе задачи распознавания и блокирования подозрительного трафика.

Изначально IDS могли только обнаруживать действия вредоносного ПО, работу сканеров портов, или, скажем, нарушения пользователями корпоративных политик безопасности. При наступлении определенного события они уведомляли администратора, но довольно быстро стало понятно, что просто распознать атаку недостаточно — ее нужно заблокировать. Так IDS трансформировались в IPS (Intrusion Prevention Systems) — системы предотвращения вторжений, способные взаимодействовать с сетевыми экранами.

Методы обнаружения

Современные решения для обнаружения и предотвращения вторжений используют различные методов определения вредоносной активности, которые можно разделить на три категории. Это дает нам еще один вариант классификации систем:

История развития IDS

Эпоха бурного развития Интернета и корпоративных сетей началась в 90-е годы прошлого века, однако продвинутыми технологиями сетевой безопасности специалисты озадачились чуть раньше. В 1986 году Дороти Деннинг и Питер Нейман опубликовали модель IDES (Intrusion detection expert system), ставшую основой большинства современных систем обнаружения вторжений. Она использовала экспертную систему для определения известных видов атак, а также статистические методы и профили пользователей/систем. IDES запускалась на рабочих станциях Sun, проверяя сетевой трафик и данные приложений. В 1993 году вышла NIDES (Next-generation Intrusion Detection Expert System) — экспертная система обнаружения вторжений нового поколения.

На основе работ Деннинга и Неймана в 1988 году появилась экспертная система MIDAS (Multics intrusion detection and alerting system), использующая P-BEST и LISP. Тогда же была создана основанная на статистических методах система Haystack. Еще один статистический детектор аномалий W&S (Wisdom & Sense) годом позже разработали в Лос-Аламосской Национальной лаборатории. Развитие отрасли шло быстрыми темпами. К примеру, в 1990 году в системе TIM (Time-based inductive machine) уже было реализовано обнаружение аномалий с использованием индуктивного обучения на последовательных паттернах пользователя (язык Common LISP). NSM (Network Security Monitor) для обнаружения аномалий сравнивал матрицы доступа, а ISOA (Information Security Officer’s Assistant) поддерживал различные стратегии обнаружения: статистические методы, проверку профиля и экспертную систему. Созданная в AT&T Bell Labs система ComputerWatch использовала для проверки и статистические методы и правила, а первый прототип распределенной IDS разработчики Университета Калифорнии получили еще в 1991 году — DIDS (Distributed intrusion detection system) по совместительству являлась и экспертной системой.

Поначалу IDS были проприетарными, но уже в 1998 году Национальная лаборатория им. Лоуренса в Беркли выпустила Bro (в 2018 году она была переименована в Zeek) — систему с открытым исходным кодом, использующую собственный язык правил для анализа данных libpcap. В ноябре того же года появился использующий libpcap сниффер пакетов APE, который через месяц был переименован в Snort, а позднее стал полноценной IDS/IPS. Тогда же начали появляться и многочисленные проприетарные решения.

Snort и Suricata

Во многих компаниях отдают предпочтение бесплатным IDS/IPS с открытым исходным кодом. Долгое время стандартным решением считалась уже упомянутая нами Snort, но сейчас ее потеснила система Suricata. Рассмотрим их преимущества и недостатки чуть подробнее. Snort комбинирует преимущества сигнатурного метода с возможностью обнаружения аномалий в реальном времени. Suricata также позволяет использовать другие методы помимо распознавания атак по сигнатурам. Система была создана отделившейся от проекта Snort группой разработчиков и поддерживает функции IPS, начиная с версии 1.4, а в Snort возможность предотвращения вторжений появилась позднее.

Основное различие между двумя популярными продуктами заключается в наличии у Suricata возможности использования GPU для вычислений в режиме IDS, а также в более продвинутой IPS. Система изначально рассчитана на многопоточность, в то время как Snort — продукт однопоточный. Из-за своей давней истории и унаследованного кода он не оптимально использует многопроцессорные/многоядерные аппаратные платформы, тогда как Suricata на обычных компьютерах общего назначения позволяет обрабатывать трафик до 10 Гбит/сек. О сходствах и различиях двух систем можно рассуждать долго, но хотя движок Suricata и работает быстрее, для не слишком широких каналов это не имеет принципиального значения.

Варианты развертывания

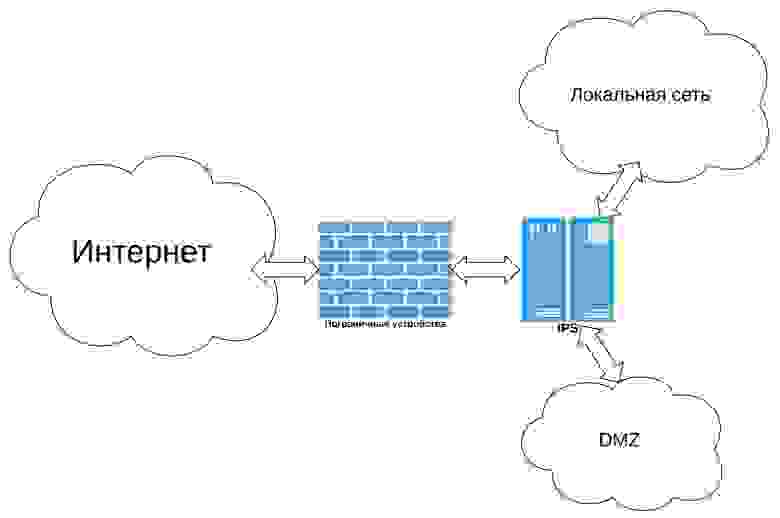

IPS необходимо разместить таким образом, чтобы система могла наблюдать за подконтрольными ей сегментами сети. Чаще всего это выделенный компьютер, один интерфейс которого подключается после пограничных устройств и «смотрит» через них в незащищенные сети общего пользования (Интернет). Другой интерфейс IPS подключается на вход защищаемого сегмента, чтобы весь трафик проходил через систему и анализировался. В более сложных случаях защищаемых сегментов может быть несколько: скажем, в корпоративных сетях часто выделяют демилитаризованную зону (DMZ) с доступными из Интернета сервисами.

Такая IPS может предотвращать попытки сканирования портов или взлома с помощью перебора паролей, эксплуатацию уязвимостей в почтовом сервере, веб-сервере или в скриптах, а также другие разновидности внешних атак. В случае, если компьютеры локальной сети будут заражены вредоносным ПО, IDS не позволит им связаться с расположенными снаружи серверами ботнета. Для более серьезной защиты внутренней сети скорее всего потребуетс сложная конфигурация с распределенной системой и недешевыми управляемыми коммутаторами, способными зеркалировать трафик для подключенного к одному из портов интерфейса IDS.

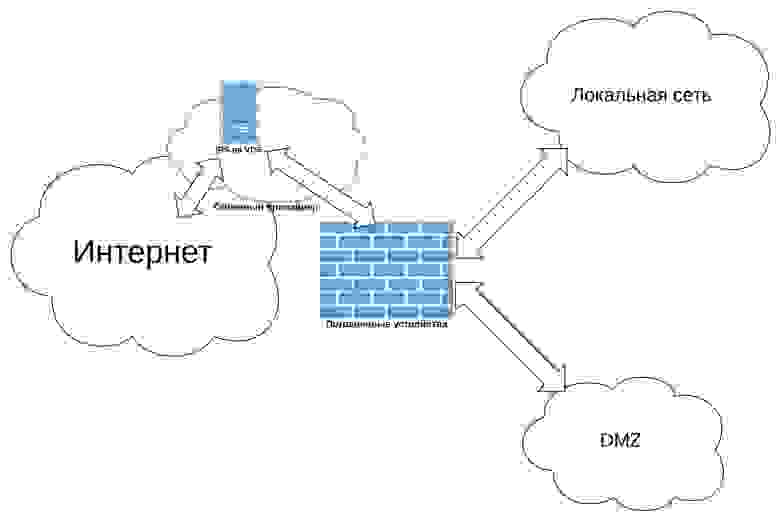

Часто корпоративные сети подвергаются распределенным атакам, направленным на отказ в обслуживании (DDoS). Хотя современные IDS умеют с ними бороться, приведенный выше вариант развертывания здесь едва ли поможет. Система распознает вредоносную активность и заблокирует паразитный трафик, но для этого пакеты должны пройти через внешнее интернет-подключение и попасть на ее сетевой интерфейс. В зависимости от интенсивности атаки, канал передачи данных может не справиться с нагрузкой и цель злоумышленников будет достигнута. Для таких случаев мы рекомендуем разворачивать IDS на виртуальном сервере с заведомо более производительным интернет-соединением. Подключить VPS к локальной сети можно через VPN, а затем потребуется настроить через него маршрутизацию всего внешнего трафика. Тогда в случае DDoS-атаки не придется гонять пакеты через подключение к провайдеру, они будут заблокированы на внешнем узле.

Проблема выбора

Выявить лидера среди бесплатных систем очень сложно. Выбор IDS/IPS определяется топологией сети, нужными функциями защиты, а также личными предпочтениями админа и его желанием возиться с настройками. Snort имеет более давнюю историю и лучше документирован, хотя и по Suricata информацию также нетрудно найти в сети. В любом случае для освоения системы придется приложить определенные усилия, которые в итоге окупятся — коммерческие аппаратные и аппаратно-программные IDS/IPS стоят достаточно дорого и не всегда помещаются в бюджет. Жалеть о потраченном времени не стоит, потому что хороший админ всегда повышает квалификацию за счет работодателя. В этой ситуации все остаются в выигрыше. В следующей статье мы рассмотрим некоторые варианты развертывания Suricata и на практике сравним более современную систему с классической IDS/IPS Snort.