Что такое honeypot в информационной безопасности

Как ханипоты деанонимизируют хакеров и онлайн-мошенников

Ханипот – это утилита, которая служит в качестве приманки, и представляет с виду соблазнительную цель для атакующего и искушает его к раскрытию самого себя. В то время как продвинутые ханипоты спроектированы для более простого обнаружения и изучения типов атак, используемых хакерами в естественных условиях, современные ханипоты на основе URL-отслеживания развились до гибкого и удобного для пользователя инструмента, который часто используют обычные люди для выявления онлайн-мошенников.

В нашем первом подкасте по утилитам безопасности мы изучаем бесплатную отслеживающую утилиту Grabify, которая собирает данные о мошенниках или атакующих, когда они кликают по трекинговой ссылке ханипота.

Как работает ханипот

Ханипот – это утилита, созданная для привлечения внимания атакующего, позволяя защищающемуся узнать больше о личности нападающего и его тактику взлома. Ханипоты могут принимать различные формы: они часто замаскированы под важные файлы, почтовые сообщения, ссылки, данные учётных записей или устройства, которые наиболее вероятно привлекут интерес злоумышленника. Идеальный ханипот выглядит максимально правдоподобным, в попытке компрометации атакующего через собственное раскрытие защищающейся стороне.

Существует множество креативных и полезных способов, которые придумали защищающиеся, для обнаружения и демаскировки незваных гостей с использованием ханипотов. Например, классическая приманка «Kippo» знаменита своей манерой маскироваться под уязвимую службу SSH, доступную из интернета со слабой учётной записью. Kippo выманивает атакующего своей легкодоступностью, при этом скрытно записывает всю происходящую внутри активность.

Такие ханипоты раскрывают атакующих, которые проникли внутрь незащищённой сети, и позволяют исследователям проанализировать полезную нагрузку, используемую автоматизированными ботами для атаки на уязвимые цели. Они также поспособствовали развитию жанра YouTube-видео со скрипт-горемыками, отчаянно пытающихся взломать Kippo-ханипоты.

Некоторые ханипоты способны даже ввести хакеров в заблуждение, что они якобы уже подключились обратно к своей собственной системе, при этом продолжая записывать все их действия в терминальном окне, выводя степень хитрости на новый уровень. Это позволяет узнать больше о личности атакующего и других системах, к которым он имеет доступ.

Современные ханипоты могут быть где угодно

Ханипоты эволюционировали до состояния, когда их достаточно сложно обнаружить, так как атакующие уже приноровились и стараются избегать целей, которые выглядят слишком хорошо, чтобы быть правдой.

С помощью бесплатного трекера CanaryToken, защищающийся может встроить отслеживающую ссылку на основе DNS протокола или веб-ссылки, которые запускаются как только открывается PDF-файл. CanaryToken собирает IP-адреса любого, кто пытается открыть отслеживаемый файл, который может содержать конфиденциальную информацию.

Другие ханипоты отслеживают украденные учётные данные, принимая форму поддельного логина и пароля (т.н. «Honeycredentials»), хранящихся в файле с «важным» названием в относительно легкодоступном для атакующего месте внутри сети. Если злоумышленник пытается воспользоваться этими учётными данными, защищающейся стороне сразу же приходит уведомление о попытке использовать украденную информацию для получения доступа к аккаунту.

Ханипотом может воспользоваться кто угодно

В «диком западе» сайтов по продаже вещей, онлайн-знакомств и аренды жилья легко представить, что нет никакого способа проверить, с кем ты по факту разговариваешь. Мошенники и боты, пользующиеся данной ситуацией, могут звучать крайне убедительно, но их реальную подноготную часто можно узнать, если удастся их хитростью вынудить раскрыть информацию об их месторасположении, раскладке клавиатуры или языковых настройках, которые не совпадают с их рассказами. Благодаря этому ханипоты взыскали популярность среди обычных людей, которые используют отслеживающие ссылки, чтобы изменить ход игры, во время которой злоумышленники пользуются преимуществом анонимности в интернете.

Трекинговые веб-ссылки легко встраиваются в веб-страницы, запускаемые скрипты или почтовые сообщения и являются бесплатными для всех. Если атакующий открывает ссылку напрямую или через открытие файла, вызывающего URL, защищающийся может узнать информацию об аппаратных, программных и сетевых данных злоумышленника. Даже если атакующий пытается скрыть свой реальный IP-адрес с помощью VPN, информация о его реальной личности всё равно может утечь. Grabify может выявлять такие отличия, как несовпадение часовых поясов или раскладки клавиатуры, несоответствующих месторасположению IP-адреса, или даже обнаруживать использование атакующим VPN или Tor для сокрытия своей информации.

Отслеживающие ссылки ханипотов могут уровнять шансы людям, которые обычно находятся в невыгодном положении при общении с различными подозрительными личностями онлайн, путём выявления деталей, которые другим способом очень сложно проверить. При использовании трекинговых ссылок, ведущих на сайты, которыми логично делиться при общении с потенциальным арендодателем, арендуемый может держаться подальше от «слишком хороших, чтобы быть правдой» предложений путём выявления злоумышленников, обманывающих о своем месторасположении. Например, это может позволить выявить кого-то из Индии, представляющимся арендодателем в Лос-Анджелесе.

Ханипоты генерируют оперативные предупреждения

Ханипоты недороги и легки в развёртывании. Они являются одним из лучших способов обнаружения, когда что-то происходит не так. Например, отслеживаемый через DNS почтовый ящик CanaryToken со списком важных контактов способен сразу же сообщить об утечке учётных данных из этого списка, информируя о ситуации, обнаружить которую иначе заняло бы месяцы.

Исследователь в области информационной безопасности Кевин Бюмонт (Kevin Beaumont) развернул RDP ханипот-сеть под названием «BluePot» для выявления в «диких условиях» эксплоитов BlueKeep, чтобы своевременно предупреждать об эксплоитах-червях и предотвращать широкомасштабные атаки наподобие NotPetya и WannaCry.

Современные ханипоты расширяют границы понимания того, насколько легко их можно развернуть и насколько убедительными они кажутся для атакующего. Тогда как впечатляющие ханипоты нового поколения могут виртуализовать целые сети в попытке поймать более продвинутых злоумышленников, способных заметить обычную приманку, большинство компаний выиграют даже от использования простых и бесплатных ханипот тактик, первым узнав о проникновении атакующего.

Если вы хотите больше узнать о приложения и ограничениях веб-ханипотов, послушайте наш подкаст по утилитам безопасности с участием разработчика Grabify.

Что такое honeypot и от чего защищать виртуальные ИС?

Хочется написать пару слов о том, что, оказывается, есть такие решения для защиты информации, которые еще в новинку для многих российских компаний. То ли в силу своей нераскрученности, то ли в силу того, что все новое в России появляется позднее, чем во всем остальном мире, но это так.

Хотя, казалось бы, что еще такого нового можно придумать в области ИБ? Перечень ИБ решений и технологий, программных и аппаратных, уже давно всем известен и понятен. Но, как показывает опыт «Кода Безопасности», еще есть технологии и программные решения на их основе, которые только набирают обороты в плане использования в российских компаниях. То есть «неизведанные зоны» на карте технологий защиты информации для российских компаний все еще остались.

Действительно: ни одной компании сегодня не надо долго объяснять, зачем нужен антивирус или межсетевой экран. Это средства защиты, которые закупаются из года в год, всегда и по умолчанию. Руководители не мучают несчастных системных администраторов приказами о написании обоснования для таких закупок. Но зачастую мы сталкиваемся с такой ситуацией, когда потребность использования средства защиты информации уже есть, а руководство, да и службы ИТ и ИБ, еще не осознали, что эту потребность надо как можно быстрее удовлетворить, иначе произойдут ИБ-инциденты и наступят ИБ-риски и их последствия…

К примеру, во многих компаниях, которые следуя моде или «тренду», перешли на виртуализацию VMware, совершенно не задумываются о том, что технология виртуализации несет в себе новые специфические информационные угрозы. Не будем о них много говорить, для тех, кому интересен полный перечень этих угроз, можем порекомендовать познакомиться с документами на нашем сайте.

Вследствие такой «наивности» в оценке рисков ИБ при переходе на виртуализацию VMware, мы часто встречаем удивление, когда объясняем, что необходимо защищать виртуальные инфраструктуры. А когда оказывается, что «Код Безопасности» уже разработал специальный программный продукт для этих целей, и этот продукт даже прошел сертификацию во ФСТЭК, то удивлению ИБ и ИТ специалистов практически нет предела.

Специально для компаний, которые еще не поняли, какие информационные риски несет в себе виртуализация VMware, мы создали ролик о нашем программном решении vGate, с которым приглашаем познакомиться всех заинтересованных специалистов!

Отклики о продукте будем рады принять на рассмотрение. Также как и предложения и пожелания по его совершенствованию.

Еще одна технология, которая пока не получила широкого использования в российских компаниях – это технология IDS на основе сенсорных ловушек. Как показывает практика общения с российскими ИБ-специалистами, системы класса honeypot для них пока что в новинку. А технология honeypot-ловушек тем временем уже давно нашла применение в других странах. Её использование помогает уменьшить риски неизвестных атак и внутренних утечек информации. Об этой технологии и также о собственной разработке компании «Код Безопасности» — программном продукте Security Studio Honeypot Manager речь пойдет в одном из бесплатных вебинаров, который проведет специалист нашей компании 31 мая. Всех заинтересованных специалистов приглашаем зарегистрироваться на вебинар.

SSH Honeypot – поймай злоумышленников в ловушку!

В сегодняшней нашей статье речь пойдет о такой вещи, как Honeypot.

Honeypot – это разновидность программ, представляющих собой некую ловушку для злоумышленников, которая помогает отследить атаки и подобрать эффективные методы для борьбы с ними.

Принцип работы Honeypot достаточно прост: он ничего не делает на сервере в спокойном состоянии, но при атаке на него начинает собирать информацию о злоумышленнике. Исходя из полученной информации, определяется примерная тактика взломщика, а затем уже и варианты отражения атак.

Появление Honeypot

Давайте немного углубимся в историю.

Honeypot вполне можно назвать старожилом интернет-безопасности – первое упоминание Honeypot’ов датируется аж 1990 годом (метод описан в книге Клиффорда Столла «The Cuckoo’s Egg»). В 2000 году Honeypot’ы начали повсеместно использовать для обеспечения серверной безопасности и продолжают использовать по сей день.

Как определиться с вариантом использования Honeypot

Honeypot можно условно разделить на две категории:

Honeypot на выделенном сервере. Позволяет приблизить ловушку к реальному серверу, который он и эмулирует (сервер данных, приложений, прокси).

Программно-эмулируемый Honeypot. Такой тип быстрее восстанавливается при взломе и работает отдельно от основной ОС. Создается при помощи виртуальной машины либо Honeyd.

Давайте подробнее рассмотрим каждый тип и разберемся, какой из них лучше использовать.

Разница между вышеуказанными методами лишь в масштабах сети. Очевидно, что для малой офисной сети мало толку от целого выделенного сервера для отлова злоумышленников, а значит, намного разумнее использовать второй вариант.

Однако в больших организациях используют первый вариант и зачастую стараются допустить ошибку в конфигурации сервера, чтобы взлом произошел успешно. К слову, в этом и состоит основная задумка Honeypot – заманить злоумышленника в ловушку.

От теории к практике

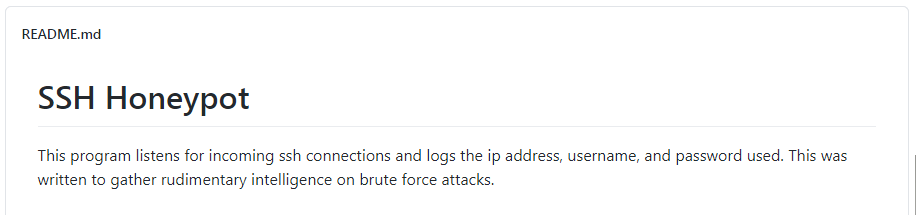

Сегодня мы рассмотрим установку ресурса SSH Honeypot от разработчика droberson. Основной функционал подробно рассмотрен в самом репозитории, но если кратко: он логирует ip-адреса, логины и пароли, с которыми злоумышленники нападают на определенный порт.

Как правило, при настройке SSH настоятельно рекомендуется перебрасывать подключение на нестандартный порт (по умолчанию это 22). Обычно злоумышленники нападают именно на 22 порт – оставляя SSH на нем, вы тем самым оказываете злоумышленниками неплохую услугу.

SSH можно перебросить на другой порт (454545, к примеру), однако на 22 порту мы и можем расположить нашу ловушку!

Установку рассматривать будем на примере сервера с Linux на борту.

Установка SSH Honeypot

Для начала следует установить необходимые библиотеки:

Затем прописываем данные команды:

Для использования пакета прописываем следующую команду:

Также вы можете установить ssh-honeypot как Systemd-сервис, чтобы ваша ловушка запускалась вместе с системой. Для этого сначала открываем файл ssh-honeypot.service и меняем настройки на свое усмотрение. Затем прописываем:

При различных атаках на 22 порт Honeypot будет собирать ip-адреса взломщиков, а также их логины и пароли. Вам лишь останется вручную (или автоматически) заблокировать указанные IP!

Сегодня мы рассмотрели эффективный метод защиты веб-сервисов под названием Honeypot, а также установку одной из самых популярных ловушек на его базе.

Honeypot на RouterOS

Одним из способов обеспечения информационной безопасности сетевых ресурсов является организация специально подготовленных для легкого взлома «бочонков с медом», детектирования ими угроз, выявления и анализе соответствующих сигнатур с последующей своевременной блокировкой злоумышленников. В статье описано создания honeypot на просторах интернета программными средствами от компании MikroTik.

Философское отступление и предыстория

Серфинг в интернете стал сопряжен с государственным регулированием, выражающимся в выполнении провайдерами требований по ограничению доступа к различным сайтам. Параноики нагнетают обстановку фактом незашифрованности протокола DNS и возможностями по манипуляции с ним со стороны третьих лиц. Старый и добрый HTTP до сих пор встречается на просторах сети. И на десерт – аналитика наших интересов со стороны поисковых систем, почтовых сервисов, мессенджеров, социальных сетей и различных сервисов. Как результат, большинство людей знают/слышали/пользуются VPN технологиями для сопротивления реальной глобализации современной жизни в целях защиты цифровой приватности. Темную сторону силы в расчет даже не берем и с ними отношений не имеем.

Как IT специалисты, мы не имеем морального права использовать готовые решения от не известных нам компаний из разряда «нажал кнопку и ты в VPN». Нам нужен собственный центр сертификации, да и вся инфраструктура публичных ключей. Свой VPN сервер, полный root, полный контроль, абсолютная гибкость и безопасность. Большинство из нас возьмут Linux сервер и все сделают как в техническом задании. Пласт сетевых инженеров, специализирующихся на оборудовании MikroTik, с удовольствием предпочтет RouterOS, развернутый где-нибудь на VPS по ряду причин:

Легкость интеграции в существующую инфраструктуру на базе RouterOS.

Наличие удобного интерфейса управления, в том числе графического.

Простая развертываемость различных сетевых технологий коммутации, маршрутизации, L7 и т.д.

Безопасность и стабильность применяемого решения.

Чувство эстетического удовольствия от работы с хорошими программными средствами.

Поддержка из коробки различных протоколов VPN (openvpn, l2tp, sstp, gre, pptp).

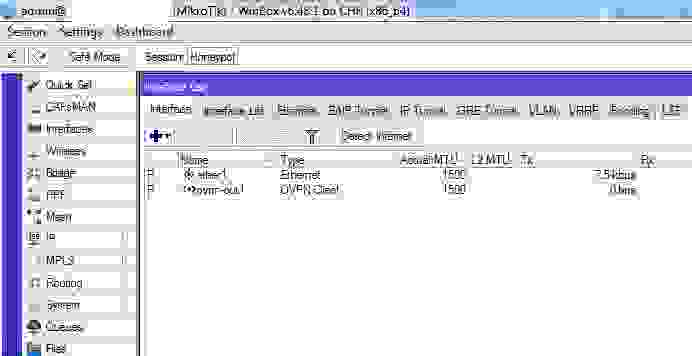

Реализуем облачный маршрутизатор

Развернем собственный облачный маршрутизатор MikroTik. Дешево и быстро арендуем VPS с минимальными характеристиками. Разворачиваем вместо штатного Debian свой любимый RouterOS:

После перезагрузки, используя VNС, настраиваем сеть, и виртуальный маршрутизатор готов к работе:

Сразу же начался знакомый всем Linux администраторам bruteforce ssh-сервера:

В этот момент и зародилась идея создания honeypot из Cloud Hosted Router для анализа ботов, специализирующихся на зло вредительстве устройствам MikroTik. Обзорную информацию об угрозах информационной безопасности для данных устройств можно посмотреть в презентации «Fools your enemy with Mikrotik».

Настройка honeypot

Для начала определим, какие возможности по записи действий злоумышленников у нас имеются в штатных средствах RouterOS:

Регистрация выполненных изменений конфигурации роутера.

Контроль проходящего через него трафика.

А вот введенные команды сохранятся, только если не будут принудительно удалены из консоли, дистанционно передавать их нельзя, хотя возможно, со слов компании, это появится в 7 версии операционной системы (на текущий момент последняя доступная версия stable релиза 6.48.1). Цитируем: «By upgrading to RouterOS v7 you will get more details in this command output» (речь идет об /system history print detail ). Начнем сначала, для этого:

Передачу логов осуществляем по vpn каналу, чтобы не передавать открытые данные в сеть. На удаленном сервере настроим лог-коллектор rsyslog, для этого отредактируем файл /etc/rsyslog.conf:

В переменой SIZE лежит размер файла экспорта после всех наших манипуляций с honeypot. Если злоумышленник изменит любую конфигурацию, то результатом экспорта будет файл не много другого размера. Таким образом, на удаленном сервере в папке /root/exports окажется что-то новенькое. Так как наш удаленный лог начнет забиваться сообщениями о работе задания в планировщике, поэтому донастроим конфигурацию rsyslog (файл /etc/rsyslog.conf):

Для контроля проходящего через роутер трафика можно использовать разные подходы. Это и маркировка трафика с последующим снифером, настройка net-flow клиента, но мы воспользуемся самым простым – встроенным приложением packet-sniffer:

Пропускать мимо снифера будем шифрованный vpn, ssh и winbox, а также задействованный нами ftp. Трафик будет отправляться UDP пакетами по протоколу Tazmen Sniffer Protocol (TZSP), принять его на сервере можно вместе со служебными заголовками обычным tcpdump-ом, или в уже красивом и удобном виде, используя программу Trafr не посредственно от компании MikroTik. Подробнее как все настроить можно почитать здесь.

Теперь перейдем к ключевому моменту. Для того, чтобы honeypot не натворил плохих дел будем постоянно анализировать внутренний лог RouterOS на факт подключения «учетной записи приманки» пользователя root с паролем qwerty (построчно перебирать лог и искать ключевую фразу «user root logged in»). Как только это произойдет, включаем обратный отчет и сразу начинаем снифить трафик. Через 10 минут (по нашему мнению этого времени будет достаточно, чтобы проанализировать действия и не достаточно, чтобы сообразить осуществить плохие делишки) просто выключаем маршрутизатор, и бот на это повлиять не сможет:

Honeypot vs Deception на примере Xello

На Хабре уже есть несколько статей про технологии Honeypot и Deception (1 статья, 2 статья). Однако, до сих пор мы сталкиваемся с непониманием разницы между этими классами средств защиты. Для этого наши коллеги из Xello Deception (первый российский разработчик Deception платформы) решили подробно описать отличия, преимущества и архитектурные особенности этих решений.

Разберемся что же такое «ханипоты» и «десепшены»:

«Технологии обмана» (англ., Deception technology) появились на рынке систем информационной безопасности относительно недавно. Однако, некоторые специалисты до сих пор считают Security Deception всего лишь более продвинутыми «ханипот» (англ., honeypot).

В этой статье мы постараемся осветить как схожесть, так и коренные отличия этих двух решений. В первой части, мы расскажем про «ханипот», как развивалась эта технология и в чем ее преимущества и недостатки. А во второй части, остановимся подробно на принципах работы платформ для создания распределенной инфраструктуры ложных целей (англ., Distributed Deception Platform — DDP).

Базовый принцип, положенный в основу honeypots — это создание ловушек для хакеров. На таком же принципе были разработаны и самые первые решения Deception. Но, современные DDP значительно превосходят ханипоты, как по своему функционалу, так и по эффективности. Deception платформы включают в себя: ловушки (англ., decoys, traps), приманки (англ., lures), приложения, данные, базы данных, Active Directory. Современные DDP могут обеспечить широкие возможности для обнаружения угроз, анализа атак и автоматизации ответных действий.

Таким образом, Deception представляют собой техники имитации ИТ‑инфраструктуры предприятия и введения в заблуждения хакеров. В итоге, такие платформы позволяют останавливать атаки до нанесения значимого ущерба активам компании. Ханипоты, конечно же, не имеют такого широкого функционала и такого уровня автоматизации, поэтому их применение требует большей квалификации от сотрудников департаментов ИБ.

1. Honeypots, Honeynets и Sandboxing: что это такое и как применяется

Впервые, термин «honeypots» был использован в 1989 году в книге Клиффорда Столла «The Cuckoo’s Egg», в которой описаны события по отслеживанию хакера в Национальной лаборатории Лоренса Беркли (США). На практике эта идея была воплощена в 1999 году Лэнсом Спицнером (Lance Spitzner), специалистом по ИБ компании Sun Microsystems, который основал исследовательский проект «Honeynet Project». Первые ханипоты были очень ресурсоемкими, сложными в настройке и обслуживании.

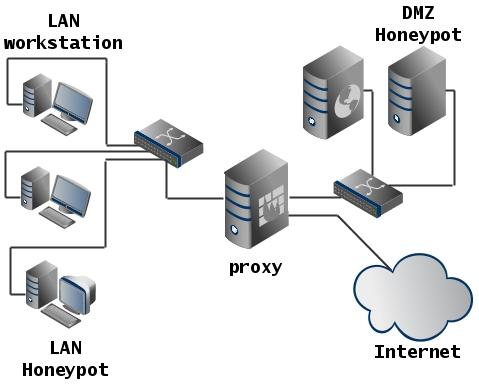

Рассмотрим более подробно что такое honeypots и honeynets. Honeypots — это отдельные хосты, назначение которых, привлечь злоумышленников совершить проникновение в сеть компании и попытаться украсть ценные данные, а также расширить зону действия сети. Honeypot (переводится дословно, как «бочонок с медом») представляет собой специальный сервер с набором различных сетевых служб и протоколов, таких как HTTP, FTP и т.д. (см. рис. 1).

Если объединить несколько honeypots в сеть, то мы получим уже более эффективную систему honeynet, которая представляет собой эмуляцию корпоративной сети компании (веб-сервер, файл-сервер и др. компоненты сети). Такое решение позволяет понять стратегию действий злоумышленников и ввести их в заблуждение. Типовой honeynet, как правило, работает параллельно с рабочей сетью и совершенно независимо от нее. Такую «сеть» можно опубликовать в Интернет по отдельному каналу, под нее также можно выделить отдельный диапазон IP-адресов (см. рис. 2).

Смысл применения honeynet — показать хакеру, что он якобы проник в корпоративную сеть организации, на самом деле злоумышленник находится в «изолированной среде» и под пристальным наблюдением специалистов ИБ (см. рис. 3).

Здесь также нужно упомянуть о таком средстве, как «песочница» (англ., sandbox), которая позволяет злоумышленникам устанавливать и запускать вредоносные программы в изолированной среде, где ИТ-специалисты могут отслеживать их действия с целью выявления потенциальных рисков и принятия необходимых контрмер. В настоящее время, как правило, sandboxing реализуется на выделенных виртуальных машинах на виртуальном хосте. Однако, необходимо отметить, что sandboxing показывает только, как ведут себя опасные и вредоносные программы, а honeynet помогает специалисту проанализировать поведение «опасных игроков».

Очевидная польза от honeynets заключается в том, что они вводят нарушителей в заблуждение, растрачивая их силы, ресурсы и время. В результате, вместо реальных целей, они атакуют ложные и могут прекратить атаку на сеть, так ничего не добившись. Чаще всего технологии honeynets используются в правительственных учреждениях и крупных корпорациях, финансовых организациях, так как именно эти структуры оказываются мишенями для крупных кибератак. Однако, предприятия малого и среднего бизнеса (SMB) также нуждаются в эффективных инструментах для предотвращения инцидентов ИБ, но honeynets в секторе SMB использовать не так уж и просто, по причине нехватки квалифицированных кадров для такой сложной работы.

Ограниченность решений Honeypots и Honeynets

Почему же honeypots и honeynets не самые лучшие решения для противодействия атакам на сегодняшний день? Надо отметить, что атаки становятся все более масштабными, технически сложными и способны нанести серьезный урон ИТ-инфраструктуре организации, а киберпреступность вышла на совершенно другой уровень и представляет собой высокоорганизованные теневые бизнес-структуры, оснащенные всеми необходимыми ресурсами. К этому необходимо добавить и «человеческий фактор» (ошибки в настройках программного обеспечения и оборудования, действия инсайдеров и т.д.), поэтому использование только технологий для предотвращения атак на данный момент уже недостаточно.

Ниже перечислим основные ограничения и недостатки honeypots (honeynets):

«Ханипоты» изначально были разработаны для определения угроз, которые находятся вне корпоративной сети, предназначены скорее для анализа поведения злоумышленников и не рассчитаны на быстрое реагирование на угрозы.

Злоумышленники, как правило, уже научились распознавать эмулированные системы и избегать honeypots.

Honeynets (honeypots) имеют крайне низкий уровень интерактивности и взаимодействия с другими системами безопасности, в следствии чего, используя ханипоты, трудно получить развернутую информацию об атаках и атакующих, а значит, эффективно и быстро реагировать на инциденты ИБ. Мало того, специалисты ИБ получают большое количество ложных оповещений об угрозах.

В некоторых случаях, хакеры могут использовать скомпрометированный ханипот, как исходную точку для продолжения атаки на сеть организации.

Часто возникают проблемы с масштабируемостью ханипотов, высокой операционной нагрузкой и настройкой таких систем (они требуют высококвалифицированных специалистов, не имеют удобного интерфейса управления и т.д.). Существуют большие трудности в развертывании honeypots в специализированных средах, таких как, IoT, POS, облачных системах и т.д.

2. Deception technology: преимущества и основные принципы работы

Изучив все преимущества и недостатки honeypots, приходим к выводу, что необходим совершенно новый подход к реагированию на инциденты ИБ с целью выработки быстрого и адекватного ответа на действия атакующих. И такое решение — это технологии Сyber deception (Security deception).

Терминология «Сyber deception», «Security deception», «Deception technology», «Distributed Deception Platform» (DDP) относительно новая и появилась не так давно. Фактически, все эти термины означают использование «технологий обмана» или «техник имитации ИТ‑инфраструктуры и дезинформации злоумышленников». Самые простые решения Deception — это развитие идей honeypots, только на более технологически продвинутом уровне, который предполагает большую автоматизацию обнаружения угроз и реагирования на них. Однако на рынке уже есть серьезные решения класса DDP, которые предполагают легкость развертывания и масштабирования, а также располагают серьезным арсеналом «ловушек» и «приманок» для атакующих. К примеру, Deception позволяет эмулировать такие объекты ИТ-инфраструктуры, как базы данных, рабочие станции, маршрутизаторы, коммутаторы, банкоматы, серверы и SCADA, медицинское оборудование и IoT.

Как работает «Distributed Deception Platform»? После развертывания DDP, ИТ-инфраструктура организации будет выстроена как будто из двух слоев: первый слой — это реальная инфраструктура компании, а второй — это «эмулированная» среда, состоящая из ловушек (англ., decoys, traps) и приманок (англ., lures), которые расположены на реальных физических устройствах сети (см. рис. 4).

Например, злоумышленник может обнаружить ложные базы данных с «конфиденциальными документами», подложные учетные данные якобы «привилегированных пользователей» — все это ложные цели, они могут заинтересовать нарушителей, тем самым уводя их внимание от истинных информационных активов компании (см. рис 5).

DDP — это новинка на рынке продуктов ИБ, этим решениям всего несколько лет и пока их может позволить себе только корпоративный сектор. Но малый и средний бизнес скоро также сможет воспользоваться Deception, арендуя DDP у специализированных провайдеров, «как услугу». Такой вариант даже удобнее, так как нет необходимости в собственных высококвалифицированных кадрах.

Ниже показаны основные преимущества технологии Deception:

Подлинность (аутентичность). Технология Deception способна воспроизводить полностью аутентичную ИТ-среду компании, качественно эмулируя операционные системы, IoT, POS, специализированные системы (медицинские, промышленные и т.д.), сервисы, приложения, учетные данные и т.д. Ловушки (decoys) тщательно смешиваются с рабочей средой, и злоумышленник не сможет их идентифицировать как honeypots.

Внедрение. DDP используют машинное обучение (англ., machine learning, ML) в своей работе. С помощью ML обеспечивается простота, гибкость в настройках и эффективность внедрения Deception. «Ловушки» и «приманки» очень быстро обновляются, вовлекая злоумышленника в «ложную» ИТ-инфраструктуру компании, а тем временем развитые системы анализа на основе искусственного интеллекта могут обнаружить активные действия хакеров и предотвратить их (например, попытку доступа в Active Directory на основе обманных учетных записей).

Простота эксплуатации. Современные «Distributed Deception Platform» просты в обслуживании и управлении. Как правило, они управляются через локальную или облачную консоль, есть возможности интеграции с корпоративным SOC (Security Operations Center) через API и со многими существующими средствами контроля безопасности. Для обслуживания и работы DDP не требуются услуги высококвалифицированных экспертов по ИБ.

Масштабируемость. Security deception могут быть развернуты в физических, виртуальных и облачных средах. Успешно DDP работают и со специализированными средами, такими как IoT, ICS, POS, SWIFT и.т.д. Усовершенствованные платформы Deception могут проецировать «технологии обмана» и в удаленные офисы, изолированные среды, причем без необходимости дополнительного полного развертывания платформы.

Взаимодействие. Используя эффективные и привлекательные ловушки (decoys), которые основаны на реальных ОС и хитро расставлены среди настоящей ИТ-инфраструктуры, платформа Deception собирает обширную информацию о злоумышленнике. Затем DDP обеспечивает передачу оповещений об угрозах, генерируются отчеты, и происходит автоматическое реагирование на инциденты ИБ.

Точка начала атаки. В современных Deception ловушки и приманки размещаются внутри диапазона сети, а не за ее пределами (как в случае с honeypots). Такая модель развертывания ловушек не позволяет злоумышленнику использовать их в качестве опорной точки для атаки на реальную ИТ-инфраструктуру компании. В более продвинутых решениях класса Deception существуют возможности маршрутизации трафика, таким образом можно направить весь трафик атакующих через специально выделенное соединение. Это позволит проанализировать активность злоумышленников без риска для ценных активов компании.

Убедительность «технологий обмана». На начальной стадии атаки злоумышленники собирают и анализируют данные об ИТ-инфраструктуре, затем используют их для горизонтального продвижения по корпоративной сети. С помощью «технологий обмана» атакующий обязательно попадется в «ловушки», которые его уведут от реальных активов организации. DDP проанализирует потенциальные пути доступа к учетным данным в корпоративной сети и предоставит атакующему «ложные цели» вместо реальных учетных данных. Этих возможностей очень не хватало технологиям honeypot. (См. рис. 6).

Deception VS Honeypot

И наконец, мы подходим к самом интересному моменту нашего исследования. Постараемся выделить основные отличия технологий Deception и Honeypot. Несмотря на некоторую схожесть, все-таки эти две технологии сильно различаются, начиная от основополагающей идеи и заканчивая эффективностью работы.

Разные базовые идеи. Как мы уже писали выше, honeypots устанавливаются в качестве «приманок» вокруг ценных активов компании (вне корпоративной сети), пытаясь таким образом отвлечь злоумышленников. Технология honeypot базируется на представлении об инфраструктуре организации, однако ханипоты могут стать опорной точкой для начала атаки на сеть компании. Технология Deception разработана с учетом точки зрения злоумышленника и позволяет идентифицировать атаку на ранней стадии, таким образом, специалисты ИБ получают значительное преимущество перед злоумышленниками и выигрывают время.

«Привлечение» VS «Запутывание». При использовании ханипотов, успех зависит от привлечения внимания атакующих и дальнейшей их мотивации перейти к цели в honeypot. Это означает, что атакующий все-таки должен добраться до honeypot, и только потом вы сможете его остановить. Таким образом, присутствие злоумышленников в сети может продолжаться несколько месяцев и более, а это приведет к утечке данных и нанесению ущерба. DDP качественно имитируют реальную ИТ-инфраструктуру компании, цель их внедрения — не просто привлечь внимание злоумышленника, а запутать его, чтобы он потерял время и ресурсы впустую, но не получил доступа к реальным активам компании.

«Ограниченная масштабируемость» VS «автоматическая масштабируемость». Как было отмечено ранее, honeypots и honeynets имеют проблемы с масштабированием. Это сложно и дорого, а для того, чтобы увеличить количество honeypots в корпоративной системе, придется добавлять новые компьютеры, ОС, покупать лицензии, выделять IP. Мало того, необходимо иметь еще и квалифицированный персонал для управления такими системами. Платформы Deception автоматически развертываются по мере масштабирования инфраструктуры, без значительных накладных расходов.

«Большое количество ложных срабатываний» VS «отсутствие ложных срабатываний». Суть проблемы в том, что даже простой пользователь может столкнуться с ханипотом, поэтому «обратной стороной» этой технологии является большое количество ложных срабатываний, что отвлекает специалистов ИБ от работы. «Приманки» и «ловушки» в DDP тщательно скрыты от простого пользователя и рассчитаны только на злоумышленника, поэтому каждый сигнал от такой системы — это оповещение о реальной угрозе, а не ложное срабатывание.

Заключение

На наш взгляд, технология Deception — это огромный шаг вперед по сравнению с более старой технологией Honeypots. По сути дела, DDP стала комплексной платформой безопасности, которая проста в развертывании и управлении.

Современные платформы этого класса играют важную роль в точном обнаружении и эффективном реагировании на сетевые угрозы, а их интеграция с другими компонентами стека безопасности повышает уровень автоматизации, увеличивает эффективность и результативность реагирования на инциденты. Deception-платформы основаны на аутентичности, масштабируемости, простоте управления и интеграции с другими системами. Все это дает значительное преимущество в скорости реагирования на инциденты ИБ.

Также, исходя из наблюдений за пентестами компаний, где была внедрена или пилотировалась платформа Xello Deception, можно сделать выводы, что даже опытные пентестеры зачастую не могут распознать приманки в корпоративной сети и терпят поражение, попадаясь на расставленные ловушки. Данный факт еще раз подтверждает эффективность Deception и большие перспективы, которые открываются перед этой технологией в будущем.

Тестирование продукта

Если вас заинтересовали Deception платформы, то мы готовы провести совместное тестирование.