Что такое grc система

Системы GRC: российская действительность

Соотношение западной теории и российской практики внедрения GRC

До российского рынка технология GRC дошла с опозданием, и несмотря на растущий интерес, тематика GRC еще недостаточно популярна в нашей стране. Этот класс продуктов по-прежнему является новым и не до конца изученным. Многие уже знакомы с аббревиатурой GRC, однако еще не у всех ИТ-руководителей есть четкое понимание её определения, не говоря уже о знании ключевых игроков и разработчиков решений для этого направления.

Развитие направления GRC на Западе в первую очередь обусловлено законодательными требованиями, в частности, требованиями к подготовке финансовой отчетности (SOX), к банковским капиталам (Базель II), к хранению медицинских данных граждан (HIPAA).

В то же время, в западных организациях принято комплексно управлять рисками с целью контроля работы процессов и возможности оперативного выбора подходящей стратегии реагирования на негативные риски.

Говоря о текущих тенденциях развития GRC на Западе, в качестве ключевых областей, представляющих интерес для бизнеса, можно выделить следующие:

1. Киберуязвимость. Хотя ИТ-подразделения играют в компаниях ведущую роль в борьбе с угрозами, связанными с хакерством и другими проблемами в области информационных технологий, подразделения, занимающиеся управлением рисками и соответствием нормативным требованиям, играют не менее важную роль. Они помогают идентифицировать актуальные киберугрозы, выявлять инциденты и формировать эффективную политику в области ИТ и ИБ.

В современных реалиях сотрудники ИТ-подразделений должны не только уметь настраивать и администрировать программные продукты, но и понимать ценность используемого ПО для бизнеса. В частности, при работе с GRC важно понимать, как решение используется в рамках внутреннего контроля и аудита организации, а также как оно работает в связке с другими бизнес-приложениями, которые применяются для обеспечения соответствия внутренним и внешним требованиям, стандартам и процессам.

2. Персональная ответственность. Финансовое руководство компаний стало сильнее озадачиваться рисками, связанными с несоблюдением контрактных либо регуляторных обязательств, поскольку большая часть юридических споров и конфликтов проходит через судебную систему. Западные организации законодательно обязаны сообщать о случившихся инцидентах в соответствующие органы власти. Такие инциденты становятся публичными и напрямую влияют на репутацию, поэтому компании внимательно следят за подобными случаями и стараются своевременно предпринимать необходимые меры.

3. Глобальные стандарты. Компании мирового рынка имеют множество отраслевых правил и стандартов, которыми они должны соответствовать. Как следствие, использование правильно выбранного решения GRC для обеспечения соответствия и управления рисками является более важным, чем для кого-либо, поскольку это позволяет существенно сократить трудозатраты внутренних контрольно-надзорных подразделений и учесть требования стандартов и законодательства всех стран, где представлена и работает компания.

Однако, можно отметить возрастающую потребность банковской отрасли в средствах GRC для минимизации рисков, связанных с информационной безопасностью (ИБ). В кредитных организациях наличие централизованной системы управления рисками является обязательным (Положения Банка России Регулярно происходят изменения нормативно-правовых актов (НПА) и стандартов в сфере ИБ, по многим из которых Компаниям необходимо подтверждать перед контролирующими органами соответствие требованиям законодательства, например:

Очевидно, что GRC сегодня — это не просто модный термин, и в российской действительности является вполне реальной необходимостью.

Факторы и драйверы для внедрения решения GRC

Существует целый ряд предпосылок, вызывающих обоснованную необходимость во внедрении GRC-решений в компаниях на территории нашей страны. В крупных организациях множество департаментов занимается обработкой подведомственных им инцидентов, угроз и рисков, среди которых можно выделить финансовые, юридические, репутационные, регуляторные, коммерческие, организационные и прочие.

Зачастую эта работа не автоматизирована, неконтролируема и выполняется по остаточному принципу. Во многих компаниях отсутствует единая автоматизированная платформа отчетности по управлению рисками.

С точки зрения корпоративных рисков, процессы управления инцидентами и угрозами характеризуются низкой эффективностью, высокими издержками и значительными убытками. Из-за недостатка достоверной информации о рисках это приводит к сложностям в принятии управленческих решений, несоблюдению контрактных обязательств, срывам сроков по проектам и штрафным санкциям.

С точки зрения контроля за соблюдением законодательства, усиливается давление со стороны регулирующих органов, наблюдается высокая динамика в изменении нормативных актов.

С точки зрения рисков ИТ/ИБ, усложняются технологические процессы. Например, в системах класса АСУТП. Сбой в работе таких процессов и систем может оказать крайне негативное влияние на бизнес и репутацию компании.

Таким образом, основными драйверами покупки GRC-решения являются:

Кому нужны GRC

Из наиболее вероятных клиентов GRC-решений можно выделить крупные организации, как частные, так и государственные, относящиеся к различным отраслям (финансовые институты, телекоммуникации, розничная торговля, тяжелая промышленность, нефть и газ, и т.д.).

Заказчиком внутри компании может выступать финансовое руководство, службы нефинансовых/операционных рисков, внутреннего контроля или аудита, а также подразделения корпоративной и информационной безопасности. Наиболее заинтересованным лицом в защите активов является акционер компании.

В компании должно быть как минимум несколько заинтересованных во внедрении GRC-подразделений, поскольку велика вероятность сопротивления со стороны представителей других подразделений по различным причинам. Например, в спорных ситуациях по вопросам распределения функций и обязанностей между службами ИТ и ИБ.

Опыт внедрения

Компания «Информзащита» сделала несколько проектов по внедрению GRC-решений. Но в этой статье мы расскажем про работу над проектом внедрения системы GRC в московском банке, являющимся расчетным центром ведущего платёжного сервиса, принадлежащего к числу крупнейших в РФ. В рамках проекта реализуются задачи по автоматизации процессов внутреннего контроля для SOX, управления рисками, оценки рисков, а также управления контрольными процедурами. Это позволило полностью автоматизировать деятельность внутренних аудиторов, экономить временя, получать достоверную и актуальную аналитику и отчетность.

На примере данного проекта можно выделить следующие успешно реализованные задачи в рамках совершенствования системы управления корпоративными рисками и соблюдения требований SOX:

Таким образом, у организации появилась возможность контролировать весь процесс управления рисками компании через единый интерфейс, при этом каждый участник процесса работает строго в рамках своих бизнес-задач. А благодаря возможности получать оперативные оповещения о любых изменениях на почту или мобильный телефон существенно сократилось время реагирования на изменения по каждому из процессов управления. Также сократилось время, необходимое на разработку и согласование новых периодических мероприятий, таких как оценка риска, проведение аудита и регистрация его результатов, заполнение листа самооценок путем автоматического формирования в системе шаблонов, позволяющих за пару кликов мышкой отправить экспертам актуальные данные в разрезе необходимых бизнес-процессов.

Среди уникальных задач проекта можно отметить успешную реализацию автоматического расчета параметра ожидаемого годового ущерба (Annual Loss Expectancy, ALE) методом Монте-Карло (численный метод статистического моделирования) в разрезе оценки вероятности реализации угрозы (Annual Rate of Occurrence, ARO) и оценки ожидаемого возможного ущерба (Single Loss Exposure, SLE).

Заключение

Бизнес требует грамотного и открытого подхода к управлению рисками. Важно перестать избегать поводов о них говорить. С рисками необходимо правильно работать, тогда это позволит свести их к минимуму.

Основным залогом успешного внедрения GRC-системы является четкое понимание цели внутри компании-заказчика и готовности руководства компании внедрять и настраивать такие решения в соответствии с требованиями бизнеса. Еще до начала проекта следует предварительно определиться, для каких целей будет использоваться система (управление рисками, соответствием или совершенствование системы внутреннего контроля), какие процессы будут в ней реализованы, кто будет ответственным за процесс и по каким протоколам все подразделения компании будут реагировать на выявленные инциденты и риски.

Конечно, нельзя решить все задачи только техническими средствами. Необходима оптимальная организационная структура, соответствующая текущему уровню развития компании, а также формализованные политики и процедуры, отражающие философию акционеров в отношении рисков и контроля.

С точки зрения интеграции, внедрение GRC является еще более эффективным при наличии единой информационной системы (например, системы управления ресурсами предприятия, ERP). В таком случае, в рамках автоматизируемых в GRC-системе процессов используется единый источник информации, что позволяет достичь высокой консистентности данных и согласованности действий.

Среди недостатков, существующих на рынке на рынке GRC решений, можно выделить их направленность на зарубежные требования законодательства и стандарты, что требует существенных доработок и настроек систем для адаптации к требованиям российской действительности.

СПЕЦПРОЕКТ КОМПАНИИ «ИНФОРМЗАЩИТА»

SGRC — особый путь отечественного рынка управления рисками и соответствием?

Отечественный рынок систем управления рисками растёт, в первую очередь за счёт специализированных ИБ-систем, получивших обозначение SGRC (Security Governance, Risk, Compliance), за пределами России обычно не употребляемое. Почему этот сектор востребован среди отечественных компаний, в то время как классические GRC-системы востребованы меньше, что является драйвером рынка и каково его будущее? Мы спросили об этому у представителей вендоров, консультантов и потенциальных заказчиков.

Введение

Аналитический центр Anti-Malware.ru открыл новый сезон онлайн-конференций AM Live, пригласив ведущих экспертов отрасли поговорить о российском рынке SGRC-систем. С решениями для управления информационной безопасностью, рисками и соответствием законодательству связано много вопросов потенциальных заказчиков. Каково место таких систем на рынке, в чём их преимущества и недостатки по сравнению с другими ИБ-продуктами и почему именно «Security Governance, Risk, Compliance» в первую очередь востребован в России — обсуждали наши спикеры 21 января 2021 года.

Мы пригласили в студию прямого эфира:

Модерировал беседу Илья Шабанов, генеральный директор аналитического центра Anti-Malware.ru.

Что такое SGRC и для чего нужны системы этого класса

Отечественный рынок SGRC-систем находится на этапе роста. Сегодня далеко не всем потенциальным заказчикам понятно, для чего предназначены эти продукты и какие преимущества получит организация от их внедрения. При этом специализированные продукты для управления рисками и соответствием законодательству в ИБ являются характерной чертой именно российского рынка. В мировой практике задачи SGRC решаются в рамках комплексных систем класса «Governance, Risk, Compliance». Так почему же в отечественной практике сделан упор в первую очередь на управление рисками и соответствием в информационной безопасности?

Роман Касьянов подтвердил, что на мировом рынке давно существует класс систем GRC, предназначенных для высокоуровневого управления рисками и соответствием законодательству. По мнению эксперта, выделение изо всего их спектра тех решений, которые нацелены исключительно на информационную безопасность, — это скорее маркетинговая инициатива.

Данила Луцив, отчасти согласившись с предыдущим спикером, отметил, однако, что SGRC-системам приходится оперировать гораздо большим объёмом данных, исследуя весь ландшафт угроз как внутри сетевого периметра организации, так и вне его. При этом, в отличие от GRC, системы управления ИБ-рисками способны «опуститься» на уровень конкретного объекта, являющегося источником несоответствия, взаимодействовать с отдельным хостом или конечной точкой.

Андрей Абашев обратил внимание на то, что «Governance, Risk, Compliance» — это в первую очередь не платформа или программное обеспечение, но парадигма ведения бизнеса, поддерживающая процессы, формирующие контрольную среду в организации. При этом конкретные решения, отвечающие за эту задачу, могут быть различными — ведь классические GRC-системы западных вендоров также могут использоваться для управления ИБ-рисками.

Всеслав Соленик уточнил, что пользователем и владельцем GRC-систем является бизнес, который при их помощи управляет рисками, но в подобных решениях обычно отсутствуют готовые функциональные возможности для построения процессов, связанных с информационной безопасностью. SGRC закрывает потребность в построении прозрачной системы стратегического и тактического управления всеми ИБ-процессами. При этом заказчик уже «из коробки» получает систему, нацеленную на решение задач в разрезе информационной безопасности — с необходимой аналитикой и нормативами, но без ненужных элементов из других областей управления рисками.

Почему в России рынок SGRC развит в большей степени, чем классическое управление рисками? Эксперты конференции AM Live выделили следующие причины:

Чего ждут потенциальные заказчики от SGRC-систем

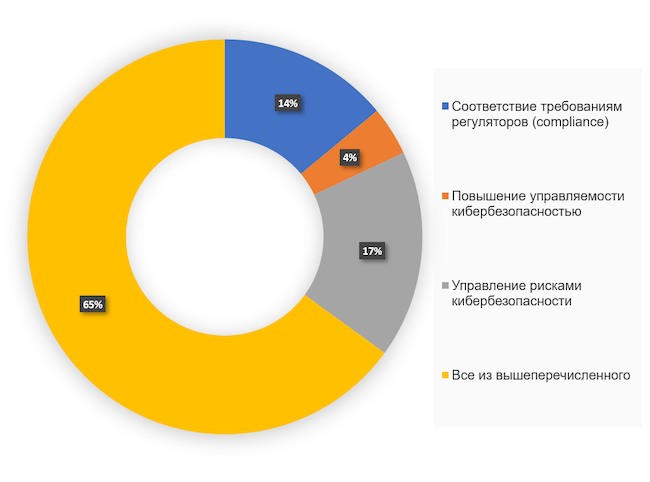

Мы задали зрителям прямого эфира онлайн-конференции AM Live вопрос о предполагаемой модели использования SGRC в их организациях. Результаты показали, что 17 % респондентов собираются использовать SGRC для управления рисками в кибербезопасности, а 14 % — для соответствия требованиям регуляторов. Применять системы этого класса для повышения управляемости кибербезопасности предполагает 4 % опрошенных.

Наибольшее же число голосов наших зрителей — 65 % — набрал «комплексный» вариант «Всё из вышеперечисленного». Эксперты в студии отметили, что это — справедливое распределение мнений, поскольку нельзя рассматривать одну из частей GRC и SGRC в отрыве от остальных. Так, выполнение качественной оценки рисков без управления соответствием невозможно. Кроме того, не исключено, что многие участники опроса подменяют понятия «управление рисками» и «моделирование угроз». В идеале SGRC-система должна собирать метрики качества выполнения всех процессов, в том числе и автоматизированных в других системах, и сводить их в едином интерфейсе.

Рисунок 1. Какова предполагаемая модель использования SGRC в вашей организации?

Как связаны между собой SGRC и SOAR

В беседе эксперты обозначили два подхода к использованию и принципам построения SGRC-систем. Согласно первой концепции, SGRC не должна «дотягиваться» до конечных точек и автоматизации конкретных процессов, таких, например, как идентификация и аутентификация пользователя, а лишь получать от них данные для анализа. Другой взгляд на этот вопрос предполагает самостоятельное получение исходной информации — вплоть до взаимодействия с конкретным объектом инфраструктуры. В первом случае SGRC должна эффективно взаимодействовать с SOAR или IRP, во втором — брать на себя часть их функций. Мы попросили спикеров конференции высказаться на эту тему.

Security Vision исповедует комплексный подход. Как рассказал Данила Луцив, SGRC является частью единой платформы и все взаимодействия с конечными точками, сканерами защиты и базами данных выполняются в единой среде. Специалисты вендора обладают достаточной квалификацией, чтобы организовать безопасное получение данных и инвентаризацию активов для целей SGRC наравне с SOAR-системой.

В понимании R-Vision SOAR и SGRC — это два отдельных продукта, базирующихся на единой платформе. Всеслав Соленик пояснил, что обе системы имеют модуль инвентаризации активов и могут получать информацию с хостов напрямую или же пользоваться данными других продуктов через коннекторы. При этом, в отличие от IRP-систем, функции автоматического реагирования на несоответствия в SGRC не востребованны в среде заказчиков.

Как подчеркнул Роман Касьянов, разработчики ePlat4m придерживаются мнения, что SGRC и SOAR должны рассматриваться как отдельные продукты, которые могут взаимодействовать между собой. В рамках среднего проекта существует порядка десятка систем, которые могут поставлять данные в SGRC, однако необходимость передавать управляющие воздействия в эти системы существенно повышает стоимость и сроки реализации проекта.

Андрей Абашев указал на некоторое противоречие в позициях вендоров. С одной стороны, имеются процедуры контроля ключевых индикаторов, реализующие превентивный механизм соответствия, а также инструменты взаимодействия с информационными системами на конечных хостах. Однако такие решения относят к классу IRP или SOAR, но не используют для SGRC.

Как заказчики управляют рисками в сфере информационной безопасности

Следующий вопрос зрителям прямого эфира AM Live звучал следующим образом: «Как в вашей организации происходит управление рисками в ИБ?». Большинство наших респондентов сообщили, что в их компаниях проводится плановая оценка рисков. Такой ответ выбрали 42 % участника опроса. Ещё 4 % наших зрителей заявили, что практика управления рисками в их организации предполагает фиксацию конкретных KPI, а 8 % опрошенных сообщили о полной автоматизации процесса анализа рисков. Между тем 14 % респондентов рассказали, что в их компании оценка рисков не производится, а 32 % опрошенных затруднились дать ответ на этот вопрос.

Комментируя результаты опроса, эксперты в студии отметили, что заявления о полной автоматизации процесса анализа рисков необходимо рассматривать в контексте их числа, поскольку мониторинги одного параметра и нескольких сотен параметров существенно различаются по трудозатратам. Кроме того, важно понимать, что затрагивает автоматизация — только проведение оценки или также ключевые индикаторы, передачу результатов и другие аспекты процесса управления. В любом случае, по мнению экспертов, рынок SGRC в России развивается, а уровень его зрелости растёт.

Рисунок 2. Как в вашей организации происходит управление рисками в ИБ?

Как оценивать риски в информационной безопасности

Оттолкнувшись от вопроса одного из зрителей о риск-аппетите, гости студии Anti-Malware.ru обсудили проблему оценки ИБ-рисков в системах класса SGRC. На первый взгляд кажется, что основное препятствие для получения адекватных цифр возможного ущерба — это отсутствие статистических данных по аналогичным инцидентам. Собственная база данных ИБ-событий у многих компаний недостаточно широка, а данные об ущербе в других организациях зачастую недоступны. Нередко аналитики могут оперировать только публичными сведениями от западных компаний — российские предприятия не привыкли раскрывать такую информацию.

Однако, как заметили наши эксперты, сведения о понесённом другими компаниями ущербе, скорее всего, не помогут оценить риск от потенциального инцидента. Для того чтобы получить адекватную оценку используя чужие данные, необходимо понимать, какие затраты включены в сумму ущерба, а также какая методика использовалась для подсчёта.

Как правило, итоговая оценка потенциального риска представляет собой весьма широкую вилку значений. Сузить её помогают специализированные опросники и подробные интервью, позволяющие исключить перекосы в подаче информации. При этом для разработки методологии оценки рисков может потребоваться помощь специалистов-консультантов.

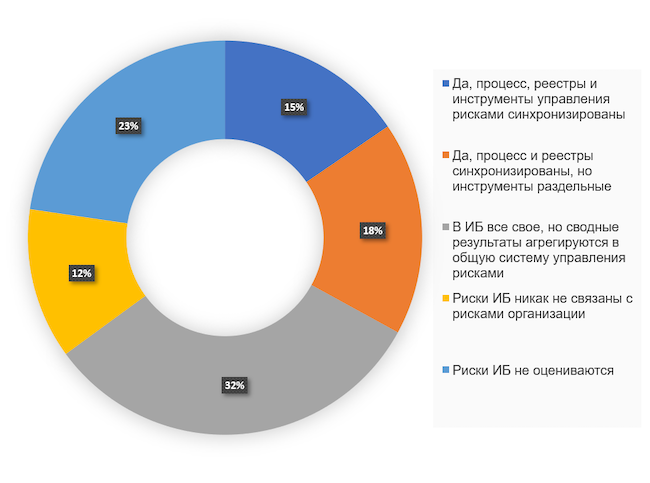

Возможно ли применять при оценке рисков в сфере информационной безопасности те же подходы, что для остальных рисков? Мы узнали у зрителей прямой трансляции, синхронизированы ли в их компаниях процессы, реестры и инструменты для управления рисками в разных сферах бизнеса.

Большинство опрошенных — 31 % — ответили, что оценивают ИБ-риски по собственной методологии и с использованием специальных инструментов, однако сводные результаты агрегируются в общую систему управления. Ещё 15 % респондентов заявили, что процесс, реестры и инструменты для управления рисками синхронизированы в рамках компании, а 17 % отметили, что для ИБ используют специализированные инструменты.

По мнению 12 % опрошенных риски в ИБ никак не связаны с рисками организации, а 22 % наших зрителей утверждают, что ИБ-риски в их организации не оцениваются.

Рисунок 3. Синхронизирован ли подход по оценке рисков в ИБ с методологическими подходами по управлению рисками для вашей организации в целом?

Обсуждая то, почему ИБ-риски зачастую оцениваются отдельно, наши эксперты отметили, что если оценивать все риски по общей методологии, то возможный ущерб в сфере ИБ будет несопоставим по размерам с корпоративными рисками компании. С другой стороны, если включить в них качественные показатели, такие как репутационный ущерб, они, напротив, непропорционально вырастут. Для устранения подобных искажений во многих компаниях используются собственные системы для управления рисками в сфере информационной безопасности.

С другой стороны, синхронизация подходов, реестров и инструментов даёт возможность увидеть полную картину рисков компании в общей системе координат. Такие единые методологии оценки чаще всего применяют крупные организации.

Какой заказчик готов к внедрению SGRC

По каким показателям можно понять, что компания готова ко внедрению системы управления рисками в ИБ? Мы попросили гостей студии обрисовать примерный портрет потенциального заказчика SGRC-систем.

Роман Касьянов высказал мнение, что хорошим фактором, влияющим на успех внедрения системы управления рисками, является наличие обособленного отдела информационной безопасности. Ещё одним признаком того, что SGRC может принести пользу компании, эксперт назвал её распределённую структуру — территориальную или юридическую.

С мнением коллеги согласился Данила Луцив, который отметил, что процесс ввода в эксплуатацию «коробочных» продуктов Security Vision помогает заказчику оценить свой уровень зрелости с точки зрения готовности ко внедрению системы управления рисками. Начав с инвентаризации активов, компания может шаг за шагом совершенствовать систему оценки рисков, добавляя информацию об инцидентах и другие данные.

Всеслав Соленик не считает, что внедрение SGRC является наивысшей точкой уровня зрелости компании, ведь система оценки рисков может потребоваться даже для того, чтобы этот уровень узнать. Более того, методология и стандарты, заложенные в SGRC-системе, могут послужить драйвером развития компании, дать ей возможность качественно выстроить свои бизнес-процессы. В этом случае возрастает роль консалтинга.

Несколько иную позицию занимает Андрей Абашев: представитель Ernst & Young считает, что консалтинг должен предшествовать внедрению, а для получения эффекта от SGRC системе управления компании необходимо достигнуть определённого уровня зрелости.

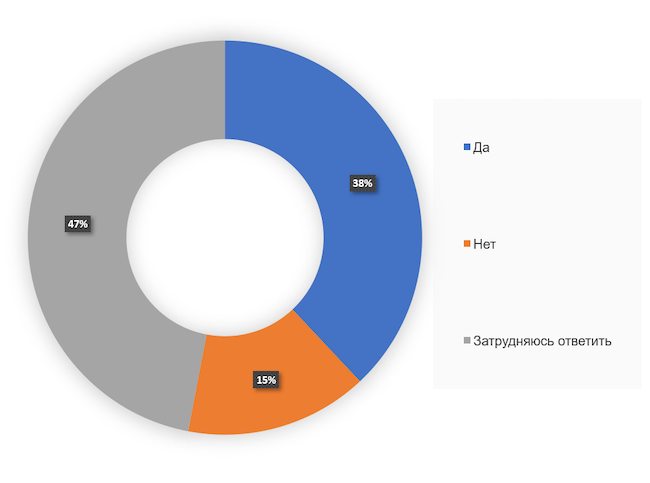

По результатам онлайн-конференции 38 % наших зрителей утвердительно ответили на вопрос «Считаете ли вы оправданным внедрение SGRC в вашей организации?». Не согласны с ними 15 %, а почти половина опрошенных — 47 % — затруднились ответить.

Рисунок 4. По итогам дискуссии считаете ли вы оправданным внедрение SGRC в вашей организации?

Выводы

Как видно, вендорам и консультантам, специализирующимся на SGRC-системах, остаётся широкое поле для деятельности. В заключение беседы эксперты, собравшиеся в студии, обозначили своё видение перспектив и актуальных тенденций отечественного рынка систем управления рисками и соответствием:

Security GRC: необходимость или баловство?

Данный обзор ставит своей целью разобраться с определением систем Security GRC, выявить современные тенденции, драйверы и предпосылки успешных и бизнес-ориентированных GRC-проектов.

Любая устойчивая система управления (и управления информационной безопасностью в частности) стоит на трех китах — это люди, процессы и технологии. Технологии сейчас растут столь стремительно, что два другие кита за ними не поспевают, и образующийся перекос приходится закрывать другими технологиями либо кардинально улучшать процессы — раз уж демографический кризис априори не позволит нам решить проблему банальным расширением штата.

Активно развивающийся рынок систем GRC (Governance, Risk management and Compliance) находится на перекрестье процессов и технологий, помогая выжать максимум из существующих и развить новые полезные для организации процессы.

С другой стороны — «еще одна технология безопасности» тоже потребует людей и сама по себе усложнит деятельности службы ИБ. Стремясь разобраться в этом, мы опросили экспертов рынка — вендоров и интеграторов.

Границы Security GRC

Традиционно понятие GRC отличалось некоторой размытостью, аналитическая корпорация Gartner даже разделила соответствующий магический квадрант сперва на две, а потом на шесть частей — шесть специализированных подмножеств рынка GRC.

Выделяя сегмент Security GRC (SGRC), директор по развитию ePlat4m Алексей Липатов определил его как «концепцию управления организацией (Governance) в сфере ИБ на основе оценки рисков (Risk) в соответствии с нормативными правовыми и корпоративными требованиями по защите информации (Compliance) и технологию реализации данной концепции». Он подчеркнул синергию между Governance, Risk и Compliance: «Все три вида деятельности связаны между собой, оказывают влияние друг на друга и в совокупности позволяют руководству принимать эффективные управленческие решения в области ИБ во взаимосвязи с другими корпоративными системами управления».

К г-ну Липатову присоединился руководитель центра экспертизы R-Vision Валерий Богдашов, подчеркнувший ориентацию SGRC-решений на менеджмент ИБ-процессов, таких как:

Генеральный директор ГК «Интеллектуальная безопасность» (бренд Security Vision) Руслан Рахметов и вовсе предложил «не укладываться в западные определения», в том числе потому, что «. SGRC имеет выраженную локальную характеристику и стойкое желание заказчика конструировать свой самолет с учетом местных норм и стандартов».

Развивая эту мысль, эксперт предложил российский термин АСУИБ (автоматизированная система управления информационной безопасностью), определив его как «саморегулирующаяся система ИБ, использующая математические методы для освобождения человека от участия в процессах получения, преобразования, передачи и использования информации либо для существенного уменьшения степени этого участия путем автоматизации рутинных операций».

Внутренние заказчики Security GRC

Любой корпоративной инициативе для успеха нужен свой внутренний заказчик, и в качестве такового для SGRC, по мнению наших экспертов, могут выступить самые разные подразделения. Валерий Богдашов выделил директоров по информационной безопасности и их заместителей (CISO, Deputy CISO), ведущий эксперт направления риск-менеджмента «SAS Россия/СНГ» Геннадий Чинский добавил департаменты корпоративной безопасности в целом, а начальник отдела управления рисками компании «Информзащита» Владимир Ермолаев дополнительно обрисовал целую плеяду — службы нефинансовых/операционных рисков, службы внутреннего контроля/аудита и службы Compliance.

Впрочем, по мнению г-на Бондаря, не контрольные подразделения, а акционер компании является лицом, наиболее заинтересованным в защите активов. Он обратил внимание на необходимость автоматизации процессов системы защиты активов ввиду того, что «. объем данных для анализа постоянно растёт, да и клиенты требуют повышения качества сервиса. Тут некогда заниматься ручным разбором подозрительных операций, необходима оперативность и автоматизация. При этом уровень риска не должен повышаться, иначе владелец может потерять деньги. Кроме того, заказчиком может выступать финансовый директор, которому GRC-решения помогут в контроле достоверности финансовой, управленческой и налоговой отчетности, а также департамент внутреннего аудита». Руслан Рахметов разделяет мнение г-на Бондаря о крайней актуальности ускорения бизнес-процессов, свою точку зрения он мотивирует тем, что «ручной грейд или ручная реакция уже не устраивают; всё, что медленно, сегодня умирает», а также отдельно отмечает драйвер повышения прозрачности процессов: «К прозрачности идут государство и общество, прозрачности требует и бизнес. Всё, что влияет на него, должно быть мгновенно оцифровано и приносить результат».

Драйверы проектов Security GRC

Плавно переходя от целевой аудитории Security GRC к драйверам инициации проектов, мы получили полярно распространенные мнения. Геннадий Чинский настаивает на первоочередности регуляторного драйвера (разбавленного потребностью в повышении инвестиционной привлекательности торгуемых на западных биржах компаний), а г-н Богдашов делает акцент на невозможности управлять сложной системой безопасности без автоматизации, на ограниченности доступного человеческого капитала в службах ИБ и приводит в пример научное изучение негативного эффекта человеческого фактора: «Последние исследования Гавайского университета об использовании электронных таблиц показали, что подавляющее их большинство (94%) содержат ошибки, причём в среднем по одной ошибке в каждой двадцатой ячейке. Из-за отсутствия механизмов контроля в таблицах специалисты очень часто меняют какое-либо значение ячейки или формулу (даже по случайности) и забывают применить изменения в остальных важных Excel-документах».

А согласно мнению г-на Ермолаева, GRC заряжается от всего (видимо, по чуть-чуть) на свете: «штрафные санкции со стороны регуляторов, претензии, иски. убытки вследствие экономической нестабильности или мошеннических действий, технологические сбои, а также злоумышленные действия вовред информационной безопасности».

Бизнес-выгоды проектов Security GRC

Юрий Бондарь предложил опираться на мировую статистику (исследование Ассоциации сертифицированных специалистов по расследованию хищений AFCE), согласно которой потенциально возможно увеличение выручки компании в размере до 5% за счет уменьшения потерь от злоупотреблений и мошенничества. Такого рода бизнес-выгоды в нашем обзоре мы будем называть «внешними», поскольку они являются таковыми по отношению к собственно процессам корпоративной или информационной безопасности.

Другой вводимый нами тип бизнес-выгод («внутренние») г-н Бондарь тоже упомянул, указав, что по данным SAP до 10% затрат на командировки, труд и проверки внутреннего аудита могут быть оптимизированы, в том числе и с перераспределением персонала на дополнительные проверки.

Геннадий Чинский упомянул целый ряд «внешних» выгод — проникновение риск-культуры в организации, более высокая управляемость процессов, выявление большего количества инцидентов, лучшее понимание рисков. А вот г-н Рахметов сделал упор на «внутренние» выгоды — в первую очередь скорость решения задач ИБ, а именно сокращение времени реакции на критические инциденты ИБ, улучшение возврата инвестиций в ранее закупленные технические средства, управление знаниями и инцидентами, повышение качества управленческих решений за счет предоставления правильной информации правильным руководителям, а также повышение эффективности системы ИБ благодаря синергии между ее процессами. «К примеру, если к автоматизированному процессу (модулю) управления инцидентами подключить процесс (модуль) повышения осведомленности, то модуль управления инцидентами получит данные об активах (персонале в том числе), об инцидентах, связанных с персоналом, выходы на отчетность и визуализацию, оповещение и эскалацию», — пояснил он.

Алексей Липатов присоединяется к г-ну Рахметову в ориентации на «внутренние» бизнес-выгоды; при этом он отдельно выделяет выгоду обеспечения прозрачности процессов ИБ и затрат на СУИБ для руководства организации и упоминает, что, согласно фирменной методике расчета окупаемости инвестиций (ROI) Security GRC ePlat4m, для крупной организации срок окупаемости Security GRC составляет порядка девяти месяцев, а совокупный ROI за трёхлетний период может составить до 285%.

Владимир Ермолаев также ориентируется на «внутренние» выгоды и отмечает наблюдаемое увеличение скорости процессов риск-менеджмента, в частности разработки и согласования новых периодических мероприятий, таких как оценка риска, проведение аудита и регистрация его результатов, заполнение листа самооценок. Кроме того, он видит повышение качества процессов риск-менеджмента благодаря автоматическому расчету параметра ожидаемого годового ущерба (annual loss expectancy, ALE) методом Монте-Карло (численный метод статистического моделирования).

Не ломает тренда ориентации большинства экспертов на «внутренние» выгоды и г-н Богдашов, который среди основных выгод упоминает оптимизацию распределения финансовых и кадровых возможностей службы ИБ: сведение к минимуму текучки, выделение приоритетных инвестиционных проектов, облегчение инвестиционного планирования в сфере ИБ.

Обязательные компоненты Security GRC

В ядерной физике есть понятие «критической массы» — минимальной массы делящегося вещества, необходимой для начала самоподдерживающейся цепной реакции деления. Есть такая масса и у решений SGRC, в частности г-н Бондарь рекомендует руководствоваться правилом трех линий защиты (обороны): первая — это функциональные подразделения, вторая — контрольно-надзорные подразделения (риск-менеджмент, безопасность, качество и др.) и третья — внутренний аудит. Все вместе они реализуют оценку рисков, контроль и регулярный аудит соответствия установленным требованиям. Кроме этого г-н Бондарь подчеркивает важность качественной проработки блока Governance: «На сегодняшний день в организации уже недостаточно реализовать только две функции — „риск“ и „контроль“. Необходимо эффективно распределить ответственность, чтобы выявить области отсутствия „контроля“, а также исключить дублирование функций. Четкие обязанности должны быть определены таким образом, чтобы каждая группа понимала границы своих обязанностей и знала, как они вписываются в общую структуру рисков и управления организацией». Он обращает внимание и на то, что благодаря конвергенции задач экономической и информационной безопасности сегодня стали востребованы решения по мониторингу противоправных действий и проведению всесторонних расследований инцидентов, в частности Fraud Management и Enterprise Threat Detection.

А вот г-н Чинский делает упор на богатство интеграционных возможностей, так как GRC должна быть интегрирована с другими различными системами, откуда она будет автоматически брать информацию по инцидентам, происшествиям, резервированию средств на покрытие убытков. Более того, для обеспечения конкурентоспособности на рынке в силу роста объема информации решению необходимы средства «продвинутой» аналитики, в том числе по машинному обучению, потому что использование таких инструментов выводит корпоративное управление рисками на новый уровень.

Алексей Липатов дает детальное перечисление функциональных возможностей, которыми должна обладать Security GRC. Как с технологической точки зрения — а именно реляционная база данных, механизмы потока работ (workflow), управления контентом, формирования отчетности, управления доступом, генерации уведомлений пользователей о событиях системы, а также механизмы анкетирования и тестирования персонала, позволяющие создавать опросные листы, применяемые во многих решениях GRC тесты и управлять ими. Так и с точки зрения прикладной функциональности — управление политиками ИБ, ИТ-активами в части ИБ, соответствием требованиям по ИБ, инцидентами, рисками ИБ, уязвимостями, внутренними аудитами в сфере ИБ и взаимоотношениями с третьими сторонами (заказчиками, поставщиками).

Противоположную сосредоточенной на конкретных модулях и процессах точке зрения г-на Липатова позицию занял г-н Ермолаев, подчеркивающий необходимость гибкости платформы GRC, поскольку «. это конструктор, который в смысле интеграции легко может быть дополнен нужными механизмами в соответствии с требованиями бизнеса».

И совсем особняком стоит мнение г-на Богдашова — для него главное не функциональность, а «объем аналитики, заложенной в продукт, всевозможные справочники, базы угроз и базы требований, всё то, что прорабатывалось вендором и может быть мгновенно использовано в продукте». А также наличие готовых коннекторов: «Фактором конкурентоспособности SGRC-решений на рынке является количество конекторов к внутренним системам организации и возможность интеграции (читай — работоспособный API) со средствами и системами защиты информации. Такая интеграция нужна любому SGRC-вендору для сбора и консолидации аналитики, статистики и других данных, необходимых для процессов менеджмента ИБ».

Юрий Бондарь видит даже не ростки, а целые деревья, заявляя, что машинное обучение и психологически обусловленную визуализацию давно предлагает SAP. В частности, по всем инцидентам безопасности накапливается статистика нарушений и строится типовой портрет злоумышленника, что помогает превентивно выявлять подозрительные транзакции и всесторонне расследовать их. Кроме того, партнеры SAP предлагают систему визуализации связей между объектами, например взаимодействия поставщика с сотрудником компании через родственников, а также систему анализа социальных сетей и поиска неявных связей.

Руслан Рахметов согласен с необходимостью машинного обучения, алгоритмов обработки больших данных и технологий визуального и тактильного представления. Он считает критически важным компонентом редактор процессов Security GRC, так как он «приближает ИБ к бизнесу и придает ему новую степень свободы».

Тренды развития Security GRC

Валерий Богдашов нарисовал весьма футуристическую картину: «Всё движется в сторону роботизации, автоматизации, упрощения работы с продуктами, сервисами. Машины должны предлагать стратегические и тактические планы на выбор CISO. Планы должны быть просчитаны, а как только CISO подтвердят эти планы, их выполнение должны контролировать те же машины». При этом он все-таки отметил, что «роботы захватят мир, но не смогут полностью захватить сферу информационной безопасности».

А вот г-н Бондарь подчеркнул важность развития в сторону экономической безопасности, которая понятна бизнесу и где есть тренд интеграции с бизнес-системами, противодействия злоупотреблениям и мошенничеству, безопасного и удобного доступа, кибербезопасности и мониторинга событий ИБ на уровне приложений, контроля налогового и таможенного рисков.

И, конечно, не остался неотмеченным вездесущий тренд импортозамещения, его актуальность подчеркнул г-н Липатов.

Как не потратить бюджеты зря

Увы, согласованный бюджет, закупка решения и проведение работ по внедрению не являются гарантией успешного проекта. Среди общих рекомендаций экспертов — определенный уровень зрелости компании, предпроектный пилотный проект, осознание руководством организации необходимости системы ИБ и поддержка её развития.

Однако, как замечает г-н Липатов, существуют и другие факторы успеха — наличие у компании эффективной организационной структуры, обеспечивающей управление ИБ, обучение эксплуатации платформы SGRC, вовлечение в автоматизируемые с помощью SGRC процессы управления ИБ всего необходимого персонала: руководства организации, ИТ-подразделения, отделов внутреннего аудита и риск-менеджмента и др. А также гибкость платформы SGRC и возможность настройки прикладных модулей с использованием инструментов платформы без привлечения программистов.

Денег нет, но мы держимся

Большинство экспертов выделяют классический способ оптимизации бюджета в виде постепенной автоматизации (помодульная закупка), а также облачный/MSSP-вариант поставки решения. Половина реалистичным вариантом видит также рассрочку, а представители SAS и R-Vision рекомендуют вовлечь в проект больше, чем одно подразделение-заказчик и таким образом разделить расходы. В частности, г-н Чинский в роли потенциальных партнеров видит подразделения операционных рисков (очевидно, имея в виду финансовую сферу) и внутреннего аудита. А г-н Богдашов в качестве таковых усматривает подразделения риск-менеджмента, внутреннего контроля, физической безопасности и ИТ.

В дополнение г-н Липатов рекомендует редкий способ «поставки лицензий на ПО с ограниченным сроком предоставления неисключительных прав, например, на один год вместо поставки бессрочной лицензии».

Вывод

На рынке наличествуют предложения на любой вкус и кошелек и исходя из любого контекста организации — от широкой платформы SGRC с вовлечением всей компании в целом с попыткой улучшить качество и эффективность корпоративного управления до решения узких, актуальных именно сейчас задач соответствия требованиям регуляторов.