Что такое endpoint agent

Kaspersky Endpoint Agent

Программа Kaspersky Endpoint Agent устанавливается на отдельные устройства в ИТ-инфраструктуре организации. Программа осуществляет постоянный контроль процессов, запущенных на этих устройствах, открытых сетевых соединений и изменяемых файлов. Kaspersky Endpoint Agent поддерживает взаимодействие со следующими решениями «Лаборатории Касперского» для обнаружения сложных угроз (например, целевых атак):

Kaspersky Endpoint Detection and Response Optimum – это решение, предназначенное для защиты ИТ-инфраструктуры организации от сложных кибер-угроз. Функционал решения сочетает автоматическое обнаружение угроз с возможностью реагирования на эти угрозы для противостояния сложным атакам, в том числе новым эксплойтам, программам-вымогателям, бесфайловым атакам, а также атакам с использованием законных системных инструментов. Решение предназначено для корпоративных пользователей. Дополнительная информация приведена в онлайн справке Kaspersky Endpoint Detection and Response Optimum.

Kaspersky Anti Targeted Attack Platform – это решение, предназначенное для защиты корпоративной ИТ-инфраструктуры и своевременного обнаружения таких угроз, как атаки нулевого дня, целевые атаки и сложные целевые атаки, известные как продвинутые постоянные угрозы. Решение предназначено для корпоративных пользователей. Дополнительная информация приведена в онлайн справке Kaspersky Anti Targeted Attack Platform.

Kaspersky Sandbox – это решение для обнаружения и блокировки комплексных угроз. Виртуальные образы операционных систем разворачиваются на серверах Kaspersky Sandbox, а проверяемые объекты исполняются внутри этих операционных систем. Kaspersky Sandbox анализирует поведение этих объектов, чтобы выявить вредоносную активность и признаки таргетированных атак. Дополнительная информация приведена в онлайн справке Kaspersky Sandbox.

Kaspersky Security 11 для Windows Server поддерживает следующие версии Kaspersky Endpoint Agent: 3.7, 3.8, 3.9.

Дистрибутив Kaspersky Security 11 для Windows Server включает файлы установки для Kaspersky Endpoint Agent 3.9. Kaspersky Endpoint Agent 3.9 можно установить во время установки Kaspersky Security для Windows Server.

Управление программой Kaspersky Endpoint Agent

Программа Kaspersky Endpoint Agent устанавливается в составе Endpoint Protection Platform (далее также «EPP»).

Kaspersky Endpoint Agent обеспечивает коммуникацию EPP и Kaspersky Sandbox, а также выполнение действий по автоматическому реагированию на угрозы, обнаруженные Kaspersky Sandbox.

Вы можете устанавливать и удалять программу, а также удаленно управлять параметрами программы из Консоли администрирования Kaspersky Security Center (далее также «консоль KSC») с помощью плагина управления Kaspersky Endpoint Agent через политики Kaspersky Endpoint Agent.

Подробную информацию о работе в Консоли администрирования Kaspersky Security Center и Kaspersky Security Center Web Console см. в Справке Kaspersky Security Center.

Для оказания поддержки при неполадках в работе программы Kaspersky Endpoint Agent специалисты Службы технической поддержки могут попросить вас в отладочных целях выполнить следующие действия:

Вся информация, необходимая для выполнения перечисленных действий (описание последовательности шагов, изменяемые параметры, конфигурационные файлы, скрипты, дополнительные возможности командной строки, отладочные модули, специализированные утилиты и другое), а также состав данных, собираемых в отладочных целях, будут озвучены вам специалистами Службы технической поддержки. Собранная расширенная диагностическая информация сохраняется на компьютере пользователя. Автоматическая пересылка собранных данных в «Лабораторию Касперского» не выполняется.

Перечисленные выше действия должны выполняться только под руководством специалистов Службы технической поддержки по полученным от них инструкциям. Самостоятельное изменение параметров работы программы способами, не описанными в документации программы или в рекомендациях специалистов Службы технической поддержки, может привести к замедлению и сбоям в работе операционной системы, снижению уровня защиты компьютера, а также к нарушению доступности и целостности обрабатываемой информации.

Кейсы использования агентов endpoint из практики наших заказчиков

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики.

Автор: Виталий Петросян, аналитик внедрения Solar Dozor компании «Ростелеком-Солар»

Служба безопасности любой компании нацелена на защиту от внутренних угроз. Рынок ИБ предлагает широчайший набор инструментов, которые решают эту большую задачу различными путями, применяя те или иные технологии для отдельных подзадач. Так, системы DLP (Data Leak Prevention) отслеживают трафик, выходящий за пределы организации, модуль UBA (User Behaviour Analysis) анализирует отклонения в типовом поведении сотрудников. Технологии мониторинга конечных точек сети контролируют действия сотрудников на рабочих компьютерах, где бы ни находился персонал — в офисе, дома, в командировке.

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики использования Dozor Endpoint Agent нашими заказчиками.

Кейлоггинг для выявления дискредитации паролей

Endpoint-агенты имеют целый набор разных функций, которые позволяют обнаруживать нелегитимные действия сотрудников в отношении компании. С их помощью можно выявлять следы нарушений ИБ-политики компании, утечек конфиденциальных документов, различных мошеннических сговоров, финансовой нечистоплотности персонала и многих других инцидентов. Одной из таких полезных функций является кейлоггинг или отслеживание нажатия клавиш на клавиатуре. Система собирает и хранит длительное время всю историю набора информации с клавиатуры для каждого агента. А это значит, что можно восстановить дату и время, а главное — факт ввода каких-либо важных данных. В нашей практике чаще всего кейлоггинг помогает узнать, как пользователи применяют свои пароли.

Проблема заключается в том, что практически любая организация сталкивается с проблемой дискредитации паролей. Масштабы этого неприятного явления могут быть разными, но нужно помнить, что пользователи склонны делиться паролями друг с другом. Иногда пароль дают коллеге, чтобы он в отсутствие сотрудника переслал важные документы. Однажды в ходе пилотного проекта мы выяснили, что системный администратор поделился с одним из сотрудников, которому просто не имел возможности отказать, паролем на установку дополнительного ПО в Kaspersky Security Suite. После поиска по базе оказалось, что этим паролем пользуются 70% сотрудников, и на компьютерах организации давно уже установлено какое попало ПО, в том числе опасное и вредоносное.

Иногда пароли передают специально, например, чтобы сбить с толку службу безопасности. Ведь если сотрудника не было на месте, его невозможно будет обвинить в инциденте. Он просто скажет: «Да, видимо, утечка была с моей рабочей станции, но меня-то здесь не было!»

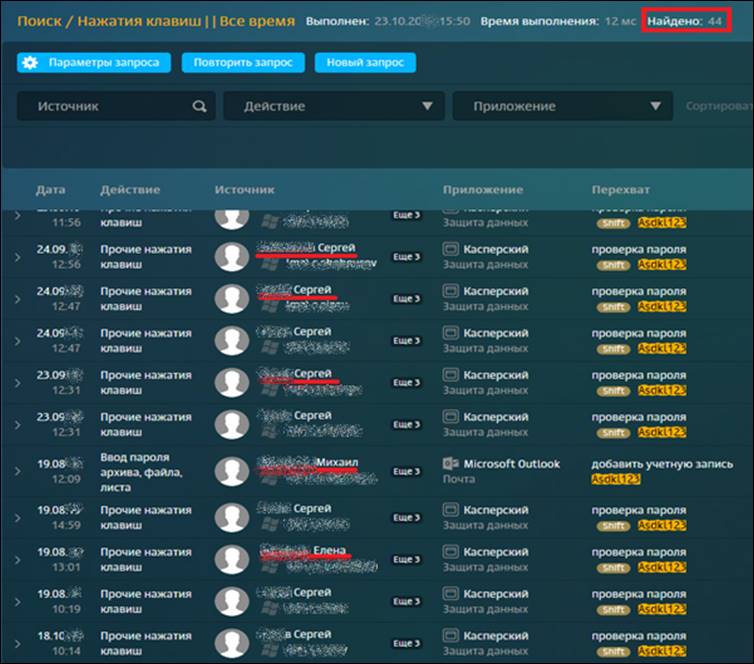

На самом деле, современные развитые DLP-системы обладают широчайшим инструментарием для расследования подобных инцидентов. Если говорить только о возможностях endpoint агента, то можно просто воспользоваться полнотекстовым поиском в системе и моментально узнать, кто еще из сотрудников компании использовал искомый пароль (см. скриншот ниже).

Создавать сложные запросы уже нет необходимости. Если же endpoint-агент ведет запись с веб-камер рабочих станций сотрудников, то можно получить визуальное подтверждение, кто именно был за компьютером в момент ввода пароля.

Более детальное расследование можно провести, применяя систему анализа поведения пользователей (UBA): с ее помощью служба безопасности сразу узнает, что пароль вводит человек, которого не должно быть в офисе. Так, в модуле Dozor UBA имеются паттерны (характерные особенности) поведения «Работа ночью» или «Работа в выходные дни», в которых отдельно отмечается прирост числа включенных в них сотрудников. В списке включенных в паттерн лиц всегда бросаются в глаза работники, для которых попадание в список не является нормальным: например, их должности не подразумевают подобный график работы. И когда офицер безопасности понимает, что на компьютере такого сотрудника зафиксирована какая-либо активность, а по данным СКУДа этот работник покинул помещение, – это веский повод проверить версию дискредитации пароля от рабочей станции и служебных программ. Работа на опережение позволяет выявить негативные явления на ранних стадиях.

Кроме того, модуль UBA зафиксирует несвойственную конкретному работнику активность, например, отправку конфиденцильных файлов вовне. А модуль мониторинга электронной почты и мессенджеров DLP-системы поможет определить, кому пересылались учетные данные и когда.

Еще один типичный пример дискредитации паролей связан с передачей дел при увольнении сотрудников. В нашей практике встречались случаи, когда покидающие компанию работники передавали работодателю зашифрованные архивы и… неверные пароли от них! В этом случае кейлоггинг позволяет восстановить историю нажатия клавиш и найти правильный пароль.

Поиск по ключевым словам

Большинство современных модулей контроля рабочих станций способны вести мониторинг переписки пользователей в наиболее популярных мессенджерах. Однако некоторые сотрудники умудряются установить на рабочий компьютер какой-нибудь экзотический восточно-европейский или китайский сервис обмена сообщениями. В этом случае единственным инструментом контроля остается отслеживание нажатий клавиш на клавиатуре по ключевым словам.

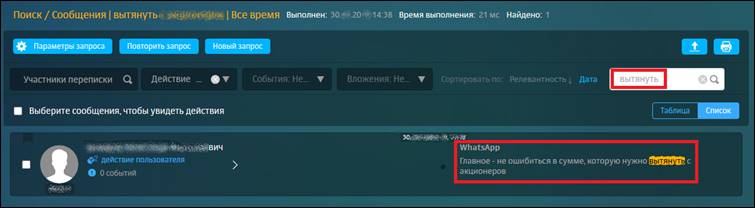

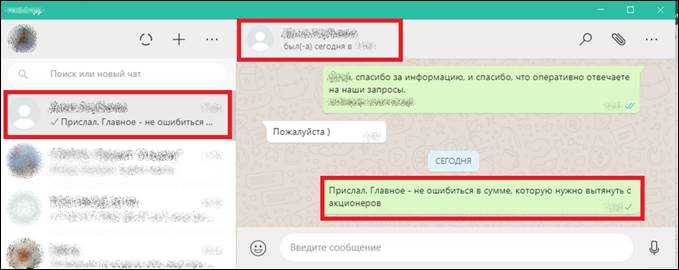

В одной из компаний мы проводили проверку использования при общении сотрудников в мессенджерах слова «вытянуть», потому что его часто применяют в коммуникациях при подготовке к совершению различных неправомерных действий. В результате удалось выявить сотрудника, который обсуждал, как «посильнее нагреть начальство» на очередной сделкем (см. скриншоты ниже).

Выявление компромата в общедоступных файлообменниках

Агенты контроля конечных точек часто помогают отследить копирование чувствительной информации на USB, в облачные хранилища или попытку ее слива в соцсети. Система может проверять наличие графических вложений в сообщениях, искать определенные типы документов.

Недавно при помощи агентского перехвата была пресечена утечка компрометирующих фото с корпоратива одной из крупных федеральных компаний. Специалисты по информационной безопасности проанализировали все сообщения, включая мессенджеры, соцсети, почту, флешки и другие каналы на предмет содержания какой-либо информации, связанной с тематикой корпоратива.

С помощью поиска по нажатию клавиш ИБ-специалисты заметили присвоение имён папкам «Корпоратив официально» и «Корпоратив неофициально». Затем они проверили дальнейшие действия с файлами в папках и обнаружили что сотрудники бухгалтерии разместили архив с фото на Яндекс.Диске и активно делятся ссылками друг с другом. В общей массе фото оказались не самые пристойные кадры с участием ключевых сотрудников компании, и их утечки удалось избежать. С учетом слабого уровня защищенности общедоступных файлообменных ресурсов и несоблюдения некоторыми сотрудниками правил корпоративной культуры репутационные риски для компании были весьма высоки.

Скриншоты для расследования случаев мошенничества

Агентский модуль для конечных точек имеет функциональность снятия снимков с экранов рабочих компьютеров пользователей. Эти данные помогают восстановить картину событий, когда возникает подозрение, что произошел ИБ-инцидент или имело место мошенничество.

Например, в одной компании сотрудник срочно отпросился с работы, потому что у него «умерла бабушка». Не верить человеку в такой ситуации некрасиво, но у службы безопасности возникли сомнения. При анализе скриншотов с рабочего ноутбука сотрудника выяснилось, что за несколько минут до печального известия он общался в мессенджере с девушкой, оказывающей платные интимные услуги (см. скриншот ниже).

С помощью endpoint-агента удалось выяснить, что сотрудник вместо похорон бабушки побежал на свидание. В результате удалось изобличить обманщика, а также не допустить, чтобы участливый коллектив скидывался на похороны бабуле.

В другом случае наличие endpoint-агента помогло обнаружить сотрудника, который отказывался от выполнения заказов, отправляя их «налево». Он настроил пересылку информации о заказах через одного из руководителей финансового блока компании в надежде, что того не будут подозревать. Впрочем, endpoint-агент вместе с модулем UBA помогли службе безопасности выявить нестандартное поведение сотрудника (см. скриншот ниже).

Печать на принтере

Анализ документов, уходящих на печать, — один из классических способов обнаружения нечистоплотных сотрудников. Например, в одной региональной компании выяснилось, что менеджер по закупкам получает «рибейты» (по сути откаты) от контрагентов за то, что в закупках отдается предпочтение определенному вендору. Инцидент был замечен после того, как девушка решила распечатать на офисном принтере документ на получение денежного перевода от фирмы-однодневки. Это заинтересовало службу безопасности, которая по нажатию клавиш на рабочем компьютере сотрудницы обнаружила запросы в поисковиках по слову рибейт (см. скриншот ниже).

Примечательно, что трехнедельный мониторинг активности менеджера показал, что в течение этого времени сотрудница ничего кроме данного документа на офисном принтере не распечатывала.

Мы рекомендуем нашим клиентам вести мониторинг печати по ключевым словам, таким как извещение, повестка, договор (в особенности, если это не свойственно сотруднику по его должностной деятельности) и тому подобным. Кроме того, наша рекомендация компаниям – устанавливать агенты на компьютеры всех работников со схожими должностными полномочиями (участники тендеров, ключевых сделок, участники формирования бюджета вплоть до рядовых сотрудников, формирующих ТЗ, определяющих начальную максимальную цену).

Перевод денег, конечно, может приходить от частного лица или от фирмы-посредника. Но очень часто договоренности о подобных активностях одновременно присутствуют и в электронной переписке, социальных сетях, мессенджерах. Дополненная печатью документов на принтере, эта активность позволяет весьма эффективно выявлять подобные инциденты.

Endpoint-агент как элемент экосистемы

Как можно видеть, endpoint-агенты значительно расширяют возможности службы информационной безопасности и помогают навести в компании порядок. Однако они являются лишь частью экосистемы решений для защиты компании от внутренних угроз. Многие аспекты контролируются на уровне серверов, и правильное использование агентов позволяет найти баланс между безопасностью и оптимальными затратами.

Например, можно установить агенты на все компьютеры корпоративной сети, но активировать их только при необходимости — когда есть соответствующие сигналы от серверных систем, модуля UBA или просто подозрения опытного безопасника. Например, если сотрудник вдруг перестал отправлять сообщения или, наоборот, у него резко возросла интенсивность переписки, если он сменил рабочий график или ведет себя странно на «удаленке», – это повод активировать агентское ПО и узнать, в чем же дело. Отслеживая ввод с клавиатуры, скриншоты и передачу данных, печать, запись информации на внешние накопители, можно избежать множества неприятностей и сохранить конфиденциальность корпоративной информации.

Руководство по первоначальной настройке

Возможны следующие сценарии первоначальной настройки Kaspersky Endpoint Agent:

Установка Kaspersky Endpoint Security для Windows и Kaspersky Endpoint Agent

Сценарий состоит из следующих этапов:

Подробная информация об установке веб-консоли Kaspersky Security Center доступна в справке Kaspersky Security Center.

Kaspersky Endpoint Agent входит в комплект поставки Kaspersky Endpoint Security для Windows и может быть установлен совместно с Kaspersky Endpoint Security для Windows или с помощью изменения состава компонентов Kaspersky Endpoint Security для Windows.

Подробная информация об установке Kaspersky Endpoint Security для Windows доступна в справке Kaspersky Endpoint Security для Windows.

Подробная информация об изменении состава компонентов Kaspersky Endpoint Security для Windows доступна в справке Kaspersky Endpoint Security для Windows.

Подробная информация об установке веб-плагинов управления доступна в справке Kaspersky Security Center.

Настройте отчет об угрозах для просмотра карточек инцидентов.

Установка Kaspersky Endpoint Agent на устройство с установленным Kaspersky Endpoint Security для Windows под управлением Kaspersky Security Center Cloud Console

Сценарий состоит из следующих этапов:

Kaspersky Endpoint Agent входит в комплект поставки Kaspersky Endpoint Security для Windows и может быть установлен совместно с Kaspersky Endpoint Security для Windows или с помощью изменения состава компонентов Kaspersky Endpoint Security для Windows.

Подробная информация об установке Kaspersky Endpoint Security для Windows доступна в справке Kaspersky Endpoint Security для Windows.

Подробная информация об изменении состава компонентов Kaspersky Endpoint Security для Windows доступна в справке Kaspersky Endpoint Security для Windows.

Подробная информация о работе с Kaspersky Security Center Cloud Console доступна в справке Kaspersky Security Center Cloud Console.

Настройте отчет об угрозах для просмотра карточек инцидентов.

Что такое endpoint agent

Kaspersky Endpoint Agent имеет следующие аппаратные и программные требования:

Минимальные аппаратные требования:

Поддерживаемые операционные системы:

Для управления программой Kaspersky Endpoint Agent с помощью Kaspersky Security Center Web Console требуется Google Chrome для Windows.

Совместимость программы Kaspersky Endpoint Agent версии 3.10 с предыдущими версиями Kaspersky Endpoint Agent

Если на устройстве установлен и используется Endpoint Sensor версии 3.6.X в составе Kaspersky Endpoint Security, необходимо отключить Endpoint Sensor перед установкой Kaspersky Endpoint Agent во избежание возможных конфликтов между программами.

Доступна установка программы Kaspersky Endpoint Agent 3.10 на устройство с программой Endpoint Sensor версии 3.5 и ниже, установленной в составе Kaspersky Endpoint Security. Программы работают независимо и без конфликтов.

Обновление с предыдущей версии Kaspersky Endpoint Agent до версии 3.10 доступно только для Kaspersky Endpoint Agent версий 3.7, 3.8 и 3.9. Обновление возможно для предыдущих версий программы, установленных как в составе программ Endpoint Protection Platform, так и отдельно.

Программы «Лаборатории Касперского», устанавливаемые на рабочие станции или серверы, входящие в IT-инфраструктуру организации, для обеспечения защиты этих устройств от вирусов и других угроз компьютерной безопасности. Далее также «EPP».

Плагин управления Kaspersky Endpoint Agent версии 3.10 и Веб-плагин Kaspersky Endpoint Agent версии 3.10 совместимы с Kaspersky Endpoint Agent версий 3.7 и выше.

Требования для работы Kaspersky Endpoint Agent в составе решения Kaspersky Endpoint Detection and Response Optimum

Для работы Kaspersky Endpoint Agent в составе решения Kaspersky Endpoint Detection and Response Optimum:

Программа Kaspersky Endpoint Agent версии 3.10 не может быть установлена в составе Kaspersky Security для Windows Server. В составе Kaspersky Security 11 для Windows Server можно установить Kaspersky Endpoint Agent версии 3.9 и обновить программу до версии 3.10 отдельно.

Интеграция программы Kaspersky Endpoint Agent 3.10 с другими программами и решениями «Лаборатории Касперского»

Программа Kaspersky Endpoint Agent 3.10 поддерживает интеграцию со следующими программами и решениями «Лаборатории Касперского»:

Совместимость Kaspersky Endpoint Agent с антивирусными программами других производителей

На компьютерах, на которые вы хотите установить программу Kaspersky Endpoint Agent, может быть установлена одна из следующих антивирусных программ других производителей:

При одновременной установке нескольких антивирусных программ других производителей корректная работа Kaspersky Endpoint Agent не гарантируется.

Если на компьютерах, на которых будет устанавливаться Kaspersky Endpoint Agent, установлена программа RealTimes Desktop Service, рекомендуется ее удалить перед тем, как устанавливать Kaspersky Endpoint Agent.