Что такое direct access

DirectAccess

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел можно использовать для краткого обзора DirectAccess, включая серверные и клиентские операционные системы, поддерживающие DirectAccess, а также ссылки на дополнительные документы DirectAccess для Windows Server 2016.

Помимо этого раздела, доступна следующая документация по DirectAccess.

DirectAccess позволяет удаленным пользователям подключаться к сетевым ресурсам Организации без необходимости в традиционных подключениях к виртуальной частной сети (VPN). При использовании подключений DirectAccess удаленные клиентские компьютеры всегда подключены к вашей организации. удаленным пользователям не нужно запускать и прекращать подключения, как это необходимо для VPN-подключений. Кроме того, ИТ администраторы могут управлять клиентскими компьютерами DirectAccess, когда они работают и подключены к Интернету.

Не пытайтесь развернуть удаленный доступ на виртуальной машине (ВМ) в Microsoft Azure. использование удаленного доступа в Microsoft Azure не поддерживается. удаленный доступ на виртуальной машине Azure нельзя использовать для развертывания VPN, directaccess или любой другой функции удаленного доступа в Windows Server 2016 или более ранних версиях Windows Server. дополнительные сведения см. в статье поддержка серверного программного обеспечения майкрософт для Microsoft Azure виртуальных машин.

DirectAccess обеспечивает поддержку только для присоединенных к домену клиентов, включающих поддержку операционной системы для DirectAccess.

Следующие серверные операционные системы поддерживают DirectAccess.

все версии Windows Server 2016 можно развернуть в качестве клиента directaccess или сервера directaccess.

все версии Windows Server 2012 R2 можно развернуть в качестве клиента directaccess или сервера directaccess.

все версии Windows Server 2012 можно развернуть в качестве клиента directaccess или сервера directaccess.

вы можете развернуть все версии Windows server 2008 R2 в качестве клиента directaccess или сервера directaccess.

Следующие клиентские операционные системы поддерживают DirectAccess.

Windows 10 Корпоративная

Long Term Servicing Branch Windows 10 Корпоративная 2015 (LTSB)

Что такое Direct Access?

Что такое Direct Access и с чем его едят?

В нынешнее время все больше и больше людей работают удаленно. Даже на сайтах по поиску работы, таких как HeadHunter, можно указать то, что человек ищет именно удаленную работу. Удаленная работа может состоять и в том, что человек вяжет свитеры на домашней машинке. Но нас интересует только удаленная работа на компьютере. Причем это не говорит о том, что человек может сделать что-либо на своем домашнем компьютер, вместо офисного. Я собираюсь рассказать Вам про технологию Direct Access, которая позволяет работать на удаленном компьютере, который, например, находится в офисе, с домашнего компьютера. Это технология подразумевает то, что на домашнем компьютере нет достаточных средств или ресурсов для полноценной работы. Домашний компьютер в такой ситуации — всего лишь промежуточное звено.

Что такое VPN?

Если Вы хотите перевод, то VPN — это virtual private network(виртуальная частная сеть). Данная сеть способна связать два компьютера таким образом, что один из них будет являться управляющим, а второй управляемым. Экран управляющего компьютера будет транслировать всё то, что происходит на экране управляемого компьютера(на самом деле на экране управляемого компьютера ничего не происходит, ведь будет неудобно если кто-то будет следить за Вашими действиями). Мышка и клавиатура управляющего компьютера будут транслировать соответствующие действия на управляемый компьютер. Таким образом управляющий компьютер является всего лишь манипулятором для управления удаленным компьютером. Все действия будут выполняться на удаленном компьютере.

Огромный плюс VPN-соединения в том, что человек может удаленно получить доступ к таким ресурсам как корпоративная почта, файловые диски, специальные программы и всё то, что доступно только в условиях корпоративной сети. Но технологии не стоят на месте и всё время развиваются. Поэтому выход в свет технологии Direct Access вполне понятен. Ниже я попытаюсь объяснить плюсы Direct Access по сравнению с обычным VPN-соединением.

Direct Access

Direct Access — это новая технология от компании Microsoft, которая впервые появилась в операционной системе Windows 7. Данная технология призвана заменить привычное VPN-соединение. Функционал Direct Access полностью копирует функционал VPN-соединений. Но кроме этого у новой технологии появились свои плюсы, иначе выпускать её на рынок было бы бессмысленным:

Как видите, технология Direct Access представляет больше возможностей по удаленной работе. Но у медали есть и оборотная сторона. В данном случае это довольно большой список требований для развертывания данной технологии. Но об этом позже.

DirectAccess в Windows 7. Часть1

В своем предыдущем посте я упоминал о двух, с моей точки зрения, наиболее интересных нововведений Windows 7 – BranchCache и DirectAccess. Технология BranchCache была рассмотрена в прошлый раз. Настала очередь DirectAccess. Однако по ходу дела стало понятно, что материал выходит за рамки одного поста. Поэтому для начала я сосредоточусь на рассмотрении особенностей DirectAccess и некоторых вопросах использования IPv6.

Что такое DirectAccess

DirectAccess – технология удаленного доступа к ресурсам корпоративной сети. С потребительской точки зрения суть технологии можно выразить следующим образом: «Как только мой компьютер подключился к Интернету, так сразу я получил доступ и к ресурсам Интернета, и ко всей корпоративной сети». Выражаясь техническим языком, при подключении к Интернету пользовательский компьютер, сконфигурированный в качестве клиента DirectAccess (DA-клиента), автоматически устанавливает туннель до сервера DirectAccess (DA-сервера) и через него получает доступ ко всей корпоративной сети. Отличается ли это чем-то принципиально от традиционных VPN-решений? Давайте рассмотрим особенности DirectAccess и технологическую основу данного решения, после чего, думаю, каждый сам для себя сможет ответить на этот вопрос.

Первая очень важная особенность – от пользователя не требуются никакие дополнительные действия. Туннель между клиентом и сервером DirectAccess устанавливается автоматически, причем, как будет показано в дальнейшем, фактически создаются два туннеля: один для аутентификации компьютера, второй для аутентификации пользователя. И этот процесс для пользователя абсолютно прозрачен. Не нужно запускать какие-либо VPN-соединения, не нужно вводить учетные данные – логин и пароль, пин-код для смарт-карты и пр. Более того, если связь с Интернетом на какое-то время теряется, и при этом естественно разрывается туннель, а затем восстанавливается (например, нестабильный сигнал WiFi), то опять же автоматически без участия пользователя восстанавливается и туннель в корпоративную сеть.

Вторая особенность следует из первой, хотя, возможно, это и не очень очевидно. Все время, пока есть связь с Интернетом, и существует туннель, клиентский компьютер доступен для управления со стороны ИТ-служб компании. Иными словами, благодаря DirectAccess не только пользователь может постоянно работать с корпоративными ресурсами, была бы связь с внешним миром, но и другие сотрудники, в первую очередь айтишники, имеют доступ к компьютеру пользователя. Пользователь все время находится «под колпаком» у ИТ-служб, что, наверное, не очень устраивает его самого, но очень устраивает ИТ-персонал. 🙂 С практической точки зрения этот факт дает возможность осуществлять мониторинг клиентской машины – проверку антивирусных баз, последних обновлений, включенного firewall и пр. – даже если она находится за пределами корпоративной сети. С другой стороны, вручную разорвать DA-туннель не так просто, как в случае VPN-соединения, которое, как правило, визуально отображается в сетевых подключениях. То есть конечно можно, но нужно знать как.

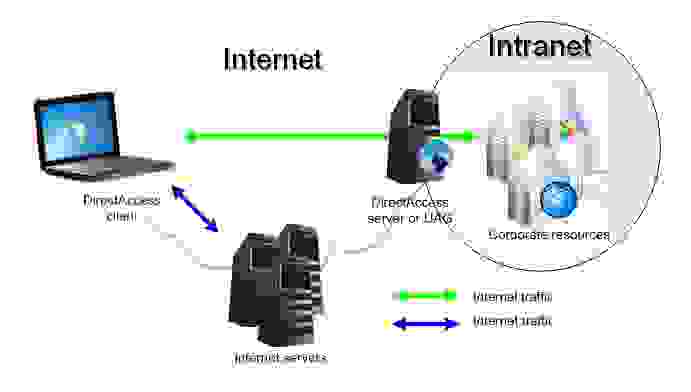

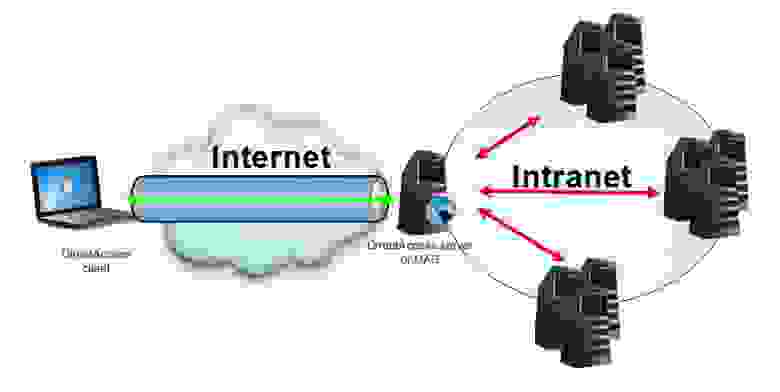

Ну и наконец, по умолчанию DirectAccess обеспечивает разные маршруты к локальным, внешним и корпоративным ресурсам (см. рис. 1). Во многих реализациях при установке VPN-соединения меняется адрес шлюза по умолчанию, и весь трафик гонится на VPN-сервер, а уже оттуда в Интернет или корпоративную сеть. Это с одной стороны замедляет скорость работы с Интернет-ресурсами, с другой может создавать определенные проблемы с маршрутизацией в локальной сети. DirectAccess достаточно гибок в настройке, поэтому можно как настроить режим split tunnel (по умолчанию), так и заворачивать весь трафик на DA-сервер.

Рис. 1

Давайте рассмотрим теперь технологические решения, лежащие в основе DirectAccess. Фактически их три:

1. Протокол IPv6 для связи DA-клиента с DA-сервером и компьютерами Интрасети.

2. Протокол IPSec поверх IPv6 для защищенной передачи данных по Интернет- / Интранет-сети.

3. Таблица политики разрешения имен (Name Resolution Policy Table, NRPT) для корректного разрешения внутренних (корпоративных) и внешних имен.

Последняя, к слову сказать, позволяет пользователю, находясь в Интернете, обращаться к внутренним ресурсам по коротким именам, например: \\corp-srv1\docs. Обсудим последовательно все три перечисленные компоненты.

DirectAccess требует наличия настроенного протокола IP версии 6, как минимум на DA-клиентах и DA-серверах. Не спешите сразу заканчивать чтение, это вовсе не означает, что DirectAccess неприменим в нынешних условиях практически безраздельного царствования IPv4 на просторах нашего, да и не только нашего Интернета.

Почему вообще была сделана ставка на IPv6? Этот протокол обладает массой преимуществ, главное из которых – отсутствие недостатков старого доброго IPv4. 🙂 Если серьезно, то применительно к нашей теме я бы отметил следующие особенности IPv6.

Первое – это огромное адресное пространство. Что это реально дает? Сейчас все или почти все компании используют один или несколько публичных IPv4-адресов в демилитаризованной зоне, в то время как компьютеры внутренней сети настроены на какой-либо из диапазонов частных адресов (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Вполне вероятно, что при подключении к Интернету через NAT удаленный компьютер получит адрес из такого же диапазона, что сделает применение режима split tunnel весьма затруднительным. Подобная же проблема может возникнуть при связывании через VPN двух удаленных офисов, использующих одинаковую частную IP-подсеть. Адресное пространство IPv6 позволяет присвоить любому хосту компании уникальный IPv6-адрес, причем уникальный не только в пределах корпоративной сети, но и всего Интернета. Как следствие необходимость в трансляции адресов отпадает, и можно вообще отказаться от использования NAT – речь будет идти только о маршрутизации пакетов.

Насколько безопасна работа без NAT? Понимаю, что вопрос более чем дискуссионный. И все же. Давайте вспомним, что в первую очередь NAT призван решить проблему нехватки публичных IPv4-адресов. Этой проблемы нет в IPv6. Второе следствие применения NAT – скрытие внутренней IP-адресации. Хосты в Интернете «видят» только IP-адреса на внешнем интерфейсе NAT-устройства. В случае отказа от NAT компания «засветит» реальные IPv6-адреса корпоративной сети. Является ли это угрозой безопасности? В общем случае да. Чем меньше злоумышленник знает о моей сети, тем меньше потенциальных бед может натворить. Однако с другой стороны, мы ведь говорим об удаленном доступе клиентов к корпоративным ресурсам. Firewall-ы никто не отменял, они по-прежнему пропускают только определенный трафик и наверняка снабжены системами обнаружения вторжений, предотвращения сканирования портов и пр. Кроме того, едва ли кто-нибудь будет организовывать туннель для удаленного доступа без шифрования. И вот тут надо вспомнить про IPSec over IPv6. DA-сервер принимает только IPSec-трафик. По умолчанию. Перенастроить всегда можно. А при установке IPSec-соединения происходит взаимная аутентификация сервера и клиента, сначала на уровне учетных записей компьютеров посредством цифровых сертификатов, затем на уровне учетной записи пользователя посредством заданного корпоративной политикой механизма (пароль, смарт-карта, отпечатки пальцев и пр.). Соответственно, знание конкретного IP-адреса внутреннего сервера едва ли сильно облегчит задачу проникновения во внутреннюю сеть.

И напротив, отказ от NAT приводит к еще одной полезной особенности использования IPv6 – возможности защищенных соединений точка-точка. Действительно, стандартным решением в случае NAT является схема (см. рис. 2), при которой шифрованный туннель устанавливается от, в данном случае, DA-клиента до DA-сервера. По внутренней сети трафик передается уже в открытом виде (красные стрелки), либо снова шифруется, но уже не клиентом, а DA-сервером.

Рис.2

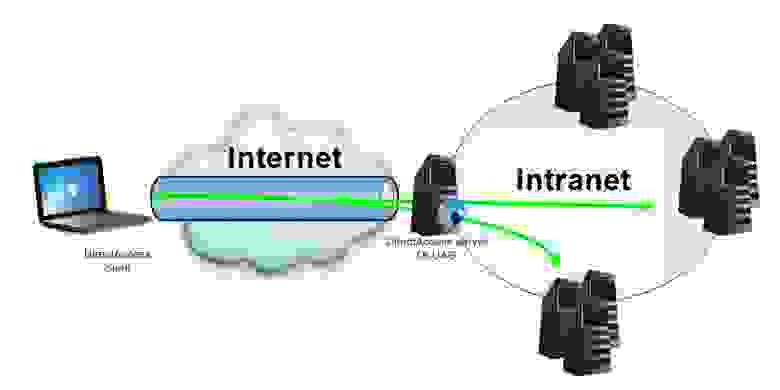

В случае глобальной маршрутизации IPv6 шифрованный канал может быть установлен между DA-клиентом и конечным сервером, а сервер DirectAccess лишь пропускает (маршрутизирует) такой трафик через себя (см. рис. 3). Это позволяет настраивать права доступа к серверам и на уровне компьютеров, и на уровне пользователей, дополнительно «закручивая гайки» безопасности. Сложность же в реализации подобной схемы при использовании трансляции адресов заключается в том, что каждый пакет IPSec имеет цифровую подпись, которая нарушается, когда NAT-устройство пытается модифицировать пакет. И хотя решение данной проблемы существует, не каждое NAT-устройство его поддерживает.

Рис. 3

Ну и еще один немаловажный момент, связанный с NAT. Приложения. Можно легко столкнуться с программами, которые не работают или криво работают через NAT. В том числе, в силу некорректного разрешения внутренних и внешних имен. Отсутствие NAT позволяет разработчикам забыть о вопросах трансляции адресов и сосредоточиться на бизнес-логике приложения, а администраторам избавиться от дополнительных настроек и приложений, и firewall-ов.

Таким образом, на чаше весов оказываются «открытость» IP-адресации вашей сети и те преимущества «мира без NAT», которые я попытался обозначить. Выбор, как всегда, за вами.

В следующем посте я закончу рассмотрение технологического фундамента DirectAccess. Речь пойдет об использовании IPv6 в среде IPv4, вариантах применения IPSec over IPv6, особенностях реализации NRPT.

Безопасный доступ из любой точки мира средствами Microsoft DirectAccess и Windows To Go. Часть первая – теория

Microsoft DirectAccess 2012

Описание ключевых используемых технологий начну с Microsoft DirectAccess, так как она будет основным компонентом создаваемой системы мобильного удаленного доступа к корпоративной среде. Рассматривать имеет смысл наиболее актуальную версию на базе Microsoft Windows Server 2012 R2 и клиентской операционной систем Windows 8.1.

Технология DirectAccess впервые была представлена в качестве компонента Micrisoft Windows Server 2008 R2 и предназначалась для организации прозрачного доступа удаленных компьютеров к внутренним ресурсам сети компании. DirectAccess позволяет удаленным пользователям полноценно использовать ресурсы корпоративной сети и пользоваться сервисами домена.

Также, технология DirectAccess позволяет сотрудникам различных технических подразделений (Help Desk, администраторы ИТ и ИБ), управлять учетными записями удаленных пользователей, компонентами антивирусной защиты, локальными политиками безопасности, осуществлять мониторинг своевременной установки обновлений операционной системы и прикладных программ. Это позволяет поддерживать удаленную систему в актуальном с точки зрения информационной безопасности состоянии.

По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети, но разница есть, и довольно существенна. DirectAccess на базе Windows Server 2012 делает отличия между компьютерами внутренней корпоративной сети и компьютерами удаленных клиентов менее заметными.

Ниже приведу сравнение нового DirectAccess с технологией VPN.

Клиент DirectAccess устанавливает два туннеля, которые являются ключом к разносторонности этого метода дистанционного доступа. Это туннели IPsec ESP — полезная нагрузка со встроенной защитой, которые аутентифицируются и шифруются для обеспечения конфиденциальности.

Туннель компьютера устанавливается первым, когда запускается клиент DirectAccess. Этот туннель аутентифицируется только сертификатом компьютера и обеспечивает доступ к DNS интрасети и контроллерам доменов. Этот туннель также используется для загрузки групповой политики компьютера и запроса аутентификации пользователя.

Туннель пользователя аутентифицируется сертификатом компьютера и регистрационными данными пользователя и обеспечивает доступ к ресурсам интрасети. Этот туннель также применяется для загрузки групповой политики пользователей.

Оба эти туннеля устанавливаются прозрачно для пользователя. Для установки дистанционного доступа пользователю не нужно вводить регистрационную информацию помимо той, что он вводит при входе в Windows.

Существует три модели работы DirectAccess:

Одним из преимуществ DirectAccess является способность отделять трафик интрасети от трафика сети Интернет, что положительно сказывается на пропускной способности корпоративной сети. Однако, в некоторых случаях, администраторы могут направлять весь трафик через соединение DirectAccess. Например, для полного контроля Интернет трафика удаленного пользователя.

Рассмотрим процесс подключения клиента к серверу DirectAccess.

Компьютер становится клиентом DirectAccess после применения к нему групповых политик, передающих ему настройки для подключения через DA. Групповые политики создаются на этапе конфигурирования сервера DirectAccess и распространяются на группы безопасности в Active Directory.

Находясь вне корпоративной сети, клиент использует внешние DNS-серверы (местного интернет провайдера), на которых не указано, как преобразовывать имя NLS сервера. Если NLS сервер обнаружен, клиент работает в сети как обычная рабочая станция, то есть IPsec не применяется.

В случае, когда клиент находится вне корпоративной сети, при попытке установить соединение с сервером NLS по DNS-имени, которое добавлено в исключения NRPT, клиент обращается к DNS-серверам, указанным в настройках сетевого адаптера. Так как при этом используются DNS-сервера Интернет-провайдера, на которых не прописано правило преобразования DNS-имени NLS сервера, клиент получает отказ в разрешении имени. Получив отказ от DNS сервера, клиентский компьютер применяет политики IPsec и обращается к серверу DirectAccess по его DNS-имени, которое должно быть прописано во внешней зоне корпоративного домена.

Клиент DirectAccess устанавливает туннель на сервер DirectAccess, используя IPv6. Если между ними находится сеть IPv4, то клиент использует протокол Teredo или 6to4 для инкапсуляции IPv6 в IPv4, либо попытается подключиться с помощью протокола IP-HTTPS. Установив связь, клиент и сервер DirectAccess выполняют взаимную аутентификацию в процессе установки туннеля компьютера IPsec. Далее клиент DirectAccess подключается к контроллеру домена для получения групповых политик.

Далее пользователь DirectAccess входит в систему либо применяет регистрационные данные уже вошедшего пользователя в сочетании с сертификатами, чтобы установить туннель пользователя IPsec. Групповая политика пользователя применяется к клиенту DirectAccess. Сервер DirectAccess начинает пересылать трафик от клиента DirectAccess на авторизованные ресурсы интрасети.

Windows To Go

В связи с тем, что для DirectAccess необходимо, чтобы компьютер клиента был включен в корпоративный домен, этот вариант не подходит пользователям, использующим личные компьютеры. Но есть технология, Windows To Go применение которой позволит использовать DirectAccess на любом компьютере, отвечающим минимальным требованиям запуска Windows 8 и подключенном к Интернет.

Технология Windows To Go – одна из новых возможностей Windows 8, позволяющая создать должным образом сконфигурированный образ ОС с установленным необходимым ПО, который будет загружаться непосредственно с USB-носителя вне зависимости от того, какая ОС установлена на компьютере.

Различия между Windows To Go и типовой установкой Windows:

Существует список сертифицированных для использования с WTG USB-носителей:

При выборе компьютера для использования в качестве узла рабочего пространства Windows To Go, необходимо учитывать следующие критерии:

Существует три способа развертывания WTG:

Данный файл можно получить несколькими способами:

BitLocker

В случае применения Windows To Go шифрование отчуждаемого носителя, используя технологию BitLocker Drive Encryption, считаю обязательным требованием, так как на диске может быть записана конфиденциальная информация, содержащая данные, которые можно отнести к коммерческой тайне или к персональным данные партнеров, сотрудников или клиентов компании, BitLocker (полное название BitLocker Drive Encryption) – технология защиты данных путём полного шифрования диска, являющаяся частью операционных систем Microsoft Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 При помощи BitLocker можно зашифровать Логический диск, SD карту или USB-носитель. При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Сам ключ может храниться на USB-носителе, в аппаратном модуле TPM или на жестком диске.

Для получения ключа из TPM, может быть настроен дополнительный способ аутентификации пользователя при помощи USB-ключа и/или пароля.

В случае, если доверенный платформенный модуль отсутствует на используемой материнской плате, либо если в качестве загрузки и объекта шифрования будет использоваться USB-носитель с Windows To Go, ключ шифрования необходимо хранить на внешнем USB-носителе либо вместо ключа шифрования можно будет использовать пароль. Для того чтобы настроить доступ к зашифрованному носителю по USB-носителю либо по паролю, необходимо внести изменения в локальные групповые политики.

Заключение

В результате рассмотренной комбинации технологий DirectAccess, Windows To Go и BitLocker мы получаем решение, которые позволит:

В следующей главе я опишу практическую реализацию, описанной выше системы удаленного доступа.

Разворачиваем DirectAccess на базе Windows Server 2012 R2

В этой статье мы пошагово опишем процедуру разворачивания службы удаленного доступа Direct Access на самой свежей серверной платформе Microsoft — Windows Server 2012 R2. Вообще говоря, служба Direct Access предполагает несколько сценариев работы, мы попытаемся рассмотреть наиболее общий сценарий организации сервиса DirectAccess.

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

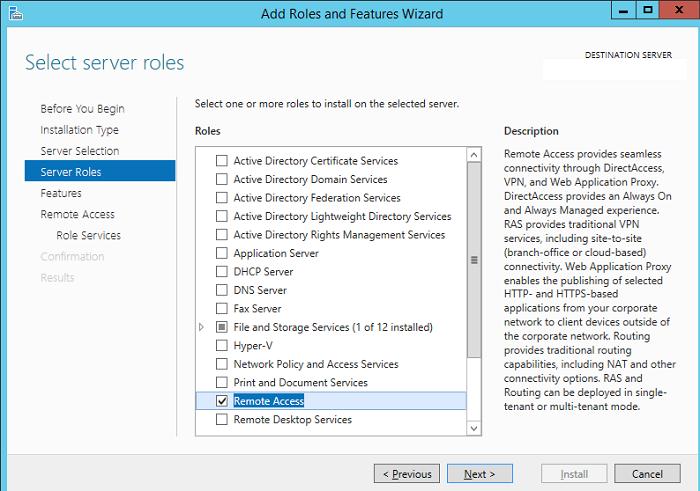

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

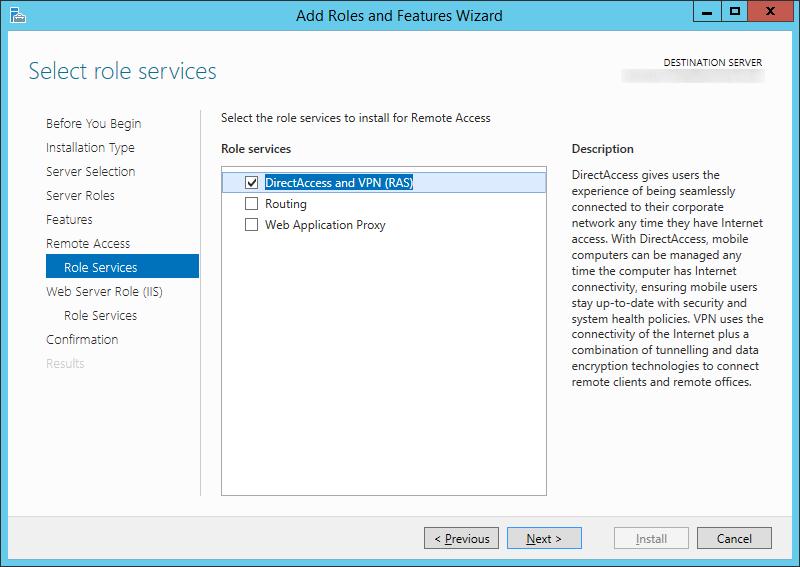

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

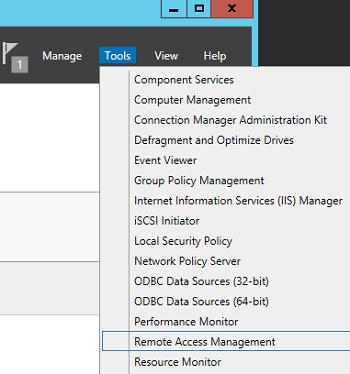

Настройка службы Direct Access в Windows Server 2012 R2

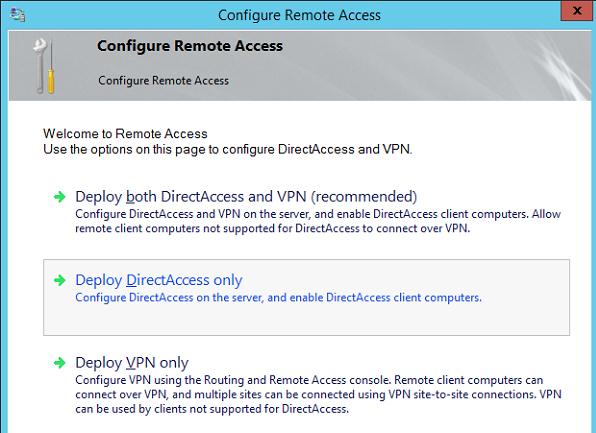

Запустится мастер настройки роли удаленного доступа. Укажем, что нам нужно установить только роль DA — Deploy DirectAccess only.

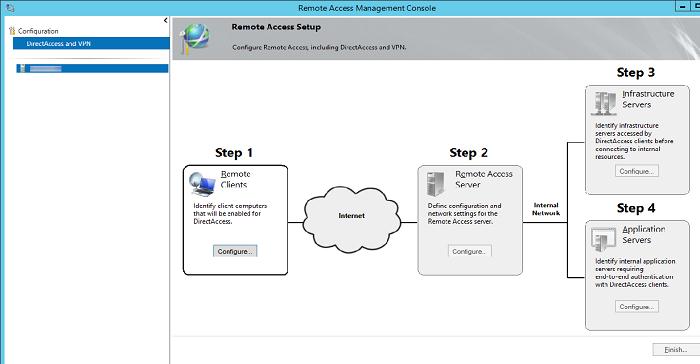

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

Первый этап (Step 1: Remote Clients).

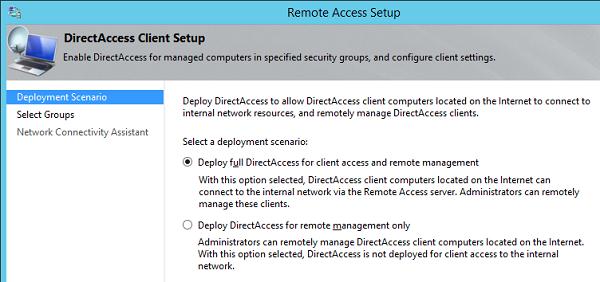

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

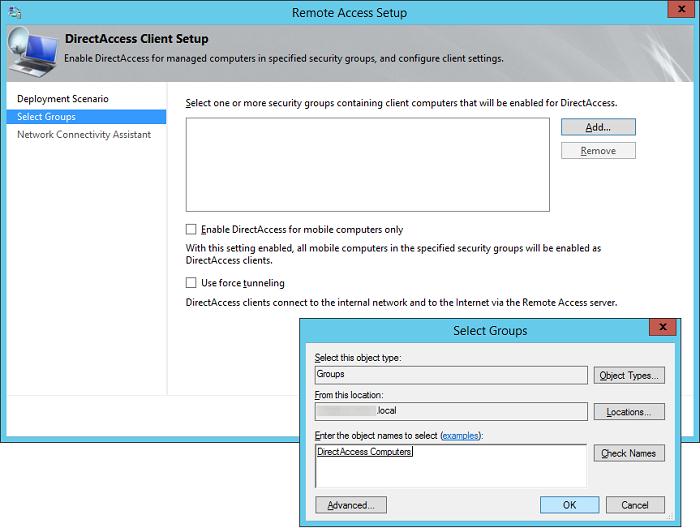

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

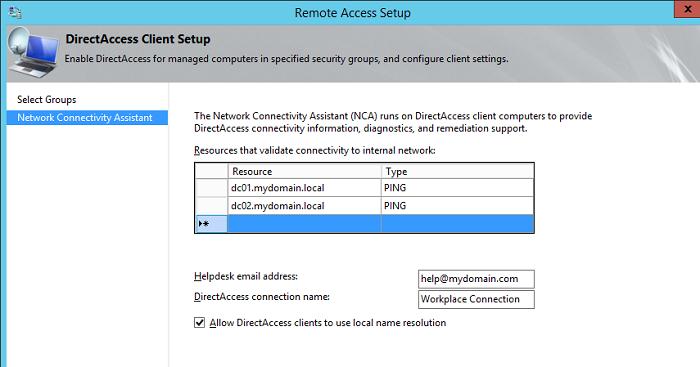

Следующий шаг – нужно указать список внутренних сетевых имен или URL-адресов, с помощью которых клиент может проверить (Ping или HTTP запрос), что он подключен к корпоративной сети. Здесь же можно указать контактный email службы helpdesk и наименование подключения DirectAccess (так оно будет отображаться в сетевых подключениях на клиенте). В случае необходимости можно включить опцию Allow DirectAccess clients to use local name resolution, позволяющую разрешить клиенту использовать внутренние DNS-сервера компании (адреса DNS серверов могут получаться по DHCP).

Второй этап (Step 2: Remote Access Server)

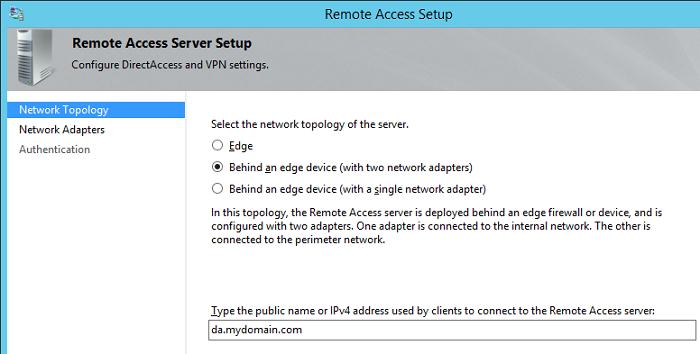

Следующий шаг — настройка сервера Remote Access. Указываем, что наш сервер удаленного доступа представляет собой конфигурацию с двумя сетевыми картами — Behind an edge device (with two network adapters), одна их которых находится в корпоративной сети, а вторая подключена напрямую в Internet или DMZ-подсеть. Здесь же нужно указать внешнее DNS имя или IP адрес в Интернете (именно с этого адреса пробрасывается 443 порт на внешний интерфейс сервера DirectAccess), к которому должны подключаться клиенты DA.

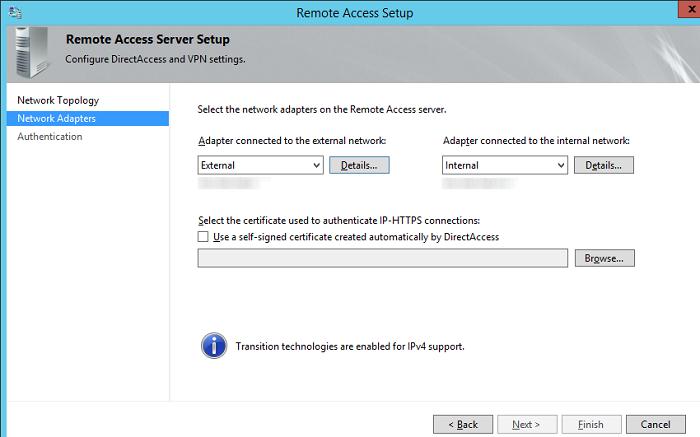

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

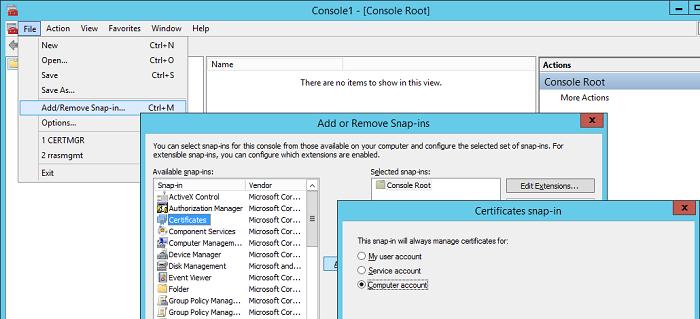

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

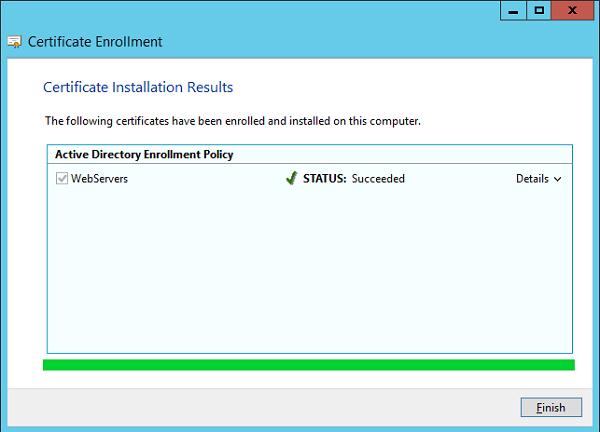

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

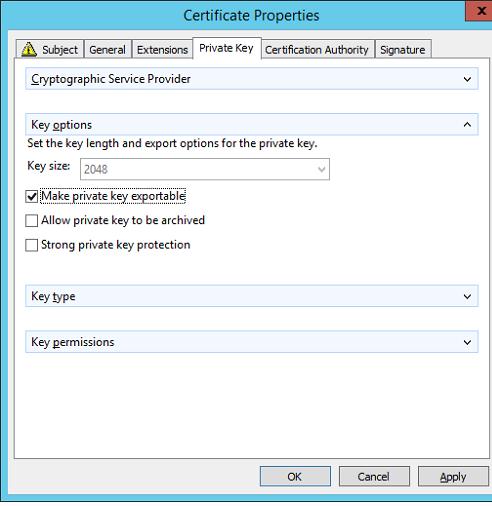

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

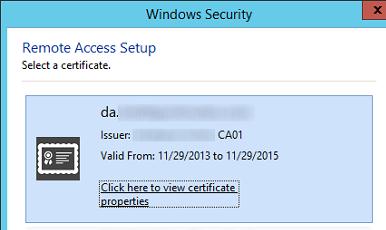

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

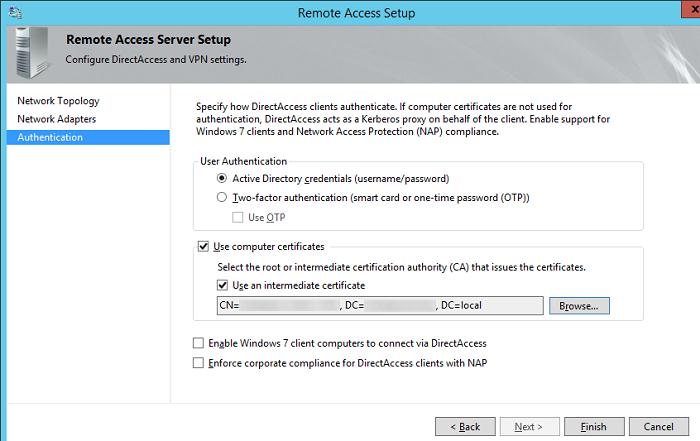

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Третий этап (Step 3: Infrastructure Servers)

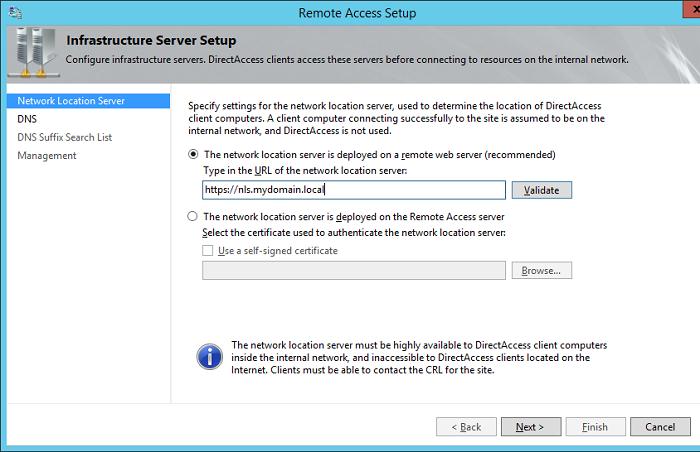

Третий этап – настройка инфраструктурных серверов. Нам будет предложено указать адрес сервера Network Location Server, находящегося внутри корпоративной сети. Network Location Server — это сервер, с помощью которого клиент может определить, что он находится во внутренней сети организации, т.е. не требуется использовать DA для подключения. NLS – сервером может быт любой внутренний веб-сервер (даже с дефолтной страничкой IIS), основное требование – сервер NLS не должен быть доступен снаружи корпоративной сети.

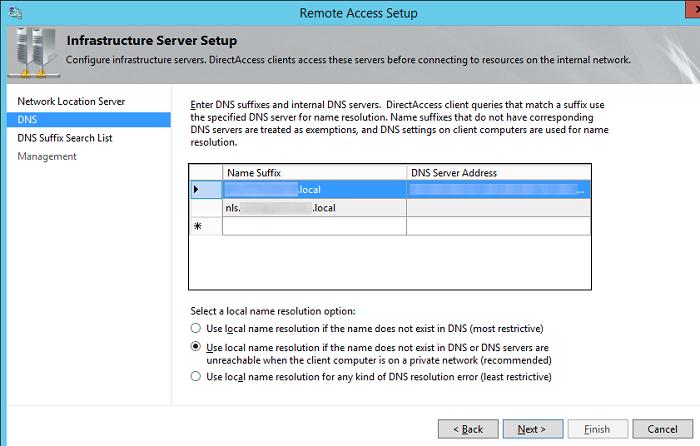

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

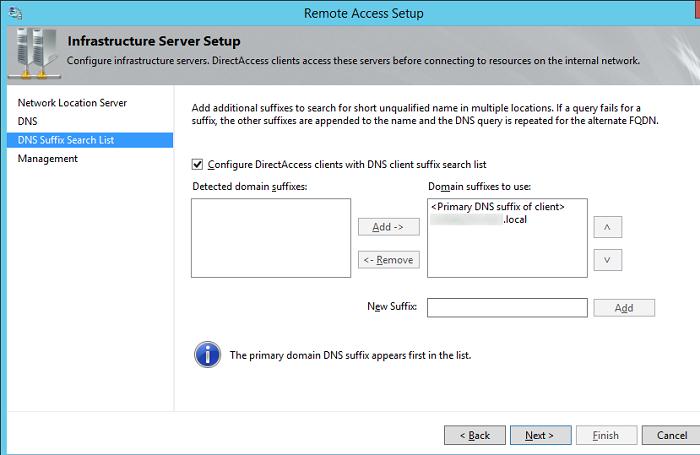

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Отключаем тесовую машину от корпоративной сети и подключаемся в интернету через Wi-Fi. Система автоматически подключается к корпоративной сети через DirectAccess, о чем свидетельствует статус Connected значка Workplace Connection (именно так мы назвали наше подключение при настройке сервера) в списке сетей.

Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети