Что такое cobit и как он относится к разработке систем информационной безопасности

Применение COBIT при разработке ИТ-стратегии

Некоторое время назад, мне пришлось заниматься вопросом разработки ИТ-стратегии для одной финансовой организации. Хочу поделиться своим опытом.

Известно, что ИТ-стратегия должна гармонично укладываться в бизнес-стратегию и помогать ей достигать бизнес-цели. При разработке бизнес-стратегии часто используют сбалансированные показатели эффективности и стратегические карты Нортона-Каплана, которые удивительным образом похожи на подходы, описанные в COBIT. В работе я пользовался материалами из COBIT версии 5.0. В COBIT рассматриваются каскады целей, которые показывают связь между бизнесом и ИТ. Используя методику построения каскада целей и эталонную модель процессов, описанных в рамках методологии COBIT, можно проследить взаимосвязь между отдельной бизнес-целью организации и ИТ-процессами.

На рис.1 изображен процесс выявления Целей ИТ и факторов влияния по COBIT 5.0. Данная методология предлагает бизнес-цели определенные в организации привести к 17 типовым бизнес-целям определенным в COBIT. Затем используя матрицу соответствия, 17 типовых бизнес-целей конвертируются в 17 типовых ИТ целей. В свою очередь, для достижения 17 типовых ИТ целей COBIT5.0 предлагает использовать 37 типовых ИТ процесса. Уровень зрелости процессов оценивается по определенным в COBIT критериям. Это позволяет определить процессы, которые необходимо усовершенствовать и выбрать действия и метрики, которые позволят достичь нужных результатов.

Рис.1 Каскад целей Cobit

В таблице 1 представлено соответствие формулировок бизнес-целей организации и COBIT 5.0 в формате стратегической карты Нортона-Каплана.

| Направление | Формулировка целей бизнеса данная акционерами | Формулировка целей по Cobit5 | |

| Финансы | Повышение капитализации | -Отдача от инвестиций для заинтересованных сторон | |

| Сокращение затрат | -Оптимизация затрат на предоставление услуг -Оптимизация функциональности бизнес процессами | ||

| Увеличение дохода | -Портфель конкурентоспособных товаров и услуг | ||

| Клиенты | Увеличение количества клиентов | -Портфель конкурентоспособных товаров и услуг — Клиентоориентированная сервисная культура -Непрерывность и доступность бизнес-услуг | |

| Лучшее понимание организацией потребностей клиентов | -Клиентоориентированная сервисная культура | ||

| Повышение удовлетворенности клиентов качеством обслуживания | -Непрерывность и доступность бизнес-услуг -Клиентоориентированная сервисная культура | ||

| Разработка и запуск новых продуктов | -Гибкая реакция на изменяющиеся условия ведения бизнеса -Управление программами бизнес-изменений | ||

| процессы | Уменьшение стоимости операционных и бизнес процессов | -Оптимизация затрат на предоставление услуг | |

| Внедрение управления бизнес-процессами | -Оптимизация функциональности бизнес процессами | ||

| Создание конкурентных преимуществ за счет ИТ технологий | -Квалифицированный и мотивированный персонал -Портфель конкурентоспособных товаров и услуг | ||

| Повышение эффективности дистанционного обслуживания | — Клиентоориентированная сервисная культура -.Квалифицированный и мотивированный персонал -Управление программами бизнес-изменений | ||

| Организация проектного управления | -Управление программами бизнес-изменений | ||

| Персонал, ресурсы | Оптимизация орг. структуры | -Операционная производительность персонала | |

| Привлечение и поддержка квалифицированных специалистов | -Квалифицированный и мотивированный персонал | ||

| Развитие системы мотивации | -Квалифицированный и мотивированный персонал -Операционная производительность персонала | ||

| Развитие /ИТ инфраструктуры | -Квалифицированный и мотивированный персонал -Операционная производительность персонала -Портфель конкурентоспособных товаров и услуг | ||

Следующим шагом является расстановка приоритетов бизнес-целей с указанием веса.

Пример определения приоритетов Бизнес-целей по COBIT5.0

| Номер цели | Бизнес-цель | Вес | Рейтинг |

| BG01 | Отдача от инвестиций для заинтересованных сторон | 2 | 2 |

| BG02 | Портфель конкурентоспособных товаров и услуг | 2 | 2 |

| BG03 | Управляемые бизнес-риски (защита активов) | 1 | 1 |

| BG04 | Соответствие внешним законам и регулирующим нормам | 1 | 1 |

| BG05 | Финансовая прозрачность | 1 | 1 |

| BG06 | Клиентоориентированная сервисная культура | 2 | 2 |

| BG07 | Непрерывность и доступность бизнес-услуг | 3 | 3 |

| BG08 | Гибкая реакция на изменяющиеся условия ведения бизнеса | 1 | 1 |

| BG09 | Принятие стратегических решений на основе информации | 1 | 1 |

| BG10 | Оптимизация затрат на предоставление услуг | 3 | 3 |

| BG11 | Оптимизация функциональности бизнес-процессов | 3 | 3 |

| BG12 | Оптимизация затрат бизнес-процессов | 3 | 3 |

| BG13 | Управление программами бизнес-изменений | 1 | 1 |

| BG14 | Операционная производительность персонала | 3 | 3 |

| BG15 | Соблюдение внутренних политик | 1 | 1 |

| BG16 | Квалифицированный и мотивированный персонал | 1 | 1 |

| BG17 | Культура долгосрочных инноваций продуктов и бизнеса | 1 | 1 |

Следующим этапом определяется перечень ИТ-целей в соответствии с их влиянием на бизнес-процессы (см. таблица 3). COBIT предлагает готовую матрицу зависимостей Бинес-целей и ИТ-целей, которая описана в книге COBIT5 «A Business Framework for the Governance and Management of Enterprise IT», но ее можно корректировать в зависимости от специфики организации. При этом должен учитываться вес влияния каждой позиции.

Рейтинг бизнес-целей(BG) можем рассчитать исходя из следующего правила:

Таблица 3. Зависимость целей ИТ от целей бизнеса.

Исходя из этих целей уже можно выстраивать ИТ-стратегию. При этом необходимо учитывать зрелость имеющихся в организации ИТ-процессов. Книга COBIT5.0 «Enabling process» предлагает методику оценки зрелости ИТ-процессов, которая объективно показывает реальную картину.

Рис.2 Типовые ИТ процессы

Таким образом, методология COBIT совместно со SWOT анализом текущей ситуации в инфраструктуре, программном обеспечении и в организационной структуре дает возможность составить понятную, объяснимую и доказуемую стратегию развития ИТ.

Для удобства можно использовать модель подготовленную, например в Excell, в которой прописать все цели, приоритеты и зависимости. Пример такой модели можно найти здесь.

Информационная безопасность и стандарт CobiT

Рубрика: Информационные технологии

Статья просмотрена: 1729 раз

Библиографическое описание:

Торопцев, Е. Л. Информационная безопасность и стандарт CobiT / Е. Л. Торопцев, А. В. Репин. — Текст : непосредственный // Молодой ученый. — 2014. — № 8 (67). — С. 112-115. — URL: https://moluch.ru/archive/67/11133/ (дата обращения: 24.12.2021).

В беседах со специалистами по информационной безопасности часто обнаруживается, что взгляды и терминология в этой относительно новой области различаются иногда вплоть до противоположных. При прямом вопросе об определении информационной безопасности можно услышать такие разноуровневые термины, как «защита данных», «контроль использования», «борьба с хакерами» и т. д.

Между тем существуют сложившиеся определения самой информационной безопасности и примыкающего к ней круга понятий. Иногда они различаются у различных специалистов (или школ). Случается, что в определениях просто используют синонимы, иногда — меняются местами даже целые группы понятий. Поэтому первоначально необходимо четко определиться с основными понятиями информационной безопасности.

Под информационной безопасностью будем понимать состояние защищенности информации и информационной среды от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации [3, с. 4].

Самая распространенная модель информационной безопасности базируется на обеспечении трех свойств информации: конфиденциальность, целостность и доступность.

Конфиденциальность информации означает, что с ней может ознакомиться только строго ограниченный круг лиц, определенный ее владельцем. Если доступ к информации получает неуполномоченное лицо, происходит утрата конфиденциальности. Для некоторых типов информации конфиденциальность является одним из наиболее важных атрибутов (например, данные стратегических исследований, медицинские и страховые записи, спецификации новых изделий, сведения о клиентах банка и их счетах, а также совершаемых ими операций по указанным счетам, сведения о кредиторах, налоговые данные и т. п.).

Целостность информации определяется ее способностью сохраняться в неискаженном виде. Неправомочные, и не предусмотренные владельцем изменения информации (в результате ошибки оператора или преднамеренного действия неуполномоченного лица) приводят к потере целостности. Целостность особенно важна для данных, связанных с функционированием объектов критических инфраструктур (например, управления воздушным движением, энергоснабжения и т. д.), финансовых данных.

Доступность информации определяется способностью системы предоставлять своевременный беспрепятственный доступ к информации субъектам, обладающим соответствующими полномочиями. Уничтожение или блокирование информации (в результате ошибки или преднамеренного действия) приводит к потере доступности. Доступность — важный атрибут для функционирования информационных систем, ориентированных на обслуживание клиентов (системы продажи железнодорожных билетов, распространения обновлений программного обеспечения) [3, с. 4].

Кроме перечисленных трех свойств дополнительно выделяют еще два свойства, важных для информационной безопасности: аутентичность и апеллируемость.

Аутентичность — возможность достоверно установить автора сообщения.

Апеллируемость — возможность доказать, что автором является именно данный человек и никто другой.

Как учебная и научная дисциплина информационная безопасность исследует природу перечисленных свойств информации, изучает угрозы этим свойствам, а также методы и средства противодействия таким угрозам (защита информации).

Как прикладная дисциплина информационная безопасность занимается обеспечением этих ключевых свойств, в частности, путем разработки защищенных информационных систем [3, с.5].

С развитием общества развивались и информационные технологии, применяемые для обеспечения информационной безопасности. Однако, наряду с постоянным совершенствованием технических средств и программных средств защиты, важным был и остается вопрос выработки профессионального подхода к управлению и систематическому обследованию информационных технологий по международным стандартам, что позволяет компенсировать на первый взгляд невидимые, но существенные недостатки в организации производственных процессов. Построение грамотной структуры управления, создание эффективной вертикали принятия решения и системы контроля напрямую зависят от состояния информационных технологий, от их эффективности, производительности, безопасности, надежности и других не менее важных показателей [4]. Таким образом, перед руководителем неоспоримо возникает проблема выбора методологического средства, на основе которого будет построена система управления и контроля. На сегодняшний день ощутимого недостатка в стандартах нет. Такие стандарты, как ISO 27001, ISO 27002, ITIL и другие, уже применяются и в российской практике, более того, интерес к ним неизменно растет. Все они практически в равной степени наделены определенными преимуществами и недостатками, прежде всего из-за функциональной направленности и специфической области применения. Любому же пользователю интересен, прежде всего, комплексный подход к решению, тем более в таком объемном и многогранном вопросе, как управление и контроль ИТ. Рассмотрим более подробно одно из существующих решений — стандарт CobiT.

CobiT — подход к управлению информационными технологиями, созданный Ассоциацией контроля и аудита систем (Information Systems Audit and Control Association — ISACA) и Институтом руководства ИТ (IT Governance Institute — ITGI) в 1992 году. Он предоставляет менеджерам, аудиторам и ИТ пользователям набор утверждённых метрик, процессов и лучших практик с целью помочь им в извлечении максимальной выгоды от использования информационных технологий и для разработки соответствующего руководства и контроля ИТ в компании [2].

Аббревиатура CobiT расшифровывается как Контрольные ОБъекты для Информационных и смежных Технологий. За этой аббревиатурой скрывается набор документов, в которых изложены принципы управления и аудита информационных технологий. CobiT позиционируется как открытый стандарт «де-факто» [4].

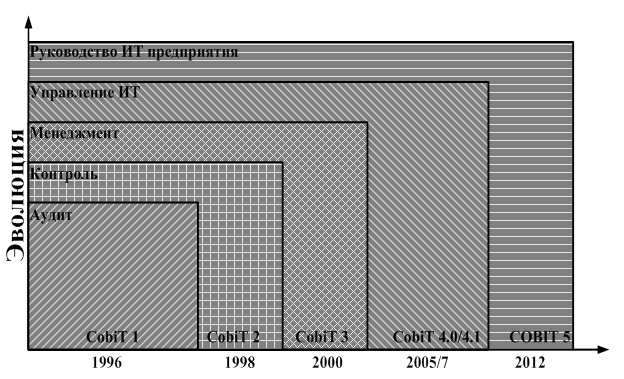

История развития стандарта CobiT может быть представлена в виде следующего рисунка (рис. 1).

Первая редакция стандарта увидела свет в 1996 году. Стандарт CobiT, сохраняя преемственность основным принципам и идеям, постоянно совершенствовался. На сегодняшний день ряд предприятий постепенно переходят на его пятую версию.

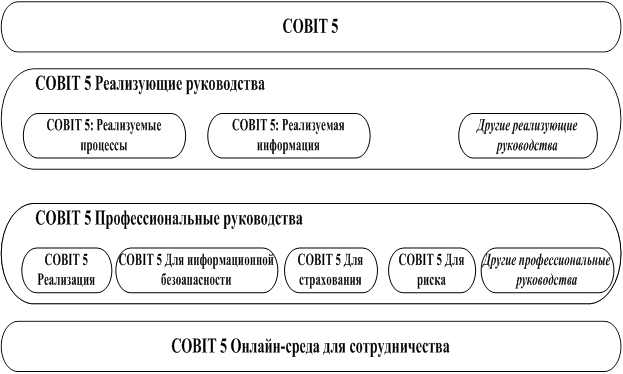

Именно COBIT 5 будет детально рассмотрен в рамках данной работы. Прежде отметим, что структура стандарта была заложена в предыдущих его версиях, в основном в третьей. Редакции 4.0 и 4.1, созданные в 2005 и 2007 годах соответственно, практически без изменений переняли схему структуры предшествующей им версии. Чего нельзя сказать о пятой версии, о чем наглядно говорит представленный ниже рисунок (рис. 2).

Необходимо отметить, что модель процессов, выстраиваемая на базе CobiT, предпочтительней других подходов, в основе которых не лежат бизнес-процессы организации (методики и стандарты аудита производителей программно-аппаратных средств), по нескольким причинам.

Во-первых, по определению: процесс — это действие, направленное на достижение результата, при оптимальном использовании ресурсов, и которое может корректироваться при его выполнении. При выполнении процесса все задействованные ресурсы структурируются и выстраиваются таким образом, чтобы максимально эффективно выполнять этот процесс.

Во-вторых, процессы в подавляющем большинстве организаций, а особенно их цели не так часто изменяются, по сравнению с организационными объектами (организационно-штатная структура: сотрудники, отделы, департаменты и т. д.).

В-третьих, развертывание информационной системы или внедрение информационных технологий не может быть ограничено спецификой одного отдела или департамента, а затрагивает руководителей, пользователей из других подразделений и ИТ-специалистов. Таким образом, прикладные системы (прикладное программное обеспечение то, что видит пользователь) — это неотъемлемая часть структуры CobiT и могут быть стандартно оценены, как и прочие объекты контроля CobiT, в рамках единой структуры и с применением единых метрик.

CobiT — это сохранение единого подхода к сбору, анализу информации, подготовке выводов и заключений на всех этапах управления, контроля и аудита ИТ, возможность сравнения существующих ИТ-процессов с «лучшими» практиками, в том числе отраслевыми [4].

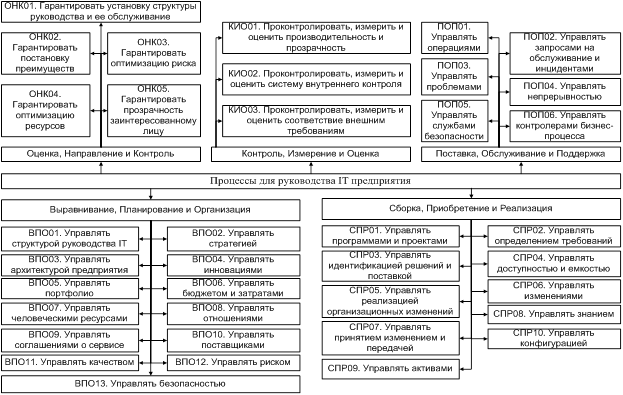

Для этого CobiT выделяет высокоуровневые цели контроля (ВЦК), по одной на каждый ИТ-процесс, которые группируются в домены. Предлагаемая структура объединяет все аспекты информации и технологий, поддерживающих ее. Применяя эти высокоуровневые цели контроля, руководитель может быть уверен, что ему будет предоставлена адекватная система контроля над ИТ-средой, которая учитывает задействованные ресурсы ИТ, дающая возможность оценить ИТ по предлагаемым CobiT семи критериям оценки информации. В дополнение к изложенным выше свойствам конфиденциальности и целостности, необходимо следующие 5 критериев или свойств:

— Эффективность — актуальность информации, соответствующего бизнес-процесса, гарантия своевременного и регулярного получения правильной информации.

Продуктивность — обеспечение доступности информации с помощью оптимального (наиболее продуктивного и экономичного) использования ресурсов.

— Пригодность — предоставление информации по требованию бизнес-процессов.

— Согласованность — соответствие законам, правилам и договорным обязательствам.

— Надежность — доступ руководства организации к соответствующей информации для текущей деятельности, для создания финансовых отчетов и оценки степени соответствия [4].

Как и в предшествующих версиях CobiT, в пятой версии стандарта также предусмотрено выделение высокоуровневых целей контроля или ИТ-процессов. Отметим, что, учитывая особенности разработчика стандарта, структура ВЦК была переведена и представлена в удобном для восприятия варианте (рис. 3).

Отметим, что данная версия стандарта CobiT, даже судя по приведенному выше составу высокоуровневых целей контроля, наилучшим образом соответствует реалиям современного предприятия, активно применяющего информационные технологии. Количество ВЦК увеличилось до 37, что позволяет стандартизировать еще больше процессов на предприятии. Увеличилось и количество доменов — 5 в COBIT 5 против 4 в CobiT 3, 4.0 и 4.1. Что хотелось бы отметить также, что наряду с традиционными ресурсами предприятия, которые обычно рассматриваются и в рамках менеджмента, особая роль отводится производному от информации продукту — знаниям. Сама информация понятное дело также по себе важна, но знания, а также основанные на них экспертные системы помогают принимать управленческие решения. На наш взгляд, также не менее важным является то, что стандарт COBIT 5 учитывает рыночные условия функционирования предприятий и необходимость совершенствования технологий. Об этом говорит наличие двух высокоуровневых целей контроля: «Управлять инновациями» и «Управлять риском».

Помимо изложенного, стандарт COBIT 5 пропагандирует разделение традиционного управления (менеджмента) и управления информационными технологиями. Это обоснованно следующими принципами:

1) Направлен на удовлетворение потребностей заинтересованного лица.

2) Охватывает всю деятельность предприятия.

3) Основан на применении единой интегрированной структуры.

4) Реализует целостный подход.

5) Направлен на разделение руководства ИТ от менеджмента [1].

На наш взгляд, это вполне разумно и обоснованно: это может разгрузить традиционный менеджмент на выполнение, пусть часто и рутинных, но необходимых процессов для надлежащего функционирования предприятия, и в свою очередь позволит качественно управлять ИТ-ресурсами. В любом случае, оба направления управления не будут перегружены.

В заключение отметим, что сама информационная безопасность как научная и прикладная область деятельности постоянно развивается. Как правило, это обеспечивается постоянным совершенствованием технических и программных средств защиты. Здесь особое место занимает совершенствование методологии управления и аудита ИТ и основанных на них ресурсов. Стандарт CobiT является лучшим комплексным решением для этого. Его пятая версия, на наш взгляд, наилучшим образом соответствует потребностям предприятия в информационной безопасности — любого предприятия, а не только в сфере информационных технологий.

2. CobiT — www.itexpert.ru

3. Амелин Р. В. Информационная безопасность Учебно-методическое пособие по вопросам информационной безопасности

Зачем вам лучшие практики управления ИТ-инфраструктурой?

Как вы работаете: по наитию или по науке? Наверное, никто не даст однозначного ответа: работа в ИТ-сфере предполагает сочетание опыта и технологий, точных указаний, норм и красивых, даже талантливых, инженерных находок. В любом случае, опыт решает. А как насчёт чужого опыта? В мире создано множество сводов и правил, предназначенных для работы ИТ-служб, которые объединяет понятие с маркетинговым оттенком — «лучшие практики». Это опыт, сформированный множеством компаний и позволяющий довольно просто решать стандартные проблемы.

Зоопарк методологий: очень краткий обзор

ITIL и ITSM

ITIL (IT Infrastructure Library) — набор публикаций (библиотека), содержащий лучшие практики в области управления ИТ-услугами. ITIL содержит рекомендации по предоставлению качественных ИТ-услуг, процессов, функций, а также других средств, необходимых для их поддержки. Структура ITIL основана на жизненном цикле услуги, который состоит из пяти стадий (стратегия, проектирование, преобразование, эксплуатация и постоянное совершенствование). Также существуют дополнительные публикации, входящие в ITIL и содержащие специфичные рекомендации по индустриям, типам компаний, моделям работы и технологическим архитектурам. Это каноническое определение ITIL.

На самом деле, эта библиотека породила целую парадигму управления ИТ-инфраструктурой компании, основанную на SLA (соответствие обещаний поставщика услуги ожиданиям клиента) и ITSM (IT Service Management, управление ИТ-услугами). ITSM — это концепция организации работы ИТ-подразделения и его взаимодействия с внешним или внутренним заказчиком, а также внешними контрагентами.

ITSM сам по себе ИТ-проект, поэтому, как и все остальные проекты, имеет свои преимущества и недостатки. Использование методов ITSM даёт возможность делать сервис дешевле и оперативнее, а работу ИТ-подразделения прозрачнее, что особенно ценно в многофилиальных и холдинговых организациях. Также есть ещё один момент, который в век стартапов и буквально молниеносного роста новых типов бизнеса вышел за пределы интересов крупных организаций — это возможность сертификации по ISO 20000, международному стандарту для управления и обслуживания ИТ-сервисов. Полезная штука, если вы претендуете на кусок рынка и ищете себе инвестора.

Теперь о рисках. Понятно, что стандарты ITSM и библиотека ITIL описывают лучшие практики и при ознакомлении с ними кажется, что всё логично и именно так работать и должно.

CobiT

CobiT (Control Objectives for Information and Related Technologies, задачи управления для информационных и смежных технологий) — сбор стандартов и руководств в области управления ИТ-аудита и безопасности; руководство и сборник практик по управлению ИТ-процессами. Связанный с ITIL инструмент, который непрерывно обновляется и предназначен для того, чтобы между руководством компании, ИТ-специалистами и аудиторами (внешними и внутренними) царили мир и взаимопонимание. Проще говоря, управляющий менеджер должен понимать все ИТ-риски, в том числе связанные с бездействием в ситуациях, требующих коррекции, а также потенциальные риски, связанные с использованием того или иного элемента ИТ-инфраструктуры компании.

Рассмотрим две распространённые ситуации.

Ситуация первая. У руководства компании может отсутствовать понимание того, что происходит в ИТ-пространстве, но при этом быть полное понимание целей и миссии бизнеса, процессов, продукта и услуг. И наоборот, ИТ-директор может фанатично строить идеальную ИТ-инфраструктуру, практически не интересуясь тем, как она вписывается в стратегию развития компании. И случается такое нередко именно в самом уязвимом слое — среднем бизнесе, который ещё не достиг нового уровня управления (как гигант), но уже пережил разрастание служб и разрыв простых и внятных внутрифирменных коммуникаций, присущих малому бизнесу. А между тем, такое положение вещей не снимает с руководителя ответственность абсолютно за все процессы в компании, в том числе происходящие в ИТ.

То есть фактически CobiT исходит из понимания того, что ИТ-инфраструктура — это управление информацией, а согласно своду информация оценивается по нескольким критериям:

DevOps

Связан с ITIL (в некоторых источниках считается прямым следствием), покрывается CobiT, но имеет совершенно другую парадигму подход к системному администрированию DevOps. Впрочем, сама расшифровка названия указывает на то, что это гибрид на стыке администрирования и разработки (development и operations). Методология DevOps соединяет в себе труд разработчиков и ИТ-инженеров (это могут быть сформированные команды, отдельные люди или даже один человек), тем самым обеспечивая быстрые темпы развёртывания, надёжность и безопасность production-среды (включая тестирование). Говоря проще, эта методология исключила распространённую фразу, ставшую мемом: «Проблема на стороне железа/софта».

DevOps отлично вписался в Agile-методологию с частыми билдами и релизами, хорошо работает в случае развития и тестирования облачных сервисов, а также непрерывно развивающихся пользовательских приложений (корпоративных систем, игр, планировщиков, агрегаторов и т.д.), именно поэтому с 2009 года он хорошо развился и прижился во многих командах как своеобразный тип айтишной кооперации. Дополнительное преимущество DevOps-методологии ощущается при использовании разработчиками и инженерами по тестированию виртуальных машин, конфигурационных файлов, интеграционного и непрерывного тестирования. Например, при тестировании сервисов IP-телефонии тестировщик пишет и использует автоматические тесты, сам настраивает схему, виртуальные машины, репликацию базы данных — фактически это и есть DevOps.

Ок, моя компания не входит в топ-100 мира, что мне делать с этой информацией?

Действительно, ITIL и CobiT затрагивают и описывают несколько десятков ИТ-процессов, многих из которых нет в большинстве организаций. Однако это не повод отказаться от ознакомления с основами методологий, чтобы внедрить некоторые идеи в жизнь вашей ИТ-инфраструктуры. Вот примерный перечень того, что даёт использование некоторых принципов перечисленных методологий.

Alloy Navigator — комплексное средство управления работой ИТ-инфраструктуры предприятия. Продукт представляет собой простую и многофункциональную систему Service Desk, с широкими возможностями по управлению активами и поддержкой всего спектра задач подразделения IT. Нацелен на потребность среднего и крупного бизнеса. Для малого бизнеса есть Alloy Navigator Express.

Alloy Discovery — система сбора и обработки информации о компьютерном оборудовании и программном обеспечении компании. Продукт разработан специально для сетевых администраторов и поставщиков услуг, подходит для малого и среднего бизнеса. Для совсем небольшого бизнеса есть Alloy Discovery Express.

Alloy Navigator

Alloy Navigator Express — от 20 000 руб. / пользователь, от 150 руб. / хост

Alloy Navigator Enterprise — от 83 000 руб. / пользователь, от 150 руб. / хост

Подробности тут

Пост об Alloy Navigator на Хабре живёт здесь.

Alloy Discovery

Alloy Discovery Express — от 12 000 руб. / пользователь, от 150 руб. / хост

Alloy Discovery Enterprise — от 19 000 руб. / пользователь, от 150 руб. / хост

Подробности тут

Пост об Alloy Discovery на Хабре живёт здесь.