Что такое cit test

[Вопросы] Что это такое cit test?

|

IMG_20201114_033703.jpg (202.36 KB, Downloads: 2)

2020-11-14 06:37:53 Upload

Xiaomi Comm APP

Получайте новости о Mi продукции и MIUI

Рекомендации

* Рекомендуется загружать изображения для обложки с разрешением 720*312

Изменения необратимы после отправки

Cookies Preference Center

We use cookies on this website. To learn in detail about how we use cookies, please read our full Cookies Notice. To reject all non-essential cookies simply click «Save and Close» below. To accept or reject cookies by category please simply click on the tabs to the left. You can revisit and change your settings at any time. read more

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

CIT: что это за приложение на Android и нужно ли оно?

24.12.2020 3 Просмотры

Сегодня для смартфонов выпущено огромное количество приложений. Многие владельцы девайсов просто физически не способны знать о назначении каждого из них. Более того, ряд программ относят к системным, что может оказаться причиной того, что рядовой пользователь элементарно не будет знать, что это такое. Ярким примером является приложение CIT или CIT-Test.

Что это такое?

Почему-то, люди ошибочно принимают его за совсем другую программу под названием MBN или MBN Test. Это одно из системных приложений, основная функция которого заключается в оптимальной работе конфигураций 4G –сетей. MBN Test обеспечивает пользователю возможность подключаться к сетевым протоколам и выходить в Интернет.

CIT-Test. Представляет собой совсем другую программу, и она не является системной. Кстати, любой антивирус реагирует на него плохо, сигнализирует о том, что это посторонний элемент. Чаще всего, CIT-Test обнаруживается, как троянский вирус.

Если говорить о функциональности, то смело можно заявить, что владелец смартфона, не увидит данного приложения, как такового. Он просто понимает, что эта программа у него на устройстве есть (обычно, выясняется это как раз после проверки на вирусы) и что она была всегда. На деле же все обстоит совсем иначе.

CIT-Test попал на телефон вместе с каким-то другим приложением или файлом. Ему не понадобится много времени, чтобы начать проявлять себя в следующих моментах:

Нужен ли CIT-Test на смартфоне?

Однозначный ответ – нет, не нужен. От него нужно избавиться, как можно скорее, ведь, это вирус.

Троянское приложение для Android обходит проверки Google Bouncer

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.

Cit Test: что это за приложение на Android?

16.11.2020 352 Просмотры

На сегодняшний день для смартфонов было выпущено большое количество приложений, о предназначении которых знают далеко не все пользователи. Ярким примером является Cit Test.

Что это такое?

Сразу следует оговориться, что пользователи часто путают его MBN Test, но это совершенно разные вещи.

MBN Test является системным приложением, которое отвечает за конфигурацию сетей 4G. За счет данной утилиты устройство сможет подключить к Интернету и необходимому сетевому протоколу. В случае удаления данной программы или ее отключения, возникнут сложности, связанные с некорректностью работы LTE на устройстве. В этом случае смартфон может начать сбрасывать входящие и исходящие вызовы, а также исчезнет подключение к сети.

Как такового, самого приложения пользователь не видит. Он просто знает, что оно где-то есть, ведь показал же его антивирус, и думает, что эта программа изначально была у него в смартфоне. На самом деле это не так.

Данное приложение скачалось вместе с каким-то другим файлом и установилось на смартфон. Вместе с его появлением с устройством могут начать происходить странные вещи, например:

Что же делать?

Если вирус еще не укоренился в системе, то его можно убрать за счет специальных антивирусных программ.

Кроме того, существует еще несколько основных способов избавления от Cit Test:

Таким образом, от приложения Cit Test нужно избавляться. Это вирус.

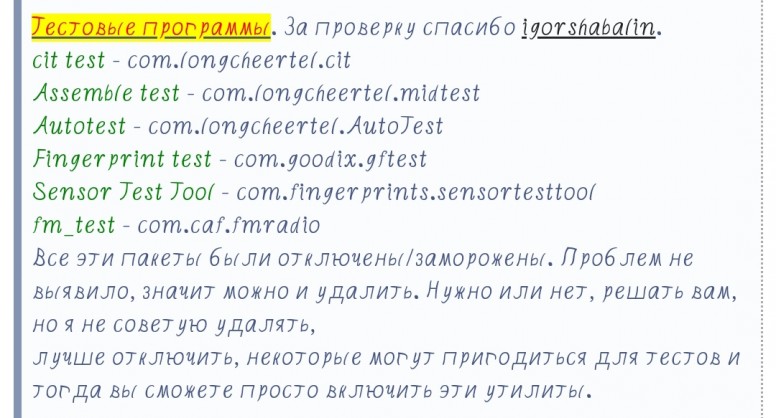

Секретное меню CIT в MIUI тщательно протестирует ваш телефон с головы до ног. Вот как вы его активируете

Всем известная пользовательская надстройка MIUI, принадлежащая китайскому гиганту, становится все более популярной. Он создал свою базу поклонников благодаря отличным и эффективным функциям, а также долгой поддержке старых устройств.

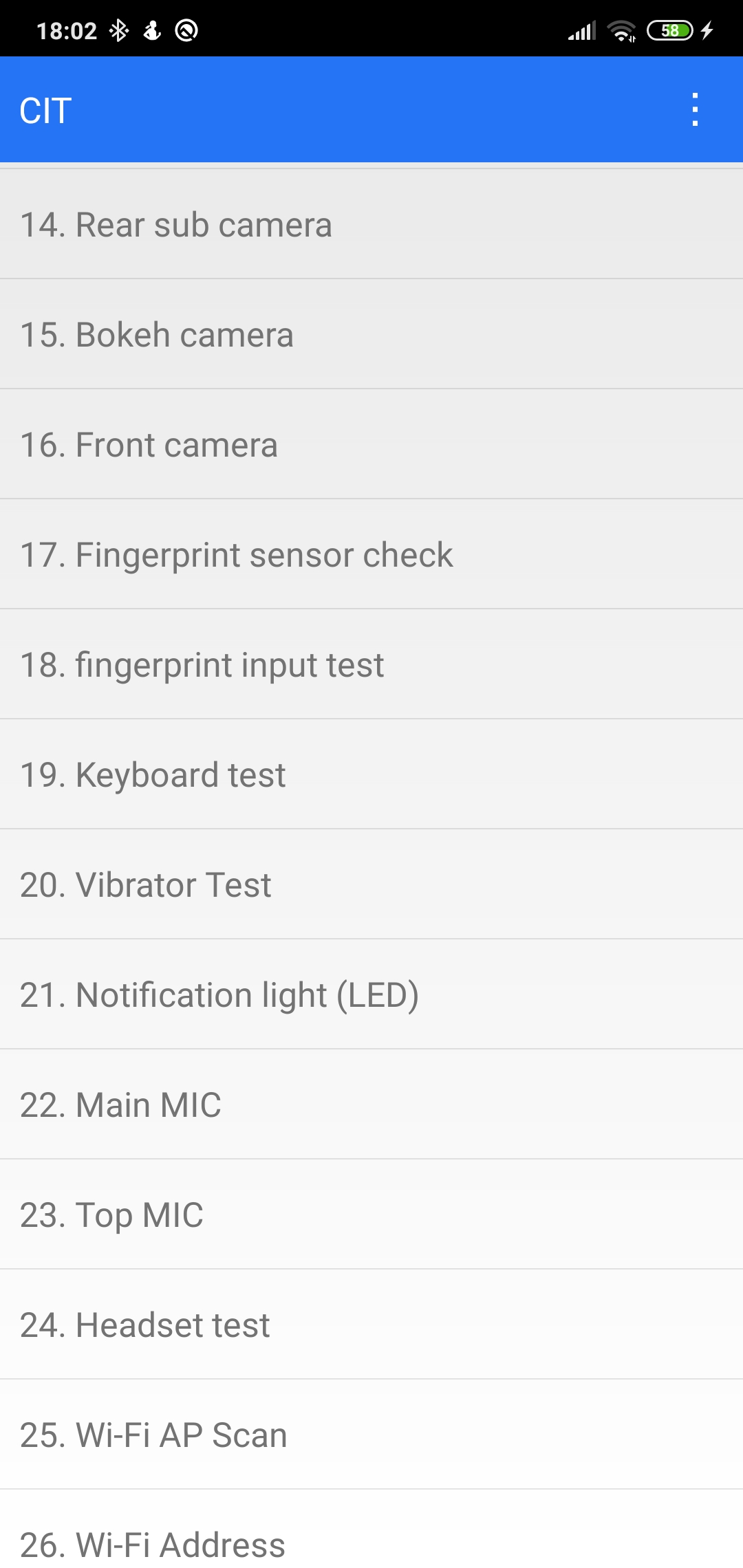

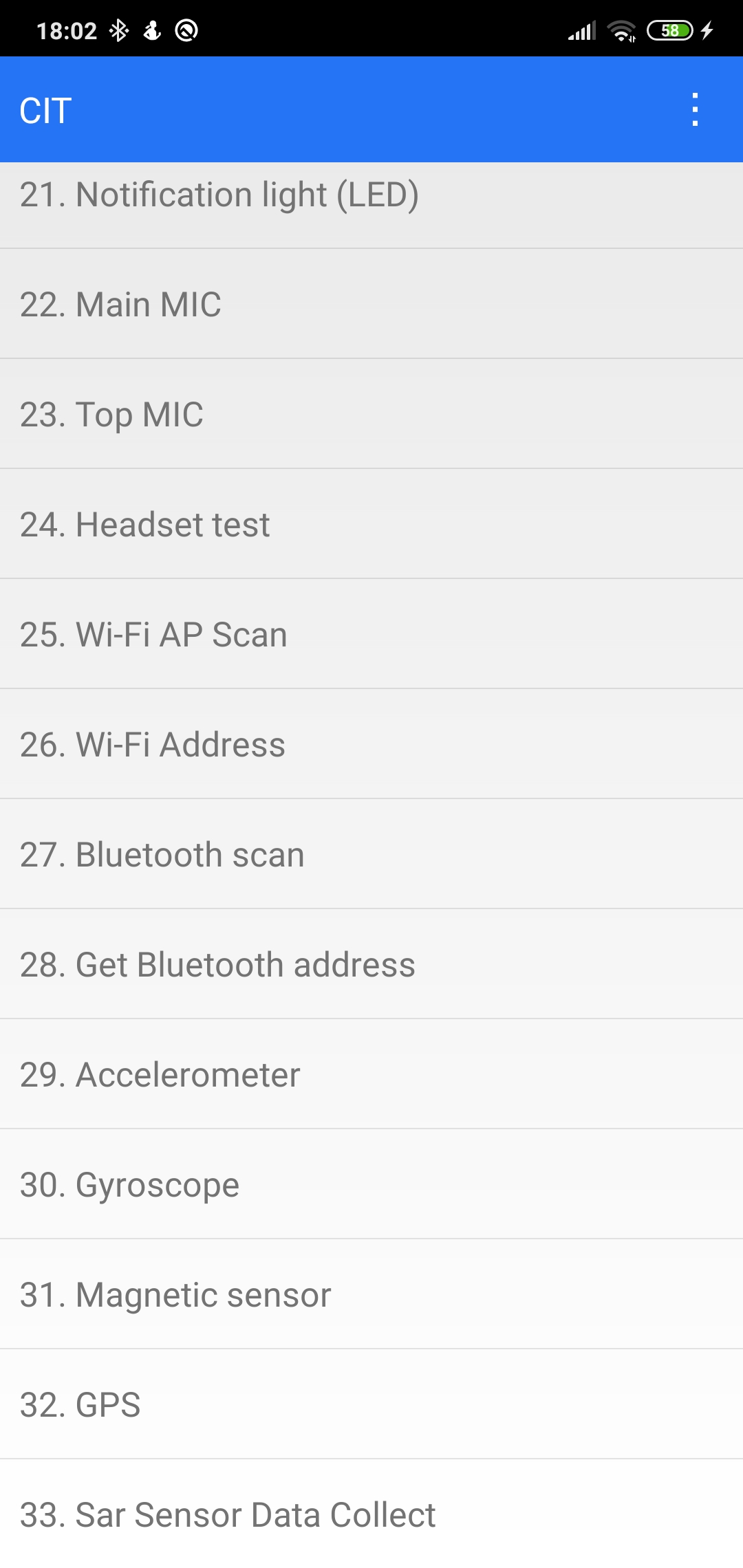

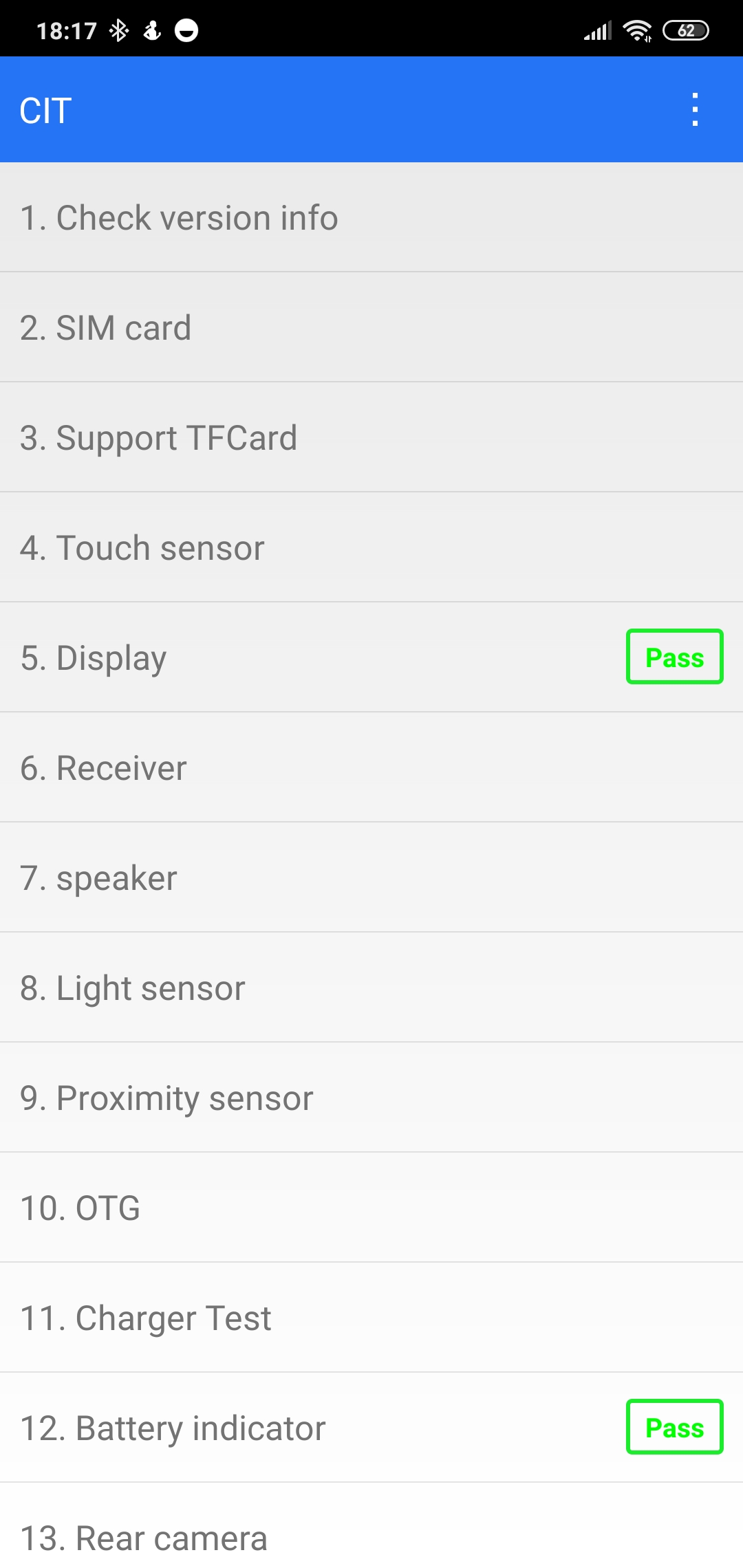

В сегодняшней статье мы более подробно рассмотрим «секретное» меню CIT, которое в мгновение ока диагностирует любой, даже самая маленькая проблема вашего устройства. Многие из нас оценят эту полезную функцию.

Диагностирует проблемы со смартфоном

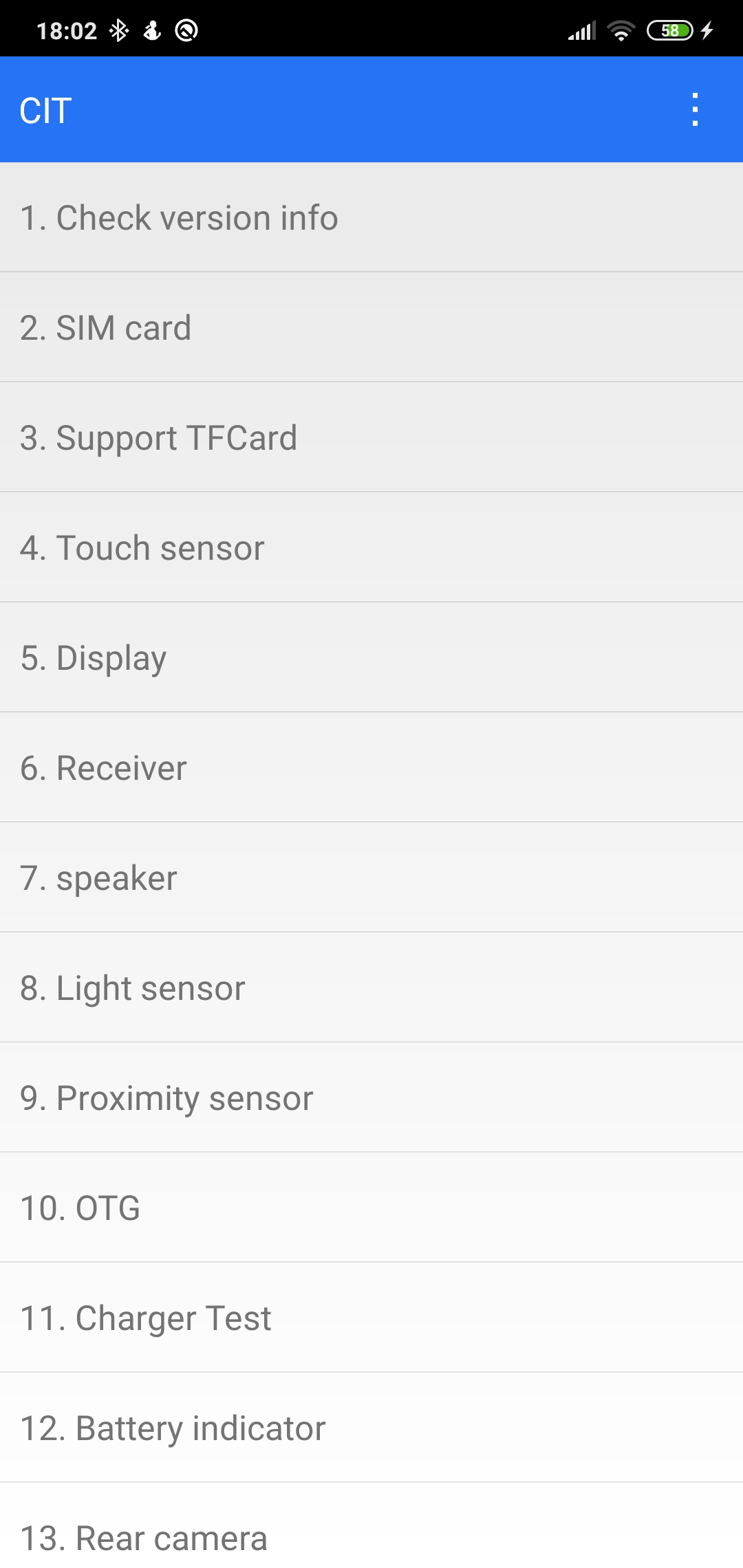

Меню CIT используется для простого, понятного и быстрого тестирования каждой части вашего смартфона.

Поскольку тест фокусируется на каждом компоненте отдельно, очень вероятно, что вы сможете легко решить свою проблему, не выходя из дома.

Меню CIT предлагает детальное управление дисплеем, динамиками, микрофонами, GPS, Wi-Fi, Bluetooth, SIM-картами, SD-картами, зарядкой аккумулятора, светодиодной подсветкой и многим другим.

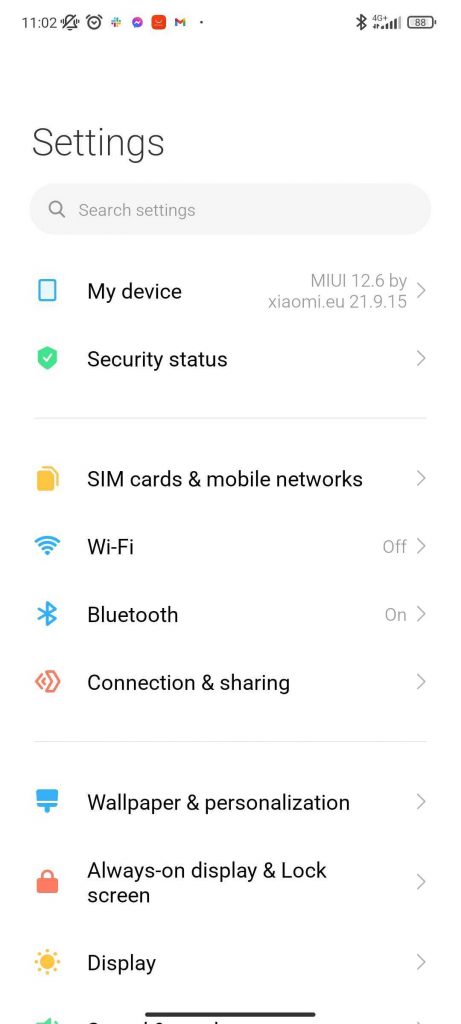

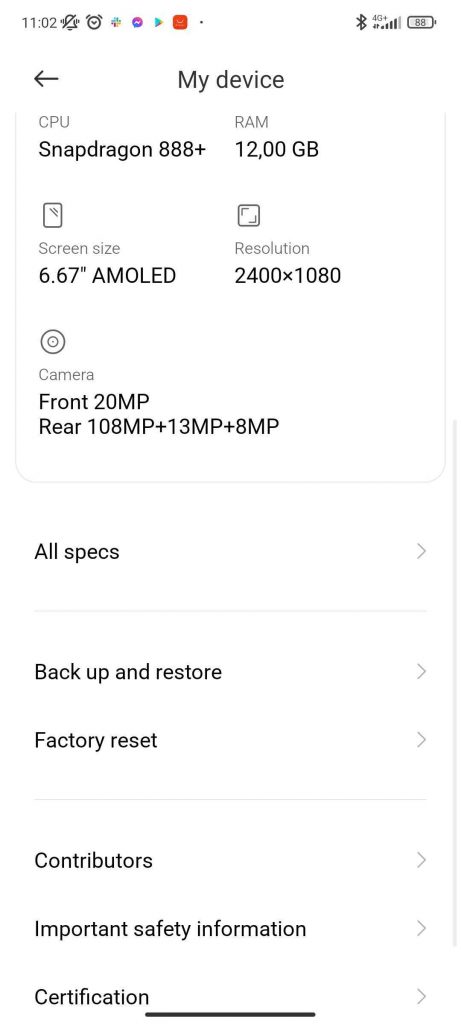

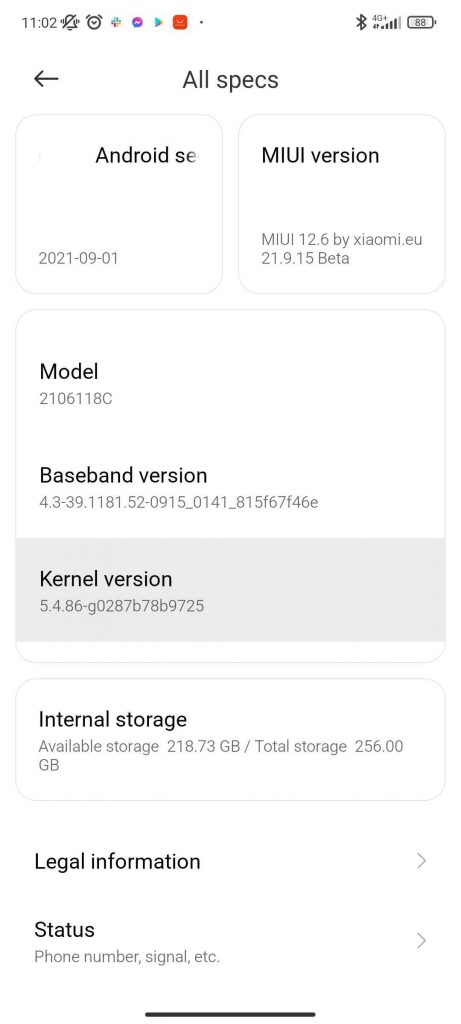

Как активировать CIT?

Чтобы проверить, что ваше устройство работает правильно во всех отношениях, выполните следующие действия:

На последнем шаге вам нужно будет 5 раз щелкнуть по элементу Версия ядра, после чего вы окажетесь в чистом меню CIT.

Поскольку охватывается каждая область работы со смартфоном, вы, скорее всего, придумаете свою.

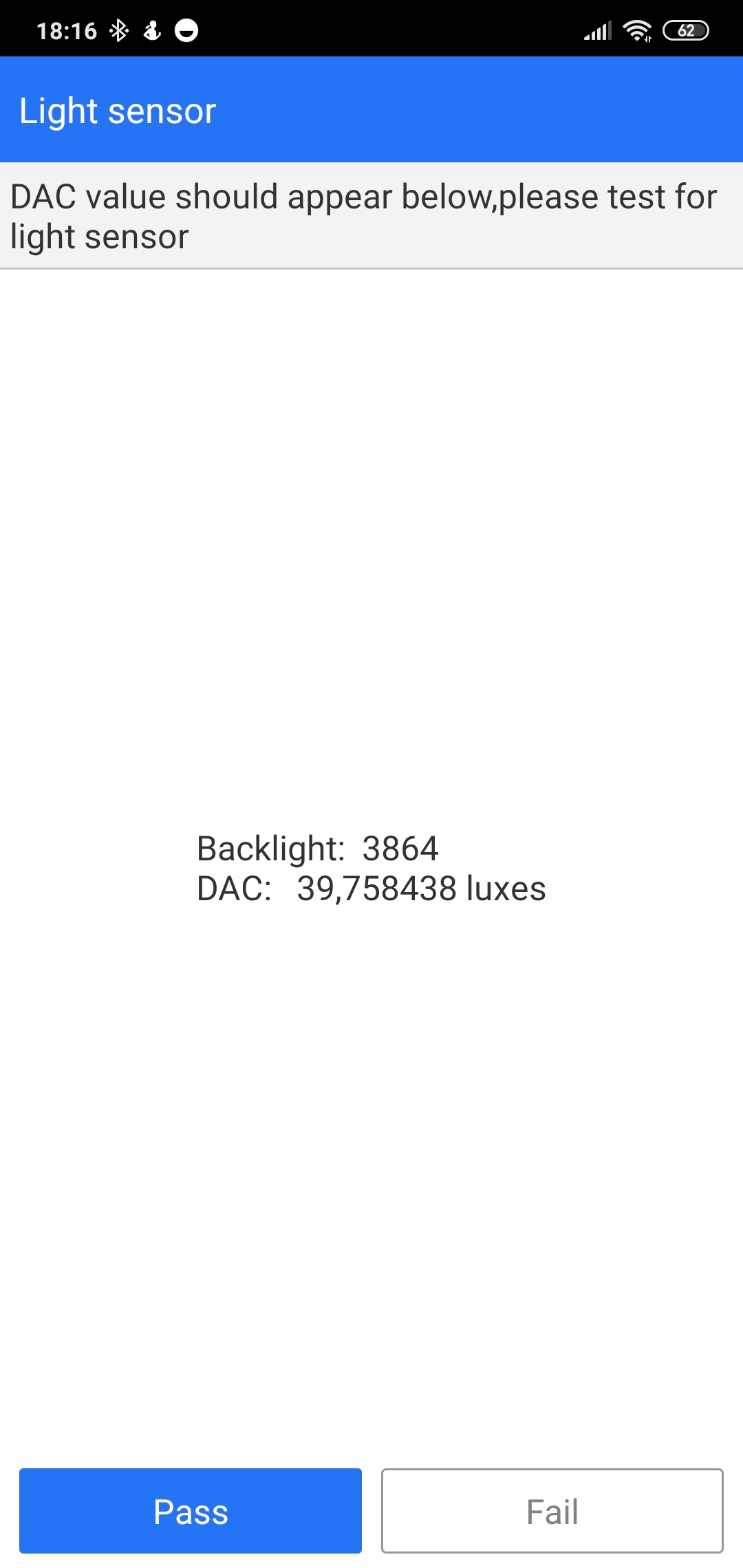

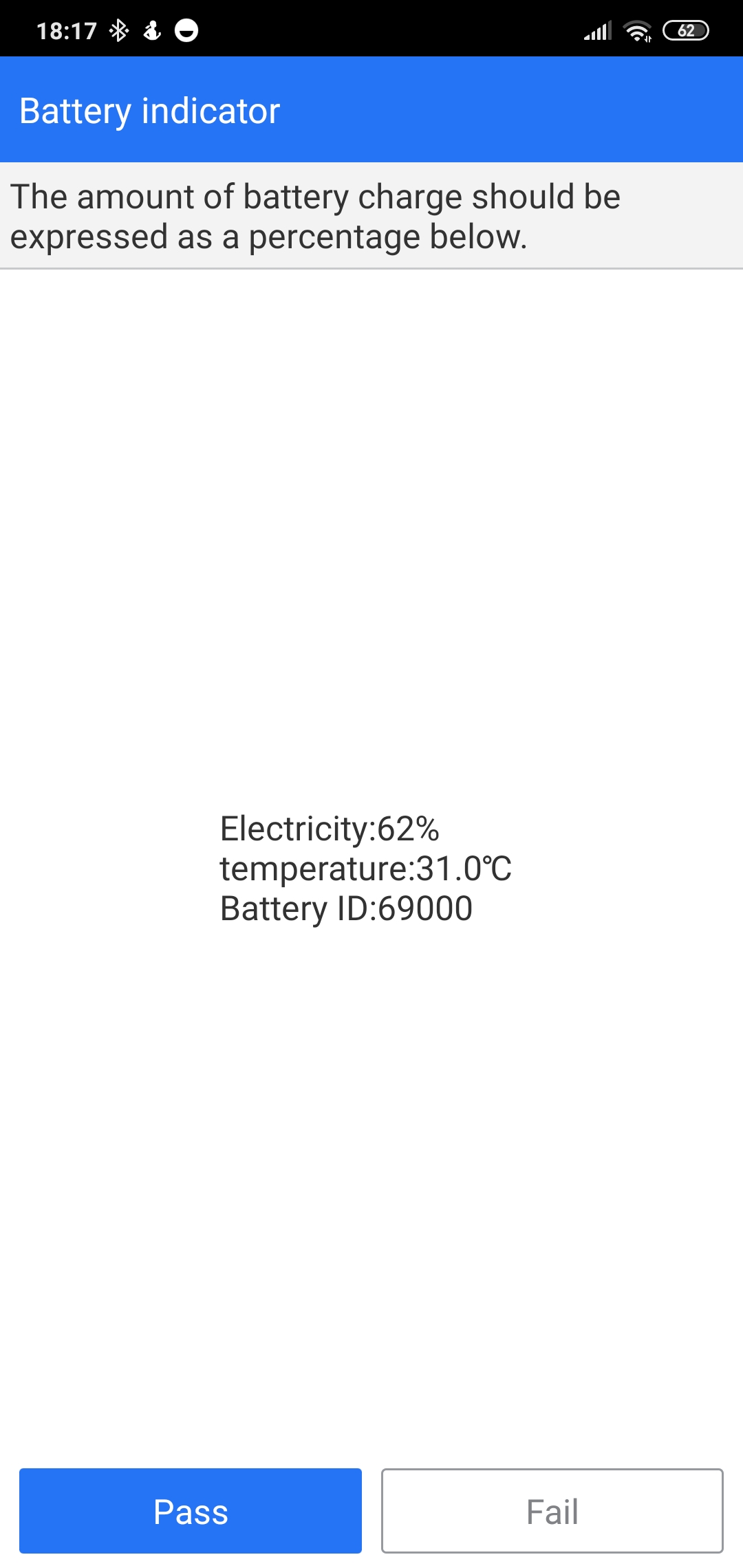

После выбора области, которую вы хотите проверить, система проведет вас через весь процесс диагностики, используя текст выше.

Весь тест действительно прост и может быть выполнен даже менее опытным пользователем.

Если во время теста проблем не было обнаружено, отображается сообщение PASS, а если что-то не так, отображается FAIL.

Затем система попытается решить проблему. Если это не сработает, мы рекомендуем создать отчет об ошибке, нажав кнопку «Процессор» 5 раз.

Мы регулярно публикуем свежие новости и новости не только о MIUI на нашем сайте в виде статей. Если вы не хотите пропустить горячие новости, не забудьте подписаться на статьи. Мы также приглашаем вас в наш дружественная группа в фейсбукегде мы формируем активное сообщество Xiaomi.