Что такое cisco asa

Cisco ASA

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

Содержание

[править] Базовые настройки

Задание имени устройству:

[править] Настройка интерфейсов

Для того чтобы разрешить прохождение трафика через интерфейсы ASA, необходимо задать имя интерфейса и IP-адрес (для режима routed).

[править] Management интерфейс

[править] Задание IP-адреса

Cisco ASA не поддерживает secondary-адреса на интерфейсах [1]. При необходимости, можно попробовать такой вариант [2].

[править] Уровни безопасности интерфейсов

На ASA каждому интерфейсу присваивается уровень безопасности:

[править] Влияние уровней безопасности на другие функции

Уровни безопасности контролируют поведение ASA в таких ситуациях:

[править] Правила взаимодействия между интерфейсами с различными уровнями безопасности

По умолчанию прохождение трафика от менее безопасного интерфейса к более безопасному запрещено. ASA пропускает обратный трафик, если инициатором соединения был хост, находящийся за более безопасным интерфейсом.

[править] Правила взаимодействия между интерфейсами с одинаковыми уровнями безопасности

По умолчанию передача трафика между интерфейсами с одинаковыми уровнями безопасности не разрешена.

Разрешить передачу трафика между интерфейсами с одинаковыми уровнями безопасности:

Правила взаимодействия между интерфейсами с одинаковыми уровнями безопасности (после разрешения коммуникаций между ними):

[править] Просмотр информации об интерфейсах

Просмотр информации о именах интерфейсов и уровнях безопасности:

Информация о статусе интерфейсов и IP-адресах:

This command shows the primary IP addresses (called “System” in the display) for when you configure high availability as well as the current IP addresses. If the unit is active, then the system and current IP addresses match. If the unit is standby, then the current IP addresses show the standby addresses.

[править] Использование имен

[править] Команды

[править] Просмотр всех существующих команд

Так как количество команд очень большое, то желательно выполнять команду с соответствующим фильтром.

Просмотр всех существующих команд включающих слова debug vpn:

[править] Создание alias для команд

Просмотр настроенных alias:

[править] Справка

Например, справка о команде hostname:

[править] Работа с конфигурационными файлами и ОС

Посмотреть текущую конфигурацию:

В ASA есть много настроек по умолчанию. Для того чтобы не загромождать конфигурационный файл, они не отображаются в выводе команды show run. Для просмотра всех команд конфигурационного файла используется команда show run all.

Посмотреть текущую конфигурацию и скрытые команды:

Посмотреть стартовую конфигурацию:

Удалить стартовую конфигурацию:

Удалить текущую конфигурацию:

Скопировать текущую конфигурацию в стартовую:

более быстрый вариант:

[править] Управление процессом загрузки ОС и конфигурационных файлов

Показать содержимое директорий:

Показать содержимое файла:

Указать файл ОС, который будет использовать ASA:

Просмотр текущих настроек загрузки ОС и конфигурационного файла:

[править] Перезагрузка ASA

Установить время перезагрузки:

Отменить запланированную перезагрузку:

Проверить настройки перезагрузки:

[править] Просмотр информации

[править] Трансляция адресов

. Если нет соединений обновить браузер

Зайти на веб сервер Зайти на ftp сервер

[править] Маршрутизация

[править] ACL

[править] Отличия от настройки ACL на маршрутизаторах

ACL на ASA настраиваются точно также как и на маршрутизаторах, с небольшими отличиями по синтаксису команд. Главное отличие – это маска, в ASA маска применяется не wildcard, а обычная.

Например, если в ACL необходимо разрешить прохождение IP-трафика из сети 192.168.5.0/24 в любую другую сеть, то:

Кроме того, отличается применение ACL на интерфейсе. На ASA ACL применяется так:

Пример применения ACL TEST для входящего трафика на интерфейсе outside:

[править] Разрешение ICMP

По умолчанию прохождение icmp пакетов через АСА запрещено

1 Запретили прохождение icmp request

2. Настраиваем ACL для трафика из интернета

2.1. Статические записи для внутреннего хоста и DMZ хоста

2.2. Проверяем, что без ACL не получается зайти во внутр сеть. Packet tracer 2.3. Создаем ACL чтобы трафик (icmp, ftp, ssh, http) проходил к DMZ хосту (не забывать о том что адреса транслируются) 2.4. Создаем ACL чтобы трафик (icmp, ftp, ssh, http) проходил к внутреннему хосту 2.5. Смотрим командами show на ACL

3. Проверяем пройдет ли теперь трафик. Packet tracer

[править] Time-based ACL

4. Настройка и проверка time-based ACL 4.1 Настройка периода времени

4.2. Удаляем строку из ACL

Добавляем времменую запись

Заходим SSH и у нас ничего не получаеттся

4.3. Меняем время на ASA. Теперь запись активна Проверяем

4.4. Возвращаем запись и время меняем на правильное

5. Настройка исходящего ACL

6. Проверка исходящего ACL

После проверки удаляем его

[править] object group

1. Настраиваем service object group

2. Настраиваем icmp-type object group

3. Настраиваем network object group

4. Настраиваем ACL с object group

4.1 www и ftp к DMZ хосту: ACL на внешний интерфейс для входящего трафика:

5. ACL на внешний интерфейс. Разрешаем входящий www, ssh и icmp трафик

ACL на dmz интерфейс. Разрешаем icmp

[править] AAA

7.1. Настраиваем ACS

7.2. Настраиваем AAA на ASA для входящего соединения (из инета в лок сеть)

Смотрим на пользователя:

7.3. Настраиваем AAA на ASA для исходящего соединения (из лок сети в инет):

Проверяем FTP и HTTP

7.4. Настраиваем AAA аутентификацию для telnet соединений:

Зайти telnet’ом на АСУ

7.5. Настраиваем virtual telnet

Заходим telnet’ом на адрес 192.168.1.5 и вводим имя пользователя и пароль.

Еще раз броузер открываем и нас спрашивают пароль!!

7.6. Настраиваем приглашения при аутентификации и таймауты:

Проверяем. Заходим telnet’ом на адрес 192.168.1.5

7.7. Настраиваем ACS и downloadable ACL

[править] Инспектирование трафика

[править] Настройки по умолчанию

По умолчанию на ASA выполняется инспектирования трафика.

Если в class-map указано match default-inspection-traffic, то к этому классу может применяться только действие inspect

Протоколы, которые инспектируются по умолчанию:

Настройки применены ко всем интерфейсам (global):

Восстановить настройки по умолчанию:

Статистика срабатываний default policy-map:

[править] Инспектирование FTP

Инспектирование FTP выполняет такие действия:

Без включенного инспектирование будет работать только Passive FTP для исходящего трафика.

Убрать инспектирование FTP трафика:

[править] Использование параметра strict

После включения параметра strict:

После включения параметра strict, каждая команда и ответ на неё отслеживаются и проверяются по таким критериям:

[править] Настройка дополнительных критериев анализа трафика

Настройка policy-map которая будет запрещать запросы get:

Применение созданной policy-map в default policy-map:

[править] Инспектирование HTTP

Проверка правильности созданного выражения:

Объединение регулярных выражений в regex class-map:

Создание class-map 3/4 уровня для выделения http трафика:

Создание policy-map 3/4 уровня для инспектирования http трафика с применением policy-map BLOCK_FILES:

Применение INSIDE_POLICY к интерфейсу inside:

Применение класса в раннее созданной политике (удаляем класс BAD_FILES):

[править] DNS rewrite (DNS doctoring)

[править] Site-to-site VPN

[править] Remote VPN

[править] Split tunneling

Для указания сетей в split tunneling, необходимо создать стандартный ACL, который описывает сети находящиеся за ASA.

[править] WebVPN

[править] Transparent firewall

[править] Security context

Разделение ASA на контексты позволяет создать внутри одного физического устройства несколько виртуальных.

В режиме нескольких контекстов не поддерживается:

Межсетевой экран Cisco ASA

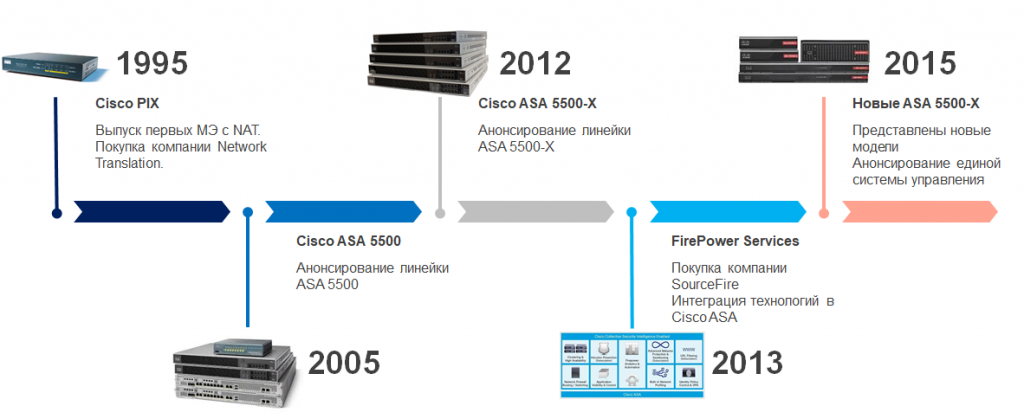

Краткая ретроспектива

Межсетевой экран Cisco ASA — преемник серии PIX, которые были первым файрволами Cisco и обеспечили превосходство компании в этом сегменте сетевых устройств. На инфографике представлена хронология основных событий.

Главным событием стало приобретение компании SourceFire — разработчика системы предотвращения вторжений (СПВ) Snort и антивируса AMP. Технологии компании были интегрированы в продукты линейки 5500-X и известны как сервисы FirePower. С тех пор устройства совершенствуются в механизмах защиты и удобстве управления.

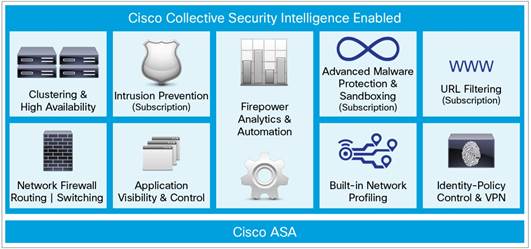

Функциональные особенности

Cisco ASA представляет собой многофункциональное устройство обеспечения безопасности, совмещающее следующие технологии:

Рассмотрим подробнее этот перечень подробнее.

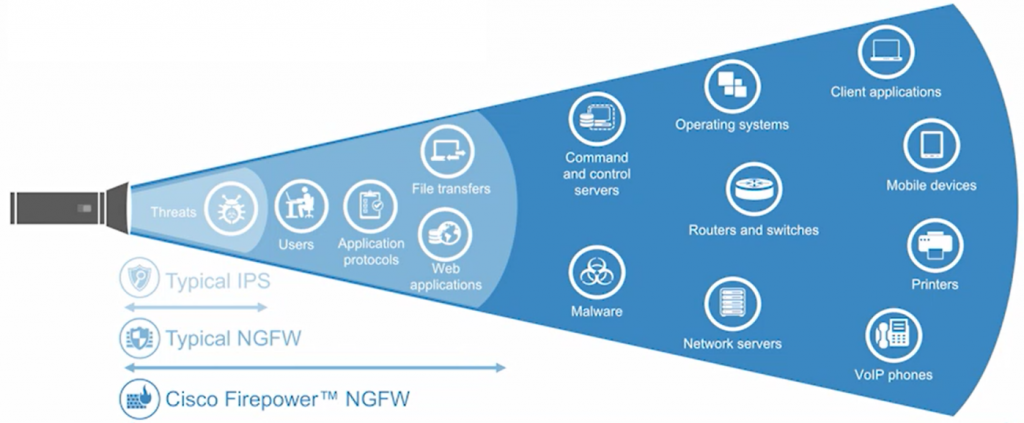

Cisco NGFW

С развитием интернет-технологий классического межсетевого экрана CIsco ASA с инспекцией статусов сессий (stateful firewall), работающего на 3-4 уровнях модели OSI, стало недостаточно. Необходимо подниматься на прикладной уровень и отслеживать соответствующие протоколы и функции приложений. Так, к традиционным правилам (ACL) на основе IP headers и портов TCP/UDP, добавляются новые параметры в ACL:

Cisco NGIPS

Next Generation Intrusion Prevent System — СПВ, в основе которой был Snort. Базовый метод обнаружения — сигнатурный анализ. NGIPS загружает новые образцы каждые два часа для поддержания актуальности базы атак. В распоряжении Cisco крупнейшая сеть детектирования угроз Talos. Важные отличительные особенности данной СПВ состоят в объеме анализируемых данных и автоматизации оценки влияния событий. За счет перманентного детального мониторинга сети система в реальном времени отслеживает её нормальное состояние и своевременно обнаруживает появляющиеся уязвимости. При этом необходимы механизмы снижения количества событий безопасности, требующих обработки пользователям. Для этого применяется автоматизация следующих процессов:

Cisco AMP

Система борьбы с вредоносным кодом с функциями ретроспективной защиты действует на всех стадиях жизни атаки.

Базовые методы и ретроспективные технологии представлены в Таблицах 1 и 2. Первые три алгоритма основаны на анализе непосредственно файлов. Технологии поведенческого анализа используют индикаторы компрометации и динамический анализ файлов в песочнице для обнаружения вредоносов.

Базовый технический подход

Нечеткие отпечатки — ядро Ethos

Машинное обучение — ядро Spero

Ретроспективные методы “включаются” уже после факта заражения, ставя во главе угла анализ действий злоумышленников и возможности реализации других атак в имеющейся инфраструктуре.

Регистрация всех передаваемых файлов в сети

Составление цепочки проведения атак

Мониторинг неожиданных взаимодействий, анализ маршрутов в совершенных атаках

Поведенческий анализ компрометации

Анализ нестандартного поведения и построение комплексных сигнатур в масштабах сети

Траектория подозрительных действий

Фиксация траектории распространения зараженных файлов

Охота на уязвимости

Нахождение брешей в защите, сопоставление с индикаторами компрометации

Совмещение таких подходов позволяет получить полную картину атаки, локализовать пострадавшие ресурсы и уделить дополнительное внимание уязвимостям сети.

Фильтрация URL

Фильтрация адресов производится по следующим параметрам:

В качестве источников данных используются текст внутри трафика HTTP и расшифрованного HTTPS, а также обнаруженные URL из сертификата CN в ходе инициации SSL-соединения.

В ручном режиме можно разрешить отдельные адреса, и такие правила будут иметь приоритет относительно применяемых автоматически.

Для ускорения работы системы на устройство скачивается локальная база URL-адресов. Она ежедневно обновляется из URL-облака, содержащего более 400 миллионов адресов. Локальная база бывает двух размеров: миллион и двадцать миллионов экземпляров. Для второго варианта требуется более 3.4 ГБ оперативной памяти, что следует учитывать при выборе модели ASA.

Существуют также принципиальные ограничения URL-фильтрации. Процесс начинается только после наступления следующих событий:

При блокировке ресурса пользователю можно отобразить страницу с причиной и иной информацией, либо интерактивное предупреждение с возможностью продолжения перехода по запрашиваемому URL.

Централизованное управление

ASA обрабатывает значительные объемы информации. При этом используемые защитные технологии перекликаются в работе и используемых данных. Для обеспечения корреляции между ними и исключения дублирования событий безопасности нужен единый интерфейс, отображающий всю необходимую информацию по состоянию сети, пользователям, объектам, уязвимостям и инцидентам. Таким центром является Cisco Adaptive Security Device Manager (ASDM). Также есть аппаратная версия центра управления — CIsco FirePower Management Center (FMC), обеспечивающий максимальную производительность.

Модельный ряд

Cisco ASA представлена линейкой устройств 5500-X.

На данный момент в ней восемь устройств. В Таблице 3 приведены основные характеристики.

| Параметр | 5506-X | 5508-X | 5516-X | 5525-X | 5545-X | 5555-X |

| Максимальная пропускная способность межсетевого экрана (stateful inspection, UDP-трафик), Мбит/с | 750 | 1000 | 1800 | 2000 | 3000 | 4000 |

| Пропускная способность межсетевого экрана (stateful inspection, смешанный трафик), Мбит/с | 300 | 500 | 900 | 1000 | 1500 | 2000 |

| Производительность AVC, Мбит/с | 250 | 450 | 850 | 1100 | 1500 | 1750 |

| Производительность AVC+IPS | 125 | 250 | 450 | 650 | 1000 | 1250 |

| Пропускная способность шифрования VPN (алгоритмы 3DES/AES), Мбит/с | 100 | 175 | 250 | 300 | 400 | 700 |

| Максимальное количество одновременных сессий | 50K | 100K | 250K | 500K | 750K | 1M |

| Предельное число IPsec VPN-соединений (site-to-site) | 50 | 100 | 300 | 750 | 2500 | 5000 |

| Предельное число виртуальных интерфейсов VLAN | 30 | 50 | 100 | 200 | 300 | 500 |

| Возможность резервирования в режиме Active/Active | Нет | Да | ||||

| Память, ГБ | 4 | 8 | 8 | 8 | 12 | 16 |

| Объем встроенного твердотельного накопителя, ГБ | 50 | 80 | 120 | 120 | 2*120 (RAID 1) | 2*120 (RAID 1) |

| Тип и количество сетевых портов | 8 GigE | 6 GigE copper | ||||

| Увеличение числа сетевых портов | Недоступно | 6 GigE copper или SFP | ||||

| Форм-фактор | 1U для установки в стойку 19 | |||||

Отдельно стоит рассмотреть модель 5506-X, выпускаемую в двух дополнительных вариантах:

Резервирование

Все модели поддерживают сценарии аварийного переподключения (high availability): active/standby и active/active. Моделям выше 5506-X доступны оба варианта. В первом случае трафик идет через активное устройство и передается на второе при отказе первого. Если активны оба, то трафик идет через каждый межсетевой экран, распределяя нагрузку и передавая её полностью на одно из устройств в случае отказа дублёра.

Настройка ASA касается всех защитных компонентов системы. Обращайтесь за консультацией в выборе модели и конфигурировании устройств к партнеру Cisco со статусом “Premier Certified Partner” — системному интегратору ВИСТЛАН.

Заключение

Cisco ASA — это сочетание передовых технологий обеспечения сетевой безопасности Cisco, интегрированных в надежную аппаратную платформу. Такое решение противодействует изменяющимся угрозам безопасности и контролирует трафик компании.

ASA как она есть. Введение. Чего она не умеет

Предисловие: читая курсы о безопасности cisco (вот уже 7 лет, много как то :)) сталкиваюсь с одними и теми же вопросами. Давно уже хочу излить ответы на бумаге ибо повторять одно и то же уже нет сил 🙂 Поэтому попробую тезисно, емко рассказать об основных особенностях работы cisco ASA, настройке основных технологий с использованием CLI (настройка через web интерфейс при понимании технологии не сложна) а также некоторых дизайнерских моментах. Если не указано явно, то речь идёт об версии ОС 8 и лучше.

Итак, начну, пожалуй, с очень важной и для настройщиков, и для дизайнеров, и для предпродажников темы: чего ASA не умеет.

Часто сталкиваюсь с ситуацией, когда железо уже закуплено, «благодаря» стараниям продавцов, однако требуемых технологий, оказывается, оно не умеет. К таким критическим моментам можно отнести:

1. Разделение трафика по параллельным путям (путям с одинаковой метрикой). Не смотря на то, что ASA является устройством 3 уровня, уверенно работает с протоколами RIPv1,2, OSPF, EIGRP, она не поддерживает избыточных маршрутов, т.е. в таблицу маршрутизации всегда попадает один маршрут. Если же маршрутов с одинаковой метрикой более одного (например, OSPF прислал), то выбирается…первый попавшийся 🙂 При его пропадании сразу же «найдётся» второй. В частности поэтому невозможно написать 2 дефолтных маршрута (route [int] 0 0 [next-hop]).

2. ASA не поддерживает Policy Based Routing (PBR). Т.е. вы не можете принудительно отправить пакет через определенный интерфейс, основываясь на адресе источника (напомню, что на маршрутизаторах это делается при помощи конструкции route-map, примененной на вход внутреннего интерфейса). Злую шутку со многими настройщиками маршрутизаторов, впервые сталкивающихся с ASA, сыграло то, что на ASA route-map есть! Только используется она исключительно для редистрибуции маршрутов.

3. На ASA нет никаких виртуальных интерфейсов (tunnel, loopback). Поэтому она не поддерживает туннели GRE (очень жаль!), а следовательно и удобную технологию DMVPN.

Это, пожалуй, основные моменты. Есть еще ряд неудобств, но как правило они не критичны в проектах. К ним могу отнести:

1. На ASA нет ни telnet, ни ssh клиента. Т.е. пойти с ASA куда то не получится.

2. У ASA нет «внутренней» маршрутизации, т.е маршрутизации внутри себя. Попасть из зоны inside на интерфейс outside не получится. Правда, с переходом на OS Linux подвижки в этом направлении появились, например, можно «увидеть» адрес внутреннего интерфейса сквозь туннель IPSec, а также позволить управлять ASA сквозь туннель, соединяясь с адресо

м внутреннего интерфейса (надо дать команду management-interface [int]). В частности поэтому на ASA надо явно указывать интерфейс, через который будет достижим тот или иной адрес, например адрес next-hop при задании статического маршрута

route outside 0 0 192.168.1.1

или при задании сервера аутентификации

aaa-server TAC (inside) host 10.1.1.100

3. На ASA нельзя сразу попасть на 15 уровень привилегий без дополнительного запроса для входа в enable.

4. На ASA нельзя увидеть стартовую конфигурацию как файл в какой-нибудь файловой системе (на маршрутизаторе этот файл лежит в nvram: ). При этом running-config увидеть можно:

more system:/running-config

5. На ASA нельзя просто залить новый файл ОС, чтобы получить новый функционал. Весь функционал уже «зашит» в ОС, а фичи включаются при помощи лицензии (activation key)

6. На ASA нельзя сделать РРТР сервер, равно как и использовать её как РРТР клиента.

7. До версии 8.2 не было нужнейшей фичи: сбора статистики с использованием netflow

Помня этот невеликий набор, надеюсь, вам удастся избежать разочарований при работе с этой надежной и удобной железякой.

Теперь поговорим о том, что при помощи ASA сделать можно:

1. Маршрутизация, в том числе динамическая

2. НАТ во всех видах, какие только можно измыслить

3. Динамическое межсетевое экранирование

4. Modular Policy Framework (MPF, конструкция для сортировки пакетов по классам и применения к ним различных действия, например, приоритизация и ограничение полосы)

5. Глубокий анализ «сложных» протоколов (FTP, H.323, SIP,TFTP, IPSec и т.д.)

6. AAA, в том числе перехватывающая аутентификация

7. IPSec Site-to-site, Easy VPN Server (ASA 5505 может быть и hardware client)

8. SSLVPN gate

9. Виртуальные межсетевые экраны (Context)

10. Failover (Active/Standby и Active/Active)

11. «Прозрачное» экранирование (Transparent Firewall)

Поговорим об этих технологиях подробнее. Позже, как изыщу время и силы 🙂

(Продолжение следует)