Что такое check point

Инструкции и полезная документация Check Point

Относительно недавно мы публиковали статью “Какой firewall лучше всех? Лидеры среди UTM и Enterprise Firewalls (Gartner 2017)”. Безусловно, подобные сравнения очень важны и интересно знать лидеров рынка. Эта информация весьма полезна при выборе решения. Но большинство инженеров/сисадминов обращают внимание на еще один момент — документация. Чем больше документации и чем больше интернет-сообщество, тем проще администрировать выбранное решение. Как же обстоят дела с этим у Check Point? Ниже мы приведем наиболее полезные ресурсы Check Point, где вы сможете найти всю необходимую документацию или ответ на какой-либо технический вопрос. Эти ресурсы будут особенно полезны тем, кто уже использует Check Point.

Начать хотелось бы с небольшого тезиса — Check Point это сложный и высокотехнологичный продукт. Связано это в первую очередь с тем, что он способен выполнять огромное количество функций. Как мы уже описывали ранее, функционал Check Point-а разделен на блейды: Firewall, IPSec VPN, Moblie Access, Application Control, URL Filtering, Data Loss Prevention, IPS, Anti-Bot, Anti-Virus, Threat Emulation, Threat Extraction, Anti-Spam, Identity Awareness, Content Awareness, QoS, Monitoring, Smart Event и т.д. Поэтому если вы ищите одну большую книжку по Check Point, то вы ее не найдете. Вместо этого вся документация Check Point разбита на несколько категорий. Распишем самые важные.

Check Point Support Center

Это самый главный ресурс Check Point. И заходить сюда стоит не только когда вы хотите обратиться в техническую поддержку, но и когда ищите какую-либо документацию.

Как можно увидеть на картинке, любой поисковый запрос (в нашем случае IPS) выдает результаты в четырех разделах:

Check Point Administration Guide

Название говорит само за себя. Думаю это первая документация с которой стоит начинать при возникновении проблем или вопросов связанных с Check Point. “Админ гайды” как правило делятся по блейдам и версиям операционной системы, например: R80.10 Mobile Access Administration Guide или R77 Mobile Access Administration Guide.

Подобные гайды содержат не только описание блейда, но и процедуру настройки. Поиск подобных гайдов естественно осуществляется через Support Center в разделе Documentation. При поиске указывайте название интересующего блейда и фразу “administration guide”. Примечательно, что начиная с версии R80.10 большинство документации доступно не только в виде pdf, но и в web-формате. Пример:

Кроме того, есть возможность скачать “сборник” админ гайдов по конкретной версии ПО. Например:

Check Point Technical Reference Guides (ATRGs)

Бывают ситуации, когда информации в стандартных “админ гайдах” недостаточно. В этом случае стоит обратиться к документам с тегом “ATRG” — Advanced Technical Reference Guides. Как следует из названия, это более углубленные технические гайды, которые позволяют досконально разобраться в работе той или иной функции Check Point. Как и в случае с admin guide, искать ATRG документы можно в Support Center, дополнив запрос названием блейда, пример: atrg threat emulation.

Кроме того, совсем недавно появилась страничка, где приведены все ATRG гайды. Их уже более 35.

Check Point “How To” Guides

Помимо стандартных и расширенных (ATRG) гайдов существуют еще так называемые “How To”. Эти документы содержат инструкции по самым распространенным задачам, с которыми сталкиваются пользователи Check Point. Все гайды разбиты на категории:

Список всех “How To” можно найти в sk65385. Коллекция инструкций просто огромная. Рекомендую всегда держать их “под рукой”.

Check Point Processes and Daemons

Для того, чтобы эффективно решать встречающиеся проблемы с Check Point-ом, очень важно понимать, как он в принципе работает. Здесь на помощь приходит еще один SK — sk97638. Он описывает все процессы и “демоны” Check Point-а, включая такую информацию как:

Какие порты использует Check Point?

Еще один весьма полезный документ Check Point — sk52421. Здесь вы найдете все порты, которые использует Check Point, с детальным описанием для чего и каким блейдом. Документ особенно пригодится, если Check Point находится за другим МЭ.

Оптимизация производительности Check Point (Best Practices)

В sk98348 вы найдете главные рекомендации по настройке и улучшению производительности таких вещей как: Security Gateway, ClusterXL, Cluster — 3rd party, VSX, CoreXL, SecureXL, Application Control, URL Filtering, Anti-Virus, Anti-Bot, IPS. Не стоит пренебрегать этими документами, особенно если ваш Check Point загружен более чем на 50%.

Check Point CheckMates

Последний ресурс, о котором я бы хотел рассказать, это CheckMates. Это комьюнити-портал огромного количества пользователей Check Point. Он так же поддерживается самим вендором. Здесь регулярно публикуются обучающие материалы, вебинары, интересные статьи от экспертов и многое другое. Но самое главное — здесь можно задать вопрос, на который вы не смогли найти ответ в документации (что мало вероятно). Сообщество весьма живое и скорее всего вам ответят очень быстро.

Английский vs Русский

К сожалению, почти вся представленная документация и ресурсы на английском языке (что весьма ожидаемо). Некоторую русскоязычную документацию можно найти на портале наших коллег из RRC, кое что в нашем блоге или ютуб-канале. Но естественно этого недостаточно. Здесь можно сделать только один вывод — без английского никуда. Что касается авторизованного обучения, то к счастью в России читают курсы на русском языке.

Преимущества централизованной безопасности Check Point перед сетевыми конкурентами

На написание этой статьи меня натолкнуло обсуждение в комментариях Установка и первоначальная настройка Check Point R75. Чем же многофункциональный шлюз безопасности Check Point превосходит своих именитых конкурентов Cisco, Juniper, PaloAlto и др.?

Сильных сторон у данного решения множество, главным из которых, на мой взгляд, является система централизованного управления политикой ИТ-безопасности с единой консоли администратора:

Для начала, краткий экскурс в Check Point.

Исторически, это первый межсетевой экран использовавший технологию Stateful Inpection (отслеживание состояния сессии). Check Point предлагал программные продукты для установки на x86-совместимые сервера/Sparc-сервера/Nokia-платформу (собственно, это отражено в названии компании Check Point Software Technologies), а с 2007 года в линейке появились и аппаратные шлюзы с предустановленной операционкой и ПО безопасности. Та же участь постигла и систему управления SmartCenter – она доступна как в программном виде, так и в виде аппаратных Smart-1 устройств.

С апреля 2012 года операционной системой на всех платформах является Gaia, результат объединения возможностей SPLAT (Secure PLATform Check Point, RHEL-based) и поглощения Nokia-бизнеса с ее IPSO-операционкой и IP-Appliance железом.

Оборудование для малых офисов/филиалов UTM-1 Edge и Safe@Office использует другую, упрощенную, прошивку и специализированное железо.

Весь функционал Check Point лицензионно делится на Security Blades и Management Blades, сигнатурные блейды безопасности (IPS, antivirus, antispam, URL-filtering, application control, DLP) требуют ежегодного продления подписки. Еще есть отдельная ветка Endpoint Security (Full Disk Encryption, Port Protection and media encryption, FW + AV + etc), но не об этом сейчас.

Централизованное управление и масштабируемость

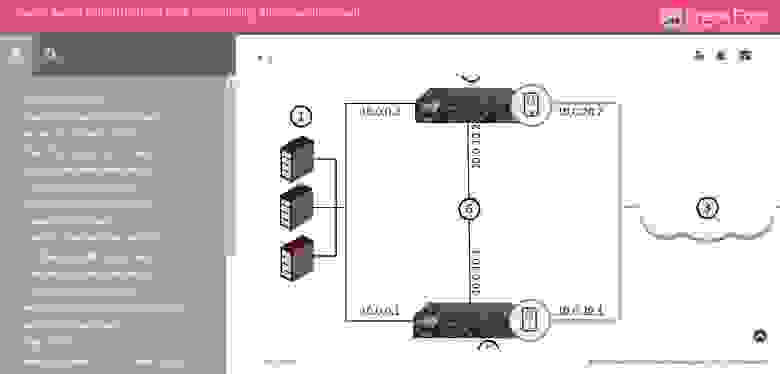

Вне зависимости от размера сети заказчика и количества филиальных офисов управление всеми шлюзами безопасности происходит с единой точки – сервера SmartCenter, часть интерфейса которого приведена выше. Система управления трехзвенная: администратор с установленной SmartConsole подключается к SmartCenter, а SmartCenter раздает шлюзам политики и собирает логи.

И вот киллер-фича: администратор прописывает политику безопасности без обязательной привязки к конкретным шлюзам безопасности!

Это достигается за счет того, что SmartCenter автоматически генерирует и рассылает политики (Policy Package) на шлюзы безопасности исходя из данных об интерфейсах и топологии сетей, находящихся за каждым шлюзом безопасности. А топологию определяет администратор в свойствах шлюза безопасности:

Наличие единой базы сетевых объектов предприятия (сети, ноды, группы объектов, пользователи из LDAP-каталога) и единой целостной политики безопасности повышает читаемость политики, уменьшает ошибки вызванные человеческим фактором. Управление с графического интерфейса без необходимости конфигурации настроек в командной строке на каждом из интерфейсов на порядок уменьшает количество рутинной работы.

В случае расширения количества филиалов, в сервер управления SmartCenter необходимо подключить новые шлюзы безопасности (создать сетевые объекты и установить с ними защищенное подключение SIC – secure internal communication). Дальше можно устанавливать политику как обычно – сервер сгенерирует Policy Package и для них.

Настройка site-to-site VPN туннелей между филиалами

Благодаря столь удобной настройке VPN (а также инструментарию SmartProvisioning для управления множеством однотипных шлюзов на основе шаблонов) решения Check Point используются для защиты больших филиальных сетей и банкоматного трафика в частности. Так, в Украине один из банков успешно эксплуатирует 3000 банкоматов по вышеприведенной схеме централизованного управления.

Корреляция событий безопасности (встроенная SIEM-система SmartEvent) и просмотр логов

И при двойном клике на группе из 8 событий в верхнем ряду получаем детальное описание:

Маркетинговые аргументы

Check Point был и остается вендором, 100% сконцентрированным на ИТ-безопасность. На данный момент его продуктами пользуются все 500 компаний из списка Fortune 500.

Ежегодные аналитические обзоры Gartner Quadrant также подтверждают лидирующие положение на рынке Enterprise Network Firewall (декабрь 2011) и Unified Threat Management (март 2012):

В качестве заключения

Конечно же, идеальных подходов к ИТ-безопасности не существует. Данная статья не ставит целью начало холивара «кто лучше», ее цель — это указание сильных сторон Check Point-решений, возможно для кого-то именно они окажутся решающими при выборе шлюза периметральной защиты сети.

Решения CheckPoint от компании Check Point Software Technologies

Одним из ведущих и актуальнейших направлений системной интеграции в отрасли информационных технологий является обеспечение информационной безопасности (ИБ). Мы в нашей Компании уделяем значительное внимание этому направлению, т.к. считаем, что информация — это самое ценное и дорогое чем владеет бизнес. Соответственно, обеспечение защиты информации — одна из приоритетных задач любой компании.

Генерация информации, ее обработка и обмен ею осуществляются в различных информационных системах. Классически считается, что обеспечение безопасности информации в таких системах выполняется, когда можно сказать, что информация конфиденциальна, цела и доступна. Для этого обеспечение безопасности информации должно выполняться на уровне аппаратного обеспечения, программного обеспечения и на уровне обеспечения связи. Уделяя повышенное внимание обеспечению информационной и сетевой безопасности, наша Компания предлагает для Заказчиков консалтинг, проекты, интеграцию и обслуживание программно-аппаратных средств мирового лидера в области решений для защиты информации в Интернет — компании Check Point Software Technologies.

Решения Check Point успешно применяются на всех вышеописанных уровнях и полностью справляются с задачами обеспечения безопасности информации в любых информационных системах.

Компания CheckPoint разрабатывает и производит программные и аппаратные системы, обеспечивающие функционал межсетевых экранов (firewall), а также средства организации защищенных каналов взаимодействия (VPN) и решения для защиты конечных компьютеров. Также Check Point представляет на рынке продукты менеджмента безопасности. На протяжении последних 16 лет Check Point постоянно находится на лидирующей позиции среди межсетевых экранов корпоративного уровня. Этот факт подтверждается аналитической компанией Gartner и иллюстрируется знаменитым «магическим квадрантом». Также немалым доказательством преимуществ Check Point перед конкурентами является факт использования продукции вендора всеми компаниями известного списка «Fortune 100» и 98% компаний списка «Fortune 500».

С помощью набора продуктов Check Point наша Компания может решить все задачи обеспечения безопасности информации и сетевой инфраструктуры компании Заказчика. Благодаря широкой линейке продуктов Check Point и большому диапазону предлагаемых средств защиты, мы можем спроектировать и внедрить эффективные и функциональные решения Заказчику любого уровня. Это могут быть филиальные или региональные представительства, это могут быть головные компании с распределенной сетью или просто крупные офисы и, наконец, мы можем обеспечивать максимальную безопасность и защиту высокопроизводительных и многогигабитных сред, таких как крупные кампусные сети, центры обработки данных, операторы телематических и облачных услуг. В самом сложном случае, благодаря топологии управления устройствами безопасности Check Point, осуществляемом с единых серверов управления CheckPoint, обеспечивающих централизованное управление политиками безопасности всех узлов с единой консоли управления, мы имеем возможность подготовить проект и провести инсталляцию решения на базе CheckPoint в так называемых мульти-доменных зонах, т.е. на общих сетях Заказчика, разделённых на отдельные сегменты по географическому принципу, по принадлежности к бизнес-подразделению или по функциональности.

Для организации системы защиты любой информационной системы необходимо использовать комплекс средств защиты информации (СЗИ), состоящий из межсетевого экрана (firewall), системы предупреждения/предотвращения вторжений (IDS/IPS), средств криптографической защиты передаваемых данных, систем защищенного доступа к данным, средств строгой аутентификации. В качестве основы такого комплекса СЗИ мы всегда стараемся выбирать продукты Check Point. Повышение эффективности проекта корпоративной системы информационной безопасности достигается за счет гибкой системы набора функционала в продуктах Check Point. Это возможно благодаря использованию архитектуры Check Point, называемой «программные блейды».

Программные блейды представляют собой независимые, модульные, централизованно управляемые приложения безопасности, каждое из которых решает свои функционально разделенные задачи. Данная архитектура Check Point позволяет инженерам нашей Компании быстро создавать и конфигурировать унифицированную инфраструктуру безопасности, которая соответствует специфическим требованиям бизнеса Заказчика. Для устранения новых угроз безопасности и при изменении потребностей бизнеса Заказчика, мы сможем активировать дополнительные программные блейды без необходимости добавления аппаратного обеспечения, благодаря чему затраты Заказчика снижаются. Данная архитектура позволяет реализовать и полностью раскрыть на объектах Заказчика функционал новой концепции — Next Generation Firewall (NGFW). В рамках этой концепции межсетевые экраны становятся полноценным бизнес-инструментом, с помощью которого компания может решать гораздо более широкий спектр задач. В настоящее время в состав реализующей NGFW архитектуры у CheckPoint входит функционал, описанный ниже.

Межсетевой экран (firewall) Check Point

Межсетевой экран (firewall) Check Point — визитная карточка компании. Обеспечивает высочайший уровень защиты, с контролем доступа, защитой приложений, аутентификацией и трансляцией сетевых адресов. Отдельного слова заслуживает разработанная именно Check Point технология SPI, присутствующая в firewall. SPI позволяет контролировать сетевой трафик и содержит гибкий механизм проверки потока данных и принятия решений в отношении его защиты на основе предварительно сохраненной таблицы состояний. Имеющееся у Check Point решение антивирусной защиты, работающее на движке знаменитой компании этой отрасли Kaspersky lab, предотвращает попадание угроз от обычных вирусов, сетевых червей и троянов до комплексных угроз (blended threats), использующих уязвимости и имеющие вредоносный код, внутрь защищаемого периметра, что позволяет избежать вмешательства вирусов в работу пользователей и краха информационных систем предприятия. Наличие антивируса подобного класса на шлюзе компании также предотвращает распространение вируса по сети Заказчика. Кроме этого, Check Point предоставляет дополнительный функционал, позволяющий обнаружить, заблокировать, а в дальнейшем предотвратить и удалить программное обеспечение, включающее рабочие станции внутри защищаемого периметра в мировую бот-сеть. Также Check Point предоставляет функционал для комплексной защиты инфраструктуры почты предприятия. Многоуровневый подход обеспечивает безопасность инфраструктуры электронной почты и ее эффективную защиту от спама, вирусов и другого вредоносного ПО. Движок характеризуется высоким процентом обнаружения спама, использованием DNSBL-технологии и низким процентом ложных срабатываний. Функционал фильтрации посещаемых пользователями ресурсов и контроля за используемыми ими приложениями (включая сетевые и online-версии) позволяет поднять репутацию компании, бороться с вредоносным и нежелательным web-контентом, эффективнее использовать рабочее время, предотвращать антикорпоративные действия и нецелевое или нелегальное использование ресурсов компании, включая сетевые и т.д. Одним из наиболее набирающих популярность трендов NGFW-концепции является использование средств предотвращения потери данных (DLP). Конкурентным преимуществом Check Point в этом пункте является реализация механизмов активного предотвращения потерь данных по сравнению с простым инертным обнаружением как у других производителей DLP. В состав предлагаемого решения входят инновационная система, представляющая собой многофакторный механизм классификации данных (связей между пользователями, типами данных и процессами) для принятия решений, а также система, позволяющая устранять инциденты информационной безопасности в режиме реального времени.

Для обратившегося к нам Заказчика менеджерами нашей Компании с помощью технических инженеров составляется необходимый набор модулей программного обеспечения Check Point из представленного выше. Данный набор составляется либо на основании технического задания по защите данных Заказчика, либо на основании перечня актуальных угроз (модели угроз), которую специалисты нашей Компании могут предварительно составить индивидуально. Также возможен вариант предварительного аудита существующей системы информационной безопасности, если планируется переход с нее на CheckPoint. В случае, если Заказчик имеет в своих информационных системах различные публичные ресурсы или специфические системы (особенно системы управления и SCADA-системы), а также, если требуется повышенная устойчивость защищаемого сетевого периметра к сетевым вторжениям, мы рекомендуем усиливать систему информационной безопасности функционалом средств отражения атак (IPS). Такой функционал также имеется в ряду продуктов Check Point, как в виде аппаратных устройств (полноценная IPS-система и IDS-сенсор), так и в виде программного модуля. Квалификация наших сотрудников позволит грамотно разместить и гибко настроить данное решение в сетевой инфраструктуре Заказчика. Check Point по праву гордится своим IPS, т.к. по результатам исследования нескольких влиятельных сетевых лабораторий Check Point IPS занимает лидирующую позицию как IPS Out-of-the Box и прочное второе место среди IPS, прошедших специальную настройку. Кроме того, Check Point IPS показывает лучшую в отрасли производительность на многогибатных скоростях.

Многие корпоративные Заказчики используют публичную сеть Интернет для решения таких задач, как: связь между двумя или более офисами или головного офиса с филиалами; доступ к информации в офисе для фрилансеров или пользователей из дома или командировки; доступ к внутренней информации партнеров и клиентов. В этом случае передаваемая за пределы защищаемого периметра информация особенно уязвима и подвержена угрозам кражи, копирования, видоизменения и т.д. Для защиты информации в этом случае применяются криптозащищенные туннели удаленного доступа или «точка-точка», что позволяет полностью обезопасить информацию от выше перечисленных угроз при передачи ее через публичную сеть. В линейке своих продуктов CheckPoint имеет широкий спектр функционала для обеспечения описываемой технологии, называемой VPN. Ключевыми по сравнению с другими производителями решениями в этой отрасли у CheckPoint являются наличие устройств в удаленные офисы, управляемые центрально и реализующие услугу «VPN по запросу»; установка VPN до офиса удаленным пользователем без установки дополнительно ПО (VPN-клиента); автоматическая проверка удаленных компьютеров, подключающихся к офису, на вирусы, шпионское ПО, проверку соответствия корпоративным правилам операционной системы и прикладного ПО; VPN-клиенты с встроенным персональным межсетевым экраном, центрально управляемые из единой консоли системным администратором; реализация защищенного подключения к корпоративным ресурсам офиса с любых мобильных устройств и планшетов; и многое другое.

Сделав безопасным периметр головного офиса и филиалов, обезопасив каналы передачи данных между ними, Check Point не забыл и про защиту конечных точек сети, т.е. обычных рабочих станций пользователей. Для решения этой задачи компания Check Point первой среди остальных выпустила единый клиент безопасности для конечных компьютеров пользователей. И слово «клиент» не является лишним, т.к. весь спектр решаемых этим ПО задач управляется и отслеживается через единую консоль, развернутую в центральном офисе, куда и стекается вся представляющая интерес информация с этого ПО. Данное решение устанавливается на пользовательские компьютеры и, являясь, также как и корпоративные шлюзы, модульным, состоит из следующих компонент: межсетевой экран (firewall), антивирусное и антишпионское ПО, средства контроля доступа к сети (NAC), контроль за поведением установленных программ, средства защиты данных, организация удаленного доступа (VPN). Кроме того, в описываемый клиент безопасности может быть включен функционал полной шифрации данных на диске с различными вариантами авторизованного доступа (это решение особенно актуально для ноутбуков и прочих мобильных решений, где всегда велик риск кражи устройства с корпоративной информацией). Вторым дополнительным решением для ПО клиента является модуль шифрования переносных устройств данных (флешки, компакт-диски и т.д.). Сочетание в себе всего выше обозначенного функционала исключает необходимость в установке и управлении разнородного программного обеспечения, что позволяет снизить совокупную стоимость владения и обеспечить непревзойдённый уровень защиты на конечных компьютерах с его эффективным управлением из единой точки.

Конечно же, никакой богатый функционал и поражающие показатели производительности не будут эффективно помогать в решении задач безопасности, если затруднён анализ происходящих на сети процессов, неудобна работа над решением инцидентов, время реакции на угрозы велико, компоненты сложны в понимании и управлении, логика фильтрации трафика неясна. Понимая это, Check Point предлагает не менее эффективную, чем сама система защиты, систему управления ею, мониторинга и создания гибких отчетов. Эта система менеджмента Check Point построена по тому же самому модульному принципу, как и основная система, что позволяет нашим специалистами предлагать Заказчику только необходимый ему функционал, что в свою очередь экономит его деньги и снижает совокупную стоимость владения. Все управление безопасностью и всеми устройствами по идеологии Check Point осуществляется с единой централизованной консоли управления. На этот же узел управления централизованно складываются все записи о событиях на всех точках присутствия Check Point, что дает возможность анализировать происходящую ситуацию и решать инциденты тоже с одной централизованной оболочки, не обращаясь к другим ресурсам и не тратя время на сопоставление данных различных источников. Ряд модулей Check Point позволяет в режиме реального времени вести полный обзор сетевой активности и событий безопасности, а также обеспечение централизованной корреляции и управления событиями безопасности. Есть также модули отчетности, превращающие массивы данных сетевой активности и событий безопасности в гибкие графические наглядные отчеты, которые будут полезны не только специалистам по безопасности и системным администраторам, но и руководству компании.

Нам известны случаи, когда на основании таких отчетов руководство видело новые перспективы и цели для развития или наоборот — скрытые до этого проблемы, и принимало стратегические решения.

Всё программное обеспечение Check Point может быть установлено на аппаратную архитектуру Open Server, т.е. на серверные платформы различных производителей. Таким образом, Заказчик имеет возможность выбрать серверную платформу в соответствии со своими корпоративными стандартами. Check Point непрерывно проводит тестирования различных аппаратных платформ на совместимость со своими продуктами и обновляет так называемый «лист совместимости». В случае выбора данной архитектуры для установки решения Check Point наши инженеры в рамках проекта проведут качественный подбор необходимого аппаратного обеспечения нужной Вам или оптимальной марки и его характеристик. Это крайне важный и ответственный процесс, т.к. только правильно спланированная и сэмулированная шаблонная нагрузка сетевым трафиком, характерная будущей эксплуатации в бизнес-среде Заказчика, позволит гарантировать, что проектируемое решение в последствии не окажется недостаточно производительным или, наоборот, не будет простаивать и подвергнет сомнению вложенные в оборудование деньги.

Все тоже самое касается и альтернативы архитектуре открытых серверов — специализированным аппаратным платформам Check Point. Check Point имеет несколько линеек программно-аппаратных решений с гарантированной производительностью и различным функционалом, которые подходят маленьким компаниям от 3-5 человек до гигантских датацентров и операторов мультисервисных услуг и провайдеров облачных технологий. Помимо этого, Check Point предлагает ряд standalone-решений, т.е. специализированных программно-аппаратных комплексов. В их числе есть устройства сетевого контроля приложений и запрашиваемых пользователями сетевых ресурсов; устройства, блокирующие вредоносные программные средства, как то: вирусы, трояны, черви, шпионское ПО; устройства обнаружения и защиты от DDoS-атак; системы обнаружения и предотвращения вторжений (IDS/IPS); устройства предотвращения утечек данных (DLP).

Все инсталляции Check Point могут быть расширены функционалом, увеличивающим производительность и пропускную способность, а также обеспечивающим более равномерную балансировку между ядрами многоядерных процессоров. Кроме того, функционал будет включать в себя функции отказоустойчивости — это и балансировка нагрузки и обеспечение кластеризации.

Одним из главенствующих факторов выбора продуктов Check Point российскими Заказчиками является то, что Check Point является одним из немногих вендоров на российском рынке, полностью удовлетворяющих российскому законодательству в сфере ввоза, сертификации, эксплуатации и обслуживания программно-аппаратных средств, содержащих в себе функции межсетевого экрана (фаервола) и криптографии, а также удовлетворяющих требованиям федерального закона №152 «О защите персональных данных». По желанию Заказчика наша Компания может осуществить поставку оборудования со специальным сертификатом, что оборудование прошло сертификацию в соответствии с российскими стандартами безопасности. Во все модули Check Point, шифрующие передаваемые по сети данные, инженерами нашей Компании по согласованной с Check Point процедуре может быть выполнено встраивание российской сертифицированной криптобиблиотеки, что позволит привести зашифрованный трафик в соответствии с требованиями российских стандартов.

Наша Компания является официально зарегистрированным партнером Check Point в России. Все инженеры нашей Компании, работающие с продуктами Check Point, прошли соответствующую сертификацию и являются подтвержденными экспертами в области сетевой безопасности. Они с радостью проконсультируют Вас по всему перечню продукции производителя и помогут оптимально подобрать оборудование. Кроме того, мы будем рады выполнить для Вас весь проект по защите информации на базе продуктов Check Point с его последующей интеграцией в Вашу инфраструктуру.

Кроме того, наша Компания сертифицирована Check Point для оказания всего комплекса технической поддержки как решений, реализованных нами, так и решений на базе Check Point, реализованных другими системными интеграторами.