Что такое black box

black box

Up to now, the brain was a black box for us. — До сих пор мозг оставался для нас загадкой.

Полезное

Смотреть что такое «black box» в других словарях:

Black box — is a technical term for a device or system or object when it is viewed primarily in terms of its input and output characteristics. Almost anything might occasionally be referred to as a black box: a transistor, an algorithm, humans, the Internet … Wikipedia

Black-Box — engl. [blæk bɔks], (dt. schwarzer Kasten) steht für: allgemein ein geschlossenes System unter Vernachlässigung des inneren Aufbaus, siehe Black Box (Systemtheorie) – dort auch zur Wortherkunft einen dunklen und schallisolierten Raum, siehe Camera … Deutsch Wikipedia

Black box — Cette page d’homonymie répertorie les différents sujets et articles partageant un même nom. Black Box, boîte noire en anglais, peut faire référence à : Black Box Corporation, une entreprise internationale spécialisée dans les services et… … Wikipédia en Français

black box — ˌblack ˈbox noun [countable] informal 1. an electronic unit that records information on an aircraft about its height, speed etc. If the plane crashes, the black box can be examined to find the causes: • Data from the black box recovered from the… … Financial and business terms

Black Box — oder Blackbox (engl. blæk bɒks ‚schwarzer Kasten‘) steht für: Black Box (Systemtheorie), ein geschlossenes System unter Vernachlässigung des inneren Aufbaus, siehe dort auch zur Wortherkunft einen dunklen und schallisolierten Raum, siehe Camera… … Deutsch Wikipedia

black box — black boxes 1) N COUNT A black box is an electronic device in an aircraft which records information about its flights. Black boxes are often used to provide evidence about accidents. 2) N COUNT: usu sing You can refer to a system or device as a… … English dictionary

Black box — (bl[a^]k b[o^]ks ), n. 1. any electronic instrument or part of an instrument whose function is defined, but which is treated as a unit without consideration of the internal mechanisms; broadly, any device whose internal workings are considered as … The Collaborative International Dictionary of English

black box — black′ box′ n. 1) elo any unit that forms part of an electronic circuit and has its function but not its components specified 2) cvb any small, usu. black, box containing a secret, mysterious, or complex mechanical or electronic device 3) aer.… … From formal English to slang

black box — theory … Philosophy dictionary

black box — n informal a piece of equipment on an aircraft that records what happens on a flight and can be used to discover the cause of accidents = ↑flight recorder … Dictionary of contemporary English

Black Box vs White Box в системном администрировании

Я хотел бы обратить внимание коллег сисадминов, а также тех, кто принимает их на работу, на два диаметрально противоположных подхода к системному администрированию. Мне кажется, понимание разницы между этими подходами может значительно уменьшить взаимное разочарование обеих сторон.

Вроде бы ничего нового, но за те почти 15 лет, что я связан с этой темой, я столько раз был свидетелем проблем, недоразумений и даже конфликтов, связанных с непониманием или нежеланием понимать разницу между этими двумя подходами, что похоже стоит лишний раз поднять тему. Если вы сисадмин и на работе вы не в своей тарелке или если вы руководитель, берущий на работу сисадмина — возможно эта статья как раз для вас.

Я буду намеренно немного утрировать, дабы сделать разницу несколько более наглядной.

Black Box администрирование

Под Black Box администрированием (аналогия с чёрным непрозрачным наглухо закрытым ящиком, с кнопочками и лампочками) я понимаю ситуацию, когда есть некая система, есть инструкции по её эксплуатации, какой-то набор трюков, вопросов и ответов в гугле. Но информации как устроена система нет, мы не знаем (или не хотим знать) что у неё внутри, как она работает, что там внутри с чем и каким образом взаимодействует. Да это и не важно: если она эксплуатируется в штатных условиях мы просто знаем как ей пользоваться и чего ожидать. Заранее описан набор команд/действий, приводящих к нужным нам результатам и нам не важно как система это делает, мы просто «заказываем» и получаем результат. Или, если образно, заранее описано (или найдено методом тыка, то есть опытным путём), какую кнопку надо нажать, чтоб загорелась нужная комбинация лампочек.

Соответственно, администрирование в этом случае сводится, во-первых, к поддержке штатных условий эксплуатации, при которых система ведёт себя так как оговорено, и, во-вторых, к «нажатию нужных кнопочек» по запросам клиентов / пользователей. Делается это строго согласно известному знанию о том какая кнопочка какую лампочку зажигает, вариации не только не приветствуются, но даже противопоказаны, ибо другой путь может дать неожиданные побочные эффекты, вывести систему из штатного режима в состояние, которое в документации не описано, и что тогда делать, чтобы исправить ситуацию — неизвестно.

Если же что-то пошло не так и система перестала работать как должна, первое что делается — поиск что же не так с условиями эксплуатации, что отличается от того как было когда работало и как вернуть обратно, как “погасить все лампочки” и вернуть систему в исходное штатное состояние. Если это не помогает — гуглим «секретные комбинации кнопок» от знатоков и пробуем их все подряд по убыванию похожести описанной ситуации, пока заветная лампочка не зажжётся или система не вернётся в известное нам состояние. Если и это не помогает – тупик. Или откат к бекапам, или обращение в поддержку (если таковая у системы есть) или замена (переустановка) системы.

Стоит заметить, что существует некое количество систем, для которых такой подход – единственно возможный. Например, в случаях, когда устройство системы является коммерческой тайной её производителя и возможности изучения её устройства сильно ограничены договорными обязательствами и внутренними правилами компании. Или в случае огромных сложных систем со сложными внутренними взаимосвязями, поддержкой разных компонентов которой занимаются разные департаменты, не имеющие доступа к информации и не имеющие права что-либо делать за пределами своей зоны ответственности. Кроме того, бывает масса случаев, когда такой подход просто более целесообразен. Например Винду часто проще переустановить, чем разбираться что же в её недрах поломалось.

White Box

Соответственно White Box — это когда ящик прозрачный. Мы имеем возможность посмотреть (а также понять) как система устроена. При таком раскладе инструкция вторична, она позволяет понять как предполагается использовать систему и как она устроена, но не ограничивает нас этим. Есть понимание как устроена система и, как следствие, как она поведёт себя в разных условиях, в том числе и в не описанных в документации.

После того, как затрачено некое время на изучение устройтва системы, появляется понимание, почему нужно нажимать на кнопки именно в этой последовательности и почему систему надо эксплуатировать именно в таких условиях. Одни и те же действия можно делать разными способами, если это приведёт к нужному результату, ведь мы заранее можем предсказать возможные побочные эффекты, а следовательно можем выбрать наиболее эффективный способ именно для текущей задачи. Если что-то пошло не так — мы можем посмотреть что именно и как именно поломалось, какую шестерёнку подклинило. Можем осознанно вернуть систему в исходное состояние или изменить тот и только тот фактор, который мешает системе нормально работать. То есть двигаться от внутреннего состояния и потребностей системы, а не от доступной документации/опыта.

При таком раскладе, возможности решения проблем многократно возрастают, «тупик» достигается гораздо дольше и реже, система может эксплуатироваться более полно и гибко, более эффективно. Но, этот подход требует освоить, переварить и удерживать в голове на порядок большее количество информации, что гораздо дольше и сложнее.

Такой подход тоже бывает единственно доступным. Например, когда система – внутренняя разработка компании, постоянно находящаяся в развитии, меняющаяся, дополняющаяся. Следовательно никто до конца не знает что от неё ожидать, а документация зачастую отсутствует. В таком случае регулярно будут появляться ситуации, которые просто невозможно решить в разумные сроки не понимая как система устроена и не умея «копаться в её шестерёнках».

Суть проблемы

Из моего личного опыта, могу сказать, что большинство сисадминов чувствуют себя комфортнее (а также более эффективны) в рамках какого-то одного из этих двух подходов, и, соответственно, не в своей тарелке, когда есть нужда большую часть времени работать в рамках другого подхода.

Рассмотрим оба варианта на реальном (слегка упрощённом, дабы не тратить время на несущественные но трудоёмкие детали) примере из жизни.

Некий сайт работает на 2-х 8-ядерных машинах с 8Гб памяти. Apache2+PHP+MySQL+memcache. В пиковые часы периодически система начинала жутко тормозить а сам сайт отвечать с задержками в 10-30 секунд или вообще не отвечать.

Для начала проблему рассматривали по Black Box подходу.

На обоих серверах команда top показала, что свободной памяти почти нет, load average в районе 20, активно используется swap и система не вылезает из iowait-а. Перезапуск apache вернул всё в нормальное состояние. После чего в cron вставили рестарт apache раз в час и про проблему благополучно забыли ещё на полгода…

Что конкретно происходило и почему это происходило — осталость неизвестным, актуальная проблема была «сайт тормозит и не открывается», проблема решена, сайт больше не тормозит. Диагностика — 3 минуты, решение — ещё 5 минут. То есть за неполные 10 минут проблема устранена, не зная почти ничего о том почему проблема появилась. Нет никакой уверенности что это поможет надолго и что это вообше решение, но (!) 10 минут и по факту сайт снова работает без проблем ещё почти полгода.

Через полгода проблема стала появляться снова несмотря на ежечасный рестарт апача. Стали уменьшать интревал рестарта, стали появляться жалобы, что соединение с сайтом иногда просто обрывается, страница получается недозагруженной. То есть само решение проблемы начало создавать новые проблемы.

Далее, эту же систему стали рассматривать подробнее. Как White Box.

Как следствие, средний load average на серверах в “час пик” гуляет в районе 0.2-0.5. Потребление памяти – около 2-3GB на все процессы. Остальная память – cache. Swap не используется. Время отклика теперь не меняется в час пик и стало примерно равным тому же что и в тихое время (когда на сайте всего 2-3 клиента).

Количество клиентов которое сайт может обслужить не имея проблем с нагрузкой возросло примерно в 10 раз (дальше уже начинаются сложности с базой данных).

То есть проблема снова решена, но на этот раз с огромным запасом и чётко понимая на что рассчитывать и как долго это будет работать без проблем. Всё обоснованно, продуманно, взвешенно. Время решения — 2 недели.

Итоги

Рискуя получить звание “капитана очевидности”, перейду к следствиям такого “разделения”:

При выборе работника или работы вспомните эти несколько пунктов и возможно вы сэкономите время, деньги и нервы. Вот пожалуй и всё по этой теме. Спасибо тем кто дочитал. 🙂

Немного о BlackBox

По немногочисленных просьбам расскажу об одной из атак на банкоматы. Оговорюсь сразу, эта тема мне не слишком близка, в работе я соприкасаюсь только с результатом хищения.

Итак, такой способ хищения денежных средств как BlackBox известен российскому банковскому сообществу с 2015 года, хотя первые попытки взлома отмечены 2010 годом.

Само название Black Box пришло из фрикинга, когда во второй половине 20 века было популярно подключение к телефонной сети различных устройств, чаще всего с целью совершения бесплатных звонков — так называемый боксинг (Phreaking boxes). Фрикеры разработали десятки устройств с разным функционалом, которые называли Blue Box, Black Box и т.д. Естественно устройство не обязательно имело тот цвет, который указан, просто каждому цвету в наименовании соответствовал свой функционал.

Зачем придумывать что-то новое, если есть хорошо (не) забытое старое. Для осуществления затеянного, злоумышленникам всего лишь нужно попасть в сервисную зону банкомата, открыв переднюю панель доступным способом и подключить своё устройство к диспенсеру.

Затем, к банкомату подходит «клиент» и снимает большое количество денег. Конечно же, после опустошения банкомата злоумышленники убирают все следы преступления, иначе банки бы уже давно придумали 100% методы борьбы с этой заразой. Хотя, знаю, что LAN ATM Сервис предлагает Программно-аппаратный комплекс ATMdefender для борьбы с BlackBox. Вкратце, это штука которая позволяет удалённо контролировать доступ в сервисную зону банкомата, отключать диспенсер, включать сирену и видеозапись, писать логи входа в режим супервизора, мониторить датчики открытия двери и прочее. Думаю, что Ланит не единственные, кто вывел в продажу такой продукт.

Как это примерно происходит, по версии Лаборатории Касперского (к сожалению, живых видео хищения в общем доступе не найти):

А теперь немного о DrillBox.

В октябре 2016 года зампред Сбербанка Станислав Кузнецов поведил широкой общественности, цитирую:

«Тенденция появилась буквально четыре-пять месяцев назад, нового преступления, называется drilled box, когда просверливается дырочка в банкомате — в определенных видах банкомата, определенной марки, мы все их знаем — и подключается шина и [с помощью] этой шины выкачиваются мгновенно деньги».

(Конечно же баянометр ругается на картинку).

По словам Андрея Пастухова, генерального директора IT-компании «Ансер Про», которая занимается производством электроники для защиты банкоматов речь идет о банкоматах, производимых компанией NCR.

«По подтвержденным данным, которые у нас имеются, речь идет о старых моделях [NCR], на которые установлена SDC-шина», — говорит он. Это, по сути, разъем, подключившись к которому, взломщик может с помощью своей программы дать команду банкомату выдать деньги. По словам Пастухова, случаи успешных атак были зафиксированы специалистами компании во время выездов на место преступления.

Ну вот вроде и всё. Дополнения и критику в студию!

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Знакомство с BackBox Linux: обзор, установка, подсказки по использованию

Оглавление

Что такое BackBox Linux

BackBox Linux – это ещё один дистрибутив Linux для тестирования на проникновение. У дистрибутива имеются свои особенности, и я не сомневаюсь, что он найдёт своих заслуженных поклонников. Ключевыми особенностями BackBox являются:

В этой статье я вместе с вами хочу ознакомится с BackBox, мы рассмотрим установку, интерфейс программы, меню, обновим пакеты, попробуем режим анонимности, запустим несколько инструментов. Также я расскажу об установке в BackBox дополнительных инструментов аудита безопасности, которых явно здесь не хватает.

Особенности BackBox Linux

От других дистрибутивов Linux отличие BackBox состоит в том, что это ориентированная на тестирование на проникновение и оценку безопасности операционная система, которая предоставляет набор инструментов для сетевого и системного анализа. Она включает некоторые наиболее известные/используемые инструменты безопасности и анализа, нацеленные на широкий круг задач, начиная от анализа веб-приложений до сетевого анализа, стресс-тестирования, сниффинга, оценки уязвимостей, компьютерной криминалистики, эксплуатации. Этот дистрибутив основан на Ubuntu, но очень сильно переработан.

Рассмотрим подробнее преимущества BackBox, о которых говорят сами авторы дистрибутива:

Благодаря правильно настроенному менеджеру рабочего стола XFCE (который сам по себе не требователен к ресурсам), он даёт стабильность и быстроту, которую могут предложить не многие другие окружения рабочего стола, обеспечивает чрезвычайно тонкую настройка служб, конфигураций, параметров загрузки и инфраструктуры в целом. BackBox создавался с целью достижения максимальной производительности и минимального потребления ресурсов. Это делает BackBox очень быстрым дистрибутивом и подходящим даже для компьютеров из устаревших аппаратных составляющих.

Главное меню BackBox хорошо организовано и позволяет избежать любого хаоса/беспорядка при поиске инструментов, которые вам нужны. Каждый инструмент был тщательно отобран, чтобы избежать избыточности и дублирования функциональности программ. С особым вниманием к нуждам конечного пользователя организованы и сведены к минимуму все меню и конфигурационные файлы, что является залогом интуитивного, дружественного и простого в использовании дистрибутива Linux.

Процесс упаковки программного обеспечения, конфигурация и настройка системы следует ключевым стандартам Ubuntu/Debian. Любой из пользователей Debian и Ubuntu окажется в знакомой ему среде, а новички при помощи официальной документации и дополнений для BackBox без «плясок с бубном» настроят под себя их систему, поскольку она является стандартной и понятной.

Будучи live дистрибутивом, вы можете начать работу с BackBox сразу, без установки. А выполнив установку, вы получите обычную настольную систему. Благодаря набору пакетов, включенных в официальный репозиторий, использование системы является простым, а её применение – универсальным, т.е. подходящим для различных задач.

Если вы хотите внести какие-либо изменения/модификации, чтобы соответствовать вашим целям или, возможно, добавить дополнительные инструменты, которых нет в репозиториях, ничего не может быть проще при использовании BackBox. Создайте свой собственный Launchpad PPA, отправьте свой пакет в команду разработчиков и активно включитесь в эволюцию BackBox Linux.

Наконец, давайте уже перейдём к практическому знакомству с BackBox, пощупаем эту систему!

Как и где скачать последнюю BackBox Linux с официального сайта

Страница скачивания на официальном сайте: https://backbox.org/download

Вместо обычных ссылок, нас встречает просьба о донате. Если вы захотите поддержать авторов, вы знаете, что нужно делать. Если пока вы просто хотите скачать, чтобы оценить, то в поле для суммы введите «0» и нажмите кнопку «Donate». Имеется 64-битная и 32-битная версия.

Live режим BackBox

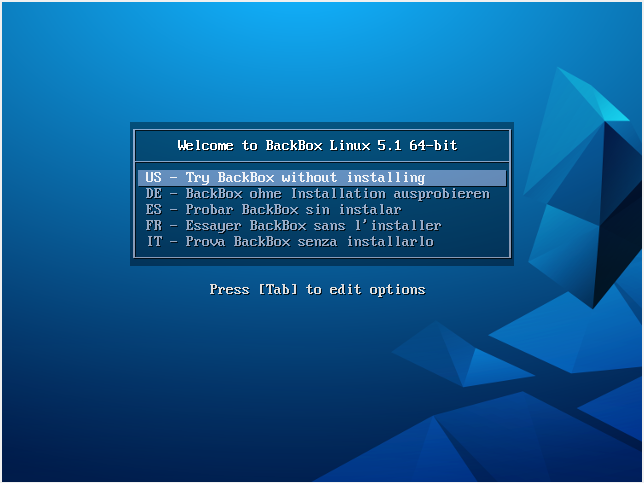

При запуске BackBox предлагает нам на разных языках ознакомится с BackBox без установки:

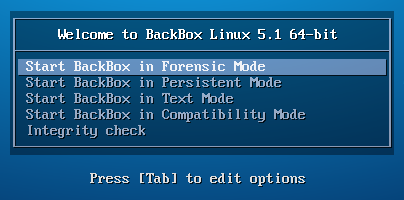

Если пролистнуть чуть ниже, то можно увидеть пункты меню запуска в Криминалистическом режиме и в Режиме постоянного хранилища:

К сожалению, эти режимы не документированы – я не нашёл информацию по ним ни на официальном сайте, ни в Вики, ни на форуме.

В Live режиме присутствует ярлык «Install BackBox Linux» для установки в качестве постоянной ОС:

Как и у остальных дистрибутивов Linux, в Live режиме вы можете запускать программы, начать работу с инструментами, но все сделанные изменения будут потеряны при последующей перезагрузке.

Чтобы сделанные изменения сохранялись после перезагрузки, необходимо выполнить установку. BackBox можно установить в качестве второй операционной системы, либо в качестве основной. В любом случае вам потребуется свободный (жёсткий или твердотельный) диск, на котором будут удалены все данные. Поэтому подготовьте диск заранее – сделайте резервную копию файлов, которые необходимо сохранить. При установке будьте крайне внимательны, поскольку если вы ошибётесь в выборе, то полностью сотрёте файлы с диска, с которого вам не хотелось бы ничего удалять.

Установка BackBox

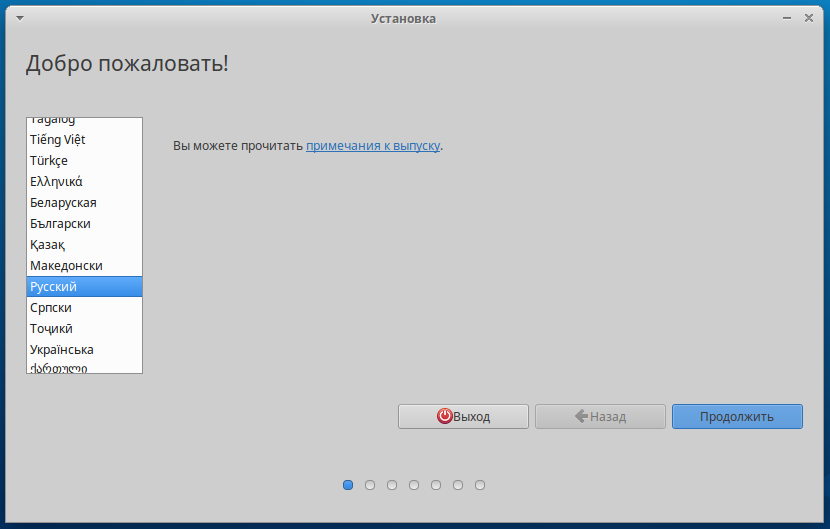

При запуске ярлыка «Install BackBox Linux» появляется мастер установки, в котором начинаем с выбора языка:

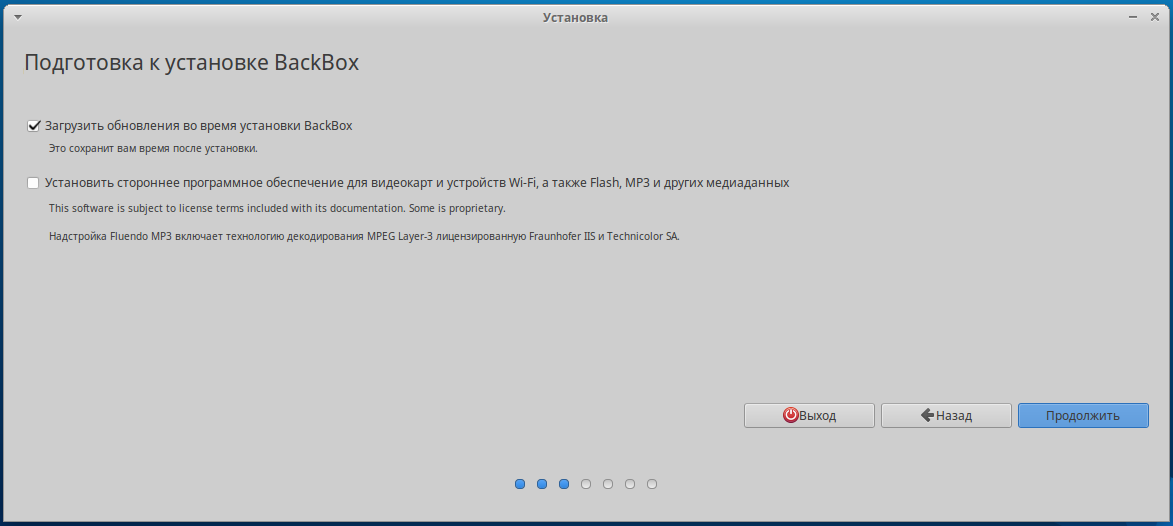

Далее вы выбираете, хотите ли загрузить обновления во время установки (для этого должно быть настроено Интернет-соединение, это экономит время после установки, но удлиняет сам процесс установки ОС). Также вы можете поставить галочку для установки стороннего программного обеспечения, такого как проприетарные драйверы для видеокарт и устройств Wi-Fi, а также программное обеспечение для воспроизведения Flash, MP3 и т.д.:

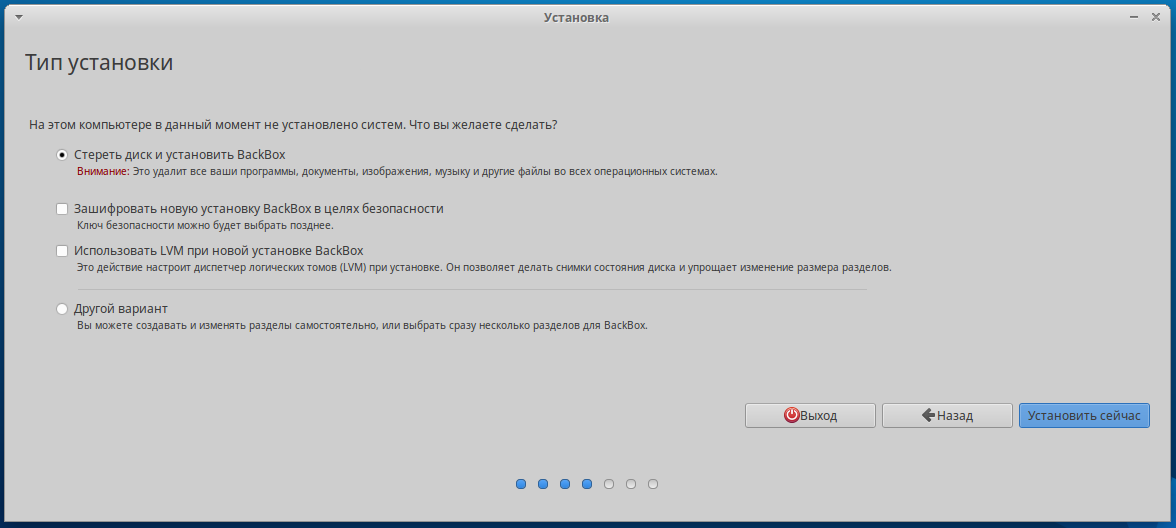

Очень внимательно отнеситесь в последующему выбору, вы можете сохранить установленную ранее операционную систему, для последующей двойной загрузки, либо вы можете удалить другую операционную систему. Я делаю установку в виртуальный компьютер, поэтому у меня другие ОС отсутствуют (диск полностью чистый):

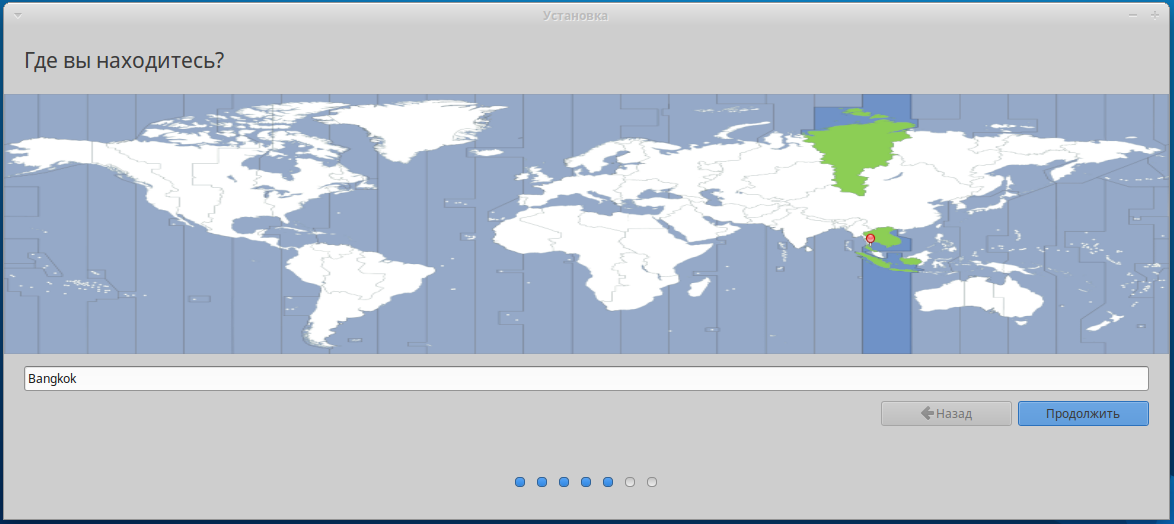

Укажите, где вы находитесь (нужно для правильного выбора часового пояса и зеркал репозиториев):

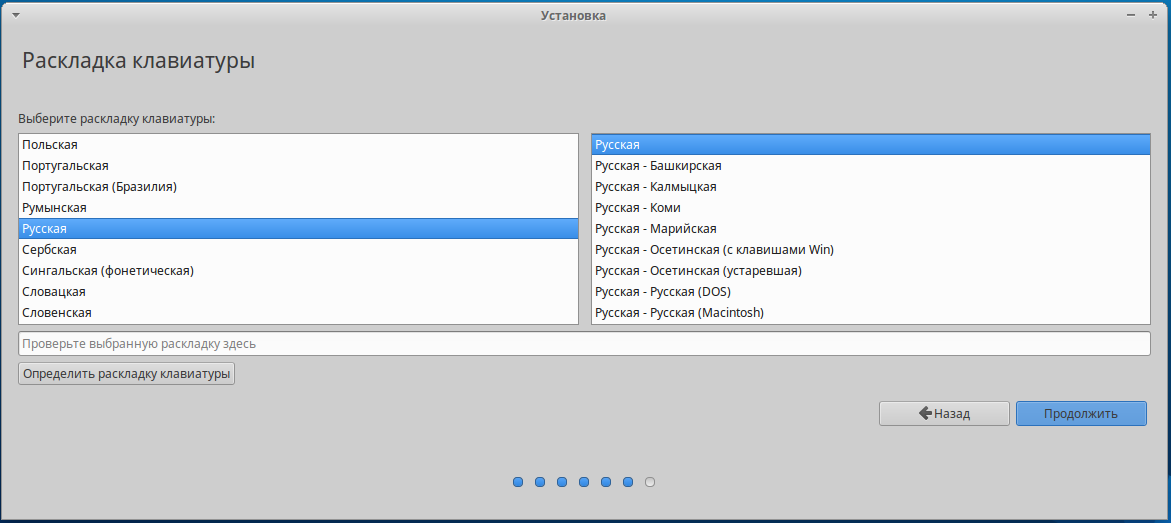

Выбираем раскладку клавиатуры:

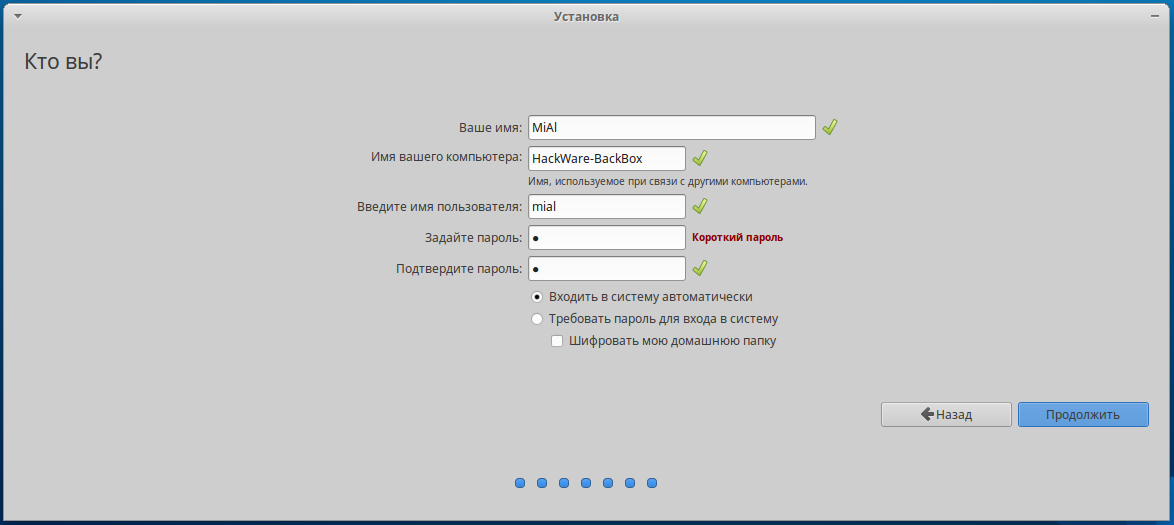

Придумайте и запомните имя пользователя и пароль. При входе в систему нужно будет указывать именно Имя пользователя (а не просто имя), обратите внимание, что имя пользователя может содержать только строчные буквы, цифры, дефисы и символы подчёркивания, т.е. заглавные буквы не могут использоваться:

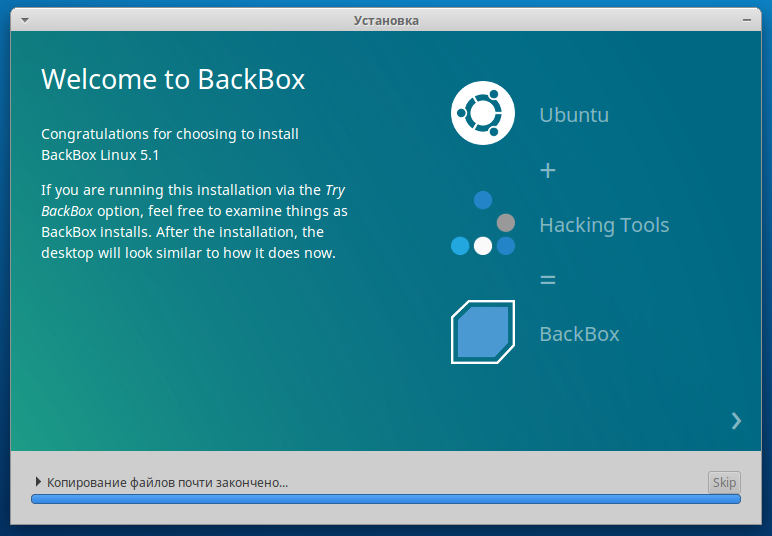

Дожидаемся завершения установки:

Обновление BackBox (обновление операционной системы и инструментов BackBox)

Но лично я предпочитаю использовать для обновления системы командную строку, поскольку это быстрее и надёжнее. Одной командой запускается полное обновление всей системы:

Поскольку BackBox базируется на Ubuntu, которая построена на Debian, то при обновлении системы используется одинаковая для всех этих систем, а также их производных, команда apt. Более подробно об этой команде, а также дополнительные примеры её использования вы найдёте в статье «Как обновить Kali Linux». Пусть вас не смущает, что та статья описывает работу в другом дистрибутиве – использование команды apt во всех производных Debian одинаковое.

Для очистки системы от ненужных пакетов (которые устанавливались автоматически и больше не требуются), время от времени выполняйте команду:

А для очистки кеша скаченных пакетов также время от времени запускайте:

Если вы столкнулись с ошибкой:

Обзор основных возможностей и меню BackBox

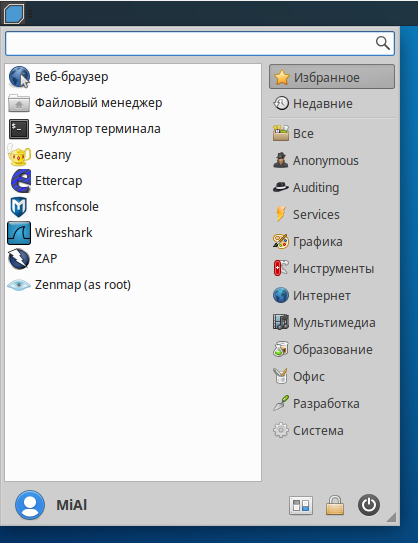

В BackBox действительно продуманное меню, в котором легко ориентироваться и в котором собраны все главные функции системы.

В левую часть вынесены самые часто используемые программы, в правой части сгруппированы главные разделы, при клике на которые будет раскрываться их содержимое. Имеются следующие разделы:

Как можно увидеть, от типичного дистрибутива Linux меню отличается наличием трёх дополнительных разделов: Anonymous, Auditing и Services. Рассмотрим их возможности подробнее.

Анонимность в BackBox

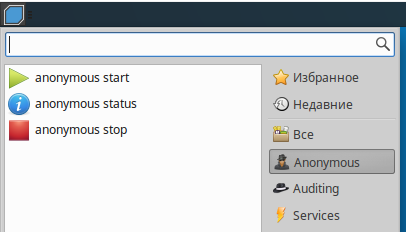

В разделе Anonymous всего три пункта

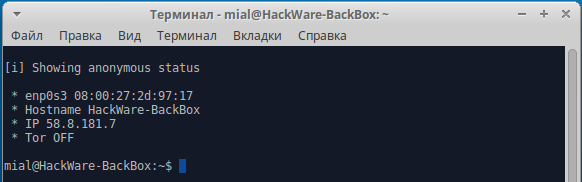

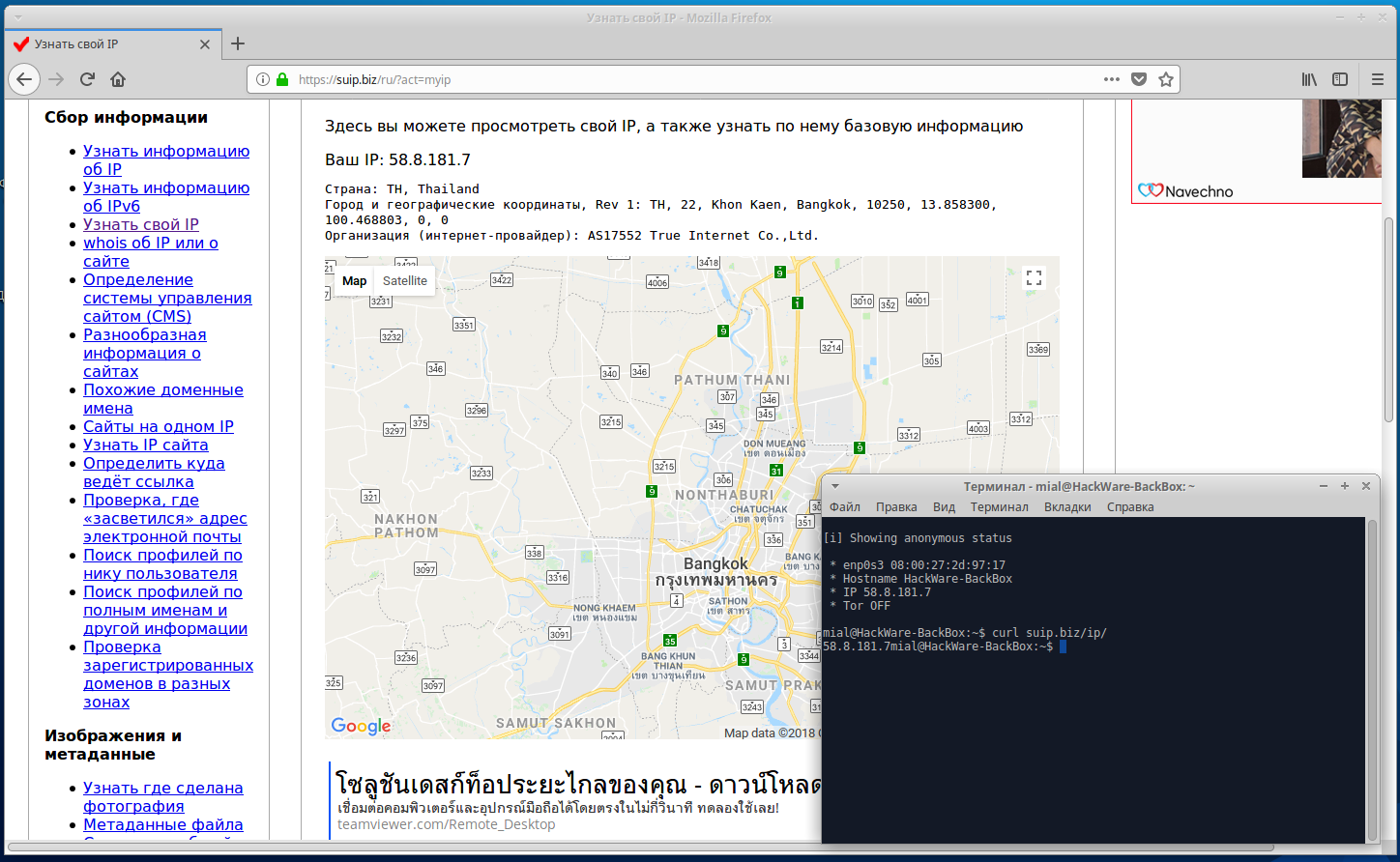

Начнём с проверки статуса:

Как видно из скриншота, был определён мой внешний IP адрес, а также сказано, что Tor отключён.

Для проверки IP в веб-браузере я буду использовать SuIP.biz, а проверять IP в консоли я буду командой:

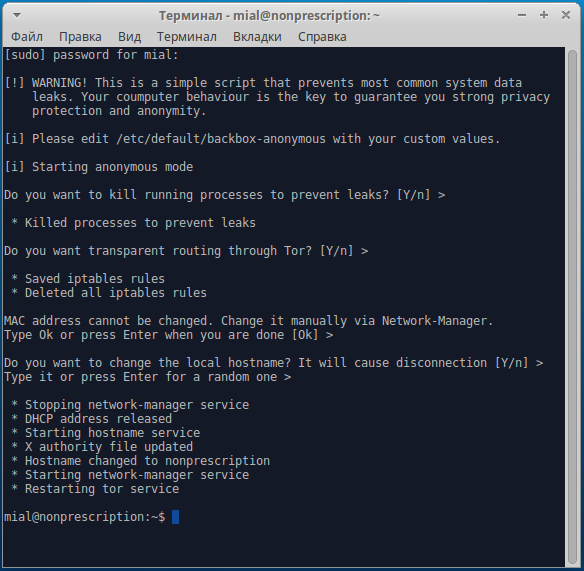

Всё верно, теперь запускаем anonymous start:

Нам последовательно задают несколько вопрос, которыми определяется, как именно мы хотим повысить свою анонимность.

В этом предупреждении говориться, что это простой скрипт, который предотвращает утечки самых распространённых системных данных. Поведение вашего компьютера является ключом, гарантирующим вам сильную защиту конфиденциальности и анонимность.

Далее нам говорят о возможности отредактировать файл с настройками по умолчанию:

Этот файл размещён по пути /etc/default/backbox-anonymous. В этом файле указываются порты Tor и IP адреса, при обращении к которым не нужно использовать сеть Tor (как правило, это локальные подсети и адреса, которые в любом случае являются не маршрутизируемыми для сети Tor). Для большинства ситуаций подходят значения по умолчанию, при желании, вы можете их поменять.

Также в файле имеются такие настройки как:

Это список программ, которые необходимо закрыть. Вы можете отредактировать список в соответствии с вашими нуждами.

Настройка списка файлов для очистки:

Это файлы, которые очищаются в момент запуска режима анонимности.

Перезаписывать ли файлы, чтобы сокрыть их содержимое (надёжное удаление):

По умолчанию перезапись включена, т.е. они не только стираются, также происходит перезапись случайными данными, чтобы исключить возможность восстановления..

Имя хоста по умолчанию:

Это то имя, к которому вам будет предложено вернуться при остановке режима анонимности. Вы сможете ввести желаемое имя вручную, в качестве значения по умолчанию будет предложен тот вариант, который записан здесь.

Мы кратко рассмотрели файл конфигурации, используемый в качестве настроек по умолчанию при включении режима анонимности. Вернёмся к процессу включения этого самого режима.

Информирование о запуске режима анонимности:

У нас спрашивают, хотим ли мы остановить запущенные процессы для предотвращения утечек? Если да, то наберите «y», либо просто нажмите ENTER, поскольку согласие является значением по умолчанию.

Перевод: хотим ли мы выходить в Интернет через Tor? Нажимаем ENTER.

Далее у меня скрипт сообщает:

Перевод: Не удаётся изменить MAC-адрес. Измените его вручную в Network Manager. Наберите Ok или нажмите ENTER когда всё готово. Если вы не хотите менять MAC-адрес, то нажмите ВВОД. MAC-адрес виден только устройствам в локальной сети, в том числе другим компьютерам и роутеру. Роутеры обычно ведут журнал (записывают логи), которые содержат информацию о тех устройствах, которые к ним подключались. Также изучите статью «Как поменять MAC-адрес в Linux, как включить и отключить автоматическую смену (спуфинг) MAC в Linux».

Хотим ли мы изменить локальное имя хоста? Это приведёт к отсоединению от сети. Если вы выбрали Y, т.е. «Да», то в следующей строке вам предложат ввести новое имя, если вместо ввода имени вы нажмёте ENTER, то в качестве имени хоста будет выбрано случайное слово.

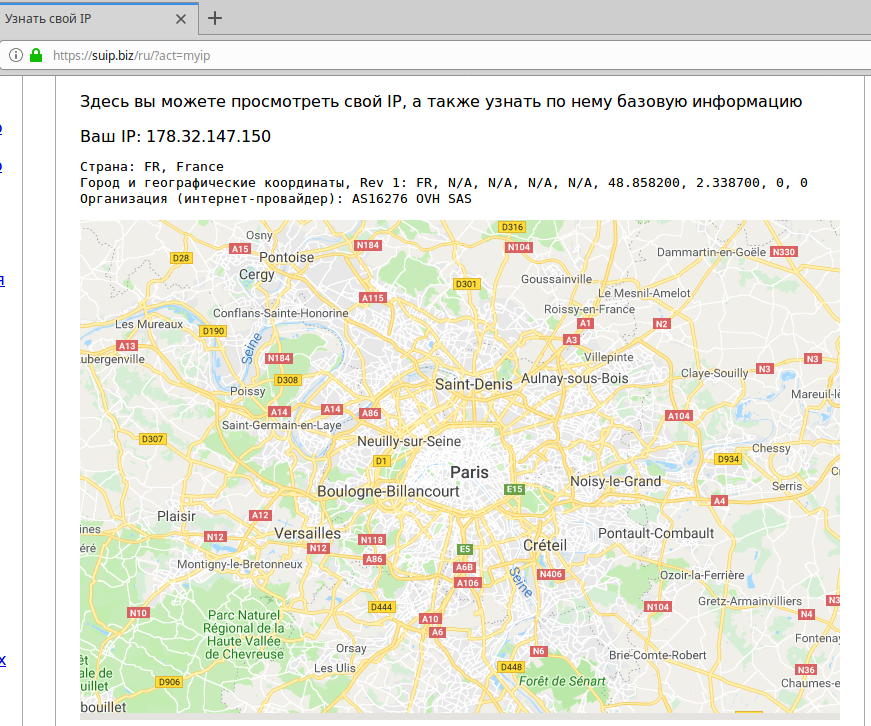

Проверяем в браузере, изменился ли наш IP адрес:

Да, изменились IP, страна, Интернет-провайдер.

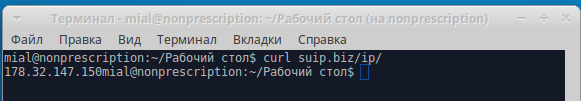

Проверяем в командной строке (важно, чтобы IP был изменён также и для консольных приложений, поскольку если этого не произошло, инструменты аудита безопасности будут выдавать ваш реальный IP, даже не смотря на то, что в браузере он меняется):

Также обратите внимание, что изменено имя локального хоста (hostname).

Для остановки режима анонимности выберите в меню «anonymous stop». Вам опять зададут несколько вопросов, со всеми из которых мы уже познакомились при запуске режима анонимности.

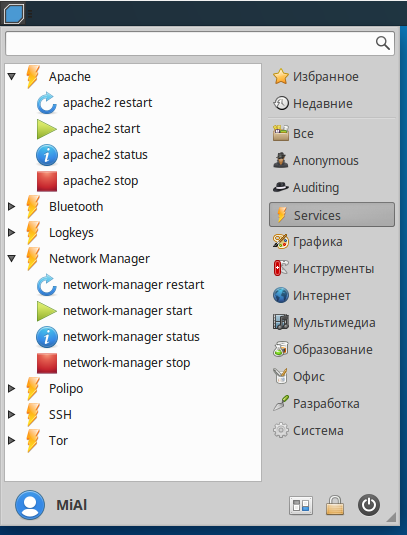

Службы (Services ) в BackBox

По умолчанию там присутствуют следующие службы, которые вы можете (пере)запустить, остановить или проверить их статус:

При установлении дополнительных программ, туда будут добавляться также и другие службы, полный список:

Веб-сервер в BackBox

По умолчанию корневой папкой для веб-документов является /var/www/html. В /var/www вы можете делать ваши собственные виртуальные хосты.

Папка /var/www/html и все файлы внутри неё принадлежат пользователю рут. Чтобы вы могли изменять, добавлять, удалять файлы в этой папке, вам нужно использовать sudo. Например, следующей командой вы откроете файловый менеджер для управления содержимым папки.

Все другие программы, которые вносят изменения в /var/www/html, также должны быть запущенными с sudo.

На локальном сервере для упрощения использования вы можете сделать себя владельцем этой папки:

Теперь вам и запущенным от вашего имени программам не нужны привилегии суперпользователя для работы с содержимым этой директории:

Сайты на вашем локальном веб-сервере доступны по адресу http://localhost

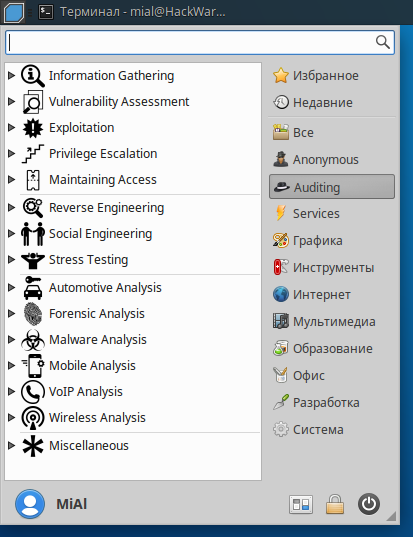

Инструменты для аудита в BackBox

Это самый важный раздел дистрибутива, из-за него, наверное, нас с вами и заинтересовал BackBox.

Всего около 130 инструментов (для сравнения – в Kali Linux более 600 инструментов, в BlackArch около 2000 инструментов). Отобраны самые лучшие инструменты, и имеет смысл кратко познакомиться с ними со всеми:

Обратите внимание, что многие программы имеют ссылки – по этим ссылкам доступна русскоязычная документация по каждой программе, даны примеры использования и ссылки на подробные инструкции.

Подсказки по работе с BackBox: настройка и установка дополнительных инструментов BackBox

В BackBox присутствует набор только самых популярных утилит. Причём подборка довольно консервативная – в систему не включены новые, но уже очень хорошо зарекомендовавшие себя программы для пентестинга. Это легко исправить – ниже дано краткое описание программ и способы их установки. Вам необаятельно ставит их всех – выберите те, которые вам нужны.

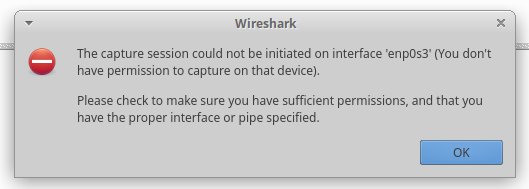

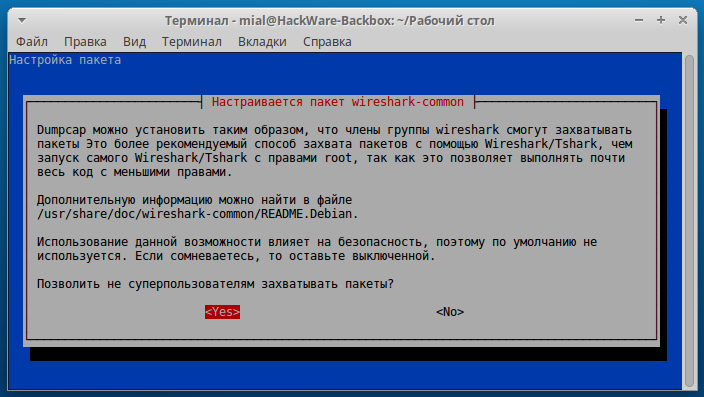

Настройка Wireshark

Начнём с настройки уже установленной программы Wireshark. Это популярная программа для захвата и анализа сетевого трафика. Если запустить программу и попробовать выбрать сетевой интерфейс на котором выполнять захват трафика (в BackBox это enp0s3), то появится ошибка:

В ней сказано, что сессия захвата не может быть инициирована на интерфейсе ‘enp0s3’, поскольку у нас недостаточно прав для захвата на этом интерфейсе.

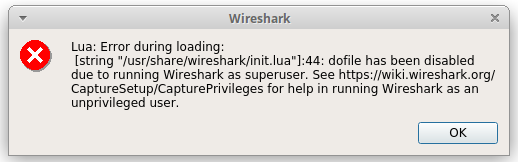

Wireshark можно запустить с повышенными правами следующим образом:

Но тогда появится другая ошибка:

Чтобы разрешить Wireshark захватывать пакеты под обычным пользователем, выполните следующие команды:

Появится следующее окно:

С текстом, в котором сказано, что Dumpcap можно установить таким образом, что члены группы wireshark смогут захватывать пакеты. Это более рекомендуемый способ захвата пакетов с помощью Wireshark/Tshark, чем запуск самого Wireshark/Tshark с правами root, так как это позволяет выполнять почти весь код с меньшими правами. Дополнительную информацию можно найти в файле /usг/share/doc/wireshark-common/README.Debian. Использование данной возможности влияет на безопасность, поэтому по умолчанию не используется. Если сомневаетесь, то оставьте выключенной. Позволить не суперпользователям захватывать пакеты?

Выберите Yes.

Чтобы изменения вступили в силу, перезагрузите компьютер. Теперь пользователю разрешено захватывать трафик со всех устройств, которые имеются у машины BackBox.

Как установить Wine в BackBox

Wine позволяет в Linux запускать программы для Windows. Чтобы установить Wine в BackBox выполните следующие команды:

Появится окно с предложением установить шрифты – соглашаемся. Для перехода используйте клавишу TAB, для подтверждения выбора клавишу ENTER.

Примите лицензионное соглашение:

Когда команда закончит выполняться выполните:

Теперь всё готово и можно использовать, например, Router Scan by Stas’M прямо в BackBox.

Как установить Searchsploit (Exploit Database – базу данных эксплойтов) на Backbox

Теперь откройте файл

Если вы не умеете пользоваться редактором vim, то используйте любой другой текстовый редактор, например, mousepad (в командах для открытия файлов можно писать mousepad вместо vim).

Закомментируйте все строки в секции Papers (можно просто удалить секцию Papers).

Обновите базу данных следующей командой:

Опционально: если вы хотите установить Database-papers, то вам не нужно редактировать файл

/.searchsploit_rc, но вместо этого вам нужно выполнить установку Database-papers:

Как установить nVidia CUDA toolkit в Backbox Linux

nVidia CUDA toolkit устанавливается довольно просто на Backbox, но в процесс возникала проблема с экраном, на котором нужно ввести пароль для расшифровки диска – ничего не происходило, будто бы клавиатура не работала, соответственно невозможно было перейти к следующему шагу – к странице входа. Были испробованы все репозитории драйверов, но всегда была одна и та же проблема, работали только стандартные системные драйвера. Затем был отредактирован файл /etc/default/grub – из него были удалены строки quite splash для

в результате осталось только

После сохранения изменений нужно выполнить команды:

После этого всё стало работать нормально, можно было ввести пароль и продолжить на странице входа, как это обычно происходит.

Возможно, если вы не шифруете диск, то вам это и не понадобится.

Скачайте выбранный файл. Там же будут команды для установки:

Следующим шагом добавим это в переменную PATH:

/.profile любым текстовым редактором, например с помощью vim:

Добавьте туда строки:

Примечание: в этом cuda toolkit (наборе инструментов) включены драйверы nVidia, если вы хотите установить их отдельно, посмотрите подробности по этой ссылке: https://docs.nvidia.com/cuda/cuda-installation-guide-linux/index.html#package-manager-metas

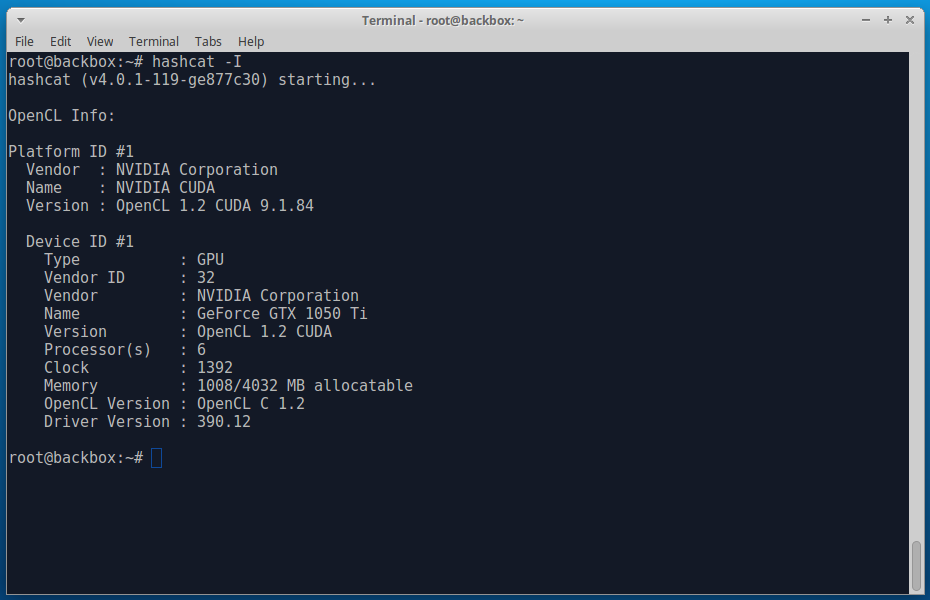

Напоследок сркиншот, где протестировано, что всё нормально работает:

Как установить Hashcat и JohnTheRipper (с поддержкой nVidia CUDA)

Эта инструкция для тех, кто хочет при взломе паролей иметь возможность использовать мощь GPU (видеокарты) вместо CPU (центрального процессора). Этот метод для тех, у кого видеокарта nVidia и у вас должен быть установлен проприетарный драйвер nVidia, как это показано чуть выше.

Hashcat

Начнём с установки Hashcat, она присутствует в репозитории Backbox, но по умолчанию не установлена. В репозитории довольно старая версия, поэтому предлагается установка из исходного кода. Для этого создадим директорию, откуда мы будем устанавливать:

Скачиваем исходный код, компилируем и устанавливаем:

Кэшированные ядра, файлы сессий, restore- и pot-файлы и прочее будет в $HOME/.hashcat/

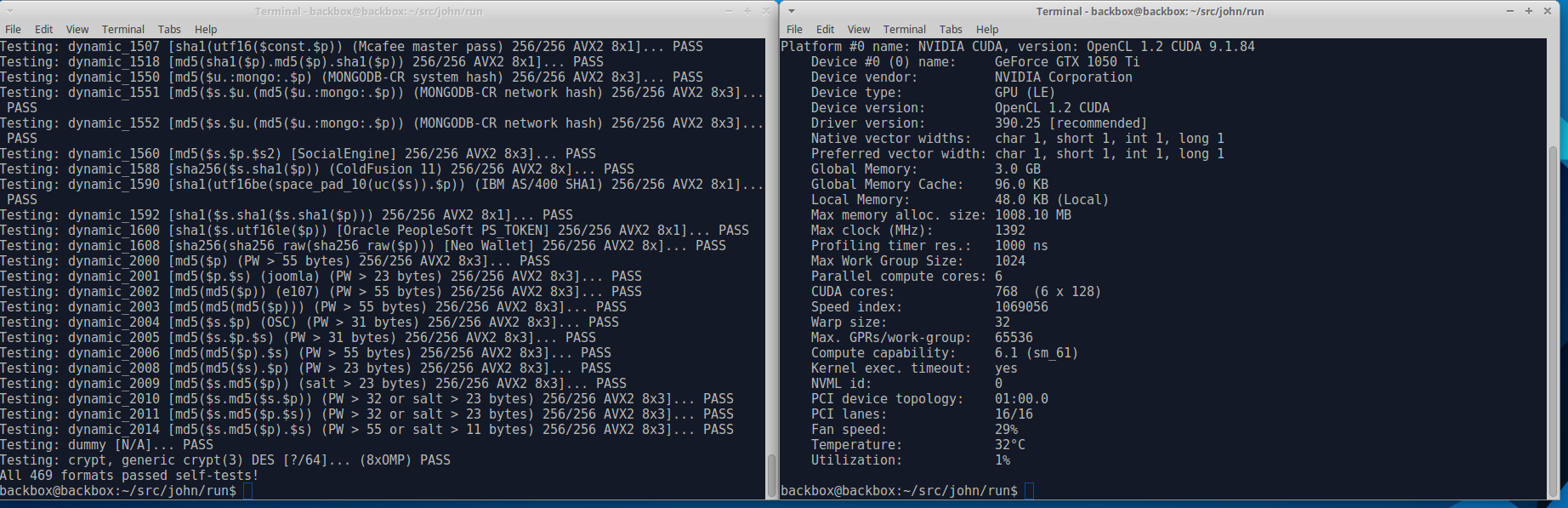

John the Ripper

Переходим в ранее созданную директорию, вы можете использовать любую другую:

И выполняем команды:

Опционально можно добавить john в $PATH

/.profile любым текстовым редактором:

Обновление Reaver и Wash в BackBox

Reaver – это программа для взлома точек доступа с включённым WPS, а Wash ищет эти точки доступа. По умолчанию в BackBox уже присутствуют обе эти программы, но версия старая. У меня при работе с этой версией возникли проблемы – Wash просто ничего не показывает, соответственно, нет данных для запуска Reaver. Проблему легко решить, если выполнить обновление пакета Reaver (который включает Wash) до последней версии. Для этого достаточно выполнить команды:

Обновление не только решит проблемы, но и даст доступ к новым функциям и опциям.

Как установить airgeddon в BackBox

airgeddon – это очень функциональная, но при этом простая в использовании программа для аудита безопасности/взлома Wi-Fi сетей.

Если вы абсолютный новичок, то проще всего вам будет начать именно с airgeddon.

Эта программа по умолчанию отсутствует в BackBox, также отсутствуют некоторые зависимости, которые требуются для неё. Чтобы всё это установить, последовательно выполните следующие команды.

Некоторые зависимости airgeddon можно установить прямо из стандартных репозиториев:

Создадим папку, в которую мы будем скачивать исходные коды программ и перейдём в эту директорию:

Установите зависимости bully, загрузите исходный код bully, скомпилируйте и установите bully

Загрузите исходники mdk3, скомпилируйте и установите mdk3

Установите зависимости PixieWPS, загрузите исходники PixieWPS, скомпилируйте и установите PixieWPS

Ну и наконец переходим к установке airgeddon:

Очистка от ненужных файлов:

Скачать словарь для взлома Wi-Fi

При взломе пароля методом перебора можно использовать атаку по маске или атаку по словарю. Вторя требует наличия словаря. Rockyou – это хороший словарь, который может вам пригодиться. Следующие команды загрузят rockyou и очистят его от заведомо неподходящих кандидатов в пароли (дубли, слишком длинные или слишком короткие):

Теперь ваш словарь размещён в директории

Чтобы узнать абсолютный путь до него наберите

Как установить WhatWeb/Решение проблемы со всеми ошибками WhatWeb в BackBox

WhatWeb – это полезная программа для идентификации используемых сайтом веб-технологий. WhatWeb присутствует в стандартном репозитории, но по умолчанию не установлен. В версии из репозитория много багов. Вместо того, чтобы исправлять ошибки в релизе трёхлетней давности, намного лучше установить самую свежую версию следующими командами:

Рекомендуется сделать обновление:

Как установить RouterSploit в BackBox

RouterSploit – это платформа для эксплуатации уязвимостей в роутерах, позволяет просканировать роутер на наличие уязвимостей, а также эксплуатировать найденные уязвимости для получения логина и пароля, либо доступа в роутер.

Для установки этой программы выполните команды:

Примеры работы с инструментами BackBox

Здесь будут показаны совсем простые примеры работы с инструментами, чтобы их могли повторить даже те, кто, возможно, впервые загрузился в дистрибутив для пентестинга. Это не взломы, это сбор информации, который, между прочим – является первым и важным этапом любой атаки.

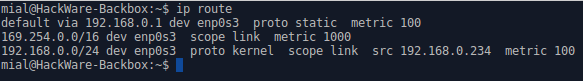

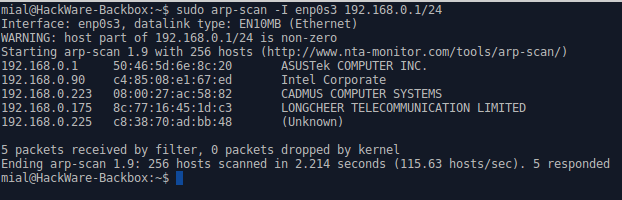

Исследование локальной сети с arp-scan

С помощью arp-scan можно узнать, какие устройства присутствуют в вашей локальной сети. Пример локальной сети: домашний роутер, к которому подключены компьютеры и телефоны.

Благодаря arp-scan возможно, например, узнать, что кто-то без вашего ведома пользуется вашим Wi-Fi.

Чтобы использовать эту программу, нужно знать шлюз по умолчанию – т.е. IP адрес роутера. Его можно узнать из командной строки, набрав

Информацию программа выведет прямо в консоль, после слов default via будет идти IP адрес – это и есть шлюз по умолчанию. В этой же строке после слова dev будет имя устройства. Например, для проводного устройства это enp0s3.

Команда arp-scan требует повышенных прав, поэтому передней необходимо поставить sudo. В общем виде arp-scan запускается следующим образом:

Т.е. после опции -I указывается сетевой интерфейс, а дальше идёт цель сканирования – это может быть единичный адрес или подсеть.

Например, у меня шлюзом по умолчанию является 192.168.0.1, чтобы просканировать все IP адреса вида 192.168.0.*, нужно указать подсеть следующим образом: 192.168.0.1/24. Итак, получаем команду:

Как можно увидеть, выводятся IP адреса найденных устройств, а также MAC-адреса и производитель (он определяется по MAC).

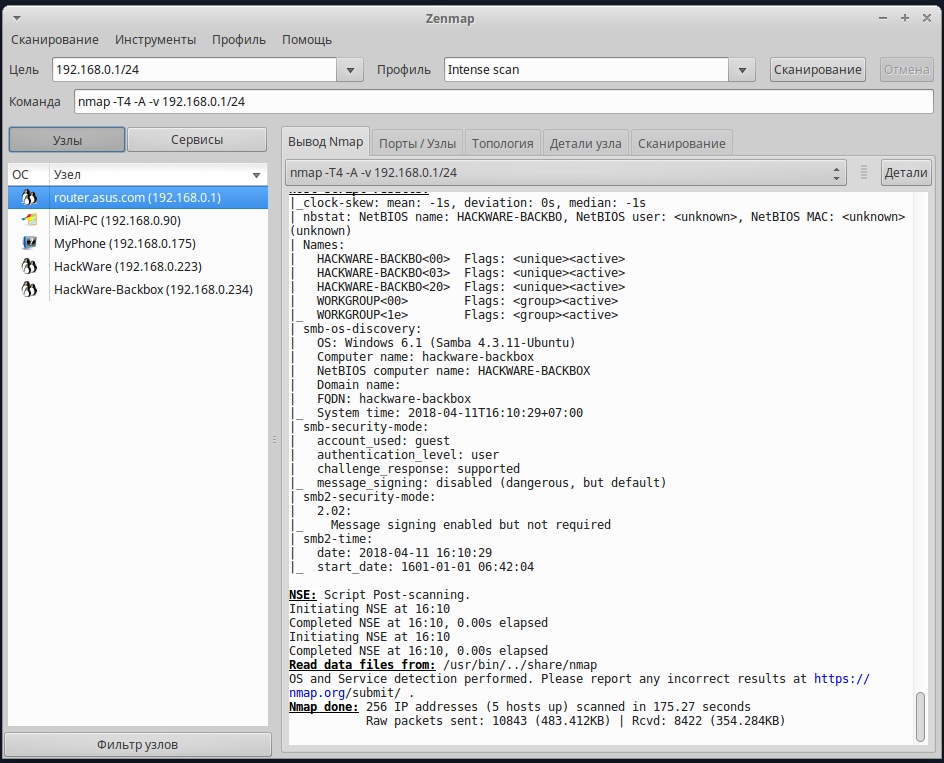

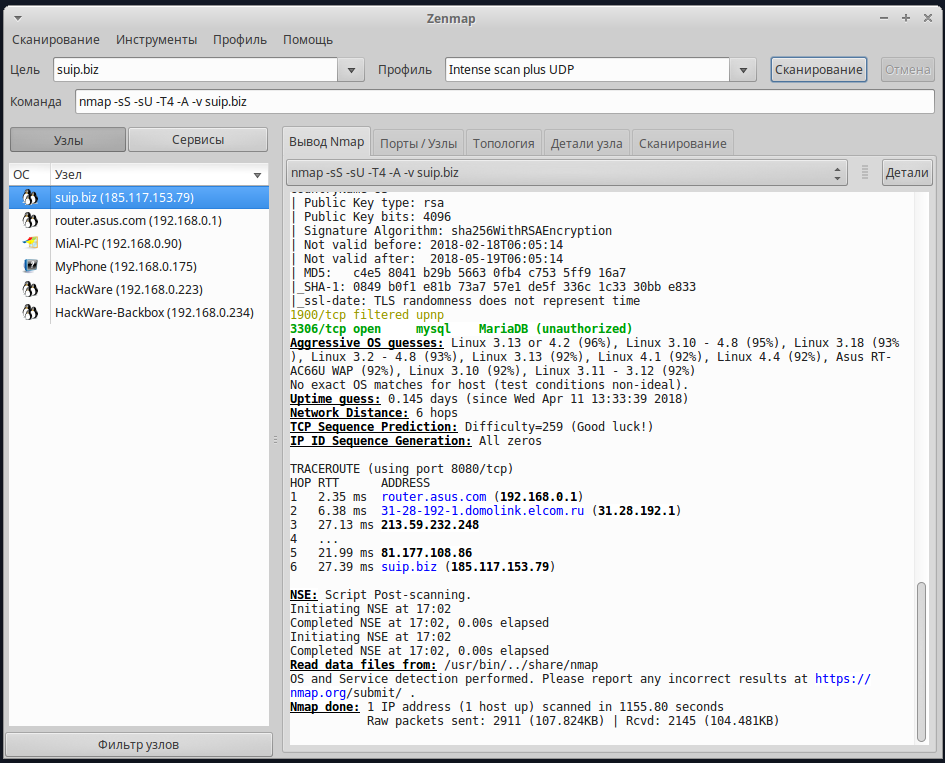

Исследование сети и сбор данных с Zenmap (Nmap)

Zenmap – это графический интерфейс для программы с интерфейсом командной строки Nmap, которая имеет множество опций сканирования (исследования) сети, показывает информацию о работающих хостах (устройствах в сети), о том, какие на них открыты порты, на какой операционной системе они работают, какие программы с сетевым доступом на них запущены, а также умеет выполнять аудит защищённости хостов.

При запуске Zenmap у нас спросят пароль пользователя, поскольку чтобы Nmap могла использовать все свои возможности необходимы повышенные права.

Начать можно со сканирования своей локальной подсети, как мы делали с предыдущей программой:

Также можно исследовать определённый хост (можно ввести IP адрес, диапазон IP адресов в различных форматах, либо имя хоста, т.е. адрес веб-сайта):

Поскольку сканирование выполняется программой Nmap, то о всех возможностях можете узнать ознакомившись со справкой по этой программе (она объёмная). Также о Zenmap и её профилях сканирования подробно написано в статье «Сканер портов под Windows» (это кроссплатформенная программа, как и Nmap).

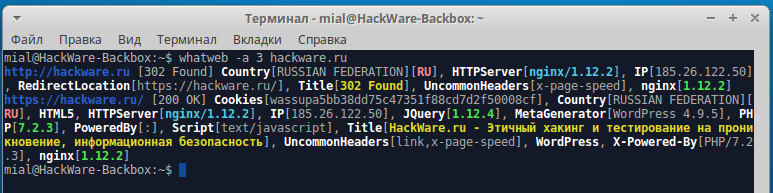

Сбор информации об используемом на сайтах программном обеспечении с помощью WhatWeb

WhatWeb умеет узнавать используемые для работы веб-сайта программы и их версии: информация о веб-сервере, PHP, системе управления контентом, популярных JavaScript библиотеках и прочее.

Использовать программу очень просто, а работает она очень быстро:

Взлом Wi-Fi сетей в BackBox

В BackBox имеется множество программ для взлома беспроводных сетей. У всех у них разная функция и для работы с ними нужно изучать каждую программу. Скрипт airgeddon автоматизирует эти действия – нам не нужно вводить команды, достаточно выбирать пункты меню, и программа будет запускать различные атаки – т.е. мы не зря потратили время на установку airgeddon.

Перед каждым запуском airgeddon рекомендуется выполнять следующие команды:

Они закроют приложения (в том числе Network Manager), которые могут помешать.

У программы простой интерфейс, переведённый на русский язык, имеется множество подсказок по работе. Подробную инструкцию по airgeddon о том, как взламывать пароли от Wi-Fi вы можете найти в этой статье.

Wi-Fi карта для airgeddon

В принципе, подойдёт любая карта из этого списка, но для airgeddon рекомендуется именно Alfa AWUS036NHA, поскольку она без проблем работает с Reaver для взлома точек доступа с WPS – другие карты также можно заставить взламывать WPS, но не в airgeddon.

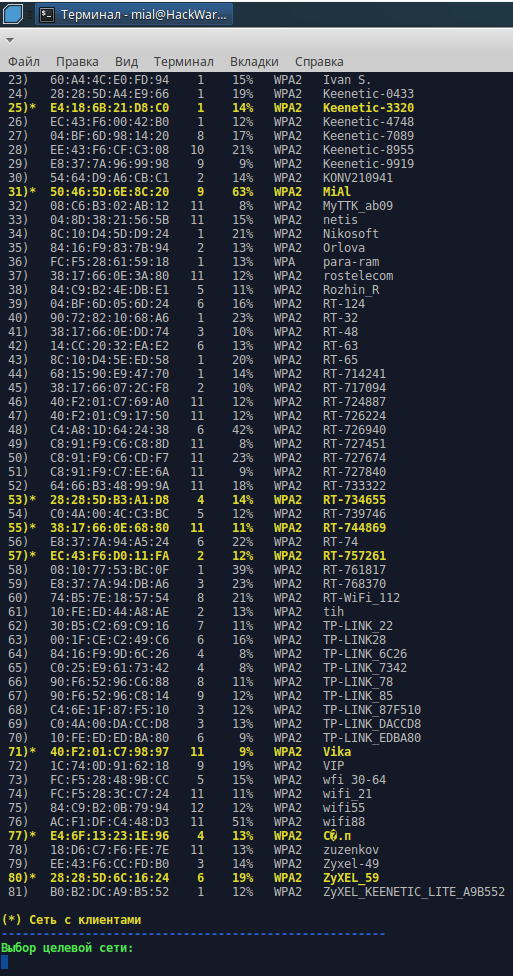

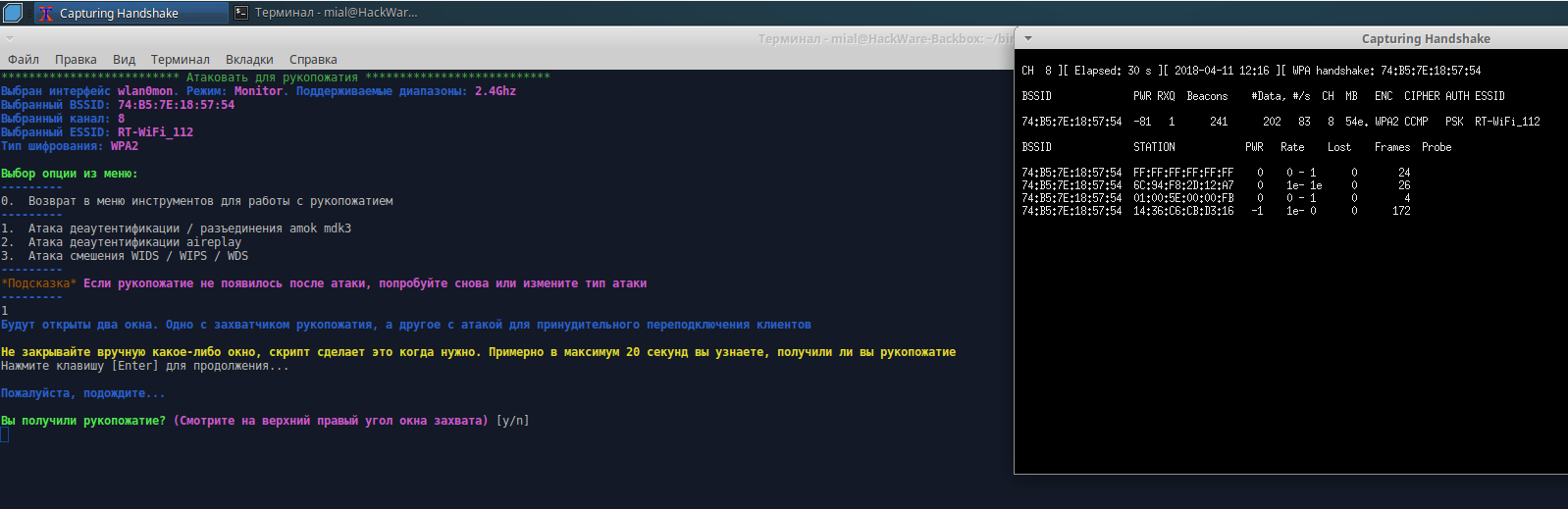

Несколько скриншотов. Поиск целей:

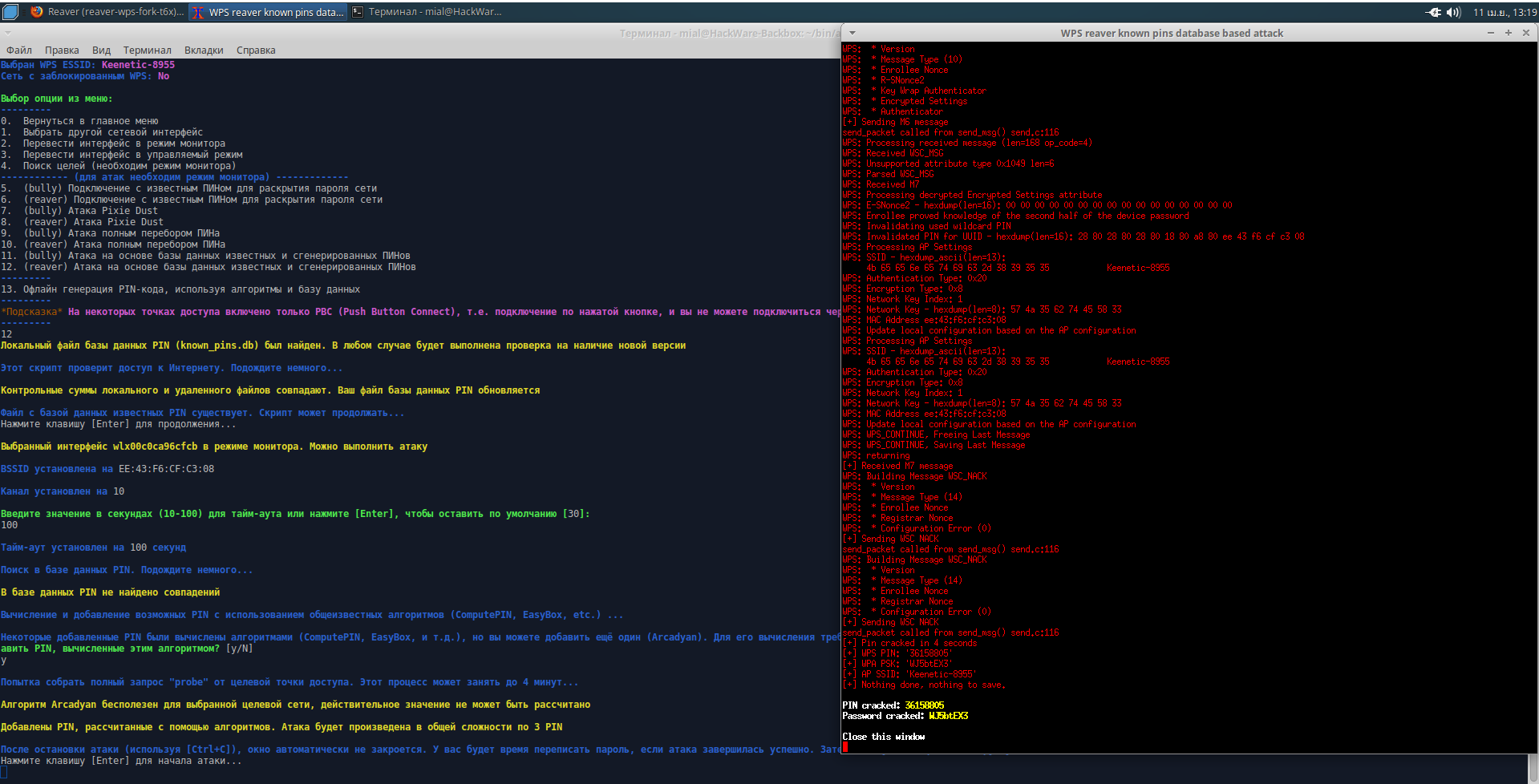

Взломан WPS ПИН и пароль Wi-Fi сети:

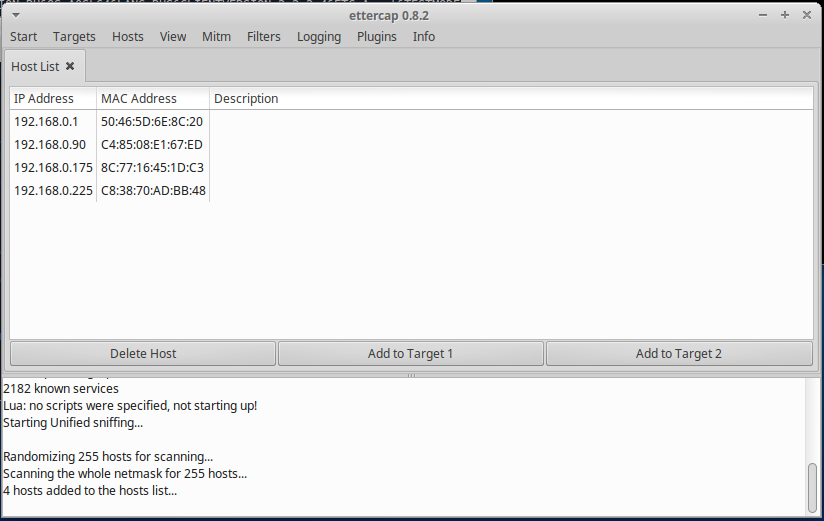

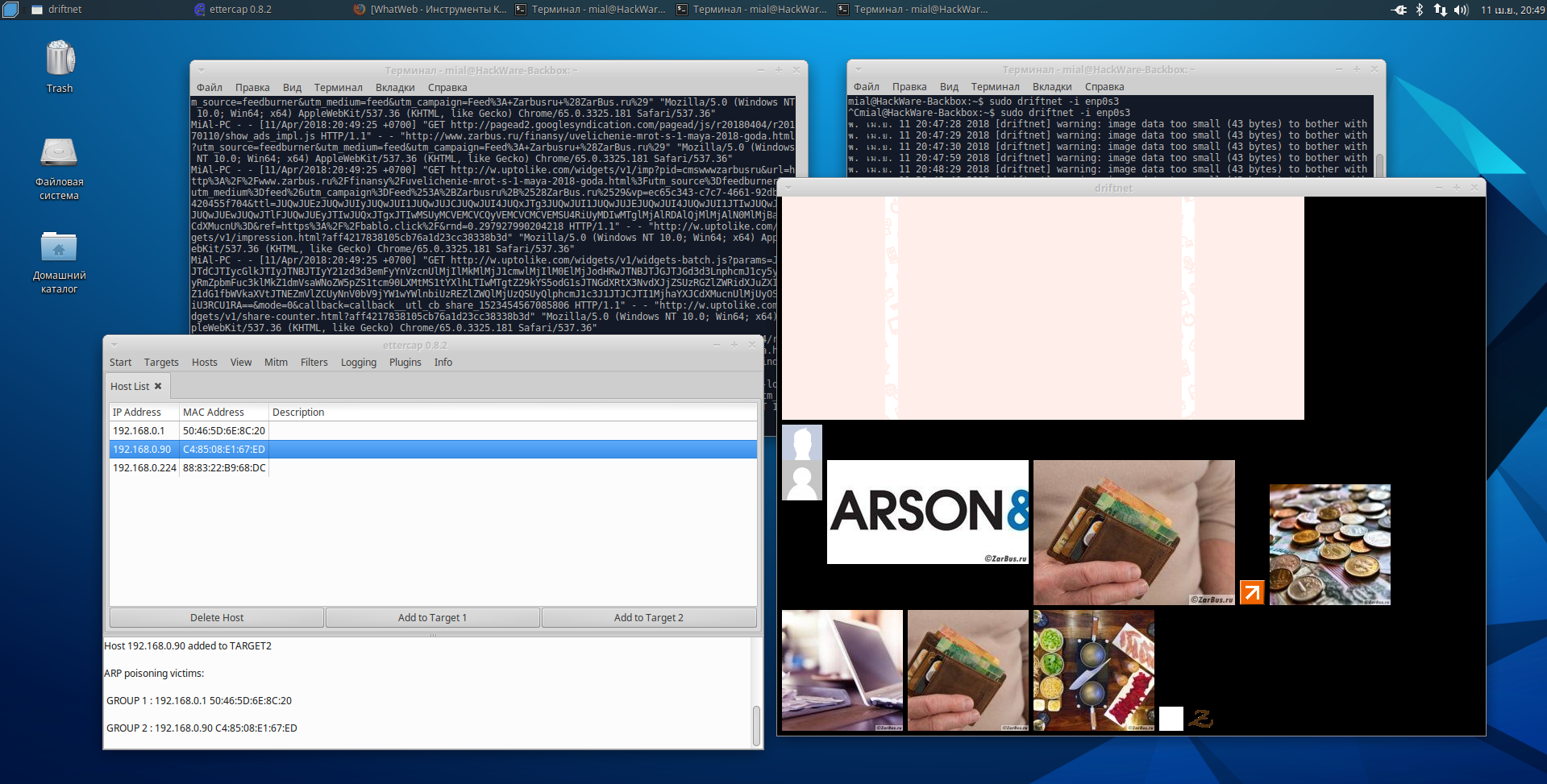

Сниффинг в локальной сети с помощью Ettercap

Ettercap — это всеобъемлющий набор для атаки «человек посередине» (MitM). Он умеет сниффить (прослушивать) живые соединения, фильтровать на лету содержимое передаваемых данных и многие другие трюки.

Далее будет показан пример простой атаки человек-посередине, которая начинается с ARP-спуфинга и заключается в прослушивании передаваемого трафика.

Переключите вашу машину в режим пересылки (форвардинга).

Запускаем графический интерфейс – это можно сделать из меню, либо прямо в консоли:

В меню выбираем Sniff, далее Unified, выбираем желаемый интерфейс:

Теперь выбираем Hosts, в нём подпункт Scan for hosts. После окончания сканирования выберите Hosts list:

В качестве Цели1 выберите роутер (Add to Target 1), в качестве Цели2 выберите устройство, которое будете атаковать (Add to Target 2).

Теперь переходим к пункту меню Mitm. Там выберите ARP poisoning… Поставьте галочку на Sniff remote connections.

Теперь перейдите к меню Sniff и выберите там Start sniffing.

Чтобы убедиться, что сниффинг работает, можно запустить urlsnarf, чтобы увидеть посещаемые адреса:

или driftnet, чтобы увидеть открываемые на сайтах картинки:

Заключение

BackBox – это приятный лёгкий дистрибутив, который может выполнять роль домашней операционной системы, а также использоваться при обучении аудиту информационной безопасности. В нём отобраны проверенные временем инструменты. Для изучения программ, вы можете в списке, который дан выше, переходить по ссылке, заинтересовавшей вас программы. Там вы найдёте подробное описание, справку на русском языке и примеры запуска. Для многих программ написаны очень подробные инструкции – ссылки на которые даны внизу карточки программы.

Если вы абсолютный новичок не только в дистрибутиве для пентестинга, но и в Linux вообще, то вы уже могли обратить внимание, что очень часто используется командная строка – консоль. Чтобы было проще понять основы работы в командной строке, рекомендуется изучить небольшие уроки: