Что такое bastion host

Bastion host

Узел-бастион (Bastion host) — так называют специально отведенный компьютер в сети, обычно расположенный на внешней стороне демилитаризованной зоны (ДМЗ) организации. Такой узел полностью открыт для атак, так как он не защищен ни фаерволом ни фильтрующим маршрутизатором. Узел-бастион нужно тщательно проектировать и настраивать, чтобы свести к минимуму вероятность взлома.

Примеры использования

Узлы-бастионы часто используют как:

Рекомендуется выделять таким узлам только одну из указанных функций. Чем больше функций выполняет сервер, тем больше вероятность оставить незамеченным слабое место в системе безопасности. Обеспечение защиты одной службы на узле-бастионе намного проще, чем если таких служб будет несколько. Сетевая архитектура с несколькими узлами-бастионами предоставляет организациям дополнительные преимущества.

Ссылки

Полезное

Смотреть что такое «Bastion host» в других словарях:

Bastion host — Saltar a navegación, búsqueda Un Bastion host, en español anfitrión bastión, es un ordenador en una red que ofrece un único punto de entrada y salida a Internet desde la red interna y viceversa. Los anfitriones bastión se usan para mitigar los… … Wikipedia Español

Bastion host — A bastion host is a special purpose computer on a network specifically designed and configured to withstand attack. The computer hosts a single application, for example a proxy server, and all other services are removed or limited to reduce the… … Wikipedia

Bastion Host — Unter einem Bastion Host versteht man einen Server, der Dienste für das öffentliche Internet anbietet oder als Proxy oder Mailserver auf das öffentliche Internet zugreifen muss und daher besonders gegen Angriffe geschützt werden muss.… … Deutsch Wikipedia

bastion host — A computer system that acts as the main connection to the Internet for users of a LAN. A bastion host is usually configured in such a way as to minimize the risk of intruders gaining access to the main LAN. It gets its name from the fortified… … Dictionary of networking

Bastion (disambiguation) — Bastion can refer to::Main use: *A bastion, a fortification work projecting outward from the main enclosure of a fortification.:Other uses: * Bastion (Nanaimo, British Columbia), an historic octagonal fort built in the early 1850s by the Hudson s … Wikipedia

Bastion (Informatique) — Pour les articles homonymes, voir Bastion (homonymie). En sécurité des systèmes d information, un bastion (ou bastion host en anglais) est un élément du réseau informatique qui fournit un point d entrée et/ou de sortie unique vers Internet.… … Wikipédia en Français

Bastion (informatique) — Pour les articles homonymes, voir Bastion (homonymie). En sécurité des systèmes d information, un bastion (ou bastion host en anglais) est un élément du réseau informatique qui fournit un point d entrée et/ou de sortie unique vers Internet.… … Wikipédia en Français

Bastion Deluxe Hotel Amsterdam Amstel (Amsterdam) — Bastion Deluxe Hotel Amsterdam Amstel country: Netherlands, city: Amsterdam (City Rai Congress Centre) Bastion Deluxe Hotel Amsterdam Amstel The Bastion Hotel Amsterdam Amstel is ideal for guests who prefer a personal atmosphere, hospitality,… … International hotels

DMZ-Host — Eine Demilitarized Zone (DMZ, auch ent oder demilitarisierte Zone) bezeichnet ein Computernetz mit sicherheitstechnisch kontrollierten Zugriffmöglichkeiten auf die daran angeschlossenen Server. Die in der DMZ aufgestellten Systeme werden durch… … Deutsch Wikipedia

Dual homed host — Bei einem Dual Homed Host (DHH) handelt es sich um einen Host, der in zwei Netzwerkumgebungen beheimatet ist. Dies bedeutet meist, dass er IP Adressen aus mindestens zwei Netzwerken hat. Der DHH ist aus beiden Netzwerken heraus erreichbar, stellt … Deutsch Wikipedia

Руководство. Настройка бастиона Azure и подключение к виртуальной машине Windows

В этом руководстве показано, как подключиться к виртуальной машине из браузера с помощью Бастиона и портала Azure. В этом учебнике описано, как с помощью портала Azure развернуть бастион в виртуальной сети. После подготовки службы возможности RDP/SSH доступны для всех виртуальных машин в той же виртуальной сети. При использовании бастиона виртуальной машине не требуется для подключения общедоступный IP-адрес или специальное программное обеспечение. После развертывания бастиона можно удалить общедоступный IP-адрес с виртуальной машины, если он не нужен для других целей. Теперь следует подключиться к виртуальной машине по ее частному IP-адресу через портал Azure. Дополнительные сведения о Бастионе Azure см. в статье Что такое Бастион Azure.

Из этого руководства вы узнаете, как выполнять следующие задачи:

Если у вас еще нет подписки Azure, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

Предварительные требования

Виртуальная машина Windows в виртуальной сети. Если у вас нет виртуальной машины, создайте ее с помощью краткого руководства по созданию виртуальной машины.

Вот какие роли требуются для ваших ресурсов.

Порты. Для подключения к виртуальной машине Windows на ней должны быть открыты следующие порты:

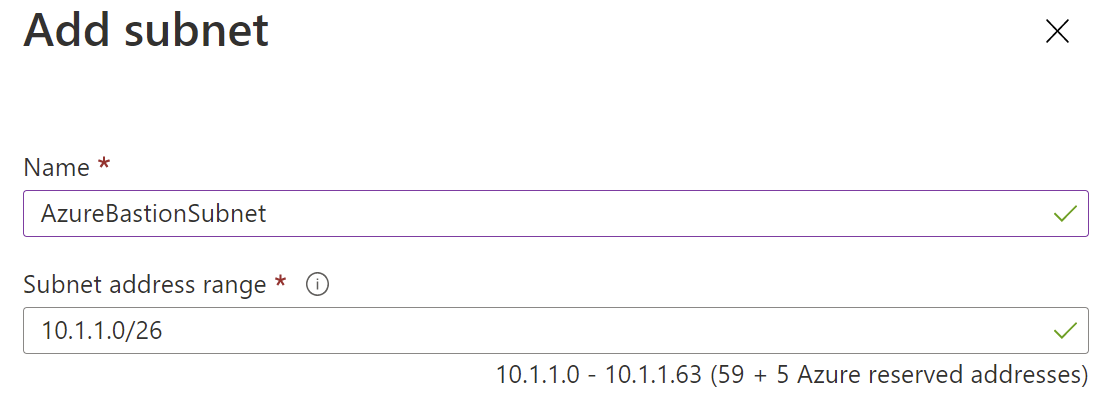

Для ресурсов Бастиона Azure, развернутых 2 ноября 2021 г. или после этой даты, минимальный размер AzureBastionSubnet должен составлять /26 или больше (/25, /24 и т. д.). Все ресурсы Бастиона Azure, развернутые в подсетях размером /27 до этой даты, не затрагиваются этим изменением и будут продолжать работать. Однако мы настоятельно рекомендуем увеличить размер любого существующего AzureBastionSubnet до /26, если вы решите воспользоваться преимуществами масштабирования узла в будущем.

Использование Бастиона Azure с Частными зонами DNS сейчас не поддерживается. Прежде чем начать убедитесь, что виртуальная сеть, в которой планируется развернуть ресурс Бастиона, не связана с частной зоной DNS.

Примеры значений

При создании этой конфигурации вы можете применить приведенные ниже примеры значений или заменить их собственными.

Базовые значения для виртуальной сети и виртуальной машины:

| имя; | Значение |

|---|---|

| Виртуальная машина | TestVM |

| Группа ресурсов | TestRG1 |

| Регион | Восточная часть США |

| Виртуальная сеть | VNet1 |

| Пространство адресов | 10.1.0.0/16 |

| подсети; | Внешний интерфейс: 10.1.0.0/24 |

Значения для Бастиона Azure:

| имя; | Значение |

|---|---|

| Имя | VNet1-bastion |

| + Имя подсети | AzureBastionSubnet |

| Адрес AzureBastionSubnet | Подсеть в диапазоне адресов виртуальной сети с маской подсети /26 или более широкой. Пример: 10.1.1.0/26. |

| Уровень/SKU | Standard |

| Число экземпляров (масштабирование узла) | 3 или более |

| Общедоступный IP-адрес | Создание |

| Имя общедоступного IP-адреса | VNet1-ip |

| Номер SKU общедоступного IP-адреса | Standard |

| Назначение | Статические |

Создание узла-бастиона

Этот раздел поможет вам создать объект бастиона в виртуальной сети. Это необходимо для создания безопасного подключения к виртуальной машине в виртуальной сети.

Введите Бастион в поле поиска.

В разделе «Службы» выберите Бастион.

На странице бастионов нажмите кнопку +Создать, чтобы открыть страницу создания бастионов.

На странице создания бастиона настройте новый ресурс «Бастион».

сведения о проекте;

Подписка. Подписка Azure, которую нужно использовать.

Группа ресурсов. Группа ресурсов Azure, в которой будет создан новый ресурс «Бастион». Создайте группу ресурсов, если у вас нет существующей группы ресурсов.

Подробности об экземпляре

Имя: Имя нового ресурса типа «Бастион».

Регион. Общедоступный регион Azure, в котором будет создан ресурс. Выберите регион, в котором расположена ваша виртуальная сеть.

Уровень. Уровень также известен как SKU. В рамках этого учебника мы выбираем Стандартный SKU из раскрывающегося списка. «Стандартный» SKU дает возможность настроить число экземпляров для масштабирования узла. «Базовый» SKU не поддерживает масштабирование узлов. Дополнительные сведения см. в разделе Параметры конфигурации: SKU.

Число экземпляров. Это параметр масштабирования узла, который настраивается в шагах приращения единиц масштабирования. Чтобы настроить число экземпляров, используйте ползунок. При выборе SKU уровня «Базовый» этот параметр настроить невозможно. Дополнительные сведения см. в разделе Параметры конфигурации: масштабирование узла. В рамках этого курса вы можете выбрать число экземпляров по своему усмотрению, учитывая цены на единицу масштабирования.

Настройка виртуальных сетей

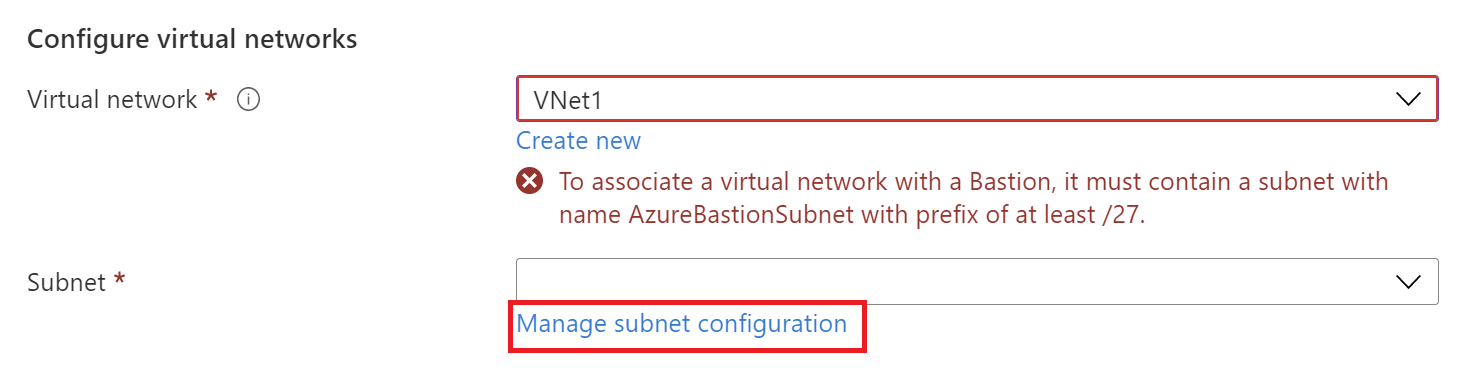

Виртуальная сеть. Виртуальная сеть, в которой будет создан ресурс «Бастион». Вы можете использовать имеющуюся виртуальную сеть или создать новую в ходе этого процесса. Если вы используете имеющуюся виртуальную сеть, убедитесь, что в ней достаточно свободного адресного пространства для соблюдения требований к подсети Бастиона. Если виртуальная сеть не отображается в раскрывающемся списке, убедитесь, что выбрана правильная группа ресурсов.

Подсеть. После создания или выбора виртуальной сети на странице появится поле подсети. Это подсеть, в которой будут развернуты экземпляры вашего бастиона. Именем должно быть AzureBastionSubnet. Сведения о добавлении подсети см. в следующих шагах.

Управление конфигурацией подсети

В большинстве случаев подсеть AzureBastionSubnet будет не настроена. Чтобы настроить подсеть бастиона, выполните такие действия.

Выберите Управление конфигурацией подсети. Откроется страница подсетей.

На странице Подсети выберите +Подсеть. Откроется страница добавления подсети.

Создайте подсеть, следуя приведенным ниже рекомендациям.

Дополнительные поля на этой странице заполнять не нужно. Нажмите кнопку Сохранить внизу страницы, чтобы сохранить настройки, и закройте страницу добавления подсети.

В верхней части страницы Подсетивыберите Создать бастион, чтобы вернуться на страницу настройки Бастиона.

Общедоступный IP-адрес

Общедоступный IP-адрес ресурса типа «Бастион», по которому будет осуществляться доступ по протоколам RDP/SSH (через порт 443). Создайте общедоступный IP-адрес. Общедоступный IP-адрес должен находиться в том же регионе, что и создаваемый ресурс типа «Бастион». Этот IP-адрес никак не связан с виртуальными машинами, к которым необходимо подключиться. Это общедоступный IP-адрес для ресурса типа «Узел-бастион».

Просмотр и создание

Удаление общедоступного IP-адреса виртуальной машины

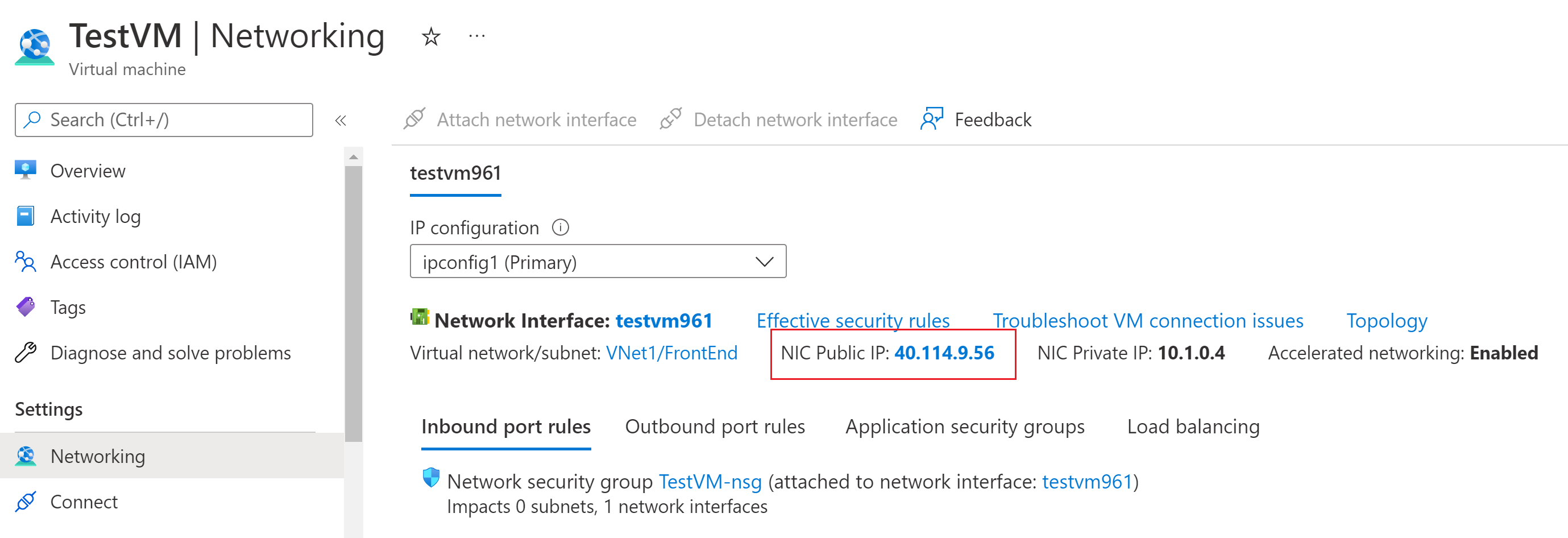

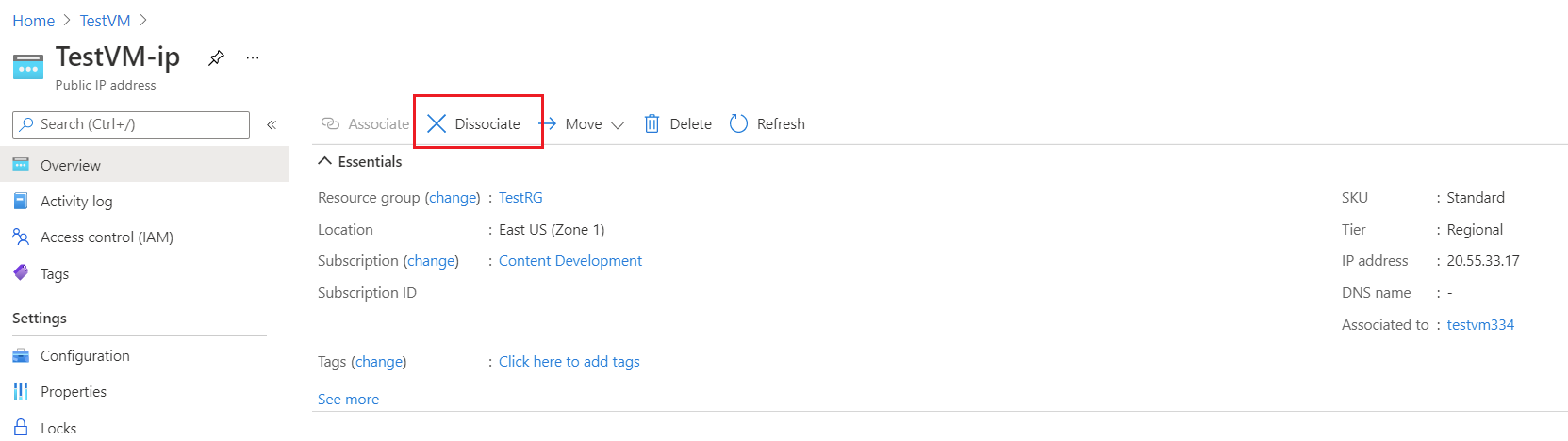

При подключении к виртуальной машине с помощью Бастиона Azure для виртуальной машины не требуется общедоступный IP-адрес. Если вы не используете общедоступный IP-адрес для других целей, вы можете отменить его связывание с виртуальной машиной. Чтобы отменить связывание общедоступного IP-адреса с виртуальной машиной, сделайте следующее.

Перейдите к виртуальной машине и выберите Сети. Выберите Общедоступный IP-адрес сетевого адаптера, чтобы открыть страницу общедоступного IP-адреса.

На странице Общедоступный IP-адрес виртуальной машины выберите Отменить связь.

Выберите Да, чтобы отменить связь IP-адреса с сетевым интерфейсом.

После отмены связи с IP-адресом можно удалить ресурс общедоступного IP-адреса. Чтобы удалить ресурс общедоступного IP-адреса, перейдите к группе ресурсов и найдите ресурс IP-адреса, который требуется удалить. Затем выберите Удалить, чтобы удалить ресурс.

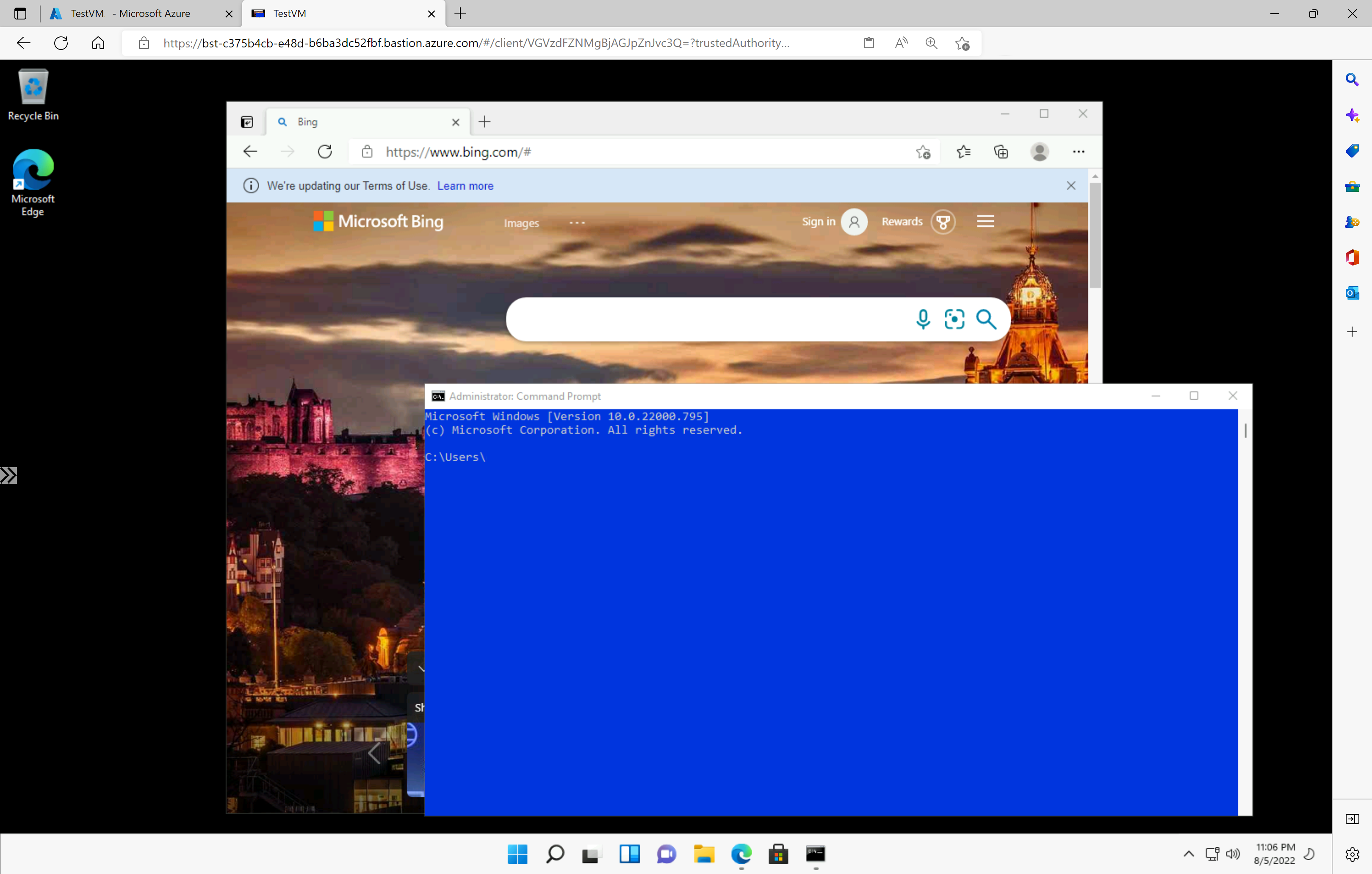

Подключение к виртуальной машине

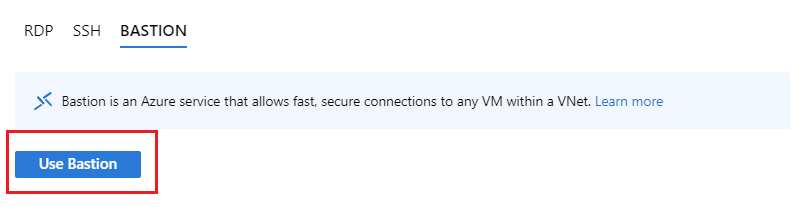

На портале Azure перейдите к виртуальной машине, к которой необходимо подключиться. На странице Обзор выберите Подключиться, затем из раскрывающегося списка выберите Бастион.

Когда вы выберете этот элемент в раскрывающемся списке, появится боковая панель с тремя вкладками: RDP, SSH и «Бастион». Так как бастион был подготовлен для виртуальной сети, вкладка «Бастион» активна по умолчанию. Выберите Использовать бастион.

На странице Подключиться с помощью Бастиона Azure введите имя пользователя и пароль для виртуальной машины, а затем выберите Подключить.

Подключение по RDP к этой виртуальной машине через Бастион будет открываться непосредственно на портале Azure (через HTML5) с использованием порта 443 и службы «Бастион».

Очистка ресурсов

Если вы не собираетесь использовать это приложение в дальнейшем, удалите все его ресурсы, выполнив следующие действия.

Дальнейшие действия

Из этого учебника вы узнали, как создать узел-бастион и подключить его к виртуальной сети. Затем вы удалили общедоступный IP-адрес из виртуальной машины и подключились к нему. При необходимости можно использовать группы безопасности сети с подсетью Бастиона Azure. Описание этой операции см. в следующей статье:

KAZARIN OnLine

Blog about IT, Me, education, etc…

SSH-Bastion. Замковые ворота вашей инфраструктуры

Предисловие

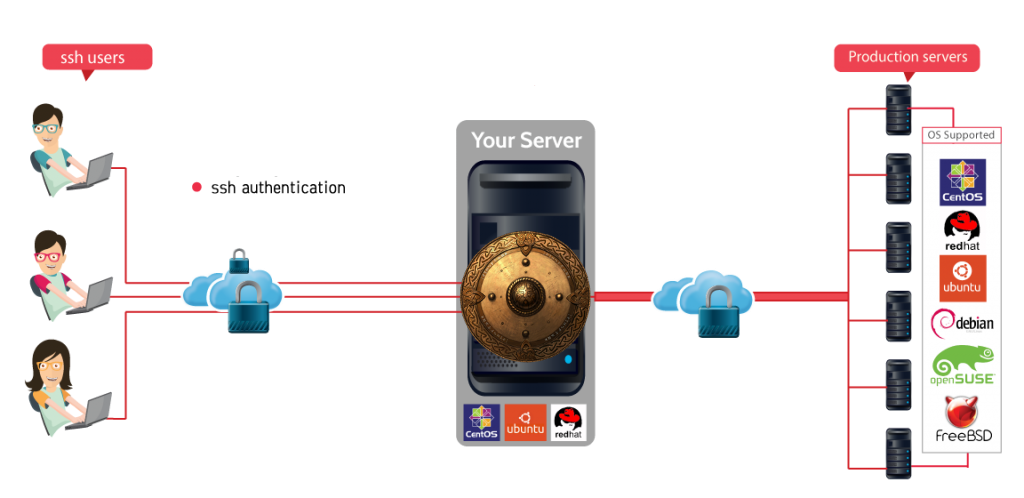

Итак, представим ситуацию — у вас большая инфраструктура и есть ряд серверов, доступ к управлению которыми вы должны предоставлять извне. Скажем — несколько Дата Центров, облачных площадок и любых других приватных сетей, внутри которых есть работающие сервера, к которым должны подключаться Ваши админы, разработчики, тестировщики.

Другая ситуация — Вы один администратор в компании с несколькими площадками (офис, несколько серверов в ЦОДе, удаленная производственная площадка)

Что их объединяет? Необходимо предоставить удаленный, удобный и безопасный доступ к этим самым серверам ( и другому оборудованию) по различному набору протоколов — SSH, RDP, VNC, HTTP и еще много чего. Что в такой ситуации обычно предлагается сделать? — Да, поднять vpn сервер. Что обычно подразумевает под собой что нам нужно следить еще за одной службой — устанавливать ее, настраивать, разбираться в ее тонкостях, логировании и т.д. Если вы используете централизованное управление пользователями, как например Microsoft Active Directory, необходимо позаботиться о том, чтобы выбранное Вами vpn решение имело возможность интеграции.

Ну и наконец последнее — давайте вспомним, что означает буква N в слове VPN. N это Networks — вам необходимо предусмотреть выделенное IP пространство под VPN тунели, заниматься поддержкой маршрутизации. Все эти пункты по отдельности не кажутся страшными, но собираясь вместе — нарастают как страшный снежный ком.

Эта статья посвящена тому, какое альтернативное решение можно использовать, не неся подобных технических затрат.

Обращаю Ваше внимание — это не критика VPN как решения, это лишь попытка показать более простую альтернативу.

До фортификации

Представим следующую картину — есть ряд удаленных площадок (т.е. доступ к ним идет не по локальной сети, не по частным каналам связи, а через публичную сеть Интернет — и не важно, находится эта площадка в другой стране или в соседнем здании), на которых размещены группы серверов, доступ к которым нужен как Вам, так и еще кому то — вашим коллегам например. В таком случае, эти сервера должны быть размещены в DMZ (демилитаризованной зоне), за корпоративным фаерволом, но с возможностью достучаться до них. Как это выглядит в жизни? Как то вот так:

Вот так примерно выглядит ситуация — каждый сервер торчит портом доступа во внешнюю сеть и вынужден отбиваться сам по себе от атак и не легитимных подключений. Вам нужно следить, чтобы все они были обновлены, проверять на них логи, мониторить нездоровую активность.

Хочется остановить все это и спрятать их всех за прочную стену. Но как тогда обеспечить доступ? Нам нужны ворота, нам нужна башня, защищающая эти ворота и строгий привратник. Все это зовется просто — Бастион Сервер. Так же его порой называют Access gateway.

Проектируем нашу защиту

Сейчас я хочу показать, как такое решение можно создать самому, используя opensource инструменты на базе Linux и не прибегая к платным проприетарным решениям.

Суть решения заключается в том, что мы закрываем прямой доступ к любым хостам внутри нашей DMZ напрямую из вне и оставляем доступ только к этому серверу, уже с которого Вы можете получить доступ к внутренним инфраструктурным единицам.

Мы ставим 1 сервер, открываем наружу ( через корпоративный фаервол, или он сам может защитить себя своим фаерволом) 1 сервер, только ему даем доступ внутрь нашей DMZ. Что нам это дает:

Можно произносить еще много интересных и красивых слов, но я думаю смысл понятен.

Строим

Централизованная аутентификация

Используем для этого SSSD. Это пакет приложений для управления аутентификацией и авторизацией в операционных системах на базе Linux. SSSD является отличной альтернативой монструозной Samba, позволяя подключить Linux машину к уже имеющемуся домену Active Directory.

Эта система использует LDAP и Kerberos (собственно как и Windows) для того чтобы связываться с контроллером домена AD. Умеет матчить юзеров AD в линуксовы, автоматом создавать домашний каталог, подтягивать группы из AD и т.д.

Короче получаем легко настраиваемые идентификацию аутентификацию и авторизацию. Настраиваем…

Руководство по безопасности Windows Server 2003

Глава 12. Роль узла-бастиона

Опубликовано 20 апреля 2007 г.

На этой странице

Обзор

Эта глава посвящена укреплению безопасности узлов-бастионов с Microsoft® Windows* Server™ 2003 *с пакетом обновления 1 (SP1). Узлы-бастионы — это защищенные общедоступные компьютеры, расположенные на внешней стороне демилитаризованной зоны организации. Эта зона также известна как промежуточная подсеть. Узлы-бастионы полностью открыты для атак, поскольку они не защищены ни брандмауэрами, ни фильтрующими маршрутизаторами. Чтобы свести к минимуму вероятность взлома, узлы-бастионы необходимо тщательно проектировать и настраивать.

Такие узлы часто используются как веб-серверы, DNS-серверы, FTP-серверы, SMTP-серверы и NNTP-серверы. Рекомендуется назначать узлам-бастионам только одну из указанных функций. Чем больше функций выполняет сервер, тем больше вероятность оставить незамеченным слабое место в системе безопасности. Обеспечить защиту одной службы на одном узле-бастионе проще, чем если таких служб несколько. Сетевая архитектура с несколькими узлами-бастионами предоставляет организациям дополнительные преимущества.

Настройка защищенных узлов-бастионов существенно отличается от настройки обычных узлов. Все ненужные службы, протоколы, программы и сетевые интерфейсы должны быть отключены или удалены. После этого каждый узел-бастион настраивается для выполнения определенной роли. Такой подход помогает укрепить безопасность узлов-бастионов и ограничить количество возможных вариантов атак.

В следующих разделах данной главы приводится описание различных параметров безопасности, позволяющих укрепить безопасность узлов-бастионов в любой среде. В главе также описываются действия, необходимые для создания узла-бастиона SMTP. Для получения дополнительных возможностей необходимо внести изменения в файлы конфигурации, распространяемые с данным руководством.

Локальная политика узла-бастиона

Роли серверов, описанные ранее в данном руководстве, используют для настройки серверов групповую политику. Однако групповую политику нельзя применить к серверам узлов-бастионов, поскольку они настроены как изолированные узлы, не входящие в домен службы каталогов Active* *Directory®. Такие серверы открыты и не защищены с помощью каких-либо устройств. Поэтому существует только один вариант обеспечения безопасности серверов узлов-бастионов для трех сред, рассматриваемых в данном руководстве. Параметры безопасности, описанные в этой главе, основаны на базовой политике рядовых серверов для среды SSLF. Сведения о MSBP см. в главе 4 «Базовая политика рядовых серверов». Эти параметры содержатся в шаблоне безопасности, который необходимо применить к локальной политике каждого узла-бастиона (BHLP).

Таблица 12.1. Шаблоны безопасности для сервера узла-бастиона

| Среда устаревших клиентов | Среда корпоративных клиентов | Специальная безопасная среда с ограниченной функциональностью |

|---|---|---|

| SSLF-Bastion Host.inf | SSLF-Bastion Host.inf | SSLF-Bastion Host.inf |

[](#mainsection)[К началу страницы](#mainsection) ### Параметры политики аудита Параметры политики аудита BHLP для узлов-бастионов содержатся в файле SSLF-Bastion Host.inf. Значения этих параметров совпадают со значениями, указанными в файле SSLF-Member Server Baseline.inf** **. Дополнительные сведения о политике MSBP см. в главе 4 «Базовая политика рядовых серверов». Параметры политики BHLP обеспечивают ведение журнала аудита на всех серверах узлов-бастионов с записью всех относящихся к безопасности данных. [](#mainsection)[К началу страницы](#mainsection) ### Назначение прав пользователя Файл SSLF-Bastion Host.inf содержит назначения прав пользователей для узлов-бастионов с помощью политики BHLP. Эти параметры политики основаны на параметрах, которые содержатся в файле SSLF-Member Server Baseline.inf (см. главу 4 «Базовая политика рядовых серверов»). В следующей таблице приведены обобщенные сведения о различиях между политиками BHLP и MSBP. Подробные сведения приведены в тексте, следующем за таблицей. **Таблица 12.2. Рекомендуемые параметры для назначения прав пользователя**

| Назначение прав пользователя | Параметр |

|---|---|

| Отказ в доступе к компьютеру из сети | АНОНИМНЫЙ ВХОД, встроенная учетная запись администратора, Support_388945a0, учетная запись гостя, все учетные записи служб, не относящихся к операционной системе |

#### Отказ в доступе к компьютеру из сети **Примечание**. АНОНИМНЫЙ ВХОД, встроенная учетная запись администратора, Support\_388945a0, учетная запись гостя и все учетные записи служб, не относящихся к операционной системе, не включены в шаблон безопасности. Этим учетным записям и группам присвоены уникальные идентификаторы безопасности (SID). Таким образом, необходимо добавить указанные учетные записи в политику BHLP вручную. Этот параметр политики определяет, каким пользователям запрещен доступ к компьютеру по сети. Он также запрещает использование ряда сетевых протоколов, в число которых входят протоколы семейства SMB, NetBIOS, протокол CIFS, HTTP и модель COM+. Данный параметр политики имеет приоритет над параметром **Разрешить доступ к этому компьютеру по сети** в случае, если обе эти политики применяются учетной записью пользователя. Предоставление этого права пользователя для других групп ограничивает возможности пользователей выполнять делегированные административные задачи в среде. В главе 4 данного руководства «Базовая политика рядовых серверов» рекомендуется для обеспечения наивысшего уровня безопасности включать группу **Гости** в список тех пользователей и групп, которым предоставлено это право пользователя. Учетная запись IUSR, используемая для анонимного доступа к службам IIS, входит в группу **Гости** по умолчанию. Параметр **Отказ в доступе к компьютеру из сети** для узлов-бастионов в среде SSLF включает следующие учетные записи: «АНОНИМНЫЙ ВХОД», встроенную учетную запись администратора, Support\_388945a0, учетную запись гостя и все учетные записи служб, не относящихся к операционной системе. [](#mainsection)[К началу страницы](#mainsection) ### Параметры безопасности Значения параметров безопасности политики BHLP для узлов-бастионов совпадают со значениями, указанными в файле SSLF-Member Server Baseline.inf (см. главу 4 «Базовая политика рядовых серверов»). Эти параметры политики BHLP обеспечивают единообразие значений всех параметров безопасности на всех серверах узлов-бастионов. [](#mainsection)[К началу страницы](#mainsection) ### Параметры журнала событий Значения параметров журнала событий политики BHLP для узлов-бастионов совпадают со значениями, указанными в файле SSLF-Member Server Baseline.inf (см. главу 4 «Базовая политика рядовых серверов»). Эти параметры политики BHLP обеспечивают единообразие значений всех параметров журнала событий на всех серверах узлов-бастионов. [](#mainsection)[К началу страницы](#mainsection) ### Дополнительные параметры безопасности Параметры безопасности политики BHLP значительно повышают уровень безопасности серверов узлов-бастионов. Однако существуют и дополнительные параметры. Такие параметры нельзя применить с помощью локальной политики. Необходимо сделать это вручную на всех серверах узлов-бастионов. #### Сопоставление уникальных групп безопасности с правами пользователя вручную Для большинства назначений прав пользователя с помощью политики MSBP в шаблонах безопасности, распространяемых с данным руководством, указаны соответствующие группы безопасности. Однако некоторые учетные записи и группы безопасности нельзя включить в эти шаблоны, так как их идентификаторы безопасности (SID) различаются для каждого домена Windows* *Server* *2003. Параметр назначения прав пользователя, приведенный в следующей таблице, необходимо настраивать вручную. **Внимание**! Таблица ниже содержит значения для встроенной учетной записи администратора. Не следует путать эту учетную запись со встроенной группой безопасности **Администраторы**. Для отмены случайного предоставления группе безопасности **Администраторы** права пользователя «Запретить доступ» необходимо войти в систему локально. Кроме того, в соответствии с рекомендациями, содержащимися в главе 4 «Базовая политика рядовых серверов», встроенная учетная запись администратора может оказаться переименованной. При назначении прав пользователя учетной записи администратора убедитесь в том, что указывается переименованная учетная запись. **Таблица 12.3. Назначения прав пользователя, добавляемые вручную**

| Параметр | Среда устаревших клиентов | Среда корпоративных клиентов | Специальная безопасная среда с ограниченной функциональностью |

|---|---|---|---|

| Отказ в доступе к компьютеру из сети | Встроенная учетная запись администратора, Support_388945a0, учетная запись гостя, все учетные записи служб, не относящихся к операционной системе | Встроенная учетная запись администратора, Support_388945a0, учетная запись гостя, все учетные записи служб, не относящихся к операционной системе | Встроенная учетная запись администратора, Support_388945a0, учетная запись гостя, все учетные записи служб, не относящихся к операционной системе |

Внимание! К понятию «все учетные записи служб, не относящихся к операционной системе» относятся учетные записи служб, используемые на предприятии для определенных приложений, КРОМЕ таких учетных записей как «ЛОКАЛЬНАЯ СИСТЕМА», «ЛОКАЛЬНАЯ СЛУЖБА» и «СЕТЕВАЯ СЛУЖБА». Эти встроенные учетные записи используются операционной системой.

Обеспечение безопасности известных учетных записей

Операционная система Windows Server 2003 с пакетом обновления 1 (SP1) содержит ряд встроенных учетных записей пользователей, которые нельзя удалить, но можно переименовать. Две самые известные встроенные учетные записи Windows Server 2003 — «Гость» и «Администратор».

На рядовых серверах и контроллерах домена учетная запись гостя по умолчанию отключена и включать ее не рекомендуется. Многие вредоносные программы для получения несанкционированного доступа к серверу в первую очередь пытаются использовать встроенную учетную запись администратора. Поэтому следует переименовать встроенную учетную запись «Администратор» и изменить ее описание, чтобы предотвратить нарушение безопасности удаленных серверов злоумышленниками, пытающимися использовать эту широко известную учетную запись.

Эффективность такого переименования в последние годы снизилась из-за появления средств атаки, указывающих при обращении к серверу идентификатор безопасности (SID) встроенной учетной записи администратора. По идентификатору безопасности определяется настоящее имя учетной записи, после чего делается попытка несанкционированного доступа. Идентификатор безопасности — это число, однозначно определяющее каждого пользователя, группу, учетную запись компьютера или сеанс входа в систему при работе в сети. Изменить идентификатор безопасности этой встроенной учетной записи невозможно. Однако оперативные группы организации смогут с легкостью отслеживать попытки атак на учетную запись администратора, если ей будет присвоено уникальное имя.

Защита известных учетных записей на серверах узлов-бастионов

Переименуйте учетные записи администратора и гостя и затем измените пароли, подбирая длинные и сложные сочетания, на каждом сервере.

Для каждого сервера назначайте разные пароли и имена учетных записей. При использовании одинаковых паролей и имен учетных записей злоумышленник, получив доступ к одному из серверов, сможет получить доступ и ко всем другим.

Чтобы предотвратить идентификацию учетной записи по ее описанию, смените описание.

Храните записи сделанных изменений в безопасном месте.

Отчеты об ошибках

Таблица 12.4. Рекомендуемые значения параметров отчета об ошибках