Что такое arp микротик

Manual:IP/ARP

Applies to RouterOS: 2.9, v3, v4 +

Contents

Summary

Sub-menu: /ip arp

Standards: ARP RFC 826

Even though IP packets are addressed using IP addresses, hardware addresses must be used to actually transport data from one host to another. Address Resolution Protocol is used to map OSI level 3 IP addresses to OSI level 2 MAC addreses. Router has a table of currently used ARP entries. Normally the table is built dynamically, but to increase network security, it can be partially or completely built statically by means of adding static entries.

Properties

| Property | Description |

|---|---|

| address (IP; Default: ) | IP address to be mapped |

| interface (string; Default: ) | Interface name the IP address is assigned to |

| mac-address (MAC; Default: 00:00:00:00:00:00) | MAC address to be mapped to |

| published (yes | no; Default: no) | Static proxy-arp entry for individual IP address. When an ARP query is received for the specific IP address, the device will respond with its own MAC address. No need to set proxy-arp on the interface itself for all the MAC addresses to be proxied. The interface will respond to an ARP request only when the device has an active route towards the destination |

Read only properties:

| Property | Description |

|---|---|

| dhcp (yes | no) | Whether ARP entry is added by DHCP server |

| dynamic (yes | no) | Whether entry is dynamically created |

| invalid (yes | no) | Whether entry is not valid |

Note: The default maximum number of ARP entries is 8192. It can be adjusted with the command «/ip settings set max-neighbor-entries=»

ARP Modes

Disabled

If ARP feature is turned off on the interface, i.e., arp=disabled is used, ARP requests from clients are not answered by the router. Therefore, static arp entry should be added to the clients as well. For example, the router’s IP and MAC addresses should be added to the Windows workstations using the arp command:

Enabled

This mode is enabled by default on all interfaces. ARPs will be discovered automatically and new dynamic entries will be added to ARP table.

Proxy ARP

A router with a properly configured proxy ARP feature acts like a transparent ARP proxy between different networks.

This behaviour can be usefull, for example, if you want to assign dial-in (ppp, pppoe, pptp) clients IP addresses from the same address space as used on the connected LAN.

Lets look at example setup from image above. Host A (172.16.1.2) on Subnet A wants to send packets to Host D (172.16.2.3) on Subnet B. Host A has a /16 subnet mask which means that Host A believes that it is directly connected to all 172.16.0.0/16 network (the same LAN). Since the Host A believes that is directly connected it sends an ARP request to the destination to clarify MAC address of Host D. (in case when Host A finds that destination IP address is not from the same subnet it send packet to default gateway.)

Host A broadcasts an ARP request on Subnet A:

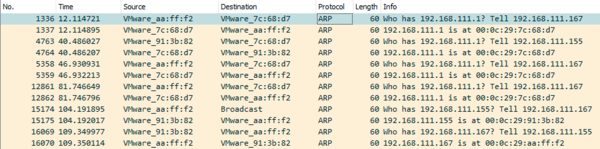

Info from packet analyzer software:

With this ARP request, Host A (172.16.1.2) is asking Host D (172.16.2.3) to send its MAC address. The ARP request packet is then encapsulated in an Ethernet frame with the MAC address of Host A as the source address and a broadcast (FF:FF:FF:FF:FF:FF) as the destination address. Layer 2 broadcast means that frame will be sent to all hosts in the same layer 2 broadcast domain which includes the ether0 interface of the router, but does not reach Host D, because router by default does not forward layer 2 broadcast.

Since the router knows that the target address (172.16.2.3) is on another subnet but it can reach Host D, it replies with its own MAC address to Host A.

This is the Proxy ARP reply that the router sends to Host A. Router sends back unicast proxy ARP reply with its own MAC address as the source address and the MAC address of Host A as the destination address, by saying «send these packets to me, and I’ll get it to where it needs to go.»

When Host A receives ARP response it updates its ARP table, as shown:

After MAC table update, Host A forwards all the packets intended for Host D (172.16.2.3) directly to router interface ether0 (00:0c:42:52:2e:cf) and the router forwards packets to Host D. The ARP cache on the hosts in Subnet A is populated with the MAC address of the router for all the hosts on Subnet B. Hence, all packets destined to Subnet B are sent to the router. The router forwards those packets to the hosts in Subnet B.

Multiple IP addresses by host are mapped to a single MAC address (the MAC address of this router) when proxy ARP is used.

Proxy ARP can be enabled on each interface individually with command arp=proxy-arp:

Reply Only

If arp property is set to reply-only on the interface, then router only replies to ARP requests. Neighbour MAC addresses will be resolved using /ip arp statically, but there will be no need to add the router’s MAC address to other hosts’ ARP tables like in case if arp is disabled.

Local Proxy Arp

With local-proxy-arp enabled, the router will respond to all client hosts with the router’s own interface MAC address instead of the other host’s MAC address.

E.g. If Host A (192.168.88.2/24) queries for the MAC address of Host B (192.168.88.3/24), the router would respond with its own MAC address. In other words, if local-proxy-arp is enabled, the router would assume responsibility for forwarding traffic between Host A (192.168.88.2 and Host B 192.168.88.3). All the arp cache entries on Hosts A and B will reference the router’s MAC address. In this case the router is performing local-proxy-arp for the entire subnet 192.168.88.0/24.

An example for RouterOS local-proxy-arp could be a bridge setup with DHCP server and isolated bridge ports where hosts from the same subnet can reach each other only at Layer3 through bridge IP.

Gratuitous ARP

It is possible to create Gratuitous ARP requests in RouterOS. To do so you must use the Traffic-Generator tool, below is an example how to generate a Gratuitous ARP request to update the ARP table on a remote device:

You must change the MAC address (4c5e0c14ef78) and the IP address (0a057a01) to your router’s addresses. The IP address and the MAC address must be from the device that requests an ARP table update. You also need to specify through which interface (ether2) you want to send the Gratuitous ARP request. Make sure that receiving device supports Gratuitous ARP requests.

MikroTik: Настройка DHCP Server. Примеры DHCP + ARP

В этой статье мы выполним настройку DHCP сервера на Mikrotik. Узнаем, как сделать привязку IP клиента к MAC-адресу и повысить безопасность сети используя связку DHCP + ARP с подробным описанием.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Для чего на Mikrotik настраивать DHCP Сервер

Современную инфраструктуру сети трудно представить без использования протокола DHCP, который позволяет хостам автоматически получать заданные настройки, для работы в локальной сети предприятия, исключая фактор человеческой ошибки. Принцип работы протокола прост и заключается в следующем:

Оборудование с помощью клиента DHCP посылает запрос на сервер DHCP, который отвечает клиенту, выдавая и присваивая необходимые параметры сетевому оборудованию (IP-адрес, маска сети, шлюз, DNS и т.д.).

Настройка DHCP Server на роутере Mikrotik

Есть два способа настройки DHCP Сервера на Mikrotik:

Mikrotik. Настройка DHCP сервера с помощью мастера настройки.

Этот способ подойдет новичкам. Позволяет настроить DHCP server на роутере Mikrotik для получения основных параметров сети. Для быстрой настройки требуется выполнить:

Выберем интерфейс, на котором будет работать DHCP-сервер:

Указываем адрес и маску подсети. Маску можно указать сокращенным видом (/24), либо полным адресом (255.255.255.0):

Задаем адрес шлюза сети по умолчанию (в нашем случае — это ip адрес Mikrotik):

Назначим диапазон, из которого хосты сети будут получать IP-адрес:

Зададим время, на которое DHCP Server будет предоставлять аренду настроек устройствам:

Установим это значение равное 5 дням. Если у вас кафе, то логично задать меньшее значение.

На этом быстрая настройка DHCP сервера Mikrotik закончена.

Mikrotik. Ручная настройка DHCP Server

Данный метод позволяет более детально настроить DHCP сервер на маршрутизаторе Mikrotik, назначая все параметры вручную.

Сперва создадим пул адресов:

Зададим имя и адресное пространство пула:

Далее переходим по вкладкам:

В следующем окне настроим основные параметры DHCP сервера:

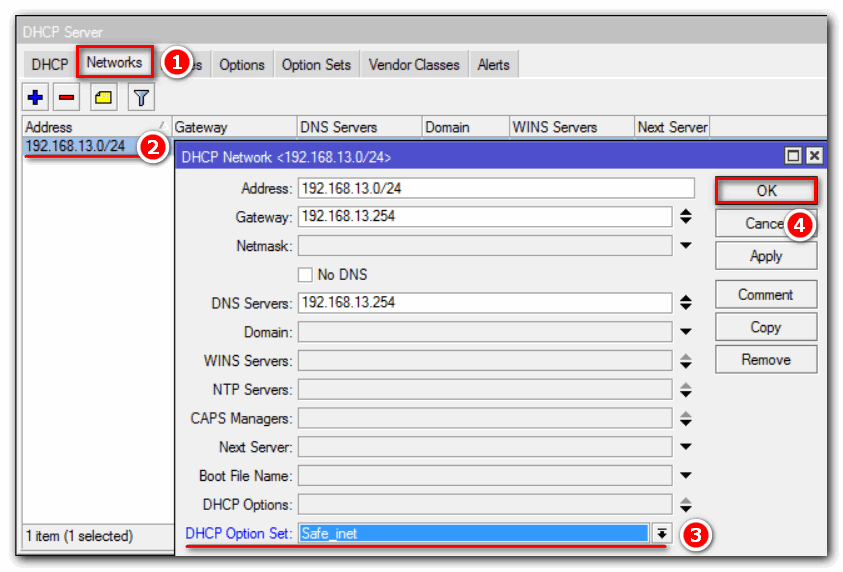

Перейдем к настройке сетевых параметров, которые будет получать оборудование. Для этого откроем вкладку:

Дополнительные настройки DHCP-сервера на Mikrotik

Кроме основных параметров сети, Mikrotik позволяет настроить параметры DHCP более гибко. Рассмотрим несколько готовых решений.

Сетевая загрузка рабочих станций по PXE

Итак, у меня настроен LTSP сервер на Ubuntu. Я хочу, чтобы при загрузке тонкий клиент получал адрес TFTP сервера и скачивал образ ОС.

Для этого откроем сетевые настройки на вкладке Networks:

И укажем дополнительные параметры DHCP:

Привязка клиентов по MAC адресу

Устройства MikroTik позволяют назначить IP-адрес с привязкой по MAC-адресу. Это может понадобиться, когда определенный хост сети должен обладать неизменным IP-адресом. Например, видео-сервер, к которому выполняется удаленное подключение.

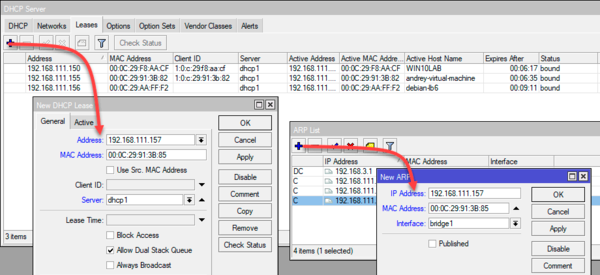

Для начала посмотрим все устройства, которые получили настройки на текущий момент.

Из графического интерфейса:

Из командной строки:

Находим устройство, IP-адрес которого хотим привязать по MAC, нажимаем правой кнопкой мыши:

Обратите внимание, что устройства, параметры которому присвоены динамически обозначены буквой «D» вначале. После того как мы назначим статический адрес, эта буква исчезнет.

Двойным нажатием левой кнопкой мыши по устройству откроем окно:

В строке “Address:” мы можем назначить нужный IP-адрес для хоста.

Из консоли:

add address=192.168.13.11 mac-address=XX:XX:XX:XX:XX:XX server=DHCP-LAN

Настройка DHCP options на Mikrotik

При помощи опций DHCP-сервер может сообщать клиенту дополнительные параметры сети. Полный список стандартных опций описан в RFC2132.

Разберем пример настройки DHCP опции с кодом 6 на Mikrotik. С помощью которой мы заменим адрес DNS сервера по умолчанию, на безопасный DNS сервер Яндекса у конкретного устройства или для всей сети компании.

Откроем вкладку “Options” и добавим значение:

Обратите внимание, что IP-адреса указываются в одинарных кавычках.

Если опций несколько, то их объединяют в наборы. Очень удобная функция. Для этого открываем вкладку “Option Sets”:

Чтобы применить созданный набор опций для конкретного клиента, перейдем во вкладку Leases и двойным нажатием левой кнопкой мыши на нужного клиента, откроем его настройки:

Чтобы установить набор опций для всей локальной сети компании, переходим на вкладку Networks и в настройках DHCP назначаем параметр:

ARP Таблицы

ARP протокол служит для определения MAC-адреса по заранее известному IP-адресу.

Работает ARP в следующих режимах:

Режим Reply-only увеличивает безопасность сети, за счет того, что хосты не смогут выйти в интернет с IP-адресом, отличным от указанного в ARP-таблице;

Режим Reply-only, рекомендуется использовать только для маленьких сетей, так как каждое новое устройство необходимо внести в таблицу ARP вручную.

Как настроить ARP записи в Mikrotik

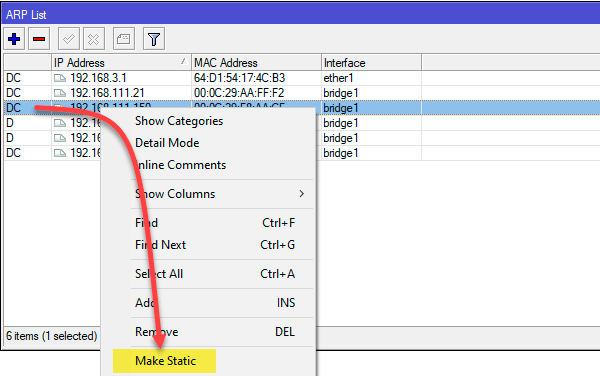

По умолчанию ARP таблица заполняется динамически. Эти данные мы можем увидеть открыв:

А также можем статически привязать IP-адрес MAC нажав на нужную строку и выбрав пункт Make Static:

Таким образом, мы добавили ARP-запись.

Ручное добавление ARP записи Mikrotik

Если необходимо добавить ARP-запись вручную, то сделать это можно следующим образом:

В открывшемся окне зададим значения IP и MAC, указав интерфейс:

Добавляем ARP запись через DHCP на Mikrotik

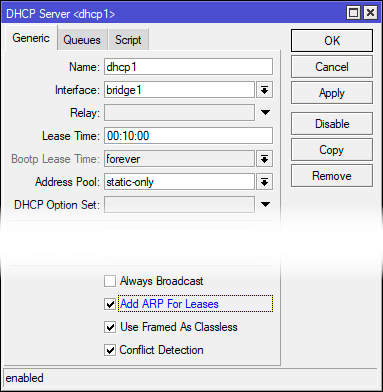

Чтобы ARP-записи добавлялись при помощи DHCP, выполним следующую настройку:

На странице General отметим галочкой пункт Add ARP For Leases:

Теперь DHCP-сервер на маршрутизаторе Mikrotik будет добавлять ARP-записи в таблицу. Это может быть полезно для небольшой сети. Давайте рассмотрим на примере, как можно повысить безопасность сети, используя данную функцию.

DHCP + ARP в Mikrotik. Повышаем безопасность локальной сети

В данном “кейсе” мы модифицируем конфигурацию DHCP сервера, показанную в данной статье, таким образом, что IP-адреса будут выдаваться из существующих записей, добавляя ARP запись. И переведем ARP протокол для внутренней сети в режим Reply-only, чтобы маршрутизатор Mikrotik выполнял только ответы на ARP-запросы.

Для начала назначим статический IP для хоста в сети:

Нажатием правой кнопкой мыши по устройству, выбираем пункт Make Static:

Далее переходим на вкладку DHCP и двойным нажатием открываем свойства.

На странице General меняем настройки:

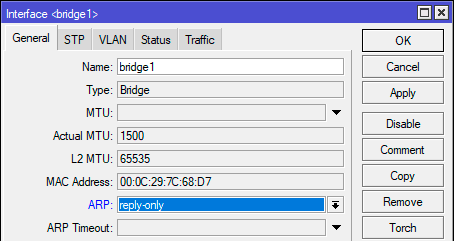

Следующим шагом настроим режим reply-only для ARP, на интерфейсе Bridge:

На этом настройка закончена. Теперь наш DHCP-Сервер выдает сетевые настройки только тем устройствам, MAC адрес которых присутствует в таблице. При этом заполняет ARP таблицу, запрещая хостам которых нет в таблице доступ в интернет.

Полезно будет ознакомиться со статьями:

Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Используем режим ARP reply-only для повышения безопасности сети на оборудовании Mikrotik

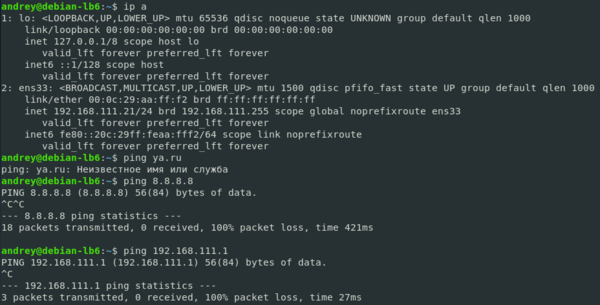

Поэтому у многих администраторов есть запрос на то, чтобы нормально функционировать в пределах сети могли только доверенные устройства, а остальные, даже физически подключившись к ней, были бы крайне ограничены в сетевых возможностях. Аналогичная потребность есть и в учебных заведениях, но там несколько иная подоплека, заключающаяся в защите детей от информации, причиняющей вред их здоровью и развитию. Если перевести это с официального на русский, то ни при каких обстоятельствах устройство, подключенное в сеть учебного заведения не должно получить выход в интернет без многочисленной фильтрации запрашиваемого контента.

Протокол достаточно прост, узел, который хочет узнать MAC-адрес другого узла отправляет широковещательный запрос «у кого адрес 192.168.0.х ответьте 192.168.0.y«, этот запрос получают все узлы, но отвечает только обладатель адреса «я 192.168.0.х, мой адрес 00:11:22:33:44:55«.

Кроме того, DHCP-сервер Mikrotik имеет режим, в котором адреса будут выдаваться только тем узлам, для которых включено резервирование, т.е. прописано явное соответствие между MAC-адресом и выдаваемым IP. Сочетание этих двух возможностей позволяет значительно повысить безопасность небольших сетей, не теряя при этом удобства администрирования.

Итак, сеть настроена, подключенные устройства отображаются в указанных выше таблицах. Это хорошо. Для чего мы так поступили? Чтобы не заполнять руками данные для привязки устройств к DHCP-серверу и таблице ARP. Начнем с DHCP, выбираем нужный нам узел и в меню правой кнопки мыши нажимаем Make Static.

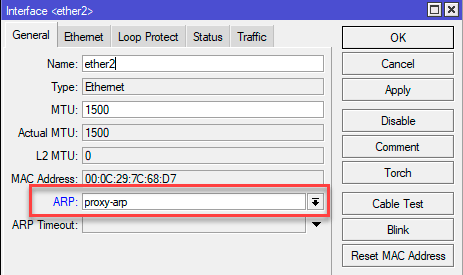

Выполнив эти действия, перейдем в свойства интерфейса, смотрящего в локальную сеть, скорее всего это будет сетевой мост (bridge), и изменим опцию ARP на reply-only.

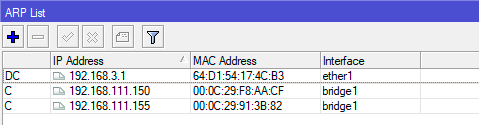

Обратите внимание, как изменилась после этого ARP-таблица, из нее пропали все динамические записи для данного интерфейса.

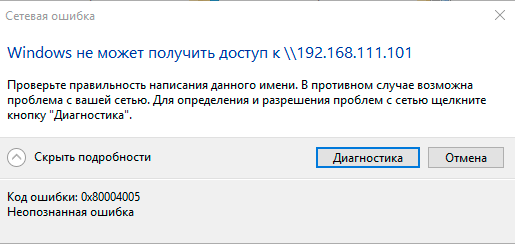

Как на это отреагирует сеть? Для тех устройств, которые мы прописали, не изменится ничего, а вот все остальные теперь просто не смогут получить IP-адрес, но это полбеды, а если кто-то введет его вручную? Да пусть вводит, так как запись об этом узле отсутствует в ARP-таблице, то роутер не будет ему отвечать, даже пропинговать его не удастся.

Либо можно включить опцию Add ARP For Leases в настройках DHCP-сервера и тогда ARP-таблица будет заполняться автоматически для выданных адресов.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Настройка Proxy ARP для VPN-подключений на роутерах Mikrotik

Существует два основных сценария построения VPN: обеспечение доступа удаленных клиентских устройств и соединение между собой удаленных сетей. В последнем случае проще, администратор настраивает устройства с обоих сторон туннеля именно так, как считает нужным, а вот клиентские устройства, тут может быть самый разнообразный зоопарк. Установка стороннего ПО, добавление собственных маршрутов, все это может быть достаточно затруднительно, особенно если это личное устройство клиента. Поэтому удаленное подключение желательно выполнять стандартными средствами, с минимальным вмешательством в клиентскую систему.

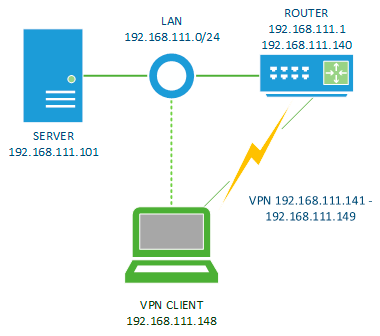

Описываемый нами способ применим именно для подключения клиентских устройств, применять для объединения сетей его не следует. Его отличительной особенностью является выдача VPN-клиентам адресов из диапазона локальной сети. Давайте рассмотрим следующую схему:

При этом важно соблюдать ряд правил. Во-первых, диапазон локальной сети клиентов не должен пересекаться с диапазоном сети офиса, поэтому мы настоятельно не рекомендуем использовать в корпоративных сетях диапазоны 192.168.0.0/24, 192.168.1.0/24 и т.д. из-за их широкого применения в устройствах бытового класса. Во-вторых, выделенный для удаленных клиентов диапазон следует исключить для выдачи и назначения устройствам локальной сети. И наконец, локальный адрес VPN-сервера должен быть выделен из локального диапазона и не должен использоваться иными устройствами или интерфейсами роутера.

Сам тип VPN не имеет принципиального значения, но рекомендуется использовать те варианты подключения, стандартные клиенты для которых имеются на целевых клиентских устройствах, это может быть PPTP или L2TP/IPsec.

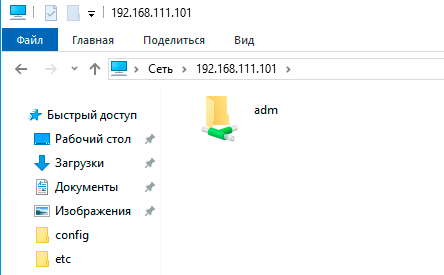

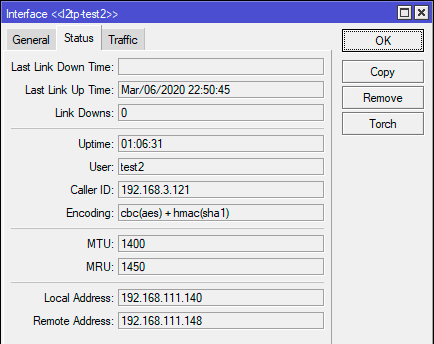

В нашем примере это будет L2TP-клиент, который успешно подключился к нашему роутеру и получил адрес 192.168.111.148:

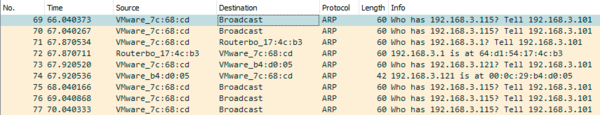

Когда мы хотим соединиться с узлом 192.168.111.101 хост посылает широковещательный ARP-запрос:

Его получают все узлы сети, но отвечает только обладатель адреса:

Причем обмен практически именно так и происходит, ниже реальный пример ARP-запросов и ответов в локальной сети.

Получив MAC-адрес хост помещает его в ARP-таблицу и в дальнейшем может общаться с данным узлов, не посылая каждый раз ARP-запросы.

Чтобы выйти из этой ситуации можно использовать Proxy ARP, эта технология представляет прокси-сервер для ARP-запросов, позволяя связать на канальном уровне разные сети. Теперь, получив от клиента ARP-запрос сервер ответит MAC-адресом, на который клиент может посылать Ethernet-фреймы.

Существуют разные варианты ARP-прокси, в простейшем случае, который реализован в Mikrotik, роутер ответит на ARP-запрос собственным MAC-адресом, а получив Ethernet-фрейм передаст его на интерфейс, на котором включен Proxy ARP. Таким образом удаленный клиент и узлы локальной сети смогут общаться между собой на канальном уровне без привлечения маршрутизатора (как им кажется).

Для того, чтобы включить Proxy ARP в роутере Mikrotik перейдите в настройки интерфейса, обслуживающего вашу локальную сеть, чаще всего это будет мостовой интерфейс bridge, в нашем случае это один из ether-портов, и в поле ARP установите значение proxy-arp.

Как видим, все достаточно несложно и мы полностью стандартными средствами со стороны клиента получили полноценный доступ в локальную сеть за VPN-сервером без настройки маршрутизации и прочих «лишних» движений.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: