Чем определяются масштабы аудита иб

Аудит информационной безопасности

Мы предлагаем:

Почему мы:

Важно:

При выявлении критичных моментов на этапе обследования консультанты по информационной безопасности немедленно сообщают об этом Заказчикам, и предлагают оптимальные пути решения сложившейся ситуации.

Эксперты по аудиту информационной безопасности

Музалевский Фёдор Александрович

Ведущий эксперт компьютерно-технического направления

Опыт: Экспертная работа с 2010 года. Педагогический стаж с 2012 года. Кандидат физико-математических наук. Доцент кафедры ВМ и ИТ ФГБОУ ВО «ВГУИТ»

Задать вопрос эксперту: Музалевский Фёдор Александрович Задать вопрос эксперту Все эксперты

Царев Евгений Олегович

Эксперт по информационной безопасности

Опыт: Экспертная работа с 2011 года. Педагогический стаж с 2008 года

Задать вопрос эксперту: Царев Евгений Олегович Задать вопрос эксперту Все эксперты

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности

Опыт: Профессиональный опыт в сфере информационных технологий и информационной безопасности с 2009 года

Задать вопрос эксперту: Кобец Дмитрий Андреевич Задать вопрос эксперту Все эксперты

Гончаров Андрей Михайлович

Юрист в области информационной безопасности

Опыт: Профессиональный опыт в области IT-права с 2015 года

Задать вопрос эксперту: Гончаров Андрей Михайлович Задать вопрос эксперту Все эксперты

Аудит информационной безопасности – один из ключевых инструментов, который позволяет оценить реальную защищенность активов (в том числе ИТ-активов) компании. Результаты аудита позволяют создать/улучшить существующую систему ИБ.

В общем случае аудит ИБ можно определить следующим образом: Аудит информационной безопасности – системный процесс сбора свидетельств, получение качественных и количественных оценок относительно состояния технологического или бизнес-процесса (с точки зрения ИБ), а также элементов ИТ-инфраструктуры, и их соотнесение с критериями (законами, стандартами, политиками и прочее).

В России аудитом информационной безопасности принято называть широкую категорию услуг и сервисов. В зависимости от области работ, состава информационных систем, методик и критериев аудита можно выделить десятки различных вариантов.

Цели аудита информационной безопасности

Основной целью аудита является получение объективной и независимой оценки состояния информационной безопасности. В дальнейшем все зависит от решаемых средствами аудита задач.

К задачам аудита ИБ можно отнести:

Процесс аудита информационной безопасности

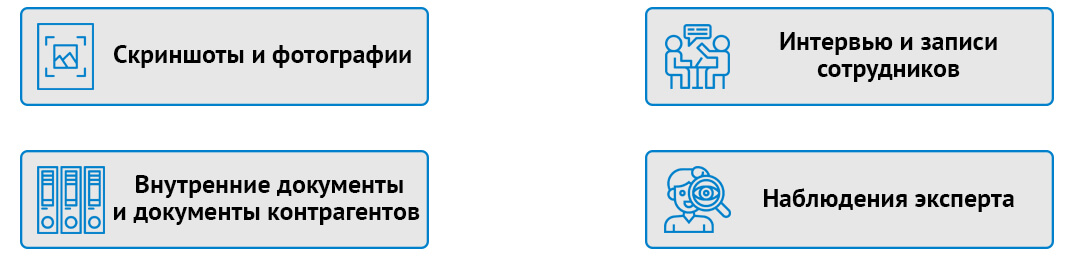

Аудит ИБ может быть очным, заочным и смешанным. В любом случае эксперт получает информацию о состоянии ИБ в организации и (обрабатывая и сопоставляя ее с критерием оценки) получает свидетельства. В качестве свидетельств выступают:

В зависимости от сложности критериев и размера области оценки варьируется срок и содержание плана проведения аудита.

После получения достаточного набора свидетельств, аудитор получает оценку соответствия (количественная, например 0.84 или качественная – «соответствует», в зависимости от критерия).

По полученным результатам обязательно выдаются рекомендации по улучшению и/или повышению оценки.

Варианты аудитов информационной безопасности

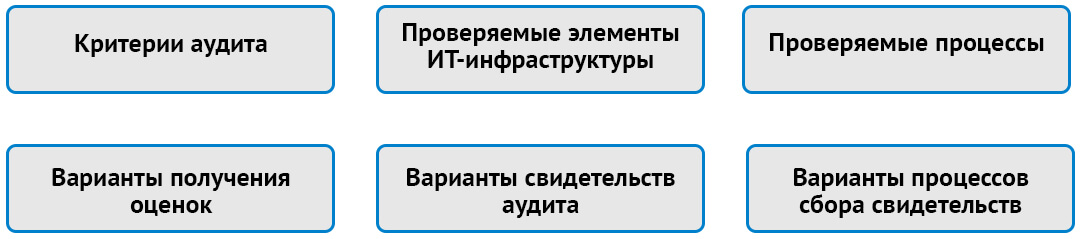

Исходя из определения, для проведения конкретного аудита ИБ можно выбрать разные:

В отдельную группу следует выделять технические аудиты (даже в том случае если проверка происходит по критерию). Дело в том, что технические аудиты требуют иных компетенций аудиторской команды. К наиболее популярным техническим аудитам относятся:

Большинство аудитов носят смешанный характер (оценивается как техническая реализация, так и документальное обеспечения деятельности). К данной категории можно отнести:

Опыт RTM Group позволяет проводить иные проверки, которые также можно отнести к вариантам аудита информационной безопасности. Например, экспертизы. Для данного варианта проверок характерно узкое применение результатов. Одним из наиболее частых применений экспертиз является их использование в судебном процессе.

Преимущества RTM Group?

Заказать аудит или экспертизу в сфере ИБ

Для уточнения стоимости и сроков звоните или пишите нам:

Аудит ИБ

Перед каждой организацией, внедряющей требования ИБ в свои процессы и системы, встает вопрос доведения их соблюдения (степени соответствия) до определенного уровня. Существует множество подходов, однако аудиты можно отнести к наиболее эффективной практике. Она признана в профессиональном сообществе и имеет оформление в виде международных стандартов, таких как ISO 19011, 27007.

Согласно ISO 19011, аудит — это систематический, независимый и документируемый процесс получения свидетельств аудита и объективного их оценивания с целью установления степени выполнения согласованных критериев аудита.

Перед организацией может встать вопрос, какие аудиты проводить: внутренние или внешние.

Решение зависит от:

Цели аудита

В общем и целом можно определить следующие цели, как правило, характерные для внутренних и внешних аудитов.

Цели внутреннего аудита:

Цели внешнего аудита:

Таким образом, обычно внутренний аудит нужен организациям для доведения уровня соответствия ранее установленным требованиям.

Это не исключает того, что организация сама может провести аудит по новым направлениям, если имеет соответствующие подразделения и чувствует, что их точка зрения может быть полезна. Также организация для регулярных аудитов может нанять внешние ресурсы, если нет собственных. Также отметим, что и внутренние и внешние аудиты не исключают друг друга, а дополняют и должны применяться в комплексе.

Специалисты АСПЕКТ СПб обладают значительным опытом по проведению аудитов ИТ-инфраструктуры предприятий и систем обеспечения ИБ, процессов обработки персональных данных, критических информационных процессов, государственных ИС, АСУ ТП и других ИТ-активов.

В каких случаях предприятие обращается за аудитом ИБ?

Как проходит аудит?

Результатом аудита является отчет, в котором перечислены выявленные проблемы и уязвимости, а также рекомендованы решения с оценкой стоимости.

Аудит ИТ-системы предприятия

Также АСПЕКТ СПб предлагает услугу аудита ИТ-системы предприятия. Критериями для аудита ИБ служат нормативная документация по ИБ и лучшие практики. Критерии для аудита ИТ другие — требования бизнеса, производительность, требования законодательства (если имеются), и так же лучшие практики. В ИТ цель — повышение производительности, повышение продуктивности. В ИБ — повышение безопасности.

Обращайтесь! Задайте вопрос или оставьте заявку

Оставить заявку

Серебряный партнер Лаборатории Касперского

Авторизованный партнер Acronis

Компания Acronis — это ведущий производитель простых в использовании решений для резервного копирования, аварийного восстановления и защиты систем и данных в физических, виртуальных и облачных средах.

Решения Acronis помогают малым, средним и крупным организациям упростить и автоматизировать процессы резервного копирования и аварийного восстановления персональных компьютеров, рабочих станций и серверов, в том числе в территориально распределенных средах. Программные решения Acronis для аварийного восстановления, развертывания и миграции систем обеспечивают надежную защиту компьютеров и данных, бесперебойность производства и минимизацию простоев. Программное обеспечение Acronis продается более чем в 90 странах мира и переведено на 14 языков.

Реселлер Aladdin

Партнер компании «Цифровые технологии»

Дилер компании «Крипто-Про»

Компания «Крипто-Про» разрабатывает средства защиты информации. Основные направления деятельности компании:

Разработка и внедрение криптографических средств, реализующих российские криптографические алгоритмы в соответствии со стандартом Microsoft Cryptographic Service Provider. Интеграция стандартизированных национальных криптографических алгоритмов с продуктами Microsoft.

Разработка и использование криптографических средств, поддерживающих Microsoft Public Key Infrastructure(PKI). Внедрение PKI.

Официальный партнер ИнфоТеКС

ОАО «ИнфоТеКС» (Информационные Технологии и Коммуникационные Системы) — одна из ведущих High Tech компаний России, основанная в 1989 г., в настоящее время является лидером отечественного рынка программных VPN-решений и средств защиты информации в TCP/IP сетях, на рабочих станциях, серверах и мобильных компьютерах. Компания и ее специалисты являются действующими членами профильных общественных организаций и ассоциаций: АДЭ, АЗИ, ЕВРААС.

Компания осуществляет полный цикл разработки и технической поддержки целого спектра средств защиты информации ViPNet, рассчитанных на обработку информации ограниченного доступа, включая персональные данные:

Серебряный партнер Код Безопасности

Золотой партнер ЦЗИ Конфидент

Услугами ГК «Конфидент» воспользовались тысячи компаний и организаций в различных регионах РФ, среди них: коммерческие организации, государственные и муниципальные органы власти по всей России, включая федеральные службы, агентства, министерства, ведомства регуляторов, региональные министерства и департаменты, медицинские и банковские учреждения, страховые компании, предприятия топливно-энергетической отрасли и промышленности.

ИТ-аудит: анализ базовых процессов информационной безопасности

Автор: Александр Колодяжный, руководитель проекта, отдел ИТ-аудита, блок внутреннего аудита, ПАО «МТС», член Ассоциации «Институт внутренних аудиторов»

В этой статье мы рассмотрим описание и оценку контролей, реализуемых в базовых процессах информационной безопасности (далее – ИБ). Обратите внимание, что перечень описанных ниже процессов не является полным, это лишь базовые процессы, с которых можно начать ИБ-аудит организации.

Расширенный список ИБ-процессов для аудита можно сформировать, например, на основании применяемых тактик и методов злоумышленников, опубликованных в базе знаний MITRE ATT&CK® https://attack.mitre.org/

К базовым процессам ИБ относятся:

управление обновлениями безопасности программного обеспечения.

Процессы удобно масштабируются как на уровень ИТ-инфраструктуры, так и на уровень отдельной информационной системы (далее – ИС); контроли, описанные ниже, актуальны на всех уровнях. В статье я остановлюсь на анализе и оценке контролей в масштабе ИТ-инфраструктуры.

Процесс управления доступом

Целью процесса управления доступом (access management) является исключение следующих рисков:

недоступность сервисов и информационных систем предприятия в результате эксплуатации учетных записей (далее – УЗ) неавторизованных пользователей либо УЗ пользователей с избыточными правами доступа;

компрометация данных предприятия (утечка данных / внесение несанкционированных изменений в информационные системы предприятия) в результате эксплуатации УЗ неавторизованных пользователей, либо УЗ пользователей с избыточными правами доступа.

Рассмотрим контроли, внедрение которых необходимо для минимизации данных рисков:

контроль доступа к ресурсам неавторизованных пользователей;

контроль избыточных прав доступа у пользователей предприятия (например, права администратора у бизнеса-пользователя).

Контроль доступа к ресурсам неавторизованных пользователей

Показателем качественно реализованного процесса является отсутствие в информационных системах, базах данных и других ресурсах предприятия учетных записей неавторизованных пользователей.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ неавторизированного пользователя. Примером таких УЗ могут быть: УЗ уволенных сотрудников; УЗ, эксплуатирующиеся без соответствующей заявки на создание, и т.д. Агрессивность метрики показателя качества контроля (т.е. обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ. Под активными УЗ уволенных сотрудников могут вноситься несанкционированные изменения в ИС предприятия (например, корректировка финансовой отчетности).

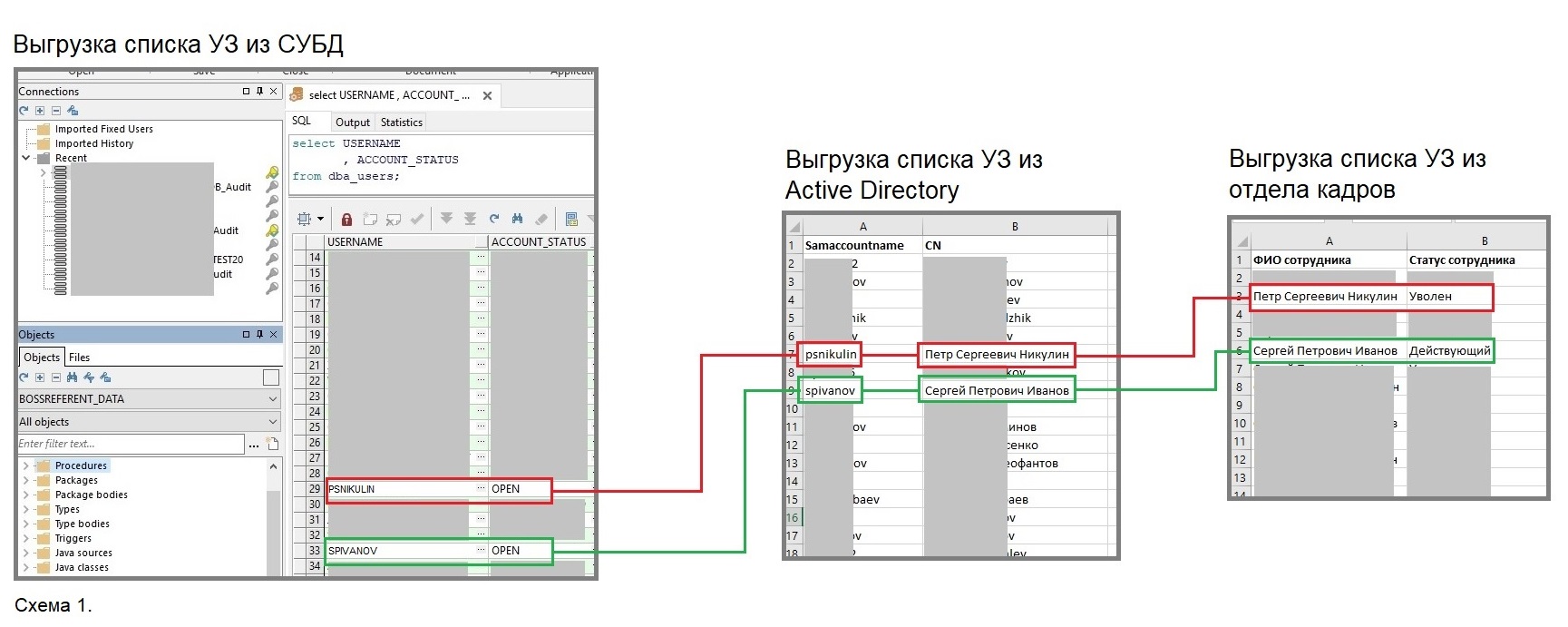

Оценить качество реализации процесса можно на основании анализа списка учетных записей инфраструктуры предприятия. Перечень УЗ, эксплуатируемых в инфраструктуре предприятия, необходимо сравнить с мастер-списком (актуальный список сотрудников можно получить в отделе кадров). Если были обнаружены УЗ, не состоящие в указанном списке, администратору (владельцу) ресурса отправляется запрос с просьбой предоставить комментарии по обнаруженным УЗ. Как правило, администратор (владелец) ресурса сразу блокирует порядка 90% УЗ, по которым был сформирован запрос. Для оставшихся 10% предоставляется аргументированное обоснование необходимости в эксплуатации УЗ.

Контроль избыточных прав доступа у пользователей предприятия

Показателем качественно реализованного процесса является отсутствие пользователей с избыточными правами в информационных системах, базах данных и других ресурсах предприятия.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ с избыточными правами. Примером таких УЗ могут быть УЗ, созданные в рамках работ по интеграции с системой мониторинга.

Как правило, у администратора нет времени выполнять «тонкие» настройки доступов УЗ, поэтому сразу выдаются максимальные права. Также нередки случаи присвоения максимальных прав тестовым УЗ с целью исключить ошибки работоспособности, связанные с недостатком прав доступа при тестировании нового решения.

Как и в предыдущем случае, агрессивность метрики показателя качества контроля (обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ. Сотрудник с избыточными правами может по неосторожности либо злонамеренно внести корректировки в конфигурацию информационной системы, что, в свою очередь, приведет к недоступности ИТ-сервиса.

Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса. На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

Личный опыт и подводные камни

Инструменты аналитики. Хорошим решением, представляющим множество инструментов для сравнения списков большого объема (до 20 млн строк) с различными сложными условиями, является структурированный язык запросов SQL. Business intelligence-решения для аналитики такие как Qlik Sense, Tableau, Microsoft Power BI и другие также помогут выполнять аналитику по большим объемам данных.

Подводные камни. Самой большой проблемой при анализе УЗ является качество предоставляемых данных. Почти всегда списки из отдела кадров «не бьются» со списками УЗ без дополнительных «манипуляций». В таких случаях приходится искать «прослойку» в виде дополнительных источников данных. Например, кадры выгружают текущий список сотрудников в формате: ФИО (Сергей Петрович Иванов), статус сотрудника (действующий сотрудник / уволен). Необходимо осуществить анализ УЗ СУБД Oracle в формате: имя УЗ (spivanov), статус УЗ (OPEN / LOCKED). Прямое сравнение указанных списков корректно выполнить невозможно. Решением в данном случае может быть использование списков службы каталогов Active Directory в качестве «прослойки» (в списках службы каталогов присутствуют поля с ФИО сотрудника и наименованием УЗ сотрудника; указанные поля можно использовать как ключевые). Ниже схематично показано применение данных из службы каталогов в качестве «прослойки»:

На схеме видно, что одна из активных УЗ СУБД принадлежит уволенному сотруднику (обозначена красным цветом), вторая УЗ принадлежит действующему сотруднику (обозначена зеленым цветом).

Также необходимо понимать принцип организации доступа к ресурсам ИТ-инфраструктуры. Все УЗ организации можно категорировать по уровням эксплуатации:

службы каталогов (Active Directory) и/ или управления учетными данными (Identity management system);

операционной системы серверов (далее – ОС);

прикладной уровень приложений (например, электронная почта, ERP-система);

систем управления базами данных (СУБД);

ОС сетевого и прочего оборудования.

Это деление довольно условное, и существует немало примеров, когда сотрудник использует одну УЗ при входе в ОС сервера и при подключении к СУБД; но без понимания принципа многоуровневого доступа к ресурсам организации крайне сложно правильно определить периметр и полноту работ по анализу УЗ. Как правило, контроль доступа осуществляется на уровне службы каталогов и на уровне прикладных приложений, остальные УЗ остаются без внимания.

Процесс управления обновлениями безопасности программного обеспечения

Целью процесса управления обновлениями безопасности программного обеспечения (далее – ПО) является исключение следующих рисков:

недоступность сервисов и информационных систем предприятия в результате эксплуатации уязвимости в ПО с устаревшими обновлениями безопасности;

компрометация данных предприятия в результате эксплуатации уязвимости в ПО с устаревшими обновлениями безопасности.

Рассмотрим контроль, реализация которого необходима для минимизации указанных рисков: контроль установки актуальных обновлений безопасности.

Показателем качественно реализованного процесса является отсутствие на предприятии ПО с устаревшими обновлениями безопасности.

Показателем некачественно реализованного процесса является обнаружение хотя бы одного экземпляра ПО с устаревшими обновлениями безопасности.

И снова: агрессивность метрики показателя качества контроля (обнаружение хотя бы одного экземпляра такого ПО) обусловлена спецификой направления ИБ. Вектором атаки вируса-шифровальщика может стать сервер или рабочее место сотрудника с неактуальными обновлениями безопасности операционной системы.

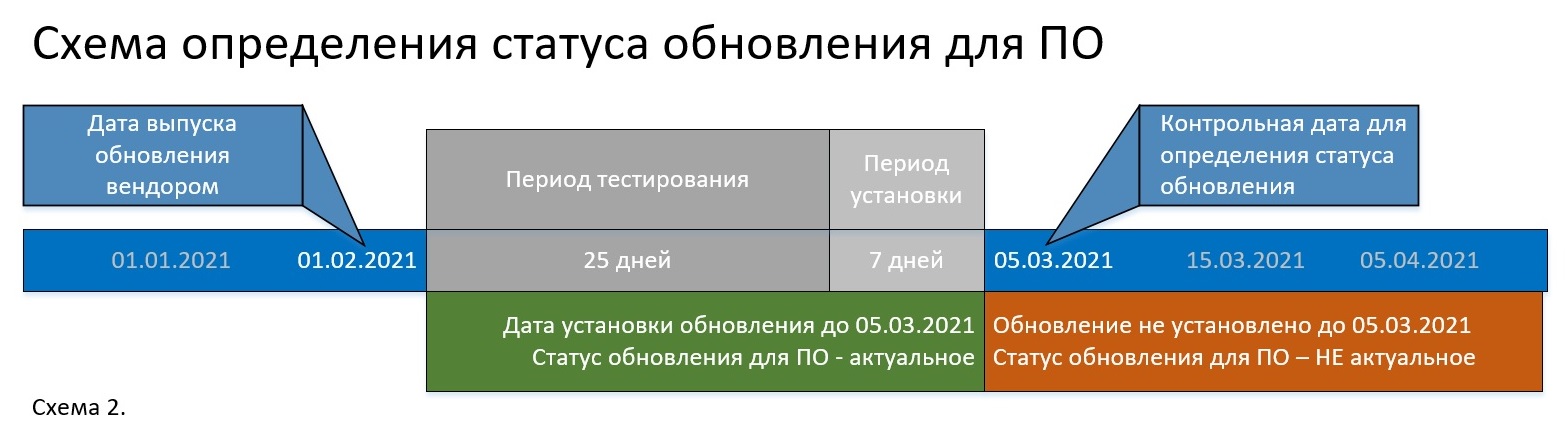

Оценить качество реализации процесса можно на основании анализа статуса установленных обновлений безопасности для ПО (актуальное/ неактуальное). В качестве контрольной даты для определения статуса используется дата, соответствующая дате выпуска обновлений вендором + период тестирования обновления (процесс тестирования вновь вышедших обновлений с указанием времени проведения тестовых работ должен быть описан в нормативной документации предприятия; предположим, что он равен 25 дням) + период установки обновлений (предположим, что он равен 7 дням). Процесс определения статуса установленного обновления безопасности отображен на схеме 2:

В приведенном примере для обновлений, выпущенных 01.02.2021, контрольной датой является 05.03.2021. В случае, если дата установки обновления меньше, чем контрольная дата, статус обновления для ПО – актуальное. Если обновление не установлено до контрольной даты, статус обновления для ПО – неактуальное.

Личный опыт и подводные камни:

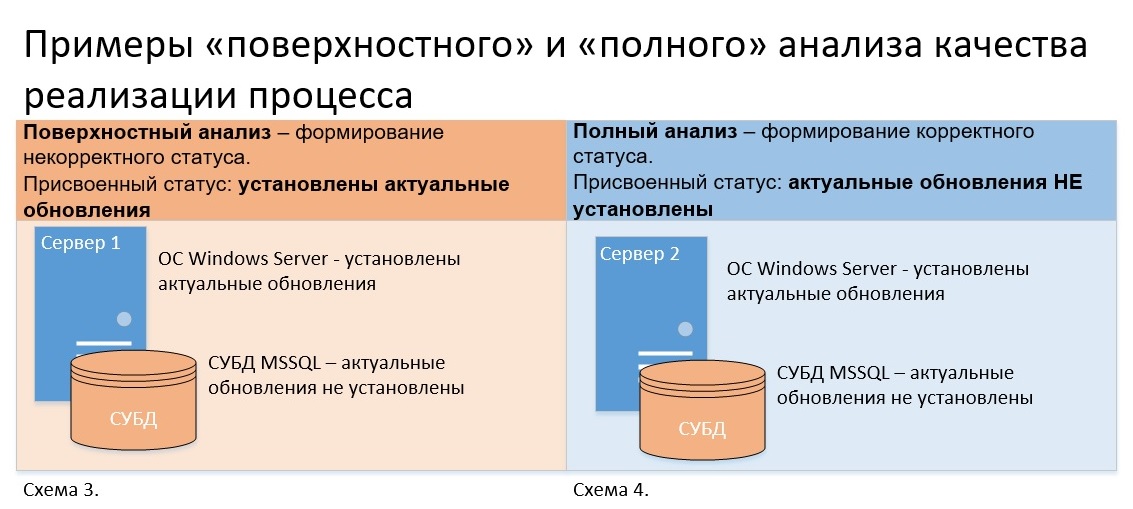

Одной из распространенных ошибок, допускаемых при оценке качества реализации процесса, является поверхностный анализ реализации процесса из-за непонимания принципов эксплуатации ПО. На примере СУБД MSSQL, реализованной на сервере с ОС Windows Server, как правило, проверяется актуальность установленных обновлений для ОС Windows Server. В случае, если для ОС Windows Server установлены актуальные обновления, сервер считается обновленным и не попадает в зону риска, но по факту это не так, и на обновленной ОС Windows Server может быть реализована СУБД MSSQL с устаревшими обновлениями и со всеми вытекающими рисками ИБ. Ниже на схеме приведены примеры поверхностного и полного анализов качества реализации процесса:

На схеме 3 серверу 1 присвоен статус обновления для ПО – «актуальный», указанная оценка для сервера будет некорректной, т.к. СУБД MSSQL не обновлена. Корректная оценка актуальности ПО приведена на схеме 4 серверу 2.

В заключение

В статье я намеренно не использовал сложные технические описания и формулировки. Однако пусть вас не смущает простота изложенного материала: пренебрежение значимостью указанных процессов может привести к необратимым последствиям.

Кейсы информационной безопасности, описанные в статье, – это лишь малая часть из перечня нештатных ситуаций, которые могут возникнуть. Вероятность осуществления рисков удаления, несанкционированного изменения либо кражи данных, а также недоступности ИТ-сервисов предприятия крайне велика в случае некорректной реализации описанных в статье процессов.

Чем определяются масштабы аудита иб

Обеспечение информационной безопасности организаций банковской системы Российской Федерации

Аудит информационной безопасности

Дата введения: 2007-05-01

Предисловие

1. ПРИНЯТ И ВВЕДЕН в действие Распоряжением Банка России от 28 апреля 2007 года N Р-345.

Настоящий стандарт не может быть полностью или частично воспроизведен, тиражирован и распространен в качестве официального издания без разрешения Банка России.

Введение

Одним из условий реализации целей деятельности организаций банковской системы Российской Федерации (БС РФ) является обеспечение необходимого и достаточного уровня их информационной безопасности (ИБ).

Основным из видов проверки уровня ИБ в организациях БС РФ является аудит ИБ. Мировой опыт в области обеспечения ИБ определяет аудит ИБ как важнейший процесс в непрерывном цикле процессов менеджмента ИБ организации.

Банк России является сторонником регулярного проведения аудита ИБ в организациях БС РФ.

Основными целями аудита ИБ организаций БС РФ являются:

— повышение доверия к организациям БС РФ;

1. Область применения

Настоящий стандарт распространяется на организации БС РФ, а также на организации, проводящие аудит ИБ организаций БС РФ, и устанавливает требования к проведению внешнего аудита ИБ организаций БС РФ.

Настоящий стандарт рекомендован для применения путем включения ссылок на него и использования устанавливаемых в нем положений и требований при разработке программ аудита ИБ, а также при разработке других нормативных документов организаций БС РФ по обеспечению ИБ.

Положения настоящего стандарта применяются на добровольной основе, если только в отношении конкретных положений обязательность не установлена действующим законодательством, нормативным правовым актом Банка России или условиями договора.

2. Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

3. Термины и определения

В настоящем стандарте применены термины по СТО БР ИББС-1.0, а также следующие термины (в алфавитном порядке) с соответствующими определениями.

3.1. Внешний аудит информационной безопасности организации банковской системы Российской Федерации; аудит информационной безопасности: Систематический, независимый и документируемый процесс получения свидетельств аудита деятельности организации БС РФ по обеспечению ИБ и установления степени выполнения в организации БС РФ установленных критериев аудита ИБ, проводимый внешней по отношению к проверяемой независимой проверяющей организацией.

3.2. Аудитор (эксперт): Лицо, обладающее компетентностью для проведения аудита информационной безопасности.

3.3. Аудиторская группа: Один или несколько аудиторов, проводящих аудит информационной безопасности, при необходимости поддерживаемые техническими экспертами.

3.4. Выводы аудита информационной безопасности; выводы аудита ИБ: Результат оценки собранных свидетельств аудита информационной безопасности на соответствие критериям аудита информационной безопасности.

Примечание. Выводы аудита информационной безопасности указывают на степень соответствия ИБ организации БС РФ критериям аудита ИБ.

3.5. Заказчик аудита информационной безопасности; заказчик аудита ИБ: Организация или лицо, заказавшие аудит информационной безопасности.

Примечание. Заказчик может быть проверяемой организацией или любой другой организацией, которая имеет законное право потребовать аудит информационной безопасности.

3.6. Заключение по результатам аудита информационной безопасности (аудиторское заключение); заключение по результатам аудита ИБ: Качественная и/или количественная оценки степени соответствия установленным критериям аудита информационной безопасности, представленные аудиторской группой после рассмотрения всех выводов аудита информационной безопасности в соответствии с целями аудита информационной безопасности.

3.7. Критерии аудита (самооценки) информационной безопасности; критерии аудита (самооценки) ИБ: Совокупность требований в области информационной безопасности, определенных в соответствии с положениями СТО БР ИББС-1.0 или его частью, и характеризующая некоторый уровень информационной безопасности.

Примечание. Критерии аудита (самооценки) информационной безопасности используются для сопоставления с ними свидетельств аудита (самооценки) информационной безопасности.

3.8. Область аудита информационной безопасности; область аудита ИБ: Содержание и границы аудита информационной безопасности.

Примечание. Область аудита информационной безопасности обычно включает местонахождение, организационную структуру, виды деятельности проверяемой организации и процессы, которые подвергаются аудиту информационной безопасности, а также охватываемый период времени.

3.9. Проверяемая организация: Организация банковской системы Российской Федерации, в которой проводится аудит информационной безопасности.

3.10. Проверяющая организация (аудиторская организация): Организация, проводящая аудит информационной безопасности.

3.11. Программа аудита информационной безопасности; программа аудита ИБ: План деятельности по проведению одного или нескольких аудитов информационной безопасности (и других проверок информационной безопасности), запланированных на конкретный период времени и направленных на достижение конкретной цели.

Примечание. Программа аудита информационной безопасности включает всю деятельность, необходимую для планирования, проведения, контроля, анализа и совершенствования аудитов информационной безопасности (и других проверок информационной безопасности).

3.12. Свидетельства (доказательства) аудита (самооценки) информационной безопасности; свидетельства (доказательства) аудита (самооценки) ИБ: Записи, изложение фактов или другая информация, которые имеют отношение к критериям аудита (самооценки) информационной безопасности и могут быть проверены.

Примечание. Свидетельства аудита (самооценки) информационной безопасности могут быть качественными или количественными.

3.13. Самооценка информационной безопасности организации банковской системы Российской Федерации; самооценка ИБ: Систематический и документируемый процесс получения свидетельств самооценки в деятельности организации БС РФ по обеспечению ИБ и установления степени выполнения в организации БС РФ установленных критериев самооценки ИБ. Самооценка ИБ выполняется самостоятельно сотрудниками организации БС РФ.

3.14. Технический эксперт: Лицо, предоставляющее аудиторской группе свои знания и/или опыт по специальным вопросам.

4. Исходная концептуальная схема (парадигма) аудита информационной

безопасности организаций БС РФ

4.2. Уровень ИБ организации БС РФ соответствует высокому уровню ИБ, если процессы системы обеспечения ИБ проводятся осознанно на основе прогноза, мониторинга и анализа внутренней и внешней среды, развития и изменения целей бизнеса (деятельности) организации БС РФ.

4.3. Возможное изменение внешней среды ведения бизнеса (деятельности) организации БС РФ, изменение и возрастание рисков ИБ вследствие естественных и/или преднамеренных изменений во внешней и внутренней среде организации БС РФ является причиной для регулярного проведения аудита ИБ в организации БС РФ, что позволяет своевременно принимать меры по поддержанию ИБ на необходимом уровне.

4.4. Оценка соответствия ИБ организации БС РФ критериям аудита ИБ проводится на основе документов по обеспечению ИБ и фактов, свидетельствующих о выполнении, частичном выполнении или невыполнении установленных требований ИБ.

5. Основные принципы проведения аудита информационной

безопасности организаций БС РФ

5.1. Независимость аудита ИБ. Аудиторы независимы в своей деятельности и неответственны за деятельность, которая подвергается аудиту ИБ. Независимость является основанием для беспристрастности при проведении аудита ИБ и объективности при формировании заключения по результатам аудита ИБ.

5.2. Полнота аудита ИБ. Аудит ИБ должен охватывать все области аудита ИБ, соответствующие аудиторскому заданию. Кроме того, полнота аудита ИБ определяется достаточностью затребованных и предоставленных материалов, документов и уровнем их соответствия поставленным задачам. Полнота аудита ИБ является необходимым условием для формирования объективных заключений по результатам аудита ИБ.

5.3. Оценка на основе свидетельств аудита ИБ. При периодическом проведении аудита ИБ оценка на основе свидетельств аудита ИБ является единственным способом, позволяющим получить повторяемое заключение по результатам аудита ИБ, что повышает доверие к такому заключению. Для повторяемости заключения свидетельства аудита ИБ должны быть проверяемыми.

5.4. Достоверность свидетельств аудита ИБ. У аудиторов должна быть уверенность в достоверности свидетельств аудита ИБ. Доверие к документальным свидетельствам аудита ИБ повышается при подтверждении их достоверности третьей стороной или руководством организации БС РФ. Доверие к фактам, полученным при опросе сотрудников проверяемой организации, повышается при подтверждении данных фактов из различных источников. Доверие к фактам, полученным при наблюдении за деятельностью проверяемой организации в области ИБ, повышается, если они получены непосредственно при функционировании проверяемых процедур или процессов.

5.5. Компетентность. Доверие к процессу и результатам аудита ИБ зависит от компетентности тех, кто проводит аудит ИБ, и от этичности их поведения. Компетентность базируется на способности аудитора применять знания и навыки.

5.6. Этичность поведения. Этичность поведения подразумевает ответственность, неподкупность, умение хранить тайну, беспристрастность.

6. Менеджмент программы аудита

информационной безопасности

6.1. Программа аудита ИБ включает деятельность, необходимую для планирования и организации определенного количества аудитов ИБ, их контроля, анализа и совершенствования, а также обеспечения их ресурсами, необходимыми для эффективного и результативного проведения аудитов ИБ в заданные сроки.

Программа аудита ИБ разрабатывается организацией БС РФ. В общем случае могут быть разработаны несколько программ аудита ИБ.

Последовательность процессов менеджмента программ аудита гармонизирована с моделью менеджмента ИБ, определенной разделом 5 СТО БР ИББС-1.0 и положениями международного стандарта [1].

6.2. Руководство организации БС РФ должно распределять полномочия и ответственность за управление программой аудита ИБ.

Ответственные за управление программой аудита ИБ лица должны иметь представление о принципах аудита ИБ, компетентности аудиторов, содержании этапов аудита ИБ, а также обладать знаниями по обеспечению ИБ.

Ответственные за управление программой аудита ИБ лица должны:

— разрабатывать, внедрять, контролировать, анализировать и совершенствовать программу аудита ИБ;

— определять потребность программы аудита ИБ в ресурсах;

— способствовать принятию решений об обеспечении программы аудита ИБ необходимыми ресурсами.

6.3. Разработка программы аудита ИБ должна включать в себя определение целей, объема программы, а также необходимых финансовых, информационных и людских ресурсов для ее реализации.

Рисунок 1. Последовательность процессов менеджмента программы аудита ИБ

Целью программы аудита ИБ является оценка соответствия ИБ организации БС РФ критериям аудита и содействие в повышении при необходимости уровня ИБ организации БС РФ.

На объем программы аудита ИБ влияют размер и сложность структуры организации БС РФ, область каждого аудита ИБ и частота проводимых аудитов ИБ.

6.4. Внедрение программы аудита ИБ должно включать в себя:

— доведение программы аудита ИБ до участвующих в ее реализации сторон;

— планирование аудитов ИБ;

— определение привлекаемых аудиторских организаций и предоставляемых ресурсов для проведения аудитов ИБ;

— проведение аудитов ИБ в соответствии с программой аудита ИБ;

— анализ и утверждение отчетов по результатам аудитов ИБ;

— определение действий по результатам аудитов ИБ.

6.5. В организации БС РФ должны проводиться контроль внедрения программы аудита ИБ, анализ достижения целей программы аудита ИБ и определение возможностей для ее совершенствования. О результатах анализа должно информироваться руководство организации БС РФ.