Чем опасны открытые порты

Не открывайте порты в мир — вас поломают (риски)

Снова и снова, после проведения аудита, на мои рекомендации спрятать порты за white-list’ом встречаюсь со стеной непонимания. Даже очень крутые админы/DevOps’ы спрашивают: «Зачем. «

Предлагаю рассмотреть риски в порядке убывания вероятности наступления и ущерба.

Ошибка конфигурации

Наиболее типичная и опасная ситуация. Как это бывает. Разработчику надо быстро проверить гипотезу, он поднимает временный сервер с mysql/redis/mongodb/elastic. Пароль, конечно, сложный, он везде его использует. Открывает сервис в мир — ему удобно со своего ПК гуём коннектиться без этих ваших VPN. А синтаксис iptables вспоминать лень, все равно сервер временный. Еще пару дней разработки — получилось отлично, можно показывать заказчику. Заказчику нравится, переделывать некогда, запускаем в ПРОД!

Пример намеренно утрированный с целью пройтись по всем граблям:

А в /etc/rsyslog.d/10-iptables.conf

:msg,contains,»[FW — » /var/log/iptables.log

& stop

DDoS по IP

Если злоумышленник знает ваш IP, он может на несколько часов или суток заддосить ваш сервер. Далеко не у всех лоукост-хостингов есть защита от DDoS и ваш сервер просто отключат от сети. Если вы спрятали сервер за CDN, не забудьте сменить IP, иначе хакер его нагуглит и будет DDoS’ить ваш сервер в обход CDN (очень популярная ошибка).

Уязвимости сервисов

Во всем популярном ПО рано или поздно находят ошибки, даже в самых оттестированных и самых критичных. В среде ИБэшников, есть такая полу-шутка — безопасность инфраструктуры можно смело оценивать по времени последнего обновления. Если ваша инфраструктура богата торчащими в мир портами, а вы ее не обновляли год, то любой безопасник вам не глядя скажет, что вы дырявы, и скорее всего, уже взломаны.

Так же стоит упомянуть, что все известные уязвимости, когда-то были неизвестными. Вот представьте хакера, который нашел такую уязвимость, и просканировал весь интернет за 7 минут на ее наличие… Вот и новая вирусная эпидемия ) Надо обновляться, но это может навредить проду, скажете вы. И будете правы, если пакеты ставятся не из официальных репозиториев ОС. Из опыта, обновления из официального репозитория крайне редко ломают прод.

Брутфорс

Как описал выше, есть база с полу миллиардом паролей, которые удобно набирать с клавиатуры. Другими словами, если вы не сгенерировали пароль, а набрали на клавиатуре рядом расположенные символы, будьте уверены* — вас сбрутят.

Уязвимости стека ядра.

Бывает**** и такое, что даже не важно какой именно сервис открывает порт, когда уязвим сам сетевой стек ядра. То есть абсолютно любой tcp/udp-сокет на системе двухлетней давности подвержен уязвимости приводящий к DDoS.

Усиление DDoS-атак

Напрямую ущерба не принесет, но может забить ваш канал, поднять нагрузку на систему, ваш IP попадет в какой-нибудь black-list*****, а вам прилетит абуза от хостера.

Неужели вам нужны все эти риски? Добавьте ваш домашний и рабочий IP в white-list. Даже если он динамический — залогиньтесь через админку хостера, через веб-консоль, и просто добавьте еще один.

Я 15 лет занимаюсь построением и защитой IT-инфраструктуры. Выработал правило, которое всем настоятельно рекомендую — ни один порт не должен торчать в мир без white-list’a.

Например, наиболее защищенный web-сервер*** — это тот, у которого открыты 80 и 443 только для CDN/WAF. А сервисные порты (ssh, netdata, bacula, phpmyadmin) должны быть как минимум за white-list’ом, а еще лучше за VPN. Иначе вы рискуете быть скомпрометированным.

У меня все. Держите свои порты закрытыми!

Опасно ли открытие портов у сервера на линукс

Опасно ли открытие портов у севера на линукс Debian и чем?

Если я открыл порт командой:

Плохо ли это? Просто иначе не получается приложение на websocket на node.js запустить. Или можно как-то иначе, если порты открывать небезопасно?

2 ответа 2

В общем случае открытые порты опасны тем, что по ним можно достучаться до чего-то, что может нанести вред тебе лично или другим людям. Сам по себе открытый порт (любой) не опасен ничем, если за ним не стоит какая-то служба, которой можно воспользоваться для этого.

Для примера, вот какие порты открыты у меня в роутере (щаз запинают за «все протоколы»):

Это в домашней сети, есть внешний IP. Все из них по сути ведут туда же, и доступно снаружи. Постоянно ломятся какие долбоботы с характерными запросами. Но кто ж им разрешит пройти дальше 🙂

P.S. Хакеры-ломакеры приглашаются сюда.

Но как же тогда не бояться открывать порты, если очень надо?

Все зависит от понимания того, что за этими портами скрывается.

Сразу простой пример для размышления:

на сервере открыт 80-й порт, и этот порт слушает веб-сервер (Apache или nginx). Предположим, что любой из этих веб-серверов доказал свою профпригодность в плане безопасности, другими словами их взломать либо очень сложно, либо нельзя.

Но вы берете и прикручиваете к веб-серверу некий движок некоего тыжпрограммиста. А движок оказывается на ваше несчастье «дырявый», и через некую дыру к вам на сервер прилетает бэкдор с помощью которого, например, спамеры разошлют миллион писем спама.

Вот и решайте, безопасно открывать порт или нет.

Риски открытия портов маршрутизатора для игры в онлайн и как этого избежать

В некоторых случаях для правильной работы программы или игры требуется, чтобы на маршрутизаторе были открыты определенные порты, чтобы они были доступны из Интернета. Однако по возможности рекомендуется держать порты закрытыми. Киберпреступники сканируют порты на предмет уязвимостей и способов проведения атак. Случается так, что иногда, чтобы использовать программу или играть в сети, нам нужно открыть порты. Здесь мы объясним, насколько опасно открывать порты маршрутизатора для игры в сети, а также, в случае, если мы должны это сделать, как мы должны это делать.

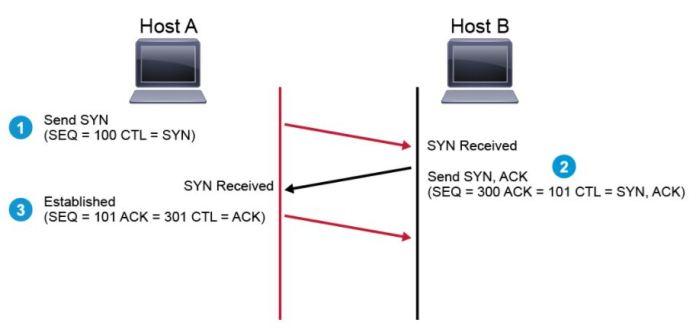

Когда мы говорим о транспортном уровне модели TCP / IP, мы должны иметь в виду два типа протоколов: TCP и UDP. Оба могут использоваться при открытии портов.

Как открывать порты и зачем их открывать?

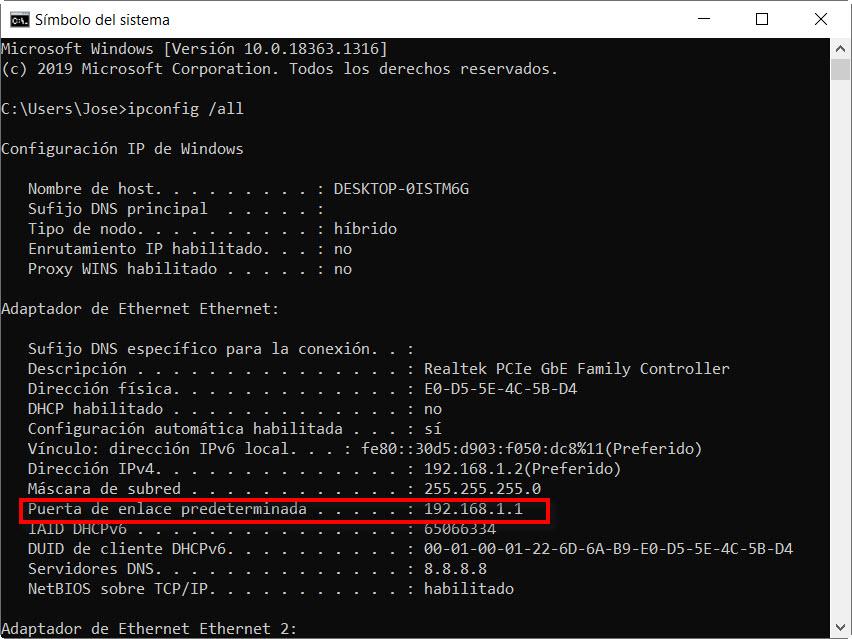

Первое, что нам нужно сделать, чтобы открыть порты маршрутизатора для игры, или что нам нужно, это узнать IP-адрес нашего маршрутизатора. Мы сделаем это с помощью окна командной строки, набрав эту команду:

Затем появится экран, на котором Шлюз по умолчанию это IP нашего роутера.

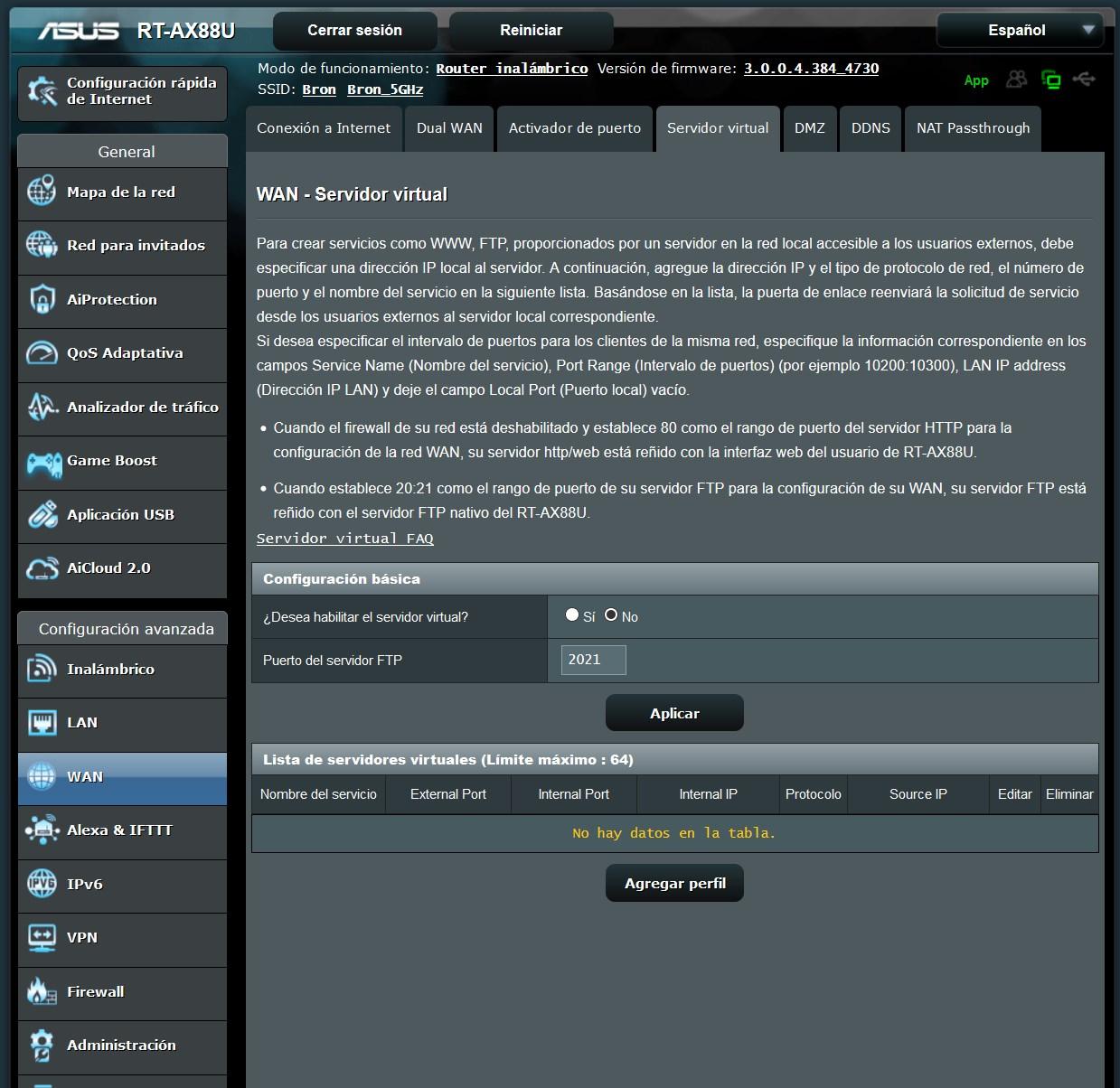

Затем мы записываем его в интернет-браузере и вводим свой логин и пароль для входа в конфигурацию роутера. Затем мы ищем раздел, который обычно называется NAT, виртуальный сервер или перенаправление портов.

Опасно ли открывать порты роутера для игры?

В этом смысле, открывая порты маршрутизатора для игр или программ, мы должны убедиться, что диапазон как можно меньше. Чем меньше возможностей атаковать мы даем киберпреступникам, тем в большей безопасности мы будем.

Вот еще опасные порты TCP и UDP и как мы можем защитить себя. Эти порты, которые мы вам показали, являются самыми простыми и первыми, которые проверяет киберпреступник. Поэтому, если мы заблокируем все, кроме тех, которые используются и нужны нам, у нас будет очень защищенная система. Помните, что если у нас есть открытый порт, это может быть первым шагом к вторжению.

Проверить открытые порты онлайн

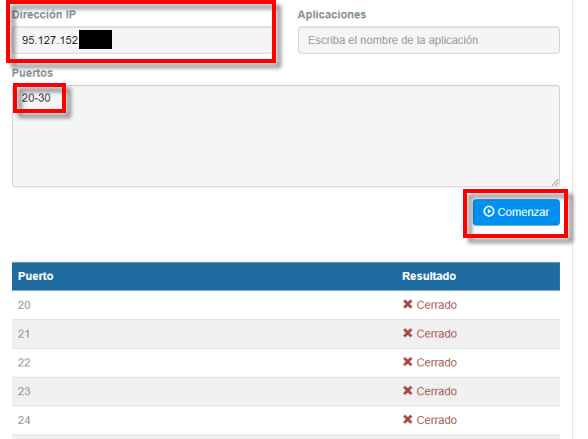

Далее пора проверить открытые порты на вашем роутере. Для этого воспользуемся сайтом теста скорости. Там у них естьтест порта чтобы быстро и легко проверить это онлайн.

После загрузки сети мы помещаем наш общедоступный IP-адрес и устанавливаем порт или порты, которые хотим проверить. Этот инструмент позволяет вам проверять диапазоны портов, а также порты, разделенные запятыми. Наконец, вот мои результаты, в которых вы можете видеть, что порты 21, 22 и 23, о которых мы говорили ранее, закрыты, что является хорошей новостью.

Как защитить порты TCP и UDP и почему некоторые из них опасны

На транспортном уровне модели TCP / IP у нас есть два типа протоколов: TCP и UDP. Оба они постоянно используются различными программами и протоколами прикладного уровня, такими как порт 80 и 443 для просмотра веб-страниц, порт 22 для протокола SSH или популярный порт 1194 для виртуальных частных сетей OpenVPN. Некоторые из этих портов весьма опасны, если мы не отфильтруем их правильно с помощью брандмауэр, потому что они могли проводить разные виды атак и даже взламывать наше оборудование. Сегодня в этой статье мы покажем вам, какие порты мы должны защищать, чтобы избежать проблем.

Что такое порты TCP и UDP?

Как в TCP, так и в UDP у нас есть в общей сложности 65535 доступных портов, у нас есть классификация в зависимости от используемого номера порта, поскольку некоторые порты обычно называются «известными», и они зарезервированы для определенных приложений, хотя есть много других портов. Они обычно используются различным программным обеспечением для связи как в локальной сети, так и через Интернет. У нас также есть зарегистрированные порты и временные порты.

Известные порты

Известные порты в диапазоне от порта 0 до 1023 регистрируются и назначаются Управлением по присвоению номеров Интернета (IANA). Например, в этом списке портов есть порт 20 для FTP-Data, порт 21 для FTP-Control, порт 22 для SSH, порт 23 для Telnet, порт 80 и 443 для Интернета (HTTP и HTTPS соответственно), а также почта. port среди многих других протоколов прикладного уровня.

Зарегистрированные порты

Зарегистрированные порты варьируются от порта 1024 до порта 49151. Основное отличие этих портов состоит в том, что разные организации могут делать запросы в IANA, чтобы предоставить им определенный порт по умолчанию, и он будет назначен для использования с определенным приложением. Эти зарегистрированные порты зарезервированы, и никакая другая организация не сможет зарегистрировать их снова, однако они обычно являются «частично зарезервированными», потому что, если организация прекращает их использовать, они могут быть повторно использованы другой компанией. Наглядным примером зарегистрированного порта является 3389, который используется для RDP-подключений к удаленному рабочему столу в Windows.

Эфемерные порты

Диапазон этих портов от 49152 до 65535, этот диапазон портов используется клиентскими программами, и они постоянно используются повторно. Этот диапазон портов обычно используется при передаче на известный или зарезервированный порт с другого устройства, такого как пассивный Интернет или FTP. Например, когда мы посещаем веб-сайт, порт назначения всегда будет 80 или 443, но порт источника (чтобы данные знали, как возвращаться) использует порт эпиметра.

Какие порты я должен особенно защищать?

Все порты, которые используются для установления удаленной связи, будь то для обмена файлами, удаленного управления через консоль и даже приложений удаленного рабочего стола, e-mail и другие службы, подверженные атакам, должны быть надлежащим образом защищены. Затем у вас есть список портов (TCP), которые вы должны защищать особенно, и закрывайте их, когда мы не собираемся его использовать, потому что в будущем возможно, что они уже используются, и мы забыли защитить их должным образом.

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать. Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны.

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений.

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами. Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение.

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

Как атаковать открытые порты и что могут сделать киберпреступники

Мы уверены, что всем вам когда-либо приходилось «открывать порт» или, точнее, выполнять «переадресацию портов» на маршрутизаторе, поскольку все компьютеры в локальной сети находятся за NAT. Чтобы получить доступ к этим устройствам, которые находятся в локальной сети, из Интернета, мы должны «открыть порт» или выполнить «перенаправление портов» на маршрутизаторе, в противном случае мы не сможем получить доступ к этой службе из Интернета ( SSH-сервер, FTP-сервер, OpenVPN-сервер и т. Д.) Сегодня в этой статье мы собираемся объяснить, что означает открытие порта, как они могут атаковать открытые порты и что они могут делать.

Что означает «открытый» порт?

В локальной сети полностью автоматическим и прозрачным способом порты постоянно открываются и закрываются различными процессами, чтобы иметь возможность связываться с другими компьютерами. Для взаимодействия двух процессов необходимо, чтобы один из них мог «определять местонахождение» другого, чтобы получать услуги или предоставлять вам услуги.

Когда нам нужно открывать порты локально?

Если наш локальный компьютер действует как «что-то», например, FTP-сервер, веб-сервер, SSH-сервер, VPN сервер, сервер базы данных и многое другое, нам нужно будет открыть порт или несколько портов на нем. брандмауэр чтобы разные компьютеры в локальной сети или в Интернете могли получить доступ к нашим службам, в противном случае они не смогут получить доступ, потому что брандмауэр заблокирует эту связь, и соединения не будут установлены.

Обычно в домашних условиях, если мы устанавливаем Windows 10 или Linux-основная операционная система как «Частная сеть» или «Домашняя сеть», брандмауэр отключен, и все входящие соединения будут разрешены. Однако, если у нас есть «общедоступная сеть», брандмауэр будет активирован и заблокирует все входящие соединения, которые мы ранее не делали исходящими, поэтому мы сталкиваемся с «ограничивающим» брандмауэром.

Когда нужно открывать порты в NAT роутера?

Если у нас есть компьютер в локальной сети, который действует как сервер «для чего-то», как в предыдущем случае, и мы хотим, чтобы эти службы были доступны из Интернета, необходимо будет выполнить «переадресацию портов» или также известные как «открытые порты». Таким образом, если кто-то открывает сокет с общедоступным IP-адресом и соответствующим внешним портом, этот поток данных будет автоматически перенаправлен на компьютер, для которого мы «открыли порты».

Любой роутер по умолчанию не имеет правил для перенаправления портов, нам придется делать это специально. Кроме того, очень важной деталью является то, что если у вашего оператора есть CG-NAT, даже если вы откроете порт на маршрутизаторе извне, вы не сможете ничего сделать для доступа к внутренним ресурсам локальной сети.

Как атаковать порт?

На самом деле вы не можете «атаковать» порт, атакована служба, стоящая за этим «портом», которая принимает входящие соединения. Например, если у нас открыт порт 5555 и здесь настроен FTP-сервер, мы будем атаковать службу FTP, но не порт. Порт по-прежнему является «дверью» для информации, и действительно атакуются службы, стоящие за этими портами.

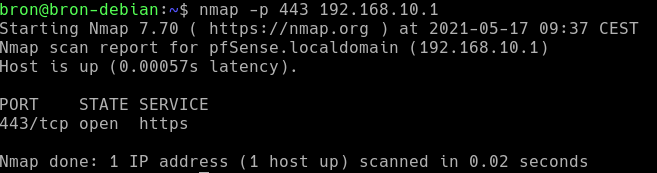

sudo apt install nmap

После установки нам нужно будет выполнить определенную команду, чтобы увидеть, открыт ли порт, отфильтрован или закрыт:

Мы также могли сканировать ряд портов следующим образом:

Например, если у нас есть веб-сервер с запущенными HTTP и HTTPS, вполне нормально, что у нас открыты порты 80 и 443, например:

Проверить открытые, отфильтрованные или закрытые порты с помощью Nmap легко, однако мы рекомендуем вам прочитать полную вики-страницу Nmap, где у нас есть подробные пошаговые руководства по различным типам сканирования портов, которые у нас есть.